Helyszíni alkalmazás hozzáadása távoli hozzáféréshez alkalmazásproxyn keresztül a Microsoft Entra ID-ban

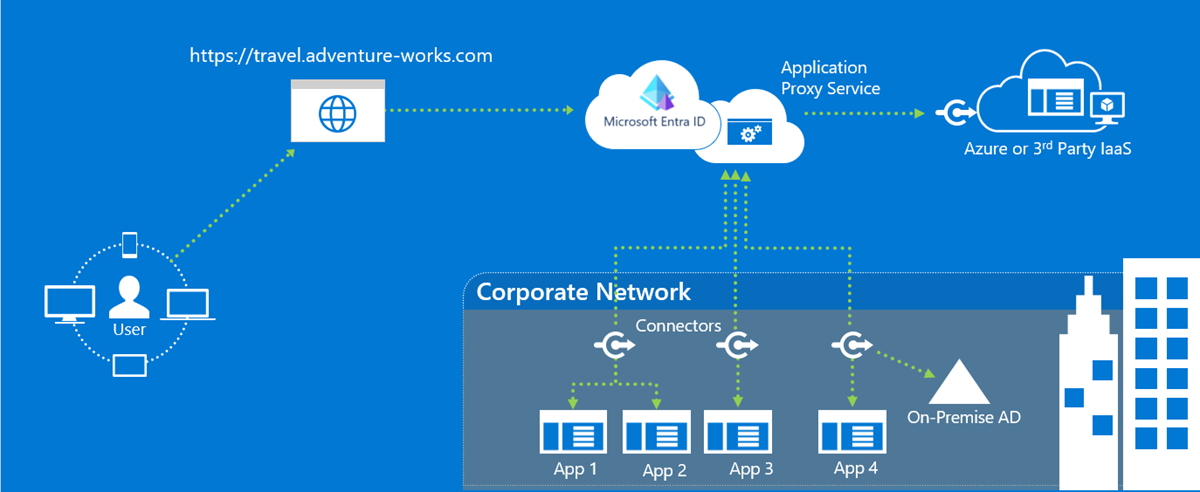

A Microsoft Entra ID egy alkalmazásproxy szolgáltatással rendelkezik, amely lehetővé teszi a felhasználók számára a helyszíni alkalmazások elérését a Microsoft Entra-fiókjukkal való bejelentkezéssel. Az alkalmazásproxyval kapcsolatos további információkért lásd : Mi az az alkalmazásproxy?. Ez az oktatóanyag előkészíti a környezetet az alkalmazásproxyval való használatra. Ha elkészült a környezete, a Microsoft Entra felügyeleti központ segítségével adjon hozzá egy helyszíni alkalmazást a bérlőhöz.

Az oktatóanyag során az alábbi lépéseket fogja végrehajtani:

- Telepítse és ellenőrizze az összekötőt a Windows Serveren, és regisztrálja az alkalmazásproxyval.

- Adjon hozzá egy helyszíni alkalmazást a Microsoft Entra-bérlőhöz.

- Ellenőrizze, hogy egy tesztfelhasználó microsoft Entra-fiókkal tud-e bejelentkezni az alkalmazásba.

Előfeltételek

Helyszíni alkalmazás Microsoft Entra-azonosítóhoz való hozzáadásához a következőkre van szükség:

- Microsoft Entra ID P1 vagy P2 előfizetés.

- Egy alkalmazásadminisztrátori fiók.

- A felhasználói identitások szinkronizált készlete egy helyszíni címtárral. Vagy közvetlenül a Microsoft Entra-bérlőkben hozhatja létre őket. Az identitásszinkronizálás lehetővé teszi, hogy a Microsoft Entra ID előhitelesítse a felhasználókat, mielőtt hozzáférést ad nekik az alkalmazásproxy által közzétett alkalmazásokhoz. A szinkronizálás az egyszeri bejelentkezés (SSO) végrehajtásához szükséges felhasználói azonosító adatokat is biztosítja.

- A Microsoft Entra alkalmazáskezelésének ismertetése: Vállalati alkalmazások megtekintése a Microsoft Entra-ban.

- Az egyszeri bejelentkezés (SSO) ismertetése: Az egyszeri bejelentkezés ismertetése.

A Microsoft Entra magánhálózati összekötő telepítése és ellenőrzése

Az alkalmazásproxy ugyanazt az összekötőt használja, mint Microsoft Entra privát hozzáférés. Az összekötő neve Microsoft Entra privát hálózati összekötő. Az összekötők telepítéséről és ellenőrzéséről az Összekötők konfigurálása című témakörben olvashat.

Általános megjegyzések

A Microsoft Entra-alkalmazásproxy-végpontok nyilvános DNS-rekordjai egy A rekordra mutató CNAME rekordokat láncoltak. A rekordok ilyen módon történő beállítása biztosítja a hibatűrést és a rugalmasságot. A Microsoft Entra privát hálózati összekötő mindig a tartomány utótagokkal *.msappproxy.net vagy *.servicebus.windows.neta . A névfeloldás során azonban a CNAME rekordok különböző gazdagépnevekkel és utótagokkal rendelkező DNS-rekordokat tartalmazhatnak. A különbség miatt gondoskodnia kell arról, hogy az eszköz (a beállítástól függően – összekötőkiszolgáló, tűzfal, kimenő proxy) fel tudja oldani a lánc összes rekordját, és lehetővé teszi a feloldott IP-címekhez való kapcsolódást. Mivel a lánc DNS-rekordjai időről időre változhatnak, nem tudunk lista DNS-rekordokat biztosítani.

Ha különböző régiókban telepít összekötőket, optimalizálnia kell a forgalmat úgy, hogy kiválasztja a legközelebbi alkalmazásproxy felhőszolgáltatás-régiót az egyes összekötőcsoportokkal. További információ: Forgalom optimalizálása a Microsoft Entra alkalmazásproxyval.

Ha a szervezet proxykiszolgálókkal csatlakozik az internethez, konfigurálnia kell őket az alkalmazásproxyhoz. További információ: Meglévő helyszíni proxykiszolgálók használata.

Helyszíni alkalmazás hozzáadása a Microsoft Entra-azonosítóhoz

Helyszíni alkalmazások hozzáadása a Microsoft Entra-azonosítóhoz.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább alkalmazásadminisztrátorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat.

Válassza az Új alkalmazás lehetőséget.

Válassza a Helyszíni alkalmazás hozzáadása gombot, amely körülbelül félúton jelenik meg a helyszíni alkalmazások szakaszban. Másik lehetőségként válassza a Saját alkalmazás létrehozása lehetőséget a lap tetején, majd válassza az Alkalmazásproxy konfigurálása lehetőséget egy helyszíni alkalmazás biztonságos távoli eléréséhez.

A Saját helyszíni alkalmazás hozzáadása szakaszban adja meg az alkalmazással kapcsolatos alábbi információkat:

Mező Leírás Név A Saját alkalmazások és a Microsoft Entra Felügyeleti központban megjelenő alkalmazás neve. Karbantartási mód Válassza ki, ha engedélyezni szeretné a karbantartási módot, és ideiglenesen letiltja az alkalmazáshoz való hozzáférést az összes felhasználó számára. Belső URL-cím Az alkalmazás privát hálózaton belüli elérésének URL-címe. Megadhat egyedi elérési utat a háttérkiszolgálón a közzétételhez, míg a kiszolgáló további része nem lesz közzétéve. Ily módon különböző webhelyeket tehet közzé ugyanazon a kiszolgálón, mint a különböző alkalmazások, és mindegyiknek saját nevet és hozzáférési szabályokat adhat.

Ha közzétesz egy útvonalat, győződjön meg róla, hogy az tartalmaz minden szükséges lemezképet, szkriptet és stíluslapot az alkalmazásához. Ha például az alkalmazás a következő helyenhttps://yourapp/apphttps://yourapp/mediatalálható képeket használja, akkor közzé kell tenniehttps://yourapp/elérési útként. Ennek a belső URL-címnek nem kell a felhasználók által látható kezdőlapnak lennie. További információ: Egyéni kezdőlap beállítása közzétett alkalmazásokhoz.Külső URL-cím Azon felhasználók címe, aki a hálózaton kívülről férhetnek hozzá az alkalmazáshoz. Ha nem az alapértelmezett alkalmazásproxy-tartományt szeretné használni, olvassa el a Microsoft Entra alkalmazásproxy egyéni tartományait. Előzetes hitelesítés Hogyan ellenőrzi az alkalmazásproxy a felhasználókat, mielőtt hozzáférést adnának az alkalmazáshoz.

Microsoft Entra ID – Az alkalmazásproxy átirányítja a felhasználókat, hogy jelentkezzenek be a Microsoft Entra-azonosítóval, amely hitelesíti a címtárra és az alkalmazásra vonatkozó engedélyeiket. Javasoljuk, hogy ezt a beállítást tartsa alapértelmezettként, hogy kihasználhassa a Microsoft Entra olyan biztonsági funkcióit, mint a feltételes hozzáférés és a többtényezős hitelesítés. Microsoft Entra-azonosító szükséges az alkalmazás Felhőhöz készült Microsoft Defender-alkalmazásokkal való monitorozásához.

Átengedés – A felhasználóknak nem kell hitelesíteniük magukat a Microsoft Entra-azonosítóval az alkalmazás eléréséhez. A háttérrendszeren továbbra is beállíthat hitelesítési követelményeket.Összekötőcsoport Az összekötők feldolgozzák az alkalmazáshoz való távoli hozzáférést, és az összekötőcsoportok segítenek az összekötők és alkalmazások régió, hálózat vagy cél szerinti rendszerezésében. Ha még nem hozott létre összekötőcsoportokat, az alkalmazás hozzá lesz rendelve az Alapértelmezetthez.

Ha az alkalmazás WebSockets használatával csatlakozik, a csoport összes összekötőjének az 1.5.612.0-s vagy újabb verziónak kell lennie.Szükség esetén konfiguráljon további beállításokat. A legtöbb alkalmazás esetében ezeket a beállításokat az alapértelmezett állapotban kell tartania.

Mező Leírás Háttéralkalmazás időtúllépése Ezt az értéket csak akkor állítsa Hosszú értékre, ha az alkalmazás lassan hitelesít és csatlakozik. Alapértelmezés szerint a háttéralkalmazás időtúllépési időtartama 85 másodperc. Túl hosszú beállítás esetén a háttérrendszer időtúllépése 180 másodpercre nő. Csak HTTP-cookie használata Válassza ki, hogy az alkalmazásproxy-cookie-k tartalmazzák-e a HTTPOnly jelzőt a HTTP-válasz fejlécében. Ha távoli asztali szolgáltatásokat használ, hagyja bejelöletlenül a beállítást. Állandó cookie használata Hagyja bejelöletlenül a beállítást. Ezt a beállítást csak olyan alkalmazásokhoz használja, amelyek nem tudják megosztani a cookie-kat a folyamatok között. A cookie-beállításokkal kapcsolatos további információkért tekintse meg a helyszíni alkalmazásokHoz való hozzáférés cookie-beállításait a Microsoft Entra ID-ban. URL-címek fordítása fejlécekben Hagyja bejelölve a beállítást, kivéve, ha az alkalmazásnak szüksége volt az eredeti gazdagépfejlécre a hitelesítési kérelemben. URL-címek fordítása az alkalmazás törzsében Ne válassza ki a beállítást, ha a HTML-hivatkozások más helyszíni alkalmazásokhoz vannak kódolva, és nem használnak egyéni tartományokat. További információ: Fordítás csatolása alkalmazásproxyval.

Válassza ki, hogy az alkalmazást Felhőhöz készült Microsoft Defender-alkalmazásokkal szeretné-e monitorozni. További információ: Valós idejű alkalmazáshozzáférés-figyelés konfigurálása Felhőhöz készült Microsoft Defender Alkalmazások és Microsoft Entra-azonosító használatával.Háttérbeli TLS/SSL-tanúsítvány ellenőrzése Válassza ki a háttérbeli TLS/SSL-tanúsítvány érvényesítésének engedélyezését az alkalmazáshoz. Válassza a Hozzáadás lehetőséget.

Az alkalmazás tesztelése

Készen áll az alkalmazás helyes hozzáadásának tesztelésére. Az alábbi lépésekben hozzáad egy felhasználói fiókot az alkalmazáshoz, és megpróbál bejelentkezni.

Felhasználó hozzáadása teszteléshez

Mielőtt hozzáad egy felhasználót az alkalmazáshoz, ellenőrizze, hogy a felhasználói fiók már rendelkezik-e engedéllyel ahhoz, hogy hozzáférjen az alkalmazáshoz a vállalati hálózaton belülről.

Tesztfelhasználó hozzáadása:

- Válassza ki a Vállalati alkalmazásokat, majd válassza ki a tesztelni kívánt alkalmazást.

- Válassza az Első lépések lehetőséget, majd válassza a Felhasználó hozzárendelése teszteléshez lehetőséget.

- A Felhasználók és csoportok csoportban válassza a Felhasználó hozzáadása lehetőséget.

- A Hozzárendelés hozzáadása csoportban válassza a Felhasználók és csoportok lehetőséget. Megjelenik a Felhasználó és a csoportok szakasz.

- Válassza ki a hozzáadni kívánt fiókot.

- Válassza a Kiválasztás, majd a Hozzárendelés lehetőséget.

A bejelentkezés tesztelése

Az alkalmazás hitelesítésének tesztelése:

- A tesztelni kívánt alkalmazásból válassza ki az alkalmazásproxyt.

- A lap tetején válassza a Tesztalkalmazás lehetőséget az alkalmazás teszteléséhez, és ellenőrizze az esetleges konfigurációs problémákat.

- Először indítsa el az alkalmazást az alkalmazásba való bejelentkezés teszteléséhez, majd töltse le a diagnosztikai jelentést az észlelt problémák megoldási útmutatójának áttekintéséhez.

A hibaelhárítást az alkalmazásproxyval kapcsolatos problémák és hibaüzenetek elhárítása című témakörben találja.

Az erőforrások eltávolítása

Ha elkészült, ne felejtse el törölni az oktatóanyagban létrehozott erőforrásokat.

Hibaelhárítás

Ismerje meg a gyakori problémákat, és hogyan háríthatja el őket.

Az alkalmazás létrehozása/AZ URL-címek beállítása

Az alkalmazás javításával kapcsolatos információkért és javaslatokért tekintse meg a hiba részleteit. A legtöbb hibaüzenet tartalmaz egy javasolt javítást. A gyakori hibák elkerülése érdekében ellenőrizze a következőt:

- Ön rendszergazdai engedéllyel rendelkezik egy alkalmazásproxy-alkalmazás létrehozásához

- A belső URL-cím egyedi

- A külső URL-cím egyedi

- Az URL-címek http-vel vagy https-lel kezdődnek, és "/" végződéssel végződnek

- Az URL-címnek tartománynévnek kell lennie, nem IP-címnek

Az alkalmazás létrehozásakor a hibaüzenetnek a jobb felső sarokban kell megjelennie. A hibaüzenetek megtekintéséhez az értesítés ikont is választhatja.

Tanúsítványok feltöltése egyéni tartományokhoz

Az egyéni tartományok lehetővé teszik a külső URL-címek tartományának megadását. Egyéni tartományok használatához fel kell töltenie az adott tartomány tanúsítványát. További információ az egyéni tartományok és tanúsítványok használatáról: Egyéni tartományok használata a Microsoft Entra alkalmazásproxyban.

Ha problémákat tapasztal a tanúsítvány feltöltésével kapcsolatban, keresse meg a portálon a hibaüzeneteket, és további információt talál a tanúsítványsal kapcsolatos problémáról. Gyakori tanúsítványproblémák a következők:

- Lejárt tanúsítvány

- A tanúsítvány önaláírt

- A tanúsítvány hiányzik a titkos kulcsból

A hibaüzenet a jobb felső sarokban jelenik meg, amikor megpróbálja feltölteni a tanúsítványt. A hibaüzenetek megtekintéséhez az értesítés ikont is választhatja.