Helyszíni alkalmazások közzététele távoli felhasználók számára a Microsoft Entra alkalmazásproxy használatával

A Microsoft Entra alkalmazásproxy biztonságos távoli hozzáférést biztosít a helyszíni webalkalmazásokhoz. A Microsoft Entra-azonosítóra való egyszeri bejelentkezés után a felhasználók külső URL-címen vagy belső alkalmazásportálon keresztül is hozzáférhetnek a felhőbeli és a helyszíni alkalmazásokhoz. Az alkalmazásproxy például távoli hozzáférést és egyszeri bejelentkezést biztosít a Távoli asztal, a SharePoint, a Teams, a Tableau, a Qlik és az üzletági (LOB) alkalmazásokba.

A Microsoft Entra alkalmazásproxy a következő:

Egyszerűen használható. A felhasználók ugyanúgy érhetik el a helyszíni alkalmazásokat, mint a Microsoft 365-öt és a Microsoft Entra ID azonosítóval integrált egyéb SaaS-alkalmazásokat. Nem kell módosítania vagy frissítenie az alkalmazásokat az alkalmazásproxy használatához.

Biztonságos. A helyszíni alkalmazások használhatják az Azure engedélyezési vezérlőit és biztonsági elemzéseit. A helyszíni alkalmazások például használhatják a feltételes hozzáférést és a kétlépéses ellenőrzést. Az alkalmazásproxy nem követeli meg a bejövő kapcsolatok tűzfalon keresztüli megnyitását.

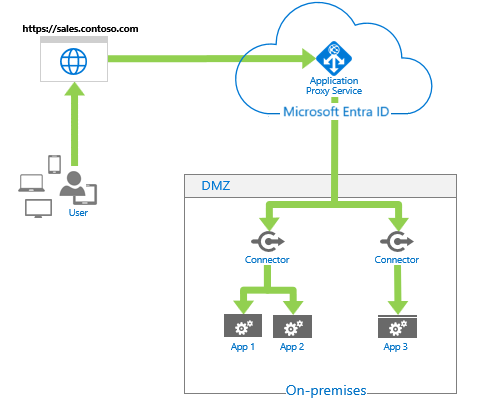

Költséghatékony. A helyszíni megoldások általában megkövetelik a demilitarizált zónák (DMZ-k), peremhálózati kiszolgálók vagy más összetett infrastruktúrák beállítását és karbantartását. Az alkalmazásproxy a felhőben fut, ami megkönnyíti a használatát. Az alkalmazásproxy használatához nem kell módosítania a hálózati infrastruktúrát, és nem kell több berendezést telepítenie a helyszíni környezetben.

Borravaló

Ha már rendelkezik Microsoft Entra-azonosítóval, egyetlen vezérlősíkként használhatja, hogy zökkenőmentes és biztonságos hozzáférést biztosíthasson a helyszíni alkalmazásokhoz.

Bár nem átfogó, az alábbi lista példákat mutat be az alkalmazásproxy hibrid egyidejűségi forgatókönyvben való használatára:

- Helyszíni webalkalmazások közzététele külsőleg, egyszerűsített módon, DMZ nélkül

- Egyszeri bejelentkezés (SSO) támogatása a felhőben és a helyszíni eszközökön, erőforrásokban és alkalmazásokban

- Többtényezős hitelesítés támogatása felhőbeli és helyszíni alkalmazásokhoz

- A felhőfunkciók gyors kihasználása a Microsoft Cloud biztonságával

- Felhasználói fiókok felügyeletének központosítása

- Az identitás és a biztonság ellenőrzésének központosítása

- Felhasználói hozzáférés automatikus hozzáadása vagy eltávolítása az alkalmazásokhoz csoporttagság alapján

Ez a cikk azt ismerteti, hogy a Microsoft Entra ID és az alkalmazásproxy hogyan biztosít egyszeri bejelentkezést (SSO) a távoli felhasználóknak. A felhasználók biztonságosan csatlakoznak a helyszíni alkalmazásokhoz VPN vagy kettős otthonú kiszolgálók és tűzfalszabályok nélkül. Ez a cikk segít megérteni, hogyan biztosítja az alkalmazásproxy a felhő képességeit és biztonsági előnyeit a helyszíni webalkalmazások számára. Emellett ismerteti a lehetséges architektúrákat és topológiákat.

Borravaló

Az alkalmazásproxy magában foglalja a felhőben futó alkalmazásproxy szolgáltatást és a helyszíni kiszolgálón futó privát hálózati összekötőt is. A Microsoft Entra ID, az alkalmazásproxy szolgáltatás és a magánhálózati összekötő együttműködve biztonságosan továbbítja a felhasználói bejelentkezési tokent a Microsoft Entra ID-ból a webalkalmazásnak.

Az alkalmazásproxy a következőkkel működik:

- Integrált Windows-hitelesítést használó webalkalmazások hitelesítéshez

- Űrlapalapú vagy fejlécalapú hozzáférést használó webalkalmazások

- Webes API-k, amelyeket különböző eszközökön szeretne elérhetővé tenni a gazdag alkalmazásoknak

- Távoli asztali átjáró mögött üzemeltetett alkalmazások

- Gazdag ügyfélalkalmazások, amelyek integrálva vannak a Microsoft Authentication Library (MSAL) szolgáltatással

Az alkalmazásproxy támogatja az egyszeri bejelentkezést. A támogatott metódusokról további információt az egyszeri bejelentkezési módszer kiválasztása című témakörben talál.

Távoli hozzáférés a múltban

Korábban a belső erőforrások támadókkal szembeni védelmére szolgáló vezérlősík a távoli felhasználók hozzáférésének megkönnyítése mellett a DMZ-ben vagy a szegélyhálózaton volt. A külső ügyfelek által a vállalati erőforrások eléréséhez használt DMZ-ben üzembe helyezett VPN- és fordítottproxy-megoldások azonban nem felelnek meg a felhő világának. Általában a következő hátrányok szenvednek:

- Hardverköltségek

- A biztonság fenntartása (javítás, portok monitorozása stb.)

- Felhasználók hitelesítése a peremhálózaton

- Felhasználók hitelesítése a szegélyhálózat webkiszolgálóira

- VPN-hozzáférés fenntartása távoli felhasználók számára a VPN-ügyfélszoftverek terjesztésével és konfigurálásával. Emellett a tartományhoz csatlakoztatott kiszolgálók fenntartása a DMZ-ben, amelyek sebezhetők lehetnek a külső támadásokkal szemben.

A mai felhőbeli első világban a Microsoft Entra ID a legalkalmasabb annak szabályozására, hogy ki és mi kerüljön a hálózatba. A Microsoft Entra-alkalmazásproxy integrálható modern hitelesítéssel és felhőalapú technológiákkal, például SaaS-alkalmazásokkal és identitásszolgáltatókkal. Ez az integráció lehetővé teszi, hogy a felhasználók bárhonnan hozzáférjenek az alkalmazásokhoz. Az alkalmazásproxy nemcsak a mai digitális munkahelyhez alkalmasabb, hanem biztonságosabb, mint a VPN- és fordítottproxy-megoldások, és könnyebben implementálható. A távoli felhasználók ugyanúgy férhetnek hozzá a helyszíni alkalmazásokhoz, mint a Microsoft és más, a Microsoft Entra ID azonosítóval integrált SaaS-alkalmazásokhoz. Nem kell módosítania vagy frissítenie az alkalmazásokat az alkalmazásproxy használatához. Ezenkívül az alkalmazásproxy nem követeli meg a bejövő kapcsolatok tűzfalon keresztüli megnyitását. Az alkalmazásproxyval egyszerűen beállíthatja, és elfelejtheti.

A távelérés jövője

A mai digitális munkahelyen a felhasználók bárhol dolgozhatnak több eszközzel és alkalmazással. Az egyetlen állandó a felhasználói identitás. Ezért a biztonságos hálózat első lépése a Microsoft Entra identitáskezelési képességeinek használata biztonsági vezérlősíkként. Az identitást vezérlősíkként használó modell általában a következő összetevőkből áll:

- Egy identitásszolgáltató, amely nyomon követi a felhasználókat és a felhasználóval kapcsolatos információkat.

- Eszközkönyvtár a vállalati erőforrásokhoz hozzáféréssel rendelkező eszközök listájának fenntartásához. Ez a könyvtár tartalmazza a megfelelő eszközinformációkat (például az eszköz típusát, integritását stb.).

- Szabályzat-kiértékelési szolgáltatás annak megállapításához, hogy egy felhasználó és egy eszköz megfelel-e a biztonsági rendszergazdák által meghatározott szabályzatnak.

- A szervezeti erőforrásokhoz való hozzáférés engedélyezése vagy megtagadása.

Az alkalmazásproxyval a Microsoft Entra ID nyomon követi a helyszínen és a felhőben közzétett webalkalmazásokhoz hozzáférő felhasználókat. Központi felügyeleti pontot biztosít ezekhez az alkalmazásokhoz. Bár nem kötelező, javasoljuk, hogy engedélyezze a Microsoft Entra Feltételes hozzáférést is. A felhasználók hitelesítésének és hozzáférésének feltételeinek meghatározásával biztosíthatja, hogy a megfelelő személyek hozzáférjenek az alkalmazásokhoz.

Jegyzet

Fontos tisztában lenni azzal, hogy a Microsoft Entra alkalmazásproxy a belső erőforrásokhoz való hozzáférésre szoruló barangolási (vagy távoli) felhasználók VPN- vagy fordítottproxy-helyettesítésére szolgál. Ez nem a vállalati hálózaton lévő belső felhasználók számára készült. Az alkalmazásproxyt szükségtelenül használó belső felhasználók váratlan és nemkívánatos teljesítményproblémákat okozhatnak.

Az alkalmazásproxy működésének áttekintése

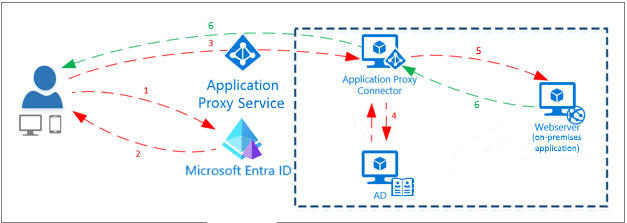

Az ábra bemutatja, hogyan működik együtt a Microsoft Entra ID és az alkalmazásproxy a helyszíni alkalmazások egyszeri bejelentkezésének biztosításához.

- A rendszer átirányítja a felhasználót a Microsoft Entra bejelentkezési oldalára, miután egy végponton keresztül hozzáfért az alkalmazáshoz.

- A Microsoft Entra ID egy jogkivonatot küld a felhasználó ügyféleszközére a sikeres bejelentkezés után.

- Az ügyfél elküldi a jogkivonatot az alkalmazásproxy szolgáltatásnak. A szolgáltatás lekéri a felhasználónevet (UPN) és a biztonsági egyszerű nevet (SPN) a jogkivonatból. Az alkalmazásproxy ezután elküldi a kérelmet az összekötőnek.

- Az összekötő a felhasználó nevében szükséges egyszeri bejelentkezési (SSO) hitelesítést hajtja végre.

- Az összekötő elküldi a kérelmet a helyszíni alkalmazásnak.

- A rendszer a választ az összekötő és az alkalmazásproxy szolgáltatáson keresztül küldi el a felhasználónak.

Jegyzet

A legtöbb hibrid Microsoft Entra-ügynökhöz hasonlóan a magánhálózati összekötőhöz sem kell bejövő kapcsolatokat megnyitnia a tűzfalon keresztül. A 3. lépésben a felhasználói forgalom leáll az alkalmazásproxy szolgáltatásban. A magánhálózatban található magánhálózati összekötő felelős a kommunikáció további részeiért.

| Komponens | Leírás |

|---|---|

| Végpont | A végpont egy URL-cím vagy egy végfelhasználói portál. A felhasználók a hálózaton kívül is elérhetik az alkalmazásokat egy külső URL-cím eléréséhez. A hálózaton belüli felhasználók URL-címen vagy végfelhasználói portálon keresztül érhetik el az alkalmazást. Amikor a felhasználók valamelyik végpontra lépnek, a Microsoft Entra-azonosítóban hitelesítik magukat, majd az összekötőn keresztül a helyszíni alkalmazáshoz irányítják őket. |

| Microsoft Entra-azonosító | A Microsoft Entra ID a felhőben tárolt bérlői címtár használatával hajtja végre a hitelesítést. |

| Alkalmazásproxy szolgáltatás | Ez az alkalmazásproxy-szolgáltatás a Microsoft Entra ID részeként fut a felhőben. Átadja a bejelentkezési jogkivonatot a felhasználótól a privát hálózati összekötőnek. Az alkalmazásproxy továbbítja a kérelem minden akadálymentes fejlécét, és a fejléceket a protokollnak megfelelően állítja be az ügyfél IP-címére. Ha a proxyhoz érkező bejövő kérés már rendelkezik ezzel a fejléccel, a rendszer hozzáadja az ügyfél IP-címét a vesszővel elválasztott lista végéhez, amely a fejléc értéke. |

| Privát hálózati összekötő | Az összekötő egy egyszerű ügynök, amely a hálózaton belüli Windows Serveren fut. Az összekötő kezeli a felhőbeli alkalmazásproxy szolgáltatás és a helyszíni alkalmazás közötti kommunikációt. Az összekötő csak kimenő kapcsolatokat használ, így nem kell bejövő portokat megnyitnia az internetes hálózatokon. Az összekötők állapot nélküliek, és szükség esetén adatokat kérnek le a felhőből. Az összekötőkről, például a terheléselosztásról és a hitelesítésről további információt a Microsoft Entra magánhálózati összekötőinek ismertetése című témakörben talál. |

| Active Directory (AD) | Az Active Directory a helyszínen fut a tartományi fiókok hitelesítésének végrehajtásához. Ha az egyszeri bejelentkezés konfigurálva van, az összekötő kommunikál az AD-vel a szükséges további hitelesítés végrehajtásához. |

| Helyszíni alkalmazás | Végül a felhasználó hozzáférhet egy helyszíni alkalmazáshoz. |

Az alkalmazásproxy a Microsoft Entra felügyeleti központban konfigurált Microsoft Entra szolgáltatás. Lehetővé teszi egy külső nyilvános HTTP/HTTPS URL-végpont közzétételét az Azure Cloudban, amely egy belső alkalmazáskiszolgáló URL-címéhez csatlakozik a szervezetben. Ezek a helyszíni webalkalmazások integrálhatók a Microsoft Entra-azonosítóval az egyszeri bejelentkezés támogatásához. A felhasználók ezután ugyanúgy férhetnek hozzá a helyszíni webalkalmazásokhoz, mint a Microsoft 365-höz és más SaaS-alkalmazásokhoz.

A szolgáltatás összetevői közé tartozik az alkalmazásproxy szolgáltatás, amely a felhőben fut, a magánhálózati összekötő, amely egy helyszíni kiszolgálón futó egyszerűsített ügynök, és a Microsoft Entra ID, amely az identitásszolgáltató. Mindhárom összetevő együttműködve egyetlen bejelentkezési felületet biztosít a felhasználónak a helyszíni webalkalmazások eléréséhez.

A felhasználó hitelesítése után a külső felhasználók megjelenítendő URL-cím vagy Saját alkalmazások használatával férhetnek hozzá a helyszíni webalkalmazásokhoz az asztali vagy iOS/MAC-eszközeikről. Az alkalmazásproxy például távoli hozzáférést és egyszeri bejelentkezést biztosít a Távoli asztal, a SharePoint-webhelyek, a Tableau, a Qlik, a Webes Outlook és az üzletági (LOB) alkalmazásokba.

Hitelesítés

Az alkalmazások többféleképpen konfigurálhatók az egyszeri bejelentkezéshez, és a választott módszer az alkalmazás által használt hitelesítéstől függ. Az alkalmazásproxy a következő típusú alkalmazásokat támogatja:

- Webalkalmazások

- Webes API-k, amelyeket különböző eszközökön szeretne elérhetővé tenni a gazdag alkalmazásoknak

- Távoli asztali átjáró mögött üzemeltetett alkalmazások

- Gazdag ügyfélalkalmazások, amelyek integrálva vannak a Microsoft Authentication Library (MSAL) szolgáltatással

Az alkalmazásproxy az alábbi natív hitelesítési protokollt használó alkalmazásokkal működik:

- Integrált Windows-hitelesítés (IWA). Az IWA esetében a magánhálózati összekötők a Kerberos Korlátozott delegálás (KCD) használatával hitelesítik a felhasználókat a Kerberos-alkalmazásban.

Az alkalmazásproxy a következő hitelesítési protokollokat is támogatja külső integrációval vagy adott konfigurációs forgatókönyvekben:

- Fejlécalapú hitelesítés. Ez a bejelentkezési módszer egy PingAccess nevű külső hitelesítési szolgáltatást használ, és akkor használatos, ha az alkalmazás fejléceket használ a hitelesítéshez. Ebben az esetben a hitelesítést a PingAccess kezeli.

- Űrlap- vagy jelszóalapú hitelesítés. Ezzel a hitelesítési módszerrel a felhasználók az első hozzáféréskor felhasználónévvel és jelszóval jelentkeznek be az alkalmazásba. Az első bejelentkezés után a Microsoft Entra ID megadja a felhasználónevet és a jelszót az alkalmazásnak. Ebben a forgatókönyvben a hitelesítést a Microsoft Entra ID kezeli.

- SAML-hitelesítés. AZ SAML-alapú egyszeri bejelentkezés az SAML 2.0-s vagy WS-összevonási protokollt használó alkalmazások esetében támogatott. Az SAML egyszeri bejelentkezésével a Microsoft Entra a felhasználó Microsoft Entra-fiókjával hitelesíti az alkalmazást.

A támogatott metódusokról további információt az egyszeri bejelentkezési módszer kiválasztása című témakörben talál.

Biztonsági előnyök

Az alkalmazásproxy és a Microsoft Entra által kínált távelérési megoldás számos biztonsági előnyt támogat az ügyfelek számára, többek között az alábbiakat:

Hitelesített hozzáférés. Az alkalmazásproxy az alkalmazások előzetes hitelesítéssel történő közzétételére alkalmas, így biztosítható, hogy csak hitelesített kapcsolatok érvénybe lépjenek a hálózaton. Az előhitelesítéssel közzétett alkalmazásokhoz nem lehet érvényes jogkivonat nélkül továbbítani az alkalmazásproxy szolgáltatást a helyszíni környezetbe. Az előzetes hitelesítés természeténél fogva számos célzott támadást blokkol, mivel csak hitelesített identitások férhetnek hozzá a háttéralkalmazáshoz.

Feltételes hozzáférés. A gazdagabb házirend-vezérlők alkalmazhatók a hálózattal való kapcsolatok létrehozása előtt. A feltételes hozzáféréssel korlátozásokat határozhat meg a háttéralkalmazás elérésére engedélyezett forgalomra. Olyan szabályzatokat hozhat létre, amelyek a hely, a hitelesítés erőssége és a felhasználói kockázati profil alapján korlátozzák a bejelentkezéseket. A feltételes hozzáférés fejlődésével további vezérlőket adnak hozzá, amelyek további biztonságot nyújtanak, például az Felhőhöz készült Microsoft Defender-alkalmazásokkal való integrációt. Felhőhöz készült Defender Alkalmazások integrációja lehetővé teszi, hogy valós idejű monitorozásra konfiguráljon egy helyszíni alkalmazást a feltételes hozzáférés használatával a munkamenetek valós idejű monitorozásához és vezérléséhez a feltételes hozzáférési szabályzatok alapján.

Forgalom leállítása. A háttéralkalmazás felé irányuló összes forgalom leáll a felhőbeli alkalmazásproxy szolgáltatásban, miközben a munkamenet újra létrejön a háttérkiszolgálóval. Ez a kapcsolati stratégia azt jelenti, hogy a háttérkiszolgálók nincsenek kitéve közvetlen HTTP-forgalomnak. Jobban védettek a célzott DoS-támadások (szolgáltatásmegtagadás) ellen, mivel a tűzfal nincs támadás alatt.

Minden hozzáférés kimenő. A magánhálózati összekötők csak a felhőben lévő alkalmazásproxy szolgáltatás kimenő kapcsolatait használják a 80-as és a 443-as porton keresztül. Bejövő kapcsolatok nélkül nincs szükség tűzfalportok megnyitására a bejövő kapcsolatokhoz vagy összetevőkhöz a DMZ-ben. Minden kapcsolat kimenő és biztonságos csatornán keresztül történik.

Security Analytics és Machine Learning (ML) alapú intelligencia. Mivel ez a Microsoft Entra ID része, az alkalmazásproxy kihasználhatja a Microsoft Entra ID-védelem (prémium szintű P2-licencelést igényel). Microsoft Entra ID-védelem egyesíti a gépi tanulás biztonsági intelligenciáját a Microsoft adatcsatornáival A digitális bűncselekmények osztálya és a Microsoft biztonsági válaszközpontja proaktív módon azonosítja a feltört fiókokat. Microsoft Entra ID-védelem valós idejű védelmet nyújt a nagy kockázatú bejelentkezések ellen. Figyelembe veszi az olyan tényezőket, mint a fertőzött eszközökről való hozzáférés, a hálózatok anonimizálása, vagy az atipikus és valószínűtlen helyekről való hozzáférés egy munkamenet kockázati profiljának növelése érdekében. Ez a kockázati profil valós idejű védelemre szolgál. Számos ilyen jelentés és esemény már elérhető egy API-n keresztül a SIEM-rendszerekkel való integrációhoz.

Távelérés szolgáltatásként. A távoli hozzáférés engedélyezéséhez nem kell aggódnia a helyszíni kiszolgálók karbantartása és javítása miatt. Az alkalmazásproxy egy olyan internetes skálázási szolgáltatás, amely a Microsoft tulajdonában van, így mindig megkapja a legújabb biztonsági javításokat és frissítéseket. A nem csomagolt szoftverek továbbra is sok támadást intéznek. A Belbiztonsági Minisztérium szerint a célzott támadások 85 százaléka megelőzhető. Ezzel a szolgáltatási modellel nem kell többé elviselnie a peremhálózati kiszolgálók kezelésének és a javításukhoz szükséges firkálásnak a nagy terhet.

Intune-integráció. Az Intune-nal a vállalati forgalmat a személyes forgalomtól elkülönítve irányítjuk. Az alkalmazásproxy biztosítja a vállalati forgalom hitelesítését. Az alkalmazásproxy és az Intune Managed Browser funkció együtt is használható, hogy a távoli felhasználók biztonságosan elérhessék a belső webhelyeket iOS- és Android-eszközökről.

Ütemterv a felhőhöz

Az alkalmazásproxy implementálásának másik fő előnye a Microsoft Entra ID kiterjesztése a helyszíni környezetre. Valójában az alkalmazásproxy implementálása kulcsfontosságú lépés a szervezet és az alkalmazások felhőbe való áthelyezésében. A felhőbe való áttéréssel és a helyszíni hitelesítéstől távolodva csökkentheti a helyszíni lábnyomot, és vezérlősíkként használhatja a Microsoft Entra identitáskezelési képességeit. A meglévő alkalmazások minimális vagy egyáltalán nem frissített verziójával olyan felhőbeli képességekhez férhet hozzá, mint az egyszeri bejelentkezés, a többtényezős hitelesítés és a központi felügyelet. A szükséges összetevők alkalmazásproxyba való telepítése egy egyszerű folyamat a távelérési keretrendszer létrehozásához. A felhőbe való áttéréssel hozzáférhet a Microsoft Entra legújabb funkcióihoz, frissítéseihez és funkcióihoz, például a magas rendelkezésre álláshoz és a vészhelyreállításhoz.

Ha többet szeretne megtudni az alkalmazások Microsoft Entra-azonosítóba való migrálásáról, olvassa el az Alkalmazások migrálása a Microsoft Entra-azonosítóba című témakört.

Építészet

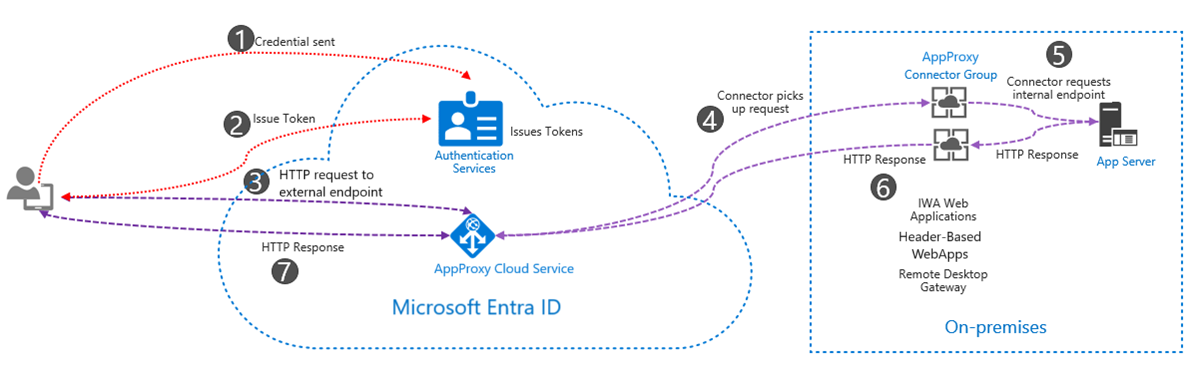

Az ábra általában azt szemlélteti, hogyan működnek együtt a Microsoft Entra hitelesítési szolgáltatásai és az alkalmazásproxyk, hogy egyszeri bejelentkezést biztosítsanak a helyszíni alkalmazásoknak a felhasználóknak.

- Miután a felhasználó egy végponton keresztül fért hozzá az alkalmazáshoz, a rendszer átirányítja a felhasználót a Microsoft Entra bejelentkezési oldalára. Ha feltételes hozzáférési szabályzatokat konfigurált, a rendszer jelenleg bizonyos feltételeket ellenőriz annak biztosítása érdekében, hogy megfeleljen a szervezet biztonsági követelményeinek.

- A sikeres bejelentkezés után a Microsoft Entra ID egy jogkivonatot küld a felhasználó ügyféleszközére.

- Az ügyfél elküldi a jogkivonatot az alkalmazásproxy szolgáltatásnak, amely lekéri a felhasználónevet (UPN) és a biztonsági egyszerű nevet (SPN) a jogkivonatból.

- Az alkalmazásproxy továbbítja a kérést, amelyet a magánhálózati összekötő fog átvenni.

- Az összekötő elvégzi a felhasználó nevében szükséges további hitelesítést (a hitelesítési módszertől függően nem kötelező), lekéri az alkalmazáskiszolgáló belső végpontját, és elküldi a kérést a helyszíni alkalmazásnak.

- Az alkalmazáskiszolgáló válaszát az összekötőn keresztül küldi el az alkalmazásproxy szolgáltatásnak.

- A rendszer elküldi a választ az alkalmazásproxy szolgáltatásból a felhasználónak.

A Microsoft Entra alkalmazásproxy a felhőalapú alkalmazásproxy szolgáltatásból és egy helyszíni összekötőből áll. Az összekötő figyeli az alkalmazásproxy szolgáltatás kéréseit, és kezeli a belső alkalmazásokkal való kapcsolatokat. Fontos megjegyezni, hogy minden kommunikáció TLS-en keresztül történik, és mindig az alkalmazásproxy szolgáltatás összekötőjén ered. Vagyis a kommunikáció csak kimenő. Az összekötő egy ügyféltanúsítványt használ az alkalmazásproxy szolgáltatásban való hitelesítéshez minden híváshoz. A kapcsolatbiztonság egyetlen kivétele az ügyféltanúsítvány kezdeti beállítási lépése. További részletekért tekintse meg az alkalmazásproxyt a motorháztető alatt.

Microsoft Entra privát hálózati összekötő

Az alkalmazásproxy a Microsoft Entra magánhálózati összekötőt használja. Ugyanazt az összekötőt használja a Microsoft Entra privát hozzáférés. Az összekötőkkel kapcsolatos további információkért lásd a Microsoft Entra magánhálózati összekötőt.

Egyéb használati esetek

Eddig arra összpontosítottunk, hogy alkalmazásproxy használatával külsőleg közzéteszhesse a helyszíni alkalmazásokat, miközben lehetővé tesszük az egyszeri bejelentkezést az összes felhőbeli és helyszíni alkalmazásra. Vannak azonban más használati esetek is az alkalmazásproxyhoz, amelyeket érdemes megemlíteni. Ezek közé tartoznak a következők:

- REST API-k biztonságos közzététele. Ha üzleti logikával vagy API-kkal rendelkezik, amelyek helyszíni vagy felhőbeli virtuális gépeken futnak, az alkalmazásproxy nyilvános végpontot biztosít az API-hozzáféréshez. Az API-végpont hozzáférése lehetővé teszi a hitelesítés és az engedélyezés vezérlését bejövő portok megkövetelése nélkül. További biztonságot nyújt a Microsoft Entra ID P1 vagy P2 funkcióin keresztül, például többtényezős hitelesítéssel és eszközalapú feltételes hozzáféréssel asztali, iOS, MAC és Android rendszerű eszközökhöz az Intune használatával. További információ: Hogyan engedélyezheti a natív ügyfélalkalmazások számára a proxyalkalmazásokkal való interakciót, és hogyan védheti meg az API-t az OAuth 2.0 és a Microsoft Entra ID és az API Management használatával.

- Távoli asztali szolgáltatások (RDS). A standard RDS-környezetek nyílt bejövő kapcsolatokat igényelnek. Az RDS alkalmazásproxyval történő üzembe helyezése azonban állandó kimenő kapcsolatot biztosít az összekötő szolgáltatást futtató kiszolgálóról. Így több alkalmazást is kínálhat a felhasználóknak a helyszíni alkalmazások távoli asztali szolgáltatásokon keresztüli közzétételével. Az üzembe helyezés támadási felületét is csökkentheti kétlépéses ellenőrzés és feltételes hozzáférés-vezérlők korlátozott készletével az RDS-ben.

- WebSockets használatával csatlakozó alkalmazások közzététele. A Qlik Sense támogatása nyilvános előzetes verzióban érhető el, és a jövőben más alkalmazásokra is ki lesz bontva.

- Engedélyezze a natív ügyfélalkalmazások számára a proxyalkalmazások használatát. A Microsoft Entra alkalmazásproxyval webalkalmazásokat tehet közzé, de a Microsoft Authentication Library (MSAL) használatával konfigurált natív ügyfélalkalmazások közzétételére is használható. A natív ügyfélalkalmazások azért különböznek a webalkalmazásoktól, mert egy eszközön vannak telepítve, míg a webalkalmazások böngészőn keresztül érhetők el.

Következtetés

A munka módja és az általunk használt eszközök gyorsan változnak. Mivel egyre több alkalmazott használja a saját eszközeit, és a szolgáltatott szoftveres (SaaS-) alkalmazások elterjedt használatát, a szervezetek adataik kezelésének és védelmének is fejlődnie kell. A vállalatok már nem csak a saját falaikon belül működnek, és a határukat körülvevő árok védik őket. Az adatok minden eddiginél több helyre utaznak a helyszíni és a felhőbeli környezetekben is. Ez a fejlődés hozzájárult a felhasználók termelékenységének és együttműködési képességének növeléséhez, de a bizalmas adatok védelmét is megnehezíti.

Függetlenül attól, hogy jelenleg a Microsoft Entra ID-t használja a felhasználók hibrid egyidejűségi forgatókönyvben való kezelésére, vagy szeretné elindítani a felhőbe vezető utat, a Microsoft Entra alkalmazásproxy implementálása segíthet csökkenteni a helyszíni lábnyom méretét a távoli hozzáférés szolgáltatásként történő biztosításával.

A szervezeteknek ma el kell kezdeniük az alkalmazásproxy előnyeit, hogy kihasználhassák az alábbi előnyöket:

- Helyszíni alkalmazások külső közzététele a hagyományos VPN- vagy egyéb helyszíni webes közzétételi megoldások és DMZ-megközelítés fenntartásával járó többletterhelés nélkül

- Egyszeri bejelentkezés minden alkalmazásra, legyen az Microsoft 365 vagy más SaaS-alkalmazás, beleértve a helyszíni alkalmazásokat is

- Felhőbeli biztonság, ahol a Microsoft Entra a Microsoft 365 telemetriát használja a jogosulatlan hozzáférés megakadályozása érdekében

- Intune-integráció a vállalati forgalom hitelesítésének biztosítása érdekében

- A felhasználói fiókok felügyeletének központosítása

- Automatikus frissítések a legújabb biztonsági javítások biztosításához

- A kiadásukkor megjelenő új funkciók; az SAML egyszeri bejelentkezésének támogatása és az alkalmazás cookie-k részletesebb kezelése