Kerberos korlátozott delegálás egyszeri bejelentkezéshez (SSO) alkalmazásproxyval rendelkező alkalmazásokhoz

Az integrált Windows-hitelesítéssel védett alkalmazásproxyval közzétett helyszíni alkalmazások egyszeri bejelentkezését is biztosíthatja. Ezek az alkalmazások Kerberos-jegyet igényelnek a hozzáféréshez. Az alkalmazásproxy a Kerberos Korlátozott delegálás (KCD) használatával támogatja ezeket az alkalmazásokat.

Az egyszeri bejelentkezésről (SSO) további információt a Mi az egyszeri bejelentkezés? című témakörben talál.

Az alkalmazásokba való egyszeri bejelentkezést integrált Windows-hitelesítéssel (IWA) engedélyezheti úgy, hogy a magánhálózati összekötőknek engedélyt ad az Active Directoryban a felhasználók megszemélyesítésére. Az összekötők ezzel az engedéllyel küldhetnek és fogadhatnak jogkivonatokat a nevükben.

Az egyszeri bejelentkezés működése a KCD-vel

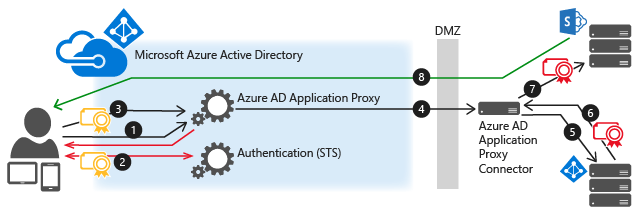

Ez az ábra bemutatja a folyamatot, amikor egy felhasználó megpróbál hozzáférni egy IWA-t használó helyszíni alkalmazáshoz.

- A felhasználó megadja az URL-címet a helyszíni alkalmazás alkalmazásproxyn keresztüli eléréséhez.

- Az alkalmazásproxy átirányítja a kérést a Microsoft Entra hitelesítési szolgáltatásoknak az előzetes hitelesítéshez. Ezen a ponton a Microsoft Entra ID minden vonatkozó hitelesítési és engedélyezési házirendet alkalmaz, például többtényezős hitelesítést. Ha a felhasználó érvényesítve van, a Microsoft Entra ID létrehoz egy jogkivonatot, és elküldi a felhasználónak.

- A felhasználó átadja a jogkivonatot az alkalmazásproxynak.

- Az alkalmazásproxy ellenőrzi a jogkivonatot, és lekéri a felhasználónevet (UPN), majd az összekötő lekéri az UPN-t és a szolgáltatásnévnevet (SPN) egy kettős hitelesítésű biztonságos csatornán keresztül.

- Az összekötő Kerberos által korlátozott delegálásos (KCD) egyeztetést végez a helyszíni AD-vel, és a felhasználót megszemélyesítve Kerberos-tokent kap az alkalmazáshoz.

- Az Active Directory elküldi az alkalmazáshoz tartozó Kerberos-tokent az összekötőnek.

- Az összekötő elküldi az eredeti kérést az alkalmazáskiszolgálónak az AD-től kapott Kerberos-tokennel.

- Az alkalmazás elküldi a választ az összekötőnek, amelyet aztán visszaad az alkalmazásproxy szolgáltatásnak, végül pedig a felhasználónak.

Előfeltételek

Az IWA-alkalmazások egyszeri bejelentkezésének megkezdése előtt győződjön meg arról, hogy a környezet készen áll a következő beállításokkal és konfigurációkkal:

- Az alkalmazások, például a SharePoint-webalkalmazások integrált Windows-hitelesítés használatára vannak beállítva. További információt a Kerberos-hitelesítés támogatásának engedélyezése vagy a SharePoint esetében a Kerberos-hitelesítés csomagja a SharePoint 2013-ban című témakörben talál.

- Minden alkalmazása rendelkezik egyszerű szolgáltatásnévvel.

- Az összekötőt futtató kiszolgáló és az alkalmazást futtató kiszolgáló tartományhoz csatlakozik, és ugyanahhoz a tartományhoz vagy megbízható tartományokhoz tartozik. A tartományhoz való csatlakozásról további információt a Számítógép csatlakoztatása tartományhoz című témakörben talál.

- Az összekötőt futtató kiszolgáló hozzáfér a felhasználók TokenGroupsGlobalAndUniversal attribútumának olvasásához. Ezt az alapértelmezett beállítást befolyásolhatja a környezet biztonságának megkeményedése. Az összekötő-kiszolgálók hozzáadása a "Windows engedélyezési hozzáférési csoporthoz" általában ezt fogja tenni.

Az Active Directory konfigurálása

Az Active Directory konfigurációja attól függően változik, hogy a magánhálózati összekötő és az alkalmazáskiszolgáló ugyanabban a tartományban van-e.

Az összekötő és az alkalmazáskiszolgáló ugyanabban a tartományban van

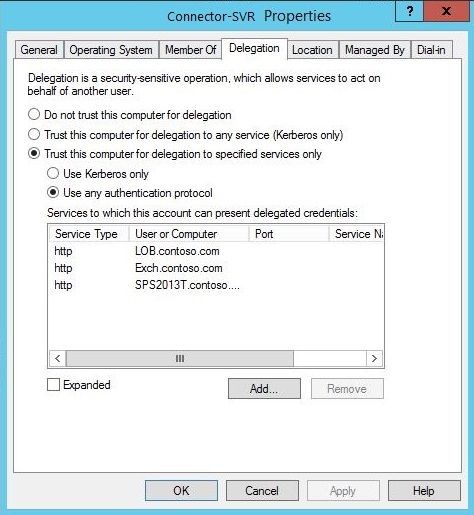

Az Active Directoryban nyissa meg a Felhasználók és számítógépek eszközcsoportot>.

Válassza ki az összekötőt futtató kiszolgálót.

Kattintson a jobb gombbal, és válassza a Tulajdonságok delegálása parancsot>.

Válassza a Megbízható számítógép lehetőséget , ha csak a megadott szolgáltatásokra delegálást szeretne.

Válassza a Bármely hitelesítési protokoll használata lehetőséget.

Azon szolgáltatások alatt , amelyekhez ez a fiók delegált hitelesítő adatokat tud bemutatni, adja hozzá az alkalmazáskiszolgáló SPN-identitásának értékét. Ez lehetővé teszi, hogy a magánhálózati összekötő megszemélyesítse az AD felhasználóit a listában meghatározott alkalmazásokkal szemben.

Az összekötő és az alkalmazáskiszolgáló nem ugyanabban a tartományban van

A KCD tartományok közötti használatának előfeltételeinek listáját lásd: Kerberos Korlátozott delegálás tartományok között.

principalsallowedtodelegatetoA webalkalmazás szolgáltatásfiókjának (számítógépnek vagy dedikált tartományi felhasználói fióknak) a tulajdonságával engedélyezheti a Kerberos-hitelesítés delegálását az alkalmazásproxyból (összekötőből). Az alkalmazáskiszolgáló a környezetébenwebserviceaccountfut, a delegáló kiszolgáló pedig azconnectorcomputeraccount. Futtassa az alábbi parancsokat egy (Windows Server 2012 R2 vagy újabb rendszert futtató) tartományvezérlőn a következő tartománybanwebserviceaccount: . Használjon egyszerű neveket (nem UPN) mindkét fiókhoz.Ha a

webserviceaccountszámítógépfiók, használja az alábbi parancsokat:$connector= Get-ADComputer -Identity connectorcomputeraccount -server dc.connectordomain.com Set-ADComputer -Identity webserviceaccount -PrincipalsAllowedToDelegateToAccount $connector Get-ADComputer webserviceaccount -Properties PrincipalsAllowedToDelegateToAccountHa a

webserviceaccountfiók felhasználói fiók, használja az alábbi parancsokat:$connector= Get-ADComputer -Identity connectorcomputeraccount -server dc.connectordomain.com Set-ADUser -Identity webserviceaccount -PrincipalsAllowedToDelegateToAccount $connector Get-ADUser webserviceaccount -Properties PrincipalsAllowedToDelegateToAccount

Egyszeri bejelentkezés konfigurálása

Az alkalmazás közzététele az Alkalmazások közzététele alkalmazásproxyval című cikkben leírt utasításoknak megfelelően. Győződjön meg arról, hogy a Microsoft Entra-azonosítót választja előhitelesítési módszerként.

Miután az alkalmazás megjelenik a vállalati alkalmazások listájában, jelölje ki, és kattintson az Egyszeri bejelentkezés gombra.

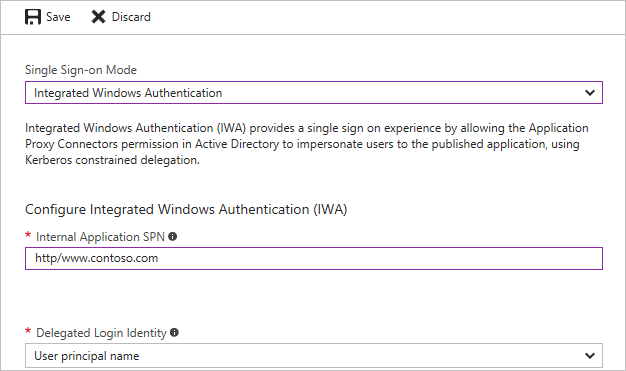

Állítsa be az egyszeri bejelentkezési módot integrált Windows-hitelesítésre.

Adja meg az alkalmazáskiszolgáló belső alkalmazás spN-ét . Ebben a példában a közzétett alkalmazás spn-címe a következő

http/www.contoso.com. Ennek az egyszerű szolgáltatásnévnek szerepelnie kell azon szolgáltatások listájában, amelyekhez az összekötő delegált hitelesítő adatokat tud bemutatni.Válassza ki az összekötő delegált bejelentkezési identitását , amelyet a felhasználók nevében szeretne használni. További információ: A különböző helyszíni és felhőbeli identitások használata.

Egyszeri bejelentkezés nem Windows-alkalmazásokhoz

A Kerberos delegálási folyamata a Microsoft Entra alkalmazásproxyban akkor kezdődik, amikor a Microsoft Entra hitelesíti a felhasználót a felhőben. Miután a kérés megérkezett a helyszínre, a Microsoft Entra magánhálózati összekötő a helyi Active Directoryval való interakcióval Kerberos-jegyet ad ki a felhasználó nevében. Ezt a folyamatot Kerberos korlátozott delegálásnak (KCD) nevezzük.

A következő fázisban a rendszer egy kérést küld a háttéralkalmazásnak ezzel a Kerberos-jeggyel.

Az ilyen kérésekben több mechanizmus is meghatározza a Kerberos-jegy küldésének módját. A legtöbb nem Windows-kiszolgáló várhatóan SPNEGO-jogkivonat formájában kapja meg. Ez a mechanizmus támogatott a Microsoft Entra alkalmazásproxyban, de alapértelmezés szerint le van tiltva. Az összekötő konfigurálható SPNEGO-hoz vagy standard Kerberos-jogkivonathoz, de mindkettőhöz nem.

Ha konfigurál egy összekötő gépet az SPNEGO-hoz, győződjön meg arról, hogy az összekötőcsoport többi összekötője is SPNEGO-val van konfigurálva. A standard Kerberos-jogkivonatot váró alkalmazásokat az SPNEGO-hoz nem konfigurált egyéb összekötőken kell átvezetni. Egyes webalkalmazások a konfiguráció módosítása nélkül mindkét formátumot elfogadják.

Az SPNEGO engedélyezése:

Nyisson meg egy rendszergazdaként futó parancssort.

A parancssorból futtassa az alábbi parancsokat az spNEGO-t igénylő összekötő-kiszolgálókon.

REG ADD "HKLM\SOFTWARE\Microsoft\Microsoft Entra private network connector" /v UseSpnegoAuthentication /t REG_DWORD /d 1 net stop WAPCSvc & net start WAPCSvc

A nem Windows-alkalmazások általában felhasználói felhasználóneveket vagy SAM-fiókneveket használnak tartományi e-mail-címek helyett. Ha ez a helyzet az alkalmazásokra vonatkozik, konfigurálnia kell a delegált bejelentkezési identitás mezőt a felhőbeli identitások alkalmazás-identitásokhoz való csatlakoztatásához.

Különböző helyszíni és felhőbeli identitások használata

Az alkalmazásproxy feltételezi, hogy a felhasználók azonos identitással rendelkeznek a felhőben és a helyszínen. Bizonyos környezetekben azonban a vállalati szabályzatok vagy alkalmazásfüggőségek miatt előfordulhat, hogy a szervezeteknek alternatív azonosítókat kell használniuk a bejelentkezéshez. Ilyen esetekben továbbra is használhatja a KCD-t az egyszeri bejelentkezéshez. Konfiguráljon egy delegált bejelentkezési identitást minden alkalmazáshoz, hogy meghatározza, melyik identitást kell használni az egyszeri bejelentkezés során.

Ez a funkció lehetővé teszi, hogy számos különböző helyszíni és felhőbeli identitással rendelkező szervezet SSO-val rendelkezzen a felhőből a helyszíni alkalmazásokba anélkül, hogy a felhasználóknak különböző felhasználóneveket és jelszavakat kellene megadniuk. Ide tartoznak azok a szervezetek, amelyek:

- Több tartomány belső (joe@us.contoso.com, joe@eu.contoso.com) és egyetlen tartománya van a felhőben (joe@contoso.com).

- Nem módosítható tartománynévvel rendelkezik belsőleg (joe@contoso.usa) és egy jogi névvel a felhőben.

- Ne használjon belső tartományneveket (joe)

- Használjon különböző aliasokat a helyszínen és a felhőben. Például: joe-johns@contoso.com vs. joej@contoso.com

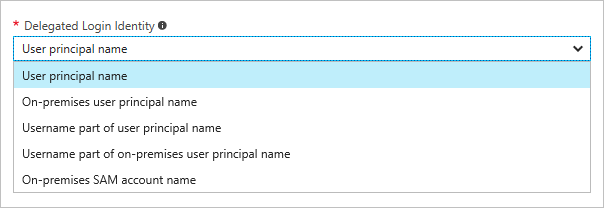

Az alkalmazásproxyval kiválaszthatja, hogy melyik identitást használja a Kerberos-jegy beszerzéséhez. Ez a beállítás alkalmazásonként van megadva. Ezen lehetőségek némelyike olyan rendszerekhez használható, amelyek nem fogadják el az e-mail-cím formátumát, mások alternatív bejelentkezésre vannak kialakítva.

Ha delegált bejelentkezési identitást használ, előfordulhat, hogy az érték nem egyedi a szervezet összes tartományában vagy erdőjében. Ezt a problémát elkerülheti, ha két különböző összekötőcsoport használatával kétszer teszi közzé ezeket az alkalmazásokat. Mivel minden alkalmazásnak más felhasználói célközönsége van, csatlakozhat az összekötőihez egy másik tartományhoz.

Ha a helyszíni SAM-fiók nevét használja a bejelentkezési identitáshoz, az összekötőt üzemeltető számítógépet hozzá kell adni ahhoz a tartományhoz, amelyben a felhasználói fiók található.

Egyszeri bejelentkezés konfigurálása különböző identitásokhoz

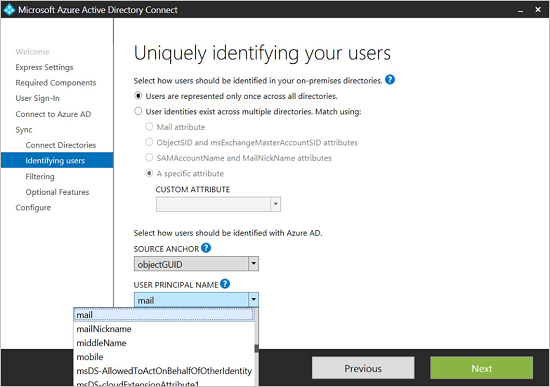

Konfigurálja a Microsoft Entra Connect beállításait, hogy a fő identitás az e-mail cím (e-mail) legyen. Ez a testreszabási folyamat részeként történik a felhasználónév mező módosításával a szinkronizálási beállításokban. Ezek a beállítások azt is meghatározzák, hogy a felhasználók hogyan jelentkezzenek be a Microsoft 365-be, Windows rendszerű számítógépekre és más olyan alkalmazásokba, amelyek a Microsoft Entra-azonosítót használják identitástárolóként.

A módosítani kívánt alkalmazás alkalmazáskonfigurációs beállításai között válassza ki a használni kívánt delegált bejelentkezési identitást :

- Egyszerű felhasználónév (például

joe@contoso.com) - Másodlagos felhasználónév (például

joed@contoso.local) - Felhasználónév része felhasználónévnek (például

joe) - Felhasználónév része a másodlagos felhasználónévnek (például

joed) - Helyszíni SAM-fiók neve (a tartományvezérlő konfigurációjától függ)

- Egyszerű felhasználónév (például

Különböző identitásokhoz beállított SSO hibaelhárítása

Ha hiba történt az egyszeri bejelentkezés folyamatában, az megjelenik az összekötő gép eseménynaplójában a hibaelhárításban leírtak szerint. Bizonyos esetekben azonban a rendszer sikeresen elküldi a kérést a háttéralkalmazásnak, míg ez az alkalmazás számos más HTTP-válaszban válaszol. Ezeknek az eseteknek a hibaelhárítását a 24029-es eseményszám vizsgálatával kell kezdeni az összekötő gépen az alkalmazásproxy munkamenet-eseménynaplójában. A delegáláshoz használt felhasználói identitás megjelenik a "felhasználó" mezőben az esemény részletei között. A munkamenetnapló bekapcsolásához válassza a Elemzési és hibakeresési naplók megjelenítése lehetőséget az eseménymegjelenítő nézet menüjében.