Felhasználói portál az Azure Multi-Factor Authentication-kiszolgálóhoz

A felhasználói portál egy IIS-webhely, amellyel a felhasználók regisztrálhatnak a Microsoft Entra többtényezős hitelesítésére, és kezelhetik a fiókjukat. A felhasználók megváltoztathatják a telefonszámukat és a PIN-kódjukat, vagy választhatják a kétlépéses ellenőrzés mellőzését a következő bejelentkezéskor.

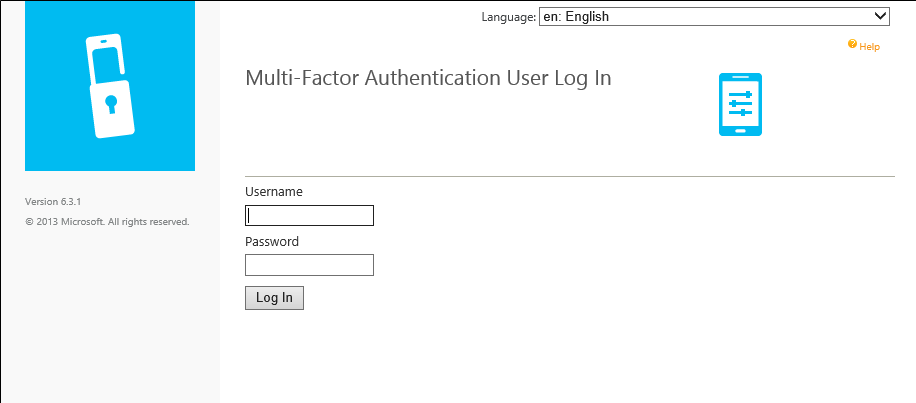

A felhasználók a szokványos felhasználónevükkel és jelszavukkal jelentkeznek be a felhasználói portálra, majd egy kétlépéses ellenőrző hívással vagy biztonsági kérdésekre adott válaszokkal végzik el a hitelesítést. Ha a felhasználók regisztrációja engedélyezett, a felhasználók a felhasználói portálra való első bejelentkezéskor konfigurálják a telefonszámukat és PIN-kódjukat.

A felhasználói portálhoz rendszergazdák állíthatók be, akik az új felhasználók hozzáadására és a meglévő felhasználók frissítésére vonatkozó engedélyt kaphatnak.

A felhasználói portált a környezettől függően érdemes lehet az Azure Multi-Factor Authentication-kiszolgálóval megegyező kiszolgálóra, illetve egy másik, internetkapcsolattal rendelkező kiszolgálóra telepíteni.

Fontos

2022 szeptemberében a Microsoft bejelentette az Azure Multi-Factor Authentication-kiszolgáló elavulását. 2024. szeptember 30-tól az Azure Multi-Factor Authentication Server üzemelő példányai már nem fognak többtényezős hitelesítési kéréseket kiszolgálni, ami a szervezet hitelesítéseinek meghiúsulását okozhatja. A zavartalan hitelesítési szolgáltatások biztosítása és a támogatott állapot megőrzése érdekében a szervezeteknek át kell telepíteniük felhasználóik hitelesítési adatait a felhőalapú Azure MFA szolgáltatásba az Azure MFA-kiszolgáló legújabb frissítésében szereplő legújabb Migration Utility használatával. További információ: Azure MFA Server Migration.

A felhőalapú MFA használatának megkezdéséhez tekintse meg az oktatóanyagot: Felhasználói bejelentkezési események biztonságossá tételét a Microsoft Entra többtényezős hitelesítésével.

Megjegyzés:

A felhasználói portál csak a Multi-Factor Authentication-kiszolgálóval érhető el. Ha többtényezős hitelesítést használ a felhőben, tekintse meg a felhasználókat a Fiók beállítása kétlépéses ellenőrzéshez vagy a Beállítások kezelése kétlépéses ellenőrzéshez.

A Web Service SDK telepítése

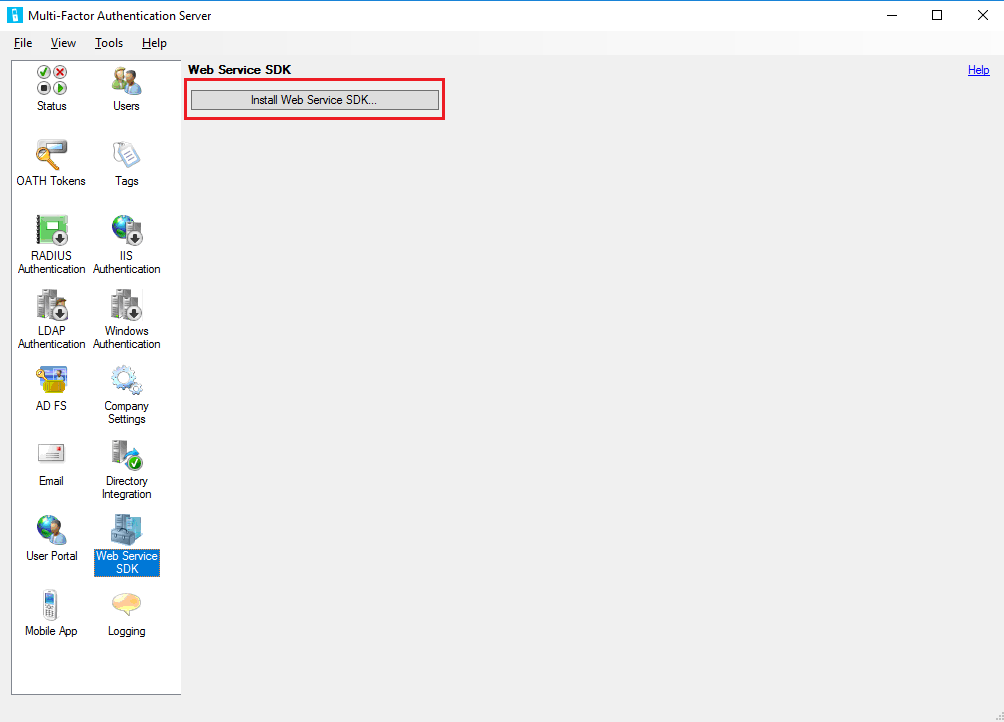

Mindkét esetben, ha a Microsoft Entra többtényezős hitelesítés webszolgáltatás SDK még nincs telepítve az Azure Multi-Factor Authentication-kiszolgálón, hajtsa végre az alábbi lépéseket.

- Nyissa meg a Multi-Factor Authentication-kiszolgáló konzolját.

- Lépjen a Web Service SDK részre, majd válassza a Web Service SDK telepítése lehetőséget.

- Végezze el a telepítést az alapértelmezett értékekkel, hacsak nem kell valamilyen okból módosítania őket.

- TLS-/SSL-tanúsítvány kötése a webhelyhez az IIS-ben.

Ha kérdése van egy TLS/SSL-tanúsítvány IIS-kiszolgálón való konfigurálásával kapcsolatban, olvassa el az SSL beállítása az IIS-en című cikket.

A Web Service SDK-t TLS/SSL-tanúsítvánnyal kell védeni. Erre a célra megfelel egy önaláírt tanúsítvány. Importálja a tanúsítványt a Felhasználói portál webkiszolgáló helyi számítógépfiókjának "Megbízható legfelső szintű hitelesítésszolgáltatók" tárolójába, hogy az megbízható legyen a tanúsítványban a TLS-kapcsolat indításakor.

A felhasználói portál üzembe helyezése az Azure Multi-Factor Authentication-kiszolgálóval megegyező kiszolgálón

A következő előfeltételeknek kell teljesülniük, ha a felhasználói portált az Azure Multi-Factor Authentication-kiszolgálóval megegyező kiszolgálóra szeretné telepíteni:

- IIS, beleértve az ASP.NET-et és az IIS 6 metabázisával való kompatibilitási funkciót (IIS 7 vagy újabb verzió esetén)

- Egy fiók rendszergazdai jogosultságokkal a számítógéphez és a tartományhoz, ha szükséges. A fióknak engedéllyel kell rendelkeznie Active Directory-biztonságicsoportok létrehozásához.

- A felhasználói portál védelme TLS/SSL-tanúsítvánnyal.

- A Microsoft Entra többtényezős hitelesítés webszolgáltatás SDK-jának védelme TLS/SSL-tanúsítvánnyal.

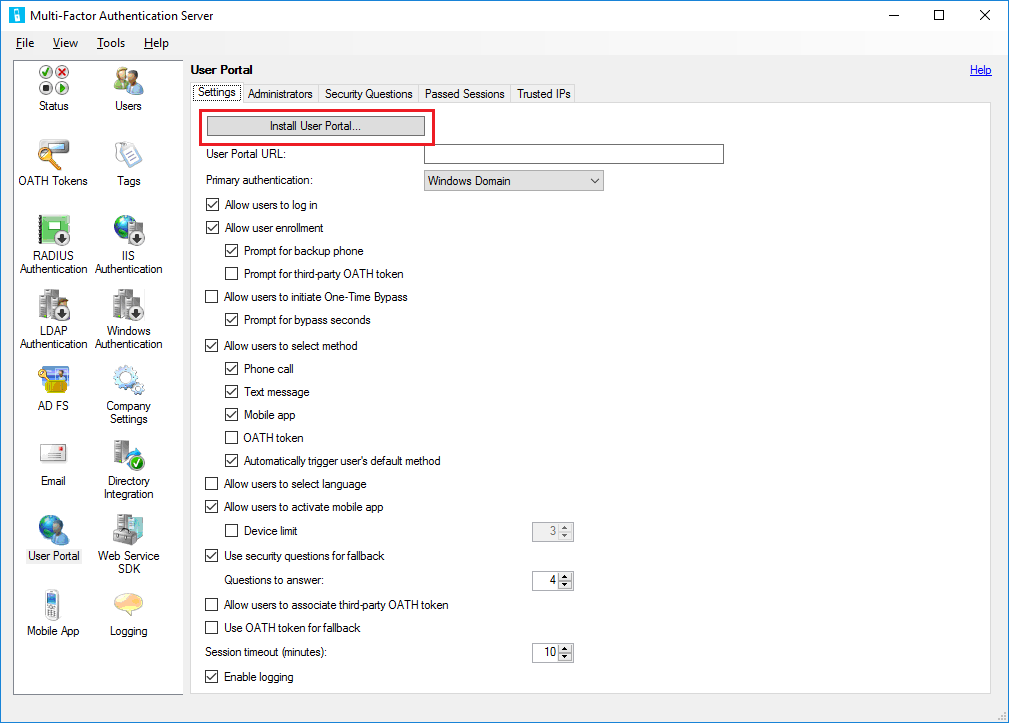

A felhasználói portál üzembe helyezéséhez kövesse az alábbi lépéseket:

Nyissa meg az Azure Multi-Factor Authentication-kiszolgáló konzolját, kattintson a bal oldali menüben lévő Felhasználói portál ikonra, majd kattintson a Felhasználói portál telepítése parancsra.

Végezze el a telepítést az alapértelmezett értékekkel, hacsak nem kell valamilyen okból módosítania őket.

TLS-/SSL-tanúsítvány kötése a webhelyhez az IIS-ben

Megjegyzés:

Ez a TLS/SSL-tanúsítvány általában egy nyilvánosan aláírt TLS/SSL-tanúsítvány.

Nyisson meg egy webböngészőt bármely számítógépről, és keresse meg azt az URL-címet, amelyen a felhasználói portál telepítve volt (példa:

https://mfa.contoso.com/MultiFactorAuth). Győződjön meg arról, hogy nem látható tanúsítvánnyal kapcsolatos figyelmeztetés vagy hiba.

Ha kérdése van egy TLS/SSL-tanúsítvány IIS-kiszolgálón való konfigurálásával kapcsolatban, olvassa el az SSL beállítása az IIS-en című cikket.

A felhasználói portál telepítése különálló kiszolgálón

Ha a kiszolgáló, amelyen az Azure Multi-Factor Authentication-kiszolgáló fut, nem internetkapcsolattal rendelkezik, telepítse a felhasználói portált egy külön, internetkapcsolattal rendelkező kiszolgálóra.

Ha a szervezete egyik ellenőrzési módszerként a Microsoft Authenticator appot használja, és telepíteni szeretné a felhasználói portált a saját kiszolgálóján, az alábbi feltételeknek kell teljesülniük:

- Az Azure Multi-Factor Authentication-kiszolgáló 6.0-s vagy újabb verzióját kell használnia.

- A felhasználói portált a Microsoft Internet Information Services (IIS) 6.x-es vagy újabb verzióját futtató internetes webkiszolgálóra kell telepítenie.

- Az IIS 6.x használatakor győződjön meg arról, hogy az ASP.NET 2.0.50727-es verziója telepítve van, regisztrálva van, és a beállítása Engedélyezve.

- Az IIS 7.x vagy újabb verzió használatakor IIS, beleértve az alapszintű hitelesítést, az ASP.NET-et és az IIS 6 metabázisával való kompatibilitási funkciót.

- A felhasználói portál védelme TLS/SSL-tanúsítvánnyal.

- A Microsoft Entra többtényezős hitelesítés webszolgáltatás SDK-jának védelme TLS/SSL-tanúsítvánnyal.

- Győződjön meg arról, hogy a felhasználói portál TLS/SSL protokollon keresztül tud csatlakozni a Microsoft Entra többtényezős hitelesítésű Web Service SDK-hoz.

- Győződjön meg arról, hogy a felhasználói portál hitelesítést végezhet a Microsoft Entra többtényezős hitelesítésű Web Service SDK-ban a "Telefon Factor Rendszergazda s" biztonsági csoportban található szolgáltatásfiók hitelesítő adataival. Ez a szolgáltatásfiók és csoport az Active Directoryban található meg, ha az Azure Multi-Factor Authentication-kiszolgáló tartományhoz csatlakoztatott kiszolgálón fut. Ez a szolgáltatásfiók és -csoport helyileg létezik az Azure Multi-Factor Authentication-kiszolgálón, ha nem csatlakozik tartományhoz.

A felhasználói portál az Azure Multi-Factor Authentication-kiszolgálótól eltérő kiszolgálón való telepítésének lépései a következők:

Az MFA-kiszolgálón keresse meg a telepítési útvonalat (például: C:\Program Files\Multi-Factor Authentication Server), és másolja a MultiFactorAuthenticationUserPortalSetup64 fájlt egy olyan helyre, amely elérhető az internettel rendelkező kiszolgáló számára, ahol telepíteni fogja.

Az interneteléréssel rendelkező webkiszolgálón futtassa a Multi-Factor AuthenticationMobileAppWebServiceSetup telepítőfájlt rendszergazdaként, szükség esetén módosítsa a Hely beállítást, és tetszés szerint adjon meg egy rövid nevet a virtuális címtár számára.

TLS-/SSL-tanúsítvány kötése a webhelyhez az IIS-ben.

Megjegyzés:

Ez a TLS/SSL-tanúsítvány általában egy nyilvánosan aláírt TLS/SSL-tanúsítvány.

Lépjen a C:\inetpub\wwwroot\MultiFactorAuth helyre.

Szerkessze a Web.config fájlt a Jegyzettömbben.

- Keresse meg a "USE_WEB_SERVICE_SDK" kulcsot, és módosítsa value="false" értékről value="true" értékre.

- Keresse meg a „WEB_SERVICE_SDK_AUTHENTICATION_USERNAME” kulcsot, és módosítsa a value="" értéket value="DOMAIN\User" értékre, ahol a DOMAIN\User egy olyan szolgáltatásfiók, amely a „PhoneFactor-adminisztrátorok” csoport tagja.

- Keresse meg a „WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD” kulcsot, és módosítsa a value="" értéket value="Password" értékre, ahol a Password az előző sorban megadott szolgáltatásfiókhoz tartozó jelszó.

- Keresse meg a

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxértéket, és módosítsa ezt a helyőrző URL-címet arra a címre, amelyre a Web Service SDK-t telepítette a 2. lépésben. - Mentse a Web.Config fájlt, és zárja be a Jegyzettömböt.

Nyisson meg egy webböngészőt bármely számítógépről, és keresse meg azt az URL-címet, amelyen a felhasználói portál telepítve volt (példa:

https://mfa.contoso.com/MultiFactorAuth). Győződjön meg arról, hogy nem látható tanúsítvánnyal kapcsolatos figyelmeztetés vagy hiba.

Ha kérdése van egy TLS/SSL-tanúsítvány IIS-kiszolgálón való konfigurálásával kapcsolatban, olvassa el az SSL beállítása az IIS-en című cikket.

A felhasználói portál beállításainak konfigurálása az Azure Multi-Factor Authentication-kiszolgálón

Most, hogy telepítette a felhasználói portált, konfigurálnia kell az Azure Multi-Factor Authentication-kiszolgálót, hogy működjön a portállal.

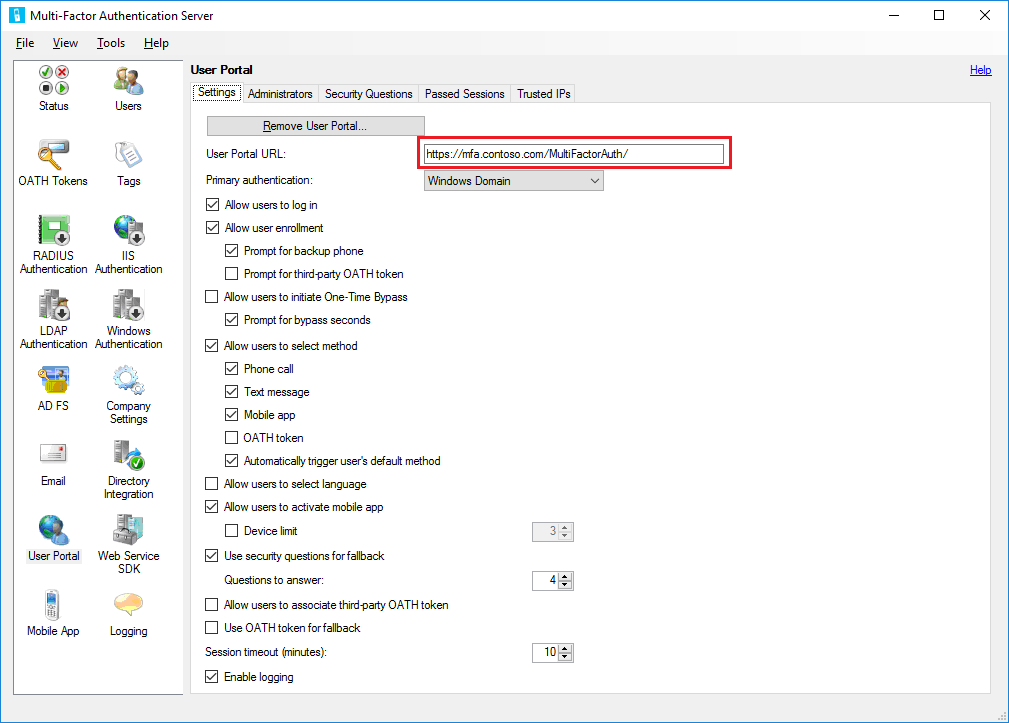

- Az Azure Multi-Factor Authentication-kiszolgáló konzoljában kattintson a Felhasználói portál ikonra. A Beállítások lapon írja be a felhasználói portál URL-címét a Felhasználói portál URL-címe szövegmezőbe. Ha engedélyezve van az e-mail-funkció, ez az URL-cím szerepel a felhasználóknak az Azure Multi-Factor Authentication-kiszolgálóra való importáláskor küldött e-mailekben.

- Válassza ki a felhasználói portálon használni kívánt beállításokat. Ha például a felhasználók választhatják ki a hitelesítési módszereket, győződjön meg arról, hogy a Módszer kiválasztásának engedélyezése a felhasználóknak jelölőnégyzet be van jelölve azokkal a módszerekkel együtt, amelyek közül választhatnak.

- Határozza meg, hogy kik legyenek Rendszergazda istratorok a Rendszergazda istrators lapon. Részletes rendszergazdai engedélyeket a Hozzáadás/Szerkesztés jelölőnégyzetek és legördülő listák használatával hozhat létre.

Választható konfiguráció:

- Biztonsági kérdések – Jóváhagyott biztonsági kérdéseket adhat meg a környezetéhez, továbbá a kérdések nyelvét is beállíthatja.

- Elvégzett munkamenetek – Konfigurálhatja a felhasználói portál integrációját egy űrlapalapú webhellyel az MFA használatával.

- Megbízható IP-címek – Engedélyezheti a felhasználóknak az MFA kihagyását, ha a hitelesítést egy olyan helyről végzik, amely szerepel a megbízható IP-címek vagy tartományok listáján.

Az Azure Multi-Factor Authentication Server számos lehetőséget kínál a felhasználói portálhoz. Az alábbi táblázat felsorolja ezeket a lehetőségeket, és elmagyarázza, hogy mire használják őket.

| Felhasználói portál beállításai | Leírás |

|---|---|

| Felhasználói portál URL-címe | Adja meg a portál üzemeltetési helyének URL-címét. |

| Elsődleges hitelesítés | Adja meg a portálra való bejelentkezéskor használandó hitelesítési típust. Ez Windows-, Radius- vagy LDAP-hitelesítés lehet. |

| Felhasználók bejelentkezésének engedélyezése | Lehetővé teszi, hogy a felhasználók beírjanak egy felhasználónevet és jelszót a bejelentkezési oldalon a felhasználói portálhoz. Ha ez a beállítás nincs bejelölve, a mezők szürkével jelennek meg. |

| Felhasználó beléptetésének engedélyezése | Lehetővé teszi, hogy a felhasználó többtényezős hitelesítésben regisztráljon azáltal, hogy egy beállítási képernyőre viszi őket, amely további információkat, például telefonszámot kér tőlük. A másodlagos telefonszámra való rákérdezéskor a felhasználók megadhatnak egy másodlagos telefonszámot. A külső OATH tokenre való rákérdezéskor a felhasználók megadhatnak egy külső OATH tokent. |

| Egyszeri megkerülés kezdeményezésének engedélyezése a felhasználóknak | Lehetővé teszi, hogy a felhasználók egyszeri mellőzést kezdeményezzenek. Ha egy felhasználó beállítja ezt a beállítást, az a következő bejelentkezéskor lép érvénybe. A mellőzés másodperceire való rákérdezéskor a felhasználók egy mezőben módosíthatják az alapértelmezett 300 másodpercet. Egyéb esetben az egyszeri mellőzés csak 300 másodpercig érvényes. |

| Módszer kiválasztásának engedélyezése a felhasználóknak | Lehetővé teszi, hogy a felhasználók megadják az elsődleges kapcsolatfelvételi módot. Ez lehet telefonhívás, szöveges üzenet, mobilalkalmazás vagy OATH token. |

| Nyelv kiválasztásának engedélyezése a felhasználóknak | Lehetővé teszi, hogy a felhasználó módosítsa a telefonhíváshoz, szöveges üzenethez, mobilalkalmazáshoz vagy OATH tokenhez használt nyelvet. |

| Mobilalkalmazás aktiválásának engedélyezése a felhasználóknak | Lehetővé teszi, hogy a felhasználók aktiválási kódot hozzanak létre a kiszolgálóval használt mobilalkalmazás-aktiválási folyamat elvégzéséhez. Megadhatja azon eszközök 1 és 10 közötti számát is, amelyeken ezt az alkalmazást aktiválhatják. |

| Biztonsági kérdések használata tartalék megoldásként | Engedélyezi a biztonsági kérdések használatát, ha a kétlépéses ellenőrzés sikertelennek bizonyul. Megadhatja a sikeresen megválaszolandó biztonsági kérdések számát. |

| Harmadik féltől származó OATH token hozzárendelésének engedélyezése a felhasználóknak | Lehetővé teszi, hogy a felhasználók megadhassanak egy külső OATH tokent. |

| OATH token használata tartalékként | Engedélyezze az OATH-jogkivonat használatát abban az esetben, ha a kétlépéses ellenőrzés nem sikerül. Ezenkívül a munkamenet időtúllépését is megadhatja percben. |

| Naplózás engedélyezése | Lehetővé teszi a naplózást a felhasználói portálon. A naplófájlok a következő helyen találhatók: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Fontos

2019 márciusától kezdődően a hívási lehetőségek nem érhetők el az MFA-kiszolgáló ingyenes/próbaverziós Microsoft Entra-bérlői felhasználói számára. A változás nem érinti az SMS-üzeneteket. Telefon hívás továbbra is elérhető lesz a fizetős Microsoft Entra-bérlők felhasználói számára. Ez a módosítás csak az ingyenes/próbaverziós Microsoft Entra-bérlőket érinti.

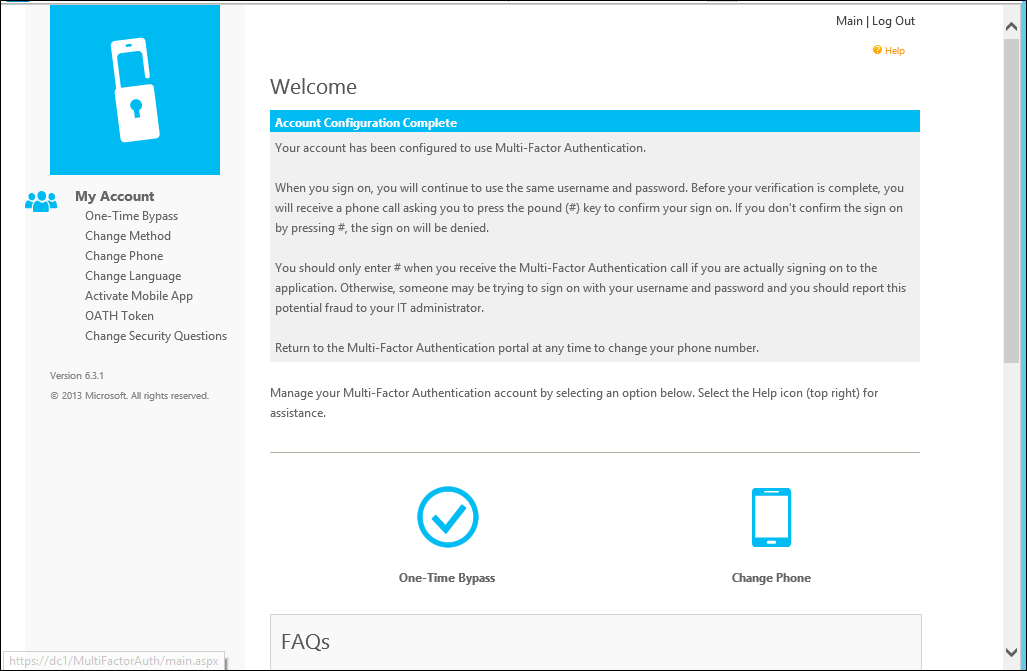

A felhasználó a felhasználói portálra való bejelentkezés után láthatja ezeket a beállításokat.

Önkiszolgáló felhasználói regisztráció

Ha azt szeretné, hogy a felhasználók jelentkezzenek be és regisztráljanak, a Gépház lapon meg kell jelölnie a Felhasználók bejelentkezésének engedélyezése és a Felhasználói regisztráció engedélyezése lehetőséget. Ne feledje, hogy a megadott beállítások hatással vannak a felhasználói bejelentkezési élményre.

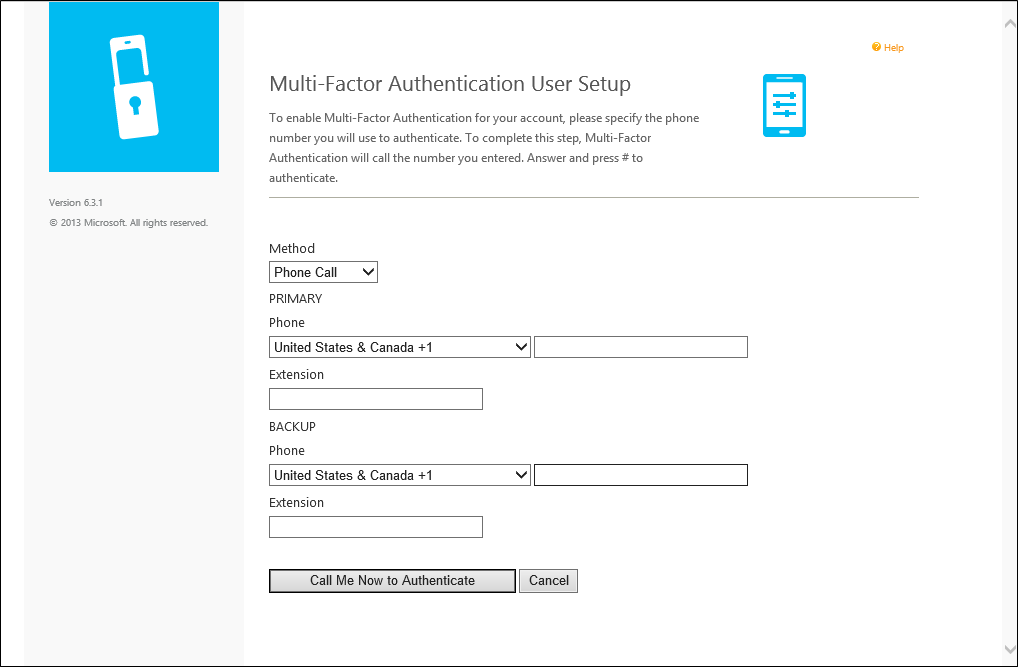

Ha például egy felhasználó először jelentkezik be a felhasználói portálra, a rendszer a Microsoft Entra többtényezős hitelesítés felhasználói beállítási oldalára irányítja. A Microsoft Entra többtényezős hitelesítés konfigurálásának módjától függően előfordulhat, hogy a felhasználó kiválaszthatja a hitelesítési módszert.

Ha a felhasználók a Hanghívás ellenőrzési módszert választják vagy ha ez a módszer van előre konfigurálva, a felhasználóknak a lapon meg kell adniuk az elsődleges telefonszámukat és melléküket, ha van ilyen. Lehet, hogy másodlagos telefonszámot is megadhatnak.

Ha a felhasználóknak PIN-kódot kell használniuk a hitelesítéskor, a lap PIN-kód létrehozását is kéri. A telefonszám(ok) és a PIN-kód (ha van) megadása után a felhasználó a Hívjon fel a hitelesítéshez gombra kattint. A Microsoft Entra többtényezős hitelesítése telefonhívás-ellenőrzést végez a felhasználó elsődleges telefonszámán. A felhasználónak fogadnia kell a hívást, és meg kell adnia a PIN-kódját (ha van), majd meg kell nyomnia a # gombot az önregisztrációs folyamat következő lépésére való továbblépéshez.

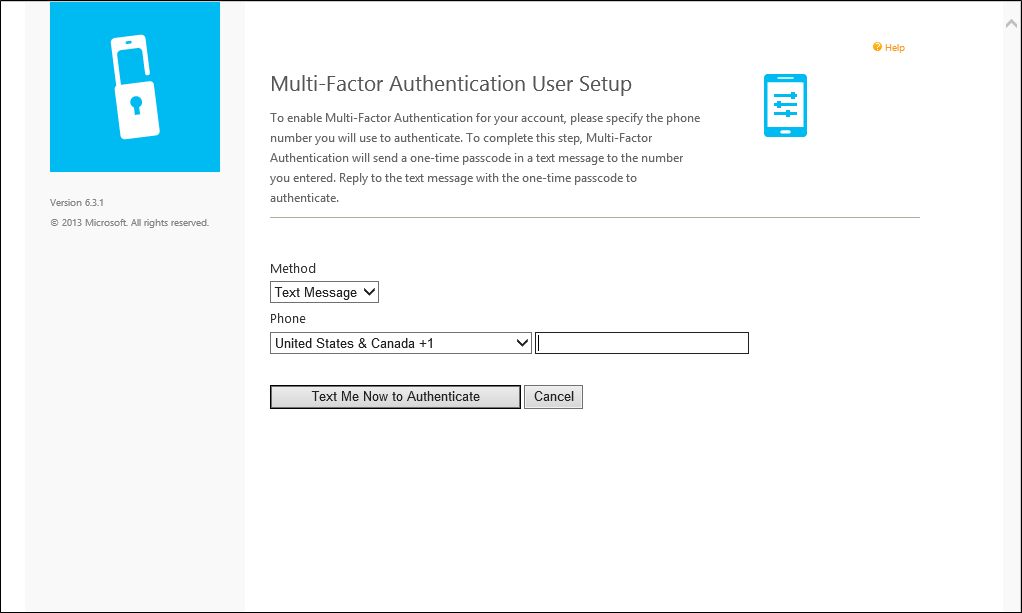

Ha a felhasználók a szöveges üzenetes ellenőrzési módszert választják, vagy ha ez a módszer van előre konfigurálva, a lapon meg kell adniuk a mobiltelefonszámukat. Ha a felhasználóknak PIN-kódot kell használniuk a hitelesítéskor, a lap PIN-kód megadását is kéri. A telefonszám és a PIN-kód (ha van) beírása után a felhasználó a Küldjön SMS-t a hitelesítéshez gombra kattint. A Microsoft Entra többtényezős hitelesítés SMS-ellenőrzést végez a felhasználó mobiltelefonján. A felhasználó egyszeri jelszót (one-time-passcode, OTP) tartalmazó SMS-t kap, és válaszol az üzenetre az OTP-vel és a PIN-kódjával (ha van).

Ha a felhasználó a mobilalkalmazásos ellenőrzési módszert választja, az oldal felkéri, hogy telepítse a Microsoft Authenticator alkalmazást az eszközére, és hozzon létre egy aktiválási kódot. Az alkalmazás telepítése után a felhasználónak az Aktiváló kód előállítása gombra kell kattintania.

Megjegyzés:

A Microsoft Authenticator alkalmazás használatához a felhasználónak engedélyeznie kell a leküldéses értesítéseket az eszközén.

A lap ezután megjelenít egy aktiválási kódot és egy URL-címet egy vonalkód képével együtt. Ha a felhasználóknak PIN-kódot kell használniuk a hitelesítéskor, a lap PIN-kód megadását is kéri. A felhasználó beírja az aktiválási kódot és az URL-címet a Microsoft Authenticator alkalmazásba, vagy a vonalkódolvasóval beolvassa a vonalkódot, majd az Aktiválás gombra kattint.

Az aktiválás elvégzése után a felhasználó a Hitelesítsen most gombra kattint. A Microsoft Entra többtényezős hitelesítés ellenőrzést végez a felhasználó mobilalkalmazásában. A felhasználónak meg kell adnia a PIN-kódját (ha van) és a mobilalkalmazásban a Hitelesítés gombra kell kattintania, hogy az önregisztrációs folyamat következő lépésére ugorjon.

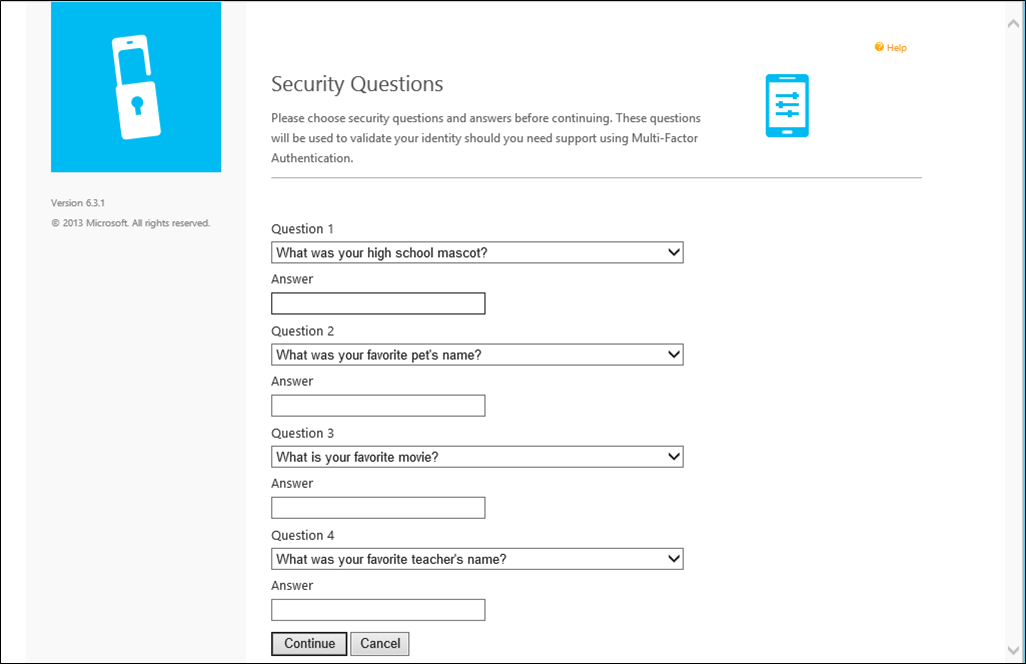

Ha a rendszergazdák úgy konfigurálták az Azure Multi-Factor Authentication-kiszolgálót, hogy biztonsági kérdéseket és válaszokat gyűjtsön, a felhasználó a Biztonsági kérdések lapra kerül. A felhasználónak ki kell választania négy biztonsági kérdést, és meg kell válaszolnia azokat.

A felhasználó önregisztrációja ezzel befejeződött, és a felhasználó be van jelentkezve a felhasználói portálra. Ezután bármikor újra bejelentkezhet a felhasználói portálra a telefonszáma, PIN-kódja, hitelesítési módszere és biztonsági kérdései módosításához, ha ezt a rendszergazdáik engedélyezték.