Migrálás többtényezős Microsoft Entra-hitelesítésre és Microsoft Entra-felhasználóhitelesítésre

A többtényezős hitelesítés segít biztosítani az infrastruktúrát és az eszközöket a rossz szereplőktől. A Microsoft Multi-Factor Authentication Server (MFA-kiszolgáló) már nem érhető el az új üzemelő példányokhoz. Az MFA-kiszolgálót használó ügyfeleknek át kell lépnie a Microsoft Entra többtényezős hitelesítésre (Microsoft Entra többtényezős hitelesítés).

Az MFA-kiszolgálóról a Microsoft Entra-azonosítóra való migrálásnak több lehetősége is van:

- Jó: Csak az MFA-szolgáltatás áthelyezése a Microsoft Entra-azonosítóra.

- Jobb: Az MFA-szolgáltatás és a felhasználói hitelesítés áthelyezése a Microsoft Entra-azonosítóra, amelyről ebben a cikkben szó van.

- Legjobb: Az összes alkalmazás, az MFA szolgáltatás és a felhasználói hitelesítés áthelyezése a Microsoft Entra-azonosítóra. Ha alkalmazásokat szeretne áthelyezni, tekintse meg a cikk Microsoft Entra-azonosítóra való áthelyezését ismertető szakaszt.

A szervezet számára megfelelő MFA-migrálási lehetőség kiválasztásához tekintse meg az MFA-kiszolgálóról a Microsoft Entra többtényezős hitelesítésre történő migrálással kapcsolatos szempontokat.

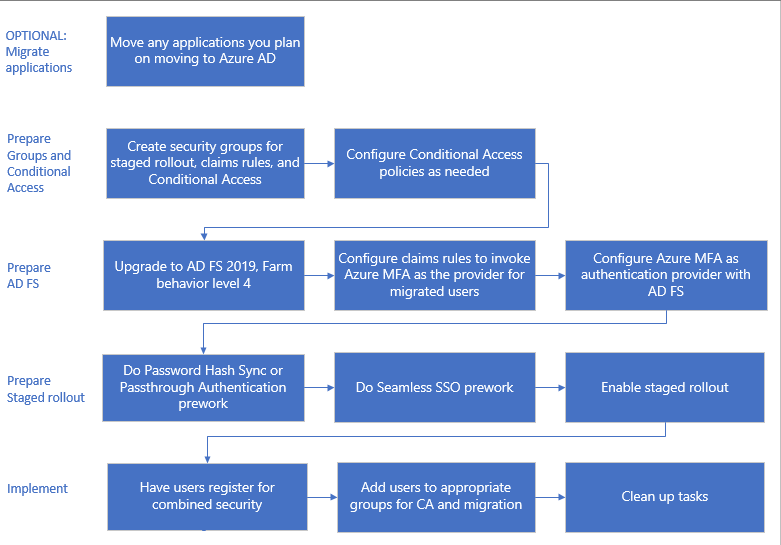

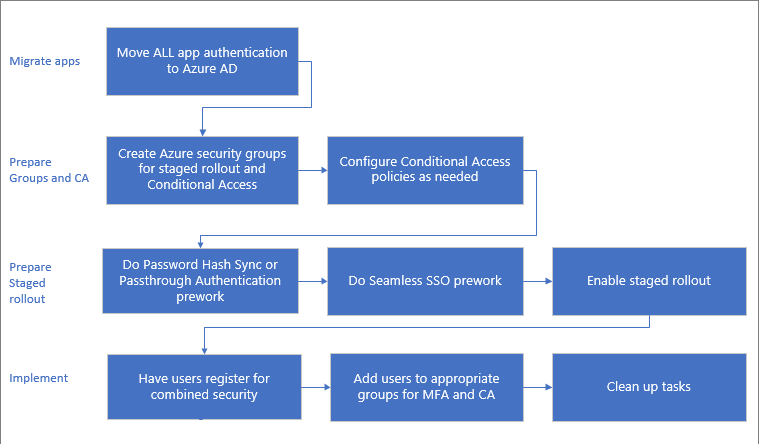

Az alábbi ábra a Microsoft Entra többtényezős hitelesítésre és felhőhitelesítésre való migrálás folyamatát mutatja be, miközben egyes alkalmazásait az AD FS-en tartja. Ez a folyamat lehetővé teszi a felhasználók iteratív migrálását az MFA-kiszolgálóról a Microsoft Entra többtényezős hitelesítésre csoporttagság alapján.

Minden lépést a cikk következő szakaszaiban ismertetünk.

Feljegyzés

Ha a migrálás részeként bármilyen alkalmazást át szeretne helyezni a Microsoft Entra-azonosítóba, ezt az MFA migrálása előtt kell megtennie. Ha az összes alkalmazást áthelyezi, kihagyhatja az MFA migrálási folyamatának szakaszait. Az alkalmazások áthelyezéséről szóló szakaszt a cikk végén találja.

A Microsoft Entra-azonosítóra és a felhasználói hitelesítésre való migrálás folyamata

Csoportok és feltételes hozzáférés előkészítése

A csoportok három kapacitásban használhatók az MFA-migráláshoz.

A felhasználók iteratív áthelyezése a Többtényezős Microsoft Entra-hitelesítésre szakaszos bevezetéssel.

Használjon a Microsoft Entra ID-ban létrehozott csoportot, más néven csak felhőalapú csoportot. Microsoft Entra biztonsági csoportokat vagy Microsoft 365-csoportok is használhat a felhasználók MFA-ba való áthelyezéséhez és a feltételes hozzáférési szabályzatokhoz.

Fontos

A beágyazott és dinamikus csoportok nem támogatottak a szakaszos bevezetéshez. Ne használja az ilyen típusú csoportokat.

Feltételes hozzáférési szabályzatok. A feltételes hozzáféréshez Használhatja a Microsoft Entra-azonosítót vagy a helyszíni csoportokat.

A Microsoft Entra többtényezős hitelesítésének meghívása jogcímszabályokkal rendelkező AD FS-alkalmazásokhoz. Ez a lépés csak akkor érvényes, ha az AD FS-sel rendelkező alkalmazásokat használ.

Egy helyi Active Directory biztonsági csoportot kell használnia. Ha a Microsoft Entra többtényezős hitelesítés egy további hitelesítési módszer, felhasználói csoportokat jelölhet ki, hogy ezt a módszert használják az egyes függő entitások megbízhatósági kapcsolatán. Meghívhatja például a Microsoft Entra többtényezős hitelesítést a már migrált felhasználók számára, az MFA-kiszolgálót pedig azoknak a felhasználóknak, akik még nem migráltak. Ez a stratégia mind a tesztelés, mind a migrálás során hasznos.

Feljegyzés

Nem javasoljuk, hogy a biztonság érdekében használt csoportokat használja újra. Csak a biztonsági csoport használatával biztosíthatja a nagy értékű alkalmazások egy csoportját feltételes hozzáférési szabályzattal.

Feltételes hozzáférési szabályzatok konfigurálása

Ha már használja a feltételes hozzáférést annak meghatározásához, hogy a rendszer mikor kéri a felhasználóktól az MFA-t, nem kell módosítania a szabályzatokat. A felhasználók felhőhitelesítésre való migrálása során elkezdik használni a Microsoft Entra többtényezős hitelesítést a feltételes hozzáférési szabályzatok által meghatározottak szerint. Többé nem lesznek átirányítva az AD FS-be és az MFA-kiszolgálóra.

Ha az összevont tartományokban az összevontIdpMfaBehavior vagy enforceMfaByFederatedIdpa SupportsMfa jelölő van beállítva $True (az összevontIdpMfaBehavior felülbírálja a SupportsMfa-t , ha mindkettő be van állítva), akkor valószínűleg jogcímszabályok használatával kényszeríti ki az MFA-t az AD FS-en.

Ebben az esetben elemeznie kell a jogcímszabályokat a Microsoft Entra ID függő entitás megbízhatóságán, és olyan feltételes hozzáférési szabályzatokat kell létrehoznia, amelyek ugyanazokat a biztonsági célokat támogatják.

Ha szükséges, konfigurálja a feltételes hozzáférési szabályzatokat a szakaszos bevezetés engedélyezése előtt. További információkat találhat az alábbi forrásokban:

Az AD FS előkészítése

Ha nem rendelkezik MFA-t igénylő alkalmazásokkal az AD FS-ben, kihagyhatja ezt a szakaszt, és a Szakaszos bevezetés előkészítése szakaszra léphet.

Az AD FS-kiszolgálófarm frissítése 2019-re, FBL 4-re

Az AD FS 2019-ben a Microsoft új funkciókat adott ki, amelyekkel további hitelesítési módszereket adhat meg egy függő entitáshoz, például egy alkalmazáshoz. További hitelesítési módszert a csoporttagság használatával adhat meg a hitelesítésszolgáltató meghatározásához. Egy további hitelesítési módszer megadásával áttérhet a Többtényezős Microsoft Entra-hitelesítésre, miközben az áttűnés során a többi hitelesítés érintetlen marad.

További információ: Frissítés AD FS-re a Windows Server 2016-ban WID-adatbázis használatával. A cikk a farm AD FS 2019-re való frissítését és az FBL 4-re való frissítését ismerteti.

Jogcímszabályok konfigurálása a Microsoft Entra többtényezős hitelesítésének meghívásához

Most, hogy a Microsoft Entra többtényezős hitelesítés egy további hitelesítési módszer, felhasználói csoportokat rendelhet a Microsoft Entra többtényezős hitelesítéshez a jogcímszabályok, más néven függő entitások megbízhatóságának konfigurálásával. Csoportok használatával szabályozhatja, hogy melyik hitelesítésszolgáltatót nevezik globálisan vagy alkalmazásonként. Meghívhatja például a Microsoft Entra többtényezős hitelesítést azoknak a felhasználóknak, akik kombinált biztonsági adatokra regisztráltak, vagy a telefonszámaikat migrálták, miközben az MFA-kiszolgálót hívhatja meg azoknak a felhasználóknak, akiknek a telefonszámai nem migrálva lettek.

Feljegyzés

A jogcímszabályokhoz helyszíni biztonsági csoport szükséges.

Szabályok biztonsági mentése

Az új jogcímszabályok konfigurálása előtt biztonsági másolatot készít a szabályokról. A törlési lépések részeként vissza kell állítania a jogcímszabályokat.

A konfigurációtól függően előfordulhat, hogy át kell másolnia a meglévő szabályt, és hozzá kell fűznie az áttelepítéshez létrehozott új szabályokat.

A globális szabályok megtekintéséhez futtassa a következőt:

Get-AdfsAdditionalAuthenticationRule

A függő entitás megbízhatóságának megtekintéséhez futtassa a következő parancsot, és cserélje le az RPTrustName parancsot a függő entitás megbízhatósági jogcímszabályának nevére:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Hozzáférés-vezérlési szabályzatok

Feljegyzés

A hozzáférés-vezérlési szabályzatok nem konfigurálhatók úgy, hogy egy adott hitelesítési szolgáltatót a csoporttagság alapján hívjon meg.

Ha át szeretne váltani a hozzáférés-vezérlési szabályzatokról a további hitelesítési szabályokra, futtassa ezt a parancsot minden függő entitás megbízhatóságához az MFA-kiszolgáló hitelesítési szolgáltatójának használatával:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Ez a parancs áthelyezi a logikát az aktuális hozzáférés-vezérlési szabályzatból a további hitelesítési szabályokba.

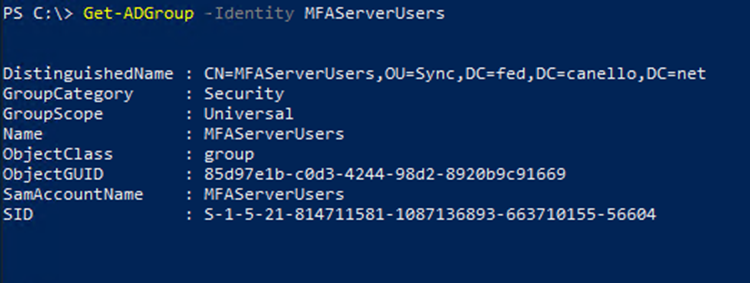

Állítsa be a csoportot, és keresse meg a SID-et

Rendelkeznie kell egy adott csoporttal, amelyben olyan felhasználókat kell elhelyeznie, akiknek többtényezős Microsoft Entra-hitelesítést szeretne meghívni. Meg kell találnia az adott csoport biztonsági azonosítóját (SID).

A csoport biztonsági azonosítójának megkereséséhez futtassa a következő parancsot, és cserélje le GroupName a csoport nevét:

Get-ADGroup GroupName

A jogcímszabályok beállítása a Microsoft Entra többtényezős hitelesítés meghívására

Az alábbi Microsoft Graph PowerShell-parancsmagok meghívják a Microsoft Entra többtényezős hitelesítést a csoport felhasználói számára, ha nem a vállalati hálózaton vannak.

Cserélje le "YourGroupSid" a talált SID-et az előző parancsmag futtatásával.

Tekintse át a További hitelesítésszolgáltatók kiválasztása 2019-ben című cikket.

Fontos

A folytatás előtt biztonsági másolatot készít a jogcímszabályokról.

Globális jogcímszabály beállítása

Futtassa a következő parancsot, és cserélje le az RPTrustName nevet a függő entitás megbízhatósági jogcímszabályának nevére:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

A parancs visszaadja a függő entitás megbízhatóságára vonatkozó jelenlegi további hitelesítési szabályokat.

Az aktuális jogcímszabályokhoz hozzá kell fűznie a következő szabályokat:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Az alábbi példa feltételezi, hogy az aktuális jogcímszabályok úgy vannak konfigurálva, hogy MFA-t kérjenek, amikor a felhasználók a hálózaton kívülről csatlakoznak. Ez a példa a hozzáfűzendő további szabályokat is tartalmazza.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Alkalmazásonkénti jogcímszabály beállítása

Ez a példa módosítja egy adott függő entitás megbízhatóságára (alkalmazására) vonatkozó jogcímszabályokat. Tartalmazza a hozzáfűzni kívánt további szabályokat.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

A Microsoft Entra többtényezős hitelesítés konfigurálása hitelesítésszolgáltatóként az AD FS-ben

A Microsoft Entra többtényezős hitelesítés AD FS-hez való konfigurálásához minden egyes AD FS-kiszolgálót konfigurálnia kell. Ha több AD FS-kiszolgáló is található a farmban, távolról konfigurálhatja őket a Microsoft Graph PowerShell használatával.

A folyamat részletes útmutatását az AD FS-kiszolgálók konfigurálása című témakörben talál.

A kiszolgálók konfigurálása után további hitelesítési módszerként hozzáadhatja a Microsoft Entra többtényezős hitelesítést.

Szakaszos bevezetés előkészítése

Most már készen áll a szakaszos bevezetés engedélyezésére. A szakaszos bevezetés segítségével iteratív módon áthelyezheti a felhasználókat PHS-re vagy PTA-ra, miközben migrálhatja a helyszíni MFA-beállításokat is.

- Mindenképpen tekintse át a támogatott forgatókönyveket.

- Először el kell végeznie a PHS előmunkát vagy a PTA előmunkát. A PHS használatát javasoljuk.

- Ezután elvégezheti az előmunkát a közvetlen egyszeri bejelentkezéshez.

- Engedélyezze a felhőalapú hitelesítés szakaszos bevezetésének engedélyezését a kiválasztott hitelesítési módszerhez.

- Adja hozzá a szakaszos bevezetéshez létrehozott csoport(ok)t. Ne feledje, hogy a felhasználókat iteratív módon fogja hozzáadni a csoportokhoz, és nem lehetnek dinamikus csoportok vagy beágyazott csoportok.

Felhasználók regisztrálása többtényezős Microsoft Entra-hitelesítéshez

Ez a szakasz bemutatja, hogyan regisztrálhatnak a felhasználók a kombinált biztonságra (MFA és önkiszolgáló jelszó-visszaállítás), és hogyan migrálhatják az MFA-beállításokat. A Microsoft Authenticator jelszó nélküli módban is használható. Az MFA második tényezőjeként is használható bármelyik regisztrációs módszerrel.

Kombinált biztonsági regisztráció regisztrálása (ajánlott)

Javasoljuk, hogy a felhasználók regisztráljanak a kombinált biztonsági információkra, ami egyetlen hely a hitelesítési módszerek és eszközök regisztrálására mind az MFA, mind az SSPR esetében.

A Microsoft olyan kommunikációs sablonokat biztosít a felhasználóknak, amelyek végigvezetik őket a kombinált regisztrációs folyamaton.

Ezek közé tartoznak az e-mailekhez, plakátokhoz, asztalsátrakhoz és egyéb eszközökhöz készült sablonok. A felhasználók regisztrálják az adataikat a https://aka.ms/mysecurityinfokombinált biztonsági regisztrációs képernyőn.

Javasoljuk, hogy biztonságossá tegye a biztonsági regisztrációs folyamatot feltételes hozzáféréssel , amely megköveteli, hogy a regisztráció megbízható eszközről vagy helyről történjen. A regisztrációs állapotok nyomon követésével kapcsolatos információkért tekintse meg a Microsoft Entra ID hitelesítési módszerének tevékenységeit.

Feljegyzés

Azok a felhasználók, akiknek nem megbízható helyről vagy eszközről kell regisztrálniuk a kombinált biztonsági adataikat, ideiglenes hozzáférési bérletet adhatnak ki, vagy ideiglenesen kizárhatók a szabályzatból.

MFA-beállítások migrálása az MFA-kiszolgálóról

Az MFA-kiszolgáló áttelepítési segédprogramjával szinkronizálhatja a regisztrált MFA-beállításokat a felhasználók számára az MFA-kiszolgálóról a Microsoft Entra-azonosítóra. Szinkronizálhatja a telefonszámokat, a hardverjogkivonatokat és az eszközregisztrációkat, például a Microsoft Authenticator alkalmazásbeállításait.

Felhasználók hozzáadása a megfelelő csoportokhoz

- Ha új feltételes hozzáférési szabályzatokat hozott létre, adja hozzá a megfelelő felhasználókat ezekhez a csoportokhoz.

- Ha helyszíni biztonsági csoportokat hozott létre a jogcímszabályokhoz, adja hozzá a megfelelő felhasználókat ezekhez a csoportokhoz.

- Csak miután hozzáadta a felhasználókat a megfelelő feltételes hozzáférési szabályokhoz, vegyen fel felhasználókat a szakaszos bevezetéshez létrehozott csoporthoz. Ha végzett, elkezdik használni a kiválasztott Azure-hitelesítési módszert (PHS vagy PTA) és a Microsoft Entra többtényezős hitelesítést, amikor az MFA végrehajtásához szükség van rájuk.

Fontos

A beágyazott és dinamikus csoportok nem támogatottak a szakaszos bevezetéshez. Ne használja az ilyen típusú csoportokat.

Nem javasoljuk, hogy a biztonság érdekében használt csoportokat használja újra. Ha biztonsági csoportot használ a nagy értékű alkalmazások egy csoportjának feltételes hozzáférési szabályzattal való védelméhez, csak erre a célra használja a csoportot.

Figyelés

Számos Azure Monitor-munkafüzet és használati és Elemzések jelentés érhető el az üzembe helyezés monitorozásához. Ezek a jelentések a Microsoft Entra ID-ban találhatók a Figyelés navigációs panelen.

Szakaszos bevezetés monitorozása

A munkafüzetek szakaszban válassza a Nyilvános sablonok lehetőséget. A Hibrid hitelesítés szakaszban válassza ki a Csoportok, felhasználók és bejelentkezések szakaszos bevezetési munkafüzetben.

Ez a munkafüzet a következő tevékenységek figyelésére használható:

- A szakaszos bevezetéshez hozzáadott felhasználók és csoportok.

- A szakaszos bevezetésből eltávolított felhasználók és csoportok.

- A szakaszos bevezetés felhasználóinak bejelentkezési hibái és a hibák okai.

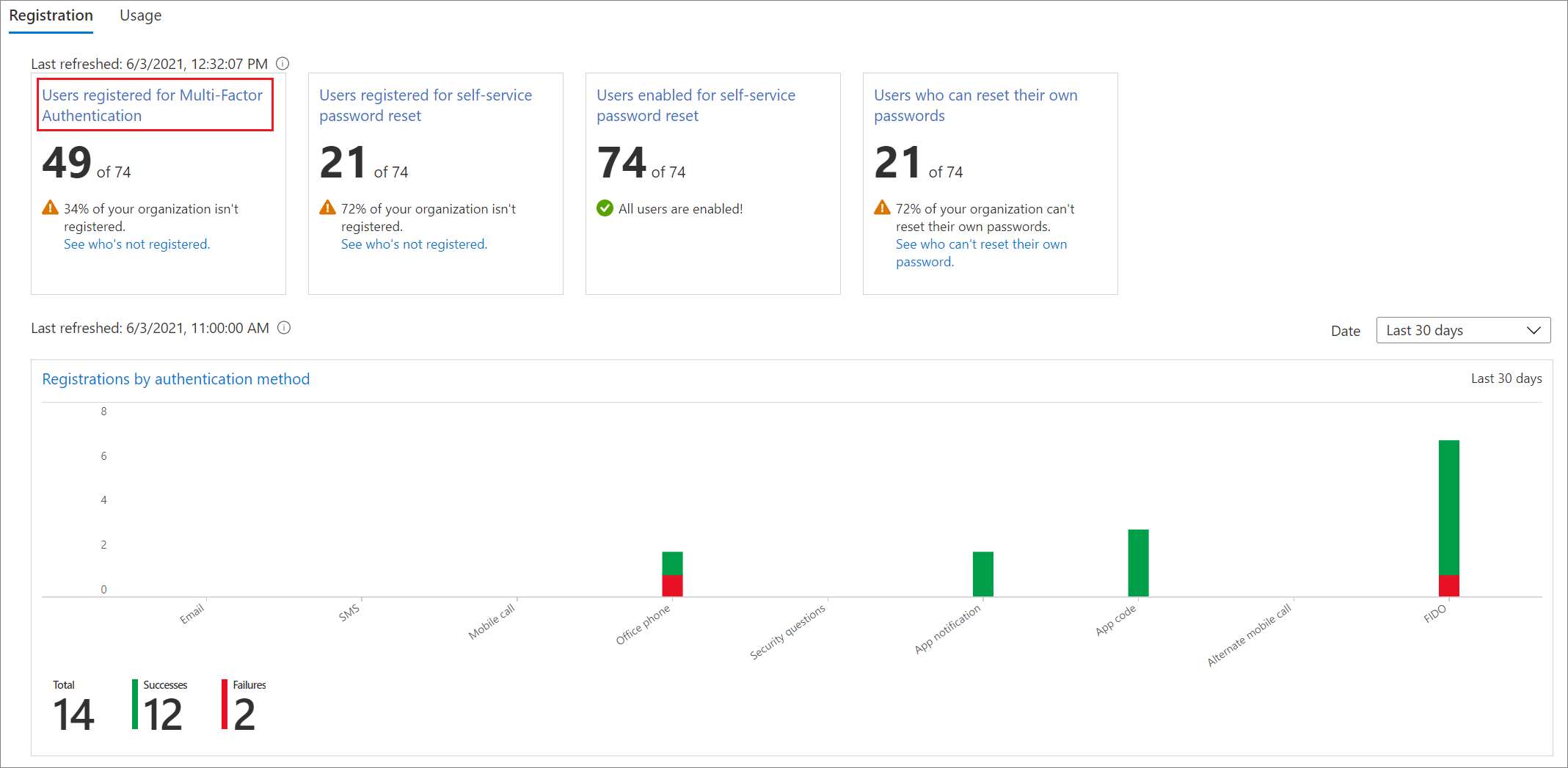

A Microsoft Entra többtényezős hitelesítés regisztrációja monitorozása

A Microsoft Entra többtényezős hitelesítés regisztrációja a hitelesítési módszerek használati és elemzési jelentésével figyelhető. Ez a jelentés a Microsoft Entra-azonosítóban található. Válassza a Figyelés, majd a Használat > elemzések lehetőséget.

A Használat és elemzések területen válassza a Hitelesítési módszerek lehetőséget.

A Microsoft Entra többtényezős hitelesítés regisztrációjának részletes információi a Regisztráció lapon találhatók. A regisztrált felhasználók listáját a többtényezős Azure-hitelesítésre regisztrált felhasználók hivatkozás kiválasztásával tekintheti meg.

Alkalmazás bejelentkezési állapotának monitorozása

Monitorozza a Microsoft Entra-azonosítóra áthelyezett alkalmazásokat az alkalmazás bejelentkezési állapotfüzetével vagy az alkalmazástevékenység használati jelentésével.

- Alkalmazás bejelentkezési állapotfüzete. A munkafüzet használatával kapcsolatos részletes útmutatásért tekintse meg az alkalmazás bejelentkezési állapotának monitorozását.

- Microsoft Entra alkalmazástevékenység használati jelentése. Ez a jelentés az egyes alkalmazások sikeres és sikertelen bejelentkezéseinek megtekintésére, valamint egy adott alkalmazás bejelentkezési tevékenységének részletezésére és megtekintésére használható.

Feladatok törlése

Miután áthelyezte az összes felhasználót a Microsoft Entra felhőhitelesítésre és a Microsoft Entra többtényezős hitelesítésre, készen áll az MFA-kiszolgáló leszerelésére. Javasoljuk, hogy tekintse át az MFA-kiszolgáló naplóit, hogy a kiszolgáló eltávolítása előtt ne használjon felhasználókat vagy alkalmazásokat.

Tartományok konvertálása felügyelt hitelesítéssé

Mostantól a Microsoft Entra-azonosítóban lévő összevont tartományokat felügyelté kell alakítania, és el kell távolítania a szakaszos bevezetési konfigurációt. Ez az átalakítás biztosítja, hogy az új felhasználók a migrálási csoportok hozzáadása nélkül használják a felhőalapú hitelesítést.

Jogcímszabályok visszaállítása az AD FS-en és az MFA-kiszolgáló hitelesítési szolgáltató eltávolítása

Kövesse a Jogcímszabályok konfigurálása a Microsoft Entra többtényezős hitelesítés meghívásához a jogcímszabályok visszaállításához és az AzureMFAServerAuthentication jogcímszabályok eltávolításához szükséges lépéseket.

Távolítsa el például a következő szakaszt a szabály(ok)ból:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Az MFA-kiszolgáló letiltása hitelesítésszolgáltatóként az AD FS-ben

Ez a módosítás biztosítja, hogy a rendszer csak a Microsoft Entra többtényezős hitelesítést használja hitelesítésszolgáltatóként.

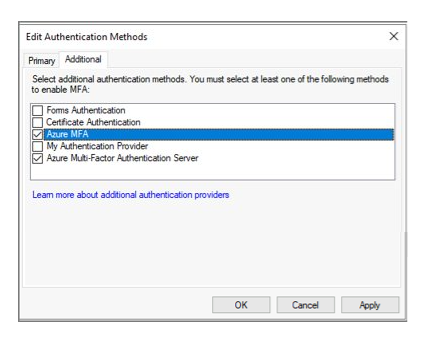

- Nyissa meg az AD FS felügyeleti konzolt.

- A Szolgáltatások területen kattintson a jobb gombbal a hitelesítési módszerekre, és válassza a Többtényezős hitelesítési módszerek szerkesztése lehetőséget.

- Törölje az Azure Multi-Factor Authentication Server jelölőnégyzet jelölését.

Az MFA-kiszolgáló leszerelése

Kövesse a vállalati kiszolgáló leszerelési folyamatát a környezetben lévő MFA-kiszolgálók eltávolításához.

Az MFA-kiszolgáló leszerelésének lehetséges szempontjai a következők:

- Javasoljuk, hogy tekintse át az MFA-kiszolgáló naplóit, hogy a kiszolgáló eltávolítása előtt ne használjon felhasználókat vagy alkalmazásokat.

- Távolítsa el a Multi-Factor Authentication-kiszolgálót a kiszolgáló Vezérlőpult.

- Szükség esetén törölheti azokat a naplókat és adatkönyvtárakat, amelyek az első biztonsági mentés után hátra vannak hagyva.

- Távolítsa el a többtényezős hitelesítésű webkiszolgáló SDK-t, ha van ilyen, beleértve az inetpub\wwwroot\MultiFactorAuthWebServiceSdk és/vagy MultiFactorAuth könyvtárakat is.

- Az MFA-kiszolgáló 8.0.x előtti verziói esetén szükség lehet a többtényezős hitelesítés Telefon App Web Service eltávolítására is.

Alkalmazáshitelesítés áthelyezése a Microsoft Entra-azonosítóra

Ha az összes alkalmazáshitelesítést az MFA-val és a felhasználói hitelesítéssel migrálja, eltávolíthatja a helyszíni infrastruktúra jelentős részét, csökkentve ezzel a költségeket és a kockázatokat. Ha az összes alkalmazáshitelesítést áthelyezi, kihagyhatja az AD FS előkészítése szakaszt, és egyszerűsítheti az MFA-migrálást.

Az összes alkalmazáshitelesítés áthelyezésének folyamata az alábbi ábrán látható.

Ha az áttelepítés előtt nem tudja áthelyezni az összes alkalmazást, a lehető legtöbb áthelyezést kell elvégeznie a kezdés előtt. Az alkalmazások Azure-ba való migrálásával kapcsolatos további információkért lásd az alkalmazások Microsoft Entra-azonosítóba való migrálásához szükséges erőforrásokat.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: