A Microsoft Entra hibrid illesztés manuális konfigurálása

Ha a Microsoft Entra Csatlakozás használata egy lehetőség, tekintse meg a Hibrid Microsoft Entra illesztés konfigurálásához szükséges útmutatót. A Microsoft Entra Csatlakozás automatizálásának használata jelentősen leegyszerűsíti a Hibrid Microsoft Entra illesztés konfigurálását.

Ez a cikk a Microsoft Entra hibrid illesztés követelményeinek manuális konfigurálását ismerteti, beleértve a felügyelt és összevont tartományok lépéseit is.

Előfeltételek

- Microsoft Entra Csatlakozás

- Az eszközregisztrációs szinkronizálás sikeres csatlakoztatásához az eszközregisztrációs konfiguráció részeként ne zárja ki az alapértelmezett eszközattribútumokat a Microsoft Entra Csatlakozás Szinkronizálás konfigurációból. A Microsoft Entra-azonosítóval szinkronizált alapértelmezett eszközattribútumokról további információt a Microsoft Entra Csatlakozás által szinkronizált attribútumok című témakörben talál.

- Ha azoknak az eszközöknek a számítógép-objektumai, amelyeket a Hibrid Microsoft Entra-nak szeretne csatlakoztatni, adott szervezeti egységekhez (OU-khoz) tartoznak, konfigurálja a megfelelő szervezeti egységeket a Microsoft Entra Csatlakozás szinkronizálásához. A számítógép-objektumok Microsoft Entra Csatlakozás használatával történő szinkronizálásáról további információt a Szervezeti egységen alapuló szűrés című témakörben talál.

- Vállalati rendszergazdai hitelesítő adatok az egyes helyi Active Directory Domain Services-erdőkhöz.

- (Összevont tartományok esetén) Windows Server Active Directory összevonási szolgáltatások (AD FS) telepítve.

- A felhasználók regisztrálhatják eszközeiket a Microsoft Entra-azonosítóval. Erről a beállításról az Eszközbeállítások konfigurálása című cikk Eszközbeállítások konfigurálása című szakaszában talál további információt.

A Microsoft Entra hibrid csatlakoztatásához szükséges, hogy az eszközök hozzáférjenek a következő Microsoft-erőforrásokhoz a szervezeti hálózaton:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Ha közvetlen egyszeri bejelentkezést használ vagy készül használni)- A szervezet biztonsági jogkivonat-szolgáltatása (STS) (összevont tartományokhoz)

Figyelmeztetés

Ha a szervezet olyan proxykiszolgálókat használ, amelyek ssl-forgalmat észlelnek olyan helyzetekben, mint az adatveszteség-megelőzés vagy a Microsoft Entra bérlői korlátozásai, győződjön meg arról, hogy az ezen URL-címek felé irányuló forgalom ki van zárva a TLS törés- és vizsgálatából. Ezeknek az URL-címeknek a kizárása interferenciát okozhat az ügyféltanúsítvány-hitelesítésben, problémákat okozhat az eszközregisztrációval és az eszközalapú feltételes hozzáféréssel kapcsolatban.

Ha a szervezetnek kimenő proxyn keresztül kell hozzáférnie az internethez, a Webes proxy automatikus felderítése (WPAD) használatával engedélyezheti a Windows 10 vagy újabb számítógépeket a Microsoft Entra ID-val való eszközregisztrációhoz. A WPAD konfigurálásával és kezelésével kapcsolatos problémák megoldásához tekintse meg az automatikus észlelés hibaelhárítását.

Ha nem használja a WPAD-et, a Windows 10 1709-től kezdve konfigurálhatja a WinHTTP proxybeállításokat a számítógépen. További információ: WinHTTP Proxy Gépház csoportházirend-objektum (GPO) által üzembe helyezve.

Feljegyzés

Ha a winHTTP-beállítások használatával konfigurálja a proxybeállításokat a számítógépen, a konfigurált proxyhoz nem csatlakozni képes számítógépek nem fognak csatlakozni az internethez.

Ha a szervezetnek hitelesített kimenő proxyn keresztül kell hozzáférnie az internethez, győződjön meg arról, hogy a Windows 10 vagy újabb számítógépek sikeresen hitelesíthetik magukat a kimenő proxyn. Mivel a Windows 10 vagy újabb számítógépek gépi környezettel futtatják az eszközregisztrációt, a kimenő proxyhitelesítést gépi környezet használatával konfigurálja. A konfiguráció követelményeivel kapcsolatban forduljon a kimenő proxy szolgáltatójához.

Ellenőrizze, hogy az eszközök hozzáférnek-e a szükséges Microsoft-erőforrásokhoz a rendszerfiókban az Eszközregisztráció tesztelése Csatlakozás ivity szkript használatával.

Konfiguráció

A Microsoft Entra hibrid csatlakoztatott eszközeit többféle Windows-eszközplatformhoz konfigurálhatja.

- Felügyelt és összevont tartományok esetén konfigurálnia kell egy szolgáltatáskapcsolati pontot (SCP).

- Összevont tartományok esetén győződjön meg arról, hogy az összevonási szolgáltatás konfigurálva van a megfelelő jogcímek kiállításához.

A konfigurációk befejezése után kövesse az útmutatót a regisztráció ellenőrzéséhez.

Szolgáltatáskapcsolati pont konfigurálása

Az eszközök szolgáltatáskapcsolati pont (SCP) objektumot használnak a regisztráció során a Microsoft Entra bérlői adatainak felderítéséhez. A helyi Active Directory példányban a Microsoft Entra hibrid csatlakoztatott eszközök SCP-objektumának léteznie kell a számítógép erdőjének konfigurációs elnevezési környezeti partíciójában. Erdőnként csak egy konfigurációs elnevezési környezet található. Egy többerdős Active Directory-konfigurációban a szolgáltatáskapcsolódási pontnak minden olyan erdőben léteznie kell, amely tartományokhoz csatlakoztatott számítógépeket tartalmaz.

Az SCP-objektum két kulcsszóértéket tartalmaz – azureADid:<TenantID> és azureADName:<verified domain>. A <verified domain> kulcsszó értéke azureADName határozza meg az eszközregisztrációs folyamat típusát (összevont vagy felügyelt), miután beolvassa az SCP-értéket a helyi Active Directory-példányból. A felügyelt és összevont folyamatokról további információt a Microsoft Entra eszközregisztrációjának működése című cikkben talál.

Használja a Get-ADRootDSE parancsmagot az erdő konfigurációs névhasználati környezetének lekéréséhez.

A fabrikam.com Active Directory-tartománynevű erdő konfigurációs névhasználati környezete a következő:

CN=Configuration,DC=fabrikam,DC=com

Az erdőben a tartományhoz csatlakoztatott eszközök automatikus regisztrációjának SCP-objektuma a következő helyen található:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

A Microsoft Entra Csatlakozás üzembe helyezésétől függően előfordulhat, hogy az SCP-objektum már konfigurálva van. Az alábbi PowerShell-szkripttel ellenőrizheti az objektum meglétét, és lekérheti a felderítési értékeket:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

A $scp. A kulcsszavak kimenete a Microsoft Entra bérlői adatait jeleníti meg. Példa:

azureADName:microsoft.com

azureADId:a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1

Jogcímek kiállításának beállítása

Összevont Microsoft Entra-konfiguráció esetén az eszközök AD FS-en vagy egy Microsoft-partner helyszíni összevonási szolgáltatásán alapulnak a Microsoft Entra-azonosítóval való hitelesítéshez. Az eszközök hitelesítésével hozzáférési jogkivonatot kap a Microsoft Entra eszközregisztrációs szolgáltatásban (Azure DRS) való regisztrációhoz.

A Windows aktuális eszközei integrált Windows-hitelesítéssel hitelesíthetők a helyszíni összevonási szolgáltatás által üzemeltetett aktív WS-Trust-végponton (1.3-os vagy 2005-ös verzió).

Az AD FS használatakor engedélyeznie kell a következő WS-Trust végpontokat:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Figyelmeztetés

Az adfs/services/trust/2005/windowstransport és az adfs/services/trust/13/windowstransport csak intranetes elérésű végpontként engedélyezhető, és NEM szabad a webes alkalmazásproxy keresztül külső végpontként elérhetővé tenni. A WS-Trust Windows-végpontok letiltásáról további információt a WS-Trust Windows-végpontok letiltása a proxyn című témakörben talál. A Szolgáltatásvégpontok>területen az AD FS felügyeleti konzolon láthatja, hogy mely végpontok engedélyezettek.

Feljegyzés

Ha nem rendelkezik AD FS-sel helyszíni összevonási szolgáltatásként, kövesse a gyártó utasításait, és győződjön meg arról, hogy támogatják a WS-Trust 1.3 vagy 2005 végpontokat, és hogy ezek a metaadat Exchange-fájlon (MEX) keresztül vannak közzétéve.

Az eszközregisztráció befejezéséhez az alábbi jogcímeknek kell létezniük az Azure DRS által kapott jogkivonatban. Az Azure DRS létrehoz egy eszközobjektumot a Microsoft Entra ID-ban ezen információk némelyikével. A Microsoft Entra Csatlakozás ezt az információt felhasználva társítja az újonnan létrehozott eszközobjektumot a helyszíni számítógépfiókhoz.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Ha több ellenőrzött tartománynevet igényel, a következő jogcímet kell megadnia a számítógépekhez:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Ha már kiad egy ImmutableID-jogcímet (például az ImmutableID forrásértékeként használ mS-DS-ConsistencyGuid vagy egy másik attribútumot), meg kell adnia egy megfelelő jogcímet a számítógépekhez:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

A következő szakaszokban az alábbiakról talál információt:

- Az egyes jogcímek értékei.

- Hogyan nézne ki egy definíció az AD FS-ben?

A meghatározás segít ellenőrizni, hogy az értékek léteznek-e már, vagy még létre kell őket hozni.

Feljegyzés

Ha nem használja az AD FS-t a helyszíni összevonási kiszolgálóhoz, a szállító utasításait követve hozza létre a megfelelő konfigurációt a jogcímek kiállításához.

Fióktípusra vonatkozó jogcím kiállítása

A http://schemas.microsoft.com/ws/2012/01/accounttype jogcímnek tartalmaznia kell egy DJ-értéket, amely tartományhoz csatlakoztatott számítógépként azonosítja az eszközt. Az AD FS-ben hozzáadhat egy kiállítási átalakítószabályt, amely a következőképpen néz ki:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

A helyszíni számítógépfiók objectGUID értékének kiállítása

A http://schemas.microsoft.com/identity/claims/onpremobjectguid jogcímnek tartalmaznia kell a helyszíni számítógépfiók objectGUID értékét. Az AD FS-ben hozzáadhat egy kiállítási átalakítószabályt, amely a következőképpen néz ki:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

A helyszíni számítógépfiók objectSid azonosítójának kiállítása

A http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid jogcímnek tartalmaznia kell a helyszíni számítógépfiók objectSid értékét. Az AD FS-ben hozzáadhat egy kiállítási átalakítószabályt, amely a következőképpen néz ki:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

A számítógép kiállítóazonosítójának kiállítása, ha több ellenőrzött tartománynév szerepel a Microsoft Entra-azonosítóban

A http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid jogcímnek tartalmaznia kell a jogkivonatot kibocsátó helyszíni összevonási szolgáltatáshoz (AD FS vagy partner) csatlakozó összes ellenőrzött tartománynév egységes erőforrás-azonosítóját (URI). Az AD FS-ben az alábbihoz hasonló kiállításátalakítási szabályokat adhat hozzá az adott sorrendben, az előzőek után. Egy szabályra van szükség, amely kifejezetten ki szeretné adni a felhasználók számára a szabályt. A következő szabályokban a rendszer hozzáad egy első szabályt, amely azonosítja a felhasználót és a számítógép-hitelesítést.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

Az előző jogcím <verified-domain-name> egy helyőrző. Cserélje le az egyik ellenőrzött tartománynévre a Microsoft Entra-azonosítóban. Használja például a következőt Value = "http://contoso.com/adfs/services/trust/": .

Az ellenőrzött tartománynevekről további információt az Egyéni tartománynév hozzáadása a Microsoft Entra-azonosítóhoz című témakörben talál.

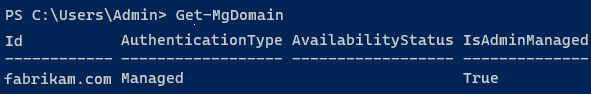

Az ellenőrzött vállalati tartományok listájának lekéréséhez használja a Get-MgDomain parancsmagot.

A számítógép ImmutableID-jének hibája, ha egy felhasználó létezik (például az mS-DS-ConsistencyGuid használata az ImmutableID forrásaként)

A http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID jogcímnek érvényes értéket kell tartalmaznia a számítógépekhez. Az AD FS-ben a következő módon hozhat létre kiállítási átalakítószabályt:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Az AD FS kiállítási átalakítószabályainak létrehozását segítő szkript

Az alábbi szkript segít a korábban ismertetett kiállítás-átalakító szabályok létrehozásában.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Megjegyzések

A szkript hozzáfűzi a szabályokat a meglévő szabályokhoz. Ne futtassa kétszer a szkriptet, mert a szabálykészlet kétszer lesz hozzáadva. A szkript újbóli futtatása előtt ellenőrizze, hogy a jogcímekre nem vonatkoznak kapcsolódó szabályok (a kapcsolódó feltételek mellett).

Ha több ellenőrzött tartománynévvel rendelkezik, állítsa a szkriptben a $multipleVerifiedDomainNames értékét $true értékre. Győződjön meg arról is, hogy eltávolítja a Microsoft Entra Csatlakozás vagy más módon létrehozott, meglévő problémaoldali jogcímeket. Íme egy példa erre a szabályra:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Ha immutableID-jogcímet adott ki a felhasználói fiókokhoz, állítsa a szkriptben a $immutableIDAlreadyIssuedforUsers értékét $true értékre.

A megvalósítás hibaelhárítása

Ha problémákat tapasztal a Microsoft Entra hibrid csatlakozásának a tartományhoz csatlakoztatott Windows-eszközökhöz való befejezésével kapcsolatban, tekintse meg a következőt:

- Eszközök hibaelhárítása a dsregcmd paranccsal

- A Microsoft Entra hibrid csatlakoztatott eszközeinek hibaelhárítása

- A Microsoft Entra hibrid csatlakozású régebbi típusú eszközeinek hibaelhárítása

Kapcsolódó tartalom

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: