A Microsoft Entra Domain Services gyakori használati esetei és forgatókönyvei

A Microsoft Entra Domain Services olyan felügyelt tartományi szolgáltatásokat biztosít, mint a tartományhoz való csatlakozás, a csoportházirend, az egyszerűsített címtárelérési protokoll (LDAP) és a Kerberos/NTLM-hitelesítés. A Microsoft Entra Domain Services integrálható a meglévő Microsoft Entra-bérlővel, így a felhasználók a meglévő hitelesítő adataikkal jelentkezhetnek be. Ezeket a tartományi szolgáltatásokat anélkül használja, hogy tartományvezérlőket kellene üzembe helyeznie, kezelnie és javítania a felhőben, ami zökkenőmentesebbé teszi a helyszíni erőforrások Azure-ba való áthelyezését.

Ez a cikk néhány gyakori üzleti forgatókönyvet ismertet, amelyekben a Microsoft Entra Domain Services értéket biztosít, és megfelel ezeknek az igényeknek.

Identitásmegoldások felhőbeli biztosításának gyakori módjai

Ha meglévő számítási feladatokat migrál a felhőbe, a címtárbarát alkalmazások ldAP-t használhatnak a helyszíni AD DS-címtár olvasási vagy írási hozzáféréséhez. A Windows Serveren futó alkalmazások általában tartományhoz csatlakoztatott virtuális gépeken (virtuális gépeken) vannak üzembe helyezve, így biztonságosan kezelhetők csoportházirenddel. A végfelhasználók hitelesítéséhez az alkalmazások a Windows által integrált hitelesítésre is támaszkodhatnak, például Kerberos vagy NTLM-hitelesítésre.

A rendszergazdák gyakran az alábbi megoldások egyikével nyújtanak identitásszolgáltatást az Azure-ban futó alkalmazásoknak:

- Helyek közötti VPN-kapcsolat konfigurálása az Azure-ban futó számítási feladatok és egy helyszíni AD DS-környezet között.

- A helyszíni tartományvezérlők ezután a VPN-kapcsolaton keresztül biztosítják a hitelesítést.

- Replika-tartományvezérlők létrehozása Azure-beli virtuális gépek (VM-ek) használatával az AD DS-tartomány/erdő helyszíni kiterjesztéséhez.

- Az Azure-beli virtuális gépeken futó tartományvezérlők biztosítják a hitelesítést, és replikálják a címtáradatokat a helyszíni AD DS-környezet között.

- Önálló AD DS-környezet üzembe helyezése az Azure-ban azure-beli virtuális gépeken futó tartományvezérlőkkel.

- Az Azure-beli virtuális gépeken futó tartományvezérlők biztosítják a hitelesítést, de a helyszíni AD DS-környezetből replikált címtáradatok nem.

Ezekkel a megközelítésekkel a helyszíni címtárhoz való VPN-kapcsolatok sebezhetővé teszik az alkalmazásokat az átmeneti hálózati hibákkal vagy kimaradásokkal szemben. Ha tartományvezérlőket helyez üzembe virtuális gépek használatával az Azure-ban, az informatikai csapatnak felügyelnie kell a virtuális gépeket, majd biztonságossá kell tennie, ki kell javítania, figyelnie, biztonsági mentést kell végeznie, és hibaelhárítást kell végeznie.

A Microsoft Entra Domain Services alternatív megoldásokat kínál arra, hogy VPN-kapcsolatokat kell létrehozni egy helyszíni AD DS-környezethez, vagy virtuális gépeket kell futtatni és felügyelni az Azure-ban identitásszolgáltatások biztosításához. Felügyelt szolgáltatásként a Microsoft Entra Domain Services csökkenti annak összetettségét, hogy integrált identitásmegoldást hozzon létre hibrid és csak felhőalapú környezetekhez is.

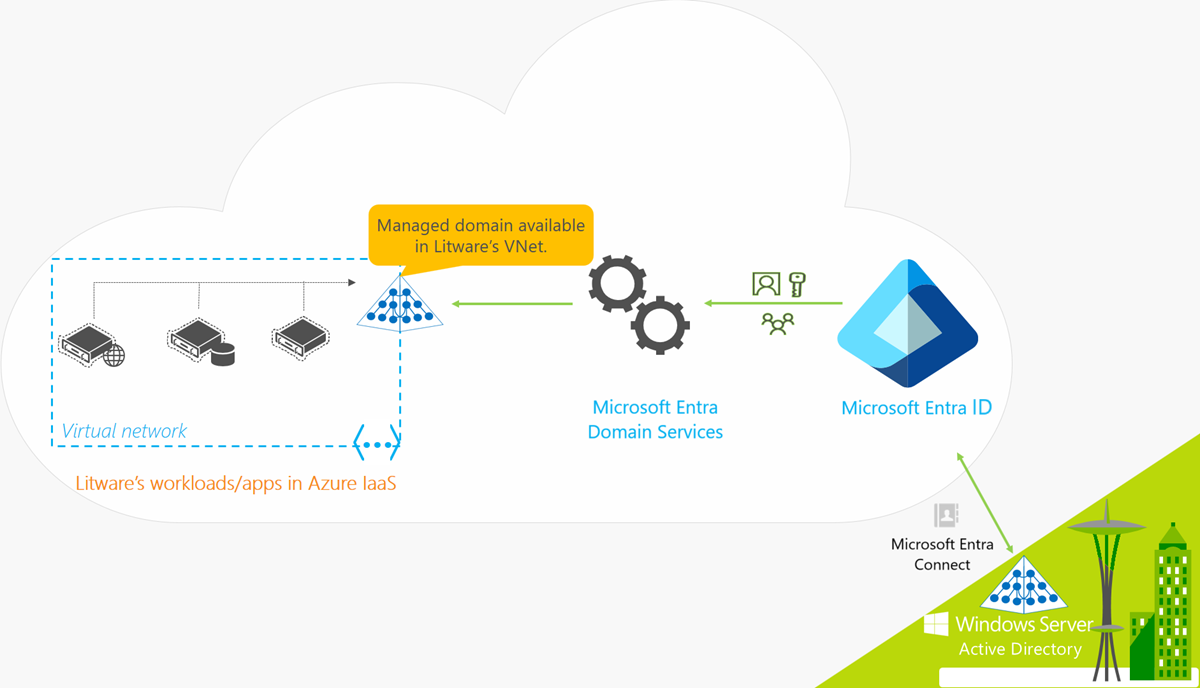

Microsoft Entra Domain Services hibrid szervezeteknek

Számos szervezet olyan hibrid infrastruktúrát futtat, amely magában foglalja a felhőbeli és a helyszíni alkalmazások számítási feladatait is. Az Azure-ba áttelepített régi alkalmazások az átemelési és váltási stratégia részeként hagyományos LDAP-kapcsolatokat használhatnak az identitásadatok biztosítására. A hibrid infrastruktúra támogatásához a helyszíni AD DS-környezet identitásadatai szinkronizálhatók egy Microsoft Entra-bérlővel. A Microsoft Entra Domain Services ezután egy identitásforrással biztosítja ezeket az örökölt alkalmazásokat az Azure-ban anélkül, hogy konfigurálnia és kezelnie kellene az alkalmazáskapcsolatokat a helyszíni címtárszolgáltatásokhoz.

Tekintsünk meg egy példát a Litware Corporationre, amely egy hibrid szervezet, amely helyszíni és Azure-erőforrásokat is futtat:

- A tartományi szolgáltatásokat igénylő alkalmazások és kiszolgálói számítási feladatok egy Azure-beli virtuális hálózaton vannak üzembe helyezve.

- Ilyenek lehetnek az Azure-ba migrált régi alkalmazások egy emelési és váltási stratégia részeként.

- Ha szinkronizálni szeretné a helyszíni címtár identitásadatait a Microsoft Entra-bérlőjével, a Litware Corporation üzembe helyezi a Microsoft Entra Csatlakozás.

- A szinkronizált identitásadatok közé tartoznak a felhasználói fiókok és a csoporttagságok.

- A Litware informatikai csapata engedélyezi a Microsoft Entra Domain Services szolgáltatást a Microsoft Entra-bérlő számára ebben a virtuális hálózatban vagy egy társhálózatban.

- Az Azure-beli virtuális hálózaton üzembe helyezett alkalmazások és virtuális gépek ezután használhatják a Microsoft Entra Domain Services olyan funkcióit, mint a tartományhoz való csatlakozás, az LDAP olvasása, az LDAP-kötés, az NTLM- és Kerberos-hitelesítés, valamint a csoportházirend.

Fontos

A Microsoft Entra Csatlakozás csak a helyszíni AD DS-környezetekkel való szinkronizáláshoz telepíthető és konfigurálható. A Microsoft Entra Csatlakozás nem telepíthető felügyelt tartományba az objektumok Microsoft Entra-azonosítóba való visszaszinkronizálásához.

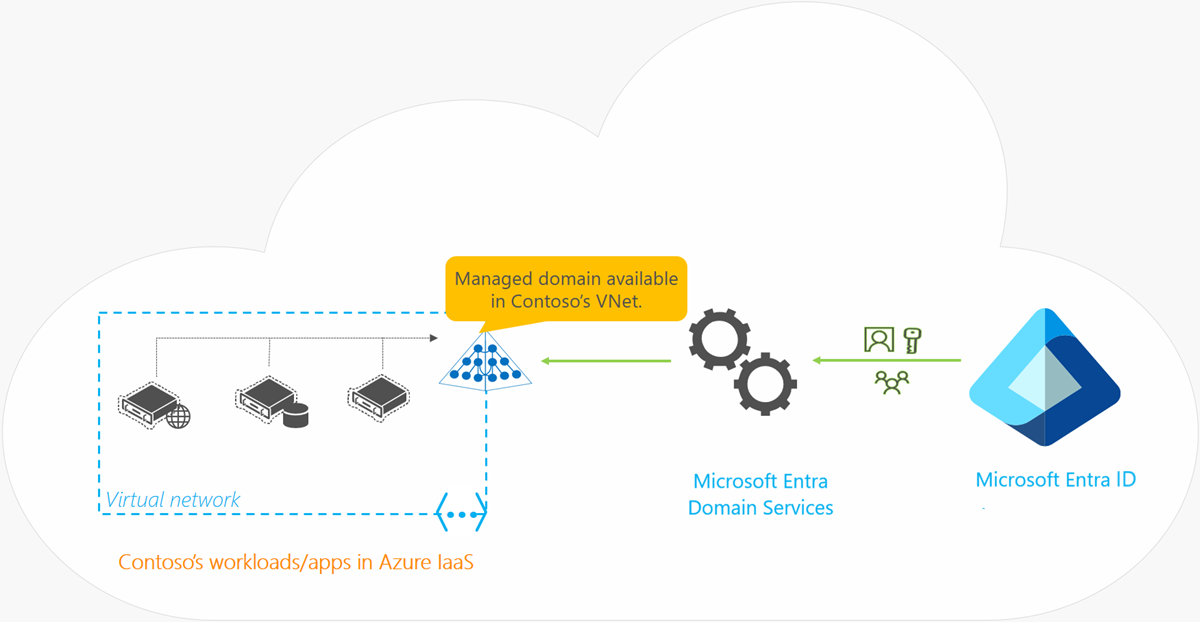

Microsoft Entra Domain Services csak felhőalapú szervezeteknek

A csak felhőalapú Microsoft Entra-bérlők nem rendelkeznek helyszíni identitásforrással. A felhasználói fiókok és csoporttagságok például közvetlenül a Microsoft Entra-azonosítóban jönnek létre és kezelhetők.

Most tekintsünk meg egy példát a Contoso- ra, egy csak felhőalapú szervezetre, amely a Microsoft Entra-azonosítót használja identitásként. Minden felhasználói identitás, hitelesítő adataik és csoporttagságuk a Microsoft Entra-azonosítóban jön létre és kezelhető. A Microsoft Entra Csatlakozás nincs további konfiguráció a helyszíni címtárból származó identitásadatok szinkronizálásához.

- A tartományi szolgáltatásokat igénylő alkalmazások és kiszolgálói számítási feladatok egy Azure-beli virtuális hálózaton vannak üzembe helyezve.

- A Contoso informatikai csapata engedélyezi a Microsoft Entra Domain Services szolgáltatást a Microsoft Entra-bérlő számára ebben a virtuális hálózatban vagy egy társhálózatban.

- Az Azure-beli virtuális hálózaton üzembe helyezett alkalmazások és virtuális gépek ezután használhatják a Microsoft Entra Domain Services olyan funkcióit, mint a tartományhoz való csatlakozás, az LDAP olvasása, az LDAP-kötés, az NTLM- és Kerberos-hitelesítés, valamint a csoportházirend.

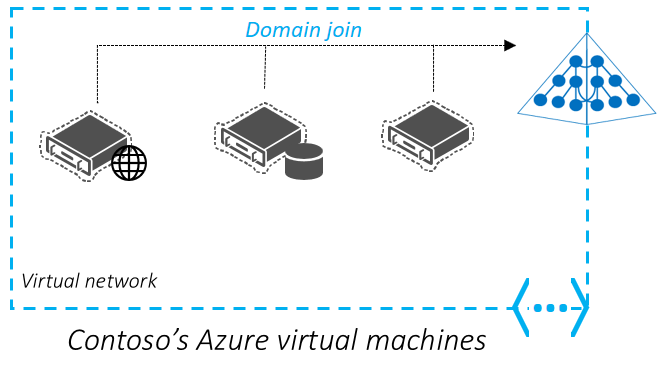

Azure-beli virtuális gépek biztonságos felügyelete

Az AD-hitelesítő adatok egyetlen készletének használatához az Azure-beli virtuális gépek (VM-ek) csatlakoztathatók a Microsoft Entra Domain Services által felügyelt tartományhoz. Ez a megközelítés csökkenti a hitelesítő adatok kezelésével kapcsolatos problémákat, például a helyi rendszergazdai fiókok karbantartását az egyes virtuális gépeken, vagy külön fiókokat és jelszavakat a környezetek között.

A felügyelt tartományhoz csatlakoztatott virtuális gépek csoportházirenddel is felügyelhetők és védhetők. A szükséges biztonsági alapkonfigurációk alkalmazhatók a virtuális gépekre a vállalati biztonsági irányelveknek megfelelően történő zárolásukhoz. A csoportházirend-kezelési képességek használatával például korlátozhatja a virtuális gépen indítható alkalmazások típusait.

Tekintsünk meg egy gyakori példaforgatókönyvet. Ahogy a kiszolgálók és más infrastruktúra elérkeznek az élettartam végéhez, a Contoso át szeretné helyezni a jelenleg a helyszínen üzemeltetett alkalmazásokat a felhőbe. A jelenlegi informatikai szabványuk előírja, hogy a vállalati alkalmazásokat üzemeltető kiszolgálóknak tartományhoz kell csatlakozniuk és csoportházirenddel kell felügyelniük őket.

A Contoso informatikai rendszergazdája inkább az Azure-ban üzembe helyezett virtuális gépekhez szeretne tartományhoz csatlakozni, hogy megkönnyítse a felügyeletet, mivel a felhasználók ezután bejelentkezhetnek a vállalati hitelesítő adataikkal. Tartományhoz való csatlakozáskor a virtuális gépek úgy is konfigurálhatók, hogy megfeleljenek a szükséges biztonsági alapkonfigurációknak csoportházirend-objektumok (CSOPORTHÁZIREND-k) használatával. A Contoso nem szeretné üzembe helyezni, monitorozni és felügyelni saját tartományvezérlőit az Azure-ban.

A Microsoft Entra Domain Services kiválóan alkalmas erre a használati esetre. A felügyelt tartományok lehetővé teszi a virtuális gépek tartományhoz való csatlakoztatását, a hitelesítő adatok egyetlen készletének használatát és a csoportházirend alkalmazását. Mivel ez egy felügyelt tartomány, nem kell saját maga konfigurálnia és karbantartania a tartományvezérlőket.

Üzembehelyezési megjegyzések

A példában szereplő használati esetre a következő üzembehelyezési szempontok vonatkoznak:

- A felügyelt tartományok alapértelmezés szerint egyetlen, egysíkú szervezeti egység (OU) struktúrát használnak. Minden tartományhoz csatlakoztatott virtuális gép egyetlen szervezeti egységben található. Igény szerint létrehozhat egyéni szervezeti egységeket.

- A Microsoft Entra Domain Services egy beépített csoportházirend-objektumot használ a felhasználók és a számítógépek tárolói számára. További vezérléshez létrehozhat egyéni csoportházirend-objektumokat, és egyéni szervezeti egységekre adhatja meg őket.

- A Microsoft Entra Domain Services támogatja az alap AD számítógépobjektum-sémát. A számítógépobjektum sémája nem terjeszthető ki.

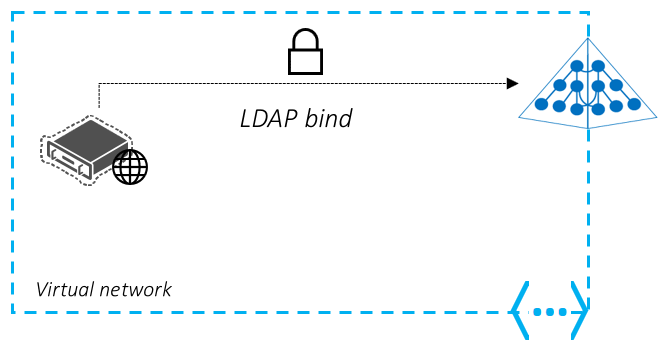

Az LDAP-kötéses hitelesítést használó helyszíni alkalmazások átemelése és váltása

Példaforgatókönyvként a Contoso rendelkezik egy helyszíni alkalmazással, amelyet sok évvel ezelőtt vásároltak meg egy isv-ből. Az alkalmazás jelenleg karbantartási módban van az ISV által, és az alkalmazás módosításának kérése rendkívül költséges. Ez az alkalmazás egy webes előtérrendszerrel rendelkezik, amely egy webes űrlap használatával gyűjti össze a felhasználói hitelesítő adatokat, majd egy LDAP-kötés végrehajtásával hitelesíti a felhasználókat a helyszíni AD DS-környezethez.

A Contoso szeretné migrálni ezt az alkalmazást az Azure-ba. Az alkalmazásnak továbbra is működőképesnek kell lennie, és nincs szükség módosításokra. Emellett a felhasználóknak képesnek kell lenniük arra, hogy a meglévő vállalati hitelesítő adataikkal és további képzések nélkül hitelesítsék magukat. Átláthatónak kell lennie azon végfelhasználók számára, ahol az alkalmazás fut.

Ebben a forgatókönyvben a Microsoft Entra Domain Services lehetővé teszi, hogy az alkalmazások LDAP-kötéseket hajtsanak végre a hitelesítési folyamat részeként. A régi helyszíni alkalmazások átemelést végezhetnek az Azure-ba, és zökkenőmentesen hitelesíthetik a felhasználókat a konfiguráció és a felhasználói élmény módosítása nélkül.

Üzembehelyezési megjegyzések

A példában szereplő használati esetre a következő üzembehelyezési szempontok vonatkoznak:

- Győződjön meg arról, hogy az alkalmazásnak nem kell módosítania/írnia a könyvtárba. A felügyelt tartományok LDAP-írási hozzáférése nem támogatott.

- A jelszavakat nem módosíthatja közvetlenül egy felügyelt tartományon. A végfelhasználók a Microsoft Entra önkiszolgáló jelszóváltoztatási mechanizmusával vagy a helyszíni címtárban módosíthatják a jelszavukat. Ezek a módosítások ezután automatikusan szinkronizálódnak, és elérhetők a felügyelt tartományban.

A címtár elérésére LDAP-olvasást használó helyszíni alkalmazások emelése és váltása

Az előző példaforgatókönyvhez hasonlóan tegyük fel, hogy a Contoso rendelkezik egy közel egy évtizeddel ezelőtt kifejlesztett helyszíni üzletági (LOB) alkalmazással. Ez az alkalmazás címtárérzékeny, és úgy lett kialakítva, hogy AZ LDAP használatával olvassa be az AD DS-ből származó felhasználókkal kapcsolatos információkat/attribútumokat. Az alkalmazás nem módosítja az attribútumokat, és más módon nem ír a könyvtárba.

A Contoso migrálni szeretné ezt az alkalmazást az Azure-ba, és ki szeretné vonni az alkalmazást jelenleg üzemeltető elavult helyszíni hardvert. Az alkalmazás nem írható át olyan modern címtár API-k használatára, mint a REST-alapú Microsoft Graph API. Olyan átemelési lehetőségre van szükség, amelyben az alkalmazás migrálható a felhőben való futtatáshoz a kód módosítása vagy az alkalmazás újraírása nélkül.

Ebben a forgatókönyvben a Microsoft Entra Domain Services lehetővé teszi, hogy az alkalmazások LDAP-olvasásokat hajtsanak végre a felügyelt tartományon a szükséges attribútumadatok lekéréséhez. Az alkalmazást nem kell újraírni, ezért az Azure-ba való átemeléssel a felhasználók továbbra is használhatják az alkalmazást anélkül, hogy észrevenhetik, hogy változás történt a futtatás helyén.

Üzembehelyezési megjegyzések

A példában szereplő használati esetre a következő üzembehelyezési szempontok vonatkoznak:

- Győződjön meg arról, hogy az alkalmazásnak nem kell módosítania/írnia a könyvtárba. A felügyelt tartományok LDAP-írási hozzáférése nem támogatott.

- Győződjön meg arról, hogy az alkalmazásnak nincs szüksége egyéni/kiterjesztett Active Directory-sémára. A sémabővítmények nem támogatottak a Microsoft Entra Domain Servicesben.

Helyszíni szolgáltatás vagy démonalkalmazás migrálása az Azure-ba

Egyes alkalmazások több réteget is tartalmaznak, ahol az egyik rétegnek hitelesített hívásokat kell végrehajtania egy háttérszintre, például egy adatbázisra. Ezekben a forgatókönyvekben gyakran használják az AD-szolgáltatásfiókokat. Amikor alkalmazásokat helyez át az Azure-ba, a Microsoft Entra Domain Services lehetővé teszi, hogy továbbra is ugyanúgy használja a szolgáltatásfiókokat. Használhatja ugyanazt a szolgáltatásfiókot, amelyet a helyszíni címtárból szinkronizál a Microsoft Entra-azonosítóval, vagy létrehozhat egy egyéni szervezeti egységet, majd létrehozhat egy külön szolgáltatásfiókot ebben a szervezeti egységben. Mindkét megközelítéssel az alkalmazások továbbra is ugyanúgy működnek, mint a más szintekre és szolgáltatásokra irányuló hitelesített hívások.

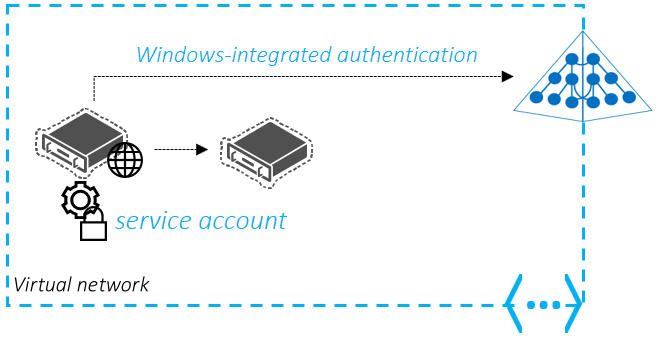

Ebben a példaforgatókönyvben a Contoso egy egyénileg létrehozott szoftvertároló-alkalmazással rendelkezik, amely egy webes előtérrendszert, egy SQL Servert és egy háttérbeli FTP-kiszolgálót tartalmaz. A windowsos integrált hitelesítés szolgáltatásfiókokkal hitelesíti a webes előtérrendszert az FTP-kiszolgálón. A webes előtér szolgáltatásfiókként való futtatására van beállítva. A háttérkiszolgáló úgy van konfigurálva, hogy engedélyezze a hozzáférést a webes előtér szolgáltatásfiókjából. A Contoso nem szeretné üzembe helyezni és felügyelni saját tartományvezérlő virtuális gépeit a felhőben az alkalmazás Azure-ba való áthelyezéséhez.

Ebben a forgatókönyvben a webes előtér-kiszolgálót, az SQL Servert és az FTP-kiszolgálót üzemeltető kiszolgálók migrálhatók Azure-beli virtuális gépekre, és egy felügyelt tartományhoz csatlakoztathatók. A virtuális gépek ezután használhatják ugyanazt a szolgáltatásfiókot a helyszíni címtárban az alkalmazás hitelesítési céljaira, amelyet a Microsoft Entra-azonosítón keresztül szinkronizál a Microsoft Entra Csatlakozás.

Üzembehelyezési megjegyzések

A példában szereplő használati esetre a következő üzembehelyezési szempontok vonatkoznak:

- Győződjön meg arról, hogy az alkalmazások felhasználónevet és jelszót használnak a hitelesítéshez. A Microsoft Entra Domain Services nem támogatja a tanúsítvány- vagy intelligenskártya-alapú hitelesítést.

- A jelszavakat nem módosíthatja közvetlenül egy felügyelt tartományon. A végfelhasználók a Microsoft Entra önkiszolgáló jelszóváltoztatási mechanizmusával vagy a helyszíni címtárban módosíthatják a jelszavukat. Ezek a módosítások ezután automatikusan szinkronizálódnak, és elérhetők a felügyelt tartományban.

Windows Server távoli asztali szolgáltatások üzembe helyezése az Azure-ban

A Microsoft Entra Domain Services használatával felügyelt tartományi szolgáltatásokat biztosíthat az Azure-ban üzembe helyezett távoli asztali kiszolgálók számára.

Erről az üzembe helyezési forgatókönyvről további információt a Microsoft Entra Domain Services rds-telepítéssel való integrálásával kapcsolatban talál.

Tartományhoz csatlakoztatott HDInsight-fürtök

Beállíthat egy Azure HDInsight-fürtöt, amely egy felügyelt tartományhoz csatlakozik, és engedélyezve van az Apache Ranger. Hive-szabályzatokat hozhat létre és alkalmazhat az Apache Ranger használatával, és lehetővé teheti, hogy a felhasználók, például az adattudósok ODBC-alapú eszközökkel, például az Excel vagy a Tableau használatával csatlakozzanak a Hive-hez. Továbbra is dolgozunk más számítási feladatok, például a HBase, a Spark és a Storm tartományhoz csatlakoztatott HDInsighthoz való hozzáadásán.

Az üzembe helyezési forgatókönyvről további információt a tartományhoz csatlakoztatott HDInsight-fürtök konfigurálásáról olvashat

További lépések

Első lépésként hozzon létre és konfiguráljon egy Felügyelt Microsoft Entra Domain Services-tartományt.