A Microsoft Entra Domain Services biztonsági és DNS-naplózásának engedélyezése

A Microsoft Entra Domain Services biztonsági és DNS-naplózásai lehetővé teszik az Azure-események célzott erőforrásokba való továbbítását. Ezek az erőforrások közé tartoznak az Azure Storage, az Azure Log Analytics-munkaterületek vagy az Azure Event Hub. A biztonsági naplózási események engedélyezése után a Domain Services elküldi a kijelölt kategória összes naplózott eseményét a célerőforrásnak.

Az Azure Event Hubs használatával archiválhatja az eseményeket az Azure Storage-ba, és eseményeket streamelhet biztonsági információk és eseménykezelő (vagy azzal egyenértékű) szoftverekbe, vagy saját elemzést végezhet, és azure Log Analytics-munkaterületeket használhat a Microsoft Entra felügyeleti központjából.

Biztonsági naplózási célhelyek

Az Azure Storage, az Azure Event Hubs vagy az Azure Log Analytics-munkaterületek célerőforrásként használhatók a Domain Services biztonsági auditjaihoz. Ezek a célhelyek kombinálhatók. Használhatja például az Azure Storage-t a biztonsági auditesemények archiválásához, de egy Azure Log Analytics-munkaterületet is használhat az információk rövid távú elemzéséhez és jelentéséhez.

Az alábbi táblázat az egyes célerőforrás-típusok forgatókönyveit ismerteti.

Fontos

A tartományi szolgáltatások biztonsági naplózásának engedélyezése előtt létre kell hoznia a célerőforrást. Ezeket az erőforrásokat a Microsoft Entra felügyeleti központ, az Azure PowerShell vagy az Azure CLI használatával hozhatja létre.

| Célerőforrás | Forgatókönyv |

|---|---|

| Azure Storage | Ezt a célt akkor kell használni, ha elsődlegesen a biztonsági naplózási események archiválási célokra való tárolására van szükség. Más célok is használhatók archiválási célokra, de ezek a célok az archiválás elsődleges igényén túlmutató képességeket biztosítanak. A Domain Services biztonsági naplózási eseményeinek engedélyezése előtt először hozzon létre egy Azure Storage-fiókot. |

| Azure Event Hubs | Ezt a célt akkor kell használni, ha elsődlegesen biztonsági naplózási eseményeket kell megosztania további szoftverekkel, például adatelemző szoftverrel vagy biztonsági információ - eseménykezelő (SIEM) szoftverrel. A Domain Services biztonsági naplózási eseményeinek engedélyezése előtt hozzon létre egy eseményközpontot a Microsoft Entra Felügyeleti központtal |

| Azure Log Analytics-munkaterület | Ezt a célt akkor kell használni, ha elsődlegesen a Microsoft Entra felügyeleti központból származó biztonságos auditok elemzésére és áttekintésére van szükség. A Domain Services biztonsági naplózási eseményeinek engedélyezése előtt hozzon létre egy Log Analytics-munkaterületet a Microsoft Entra felügyeleti központban. |

Biztonsági naplózási események engedélyezése a Microsoft Entra Felügyeleti központban

Ha engedélyezni szeretné a Domain Services biztonsági naplózási eseményeit a Microsoft Entra felügyeleti központban, hajtsa végre az alábbi lépéseket.

Fontos

A Domain Services biztonsági naplózásai nem visszamenőlegesek. A múltból nem lehet eseményeket lekérni vagy visszajátszani. A Tartományi szolgáltatások csak a biztonsági auditok engedélyezése után bekövetkező eseményeket küldhetik.

-

Jelentkezzen be a Microsoft Entra felügyeleti központba globális rendszergazdaként.

Keresse meg és válassza ki a Microsoft Entra Domain Services szolgáltatást. Válassza ki a felügyelt tartományt, például aaddscontoso.com.

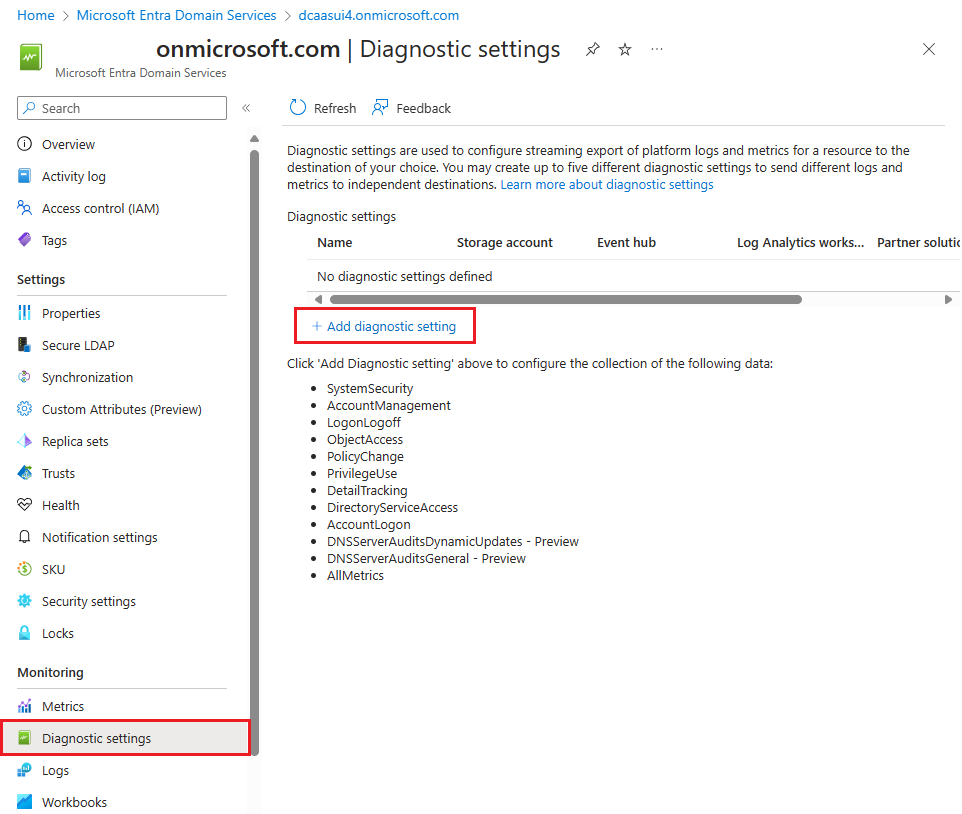

A Domain Services ablakban válassza a diagnosztikai beállításokat a bal oldalon.

Alapértelmezés szerint nincs konfigurálva diagnosztika. Első lépésként válassza a Diagnosztikai beállítás hozzáadása lehetőséget.

Adja meg a diagnosztikai konfiguráció nevét, például az aadds-auditálást.

Jelölje be a kívánt biztonsági vagy DNS-naplózási célhely jelölőnégyzetét. Log Analytics-munkaterület, Azure Storage-fiók, Azure-eseményközpont vagy partnermegoldás közül választhat. Ezeknek a célerőforrásoknak már létezniük kell az Azure-előfizetésben. Ebben a varázslóban nem hozhatja létre a célerőforrásokat.

- Azure Log Analitikus munkaterületek

- Válassza a Küldés a Log Analyticsbe lehetőséget, majd válassza ki a naplózási események tárolásához használni kívánt előfizetési és Log Analytics-munkaterületet .

- Azure Storage

- Válassza az Archiválás tárfiókba lehetőséget, majd válassza a Konfigurálás lehetőséget.

- Válassza ki a naplózási események archiválásához használni kívánt előfizetést és tárfiókot .

- Ha elkészült, válassza az OK gombot.

- Azure-eseményközpontok

- Válassza a Stream lehetőséget egy eseményközpontba, majd válassza a Konfigurálás lehetőséget.

- Válassza ki az előfizetést és az Event Hub névterét. Ha szükséges, válasszon egy Eseményközpont nevet, majd az Event Hub házirend nevét.

- Ha elkészült, válassza az OK gombot.

- Partnermegoldás

- Válassza a Küldés partnermegoldásnak lehetőséget, majd válassza ki a naplózási események tárolásához használni kívánt előfizetést és célhelyet .

- Azure Log Analitikus munkaterületek

Válassza ki az adott célerőforráshoz hozzáadni kívánt naplókategóriákat. Ha a naplózási eseményeket egy Azure Storage-fiókba küldi, konfigurálhat egy adatmegőrzési szabályzatot is, amely meghatározza az adatok megőrzésének napjait. A 0 alapértelmezett beállítás megőrzi az összes adatot, és nem forgatja el az eseményeket egy idő után.

Az egyes célzott erőforrásokhoz különböző naplókategóriákat választhat egyetlen konfiguráción belül. Ezzel a funkcióval kiválaszthatja, hogy mely naplókategóriákat szeretné megőrizni a Log Analyticshez, és például mely naplókat szeretné archiválni.

Ha elkészült, válassza a Mentés lehetőséget a módosítások véglegesítéséhez. A célerőforrások nem sokkal a konfiguráció mentése után elkezdik fogadni a Domain Services naplózási eseményeit.

Biztonsági és DNS-naplózási események engedélyezése az Azure PowerShell használatával

Ha engedélyezni szeretné a Domain Services biztonsági és DNS-naplózási eseményeit az Azure PowerShell használatával, hajtsa végre az alábbi lépéseket. Ha szükséges, először telepítse az Azure PowerShell-modult, és csatlakozzon az Azure-előfizetéséhez.

Fontos

A Domain Services-naplózások nem visszamenőlegesek. A múltból nem lehet eseményeket lekérni vagy visszajátszani. A Tartományi szolgáltatások csak a naplózás engedélyezése után bekövetkező eseményeket küldhetik.

Hitelesítés az Azure-előfizetésben a Connect-AzAccount parancsmaggal. Amikor a rendszer kéri, adja meg a fiók hitelesítő adatait.

Connect-AzAccountHozza létre a naplózási események célerőforrását.

Azure Log Analitikus munkaterületek - Log Analytics-munkaterület létrehozása az Azure PowerShell használatával.

Azure Storage - Tárfiók létrehozása az Azure PowerShell használatával

Azure Event Hubs - Eseményközpont létrehozása az Azure PowerShell használatával. Előfordulhat, hogy a New-AzEventHubAuthorizationRule parancsmaggal is létre kell hoznia egy engedélyezési szabályt, amely tartományi szolgáltatásoknak biztosít engedélyeket az eseményközpont névteréhez. Az engedélyezési szabálynak tartalmaznia kell a Kezelés, a Figyelés és a Küldés jogosultságot.

Fontos

Győződjön meg arról, hogy az engedélyezési szabályt az eseményközpont névterén állítja be, és nem magát az eseményközpontot.

A Get-AzResource parancsmaggal kérje le a Domain Services által felügyelt tartomány erőforrás-azonosítóját. Hozzon létre egy $aadds nevű változót. Erőforrás-azonosító az érték tárolásához:

$aadds = Get-AzResource -name aaddsDomainNameKonfigurálja az Azure Diagnosztikai beállításokat a Set-AzDiagnosticSetting parancsmaggal a Microsoft Entra Domain Services naplózási eseményeinek célerőforrásának használatához. Az alábbi példákban a változó $aadds. A ResourceId az előző lépésből származik.

Azure Storage – A storageAccountId helyére írja be a tárfiók nevét:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure-eseményközpontok – Cserélje le az eventHubName nevet az eseményközpont nevére és az eventHubRuleId azonosítóra az engedélyezési szabály azonosítójára:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAzure Log Analitikus munkaterületek – Cserélje le a workspaceId azonosítóját a Log Analytics-munkaterület azonosítójára:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Biztonsági és DNS-naplózási események lekérdezése és megtekintése az Azure Monitor használatával

A naplóelemzési munkaterületek lehetővé teszik a biztonsági és DNS-naplózási események megtekintését és elemzését az Azure Monitor és a Kusto lekérdezési nyelv használatával. Ez a lekérdezési nyelv írásvédett használatra lett kialakítva, amely könnyen olvasható szintaxissal rendelkezik a hatalmi elemzési képességekkel. A Kusto-lekérdezési nyelvek használatának megkezdéséről az alábbi cikkekben olvashat bővebben:

- Az Azure Monitor dokumentációja

- A Log Analytics használatának első lépései az Azure Monitorban

- Napló lekérdezések használatának első lépései az Azure Monitorban

- Log Analytics-adatok irányítópultjainak létrehozása és megosztása

Az alábbi minta lekérdezésekkel megkezdheti a tartományi szolgáltatások naplózási eseményeinek elemzését.

Minta lekérdezés 1

Az elmúlt hét nap fiókzárolási eseményeinek megtekintése:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Minta lekérdezés 2

Az összes fiókzárolási esemény (4740) megtekintése 2020. június 3., 9:00 és 2020. június 10. éjfél között, növekvő sorrendben a dátum és az idő szerint:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Minta lekérdezés 3

A fiók bejelentkezési eseményeinek megtekintése hét nappal ezelőtt (mostantól) a felhasználó által elnevezett fiókhoz:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Minta lekérdezés 4

Tekintse meg a fiók bejelentkezési eseményeit hét nappal ezelőtt azon fiók nevesített felhasználója számára, aki rossz jelszóval próbált bejelentkezni (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Minta lekérdezés 5

A fiók hét nappal ezelőtti bejelentkezési eseményeinek megtekintése a fiók elnevezett felhasználója számára, aki a fiók zárolása alatt próbált bejelentkezni (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Minta lekérdezés 6

Tekintse meg a fiókbejelentkozási események hét nappal ezelőtti számát az összes olyan bejelentkezési kísérletnél, amely az összes kizárt felhasználónál történt:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Biztonsági és DNS-eseménykategóriák naplózása

A Domain Services biztonsági és DNS-naplózásai összhangban vannak a hagyományos AD DS-tartományvezérlők hagyományos naplózásával. Hibrid környezetekben újra felhasználhatja a meglévő naplózási mintákat, hogy ugyanazt a logikát használhassa az események elemzésekor. A hibaelhárításhoz vagy elemzéshez szükséges forgatókönyvtől függően a különböző naplózási eseménykategóriákat meg kell célozni.

A következő naplózási eseménykategóriák érhetők el:

| Naplózási kategória neve | Leírás |

|---|---|

| Fiókbejegyzés | A naplózások megkísérlik hitelesíteni a fiókadatokat egy tartományvezérlőn vagy egy helyi Biztonsági fiókok kezelőjén (SAM). -A bejelentkezési és emblémázási házirend beállításai és eseményei nyomon követik az adott számítógép elérésére tett kísérleteket. A kategória beállításai és eseményei a használt fiókadatbázisra összpontosítanak. Ez a kategória a következő alkategóriákat tartalmazza: -Hitelesítő adatok ellenőrzésének naplózása -Kerberos-hitelesítési szolgáltatás naplózása -Kerberos-szolgáltatásjegyműveletek naplózása -Egyéb bejelentkezési/kijelentkezési események naplózása |

| Fiókkezelés | Naplózhatja a felhasználói és számítógépfiókok és -csoportok módosításait. Ez a kategória a következő alkategóriákat tartalmazza: -Alkalmazáscsoport-kezelés naplózása -Számítógépfiók-kezelés naplózása -Terjesztési csoport felügyeletének naplózása -Egyéb fiókkezelés naplózása -Biztonsági csoport felügyeletének naplózása -Felhasználói fiókok felügyeletének naplózása |

| DNS-kiszolgáló | Naplózhatja a DNS-környezetek módosításait. Ez a kategória a következő alkategóriákat tartalmazza: - DNSServerAuditsDynamicUpdates (előzetes verzió) - DNSServerAuditsGeneral (előzetes verzió) |

| Részletek nyomon követése | Az egyes alkalmazások és felhasználók tevékenységeinek naplózása a számítógépen, valamint a számítógép használatának megértése. Ez a kategória a következő alkategóriákat tartalmazza: -DPAPI-tevékenység naplózása -PNP-tevékenység naplózása -Naplózási folyamat létrehozása -Naplózási folyamat leállítása -RPC-események naplózása |

| Directory Services-hozzáférés | A naplók Active Directory tartományi szolgáltatások (AD DS) objektumait próbálják elérni és módosítani. Ezek a naplózási események csak tartományvezérlőkön vannak naplózva. Ez a kategória a következő alkategóriákat tartalmazza: -Részletes címtárszolgáltatás-replikáció naplózása -Címtárszolgáltatás-hozzáférés naplózása -Címtárszolgáltatás változásainak naplózása -Címtárszolgáltatás replikációjának naplózása |

| Logon-Logoff | Az auditok interaktívan vagy hálózaton keresztül próbálnak bejelentkezni a számítógépre. Ezek az események hasznosak a felhasználói tevékenységek nyomon követéséhez és a hálózati erőforrásokra irányuló lehetséges támadások azonosításához. Ez a kategória a következő alkategóriákat tartalmazza: -Naplózási fiók zárolása -Felhasználói/eszközjogcímek naplózása -Bővített IPsec-mód naplózása -Naplózási csoporttagság -Az IPsec főmódjának naplózása -IPsec gyorsmód naplózása -Naplózási embléma -Naplózási bejelentkezés -Hálózati házirend-kiszolgáló naplózása -Egyéb bejelentkezési/kijelentkezési események naplózása -Különleges bejelentkezés naplózása |

| Objektumhozzáférés | Az auditok bizonyos objektumokhoz vagy objektumtípusokhoz próbálnak hozzáférni egy hálózaton vagy számítógépen. Ez a kategória a következő alkategóriákat tartalmazza: -Létrehozott naplózási alkalmazás -Tanúsítási szolgáltatások naplózása -Részletes fájlmegosztás naplózása -Fájlmegosztás naplózása -Fájlrendszer naplózása -Naplózási szűrőplatform-kapcsolat -Naplózási platformcsomagok elvetése -Naplózási leíró kezelése -Kernelobjektum naplózása -Egyéb objektumelérési események naplózása -Naplózási beállításjegyzék -Cserélhető tároló naplózása -SAM naplózása -Központi hozzáférési szabályzat előkészítésének naplózása |

| Szabályzat módosítása | Naplózhatja a fontos biztonsági szabályzatok módosításait egy helyi rendszeren vagy hálózaton. A házirendeket általában a rendszergazdák alakítják ki a hálózati erőforrások védelme érdekében. A módosítások vagy a szabályzatok módosítására tett kísérletek monitorozása fontos szempont lehet a hálózat biztonságkezelésében. Ez a kategória a következő alkategóriákat tartalmazza: -Naplózási szabályzat módosítása -Hitelesítési házirend módosítása naplózása -Naplózási engedélyezési házirend módosítása -Naplózási platform házirendjének módosítása -MPSSVC szabályszintű szabályzatmódosítás naplózása -Egyéb szabályzatmódosítás naplózása |

| Jogosultságok használata | Naplóz bizonyos engedélyek használatát egy vagy több rendszeren. Ez a kategória a következő alkategóriákat tartalmazza: -Nem bizalmas jogosultságok használatának naplózása -Bizalmas jogosultságok naplózása -Egyéb jogosultság-használati események naplózása |

| Rendszer | Naplóz egy olyan számítógép rendszerszintű változásait, amelyek nem tartoznak más kategóriákba, és amelyek potenciális biztonsági következményekkel járnak. Ez a kategória a következő alkategóriákat tartalmazza: -IPsec-illesztőprogram naplózása -Egyéb rendszeresemények naplózása -Biztonsági állapot módosításának naplózása -Biztonsági rendszer bővítményének naplózása -Rendszerintegritás naplózása |

Eseményazonosítók kategóriánként

A Domain Services biztonsági és DNS-naplózásai a következő eseményazonosítókat rögzítik, amikor az adott művelet egy naplózható eseményt aktivál:

| Eseménykategória neve | Eseményazonosítók |

|---|---|

| Fiók bejelentkezési biztonsága | 4767, 4774, 4775, 4776, 4777 |

| Fiókkezelés biztonsága | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Részletes nyomon követés biztonsága | Egyik sem |

| DNS-kiszolgáló | 513-523, 525-531, 533-537, 540-582 |

| A DS-hozzáférés biztonsága | 5136, 5137, 5138, 5139, 5141 |

| Logon-Logoff biztonság | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Objektumhozzáférés biztonsága | Egyik sem |

| Szabályzatmódosítás biztonsága | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Privilege Use security | 4985 |

| Rendszerbiztonság | 4612, 4621 |

Következő lépések

A Kusto-ról a következő cikkekben talál további információt:

- A Kusto lekérdezési nyelvének áttekintése .

- Kusto-oktatóanyag a lekérdezési alapismeretek megismeréséhez.

- Minta lekérdezések , amelyek segítenek az adatok megtekintésének új módjainak megismerésében.

- A Kusto ajánlott eljárásai a lekérdezések sikeres optimalizálásához.