Oktatóanyag: A Datawiza konfigurálása a Microsoft Entra többtényezős hitelesítésének és az Oracle JD Edwards egyszeri bejelentkezésének engedélyezéséhez

Ebben az oktatóanyagban megtudhatja, hogyan engedélyezheti a Microsoft Entra egyszeri bejelentkezést (SSO) és a Microsoft Entra többtényezős hitelesítést egy Oracle JD Edwards (JDE) alkalmazáshoz a Datawiza Access Proxy (DAP) használatával.

További információ a Datawiza Access proxyról

Az alkalmazások Microsoft Entra ID-val való integrálásának előnyei a DAP használatával:

- Proaktív biztonság Teljes felügyelet – a modern környezetekhez alkalmazkodó biztonsági modell, amely magában foglalja a hibrid munkahelyeket, miközben védelmet nyújt az emberek, eszközök, alkalmazások és adatok számára

- Microsoft Entra egyszeri bejelentkezés – biztonságos és zökkenőmentes hozzáférés a felhasználók és alkalmazások számára bármilyen helyről, eszköz használatával

- Hogyan működik: Microsoft Entra többtényezős hitelesítés – a rendszer a bejelentkezés során azonosítási formákat kér a felhasználóktól, például a mobiltelefonjukon lévő kódot vagy ujjlenyomat-ellenőrzést

- Mit jelent a feltételes hozzáférés? - a szabályzatok if-then utasítások, ha egy felhasználó hozzá szeretne férni egy erőforráshoz, akkor végre kell hajtania egy műveletet

- Egyszerű hitelesítés és engedélyezés a Microsoft Entra-azonosítóban kód nélküli Datawiza használatával – használjon olyan webalkalmazásokat, mint az Oracle JDE, az Oracle E-Business Suite, az Oracle Sibel és a saját nevelésű alkalmazások

- A Datawiza Cloud Management Console (DCMC) használata – nyilvános felhőkben és helyszíni alkalmazásokhoz való hozzáférés kezelése

Forgatókönyv leírása

Ez a forgatókönyv az Oracle JDE alkalmazásintegrációjára összpontosít HTTP-engedélyezési fejlécek használatával a védett tartalomhoz való hozzáférés kezeléséhez.

Az örökölt alkalmazásokban a modern protokolltámogatás hiánya miatt nehéz közvetlen integrációt létrehozni a Microsoft Entra SSO-val. A DAP protokollváltással képes áthidalni az örökölt alkalmazás és a modern azonosítóvezérlő sík közötti szakadékot. A DAP csökkenti az integrációs többletterhelést, időt takarít meg a mérnöki munkában, és javítja az alkalmazások biztonságát.

Forgatókönyv-architektúra

A forgatókönyv-megoldás a következő összetevőket tartalmazza:

- Microsoft Entra ID – identitás- és hozzáférés-kezelési szolgáltatás, amely segít a felhasználóknak a külső és belső erőforrásokhoz való bejelentkezésben és hozzáférésben

- Oracle JDE-alkalmazás – a Microsoft Entra ID által védett örökölt alkalmazás

- Datawiza Access Proxy (DAP) – tárolóalapú fordított proxy, amely az OpenID Connect (OIDC), az OAuth vagy a Security Assertion Markup Language (SAML) metódust implementálja a felhasználói bejelentkezési folyamathoz. Transzparens módon továbbítja az identitást az alkalmazásoknak HTTP-fejléceken keresztül.

- Datawiza Cloud Management Console (DCMC) – a DAP kezelésére szolgáló konzol. A rendszergazdák felhasználói felületi és RESTful API-kat használnak a DAP és a hozzáférés-vezérlési szabályzatok konfigurálásához.

További információ: Datawiza és Microsoft Entra hitelesítési architektúra

Előfeltételek

Győződjön meg arról, hogy a következő előfeltételek teljesülnek.

- Azure-előfizetés.

- Az Azure-előfizetéshez társított Microsoft Entra-bérlő

- Docker és Docker Compose

- Lépjen a docs.docker.com a Docker lekéréséhez és a Docker Compose telepítéséhez

- A helyszíni címtárból a Microsoft Entra ID-ba szinkronizált vagy a Microsoft Entra-azonosítóban létrehozott és egy helyszíni címtárba visszafolyt felhasználói identitások

- Egy Microsoft Entra-azonosítóval és alkalmazásadminisztrátori szerepkörrel rendelkező fiók. Lásd: a Microsoft Entra beépített szerepkörei, az összes szerepkör

- Oracle JDE-környezet

- (Nem kötelező) SSL-webtanúsítvány a szolgáltatások HTTPS-en keresztüli közzétételéhez. Az alapértelmezett Datawiza önaláírt tanúsítványokat is használhat a teszteléshez

A DAB használatának első lépései

Az Oracle JDE integrálása a Microsoft Entra-azonosítóval:

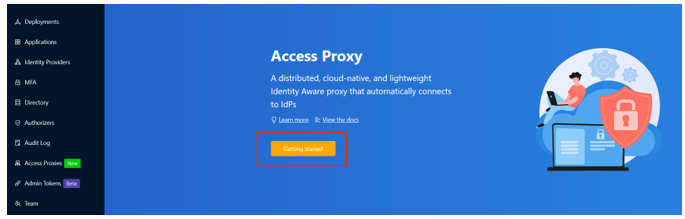

Jelentkezzen be a Datawiza Felhőkezelési konzolra.

Megjelenik az üdvözlőlap.

Válassza a narancssárga Első lépések gombot.

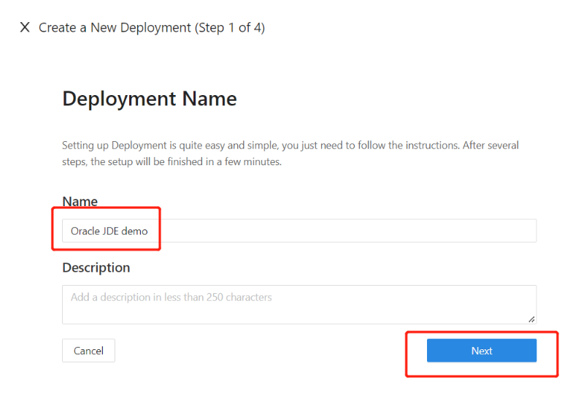

A Név és leírás mezőben adja meg az adatokat.

Válassza a Tovább lehetőséget.

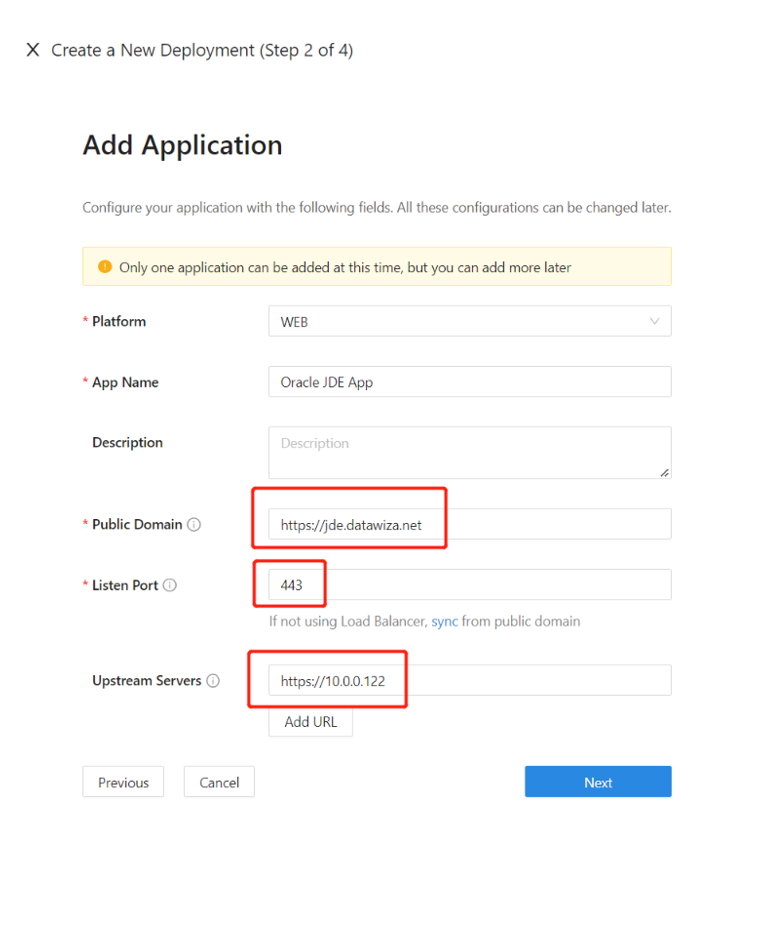

A Platform alkalmazáshozzáadása párbeszédpanelen válassza a Web lehetőséget.

Az Alkalmazásnév mezőben adjon meg egy egyedi alkalmazásnevet.

Nyilvános tartomány esetén például írja be a következőt

https://jde-external.example.com: A konfiguráció teszteléséhez használhatja a localhost DNS-t. Ha nem terheléselosztó mögött telepíti a DAP-t, használja a nyilvános tartomány portját.A Figyelés port esetében válassza ki azt a portot, amelyen a DAP figyel.

Felsőbb rétegbeli kiszolgálók esetén válassza ki a védeni kívánt Oracle JDE implementációs URL-címet és portot.

Válassza a Tovább lehetőséget.

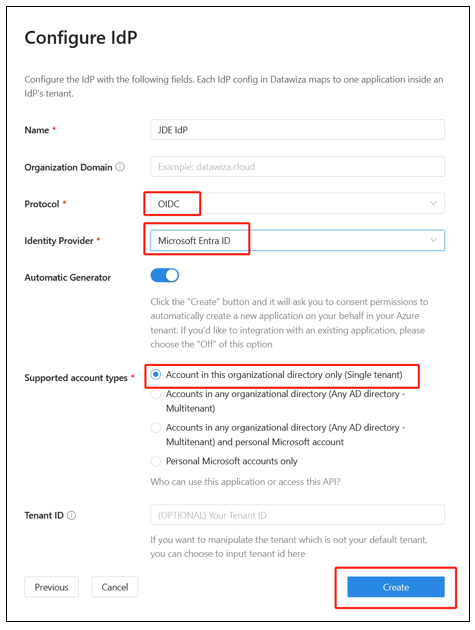

- Az IdP konfigurálása párbeszédpanelen adja meg az adatokat.

Feljegyzés

A DCMC egykattintásos integrációja segít a Microsoft Entra konfigurálásának befejezésében. A DCMC meghívja a Graph API-t, hogy hozzon létre egy alkalmazásregisztrációt az Ön nevében a Microsoft Entra-bérlőben. Nyissa meg a docs.datawiza.com a Microsoft Entra-azonosítóval való egykattintásos integrációhoz.

- Válassza a Létrehozás lehetőséget.

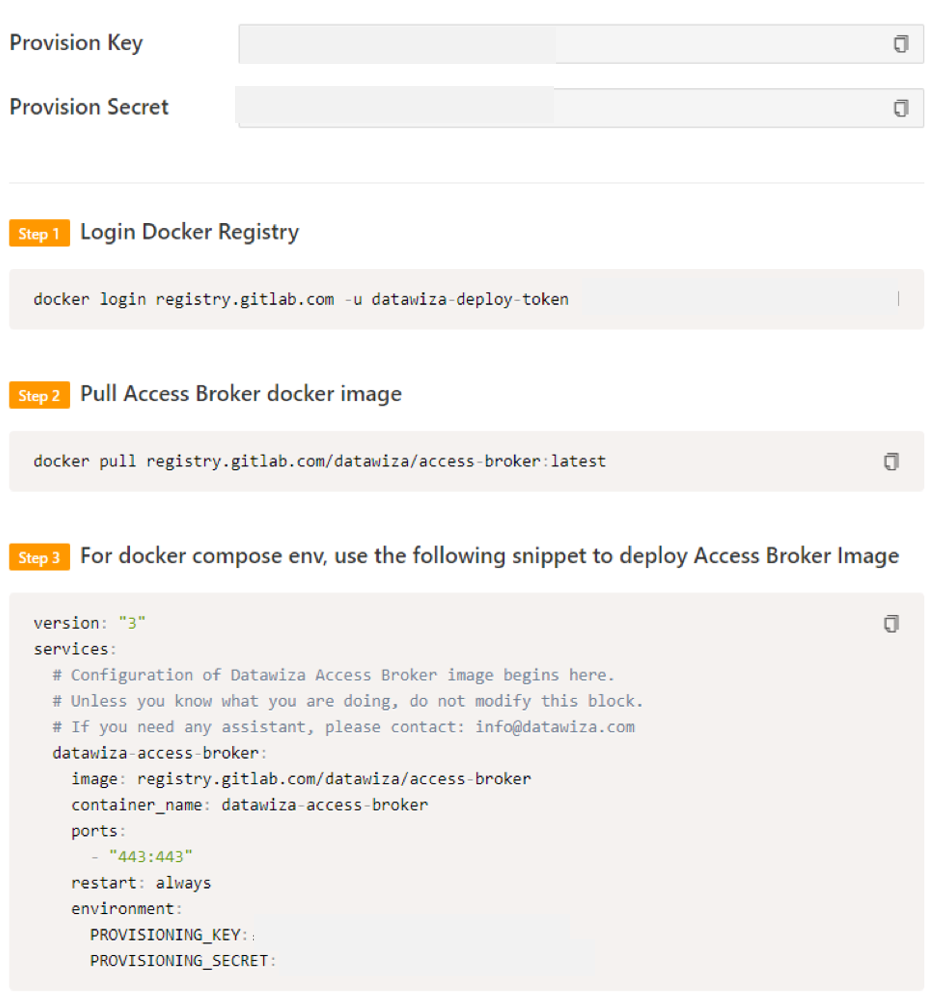

Megjelenik a DAP üzembehelyezési lapja.

Jegyezze fel az üzembe helyezési Docker Compose-fájlt. A fájl tartalmazza a DAP-lemezképet, a kiépítési kulcsot és a kiépítési titkos kulcsot, amely lekéri a legújabb konfigurációt és szabályzatokat a DCMC-től.

Egyszeri bejelentkezés és HTTP-fejlécek

A DAP lekéri a felhasználói attribútumokat az idP-ből, és egy fejléc vagy cookie használatával továbbítja azokat a felsőbb rétegbeli alkalmazásnak.

Az Oracle JDE-alkalmazásnak fel kell ismernie a felhasználót: egy név használatával az alkalmazás utasítja a DAP-t, hogy a HTTP-fejlécen keresztül adja át az idP értékeit az alkalmazásnak.

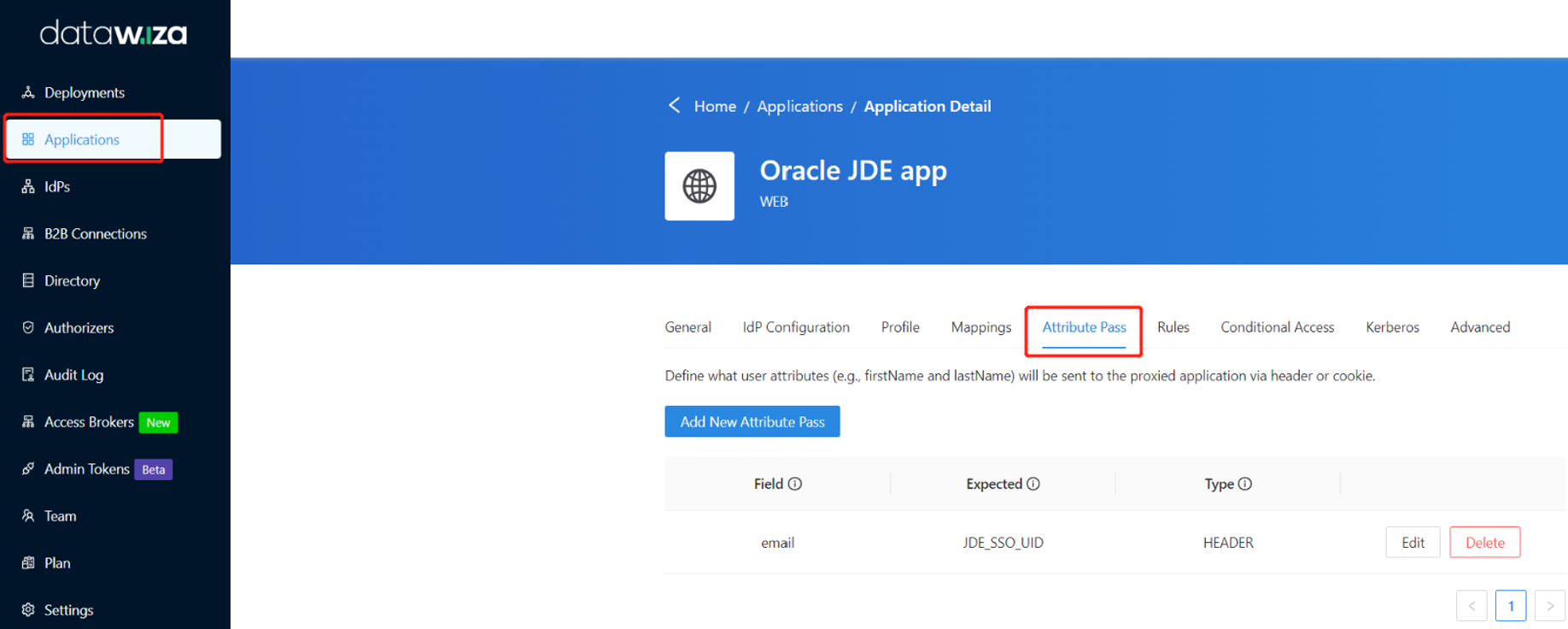

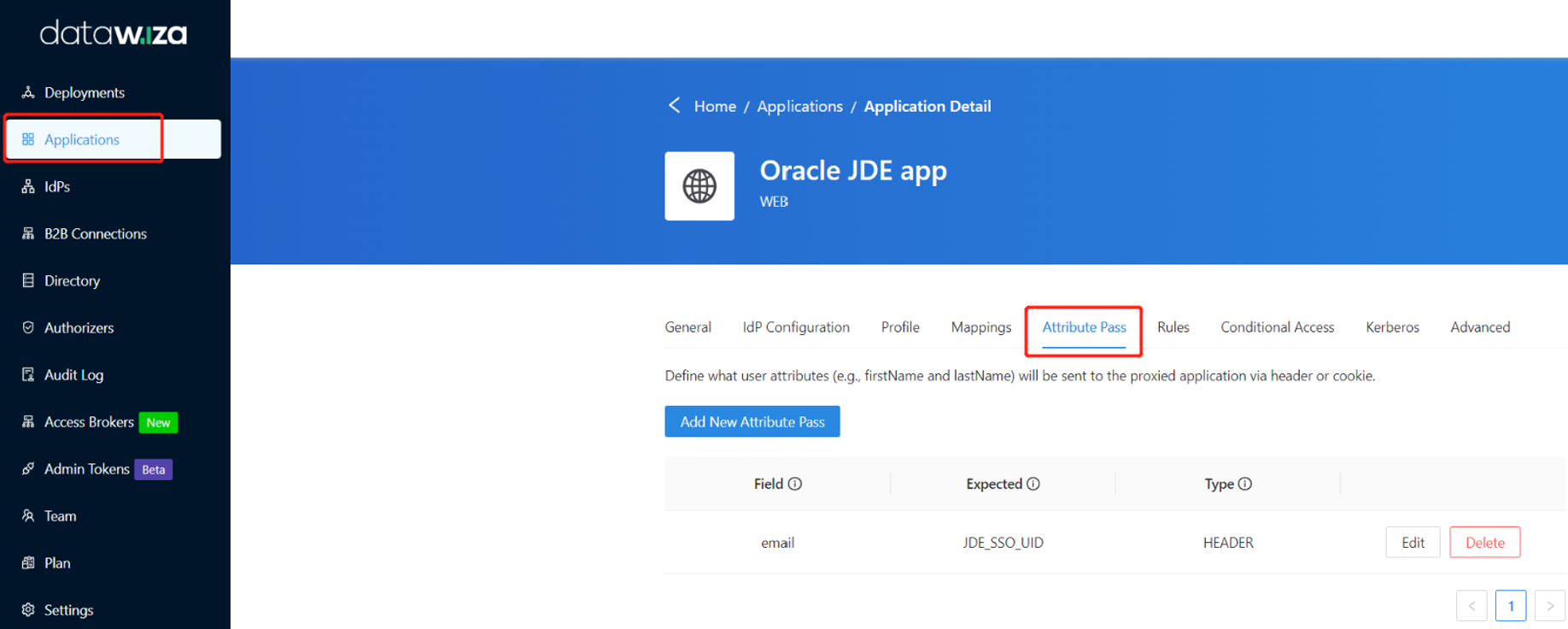

Az Oracle JDE bal oldali navigációs sávjában válassza az Alkalmazások lehetőséget.

Válassza ki az Attribútumátadás altáblát.

Mező esetén válassza az E-mail lehetőséget.

A Várt beállításnál válassza a JDE_SSO_UID lehetőséget.

A Típus beállításnál válassza az Élőfej lehetőséget.

Feljegyzés

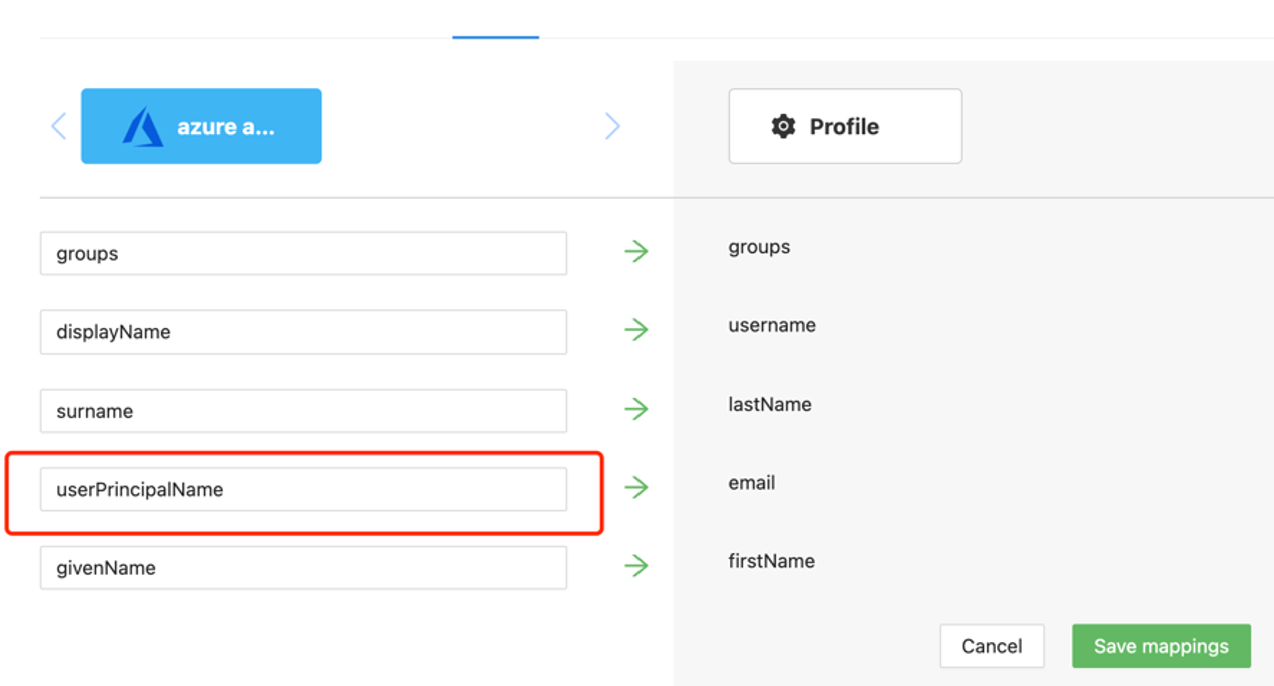

Ez a konfiguráció az Oracle JDE által használt bejelentkezési felhasználónévként a Microsoft Entra felhasználónevet használja. Egy másik felhasználói identitás használatához lépjen a Leképezések lapra.

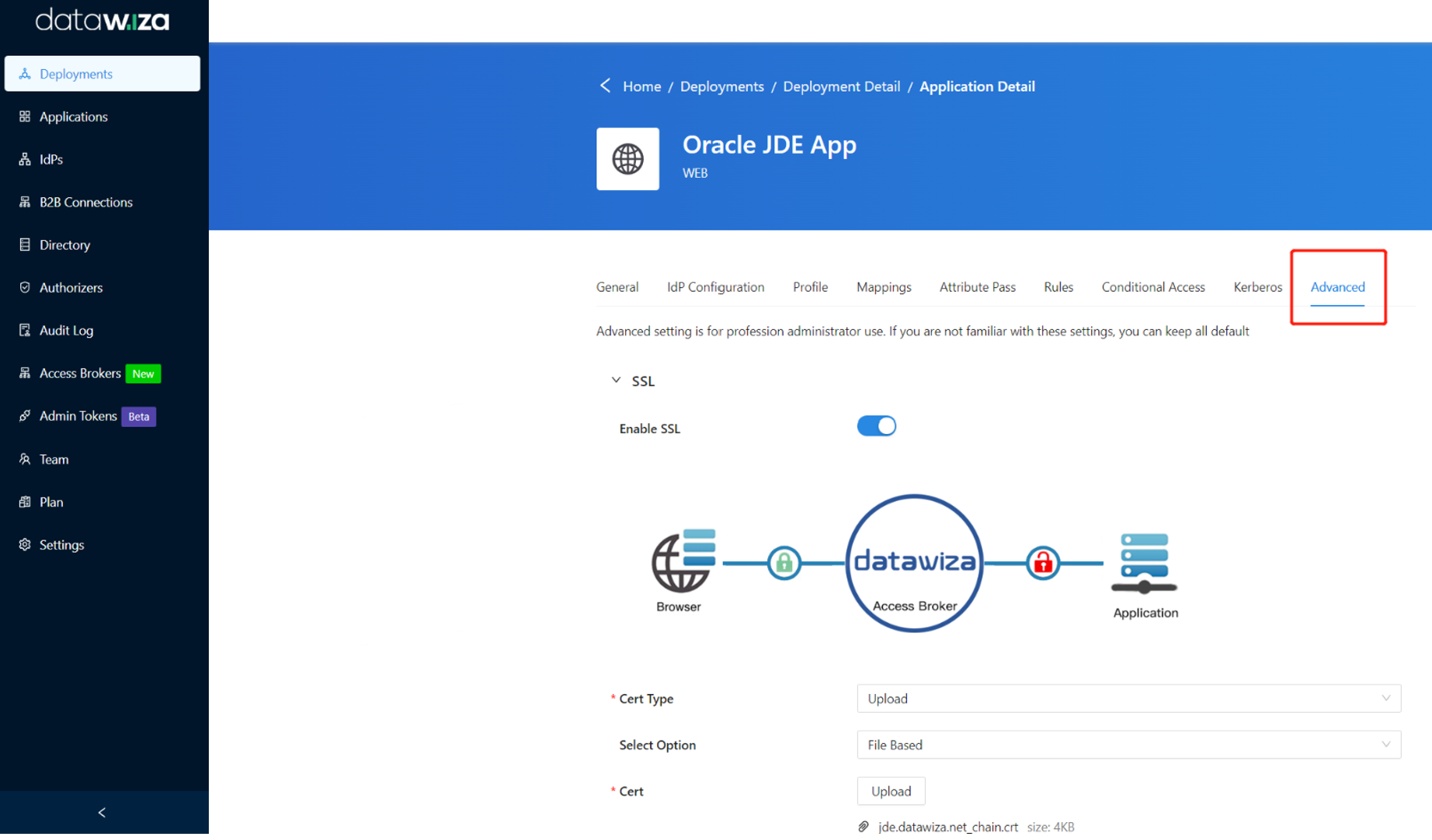

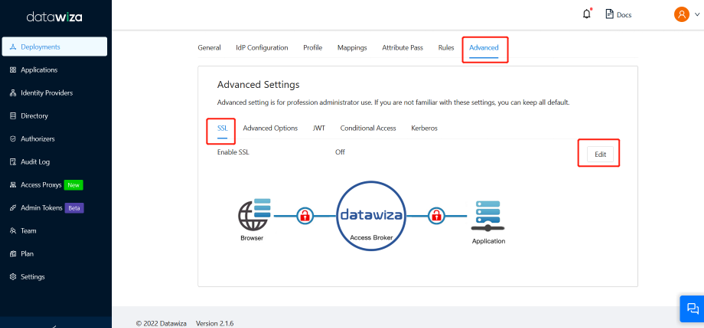

Válassza a Speciális lapot.

Válassza az SSL engedélyezése lehetőséget.

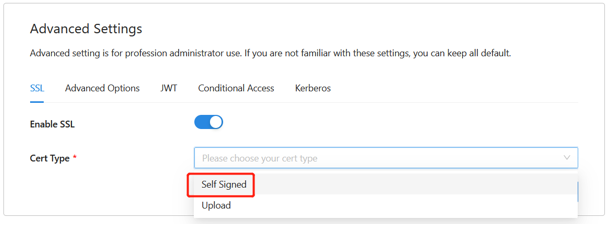

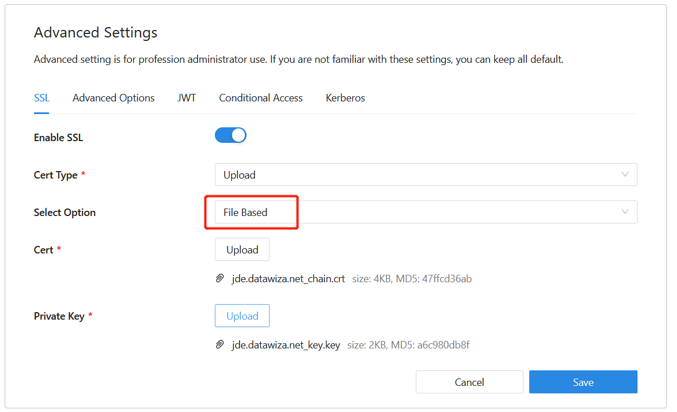

A Tanúsítványtípus legördülő listában válasszon egy típust.

Tesztelés céljából önaláírt tanúsítványt fogunk biztosítani.

Feljegyzés

Lehetősége van egy tanúsítvány fájlból való feltöltésére.

Válassza a Mentés lehetőséget.

A Microsoft Entra többtényezős hitelesítésének engedélyezése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

A bejelentkezések nagyobb biztonsága érdekében kényszerítheti az MFA-t a felhasználói bejelentkezéshez.

- Jelentkezzen be a Microsoft Entra felügyeleti központba alkalmazásadminisztrátorként.

- Tallózás az Identitás>áttekintése>lapra.

- A Biztonsági alapértékek csoportban válassza a Biztonsági beállítások kezelése lehetőséget.

- A Biztonsági beállítások panelen állítsa be a legördülő menüt az Engedélyezve gombra.

- Válassza a Mentés lehetőséget.

Egyszeri bejelentkezés engedélyezése az Oracle JDE EnterpriseOne konzolon

Az egyszeri bejelentkezés engedélyezése az Oracle JDE-környezetben:

Jelentkezzen be rendszergazdaként az Oracle JDE EnterpriseOne Kiszolgálókezelő felügyeleti konzolra.

A Példány kiválasztása területen válassza az EnterpriseOne HTML-kiszolgáló fölötti lehetőséget.

A Konfiguráció csempén válassza a Nézet speciálisként lehetőséget.

A biztonság kiválasztása.

Jelölje be az Oracle Access Manager engedélyezése jelölőnégyzetet.

Az Oracle Access Manager bejelentkezési URL-cím mezőjébe írja be a datawiza/ab-logout kifejezést.

A Biztonsági kiszolgáló konfigurációja szakaszban válassza az Alkalmaz lehetőséget.

Válassza a Leállítás lehetőséget.

Feljegyzés

Ha egy üzenet azt jelzi, hogy a webkiszolgáló konfigurációja (jas.ini) elavult, válassza a Konfiguráció szinkronizálása lehetőséget.

Válassza az Indítás lehetőséget .

Oracle JDE-alapú alkalmazás tesztelése

Oracle JDE-alkalmazás teszteléséhez ellenőrizze az alkalmazásfejléceket, a szabályzatot és az általános tesztelést. Szükség esetén fejléc- és szabályzatszimulációval ellenőrizheti a fejlécmezőket és a szabályzat végrehajtását.

Az Oracle JDE-alkalmazások hozzáférésének megerősítéséhez megjelenik egy kérés, amely egy Microsoft Entra-fiókot használ a bejelentkezéshez. A rendszer ellenőrzi a hitelesítő adatokat, és megjelenik az Oracle JDE.

Következő lépések

- Video Enable SSO and MFA for Oracle JDE) with Microsoft Entra ID via Datawiza

- Oktatóanyag: Biztonságos hibrid hozzáférés konfigurálása a Microsoft Entra ID és a Datawiza használatával

- Oktatóanyag: Az Azure AD B2C konfigurálása a Datawizával a biztonságos hibrid hozzáférés biztosításához

- A Datawiza felhasználói útmutatóinak docs.datawiza.com

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: