Oktatóanyag: Az F5 BIG-IP easy gomb konfigurálása fejlécalapú és LDAP egyszeri bejelentkezéshez

Ebben a cikkben megtanulhatja, hogyan védheti meg a fejléceket és az LDAP-alapú alkalmazásokat a Microsoft Entra ID használatával az F5 BIG-IP Easy Button Irányított konfiguráció 16.1 használatával. A BIG-IP és a Microsoft Entra ID integrálása számos előnnyel jár:

- Továbbfejlesztett szabályozás: Tekintse meg Teljes felügyelet keretrendszert a távoli munkavégzés engedélyezéséhez, és tudjon meg többet a Microsoft Entra előzetes hitelesítéséről

- Lásd még: Mi a feltételes hozzáférés? című cikkből megtudhatja, hogyan segíti a szervezeti szabályzatok kikényszerítését

- Teljes egyszeri bejelentkezés (SSO) a Microsoft Entra ID és a BIG-IP által közzétett szolgáltatások között

- Identitások és hozzáférés kezelése egy vezérlősíkról, a Microsoft Entra felügyeleti központból

További előnyökről az F5 BIG-IP és a Microsoft Entra integrációja című témakörben olvashat.

Forgatókönyv leírása

Ez a forgatókönyv a klasszikus, örökölt alkalmazásra összpontosít, amely LDAP-címtárattribútumokból származó HTTP-engedélyezési fejléceket használ a védett tartalomhoz való hozzáférés kezeléséhez.

Mivel régi, az alkalmazás nem rendelkezik modern protokollokkal a Microsoft Entra ID-val való közvetlen integráció támogatására. Modernizálhatja az alkalmazást, de költséges, tervezést igényel, és kockázatot jelent a lehetséges állásidőre. Ehelyett használhat egy F5 BIG-IP-alkalmazáskézbesítési vezérlőt (ADC) az örökölt alkalmazás és a modern azonosító vezérlősík közötti szakadék áthidalásához, protokollváltással.

Ha big-IP-címet használ az alkalmazás előtt, lehetővé teszi a szolgáltatás átfedését a Microsoft Entra előzetes hitelesítéssel és fejlécalapú egyszeri bejelentkezéssel, ami javítja az alkalmazás általános biztonsági helyzetét.

Forgatókönyvarchitektúra

A biztonságos hibrid hozzáférési megoldás ehhez a forgatókönyvhöz a következőket tartalmazza:

- Alkalmazás – BIG-IP által közzétett szolgáltatás, amelyet a Microsoft Entra ID biztonságos hibrid hozzáférés (SHA) véd

- Microsoft Entra ID – Security Assertion Markup Language (SAML) identitásszolgáltató (IDP), amely ellenőrzi a felhasználói hitelesítő adatokat, a feltételes hozzáférést és az SAML-alapú egyszeri bejelentkezést a BIG IP-címre. Az egyszeri bejelentkezéssel a Microsoft Entra ID biztosítja a BIG-IP-címet a szükséges munkamenet-attribútumokkal.

- HR-rendszer – LDAP-alapú alkalmazotti adatbázis az alkalmazásengedélyek igazságforrásaként

- BIG-IP – Fordított proxy és SAML-szolgáltató (SP) az alkalmazáshoz, delegálva a hitelesítést az SAML idP-re, mielőtt fejlécalapú egyszeri bejelentkezést hajtanak végre a háttéralkalmazásban

Az SHA ebben a forgatókönyvben támogatja az SP és idP által kezdeményezett folyamatokat. Az alábbi képen az SP által kezdeményezett folyamat látható.

- A felhasználó az alkalmazásvégponthoz (BIG-IP) csatlakozik

- A BIG-IP APM hozzáférési szabályzat átirányítja a felhasználót a Microsoft Entra ID -ra (SAML IdP)

- A Microsoft Entra ID előre hitelesíti a felhasználót, és érvényesített feltételes hozzáférési szabályzatokat alkalmaz

- A rendszer átirányítja a felhasználót a BIG-IP-címre (SAML SP), és az egyszeri bejelentkezés a kiadott SAML-jogkivonattal történik

- A BIG-IP további attribútumokat kér az LDAP-alapú HR-rendszertől

- A BIG-IP fejlécként injektálja a Microsoft Entra ID és HR rendszerattribútumait az alkalmazáskérésben

- Az alkalmazás bővített munkamenet-engedélyekkel engedélyezi a hozzáférést

Előfeltételek

Előzetes BIG-IP-élmény nem szükséges, de a következőkre van szüksége:

- Ingyenes Azure-fiók vagy magasabb szintű előfizetés

- BIG-IP- vagy BIG-IP-alapú virtuális kiadás (VE) üzembe helyezése az Azure-ban

- Az alábbi F5 BIG-IP-licencek bármelyike:

- F5 BIG-IP® legjobb csomag

- F5 BIG-IP Access Policy Manager™ (APM) önálló licenc

- F5 BIG-IP Access Policy Manager™ (APM) bővítménylicence BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 napos BIG-IP termék ingyenes próbaverziója

- A helyszíni címtárból a Microsoft Entra ID azonosítóba szinkronizált felhasználói identitások

- Az alábbi szerepkörök egyike: Felhőalkalmazás-rendszergazda vagy alkalmazásadminisztrátor.

- SSL-webtanúsítvány a szolgáltatások HTTPS-en keresztüli közzétételéhez, vagy alapértelmezett BIG-IP-tanúsítványok használata tesztelés közben

- Fejlécalapú alkalmazás vagy egyszerű IIS-fejlécalkalmazás beállítása teszteléshez

- Az LDAP-t támogató felhasználói címtár, például a Windows Active Directory Lightweight Directory Services (AD LDS), az OpenLDAP stb.

BIG-IP-konfiguráció

Ez az oktatóanyag egy Egyszerű gomb sablonnal rendelkező Irányított konfiguráció 16.1-et használ. Az Egyszerű gombra kattintva a rendszergazdák nem lépnek oda-vissza a Microsoft Entra-azonosító és a BIG-IP között az SHA-szolgáltatások engedélyezéséhez. Az üzembe helyezést és a szabályzatkezelést az APM irányított konfigurációs varázslója és a Microsoft Graph kezeli. A BIG-IP APM és a Microsoft Entra ID közötti integráció biztosítja, hogy az alkalmazások támogatják az identitás-összevonást, az egyszeri bejelentkezést és a Microsoft Entra feltételes hozzáférést, csökkentve ezzel a rendszergazdai többletterhelést.

Jegyzet

Cserélje le az útmutatóban szereplő példasztringeket vagy értékeket a környezetéhez tartozókra.

Egyszerű regisztráció gomb

Borravaló

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Mielőtt egy ügyfél vagy szolgáltatás hozzáfér a Microsoft Graphhoz, a Microsoft Identitásplatform megbízhatónak tekinti.

Ez az első lépés létrehoz egy bérlői alkalmazásregisztrációt, amely engedélyezi az Egyszerű gomb hozzáférését a Graphhoz. Ezekkel az engedélyekkel a BIG-IP leküldheti a konfigurációkat, hogy megbízhatósági kapcsolatot létesítsen a közzétett alkalmazás SAML SP-példánya és a Microsoft Entra ID mint SAML-azonosító között.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk> Új regisztráció.

Adja meg az alkalmazás megjelenítendő nevét. Például az F5 BIG-IP Easy gomb.

Adja meg, hogy kik használhatják az alkalmazásfiókokat >ebben a szervezeti címtárban.

Válassza a Regisztráció lehetőséget.

Lépjen az API-engedélyekre, és engedélyezze a következő Microsoft Graph-alkalmazásengedélyeket:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Adjon rendszergazdai hozzájárulást a szervezetnek.

A Tanúsítványok és titkos kódok területen hozzon létre egy új ügyféltitkot. Jegyezze fel ezt a titkos kulcsot.

Az Áttekintés területen jegyezze fel az ügyfél-azonosítót és a bérlőazonosítót.

Az Egyszerű gomb konfigurálása

Indítsa el az APM irányított konfigurációját az Egyszerű gomb sablon elindításához.

Lépjen az Irányított konfigurációs > Microsoft-integráció eléréséhez>, és válassza a Microsoft Entra-alkalmazás lehetőséget.

Tekintse át a lépések listáját, és válassza a Tovább gombot

Az alkalmazás közzétételéhez kövesse a lépéseket.

Konfigurációs tulajdonságok

A Konfiguráció tulajdonságai lap létrehoz egy BIG-IP-alkalmazáskonfigurációt és SSO-objektumot. Az Azure Service Account Details szakasz a Microsoft Entra-bérlőben korábban regisztrált ügyfelet jelöli alkalmazásként. Ezek a beállítások lehetővé teszik, hogy a BIG-IP OAuth-ügyfél regisztráljon egy SAML SP-t a bérlőben a manuálisan konfigurált egyszeri bejelentkezés tulajdonságaival. Az Easy Button elvégzi ezt a műveletet minden, az SHA-hoz közzétett és engedélyezett BIG-IP-szolgáltatás esetében.

Ezen beállítások némelyike globális, ezért több alkalmazás közzétételéhez újra felhasználható, csökkentve az üzembehelyezési időt és a munkamennyiséget.

- Adjon meg egy egyedi konfigurációnevet , hogy a rendszergazdák különbséget tudjanak tenni az Egyszerű gomb konfigurációi között.

- Egyszeri bejelentkezés (SSO) és HTTP-fejlécek engedélyezése.

- Adja meg a bérlői azonosítót, az ügyfél-azonosítót és az ügyfélkulcsot, amit az Egyszerű gomb ügyfél regisztrálásakor észlelt a bérlőben.

- Ellenőrizze, hogy a BIG-IP képes-e csatlakozni a bérlőhöz.

- Válassza a Tovább gombot.

Szolgáltató

A Szolgáltató beállításai határozzák meg az SHA által védett alkalmazás SAML SP-példányának tulajdonságait.

Adja meg a gazdagépet, a védett alkalmazás nyilvános teljes tartománynevét (FQDN).

Adja meg az entitásazonosítót, amelyet a Microsoft Entra ID a jogkivonatot kérő SAML SP azonosítására használ. Az opcionális biztonsági beállítások segítségével megadhatja, hogy a Microsoft Entra ID titkosítja-e a kiadott SAML-állításokat. A Microsoft Entra ID és a BIG-IP APM közötti állítások titkosítása biztosítja, hogy a tartalom jogkivonatait nem lehet elfogni, és a személyes vagy vállalati adatok nem sérülhetnek meg.

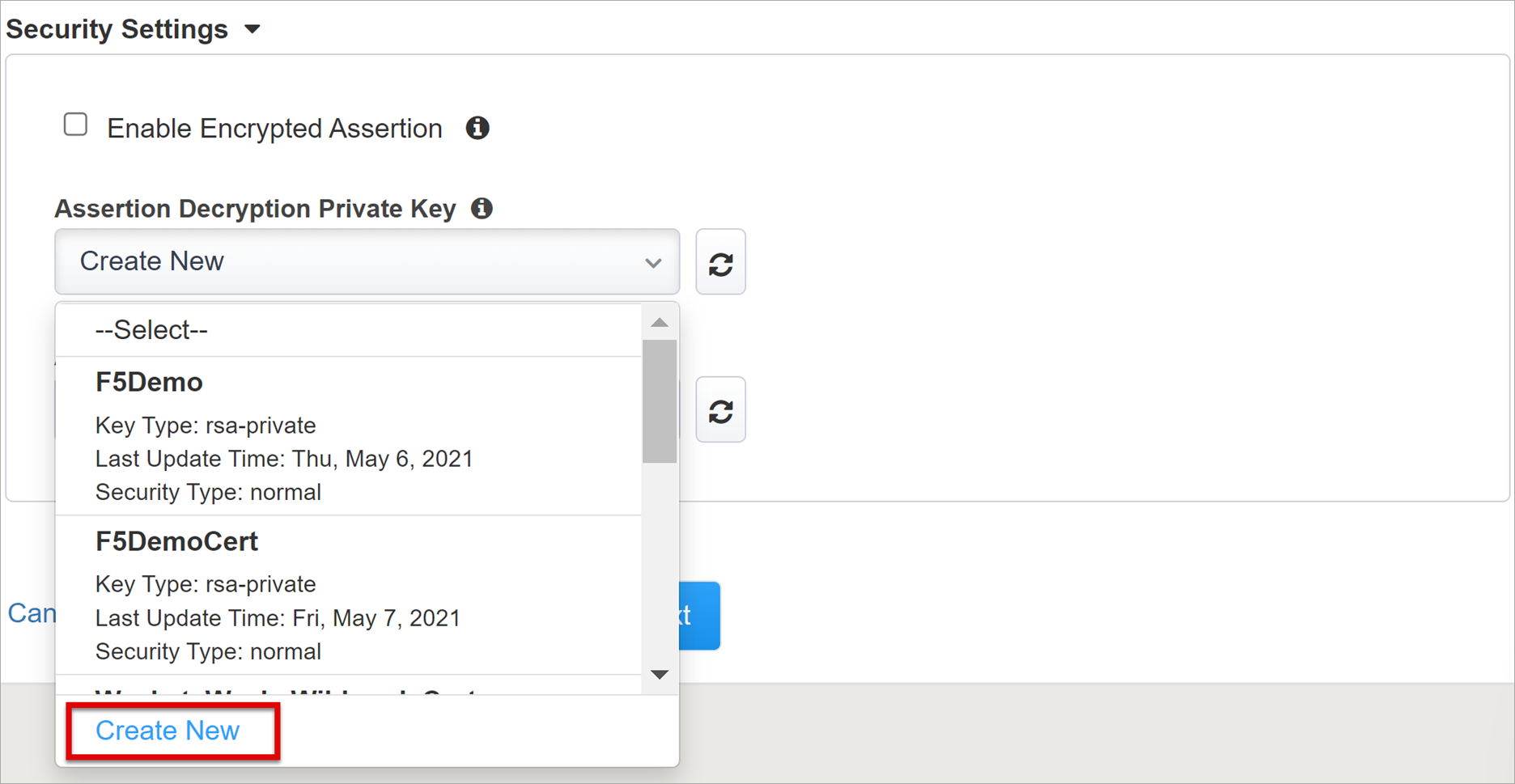

Az Assertion Decryption Private Key listából válassza az Új létrehozása lehetőséget

Válassza az OK gombot. Megnyílik az SSL-tanúsítvány és -kulcsok importálása párbeszédpanel egy új lapon.

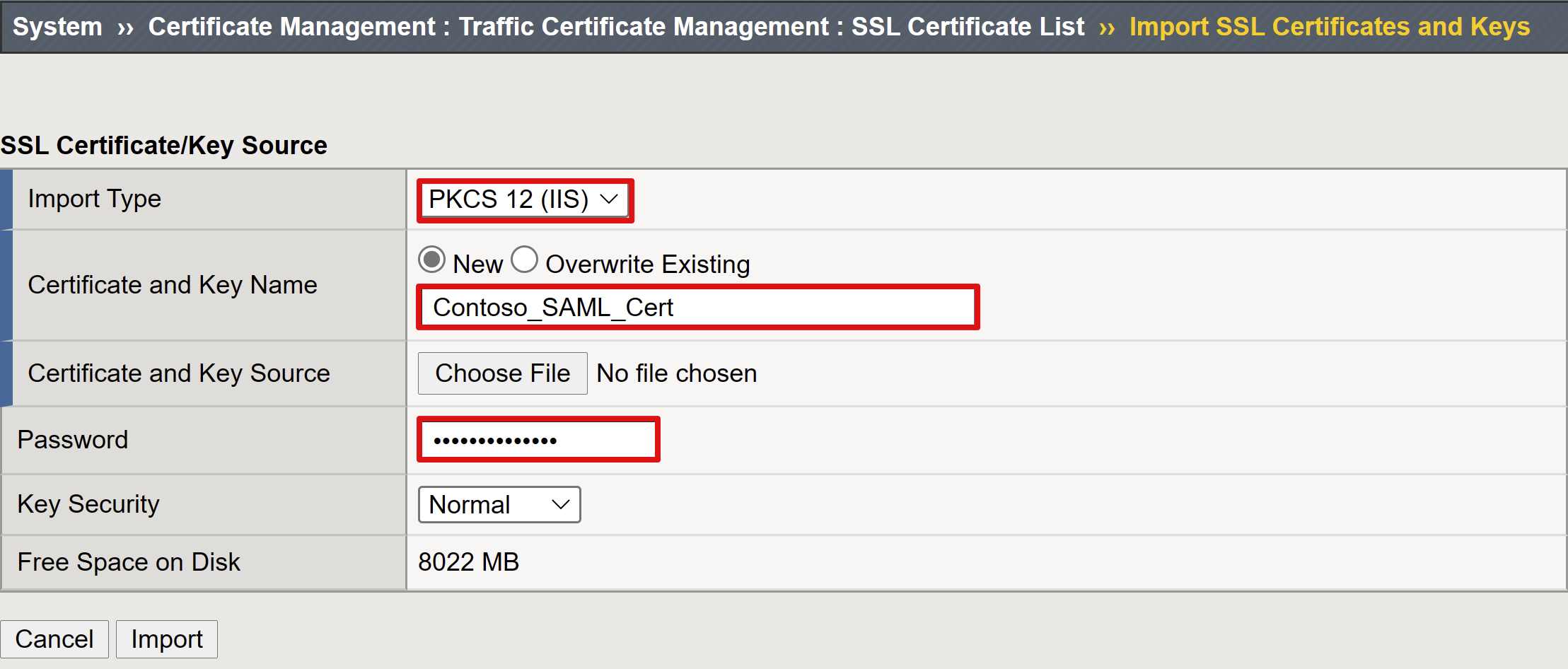

A tanúsítvány és a titkos kulcs importálásához válassza a PKCS 12 (IIS) lehetőséget. A kiépítés után zárja be a böngészőlapot a fő lapra való visszatéréshez.

Ellenőrizze, hogy engedélyezve van-e a titkosított helyesség.

Ha engedélyezte a titkosítást, válassza ki a tanúsítványt az Assertion Decryption Private Key listából. A BIG-IP APM ezt a tanúsítvány titkos kulcsát használja a Microsoft Entra-állítások visszafejtéséhez.

Ha engedélyezte a titkosítást, válassza ki a tanúsítványt az Assertion Visszafejtési tanúsítvány listájából. A BIG-IP feltölti ezt a tanúsítványt a Microsoft Entra-azonosítóba a kiadott SAML-állítások titkosításához.

Microsoft Entra-azonosító

Ez a szakasz olyan tulajdonságokat tartalmaz, amelyek manuálisan konfigurálnak egy új BIG-IP SAML-alkalmazást a Microsoft Entra-bérlőben. Az Easy Button alkalmazássablonokkal rendelkezik az Oracle PeopleSofthoz, az Oracle E-business Suite-hoz, az Oracle JD Edwardshoz, az SAP ERP-hez és más alkalmazásokhoz készült SHA-sablonhoz.

Ebben a forgatókönyvben válassza az F5 BIG-IP APM Microsoft Entra ID Integration > Add lehetőséget.

Azure-konfiguráció

Adja meg annak az alkalmazásnak a megjelenítendő nevét, amelyet a BIG-IP hoz létre a Microsoft Entra-bérlőben, és adja meg a felhasználók által a MyApps portálon látható ikont.

Ne adjon meg bejegyzést a bejelentkezési URL-címhez (nem kötelező).

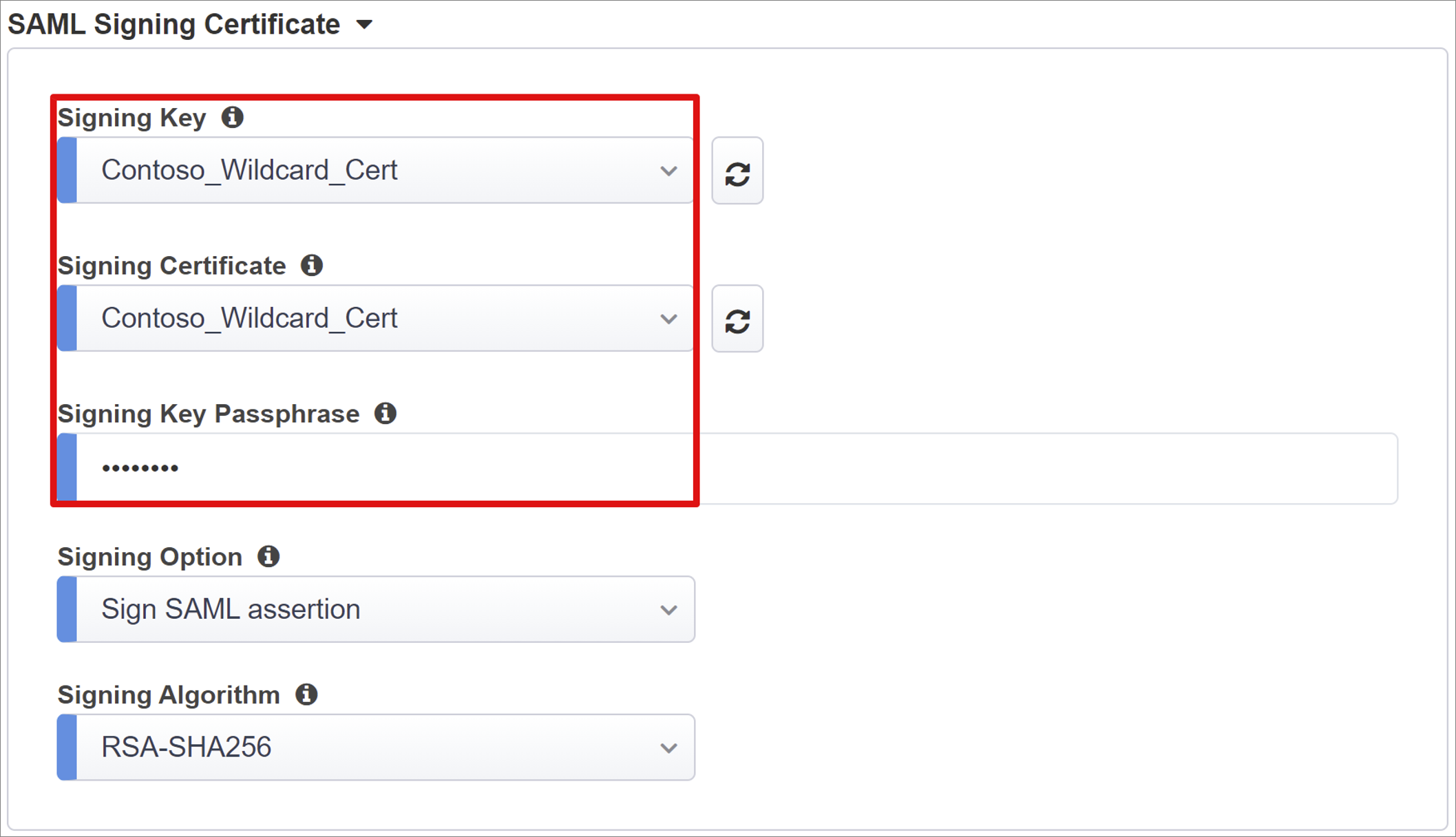

Az importált tanúsítvány megkereséséhez válassza az aláírókulcs és az aláíró tanúsítvány melletti Frissítés ikont.

Adja meg a tanúsítványjelszót az aláírókulcs-jelszóban.

Engedélyezze az aláírási lehetőséget (nem kötelező) annak biztosításához, hogy a BIG-IP elfogadja a Microsoft Entra ID által aláírt jogkivonatokat és jogcímeket.

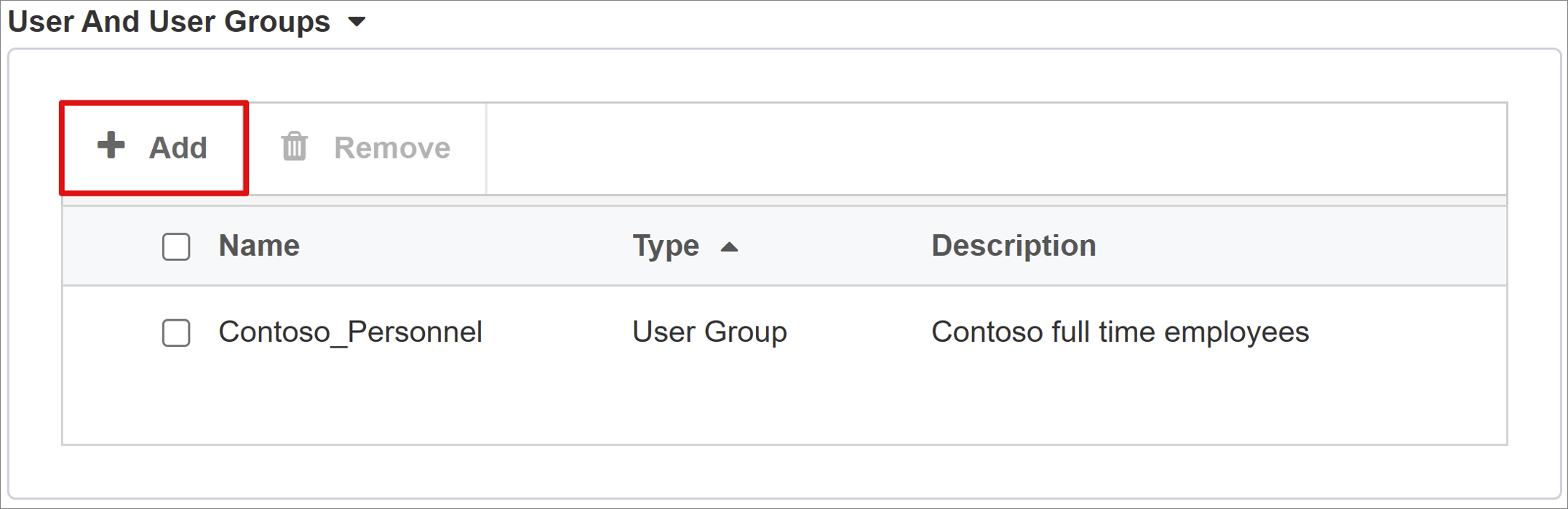

A felhasználói és felhasználói csoportok dinamikusan lekérdezhetők a Microsoft Entra-bérlőtől, és engedélyezik az alkalmazáshoz való hozzáférést. Adjon hozzá egy felhasználót vagy csoportot teszteléshez, ellenkező esetben a hozzáférés megtagadva.

Felhasználói attribútumok és jogcímek

Amikor egy felhasználó hitelesít, a Microsoft Entra ID kiad egy SAML-jogkivonatot, amely egy alapértelmezett jogcímkészlettel és attribútumokkal rendelkezik, amelyek egyedileg azonosítják a felhasználót. A Felhasználói attribútumok > Jogcímek lapon láthatók az új alkalmazáshoz kibocsátandó alapértelmezett jogcímek. További jogcímek konfigurálását is lehetővé teszi.

Ebben a példában adjon meg még egy attribútumot:

Jogcímnév esetén adja meg az alkalmazott azonosítóját.

Forrásattribútum esetén adja meg a user.employeeid értéket.

További felhasználói attribútumok

A További felhasználói attribútumok lapon engedélyezheti a munkamenet-bővítést olyan elosztott rendszerekhez, mint az Oracle, az SAP és más JAVA-alapú implementációk, amelyek más könyvtárakban tárolt attribútumokat igényelnek. Az LDAP-forrásból lekért attribútumok több SSO-fejlécként injektálhatók a hozzáférés szerepkörök, partnerazonosítók stb. alapján történő szabályozásához.

Engedélyezze a Speciális beállítások lehetőséget.

Jelölje be az LDAP-attribútumok jelölőnégyzetet.

A Hitelesítési kiszolgáló kiválasztása területen válassza az Új létrehozása lehetőséget.

A beállítástól függően válassza a Készlet használata vagy a Közvetlen kiszolgáló kapcsolati módja lehetőséget a cél LDAP-szolgáltatás kiszolgálói címének megadásához. Ha egyetlen LDAP-kiszolgálót használ, válassza a Közvetlen lehetőséget.

Szolgáltatásport esetén adja meg a 389-et, a 636-ot (Biztonságos), vagy egy másik portot, amelyet az LDAP-szolgáltatás használ.

Alapkeresési DN esetén adja meg annak a helynek a megkülönböztető nevét, amely tartalmazza azt a fiókot, amellyel az APM hitelesít az LDAP szolgáltatás lekérdezéseihez.

A Keresési DN mezőben adja meg annak a helynek a megkülönböztető nevét, amely tartalmazza azokat a felhasználói fiókobjektumokat, amelyeket az APM LDAP-n keresztül lekérdez.

Állítsa mindkét tagsági beállítást None értékre, és adja hozzá az LDAP-címtárból visszaadandó felhasználói objektum attribútum nevét. Ebben a forgatókönyvben: eventroles.

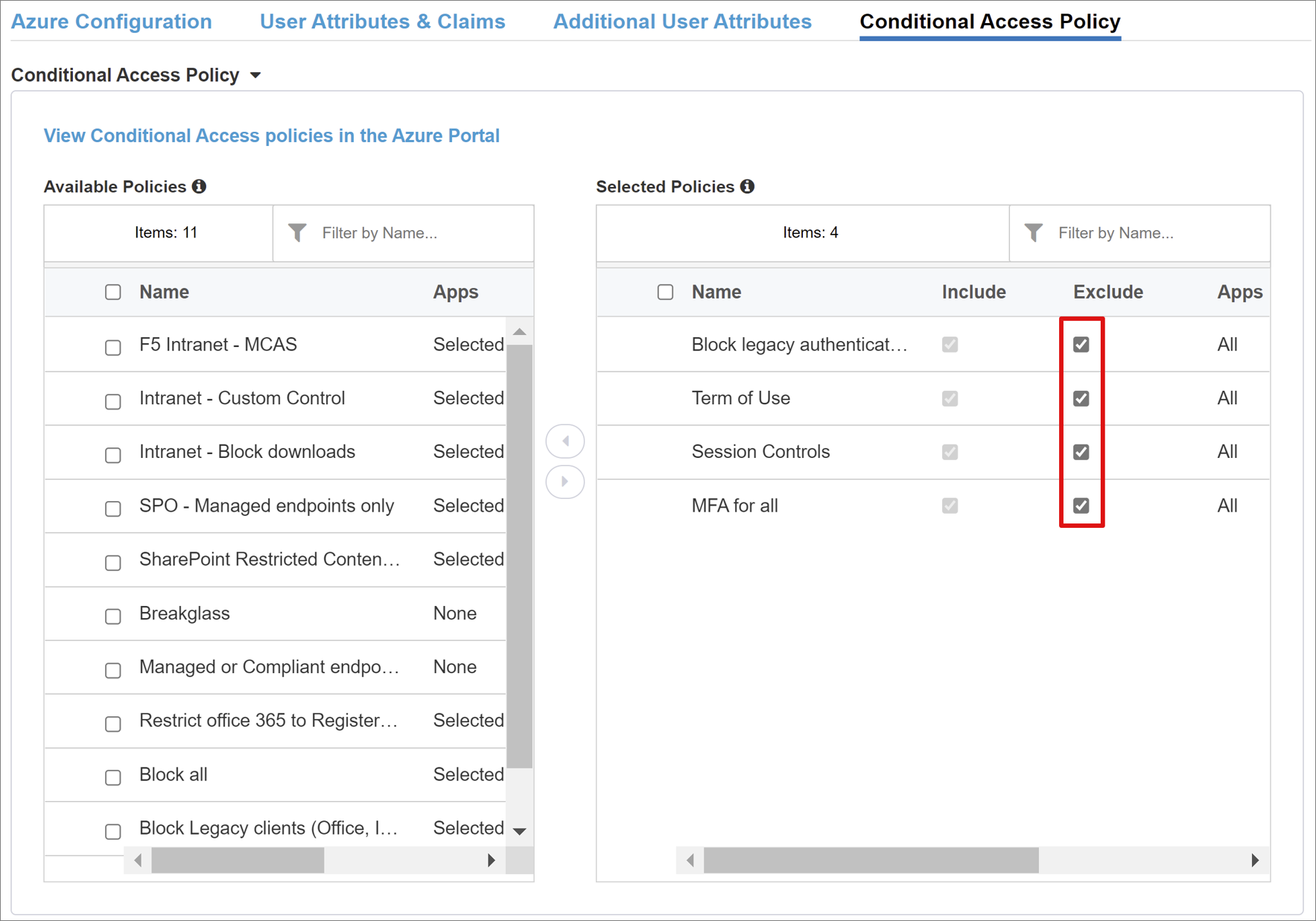

Feltételes hozzáférési szabályzat

A feltételes hozzáférési szabályzatok a Microsoft Entra előzetes hitelesítése után lesznek kikényszeríthetők a hozzáférés eszköz, alkalmazás, hely és kockázati jelek alapján történő szabályozásához.

Az Elérhető szabályzatok nézet felsorolja azokat a feltételes hozzáférési szabályzatokat, amelyek nem tartalmaznak felhasználói műveleteket.

A Kijelölt szabályzatok nézet az összes felhőalkalmazást megcélzó szabályzatokat jeleníti meg. Ezek a szabályzatok nem jelölhetők ki és nem helyezhetők át az Elérhető szabályzatok listára, mert bérlői szinten vannak kényszerítve.

A közzétett alkalmazásra alkalmazni kívánt szabályzat kiválasztása:

Az Elérhető szabályzatok listában válasszon ki egy szabályzatot.

Kattintson a jobb nyílra, és helyezze át a Kijelölt házirendek listára.

Jegyzet

A kijelölt házirendek be vannak jelölve a Belefoglalás vagy a Kizárás beállítással. Ha mindkét beállítás be van jelölve, a rendszer nem kényszeríti a kijelölt házirendet.

Jegyzet

A szabályzatlista egyszer lesz felsorolva, amikor először kiválasztja ezt a lapot. A Frissítés gombbal manuálisan kényszerítheti a varázslót a bérlő lekérdezésére. Ez a gomb az alkalmazás üzembe helyezésekor jelenik meg.

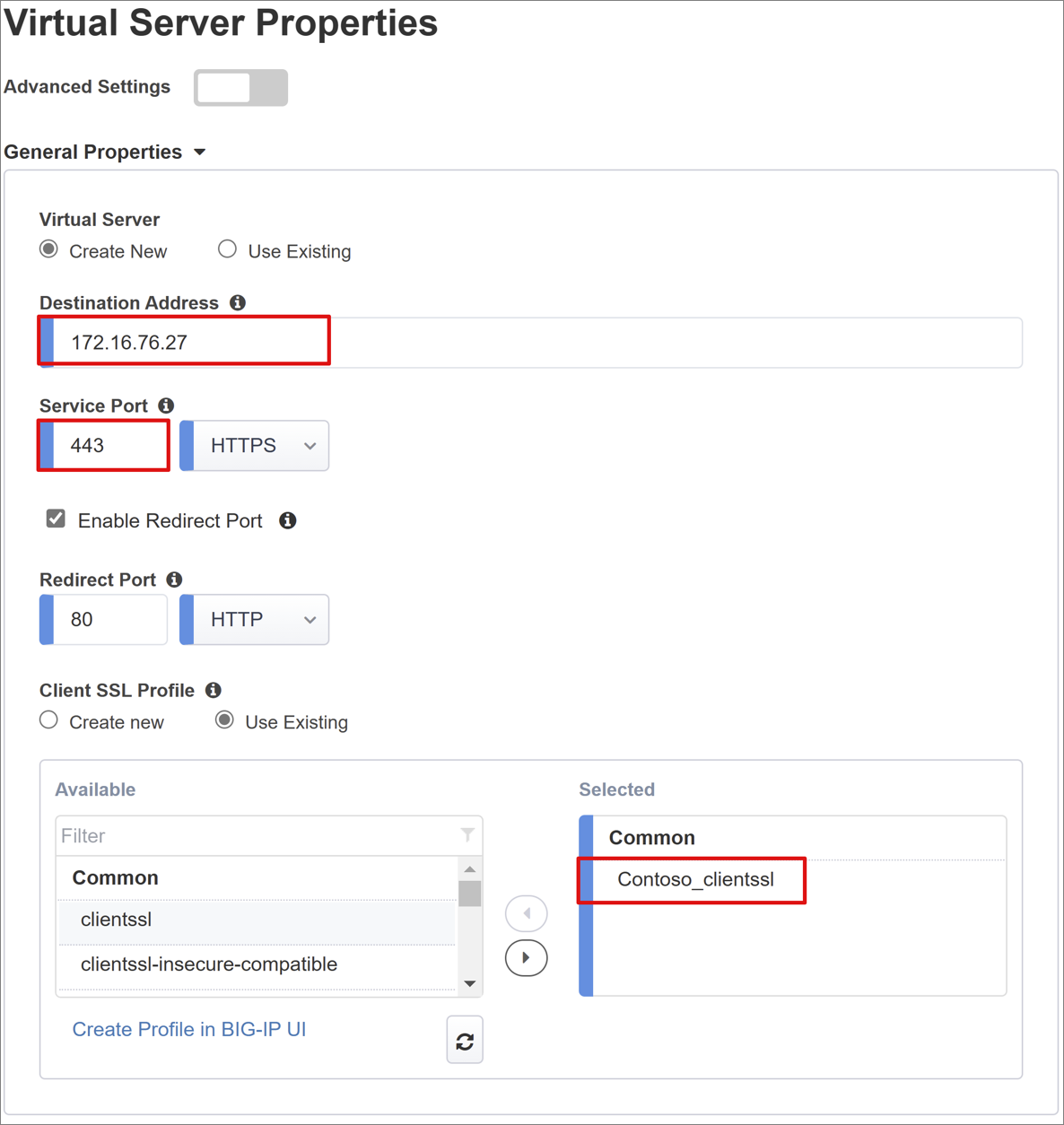

Virtuális kiszolgáló tulajdonságai

A virtuális kiszolgáló egy BIG-IP-adatsík objektum, amelyet egy virtuális IP-cím jelöl, amely figyeli az alkalmazáshoz érkező ügyfélkéréseket. A fogadott forgalom feldolgozása és kiértékelése a virtuális kiszolgálóhoz társított APM-profil alapján történik, mielőtt a szabályzatnak megfelelően irányítanák.

Adja meg a célcímet, egy elérhető IPv4/IPv6-címet, amelyet a BIG-IP használhat az ügyfélforgalom fogadásához. Rendelkeznie kell egy megfelelő rekorddal a tartománynév-kiszolgálón (DNS), amely lehetővé teszi az ügyfelek számára, hogy az alkalmazás helyett az adott IP-címre oldják fel a BIG-IP-ben közzétett alkalmazás külső URL-címét. Teszt PC localhost DNS használata elfogadható a teszteléshez.

Szolgáltatásport esetén adja meg a 443-at és a HTTPS-t.

Jelölje be az Átirányítási port engedélyezése jelölőnégyzetet, majd adja meg az Átirányítási port lehetőséget a bejövő HTTP-ügyfélforgalom HTTPS-hez való átirányításához.

Az ügyfél SSL-profilja engedélyezi a virtuális kiszolgálót a HTTPS-hez, így az ügyfélkapcsolatok a Transport Layer Security (TLS) protokollon keresztül vannak titkosítva. Válassza ki a létrehozott ügyfél SSL-profilt , vagy hagyja meg az alapértelmezett beállítást a tesztelés során.

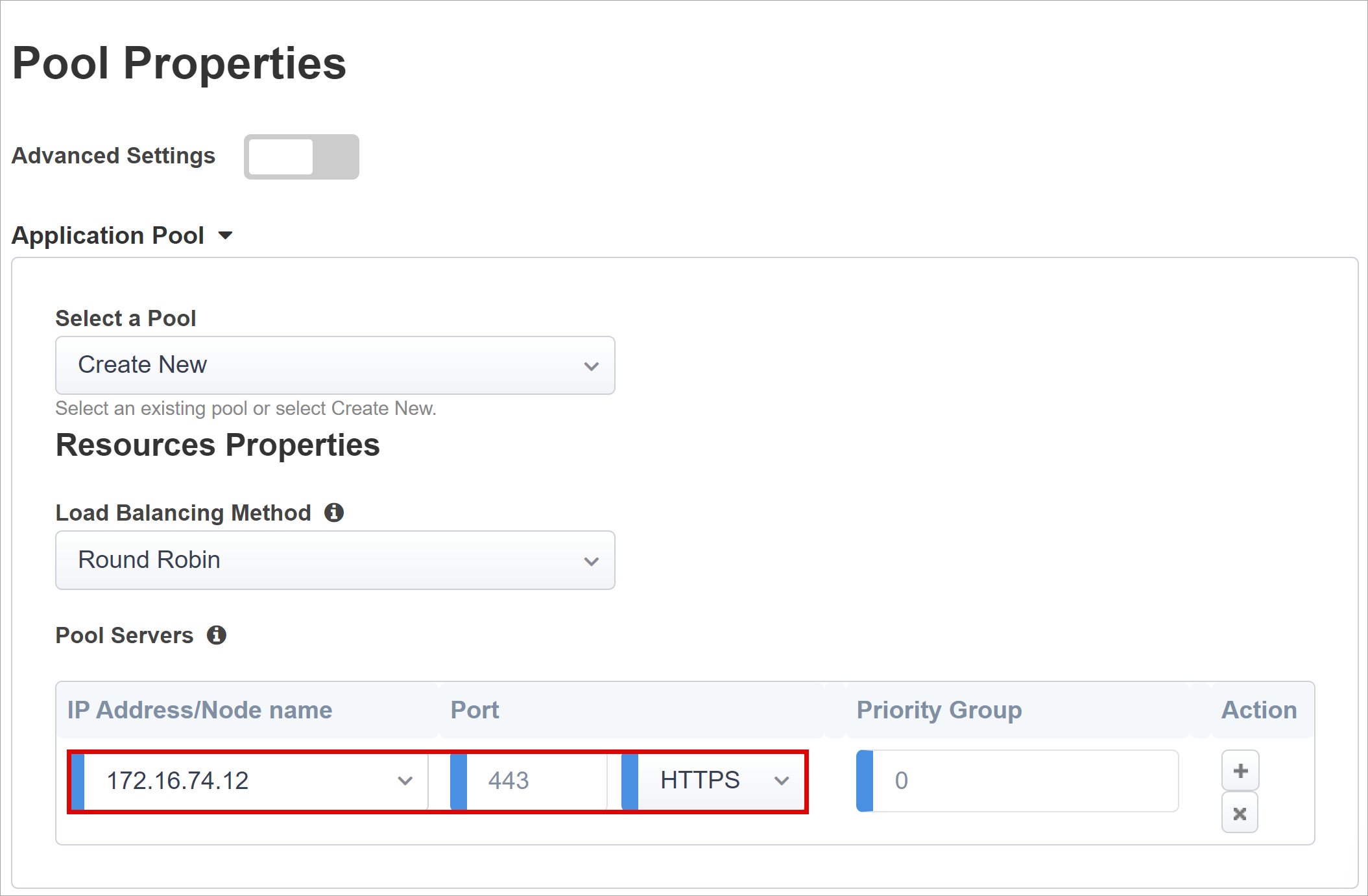

Készlet tulajdonságai

Az Alkalmazáskészlet lap egy készletként ábrázolt BIG-IP mögötti szolgáltatásokat tartalmazza egy vagy több alkalmazáskiszolgálóval.

Válasszon a Készlet kiválasztása lehetőség közül. Hozzon létre egy új készletet, vagy válasszon egyet.

Válassza ki a terheléselosztási módszert , például a ciklikus időszeletelést.

Készletkiszolgálók esetén válasszon ki egy csomópontot, vagy adjon meg ip-címet és portot a fejlécalapú alkalmazást üzemeltető kiszolgáló számára.

Jegyzet

Háttéralkalmazásunk a 80-s HTTP-porton található. Váltson a 443-ra, ha a sajátja HTTPS.

Egyszeri bejelentkezés és HTTP-fejlécek

Az egyszeri bejelentkezés engedélyezésével a felhasználók hitelesítő adatok megadása nélkül férhetnek hozzá a BIG-IP által közzétett szolgáltatásokhoz. Az Egyszerű gomb varázsló támogatja a Kerberos, az OAuth Bearer és a HTTP engedélyezési fejléceket az egyszeri bejelentkezéshez.

A beállítások konfigurálásához használja az alábbi listát.

Fejlécművelet: Beszúrás

Fejléc neve: upn

Fejléc értéke: %{session.saml.last.identity}

Fejlécművelet: Beszúrás

Fejléc neve: employeeid

Fejléc értéke: %{session.saml.last.attr.name.employeeid}

Fejlécművelet: Beszúrás

Fejléc neve: eventroles

Fejléc értéke: %{session.ldap.last.attr.eventroles}

Jegyzet

A kapcsos zárójelben lévő APM-munkamenet változói megkülönböztetik a kis- és nagybetűket. Ha például orclGUID értéket ad meg, és a Microsoft Entra attribútum neve orclguid, attribútumleképezési hiba lép fel.

Munkamenet-kezelési beállítások

A BIG-IP-címek munkamenet-kezelési beállításai határozzák meg a felhasználói munkamenetek leállításának vagy folytatásának feltételeit, a felhasználókra és IP-címekre vonatkozó korlátozásokat, valamint a megfelelő felhasználói adatokat. Tekintse meg az F5 cikk K18390492: Biztonság | A BIG-IP APM üzemeltetési útmutatója ezekről a beállításokról.

Nem tartozik ide az egyszeri kijelentkezés (SLO) funkció, amely biztosítja az idP, a BIG-IP és a felhasználói ügynök közötti munkameneteket, amikor a felhasználók kijelentkeznek. Amikor az Egyszerű gomb létrehoz egy SAML-alkalmazást a Microsoft Entra-bérlőben, feltölti a bejelentkezési URL-címet az APM SLO-végponttal. A Microsoft Entra Saját alkalmazások portál idP által kezdeményezett kijelentkezése megszakítja a BIG-IP és az ügyfél közötti munkamenetet.

A közzétett alkalmazás SAML-összevonási metaadatait a rendszer importálja a bérlőből, amely biztosítja az APM számára a Microsoft Entra ID SAML-kijelentkeztetés végpontját. Ez a művelet biztosítja, hogy az SP által kezdeményezett kijelentkezés megszakítsa az ügyfél és a Microsoft Entra-azonosító közötti munkamenetet. Az APM-nek tudnia kell, hogy egy felhasználó mikor jelentkezik ki az alkalmazásból.

Ha a BIG-IP webtop portált használják a közzétett alkalmazások eléréséhez, akkor az APM feldolgozza a kijelentkezést a Microsoft Entra kijelentkezési végpontjának meghívásához. Fontolja meg azonban azt a forgatókönyvet, amelyben a BIG-IP-alapú webtopportál nem használható. A felhasználó nem utasíthatja az APM-et a kijelentkezésre. Még akkor is, ha a felhasználó kijelentkezik az alkalmazásból, a BIG-IP-cím feledésbe menő. Ezért fontolja meg az SP által kezdeményezett kijelentkezéseket, hogy a munkamenetek biztonságosan leálljon. Egy SLO-függvényt hozzáadhat egy alkalmazás kijelentkezés gombjához, így átirányíthatja az ügyfelet a Microsoft Entra SAML vagy BIG-IP bejelentkezési végpontra. A bérlő SAML bejelentkezési végpontjának URL-címe alkalmazásregisztrációs végpontokban >található.

Ha nem tudja módosítani az alkalmazást, fontolja meg, hogy a BIG-IP figyeli az alkalmazás kijelentkezési hívását, és a kérés észlelésekor aktiválja az SLO-t. Az Oracle PeopleSoft SLO útmutatójában megismerheti a BIG-IP-alapú iRules-t. A BIG-IP iRules használatával kapcsolatos további információkért lásd:

- K42052145: Az automatikus munkamenet-megszakítás konfigurálása egy URI-ra hivatkozó fájlnév alapján

- K12056: A kijelentkezés URI belefoglalási lehetőségének áttekintése

Összefoglalás

Ez az utolsó lépés a konfigurációk lebontását ismerteti.

Válassza az Üzembe helyezés lehetőséget a véglegesítési beállításokhoz, és ellenőrizze, hogy az alkalmazás szerepel-e a nagyvállalati alkalmazások bérlői listájában.

Az alkalmazás közzé van téve és elérhető az SHA-val, annak URL-címével vagy a Microsoft alkalmazásportáljaival. A nagyobb biztonság érdekében az ezt a mintát használó szervezetek blokkolhatják az alkalmazáshoz való közvetlen hozzáférést. Ez a művelet szigorú utat kényszerít a BIG-IP-címen.

Következő lépések

Böngészőből a Microsoft MyApps portálon csatlakozzon az alkalmazás külső URL-címéhez, vagy válassza az alkalmazás ikonját. Miután hitelesítést végzett a Microsoft Entra-azonosítóval, a rendszer átirányítja az alkalmazás BIG-IP virtuális kiszolgálójára, és egyszeri bejelentkezéssel jelentkezik be.

A fejlécalapú alkalmazásba beszúrt fejlécek kimenetét az alábbi képernyőképen tekinthetjük meg.

A nagyobb biztonság érdekében az ezt a mintát használó szervezetek blokkolhatják az alkalmazáshoz való közvetlen hozzáférést. Ez a művelet szigorú utat kényszerít a BIG-IP-címen.

Speciális üzembe helyezés

Az irányított konfigurációs sablonokkal nem lehet rugalmasan elérni bizonyos követelményeket.

A BIG-IP-ben letilthatja az irányított konfiguráció szigorú felügyeleti módját. Ezután manuálisan módosíthatja a konfigurációkat, bár a konfigurációk nagy része a varázslóalapú sablonokon keresztül automatizálható.

Az alkalmazáskonfigurációkhoz navigálhat az Access > irányított konfigurációjához, és kiválaszthatja a sor jobb szélén található kis lakat ikont.

Ezen a ponton a varázsló felhasználói felületének módosítása már nem lehetséges, de az alkalmazás közzétett példányához társított ÖSSZES BIG-IP-objektum feloldva van a közvetlen felügyelethez.

Jegyzet

A szigorú mód újbóli engedélyezése és a konfiguráció üzembe helyezése felülírja az irányított konfiguráció felhasználói felületén kívül végrehajtott beállításokat. Az éles szolgáltatások speciális konfigurációs módszerét javasoljuk.

Hibaelhárítás

BIG-IP-naplózás

A BIG-IP-naplózás segíthet elkülöníteni a kapcsolatokkal, az egyszeri bejelentkezéssel, a szabályzatok megsértésével vagy a helytelenül konfigurált változóleképezésekkel kapcsolatos problémákat.

A hibaelhárításhoz növelheti a napló részletességi szintjét.

- Nyissa meg az Access Szabályzat > áttekintése > eseménynaplók > beállításait.

- Válassza ki a közzétett alkalmazás sorát, majd szerkessze > az Access rendszernaplóit.

- Az egyszeri bejelentkezés listájában válassza a Hibakeresés, majd az OK gombot.

Reprodukálja a problémát, majd vizsgálja meg a naplókat, de ha végzett, állítsa vissza ezt a beállítást. A részletes mód jelentős mennyiségű adatot hoz létre.

BIG-IP hibaoldal

Ha a Microsoft Entra előzetes hitelesítése után BIG-IP-hiba jelenik meg, lehetséges, hogy a probléma a Microsoft Entra-azonosítótól a BIG-IP-címig az egyszeri bejelentkezéssel kapcsolatos.

- Nyissa meg az Access áttekintési > hozzáférési jelentéseit>.

- Futtassa a jelentést az elmúlt órában, és ellenőrizze, hogy a naplók alapján vannak-e nyomok.

- A munkamenet Változók megtekintése hivatkozásával megtudhatja, hogy az APM megkapja-e a várt jogcímeket a Microsoft Entra-azonosítótól.

Háttérkérelem

Ha nincs hibaoldal, akkor a probléma valószínűleg a háttérkérelemhez, vagy a BIG-IP-címről az alkalmazásba irányuló egyszeri bejelentkezéshez kapcsolódik.

- Lépjen az Access Policy Overview Active Sessions (Hozzáférési szabályzat > áttekintése>) lapra, és válassza ki az aktív munkamenet hivatkozását.

- A probléma kiváltó okának elhárításához használja a Változók megtekintése hivatkozást, különösen akkor, ha a BIG-IP APM nem tudja beszerezni a megfelelő attribútumokat a Microsoft Entra-azonosítóból vagy más forrásból.

Az APM szolgáltatásfiók ellenőrzése

Az APM szolgáltatásfiók LDAP-lekérdezésekhez való érvényesítéséhez használja a BIG-IP bash rendszerhéj következő parancsát. Felhasználói objektum hitelesítésének és lekérdezésének megerősítése.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=partners,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

További információt az F5 K11072: LDAP távoli hitelesítésének konfigurálása az Active Directoryhoz című F5-cikkben talál. BIG-IP-referenciatáblával diagnosztizálhatja az LDAP-hoz kapcsolódó problémákat az AskF5-dokumentumban, az LDAP-lekérdezésben.