Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ebből a cikkből megtudhatja, hogyan telepítheti és konfigurálhatja a Microsoft Entra Connect Health-ügynököket. Az alábbi dokumentáció az AD FS-infrastruktúra Microsoft Entra Connect Health szolgáltatással való telepítésére és figyelésére vonatkozik. A Microsoft Entra Connect (Sync) és a Microsoft Entra Connect Health monitorozásáról további információt a Microsoft Entra Connect Health for Sync használata című témakörben talál. Ezenkívül a Microsoft Entra Connect Health Active Directory tartományi szolgáltatások monitorozásával kapcsolatos információkért lásd: A Microsoft Entra Connect Health használata az AD DS-vel.

Tanulja meg, hogyan töltheti le az alkalmazásokat.

Feljegyzés

A Microsoft Entra Connect Health nem érhető el a kínai szuverén felhőben.

Követelmények

Az alábbi táblázat a Microsoft Entra Connect Health használatára vonatkozó követelményeket sorolja fel:

| Követelmény | Leírás |

|---|---|

| Microsoft Entra ID P1 vagy P2 előfizetéssel rendelkezik. | A Microsoft Entra Connect Health a Microsoft Entra ID P1 vagy P2 szolgáltatása. További információ: Regisztráció a Microsoft Entra P1 vagy P2 azonosítójához. Egy 30 napos ingyenes próbaverzió indításához lásd: Próbaverzió indítása. |

| Ön globális rendszergazda a Microsoft Entra-azonosítóban. | Jelenleg csak a globális rendszergazdai fiókok telepíthetnek és konfigurálhatnak állapotügynököket. További információ: A Microsoft Entra-címtár felügyelete. Az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával engedélyezheti a szervezet más felhasználói számára a Microsoft Entra Connect Health elérését. További információ: Azure RBAC for Microsoft Entra Connect Health. Fontos: Az ügynökök telepítéséhez használjon munkahelyi vagy iskolai fiókot. Az ügynökök telepítéséhez nem használhat Microsoft-fiókot. További információ: Regisztráció az Azure-ra szervezetként. |

| A Microsoft Entra Connect Health-ügynök minden célzott kiszolgálón telepítve van. | Az állapotügynököket telepíteni és konfigurálni kell a célzott kiszolgálókon, hogy adatokat fogadhassák, és monitorozási és elemzési képességeket biztosítsanak. Az Active Directory összevonási szolgáltatások (AD FS) infrastruktúrából való adatlekérésekhez telepítenie kell az ügynököt az AD FS-kiszolgálóra és a webalkalmazás-proxy kiszolgálóra. Hasonlóképpen, ha adatokat szeretne lekérni a helyszíni AD Domain Services-infrastruktúrából, telepítenie kell az ügynököt a tartományvezérlőkre. |

| Az Azure-szolgáltatásvégpontok kimenő kapcsolattal rendelkeznek. | A telepítés és a futtatókörnyezet során az ügynöknek csatlakoznia kell a Microsoft Entra Connect Health szolgáltatásvégpontjaihoz. Ha a tűzfalak blokkolják a kimenő kapcsolatot, adja hozzá a kimenő kapcsolat végpontjait egy engedélyezési listához. |

| A kimenő kapcsolat IP-címeken alapul. | Az IP-címek alapján történő tűzfalszűrésről az Azure IP-címtartományairól olvashat. |

| A kimenő forgalom TLS-vizsgálata szűrés alatt áll vagy letiltott. | Az ügynökregisztrációs lépés vagy az adatfeltöltési műveletek meghiúsulhatnak, ha a hálózati rétegen TLS-vizsgálat vagy leállítás történik a kimenő forgalom esetében. További információ: TLS-vizsgálat beállítása. |

| A kiszolgálón lévő tűzfalportok az ügynököt futtatják. | Az ügynöknek meg kell nyitnia a következő tűzfalportokat, hogy kommunikálni tudjon a Microsoft Entra Connect Health szolgáltatás végpontjaival: - 443-os TCP-port - 5671-ös TCP-port Az ügynök legújabb verziójához nincs szükség az 5671-es portra. Frissítsen a legújabb verzióra, hogy csak a 443-as portra legyen szükség. További információ: Hibrid identitáshoz szükséges portok és protokollok. |

| Ha az Internet Explorer fokozott biztonsága engedélyezve van, engedélyezze a megadott webhelyeket. | Ha az Internet Explorer fokozott biztonsága engedélyezve van, engedélyezze a következő webhelyeket azon a kiszolgálón, ahol az ügynököt telepíti: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - A szervezet összevonási kiszolgálója, amelyben megbízik a Microsoft Entra ID (például https://sts.contoso.com). További információ: Az Internet Explorer konfigurálása. Ha proxyja van a hálózatban, tekintse meg a tábla végén megjelenő megjegyzést. |

| A PowerShell 5.0-s vagy újabb verziója telepítve van. | A Windows Server 2016 tartalmazza a PowerShell 5.0-s verzióját. |

Fontos

A Windows Server Core nem támogatja a Microsoft Entra Connect Health-ügynök telepítését.

Feljegyzés

Ha szigorúan zárolt és korlátozott környezettel rendelkezik, több URL-címet kell hozzáadnia, mint az Internet Explorer fokozott biztonságú táblázatlistáinak URL-címeit. A következő szakaszban a táblázatban felsorolt URL-címeket is hozzáadhatja.

Az ügynök új verziói és az automatikus frissítés

Ha az állapotügynök új verziója jelenik meg, a rendszer automatikusan frissíti a meglévő, telepített ügynököket.

Kimenő kapcsolat az Azure-szolgáltatásvégpontokhoz

A telepítés és a futtatókörnyezet során az ügynöknek csatlakoznia kell a Microsoft Entra Connect Health szolgáltatásvégpontjaihoz. Ha a tűzfalak blokkolják a kimenő kapcsolatot, győződjön meg arról, hogy a következő táblázatban szereplő URL-címek alapértelmezés szerint nincsenek letiltva.

Ne tiltsa le ezeknek az URL-címeknek a biztonsági monitorozását vagy ellenőrzését. Ehelyett engedélyezze őket, ahogy más internetes forgalmat is engedélyezne.

Ezek az URL-címek lehetővé teszik a Microsoft Entra Connect Health szolgáltatás végpontjaival való kommunikációt. A cikk későbbi részében megtudhatja, hogyan ellenőrizheti a kimenő kapcsolatokat a következő módszerrel Test-AzureADConnectHealthConnectivity.

| Tartományi környezet | Szükséges Azure-szolgáltatásvégpontok |

|---|---|

| Nagyközönség | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Port: 5671 (Ha az 5671 le van tiltva, az ügynök visszaáll a 443-ra, de azt javasoljuk, hogy az 5671-es portot használja. Ez a végpont nem szükséges az ügynök legújabb verziójában.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ez a végpont csak felderítési célokra használható a regisztráció során.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Kormányzat | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ez a végpont csak felderítési célokra használható a regisztráció során.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Az ügynökök letöltése

A Microsoft Entra Connect Health-ügynök letöltése és telepítése:

- Győződjön meg arról, hogy megfelel a Microsoft Entra Connect Health telepítéséhez szükséges követelményeknek .

- A Microsoft Entra Connect Health for AD FS használatának első lépései:

- Töltse le az AD FS-hez készült Microsoft Entra Connect Health-ügynököt.

- Tekintse meg a telepítési utasításokat.

- A Microsoft Entra Connect Health szinkronizáláshoz való használatának első lépései:

- Töltse le és telepítse a Microsoft Entra Connect legújabb verzióját. A szinkronizálás állapotügynöke a Microsoft Entra Connect telepítésének részeként (1.0.9125.0-s vagy újabb verzió) van telepítve.

- A Microsoft Entra Connect Health for AD Domain Services használatának első lépései:

Az AD FS ügynökének telepítése

Feljegyzés

Az AD FS-kiszolgálónak külön kell lennie a szinkronizálási kiszolgálótól. Ne telepítse az AD FS-ügynököt a szinkronizálási kiszolgálóra.

Feljegyzés

A szinkronizálás állapotügynöke a Microsoft Entra Connect telepítésének részeként (1.0.9125.0-s vagy újabb verzió) van telepítve. Ha megkísérli telepíteni az AD FS állapotügynökének egy korábbi verzióját a Microsoft Entra Connect-kiszolgálón, hibaüzenet jelenik meg. Ha telepítenie kell az AD FS állapotügynökét a gépen, töltse le a legújabb verziót, majd távolítsa el a Microsoft Entra Connect telepítése során telepített verziót.

Az ügynök telepítése előtt győződjön meg arról, hogy az AD FS-kiszolgáló állomásneve egyedi, és nem szerepel az AD FS szolgáltatásban.

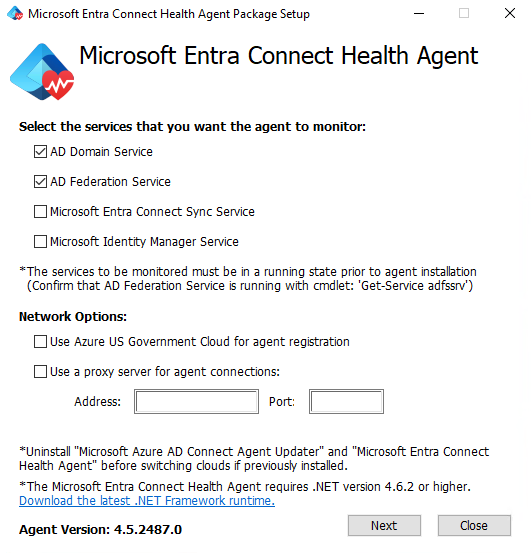

Az ügynök telepítésének elindításához kattintson duplán a letöltött .exe fájlra. Az első párbeszédpanelen válassza a Telepítés lehetőséget.

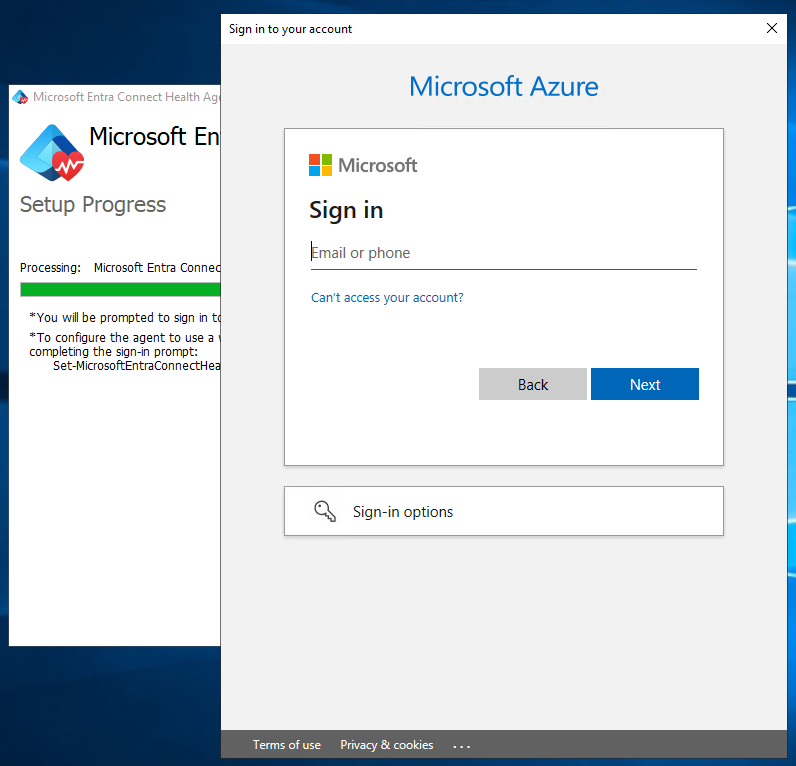

Amikor a rendszer kéri, jelentkezzen be egy Microsoft Entra-fiókkal, amely rendelkezik az ügynök regisztrálásához szükséges engedélyekkel. Alapértelmezés szerint a hibrid identitáskezelő fiók rendelkezik engedélyekkel.

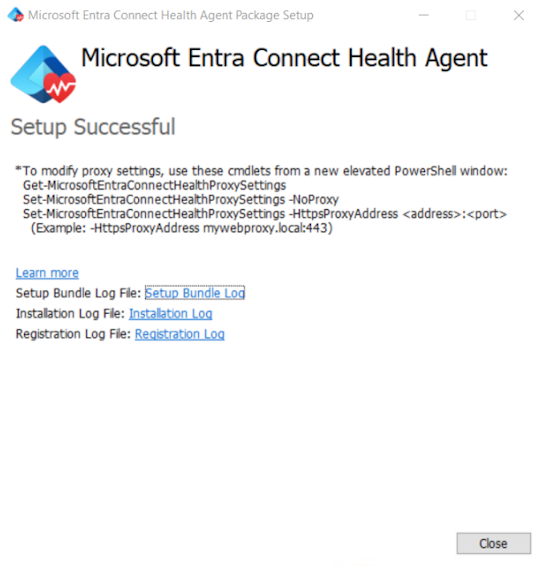

A bejelentkezés után a telepítési folyamat befejeződik, és bezárhatja az ablakot.

Ezen a ponton az ügynökszolgáltatásnak automatikusan engedélyeznie kell, hogy az ügynök biztonságosan feltöltse a szükséges adatokat a felhőszolgáltatásba.

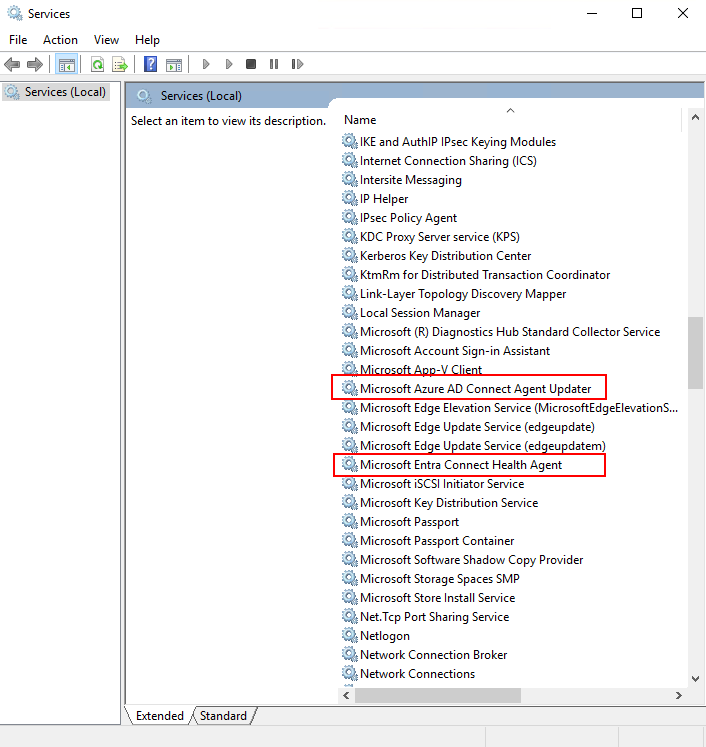

Az ügynök telepítésének ellenőrzéséhez keresse meg a következő szolgáltatásokat a kiszolgálón. Ha a konfigurációt elvégezte, a szolgáltatásoknak már futniuk kell. Ellenkező esetben a konfiguráció befejezéséig le lesznek állítva.

- Microsoft Entra Connect Ügynök Frissítő

- Microsoft Entra Connect Egészségügyi Ügynök

Felügyelet engedélyezése az AD FS számára

Feljegyzés

Ez a szakasz csak az AD FS-kiszolgálókra vonatkozik. Ezeket a lépéseket nem kell elvégeznie a webes alkalmazásproxy kiszolgálókon.

A Usage Analytics szolgáltatásnak adatokat kell gyűjtenie és elemeznie, ezért a Microsoft Entra Connect Health-ügynöknek szüksége van az AD FS naplózási naplóiban szereplő információkra. Ezek a naplók alapértelmezés szerint nincsenek engedélyezve. Az AD FS-naplózás engedélyezéséhez és az AD FS-kiszolgálók AD FS-naplóinak megkereséséhez kövesse az alábbi eljárásokat.

Az AD FS auditálásának engedélyezése

A kezdőképernyőn nyissa meg a Kiszolgálókezelő, majd nyissa meg a Helyi biztonsági házirendet. Vagy a tálcán nyissa meg a Kiszolgálókezelő, majd válassza az Eszközök/Helyi biztonsági házirend lehetőséget.

Nyissa meg a Biztonsági beállítások\Helyi házirendek\Felhasználói jogok hozzárendelése mappát. Kattintson duplán a Biztonsági auditok létrehozása.

A Helyi biztonsági beállítások lapon ellenőrizze, hogy az AD FS szolgáltatásfiók szerepel-e a listában. Ha nem szerepel a listán, válassza a Felhasználó vagy csoport hozzáadása lehetőséget, és adja hozzá az AD FS szolgáltatásfiókot a listához. Ezután válassza az OK gombra.

A naplózás engedélyezéséhez nyisson meg egy parancssori ablakot rendszergazdaként, majd futtassa a következő parancsot:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableZárja be a Helyi biztonsági házirend lapot.

Fontos

A fennmaradó lépések csak az elsődleges AD FS-kiszolgálókhoz szükségesek.

Auditálási tulajdonságok engedélyezése az AD FS-kiszolgálón

- Nyissa meg az AD FS kezelő beépülő modulját. (Kiszolgálókezelőben válassza az Eszközök>AD FS-kezelés lehetőséget.)

- A Műveletek panelen válassza az Federációs szolgáltatás tulajdonságainak szerkesztése lehetőséget.

- A Szolgáltatási szövetség tulajdonságai párbeszédpanelen válassza az Események lapot.

- Jelölje be a Sikeres éssikertelen auditok jelölőnégyzetet, majd kattintson az OK gombra. A sikeres és sikertelen ellenőrzéseket alapértelmezés szerint engedélyezni kell.

Auditálási tulajdonságok engedélyezése az AD FS-kiszolgálón

Fontos

Ez a lépés csak az elsődleges AD FS-kiszolgálókhoz szükséges.

Nyisson meg egy PowerShell-ablakot, és futtassa a következő parancsot:

Set-AdfsProperties -AuditLevel Verbose

Az "alapszintű" naplózási szint alapértelmezés szerint engedélyezve van. További információ: AD FS-naplózás fejlesztése a Windows Server 2016-ban.

Részletes naplózás ellenőrzése

A részletes naplózás engedélyezésének ellenőrzéséhez végezze el a következő lépéseket.

Nyisson meg egy PowerShell-ablakot, és futtassa a következő parancsot:

Get-AdfsPropertiesEllenőrizze, hogy az audit szintje részletesre van-e állítva

Az AD FS szolgáltatásfiók naplózási beállításainak ellenőrzése

- Nyissa meg a Biztonsági beállítások\Helyi házirendek\Felhasználói jogok hozzárendelése mappát. Kattintson duplán a Biztonsági auditok létrehozása.

- A Helyi biztonsági beállítás lapon ellenőrizze, hogy az AD FS szolgáltatásfiók szerepel-e a listában. Ha nem szerepel a listán, válassza a Felhasználó vagy csoport hozzáadása lehetőséget, és adja hozzá az AD FS szolgáltatásfiókot a listához. Ezután válassza az OK gombra.

- Zárja be a Helyi biztonsági házirend lapot.

Az AD FS naplózási naplóinak áttekintése

Az AD FS naplózási naplóinak engedélyezése után az Eseménynapló használatával ellenőrizheti az AD FS naplózási naplóit.

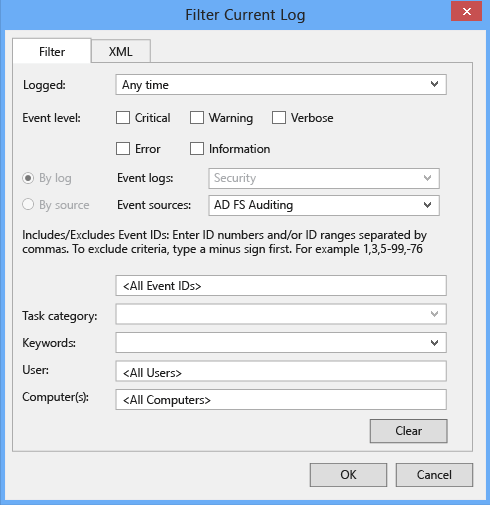

- Nyissa meg az Eseménynaplót.

- Nyissa meg a Windows-naplókat, majd válassza a Biztonság lehetőséget.

- A jobb oldali panelban válassza az Aktuális naplók szűrése lehetőséget.

- Eseményforrások esetén válassza az AD FS-naplózás lehetőséget.

Az auditnaplókkal kapcsolatos további információkért tekintse meg az üzemeltetési kérdéseket.

Figyelmeztetés

Csoportházirend letilthatja az AD FS naplózását. Ha az AD FS naplózása le van tiltva, a bejelentkezési tevékenységek használati elemzése nem érhető el. Győződjön meg arról, hogy nincs olyan csoportházirend, amely letiltja az AD FS-hez kapcsolódó naplózást.

Az alábbi táblázatok a naplózási szintű eseményeknek megfelelő gyakori események listáját tartalmazzák

Alapszintű audit események

| ID (Azonosító) | Eseménynév | Esemény leírása |

|---|---|---|

| Ezerkétszáz | AppTokenSuccessAudit | A Federációs szolgáltatás érvényes tokent adott ki. |

| 1201 | AlkalmazásTokenHibaEllenőrzés | A Federációs Szolgáltatás nem tudott érvényes tokent kiadni. |

| 1202 | FreshCredentialSuccessAudit | A Szövetségi Szolgáltatás érvényesített egy új hitelesítő adatot. |

| 1203 | Friss Hitelesítő Adat Hibaellenőrzés | A Federációs szolgáltatás nem tudta ellenőrizni az új hitelesítő adatot. |

Részletes ellenőrzési szintű események

| ID (Azonosító) | Eseménynév | Esemény leírása |

|---|---|---|

| 299 | Sikeres jel kibocsátási auditálás | A megbízó fél számára sikeresen kiadták a jogkivonatot. |

| 403 hibakód | KérésFogadvaSikerAudit | HTTP-kérés érkezett. Tekintse meg az 510-es ellenőrzést ugyanazzal a példányazonosítóval a fejlécek összehasonlítása érdekében. |

| 410 | KérelemKörnyezetFejlécekSikerEsemény | Az alábbi kérelem kontextusfejlécek jelen vannak |

| 411 | BiztonságiÉrvényességiTokenhibájánakEllenőrzéseAudit | A token érvényesítése nem sikerült. További részletekért tekintse meg a belső kivételt. |

| 412 | HitelesítésSikerAudit | Sikeresen hitelesítve lett a(z) %4 partner %3 típusú tokenje. Tekintse meg az 501-es auditot ugyanazzal a példányazonosítóval a hívó fél azonosításához. |

| ötszáz | KiállítottIdentitásIgények | További információ a(z) %1 példányazonosítójú eseménybejegyzésről. Előfordulhat, hogy több olyan esemény is van, amely ugyanazzal a példányazonosítóval rendelkezik, és több információval rendelkezik. |

| 501 | Hívói személyazonossági követelések | További információ a(z) %1 példányazonosítójú eseménybejegyzésről. Előfordulhat, hogy több olyan esemény is van, amely ugyanazzal a példányazonosítóval rendelkezik, és több információval rendelkezik. |

A Microsoft Entra Connect Health szolgáltatáshoz való kapcsolódás tesztelése

A Microsoft Entra Connect Health-ügynök időnként elveszíti a kapcsolatot a Microsoft Entra Connect Health szolgáltatással. A kapcsolatvesztés okai közé tartozhatnak a hálózati problémák, az engedélyproblémák és a különböző egyéb problémák.

Ha az ügynök két óránál hosszabb ideig nem tud adatokat küldeni a Microsoft Entra Connect Health szolgáltatásnak, a következő riasztás jelenik meg a portálon: Állapotfigyelő szolgáltatás adatok nem naprakészek.

Az alábbi PowerShell-parancs futtatásával megtudhatja, hogy az érintett Microsoft Entra Connect Health-ügynök feltölthet-e adatokat a Microsoft Entra Connect Health szolgáltatásba:

Test-AzureADConnectHealthConnectivity -Role ADFS

A Role paraméter jelenleg a következő értékeket veszi fel:

ADFSSyncADDS

Feljegyzés

A kapcsolati eszköz használatához először regisztrálnia kell az ügynököt. Ha nem tudja elvégezni az ügynökregisztrációt, győződjön meg arról, hogy megfelel a Microsoft Entra Connect Health összes követelményének . A kapcsolat alapértelmezés szerint tesztelve van az ügynökregisztráció során.

Az AD FS monitorozása a Microsoft Entra Connect Health használatával

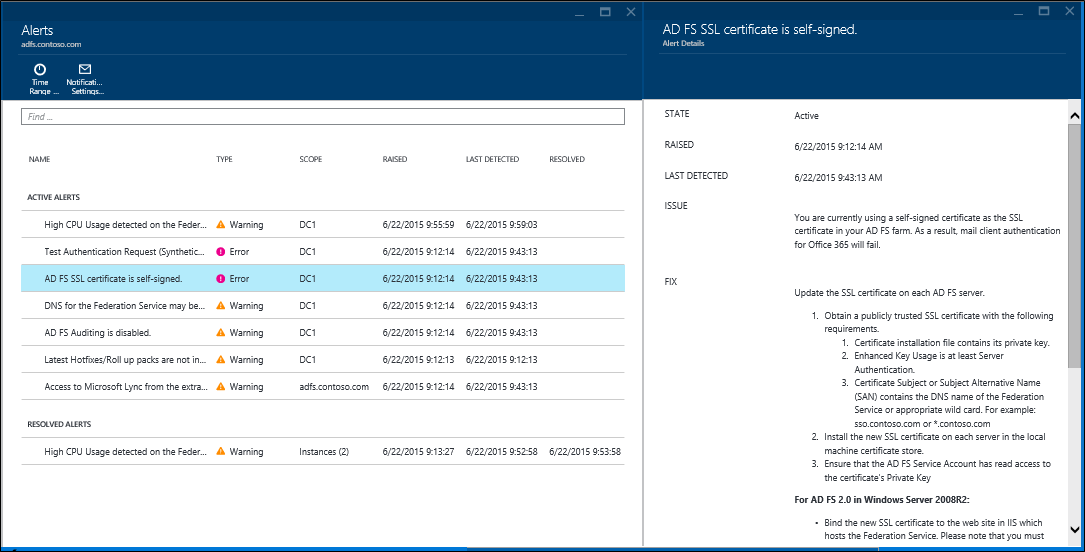

AD FS-riasztások

A Microsoft Entra Connect Állapotriasztások szakasza az aktív riasztások listáját tartalmazza. Minden egyes riasztás tartalmazza a fontos információkat, a megoldás lépéseit, valamint a kapcsolódó dokumentációra mutató hivatkozásokat.

Egy aktív vagy egy megoldott riasztásra duplán kattintva egy új panel nyílik meg, amely további információkat, a riasztás megoldását segítő lépéseket és a fontosabb dokumentációkra mutató hivatkozásokat tartalmaz. A már megoldott riasztások esetében az előzményadatokat is megtekintheti.

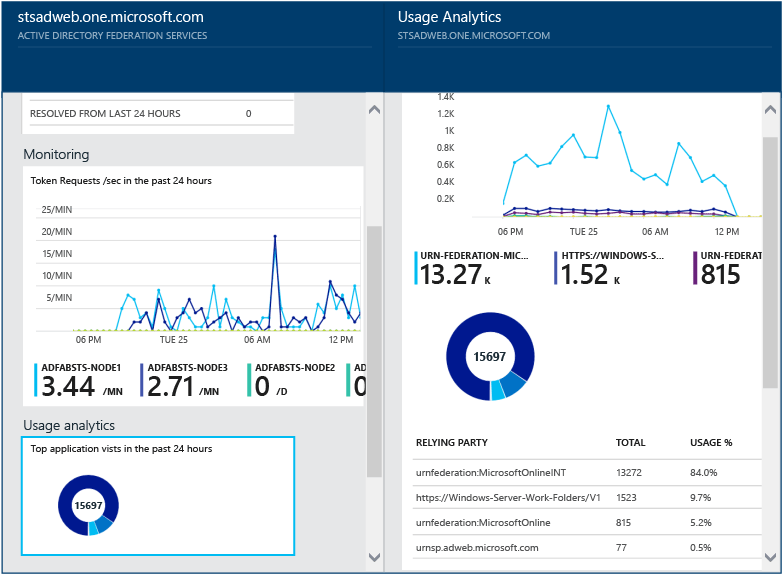

Használatelemzés az AD FS szolgáltatáshoz

A Microsoft Entra Connect Health Usage Analytics elemzi az összevonási kiszolgálók hitelesítési forgalmát. A használatelemzés mezőre duplán kattintva megnyílik az elemzés panel, amelyen számos metrika és csoportosítás jelenik meg.

Feljegyzés

A használatelemzés AD FS szolgáltatással való használatához győződjön meg róla, hogy az AD FS-naplózás engedélyezve van. További információkért tekintse meg az AD FS-naplózás engedélyezését.

További metrikák kiválasztásához adjon meg egy időtartományt, vagy a csoportosítás módosításához kattintson a jobb gombbal a használatelemzés diagramra, és válassza a Diagram szerkesztése lehetőséget. Ezt követően megadhatja az időtartományt, kiválaszthat egy másik metrikát, illetve módosíthatja a csoportosítást. A hitelesítési forgalom eloszlását különféle „metrikák” alapján tekintheti meg, és mindegyik metrikát csoportosíthatja a következő szakaszban ismertetett vonatkozó „csoportosítási szempont” paraméterek használatával:

Metrika: Kérelmek száma összesen – Az AD FS-kiszolgálók által feldolgozott kérelmek teljes száma.

| Csoportosítási szempont | Mit jelöl az adott csoportosítás, és miért hasznos? |

|---|---|

| Összes | Az összes AD FS-kiszolgáló által feldolgozott kérelmek teljes számát jeleníti meg. |

| Alkalmazás | Az összes kérelmet a célzott függő entitások alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megtudni, melyik alkalmazás hány százalékát fogadja a teljes forgalomnak. |

| Kiszolgáló | Az összes kérelmet az azokat feldolgozó kiszolgálók alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megtudni a teljes forgalom terheléseloszlását. |

| Munkahelyi csatlakozás | Az összes kérelmet az alapján csoportosítja, hogy azok a munkahelyhez csatlakoztatott (ismert) eszközökről érkeznek-e. Ez a csoportosítás akkor hasznos, ha szeretné megérteni, hogy erőforrásait az identitás-infrastruktúra által nem ismert eszközök használatával érik el. |

| Hitelesítési módszer | Az összes kérelmet a hitelesítés során alkalmazott hitelesítési módszer alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megtudni a hitelesítéshez leggyakrabban használt hitelesítési módszereket. Az alábbiakban a lehetséges hitelesítési módszereket követjük

Ha az összevonási kiszolgálók a kérelmet SSO cookie-val kapják meg, a rendszer az adott kérelmet egyszeri bejelentkezésesnek (SSO) veszi. Ilyen esetekben, ha a cookie érvényes, a rendszer nem kér hitelesítő adatokat a felhasználótól, és zökkenőmentes hozzáférést biztosít az alkalmazáshoz. Ez a viselkedés gyakori, ha több megbízó fél is az összevonási kiszolgálók által van védve. |

| Hálózati hely | Az összes kérelmet a felhasználó hálózati helye alapján csoportosítja. Ez lehet intranet vagy extranet. Ez a csoportosítás akkor hasznos, ha szeretné megtudni, hogy a forgalom hány százaléka érkezik az intranetről vagy az extranetről. |

Metrika: Összes sikertelen kérelem – Az összevonási szolgáltatás által feldolgozott sikertelen kérelmek teljes száma. (Ez a metrika csak az AD FS for Windows Server 2012 R2 szolgáltatás esetében elérhető)

| Csoportosítási szempont | Mit jelöl az adott csoportosítás, és miért hasznos? |

|---|---|

| Hibatípus | A hibák számát jeleníti meg előre meghatározott hibatípusok szerint. Ez a csoportosítás akkor hasznos, ha szeretné megismerni a gyakori hibatípusokat.

|

| Kiszolgáló | A hibákat a kiszolgálók alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megismerni a hibák eloszlását a kiszolgálók között. Az egyenetlen eloszlás esetleg jelezheti azt, hogy valamelyik kiszolgáló meghibásodott. |

| Hálózati hely | A hibákat a kérelmek hálózati helye (intranet vagy extranet) alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megismerni a sikertelen kérelemtípusokat. |

| Alkalmazás | A hibákat a célzott alkalmazás (megbízó fél) alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megtudni, hogy melyik célzott alkalmazás kapja a legtöbb hibát. |

Metrika : Felhasználók száma – A hitelesítést aktívan az AD FS segítségével végző egyedi felhasználók száma

| Csoportosítási szempont | Mit jelöl az adott csoportosítás, és miért hasznos? |

|---|---|

| Összes | Ez a mérőszám az összevonási szolgáltatást egy adott időszeletben használó felhasználók átlagos darabszámát adja meg. A felhasználók nincsenek csoportosítva. Az átlag a választott időszelet függvénye. |

| Alkalmazás | A felhasználók átlagos számát a célzott alkalmazás (hivatkozó fél) alapján csoportosítja. Ez a csoportosítás akkor hasznos, ha szeretné megtudni, melyik alkalmazást hány felhasználó használja. |

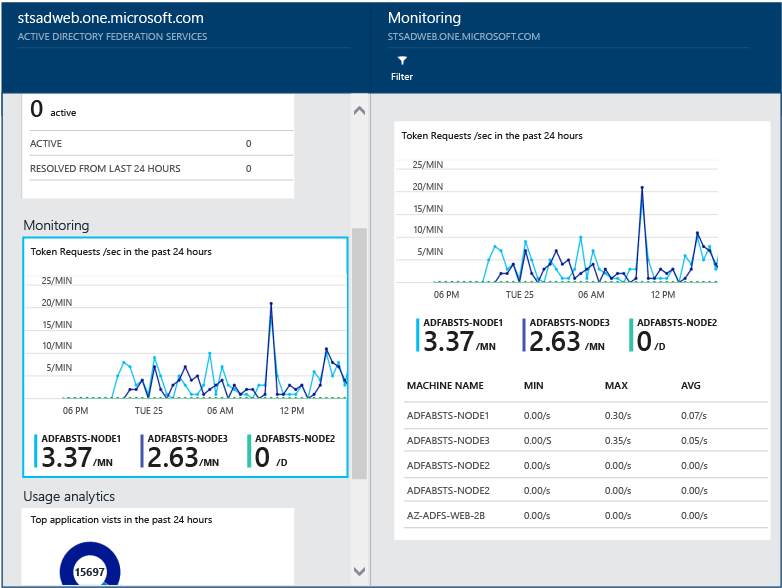

Teljesítményfigyelés az AD FS szolgáltatáshoz

A Microsoft Entra Connect Health Performance Monitoring monitorozási információkat biztosít a metrikákról. A Figyelés mező kijelölésével megnyílik egy új panel, amely részletes információkat tartalmaz a metrikákra vonatkozóan.

A panel tetején lévő Szűrővel kiszolgálónként szűrheti az adatokat, és megtekintheti az egyes különálló kiszolgálók metrikáit. A metrika módosításához a jobb gombbal kattintson a figyelési diagramra a figyelés panel alatt, és válassza a Diagram szerkesztése lehetőséget (vagy a Diagram szerkesztése gombot). A megnyíló új panelen a legördülő menüből kiválaszthatja a további metrikákat, és megadhat egy időtartományt a vonatkozó teljesítményadatok megtekintéséhez.

A felhasználónevet/jelszót leggyakrabban sikertelenül megadó 50 felhasználó

A sikertelen hitelesítési kérelmek leggyakoribb oka az AD FS-kiszolgálókon, hogy a kérelem érvénytelen hitelesítő adatokkal, azaz rossz felhasználónévvel vagy jelszóval rendelkezik. Általában akkor történik meg, ha a felhasználók bonyolult jelszavakat használnak, elfelejtik vagy elgépelik a jelszavakat.

Azonban más okok miatt is előfordulhat, hogy az AD FS-kiszolgálóknak váratlan számú kérelmet kell kezelniük, például a következő esetekben: egy alkalmazás gyorsítótárazza a felhasználói hitelesítő adatokat, és a hitelesítő adatok lejárnak, vagy pedig egy rosszindulatú felhasználó jól ismert jelszavak sorozatával megpróbál bejelentkezni egy fiókba. Ez a két példa érvényes oka lehet annak, hogy a kérelmek száma hirtelen megnő.

A Microsoft Entra Connect Health for ADFS az 50 legfontosabb felhasználóról nyújt jelentést, aki érvénytelen felhasználónév vagy jelszó miatt sikertelen bejelentkezési kísérleteket kísérelt meg. Ez a jelentés a farmokon lévő összes AD FS-kiszolgáló által létrehozott összes naplózási esemény feldolgozásával készíthető el.

A jelentésen belül könnyen elérhetőek az alábbi információk:

- A rossz felhasználónévvel/jelszóval rendelkező meghiúsult kérelmek teljes száma az elmúlt 30 napban

- A rossz felhasználónévvel/jelszóval sikertelenül bejelentkezni próbáló felhasználók átlagos száma naponta.

Erre a részre kattintva megjelenik a fő jelentéspanel, amelyen további részletek láthatóak. Ezen a panelen többek között egy trendekkel kapcsolatos információkat tartalmazó diagram is látható, amellyel meghatározható a rossz felhasználónévvel vagy jelszóval leadott kérelmek alapmetrikája. Megjeleníti továbbá az elmúlt héten sikertelen bejelentkezéssel leggyakrabban próbálkozó 50 felhasználó listáját. Az elmúlt hét legjobb 50 felhasználójának megtekintése segíthet azonosítani a gyenge jelszavak használatának kiugró értékeit.

A diagramon az alábbi információk találhatóak meg:

- A rossz felhasználónév/jelszó miatt meghiúsult bejelentkezések teljes száma napi szinten.

- A meghiúsult bejelentkezéseket megkísérlő egyedi felhasználók teljes száma napi szinten.

- A legutóbbi kérelmet leadó ügyfél IP-címe

A jelentésben az alábbi információk találhatók:

| Jelentési tétel | Leírás |

|---|---|

| Felhasználói azonosító | A használt felhasználóazonosítót mutatja. Ez a felhasználó által begépelt érték, ami bizonyos esetekben a rossz felhasználóazonosító. |

| Sikertelen próbálkozások | A sikertelen bejelentkezések teljes számát mutatja az adott felhasználóazonosítóhoz. A táblázat a sikertelen bejelentkezések mennyisége alapján van rendezve csökkenő sorrendben. |

| Utolsó sikertelen kísérlet | Az utolsó sikertelen kísérlet időpontjának időbélyegét mutatja. |

| Legutóbbi sikertelen kísérlet IP-címe | A legutóbbi sikertelen kérelemhez tartozó IP-címet jeleníti meg. Ha ebben az értékben egynél több IP-címet lát, lehet, hogy az érték magában foglalja a továbbított ügyfél IP-címét és a felhasználó utoljára megkísérelt kéréséhez tartozó IP-címet. |

Feljegyzés

A jelentés 12 óránként automatikusan frissül az ez idő alatt gyűjtött új információkkal. Ezért az utolsó 12 órában gyűjtött bejelentkezési kísérletek esetleg még nem szerepelnek a jelentésben.