Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk információkat tartalmaz arról, hogy szinkronizálni kell a felhasználói jelszavakat egy helyi Active Directory-példányból egy felhőalapú Microsoft Entra-példányba.

A jelszókivonat-szinkronizálás működése

Az Active Directory tartományi szolgáltatás a jelszavakat a tényleges felhasználói jelszó kivonatérték-ábrázolása formájában tárolja. A kivonatérték egy egyirányú matematikai függvény (a kivonatoló algoritmus) eredménye. Nincs mód arra, hogy egy egyirányú függvény eredményét a jelszó egyszerű szöveges verziójára állítsa vissza.

A jelszó szinkronizálásához a Microsoft Entra Connect Sync kinyeri a jelszókivonatot a helyi Active Directory-példányból. A rendszer további biztonsági feldolgozást alkalmaz a jelszókivonatra, mielőtt szinkronizálja azt a Microsoft Entra hitelesítési szolgáltatással. A jelszavak szinkronizálása felhasználónként és időrendi sorrendben történik.

A jelszókivonat-szinkronizálási folyamat tényleges adatfolyama hasonló a felhasználói adatok szinkronizálásához. A jelszavak szinkronizálása azonban gyakrabban fordul elő, mint más attribútumok szabványos címtár-szinkronizálási ablaka. A jelszókivonat-szinkronizálási folyamat 2 percenként fut. A folyamat gyakorisága nem módosítható. A jelszó szinkronizálása felülírja a meglévő felhőjelszót.

Amikor először engedélyezi a jelszókivonat-szinkronizálási funkciót, az elvégzi az összes hatókörön belüli felhasználó jelszavának kezdeti szinkronizálását. A szakaszos bevezetés lehetővé teszi a felhasználók csoportjainak szelektív tesztelését olyan felhőalapú hitelesítési képességekkel, mint a Microsoft Entra többtényezős hitelesítése, a feltételes hozzáférés, a kiszivárgott hitelesítő adatok Microsoft Entra ID-védelem, az identitásszabályozás és mások, mielőtt átvágja a tartományait. A szinkronizálni kívánt felhasználói jelszavak egy részhalmaza nem határozható meg explicit módon. Ha azonban több összekötő is van, az Set-ADSyncAADPasswordSyncConfiguration parancsmaggal letiltható a jelszókivonat-szinkronizálás egyes összekötők esetében, de másoknál nem.

Helyszíni jelszó módosításakor a rendszer szinkronizálja a frissített jelszót, leggyakrabban percek alatt. A jelszókivonat-szinkronizálási funkció automatikusan újrapróbálkozza a sikertelen szinkronizálási kísérleteket. Ha hiba történik egy jelszó szinkronizálása során, a rendszer hibát naplóz az eseménynaplóban.

A jelszó szinkronizálása nincs hatással a jelenleg bejelentkezett felhasználóra. Az aktuális felhőszolgáltatás-munkamenetet nem érinti azonnal egy szinkronizált jelszómódosítás, amely bejelentkezés közben egy felhőszolgáltatásba történik. Ha azonban a felhőszolgáltatás ismételt hitelesítést igényel, meg kell adnia az új jelszót.

A felhasználónak másodszor is meg kell adnia a vállalati hitelesítő adatait a Microsoft Entra-azonosítóhoz való hitelesítéshez, függetlenül attól, hogy bejelentkezett-e a vállalati hálózatába. Ez a minta azonban minimálisra csökkenthető, ha a felhasználó a bejelentkezéskor bejelöli a Maradjak bejelentkezve (KMSI) jelölőnégyzetet. Ez a kiválasztás egy munkamenet-cookie-t állít be, amely 180 napig megkerüli a hitelesítést. A KMSI-viselkedést a Microsoft Entra rendszergazdája engedélyezheti vagy letilthatja. Emellett csökkentheti a jelszókéréseket a Microsoft Entra-csatlakozás vagy a Microsoft Entra hibrid csatlakozás konfigurálásával, amely automatikusan bejelentkezteti a felhasználókat a vállalati hálózathoz csatlakoztatott vállalati eszközeiken.

További előnyök

- A jelszókivonat-szinkronizálás általában egyszerűbb, mint egy összevonási szolgáltatás. Nincs szükség több kiszolgálóra, és kiküszöböli a magas rendelkezésre állású összevonási szolgáltatástól való függőséget a felhasználók hitelesítéséhez.

- A jelszókivonat-szinkronizálás az összevonás mellett engedélyezhető is. Tartalékként használható, ha a föderációs szolgáltatás leállást tapasztal.

Feljegyzés

A jelszószinkronizálás csak az Active Directory objektumtípus-felhasználója számára támogatott. Az iNetOrgPerson objektumtípus nem támogatott.

A jelszókivonat-szinkronizálás működésének részletes leírása

A következő szakasz részletesen ismerteti, hogyan működik a jelszókivonat-szinkronizálás az Active Directory és a Microsoft Entra ID között.

Az AD Connect-kiszolgáló jelszókivonat-szinkronizálási ügynöke két percenként kéri a tárolt jelszókivonatokat (a unicodePwd attribútumot) egy tartományvezérlő szerverről. Ez a kérés a szabványos MS-DRSR replikációs protokollon keresztül történik, amellyel adatokat szinkronizálhat a tartományvezérlők között. Az AD DS-összekötő fióknak rendelkeznie kell a "Címtár módosítások replikálása" és a "Címtár módosítások replikálása, összes" AD engedélyekkel (amelyek a telepítéskor alapértelmezés szerint vannak megadva) a jelszókivonatok beszerzéséhez.

Küldés előtt a tartományvezérlő egy kulccsal titkosítja az MD4 jelszókivonatot, amely az RPC-munkamenetkulcs MD5 kivonata és egy só. Ezután elküldi az eredményt a jelszókivonat-szinkronizálási ügynöknek az RPC-n keresztül. A DC replikációs protokoll használatával a tartományvezérlő a sót is átadja a szinkronizálási ügynöknek, így az ügynök visszafejtheti a borítékot.

Miután a jelszókivonat-szinkronizálási ügynök megkapta a titkosított borítékot, az MD5CryptoServiceProvider és a só használatával létrehoz egy kulcsot a fogadott adatok visszafejtéséhez az eredeti MD4-formátumra. A jelszókivonat-szinkronizálási ügynök soha nem fér hozzá a tiszta szöveges jelszóhoz. A jelszókivonat-szinkronizálási ügynök MD5 használata szigorúan a tartományvezérlővel való replikációs protokoll kompatibilitására szolgál, és csak a helyszínen, a tartományvezérlő és a jelszókivonat-szinkronizálási ügynök között használható.

A jelszókivonat-szinkronizálási ügynök kibővíti a 16 bájtos bináris jelszókivonatot 64 bájtra, először konvertálja a kivonatot egy 32 bájtos hexadecimális sztringre, majd ezt a sztringet UTF-16 kódolással visszaalakítja binárissá.

A jelszókivonat-szinkronizálási ügynök minden egyes felhasználó számára egy 10 bájt hosszúságú sót ad hozzá a 64 bájtos binárishoz, hogy az eredeti kivonatot tovább védje.

A jelszókivonat-szinkronizálási ügynök ezután egyesíti az MD4 kivonatot és a felhasználónkénti sót, és beírja a PBKDF2 függvénybe. A HMAC-SHA256 kulcsos kivonatoló algoritmus 1000 iterációját használja a rendszer. További részletekért tekintse meg a Microsoft Entra Whitepapert.

A jelszókivonat-szinkronizálási ügynök az eredményül kapott 32 bájtos kivonatot veszi fel, összefűzi a felhasználónkénti sót és az SHA256 iterációk számát (a Microsoft Entra ID általi használathoz), majd a Microsoft Entra Connectből a Microsoft Entra ID-ba továbbítja a sztringet a TLS-en keresztül.

Amikor egy felhasználó megpróbál bejelentkezni a Microsoft Entra-azonosítóba, és megadja a jelszavát, a jelszó ugyanazon az MD4+salt+PBKDF2+HMAC-SHA256 folyamaton fut. Ha az eredményként kapott kivonat megegyezik a Microsoft Entra-azonosítóban tárolt kivonattal, az azt jelenti, hogy a felhasználó a megfelelő jelszót adta meg, és hitelesítve van.

Feljegyzés

Az eredeti MD4 kivonatot nem továbbítják a Microsoft Entra ID-hez. Ehelyett a rendszer az eredeti MD4 kivonat SHA256 kivonatát továbbítja. Ennek eredményeképpen, ha a Microsoft Entra ID-ben tárolt kivonatot megszerzik, nem használható helyszíni pass-the-hash támadásban.

Feljegyzés

A jelszókivonat értéke SOHA nem lesz tárolva az SQL-ben. Ezeket az értékeket a rendszer csak a memóriában dolgozza fel, mielőtt elküldi őket a Microsoft Entra ID-nak.

Biztonsági szempontok

A jelszavak szinkronizálása során a jelszó egyszerű szöveges verziója nem érhető el a jelszókivonat-szinkronizálási funkció, a Microsoft Entra-azonosító vagy a társított szolgáltatások között.

A felhasználói hitelesítés nem a szervezet saját Active Directory-példányával, hanem a Microsoft Entra használatával történik. A Microsoft Entra-azonosítóban (az eredeti MD4 kivonat kivonata) tárolt SHA256 jelszóadatok biztonságosabbak, mint az Active Directoryban tárolt adatok. Továbbá, mivel ez az SHA256 kivonat nem fejthető vissza, nem állítható vissza a szervezet Active Directory-környezetéhez, és egy pass-the-hash támadásban érvényes felhasználói jelszóként jelenik meg.

A jelszóházirend szempontjai

A jelszókivonat-szinkronizálás engedélyezése kétféle jelszóházirendet érint:

- Jelszóbonyolultsági szabályzat

- Jelszó lejárati szabályzata

Jelszóbonyolultsági szabályzat

Ha engedélyezve van a jelszókivonat-szinkronizálás, a helyi Active Directory példány jelszó-összetettségi szabályzatai felülírják a felhő összetettségi szabályzatait a szinkronizált felhasználók számára. A Microsoft Entra-szolgáltatások eléréséhez használhatja a helyi Active Directory-példány összes érvényes jelszavát.

Feljegyzés

A közvetlenül a felhőben létrehozott felhasználók jelszavaira továbbra is a felhőben meghatározott jelszószabályzatok vonatkoznak.

Jelszó lejárati szabályzata

Ha egy felhasználó a jelszókivonat-szinkronizálás hatókörébe tartozik, alapértelmezés szerint a felhőfiók jelszava Soha nem jár le.

A helyszíni környezetben lejárt szinkronizált jelszóval továbbra is bejelentkezhet a felhőszolgáltatásokba. A felhőbeli jelszó akkor frissül, amikor a következő alkalommal módosítja a jelszót a helyszíni környezetben.

FelhőiJelszóSzabályzatJelszóSzinkronizáltFelhasználóknakEngedélyezve

Ha vannak olyan szinkronizált felhasználók, amelyek csak a Microsoft Entra integrált szolgáltatásaival kommunikálnak, és meg kell felelniük a jelszó lejárati szabályzatának, kényszerítheti őket, hogy megfeleljenek a Microsoft Entra jelszó-lejárati szabályzatának a CloudPasswordPolicyForPasswordSyncedUsersEnabled funkció engedélyezésével (az elavult MSOnline PowerShell-modulban az EnforceCloudPasswordPolicyForPasswordSyncedUsers nevet kapta).

Ha a CloudPasswordPolicyForPasswordSyncedUsersEnabled le van tiltva (ez az alapértelmezett beállítás), a Microsoft Entra Connect a szinkronizált felhasználók PasswordPolicies attribútumát a "DisablePasswordExpiration" értékre frissíti. Ez a frissítés minden alkalommal megtörténik, amikor egy felhasználó jelszava szinkronizálva van, és utasítja a Microsoft Entra-azonosítót, hogy hagyja figyelmen kívül a felhasználó felhőbeli jelszó lejárati szabályzatát. Az attribútum értékét a Microsoft Graph PowerShell modullal ellenőrizheti a következő paranccsal:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

A CloudPasswordPolicyForPasswordSyncedUsersEnabled funkció engedélyezéséhez futtassa a következő parancsokat a Graph PowerShell modul használatával:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Feljegyzés

Az előző szkript működéséhez telepítenie kell az MSGraph PowerShell-modult. Ha nem megfelelő jogosultságokkal kapcsolatos hibákat kap, ellenőrizze, hogy helyesen adta-e meg az API-hatókört a csatlakozáskor az alábbi paranccsal Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

Ha be van kapcsolva, a Microsoft Entra ID nem megy minden szinkronizált felhasználóhoz, hogy eltávolítsa az értéket a DisablePasswordExpiration PasswordPolicies attribútumból. Ehelyett az érték el lesz távolítva a DisablePasswordExpiration PasswordPolicies szolgáltatásból az egyes felhasználók következő jelszókivonat-szinkronizálása során, a helyszíni AD következő jelszómódosításakor.

A CloudPasswordPolicyForPasswordSyncedUsersEnabled funkció engedélyezése után az új felhasználók a PasswordPolicies érték nélkül lesznek kiépítve.

Tipp.

A jelszókivonat-szinkronizálás engedélyezése előtt ajánlott engedélyezni a CloudPasswordPolicyForPasswordSyncedUsersEnabled szolgáltatást, hogy a jelszókivonatok kezdeti szinkronizálása ne adja hozzá az DisablePasswordExpiration értéket a felhasználók PasswordPolicies attribútumához.

Az alapértelmezett Microsoft Entra jelszóházirend nem követeli meg a felhasználóktól, hogy módosítsák a jelszavukat. Ha a helyszíni Active Directory házirendje eltérő, a Microsoft Entra jelszóházirendje a Update-MgDomain PowerShell-paranccsal frissíthető.

A Microsoft Entra ID egy külön jelszó-lejárati szabályzatot támogat regisztrált tartományonként.

Figyelmeztetés: Ha vannak szinkronizált fiókok, amelyeknek nem lejáró jelszavakat kell beállítani a Microsoft Entra ID-ban, akkor explicit módon hozzá kell adnia az DisablePasswordExpiration értéket a Microsoft Entra ID felhasználói objektumának PasswordPolicies attribútumához. Ezt az értéket a következő parancs futtatásával adhatja hozzá:

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"`

Feljegyzés

A hibrid felhasználók esetében, akiknél a PasswordPolicies értéke DisablePasswordExpiration, ez az érték None-re változik, miután a jelszóváltoztatást helyben hajtják végre.

Feljegyzés

Az Update-MgDomain PowerShell-parancs nem működik összevont tartományokon.

Feljegyzés

Az Update-MgUser PowerShell-parancs nem működik összevont tartományokon.

Ideiglenes jelszavak szinkronizálása és "Jelszómódosítás kényszerítése a következő bejelentkezéskor"

Általában arra kényszeríti a felhasználót, hogy módosítsa a jelszavát az első bejelentkezés során, különösen a rendszergazdai jelszó alaphelyzetbe állítása után. Ez az úgynevezett "ideiglenes" jelszó beállítása, és a "Felhasználónak módosítania kell a jelszót a következő bejelentkezéskor" jelölő bejelölésével fejeződik be az Active Directory (AD) felhasználói objektumán.

Az ideiglenes jelszófunkciók segítségével biztosítható, hogy a hitelesítő adatok tulajdonjogának átadása az első használatkor befejeződjön, így minimálisra csökkenthető az az időtartam, amelyben egynél több személy ismeri ezt a hitelesítő adatot.

A Szinkronizált felhasználók Microsoft Entra-azonosítójában az ideiglenes jelszavak támogatásához engedélyezze a ForcePasswordChangeOnLogOn funkciót a Következő parancsok futtatásával a Graph PowerShell-modul használatával:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.UserForcePasswordChangeOnLogonEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Feljegyzés

Az Active Directoryban a "Felhasználónak módosítania kell a jelszót a következő bejelentkezéskor" jelzővel létrehozott új felhasználó mindig ki lesz építve a Microsoft Entra-azonosítóban a "Jelszó módosítása a következő bejelentkezéskor" jelszószabályzattal, függetlenül attól, hogy a ForcePasswordChangeOnLogOn funkció igaz vagy hamis. Ez a Microsoft Entra belső logikája, mivel az új felhasználó jelszó nélkül van kiépítve, míg a ForcePasswordChangeOnLogOn funkció csak a rendszergazdai jelszó-visszaállítási forgatókönyvekre van hatással.

Ha egy felhasználót az Active Directoryban hoztak létre a "Felhasználónak a következő bejelentkezéskor módosítania kell a jelszót" funkcióval a funkció engedélyezése előtt, a felhasználó hibaüzenetet kap a bejelentkezés során. A probléma megoldásához törölje a jelölést, majd jelölje be újra a "Felhasználónak módosítania kell a jelszót a következő bejelentkezéskor" mezőt az Active Directory Felhasználók és Számítógépek eszközben. A felhasználói objektum módosításainak szinkronizálása után a felhasználó megkapja a microsoft Entra-azonosítóban a jelszó frissítésére vonatkozó elvárt kérést.

Figyelemfelhívás

Ezt a funkciót csak akkor érdemes használni, ha az SSPR és a jelszóvisszaíró engedélyezve van a bérlőn. Ez azért van, hogy ha egy felhasználó SSPR-en keresztül módosítja a jelszavát, az szinkronizálva legyen az Active Directoryval.

Fiók lejárata

Ha a szervezet a felhasználói fiókkezelés részeként használja az accountExpires attribútumot, akkor ez az attribútum nem szinkronizálódik a Microsoft Entra-azonosítóval. Ennek eredményeképpen a jelszókivonat-szinkronizálásra konfigurált környezetben lévő lejárt Active Directory-fiók továbbra is aktív lesz a Microsoft Entra-azonosítóban. Javasoljuk, hogy használjon egy ütemezett PowerShell-szkriptet, amely letiltja a felhasználók AD-fiókjait a lejáratuk után (használja a Set-ADUser parancsmagot). Ezzel szemben az AD-fiók lejáratának eltávolítása során a fiókot újra engedélyezni kell.

Jelszókivonat-szinkronizálás és intelligenskártya-hitelesítés

Az ügyfelek megkövetelhetik, hogy felhasználóik CAC/PIV fizikai intelligens kártyával jelentkezzenek be a Windows-tartományokba. Az Active Directory-ban az Interaktív bejelentkezéshez szükséges okoskártya (SCRIL) felhasználói tulajdonság beállítását konfigurálják.

Ha a SCRIL engedélyezve van egy felhasználói objektumon, a tartományvezérlő véletlenszerűen véletlenszerűen adja meg a felhasználó AD-jelszavát egy olyan értékre, amelyet senki nem ismer, és a felhasználónak regisztrálnia kell, majd intelligens kártyán keresztül hitelesítenie kell a Windows-tartományt.

Ha engedélyezve van a jelszókivonat-szinkronizálás, a rendszer szinkronizálja ezt az AD-jelszókivonatot a Microsoft Entra-azonosítóval, hogy a felhőbeli hitelesítéshez is használható legyen.

Feljegyzés

A Microsoft Entra Connect Sync 2.4.18.0-s verziójának kiadásával kijavítottunk egy hibát, amely akkor jelentkezett, amikor a SCRIL újra engedélyezve lett egy felhasználói objektumon. A SCRIL újbóli engedélyezése gyakori azokban az esetekben, amikor a felhasználó elveszíti az intelligens kártyáját, ezért a SCRIL le van tiltva, és a felhasználónak ideiglenes jelszót kell megadnia, amíg új intelligens kártyát nem adnak ki.

Korábban, amikor a SCRIL újra engedélyezve lett, és új véletlenszerű AD-jelszó jött létre, a felhasználó továbbra is használhatta a régi jelszavát a Microsoft Entra-azonosító hitelesítéséhez. Most a Connect Sync frissült, hogy az új véletlenszerű AD-jelszó szinkronizálva legyen a Microsoft Entra-azonosítóval, és a régi jelszó nem használható, ha engedélyezve van az intelligens kártya bejelentkezése.

Azt javasoljuk, hogy a rendszergazdák az alábbi műveletek bármelyikét használják, ha scril bittel rendelkező felhasználók vannak az AD-tartományukban

- Teljes PHS-szinkronizálás végrehajtása az útmutató alapján annak biztosítása érdekében, hogy az összes SCRIL-felhasználó jelszavai titkosítva vannak.

- Az egyéni felhasználó jelszavának összekeverése a SCRIL beállítások kikapcsolásával, majd visszakapcsolásával, vagy a felhasználó jelszavának közvetlen módosításával.

- A SCRIL-felhasználók jelszavait rendszeresen forgassa el. Végül minden ilyen felhasználónak a jelszava titkosítva lesz.

Szinkronizált jelszavak felülírása

A rendszergazda manuálisan alaphelyzetbe állíthatja a jelszót közvetlenül a Microsoft Entra-azonosítóban a PowerShell használatával (kivéve, ha a felhasználó összevont tartományban van).

Ebben az esetben az új jelszó felülírja a szinkronizált jelszót, és a felhőben definiált összes jelszószabályzat az új jelszóra lesz alkalmazva.

Ha ismét módosítja a helyszíni jelszót, a rendszer szinkronizálja az új jelszót a felhőbe, és felülírja a manuálisan frissített jelszót.

A jelszó szinkronizálása nincs hatással a bejelentkezett Azure-felhasználóra. Az aktuális felhőszolgáltatás-munkamenetet nem érinti azonnal egy szinkronizált jelszómódosítás, amely a felhőszolgáltatásba való bejelentkezés során következik be. A KMSI meghosszabbítja a különbség időtartamát. Amikor a felhőszolgáltatás ismételt hitelesítést igényel, meg kell adnia az új jelszót.

A Microsoft Entra Domain Services jelszókivonat-szinkronizálási folyamata

Ha a Microsoft Entra Domain Services használatával biztosít örökölt hitelesítést a Kerberos, LDAP vagy NTLM használatához szükséges alkalmazásokhoz és szolgáltatásokhoz, néhány további folyamat a jelszókivonat-szinkronizálási folyamat része. A Microsoft Entra Connect a következő eljárással szinkronizálja a jelszókivonatokat a Microsoft Entra-azonosítóval a Microsoft Entra Domain Servicesben való használatra:

Fontos

A Microsoft Entra Connect csak a helyszíni AD DS-környezetekkel való szinkronizáláshoz telepíthető és konfigurálható. A Microsoft Entra Connect nem telepíthető felügyelt Microsoft Entra Domain Services-tartományba az objektumok Microsoft Entra-azonosítóba való visszaszinkronizálásához.

A Microsoft Entra Connect csak akkor szinkronizálja az örökölt jelszókivonatokat, ha engedélyezi a Microsoft Entra Domain Servicest a Microsoft Entra-bérlő számára. A következő lépések nem használhatók, ha csak a Microsoft Entra Connect használatával szinkronizál egy helyszíni AD DS-környezetet a Microsoft Entra ID azonosítójával.

Ha az örökölt alkalmazások nem használnak NTLM-hitelesítést vagy egyszerű LDAP-kötéseket, javasoljuk, hogy tiltsa le az NTLM jelszókivonat-szinkronizálását a Microsoft Entra Domain Services esetében. További információ: A gyenge titkosítási csomagok és az NTLM hitelesítőadat-kivonat szinkronizálásának letiltása.

- A Microsoft Entra Connect lekéri a Microsoft Entra Domain Services bérlőhöz tartozó példányának nyilvános kulcsát.

- Amikor egy felhasználó módosítja a jelszavát, a helyszíni tartományvezérlő a jelszómódosítás eredményét (kivonatokat) két attribútumban tárolja:

- unicodePwd az NTLM jelszókivonatához.

- Kiegészítő hitelesítő adatok a Kerberos-jelszókivonathoz.

- A Microsoft Entra Connect a címtárreplikációs csatornán keresztül észleli a jelszómódosításokat (attribútummódosításokat, amelyekre más tartományvezérlőkre kell replikálni).

- Minden olyan felhasználó esetében, akinek a jelszava megváltozott, a Microsoft Entra Connect a következő lépéseket hajtja végre:

- Véletlenszerű AES 256 bites szimmetrikus kulcsot hoz létre.

- Létrehoz egy véletlenszerű inicializálási vektort, amely a titkosítás első köréhez szükséges.

- Kinyeri a Kerberos-jelszókivonatokat a kiegészítő hitelesítő adatok attribútumaiból.

- Ellenőrzi a Microsoft Entra Domain Services biztonsági konfigurációjának SyncNtlmPasswords beállítását.

- Ha ez a beállítás le van tiltva, véletlenszerű, nagy entrópiás NTLM-kivonatot hoz létre (amely eltér a felhasználó jelszavától). Ezt a kivonatot a rendszer a kiegészítőCrendetials attribútum pontos Kerberos-jelszókivonataival kombinálja egyetlen adatstruktúrába.

- Ha engedélyezve van, a unicodePwd attribútum értékét egyesíti a kiegészítő hitelesítő adatok attribútumból kinyert Kerberos-jelszókivonatokkal egy adatstruktúrában.

- Az AES szimmetrikus kulcsával titkosítja az egyetlen adatstruktúrát.

- A bérlő Microsoft Entra Domain Services nyilvános kulcsával titkosítja az AES szimmetrikus kulcsot.

- A Microsoft Entra Connect továbbítja a titkosított AES szimmetrikus kulcsot, a jelszókivonatokat tartalmazó titkosított adatstruktúrát és az inicializálási vektort a Microsoft Entra-azonosítónak.

- A Microsoft Entra ID tárolja a titkosított AES szimmetrikus kulcsot, a titkosított adatstruktúrát és az inicializálási vektort a felhasználó számára.

- A Microsoft Entra ID egy belső szinkronizálási mechanizmussal, titkosított HTTP-munkameneten keresztül küldi le a titkosított AES szimmetrikus kulcsot, a titkosított adatstruktúrát és az inicializálási vektort a Microsoft Entra Domain Servicesbe.

- A Microsoft Entra Domain Services lekéri a bérlő példányának titkos kulcsát az Azure Key Vaultból.

- A Microsoft Entra Domain Services ezután végrehajtja az alábbi lépéseket minden titkosított adatkészlet esetében (amely egyetlen felhasználó jelszavának módosítását jelöli):

- A titkos kulcsával fejti vissza az AES szimmetrikus kulcsát.

- Az AES szimmetrikus kulccsal és az inicializálási vektorral fejti vissza a jelszókivonatokat tartalmazó titkosított adatstruktúrát.

- A Kerberos-jelszókivonatokat, amelyeket kap, a Microsoft Entra Domain Services tartományvezérlőjére írja. A kivonatokat a rendszer a felhasználói objektum kiegészítő Hitelesítő adatok attribútumába menti, amely a Microsoft Entra Domain Services tartományvezérlő nyilvános kulcsára van titkosítva.

- A Microsoft Entra Domain Services a kapott NTLM-jelszókivonatot a Microsoft Entra Domain Services tartományvezérlőnek írja. A kivonatot a rendszer a felhasználói objektum UnicodePwd attribútumába menti, amely a Microsoft Entra Domain Services tartományvezérlő nyilvános kulcsára van titkosítva.

Jelszókivonat szinkronizálásának engedélyezése

Fontos

Ha az AD FS-ről (vagy más összevonási technológiákról) a jelszókivonat-szinkronizálásra migrál, tekintse meg az alkalmazások Microsoft Entra-azonosítóba való migrálásához szükséges erőforrásokat.

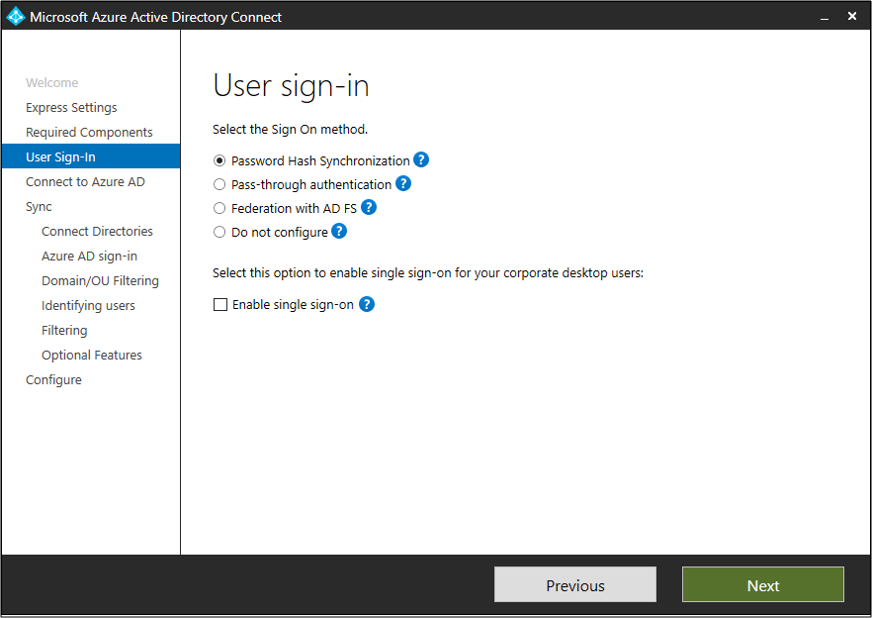

Ha a Microsoft Entra Connectet az Express Settings beállítással telepíti, a jelszókivonat-szinkronizálás automatikusan engedélyezve lesz. További információ: A Microsoft Entra Connect használatának első lépései expressz beállításokkal.

Ha egyéni beállításokat használ a Microsoft Entra Connect telepítésekor, a jelszókivonat-szinkronizálás elérhető a felhasználói bejelentkezési oldalon. További információ: A Microsoft Entra Connect egyéni telepítése.

Jelszókivonat-szinkronizálás és FIPS

Ha a kiszolgáló zárolva van a Federal Information Processing Standard (FIPS) szerint, akkor az MD5 le van tiltva.

Ha engedélyezni szeretné az MD5-öt a jelszókivonat-szinkronizáláshoz, hajtsa végre a következő lépéseket:

- Lépjen a %programfiles%\Microsoft Azure AD Sync\Bin mappába.

- Nyissa meg a miiserver.exe.config fájlt.

- Lépjen a fájl végén található konfigurációs/futtatókörnyezeti csomópontra.

- Adja hozzá a következő csomópontot:

<enforceFIPSPolicy enabled="false" /> - Mentse a módosításokat.

- Indítsa újra a rendszert a módosítások életbe lépéséhez.

Referenciaként ennek a kódrészletnek kell kinéznie:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

A biztonságról és a FIPS-ről további információt a Microsoft Entra jelszókivonat-szinkronizálása, titkosítása és FIPS-megfelelősége című témakörben talál.

Jelszókivonat-szinkronizálás hibaelhárítása

Ha problémákat tapasztal a jelszókivonat-szinkronizálással kapcsolatban, olvassa el a jelszókivonat-szinkronizálás hibaelhárításával kapcsolatos témakört.