Microsoft Entra Csatlakozás felhasználói bejelentkezési lehetőségek

A Microsoft Entra Csatlakozás lehetővé teszi, hogy a felhasználók ugyanazokkal a jelszavakkal jelentkezzenek be a felhőbeli és a helyszíni erőforrásokba is. Ez a cikk az egyes identitásmodellek alapvető fogalmait ismerteti, amelyek segítségével kiválaszthatja a Microsoft Entra-azonosítóba való bejelentkezéshez használni kívánt identitást.

Ha már ismeri a Microsoft Entra identitásmodellt, és szeretne többet megtudni egy adott módszerről, tekintse meg a megfelelő hivatkozást:

- Jelszókivonat-szinkronizálás közvetlen egyszeri bejelentkezéssel (SSO)

- Átmenő hitelesítés közvetlen egyszeri bejelentkezéssel (SSO)

- Összevont egyszeri bejelentkezés (Active Directory összevonási szolgáltatások (AD FS) (AD FS))

- Összevonás a PingFederate használatával

Megjegyzés:

Fontos megjegyezni, hogy a Microsoft Entra-azonosító összevonásának konfigurálásával megbízhatóságot hozhat létre a Microsoft Entra-bérlő és az összevont tartományok között. Ezzel a megbízhatósági összevonással rendelkező tartomány felhasználói hozzáférhetnek a Microsoft Entra felhőerőforrásaihoz a bérlőn belül.

A szervezet felhasználói bejelentkezési módszerének kiválasztása

A Microsoft Entra Csatlakozás bevezetésének első döntése az, hogy a felhasználók melyik hitelesítési módszert fogják használni a bejelentkezéshez. Fontos, hogy a szervezet biztonsági és speciális követelményeinek megfelelő módszert válassza. A hitelesítés kritikus fontosságú, mert ellenőrzi a felhasználók identitásait, hogy hozzáférjenek a felhőbeli alkalmazásokhoz és adatokhoz. A megfelelő hitelesítési módszer kiválasztásához figyelembe kell vennie a választott megoldás megvalósításának idejét, meglévő infrastruktúráját, összetettségét és költségét. Ezek a tényezők minden szervezetnél eltérőek, és idővel változhatnak.

A Microsoft Entra ID a következő hitelesítési módszereket támogatja:

- Felhőalapú hitelesítés – Ha ezt a hitelesítési módszert választja, a Microsoft Entra ID kezeli a felhasználó bejelentkezésének hitelesítési folyamatát. A felhőalapú hitelesítéssel két lehetőség közül választhat:

- Jelszókivonat-szinkronizálás (PHS) – A jelszókivonat-szinkronizálás lehetővé teszi, hogy a felhasználók ugyanazt a felhasználónevet és jelszót használják, amelyet a helyszínen használnak anélkül, hogy további infrastruktúrát kellene üzembe helyezniük a Microsoft Entra Csatlakozás mellett.

- Átmenő hitelesítés (PTA) – Ez a beállítás hasonló a jelszókivonat-szinkronizáláshoz, de egyszerű jelszó-ellenőrzést biztosít a helyszíni szoftverügynökökkel az erős biztonsági és megfelelőségi szabályzatokkal rendelkező szervezetek számára.

- Összevont hitelesítés – Ha ezt a hitelesítési módszert választja, a Microsoft Entra ID átadja a hitelesítési folyamatot egy külön megbízható hitelesítési rendszernek, például az AD FS-nek vagy egy külső összevonási rendszernek a felhasználó bejelentkezésének ellenőrzéséhez.

Azoknak a szervezeteknek, amelyek csak engedélyezni szeretnék a felhasználói bejelentkezést a Microsoft 365-be, SaaS-alkalmazásokba és más Microsoft Entra ID-alapú erőforrásokba, javasoljuk az alapértelmezett jelszókivonat-szinkronizálási beállítást.

A hitelesítési módszer kiválasztásáról további információt a Microsoft Entra hibrid identitáskezelési megoldás megfelelő hitelesítési módszerének kiválasztása című témakörben talál .

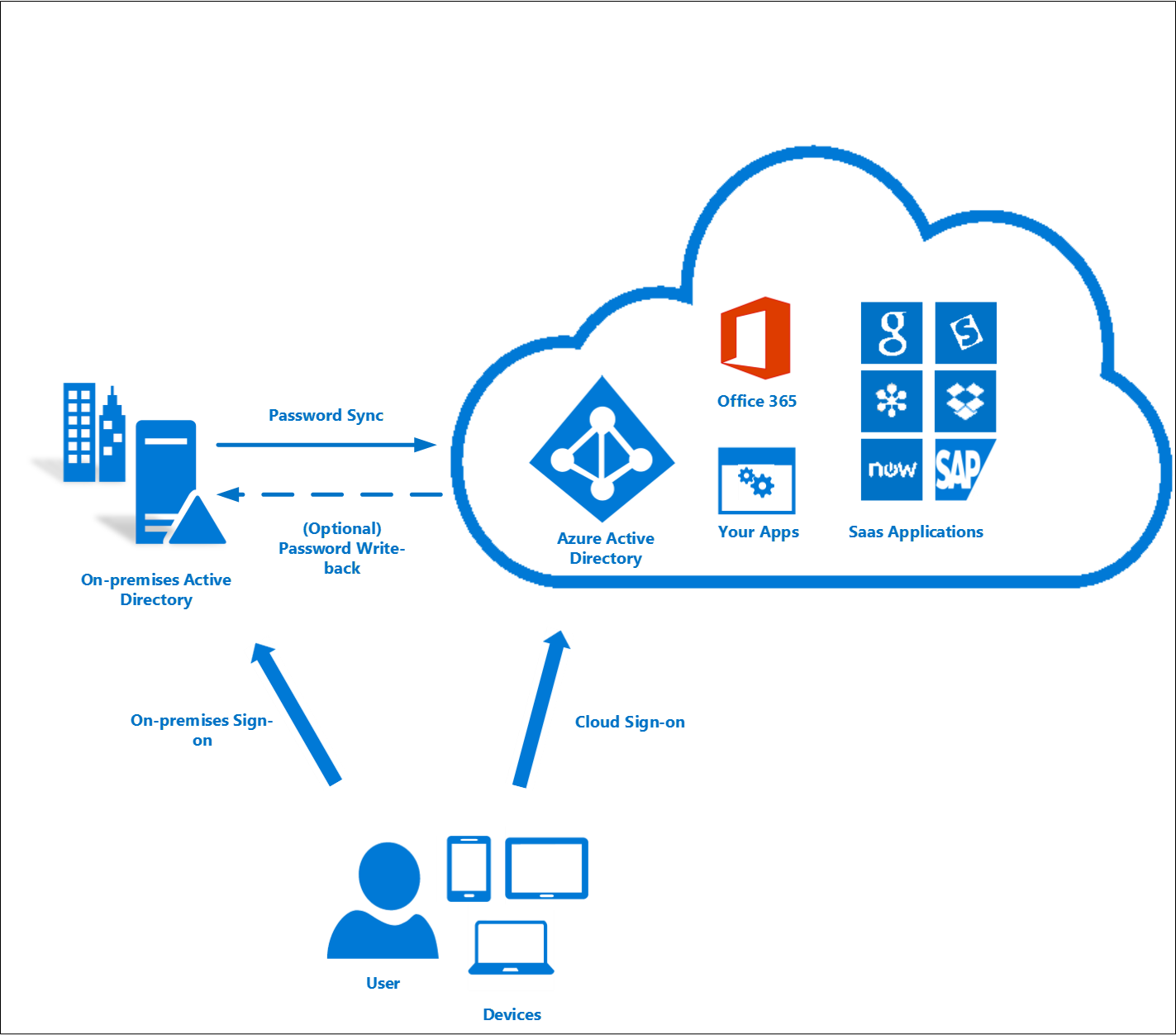

Jelszókivonat szinkronizálása

A jelszókivonat-szinkronizálással a rendszer a felhasználói jelszavak kivonatait szinkronizálja helyi Active Directory-ról a Microsoft Entra-azonosítóra. A jelszavak módosításakor vagy a helyszíni visszaállításkor a rendszer azonnal szinkronizálja az új jelszókivonatokat a Microsoft Entra-azonosítóval, hogy a felhasználók mindig ugyanazt a jelszót használhassák a felhőbeli erőforrásokhoz és a helyszíni erőforrásokhoz. A rendszer soha nem küldi el a jelszavakat a Microsoft Entra-azonosítónak, és nem tárolja a Rendszer a Microsoft Entra-azonosítóban tiszta szövegben. A jelszókivonat-szinkronizálás és a jelszóvisszaírás együttes használatával engedélyezheti az önkiszolgáló jelszó-visszaállítást a Microsoft Entra-azonosítóban.

Emellett engedélyezheti a közvetlen egyszeri bejelentkezést a vállalati hálózaton lévő, tartományhoz csatlakoztatott gépek felhasználói számára. Az egyszeri bejelentkezéssel az engedélyezett felhasználóknak csak egy felhasználónevet kell megadniuk, hogy biztonságosan hozzáférhessenek a felhőbeli erőforrásokhoz.

További információkért tekintse meg a jelszókivonat-szinkronizálásról szóló cikket.

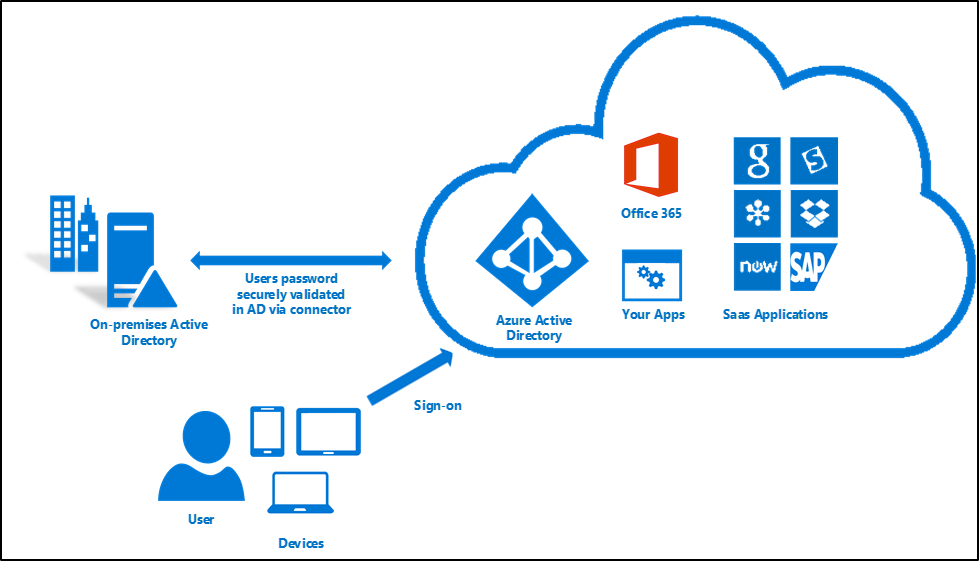

Átmenő hitelesítés

Az átmenő hitelesítéssel a rendszer ellenőrzi a felhasználó jelszavát a helyi Active Directory vezérlőn. A jelszónak semmilyen formában nem kell szerepelnie a Microsoft Entra-azonosítóban. Ez lehetővé teszi, hogy a helyszíni szabályzatok, például a bejelentkezési óra korlátozásai kiértékelhetők legyenek a felhőszolgáltatásokhoz való hitelesítés során.

Az átmenő hitelesítés egy egyszerű ügynököt használ egy Windows Server 2012 R2 tartományhoz csatlakoztatott gépen a helyszíni környezetben. Ez az ügynök figyeli a jelszóérvényesítési kéréseket. Nincs szükség bejövő portok internetre való megnyitására.

Emellett engedélyezheti az egyszeri bejelentkezést a vállalati hálózaton lévő, tartományhoz csatlakoztatott gépek felhasználói számára is. Az egyszeri bejelentkezéssel az engedélyezett felhasználóknak csak egy felhasználónevet kell megadniuk, hogy biztonságosan hozzáférhessenek a felhőbeli erőforrásokhoz.

For more information, see:

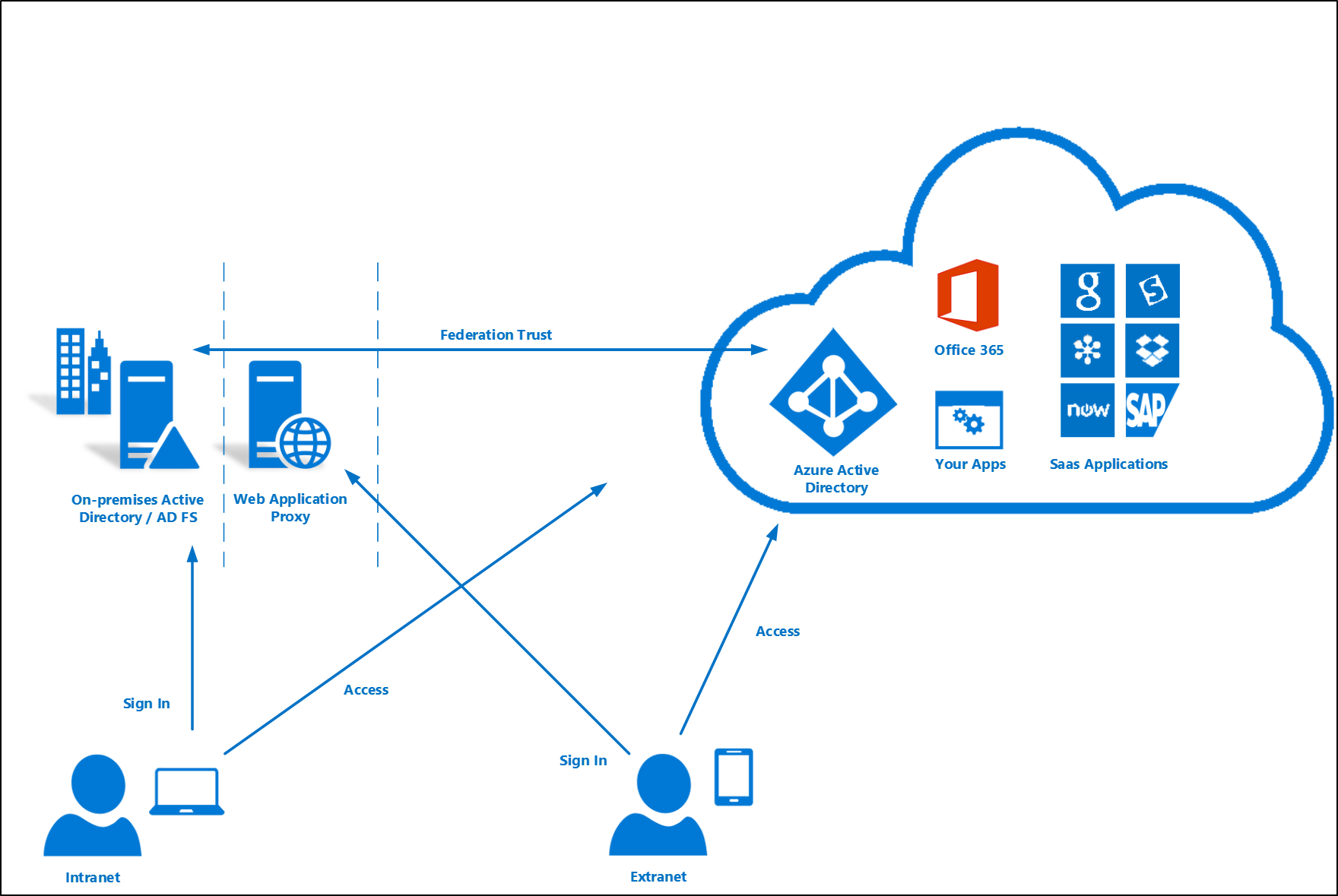

Új vagy meglévő farmot használó összevonás a Windows Server 2012 R2 AD FS-ével

Összevont bejelentkezéssel a felhasználók helyszíni jelszavukkal bejelentkezhetnek a Microsoft Entra ID-alapú szolgáltatásaiba. Amíg a vállalati hálózaton vannak, nem is kell megadniuk a jelszavukat. Az AD FS összevonási lehetőségének használatával üzembe helyezhet egy új vagy meglévő farmot az AD FS-vel a Windows Server 2012 R2-ben. Ha egy meglévő farmot ad meg, a Microsoft Entra Csatlakozás konfigurálja a farm és a Microsoft Entra-azonosító közötti megbízhatóságot, hogy a felhasználók bejelentkezhessenek.

Összevonás üzembe helyezése az AD FS-vel a Windows Server 2012 R2-ben

Ha új farmot helyez üzembe, a következőkre van szüksége:

- Egy Windows Server 2012 R2-kiszolgáló az összevonási kiszolgálóhoz.

- Windows Server 2012 R2-kiszolgáló a webes alkalmazásproxy.

- .pfx fájl egy TLS/SSL-tanúsítvánnyal a kívánt összevonási szolgáltatásnévhez. Például: fs.contoso.com.

Ha új farmot helyez üzembe, vagy meglévő farmot használ, a következőkre van szüksége:

- Helyi rendszergazdai hitelesítő adatok az összevonási kiszolgálókon.

- Helyi rendszergazdai hitelesítő adatok minden olyan munkacsoport-kiszolgálón (nem tartományhoz csatlakoztatott), amelyen üzembe kívánja helyezni a webes alkalmazásproxy szerepkört.

- Az a gép, amelyen a varázslót futtatja, hogy csatlakozni tudjon az AD FS-t vagy webes alkalmazásproxy telepíteni kívánt egyéb gépekhez a Windows Remote Management használatával.

További információ: SSO konfigurálása az AD FS-sel.

Összevonás a PingFederate-tel

Összevont bejelentkezéssel a felhasználók helyszíni jelszavukkal bejelentkezhetnek a Microsoft Entra ID-alapú szolgáltatásaiba. Amíg a vállalati hálózaton vannak, nem is kell megadniuk a jelszavukat.

További információ a PingFederate Konfigurálásáról a Microsoft Entra ID-val való használatra: PingFederate integráció a Microsoft Entra ID és a Microsoft 365 azonosítóval.

A Microsoft Entra Csatlakozás PingFederate használatával történő beállításával kapcsolatos információkért lásd: Microsoft Entra Csatlakozás egyéni telepítés

Bejelentkezés az AD FS egy korábbi verziójával vagy egy külső megoldással

Ha már konfigurálta a felhőbeli bejelentkezést az AD FS egy korábbi verziójával (például AD FS 2.0) vagy egy külső összevonási szolgáltatóval, akkor a Microsoft Entra Csatlakozás használatával kihagyhatja a felhasználói bejelentkezési konfigurációt. Ez lehetővé teszi a Microsoft Entra Csatlakozás legújabb szinkronizálási és egyéb funkcióinak beszerzését, miközben a meglévő megoldást használja a bejelentkezéshez.

További információkért tekintse meg a Microsoft Entra külső összevonási kompatibilitási listáját.

Felhasználói bejelentkezés és felhasználónév

A felhasználónév ismertetése

Az Active Directoryban az egyszerű felhasználónév (UPN) alapértelmezett utótagja annak a tartománynak a DNS-neve, amelyben a felhasználói fiók létre lett hozva. A legtöbb esetben ez az a tartománynév, amely vállalati tartományként van regisztrálva az interneten. Azonban további UPN-utótagokat is hozzáadhat Active Directory-tartomány és megbízhatósági kapcsolatok használatával.

A felhasználó UPN-jének formátuma username@domain. Egy "contoso.com" nevű Active Directory-tartomány esetében például egy John nevű felhasználónál lehet az UPN "john@contoso.com". A felhasználó UPN-jének alapja az RFC 822. Bár az UPN és az e-mail formátuma megegyezik, előfordulhat, hogy a felhasználó UPN-értéke megegyezik a felhasználó e-mail-címével.

Felhasználónév a Microsoft Entra-azonosítóban

A Microsoft Entra Csatlakozás varázsló a userPrincipalName attribútumot használja, vagy lehetővé teszi a helyszíni felhasználónévként használni kívánt attribútum megadását (egyéni telepítésben) a Microsoft Entra ID felhasználónévként. Ez a Microsoft Entra-azonosítóba való bejelentkezéshez használt érték. Ha a userPrincipalName attribútum értéke nem felel meg a Microsoft Entra ID ellenőrzött tartományának, akkor a Microsoft Entra ID egy alapértelmezett .onmicrosoft.com értékre cseréli.

A Microsoft Entra ID minden könyvtára rendelkezik egy beépített tartománynévvel, contoso.onmicrosoft.com formátummal, amely lehetővé teszi az Azure vagy más Microsoft-szolgáltatások használatának megkezdését. Egyéni tartományok használatával javíthatja és egyszerűsítheti a bejelentkezési élményt. A Microsoft Entra-azonosítóban szereplő egyéni tartománynevekről és a tartomány ellenőrzésének módjáról további információt az Egyéni tartománynév hozzáadása a Microsoft Entra-azonosítóhoz című témakörben talál.

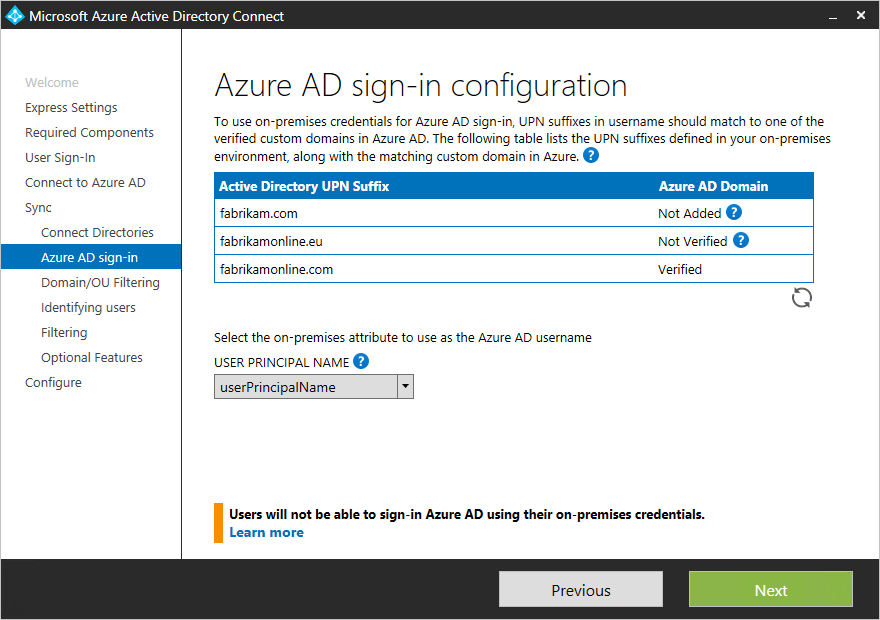

Microsoft Entra bejelentkezési konfiguráció

Microsoft Entra bejelentkezési konfiguráció a Microsoft Entra Csatlakozás

A Microsoft Entra bejelentkezési felülete attól függ, hogy a Microsoft Entra-azonosító egyezik-e a Microsoft Entra címtárban ellenőrzött egyéni tartományokkal szinkronizált felhasználó egyszerű nevének utótagjával. A Microsoft Entra Csatlakozás segítséget nyújt a Microsoft Entra bejelentkezési beállításainak konfigurálásához, így a felhőben a felhasználói bejelentkezési élmény hasonló a helyszíni felülethez.

A Microsoft Entra Csatlakozás felsorolja a tartományokhoz definiált UPN-utótagokat, és megpróbálja őket egy egyéni tartományhoz igazítani a Microsoft Entra-azonosítóban. Ezután segít a megfelelő műveletben, amelyet meg kell tenni. A Microsoft Entra bejelentkezési oldal felsorolja a helyi Active Directory definiált UPN-utótagokat, és megjeleníti az egyes utótagok megfelelő állapotát. Az állapotértékek a következők lehetnek:

| State | Leírás | Szükséges művelet |

|---|---|---|

| Ellenőrizve | A Microsoft Entra Csatlakozás talált egy megfelelő ellenőrzött tartományt a Microsoft Entra-azonosítóban. A tartomány minden felhasználója bejelentkezhet a helyszíni hitelesítő adataival. | No action is needed. |

| Nincs ellenőrizve | A Microsoft Entra Csatlakozás talált egyező egyéni tartományt a Microsoft Entra-azonosítóban, de nincs ellenőrizve. A tartomány felhasználóinak UPN-utótagja a szinkronizálás után az alapértelmezett .onmicrosoft.com utótagra változik, ha a tartomány nincs ellenőrizve. | Ellenőrizze az egyéni tartományt a Microsoft Entra-azonosítóban. |

| Nincs hozzáadva | A Microsoft Entra Csatlakozás nem talált az UPN-utótagnak megfelelő egyéni tartományt. A tartomány felhasználóinak UPN-utótagja az alapértelmezett .onmicrosoft.com utótagra változik, ha a tartomány nincs hozzáadva és ellenőrizve az Azure-ban. | Adjon hozzá és ellenőrizze az UPN-utótagnak megfelelő egyéni tartományt. |

A Microsoft Entra bejelentkezési oldal felsorolja azokat az UPN-utótagokat, amelyek helyi Active Directory és a Microsoft Entra ID megfelelő egyéni tartományához vannak definiálva az aktuális ellenőrzési állapottal. Egyéni telepítés esetén most már kiválaszthatja a Microsoft Entra bejelentkezési oldalán a felhasználónév attribútumát.

A frissítés gombra kattintva újra lekérheti az egyéni tartományok legújabb állapotát a Microsoft Entra-azonosítóból.

Az egyszerű felhasználónév attribútumának kiválasztása a Microsoft Entra-azonosítóban

A userPrincipalName attribútum az az attribútum, amelyet a felhasználók a Microsoft Entra ID-be és a Microsoft 365-be való bejelentkezéskor használnak. A felhasználók szinkronizálása előtt ellenőriznie kell a Microsoft Entra-azonosítóban használt tartományokat (más néven UPN-utótagokat).

Javasoljuk, hogy tartsa meg az alapértelmezett userPrincipalName attribútumot. Ha ez az attribútum nem irányítható, és nem ellenőrizhető, akkor lehetőség van másik attribútum (például e-mail) kiválasztására a bejelentkezési azonosítót tartalmazó attribútumként. Ezt alternatív azonosítónak nevezzük. Az Alternatív azonosító attribútum értékének az RFC 822 szabványt kell követnie. Bejelentkezési megoldásként használhat alternatív azonosítót jelszó-egyszeri bejelentkezéssel és összevonási egyszeri bejelentkezéssel is.

Megjegyzés:

Az alternatív azonosító használata nem kompatibilis az összes Microsoft 365-számítási feladattal. További információt a Másodlagos bejelentkezési azonosító beállítása című cikkben talál.

Különböző egyéni tartományállapotok és azok hatása az Azure bejelentkezési felületére

Nagyon fontos megérteni a Microsoft Entra címtárban lévő egyéni tartományállapotok és a helyszíni upn-utótagok közötti kapcsolatot. Tekintsük át az Azure különböző bejelentkezési felületeit, amikor a Microsoft Entra Csatlakozás használatával állítja be a szinkronizálást.

Az alábbi információkért tegyük fel, hogy az UPN contoso.com utótaggal foglalkozunk, amelyet a helyszíni címtárban használunk például user@contoso.comaz UPN részeként.

Express settings/Password hash synchronization

| Állami | A felhasználói Azure bejelentkezési élményének hatása |

|---|---|

| Nincs hozzáadva | Ebben az esetben az contoso.com egyéni tartománya nem lett hozzáadva a Microsoft Entra könyvtárhoz. Azok a felhasználók, akik a helyszíni UPN utótaggal @contoso.com rendelkeznek, nem fognak tudni a helyszíni UPN használatával bejelentkezni az Azure-ba. Ehelyett egy új UPN-t kell használniuk, amelyet a Microsoft Entra ID biztosít számukra az alapértelmezett Microsoft Entra-címtár utótagjának hozzáadásával. Ha például szinkronizálja a felhasználókat a Microsoft Entra címtárral azurecontoso.onmicrosoft.com, akkor a helyszíni felhasználó user@contoso.com kap egy UPN-t user@azurecontoso.onmicrosoft.com. |

| Nincs ellenőrizve | Ebben az esetben egy egyéni tartomány contoso.com van hozzáadva a Microsoft Entra könyvtárhoz. Ez azonban még nincs ellenőrizve. Ha a tartomány ellenőrzése nélkül szinkronizálja a felhasználókat, akkor a Microsoft Entra ID egy új UPN-et fog hozzárendelni a felhasználókhoz, ahogyan a "Nincs hozzáadva" forgatókönyvben is. |

| Ellenőrizve | Ebben az esetben van egy egyéni tartományunk contoso.com, amelyet már hozzáadtunk és ellenőriztünk a Microsoft Entra-azonosítóban az UPN-utótaghoz. A felhasználók a helyszíni felhasználónévvel jelentkezhetnek be az user@contoso.comAzure-ba, miután szinkronizálták őket a Microsoft Entra-azonosítóval. |

AD FS-összevonás

Nem hozhat létre összevonást az alapértelmezett .onmicrosoft.com tartománnyal a Microsoft Entra ID-ban, vagy nem ellenőrzött egyéni tartományt a Microsoft Entra ID-ban. Amikor a Microsoft Entra Csatlakozás varázslót futtatja, ha nem ellenőrzött tartományt választ ki, hogy összevonást hozzon létre, a Microsoft Entra Csatlakozás kéri a szükséges rekordok létrehozását, ahol a DNS-t a tartomány üzemelteti. További információ: Az összevonáshoz kiválasztott Microsoft Entra-tartomány ellenőrzése.

Ha az AD FS-szel való összevonás felhasználói bejelentkezési lehetőséget választotta, akkor egyéni tartományt kell használnia ahhoz, hogy továbbra is létre lehessen hozni egy összevonást a Microsoft Entra-azonosítóban. A vita során ez azt jelenti, hogy egy egyéni tartományt kell hozzáadnunk contoso.com a Microsoft Entra könyvtárhoz.

| Állami | Hatás a felhasználói Azure bejelentkezési felületre |

|---|---|

| Nincs hozzáadva | Ebben az esetben a Microsoft Entra Csatlakozás nem talált egyező egyéni tartományt az UPN-utótag contoso.com a Microsoft Entra könyvtárban. Egyéni tartományt kell hozzáadnia contoso.com, ha azt szeretné, hogy a felhasználók az AD FS használatával jelentkezzenek be a helyszíni UPN-nel (például user@contoso.com). |

| Nincs ellenőrizve | Ebben az esetben a Microsoft Entra Csatlakozás megkérdezi, hogyan ellenőrizheti a tartományát egy későbbi szakaszban. |

| Ellenőrizve | Ebben az esetben további művelet nélkül továbbléphet a konfigurációra. |

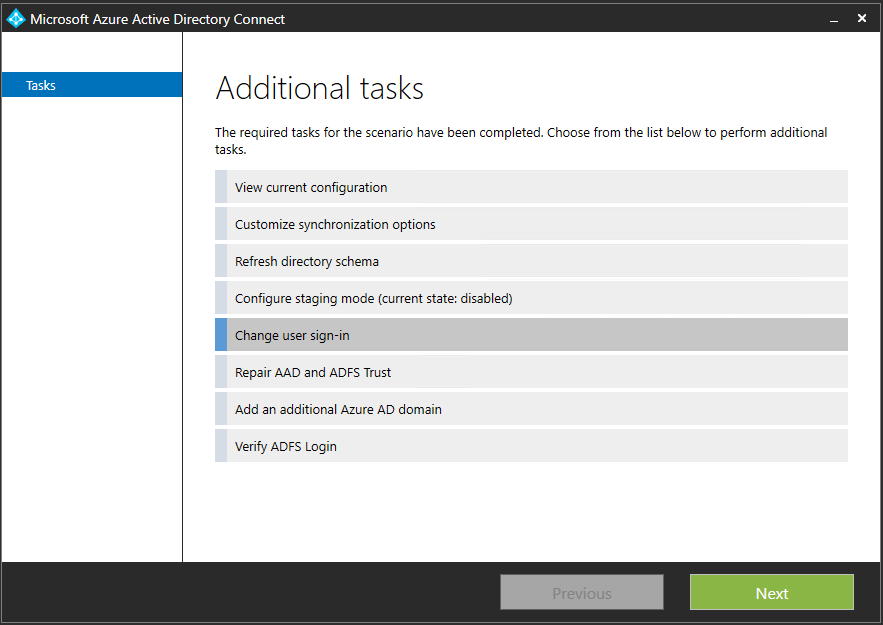

A felhasználói bejelentkezési mód módosítása

A microsoft entra Csatlakozás kezdeti konfigurációja után a Microsoft Entra Csatlakozás által elérhető feladatok használatával módosíthatja a felhasználói bejelentkezési módszert az összevonásról, a jelszókivonat-szinkronizálásról vagy az átmenő hitelesítésről. Futtassa újra a Microsoft Entra Csatlakozás varázslót, és megjelenik a végrehajtható feladatok listája. Válassza a Felhasználói bejelentkezés módosítása lehetőséget a feladatok listájából.

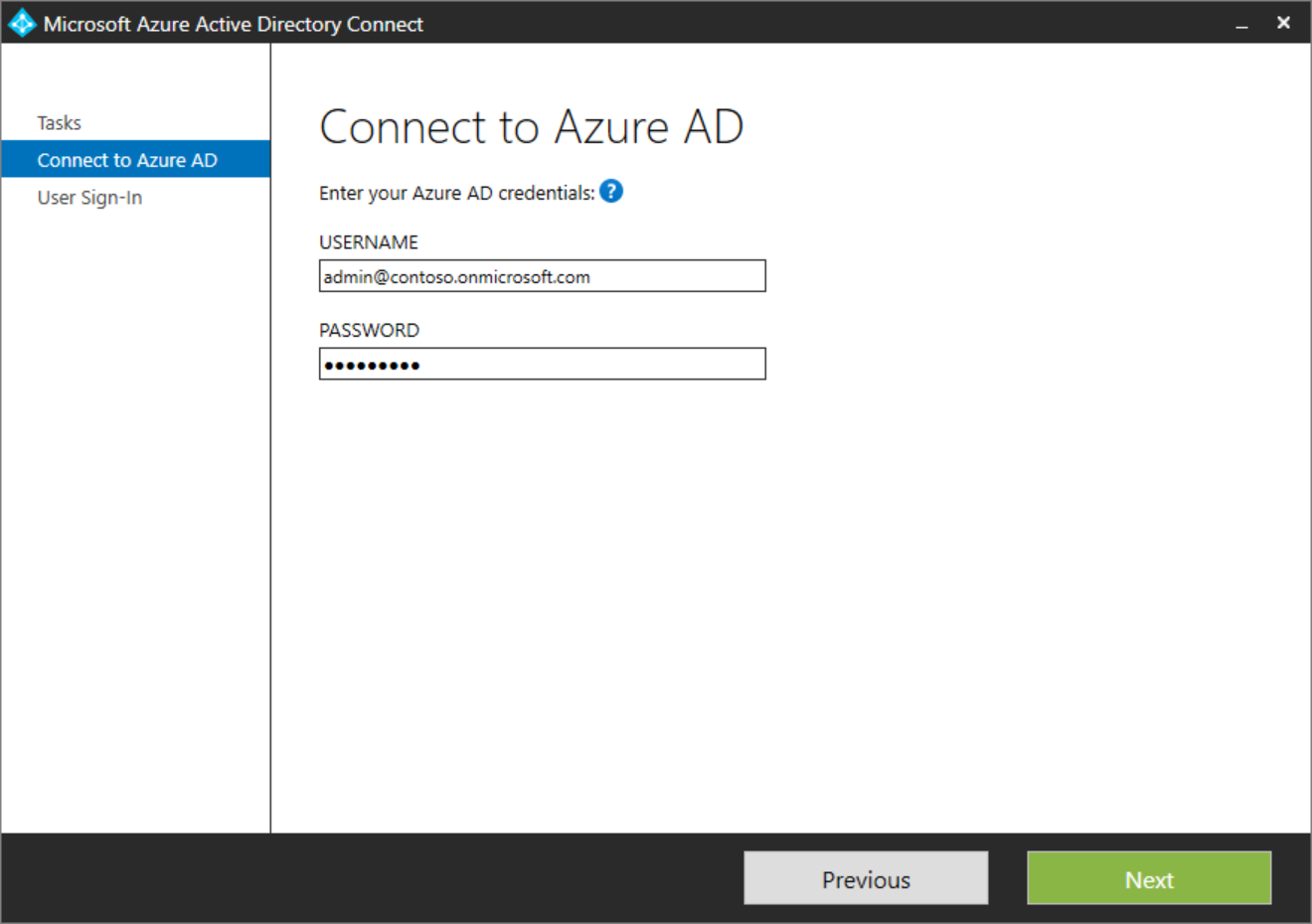

A következő lapon meg kell adnia a Microsoft Entra-azonosító hitelesítő adatait.

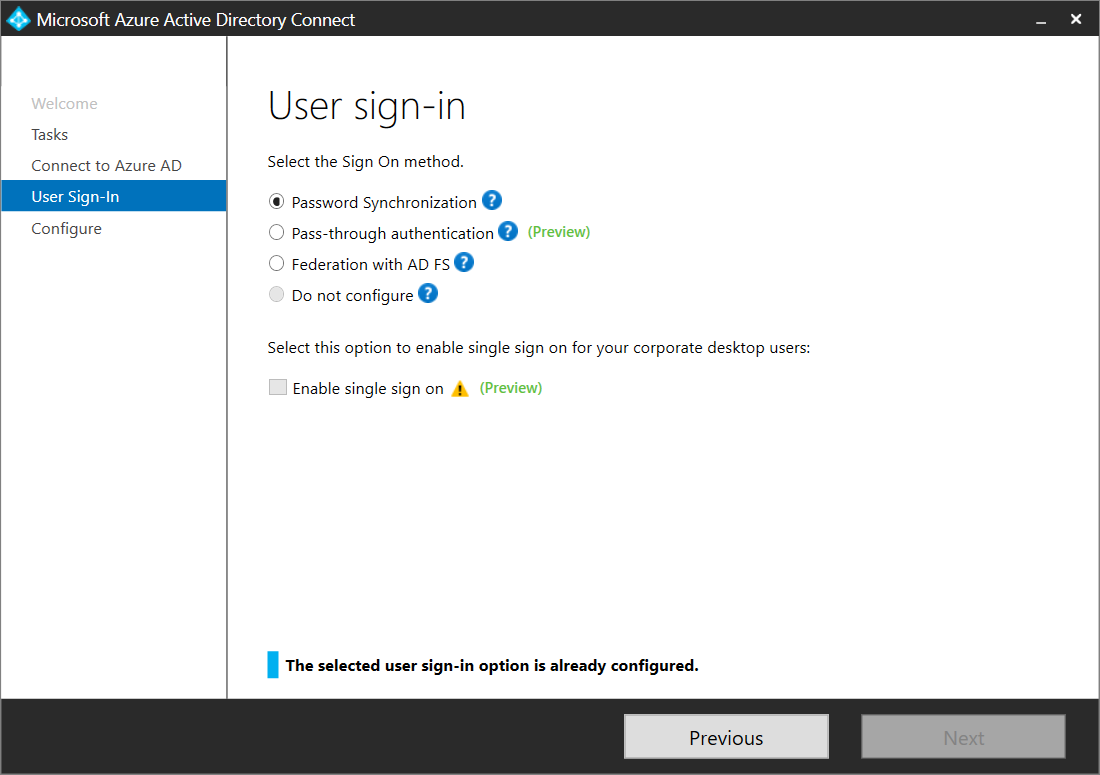

A Felhasználói bejelentkezési lapon válassza ki a kívánt felhasználói bejelentkezést.

Megjegyzés:

Ha csak ideiglenes váltást végez a jelszókivonat-szinkronizálásra, jelölje be a Felhasználói fiókok konvertálásának tiltása jelölőnégyzetet. Ha nem ellenőrzi a beállítást, az egyes felhasználókat összevontsá alakítja, és ez több órát is igénybe vehet.

További lépések

- További információ a helyszíni identitások Microsoft Entra-azonosítóval való integrálásáról.

- További információ a Microsoft Entra Csatlakozás tervezési fogalmairól.