Azure-erőforrások felügyelt identitásai – gyakori kérdések

Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Az Azure-erőforrások felügyelt identitását támogató összes Azure-szolgáltatásra a saját ütemterve vonatkozik. Mielőtt nekikezdene, tekintse át az erőforrásához tartozó felügyelt identitások elérhetőségi állapotát, valamint az ismert problémákat.

Feljegyzés

Az Azure-erőforrások felügyelt identitásai a Managed Service Identity (MSI) szolgáltatás új neve.

Felügyelet

Hogyan találhat felügyelt identitással rendelkező erőforrásokat?

A rendszer által hozzárendelt felügyelt identitással rendelkező erőforrások listáját az alábbi Azure CLI-paranccsal találja meg:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Mely Azure RBAC-engedélyek szükségesek egy felügyelt identitás erőforráson való használatához?

- Rendszer által hozzárendelt felügyelt identitás: Írási engedélyekkel kell rendelkeznie az erőforráson. Virtuális gépek esetében például a

Microsoft.Compute/virtualMachines/writeengedélyre van szükség. Ez a művelet szerepel az erőforrás-specifikus beépített szerepkörökben, például a Virtuálisgép-közreműködőben. - Felhasználó által hozzárendelt felügyelt identitások hozzárendelése az erőforrásokhoz: Írási engedélyekre van szüksége az erőforráson. Virtuális gépek esetében például a

Microsoft.Compute/virtualMachines/writeengedélyre van szükség. A felhasználó által hozzárendelt identitáson is műveletet kellMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionelvégeznie. Ezt a műveletet a Felügyelt identitáskezelő beépített szerepköre tartalmazza. - Felhasználó által hozzárendelt identitások kezelése: A felhasználó által hozzárendelt felügyelt identitások létrehozásához vagy törléséhez a Felügyelt identitás közreműködője szerepkör-hozzárendelésre van szükség.

- Felügyelt identitások szerepkör-hozzárendeléseinek kezelése: A tulajdonosi vagy felhasználói hozzáférés-rendszergazda szerepkör-hozzárendelésre van szükség azon erőforráson keresztül, amelyhez hozzáférést ad. Az Olvasó szerepkör hozzárendelésére a rendszer által hozzárendelt identitással rendelkező erőforráshoz vagy a szerepkör-hozzárendeléshez kapott felhasználó által hozzárendelt identitáshoz lesz szüksége. Ha nem rendelkezik olvasási hozzáféréssel, a "Felhasználó, csoport vagy szolgáltatásnév" kifejezéssel megkeresheti az identitás háttérszolgáltatás-tagját ahelyett, hogy felügyelt identitás alapján keres, miközben hozzáadja a szerepkör-hozzárendelést. További információ az Azure-szerepkörök hozzárendeléséről.

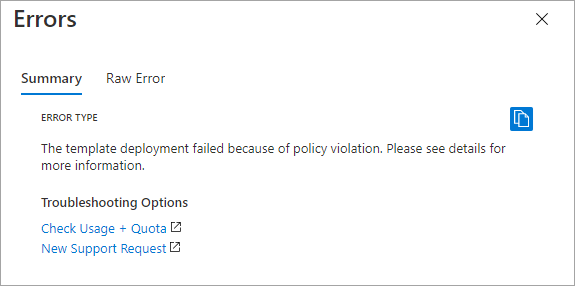

Hogyan megakadályozza a felhasználó által hozzárendelt felügyelt identitások létrehozását?

A felhasználók nem hozhatnak létre felhasználó által hozzárendelt felügyelt identitásokat az Azure Policy használatával

Jelentkezzen be az Azure Portalra, és lépjen a Szabályzat elemre.

Definíciók kiválasztása

Válassza a + Szabályzatdefiníció lehetőséget , és adja meg a szükséges információkat.

A szabályzatszabály szakaszában illessze be a következőt:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

A szabályzat létrehozása után rendelje hozzá a használni kívánt erőforráscsoporthoz.

- Keresse meg az erőforráscsoportokat.

- Keresse meg a teszteléshez használt erőforráscsoportot.

- Válassza a Bal oldali menü Házirendek elemét.

- Szabályzat hozzárendelése lehetőség kiválasztása

- Az Alapok szakaszban adja meg a következőt :

- Hatókör A teszteléshez használt erőforráscsoport hatóköre

- Szabályzatdefiníció: A korábban létrehozott szabályzat.

- Hagyja meg az összes többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + Létrehozás lehetőséget

Ezen a ponton meghiúsul a felhasználó által hozzárendelt felügyelt identitás létrehozására tett kísérlet az erőforráscsoportban.

Fogalmak

A felügyelt identitások rendelkeznek háttéralkalmazás-objektummal?

Nem, a felügyelt identitások és a Microsoft Entra-alkalmazásregisztrációk nem azonosak a címtárban.

Alkalmazásregisztrációk két összetevővel rendelkezik: Application Object + A Service Principal Object. Az Azure-erőforrások felügyelt identitásai csak egy ilyen összetevővel rendelkeznek: egy egyszerű szolgáltatásobjektummal.

A felügyelt identitások nem rendelkeznek alkalmazásobjektummal a címtárban, amely gyakran használatos az MS Graph alkalmazásengedélyeinek megadására. Ehelyett a felügyelt identitásokhoz tartozó MS graph-engedélyeket közvetlenül a szolgáltatásnévnek kell megadni.

Mi a felügyelt identitáshoz társított hitelesítő adat? Mennyi ideig érvényes, és milyen gyakran fordul el?

Feljegyzés

A felügyelt identitások hitelesítése egy belső megvalósítási részlet, amely értesítés nélkül változhat.

A felügyelt identitások tanúsítványalapú hitelesítést használnak. Minden felügyelt identitás hitelesítő adatainak lejárata 90 nap, és 45 nap után lesz beállítva.

Milyen identitásra lesz alapértelmezés szerint az IMDS, ha nem adom meg az identitást a kérelemben?

- Ha a rendszer által hozzárendelt felügyelt identitás engedélyezve van, és nincs megadva identitás a kérelemben, az Azure Instance Metadata Service (IMDS) alapértelmezés szerint a rendszer által hozzárendelt felügyelt identitáshoz tartozik.

- Ha a rendszer által hozzárendelt felügyelt identitás nincs engedélyezve, és csak egy felhasználó által hozzárendelt felügyelt identitás létezik, az IMDS alapértelmezés szerint az adott felhasználó által hozzárendelt felügyelt identitásra vonatkozik.

Ha valamilyen okból egy másik felhasználó által hozzárendelt felügyelt identitás van hozzárendelve az erőforráshoz, az IMDS-hez irányuló kérések a hibával

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token requestfognak meghiúsulni. Erősen javasoljuk, hogy explicit módon adjon meg egy identitást a kérésben, még akkor is, ha jelenleg csak egy felhasználó által hozzárendelt felügyelt identitás létezik az erőforráshoz. - Ha a rendszer által hozzárendelt felügyelt identitás nincs engedélyezve, és több felhasználó által hozzárendelt felügyelt identitás létezik, akkor meg kell adnia egy felügyelt identitást a kérelemben.

Korlátozások

Használhatja ugyanazt a felügyelt identitást több régióban?

Röviden: igen, több Azure-régióban is használhat felhasználó által hozzárendelt felügyelt identitásokat. A hosszabb válasz az, hogy míg a felhasználó által hozzárendelt felügyelt identitások regionális erőforrásként jönnek létre, a Microsoft Entra ID-ban létrehozott társított szolgáltatásnév (SP) globálisan elérhető. A szolgáltatásnév bármely Azure-régióból használható, és rendelkezésre állása a Microsoft Entra ID rendelkezésre állásától függ. Ha például létrehozott egy felhasználó által hozzárendelt felügyelt identitást a dél-közép régióban, és ez a régió elérhetetlenné válik, ez a probléma csak a felügyelt identitás vezérlősík-tevékenységeire van hatással. A felügyelt identitások használatára már konfigurált erőforrások által végzett tevékenységek nem lesznek hatással.

Működnek az Azure-erőforrások felügyelt identitásai az Azure Cloud Services (klasszikus) szolgáltatással?

Az Azure-erőforrások felügyelt identitásai jelenleg nem támogatják az Azure Cloud Servicest (klasszikus). “

Mi az Azure-erőforrások felügyelt identitásainak biztonsági határa?

Az identitás biztonsági határa az az erőforrás, amelyhez hozzá van csatolva. Az Azure-erőforrások felügyelt identitásaival rendelkező virtuális gépek biztonsági határa például a virtuális gép. A virtuális gépen futó bármely kód képes meghívni a felügyelt identitások végpontját, és jogkivonatokat igényelni. A felhasználói élmény hasonló a felügyelt identitásokat támogató más erőforrásokkal való munka során.

Automatikusan létrejönnek a felügyelt identitások, ha egy előfizetést áthelyezek egy másik könyvtárba?

Nem, ha egy előfizetést egy másik könyvtárba helyez át, manuálisan újra létre kell hoznia őket, és újra meg kell adnia az Azure-szerepkör-hozzárendeléseket.

- Rendszer által hozzárendelt felügyelt identitások esetén: tiltsa le, majd engedélyezze újra.

- Felhasználó által hozzárendelt felügyelt identitások esetén: törölje, hozza létre újra, majd csatolja újra őket a szükséges erőforrásokhoz (például virtuális gépekhez)

Használhatok felügyelt identitást egy másik címtárban/bérlőben lévő erőforrás eléréséhez?

Nem, a felügyelt identitások jelenleg nem támogatják a címtárközi forgatókönyveket.

Vannak a felügyelt identitásokra vonatkozó sebességkorlátok?

A felügyelt identitáskorlátok függőségekkel rendelkeznek az Azure szolgáltatáskorlátjaitól, az Azure Instance Metadata Service (IMDS) és a Microsoft Entra szolgáltatáskorlátjaitól.

- Az Azure szolgáltatási korlátai határozzák meg a bérlői és előfizetési szinten végrehajtható létrehozási műveletek számát. A felhasználó által hozzárendelt felügyelt identitások a névvel kapcsolatos korlátozásokkal is rendelkeznek.

- Az IMDS általában másodpercenként öt kérésre korlátozódik. A küszöbértéket meghaladó kérelmeket a rendszer a 429-es válasszal elutasítja. A felügyelt identitás kategóriára irányuló kérelmek másodpercenként 20 kérelemre és 5 egyidejű kérelemre korlátozódnak. További információt az Azure Instance Metadata Service (Windows) című cikkben talál.

- Microsoft Entra szolgáltatás Minden felügyelt identitás beleszámít a Microsoft Entra-bérlők objektumkvótáinak korlátjaiba a Microsoft Entra szolgáltatás korlátaiban és korlátozásaiban leírtak szerint.

Áthelyezhető egy felhasználó által hozzárendelt felügyelt identitás egy másik erőforráscsoportba/előfizetésbe?

A felhasználó által hozzárendelt felügyelt identitás áthelyezése egy másik erőforráscsoportba nem támogatott.

Gyorsítótárazva vannak a felügyelt identitások jogkivonatai?

A felügyelt identitás jogkivonatait a mögöttes Azure-infrastruktúra gyorsítótárazza teljesítmény- és rugalmassági célokra: a felügyelt identitások háttérszolgáltatásai körülbelül 24 órán át fenntartják az erőforrás-URI-nkénti gyorsítótárat. A felügyelt identitás engedélyeinek módosítása például több órát is igénybe vehet. Jelenleg nem kényszeríthető a felügyelt identitás jogkivonatának frissítése a lejárat előtt. További információ: A felügyelt identitások hitelesítéshez való használatának korlátozása.

Törölve vannak a felügyelt identitások?

Igen, a felügyelt identitások 30 napig helyreállíthatóan törlődnek. Megtekintheti a helyreállíthatóan törölt felügyelt identitásszolgáltatásnevet, de nem állíthatja vissza vagy nem törölheti véglegesen.

Mi történik a jogkivonatokkal a felügyelt identitás törlése után?

Felügyelt identitás törlésekor az identitáshoz korábban társított Azure-erőforrások már nem kérhetnek új jogkivonatokat az adott identitáshoz. Az identitás törlése előtt kibocsátott jogkivonatok az eredeti lejáratukig érvényesek maradnak. Egyes célvégpontok engedélyezési rendszerei más ellenőrzéseket is végrehajthatnak az identitás könyvtárában, ebben az esetben a kérés meghiúsul, mivel az objektum nem található. Azonban egyes rendszerek, például az Azure RBAC, továbbra is fogadják a jogkivonatból érkező kéréseket, amíg lejár.