A Microsoft Entra-azonosítóban lévő felhasználók hozzáférésének biztosításához Microsoft Entra-szerepköröket kell hozzárendelnie. A szerepkör egy engedélygyűjtemény. Ez a cikk bemutatja, hogyan rendelhet hozzá Microsoft Entra-szerepköröket a Microsoft Entra felügyeleti központ és a PowerShell használatával.

Microsoft Entra-szerepkörök hozzárendelése felhasználókhoz

Előfeltételek

- Privileged Role Rendszergazda istrator. A Kiemelt szerepkör Rendszergazda istrator kije: A Microsoft Entra szerepkör-hozzárendeléseinek listázása

- Microsoft Entra ID P2-licenc a Privileged Identity Management (PIM) használatakor

- Microsoft Graph PowerShell-modul a PowerShell használatakor

- Rendszergazdai jóváhagyás a Graph Explorer for Microsoft Graph API használatához

További információ: A PowerShell vagy a Graph Explorer használatának előfeltételei.

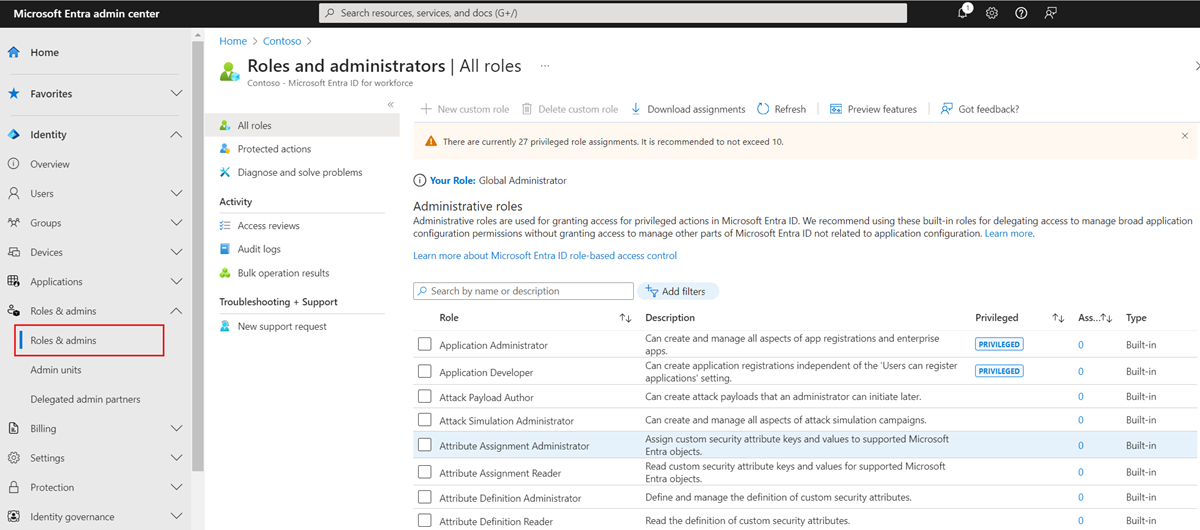

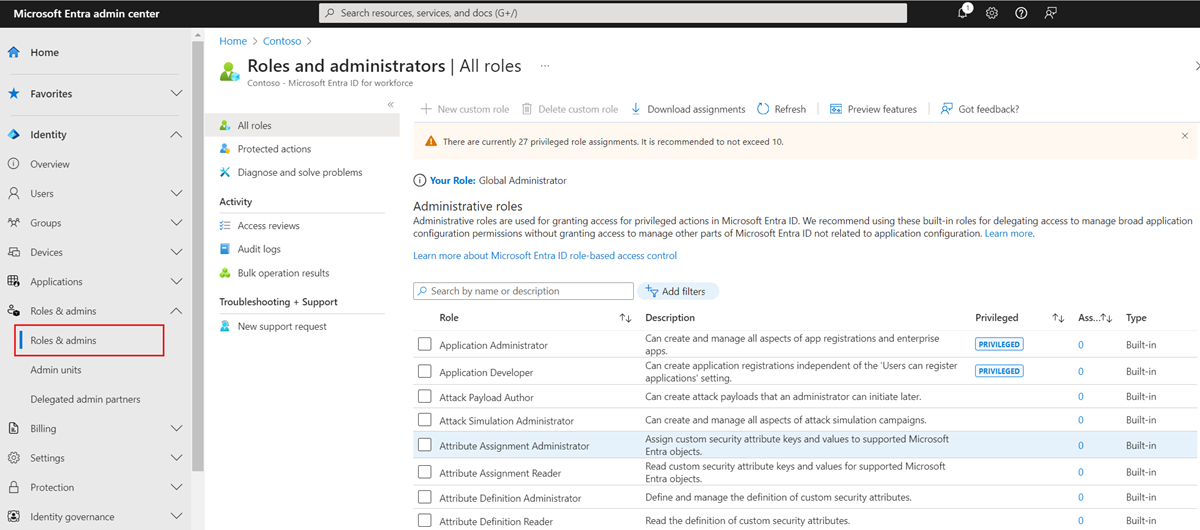

Microsoft Entra Felügyeleti központ

A Microsoft Entra-szerepkörök a Microsoft Entra felügyeleti központ használatával történő hozzárendeléséhez kövesse az alábbi lépéseket. A felhasználói élmény attól függően eltérő lesz, hogy engedélyezve van-e a Microsoft Entra Privileged Identity Management (PIM).

Szerepkör hozzárendelése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább emelt szintű szerepkörként Rendszergazda istratorként.

Keresse meg az Identitásszerepkörök>> Rendszergazdai>szerepkörök > rendszergazdai szerepköröket.

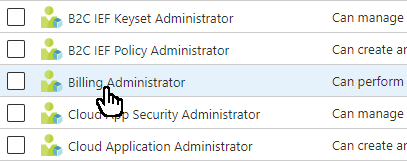

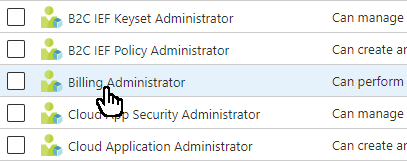

Keresse meg a szükséges szerepkört. A szerepkörök szűréséhez használhatja a keresőmezőt vagy a Szűrők hozzáadása parancsot.

Válassza ki a szerepkör nevét a szerepkör megnyitásához. Ne adjon hozzá pipát a szerepkörhöz.

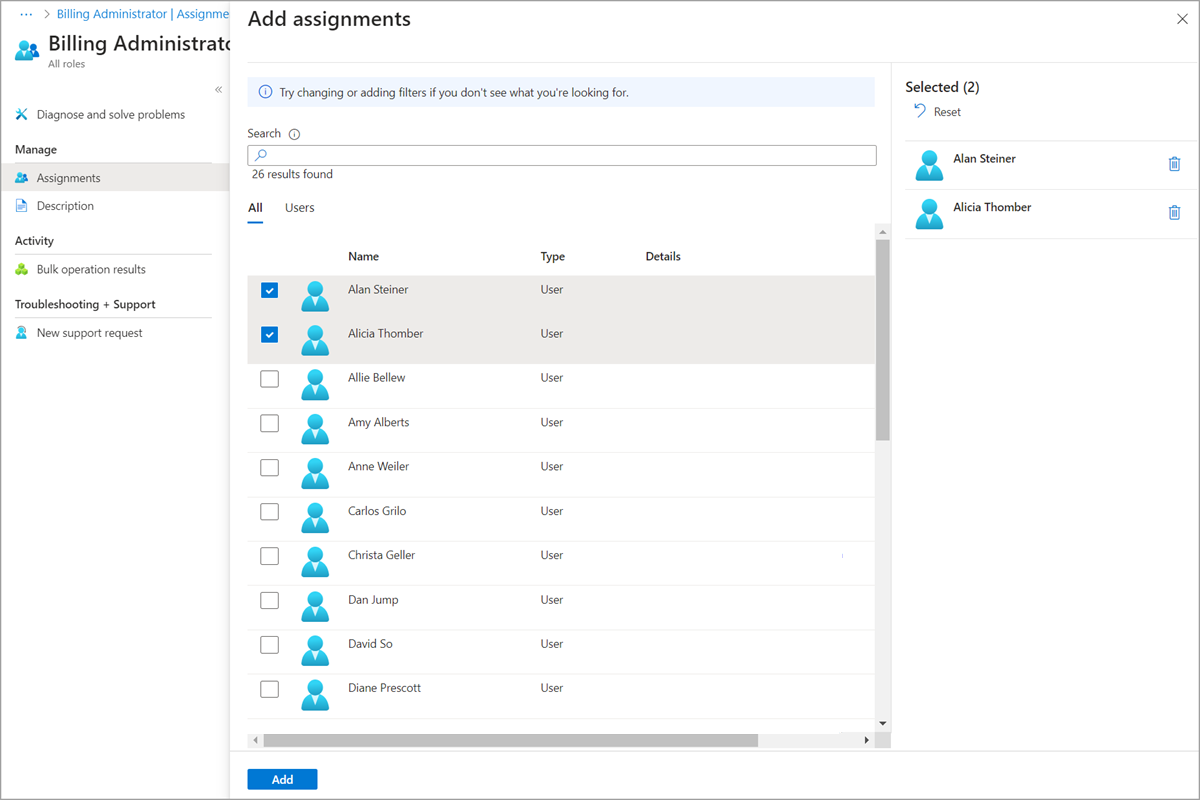

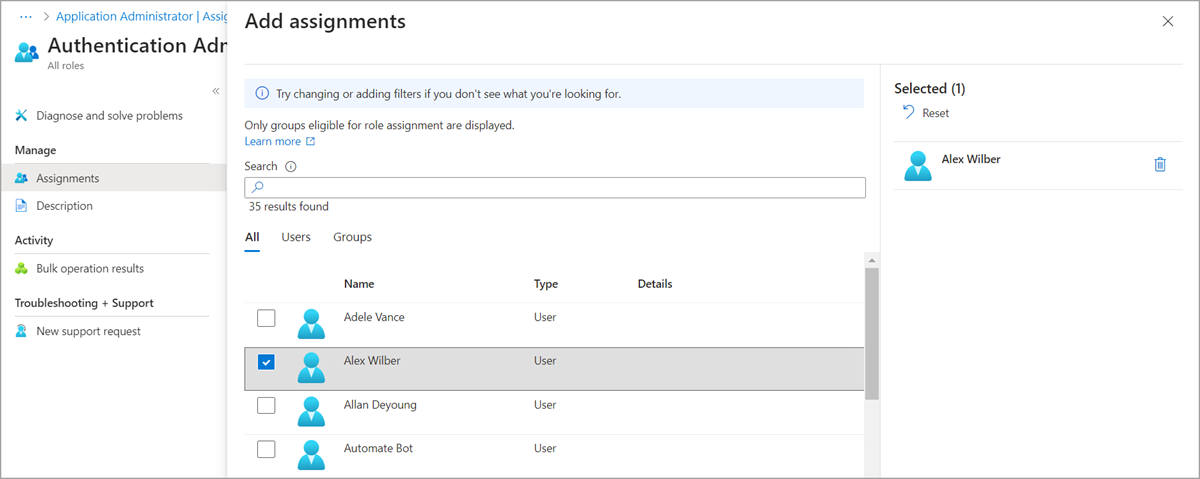

Válassza a Hozzárendelések hozzáadása lehetőséget, majd válassza ki a szerepkörhöz hozzárendelni kívánt felhasználókat.

Ha a következő képtől eltérőt lát, lehetséges, hogy engedélyezve van a PIM. Lásd a következő szakaszt.

Feljegyzés

Ha egy beépített Microsoft Entra-szerepkört rendel egy vendégfelhasználóhoz, a vendégfelhasználó emelt szintű lesz, és ugyanazokkal az engedélyekkel rendelkezik, mint egy tagfelhasználó. A tagok és vendégfelhasználók alapértelmezett engedélyeiről további információt a Microsoft Entra ID alapértelmezett felhasználói engedélyei című témakörben talál .

Válassza a Hozzáadás lehetőséget a szerepkör hozzárendeléséhez.

Szerepkör hozzárendelése a PIM használatával

Ha a Microsoft Entra Privileged Identity Management (PIM) engedélyezve van, további szerepkör-hozzárendelési képességekkel rendelkezik. Beállíthatja például, hogy egy felhasználó jogosult legyen egy szerepkörre, vagy megadhatja az időtartamot. Ha a PIM engedélyezve van, kétféleképpen oszthat ki szerepköröket a Microsoft Entra Felügyeleti központ használatával. Használhatja a Szerepkörök és rendszergazdák lapot vagy a PIM-felületet. Mindkét módszer ugyanazt a PIM-szolgáltatást használja.

Az alábbi lépéseket követve szerepköröket rendelhet hozzá a Szerepkörök és rendszergazdák lap használatával. Ha a Privileged Identity Management használatával szeretne szerepköröket hozzárendelni, olvassa el a Microsoft Entra-szerepkörök hozzárendelése a Privileged Identity Managementben című témakört.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább emelt szintű szerepkörként Rendszergazda istratorként.

Keresse meg az Identitásszerepkörök>> Rendszergazdai>szerepkörök > rendszergazdai szerepköröket.

Keresse meg a szükséges szerepkört. A szerepkörök szűréséhez használhatja a keresőmezőt vagy a Szűrők hozzáadása parancsot.

Válassza ki a szerepkör nevét a szerepkör megnyitásához, és tekintse meg a jogosult, aktív és lejárt szerepkör-hozzárendeléseket. Ne adjon hozzá pipát a szerepkörhöz.

Válassza a Hozzárendelések hozzáadása lehetőséget.

Válassza a Nincs kijelölt tag lehetőséget, majd válassza ki a szerepkörhöz hozzárendelni kívánt felhasználókat.

Válassza a Tovább lehetőséget.

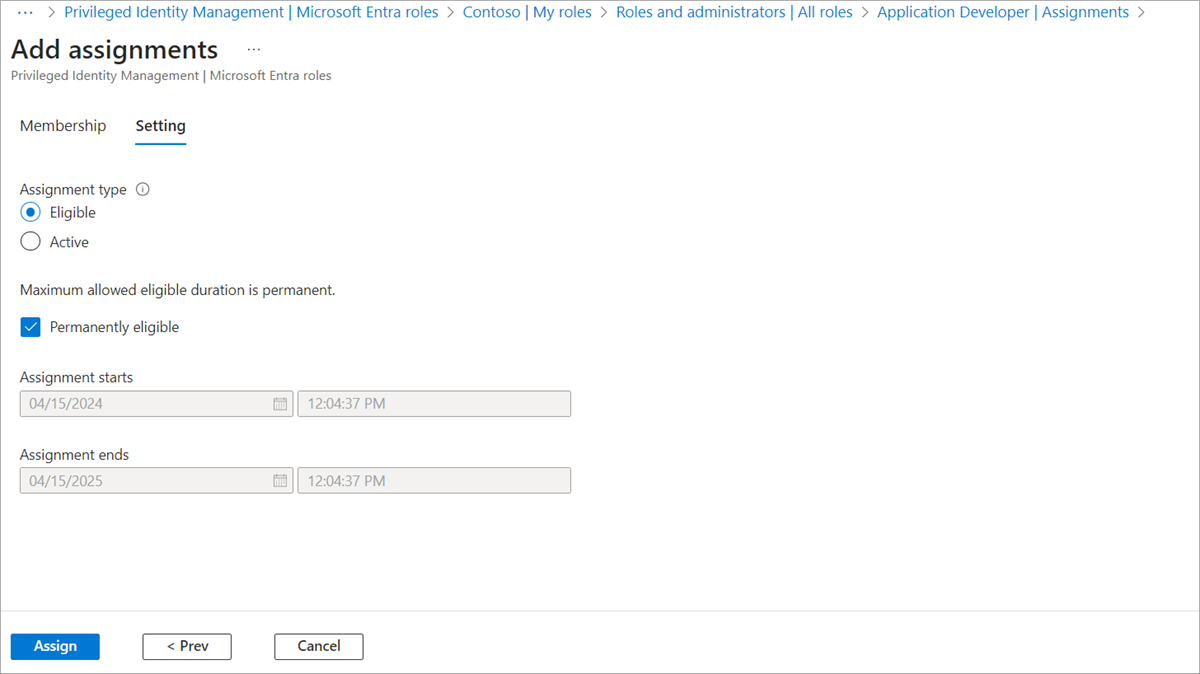

A Beállítás lapon válassza ki, hogy szeretné-e ezt a szerepkör-hozzárendelést jogosulttá vagy aktívvá tenni.

A jogosult szerepkör-hozzárendelés azt jelenti, hogy a felhasználónak egy vagy több műveletet kell végrehajtania a szerepkör használatához. Az aktív szerepkör-hozzárendelés azt jelenti, hogy a felhasználónak nem kell semmilyen műveletet végrehajtania a szerepkör használatához. További információ a beállításokról: PIM terminológia.

A többi beállítással megadhatja a hozzárendelés időtartamát.

Válassza a Hozzárendelés lehetőséget a szerepkör hozzárendeléséhez.

PowerShell

Kövesse az alábbi lépéseket a Microsoft Entra-szerepkörök PowerShell-lel való hozzárendeléséhez.

Beállítás

Nyisson meg egy PowerShell-ablakot, és az Import-Module használatával importálja a Microsoft Graph PowerShell-modult. További információ: A PowerShell vagy a Graph Explorer használatának előfeltételei.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForcePowerShell-ablakban Csatlakozás-MgGraph használatával jelentkezzen be a bérlőbe.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"A Get-MgUser használatával kérje le azt a felhasználót, akihez szerepkört szeretne hozzárendelni.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Szerepkör hozzárendelése

A Get-MgRoleManagementDirectoryRoleDefinition használatával szerezze be a hozzárendelni kívánt szerepkört.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"A Szerepkör hozzárendeléséhez használja a New-MgRoleManagementDirectoryRoleAssignment parancsot.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Szerepkör hozzárendelése jogosultként a PIM használatával

Ha a PIM engedélyezve van, további képességekkel rendelkezik, például jogosulttá teheti a felhasználót egy szerepkör-hozzárendelésre, vagy meghatározhatja a szerepkör-hozzárendelés kezdési és befejezési idejét. Ezek a képességek különböző PowerShell-parancsokat használnak. További információ a PowerShell és a PIM használatáról: PowerShell for Microsoft Entra szerepkörök a Privileged Identity Managementben.

A Get-MgRoleManagementDirectoryRoleDefinition használatával szerezze be a hozzárendelni kívánt szerepkört.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"A következő paranccsal hozzon létre egy kivonattáblát a szerepkör felhasználóhoz rendeléséhez szükséges összes attribútum tárolásához. Az egyszerű azonosító lesz az a felhasználói azonosító, amelyhez hozzá szeretné rendelni a szerepkört. Ebben a példában a hozzárendelés csak 10 óráig érvényes.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }A New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest használatával rendelje hozzá a szerepkört jogosultként. A szerepkör hozzárendelése után a Microsoft Entra Felügyeleti központban, az Identitásirányítási>Jogosultságalapú identitáskezelés>Microsoft Entra szerepkörök>hozzárendelései>jogosult hozzárendelések szakaszában fog tükröződni.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Az alábbi utasításokat követve rendelhet hozzá szerepkört a Microsoft Graph API használatával.

Szerepkör hozzárendelése

Ebben a példában egy objectID azonosítóval

aaaaaaaa-bbbb-cccc-1111-222222222222rendelkező biztonsági taghoz a számlázási Rendszergazda istrator szerepkör (szerepkördefiníció azonosítójab0f54661-2d74-4c50-afa3-1ec803f12efe) van hozzárendelve a bérlő hatókörében. A beépített szerepkörök nem módosítható szerepkörsablon-azonosítóinak listáját a Microsoft Entra beépített szerepköreivel tekintheti meg.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Szerepkör hozzárendelése a PIM használatával

Időhöz kötött jogosult szerepkör-hozzárendelés hozzárendelése

Ebben a példában egy objectID

aaaaaaaa-bbbb-cccc-1111-222222222222azonosítóval rendelkező biztonsági taghoz időhöz kötött jogosult szerepkör-hozzárendelés lesz hozzárendelve a Billing Rendszergazda istratorhoz (szerepkördefiníció azonosítójab0f54661-2d74-4c50-afa3-1ec803f12efe) 180 napig.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Állandó jogosult szerepkör-hozzárendelés hozzárendelése

Az alábbi példában a rendszer egy biztonsági taghoz hozzárendel egy állandó jogosult szerepkör-hozzárendelést a Billing Rendszergazda istratorhoz.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Szerepkör-hozzárendelés aktiválása

A szerepkör-hozzárendelés aktiválásához használja a Create roleAssignmentScheduleRequests API-t.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }A Microsoft Entra-szerepkörök a Microsoft Graph PIM API-n keresztüli kezelésével kapcsolatos további információkért tekintse meg a szerepkörkezelés áttekintését a privileged Identity Management (PIM) API-n keresztül.