Oktatóanyag: Az SAP Cloud Identity Services konfigurálása automatikus felhasználói kiépítéshez

Ez az oktatóanyag bemutatja a Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe történő üzembe helyezés konfigurálásának lépéseit. A cél a Microsoft Entra ID beállítása a felhasználók automatikus kiépítésére és megszüntetésére az SAP Cloud Identity Services szolgáltatásban, hogy ezek a felhasználók hitelesíthessék magukat az SAP Cloud Identity Services szolgáltatásban, és hozzáférhessenek más SAP-számítási feladatokhoz. Az SAP Cloud Identity Services támogatja a kiépítést a helyi identitáskönyvtárból más SAP-alkalmazásokba célrendszerként.

Feljegyzés

Ez az oktatóanyag a Microsoft Entra felhasználói kiépítési szolgáltatásban létrehozott összekötőt ismerteti. A szolgáltatás működéséről, működéséről és a gyakori kérdésekről a Microsoft Entra-azonosítóval rendelkező SaaS-alkalmazások felhasználói kiépítésének és leépítésének automatizálása című témakörben olvashat. Az SAP Cloud Identity Services saját külön összekötővel is rendelkezik a Felhasználók és csoportok Microsoft Entra-azonosítóból való olvasásához. További információ: SAP Cloud Identity Services – Identity Provisioning – Microsoft Entra ID mint forrásrendszer.

Előfeltételek

Az oktatóanyagban ismertetett forgatókönyv feltételezi, hogy már rendelkezik a következő előfeltételekkel:

- Egy Microsoft Entra bérlő

- SAP Cloud Identity Services-bérlő

- Egy felhasználói fiók az SAP Cloud Identity Servicesben Rendszergazda engedélyekkel.

Feljegyzés

Ez az integráció a Microsoft Entra US Government Cloud-környezetből is használható. Ezt az alkalmazást a Microsoft Entra US kormányzati felhőalkalmazás-katalógusában találja, és ugyanúgy konfigurálhatja, mint a nyilvános felhőkörnyezetben.

Ha még nem rendelkezik felhasználókkal a Microsoft Entra-azonosítóban, kezdje a Microsoft Entra sap-forrás- és célalkalmazásokkal való üzembe helyezésére vonatkozó oktatóanyag-tervvel. Ez az oktatóanyag bemutatja, hogyan kapcsolhatja össze a Microsoft Entra-t mérvadó forrásokkal a szervezet dolgozóinak listájához, például az SAP SuccessFactorshoz. Azt is bemutatja, hogyan állíthat be identitásokat a Microsoft Entra használatával ezeknek a dolgozóknak, hogy bejelentkezhessenek egy vagy több SAP-alkalmazásba, például az SAP ECC-be vagy az SAP S/4HANA-ba.

Ha éles környezetben konfigurálja a kiépítést az SAP Cloud Identity Servicesben, ahol a Microsoft Entra ID-kezelés használatával fogja szabályozni az SAP-számítási feladatokhoz való hozzáférést, a folytatás előtt tekintse át az előfeltételeket, mielőtt konfigurálja a Microsoft Entra-azonosítót az identitásszabályozáshoz.

AZ SAP Cloud Identity Services beállítása kiépítéshez

Jelentkezzen be az SAP Cloud Identity Services Rendszergazda konzolra,

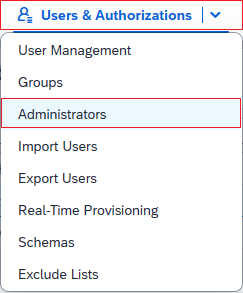

https://<tenantID>.accounts.ondemand.com/adminvagyhttps://<tenantID>.trial-accounts.ondemand.com/adminpróbaidőszak esetén. Lépjen a Felhasználók & Engedélyezés Rendszergazda > istratorok elemre.

A bal oldali panel +Hozzáadás gombjának lenyomásával új rendszergazdát vehet fel a listára. Válassza a Rendszer hozzáadása lehetőséget, és adja meg a rendszer nevét.

Feljegyzés

Az SAP Cloud Identity Services rendszergazdai identitásának rendszer típusúnak kell lennie. A rendszergazdai felhasználók nem fognak tudni hitelesítést végezni az SAP SCIM API-val a kiépítés során. Az SAP Cloud Identity Services nem engedélyezi a rendszer nevének módosítását a létrehozása után.

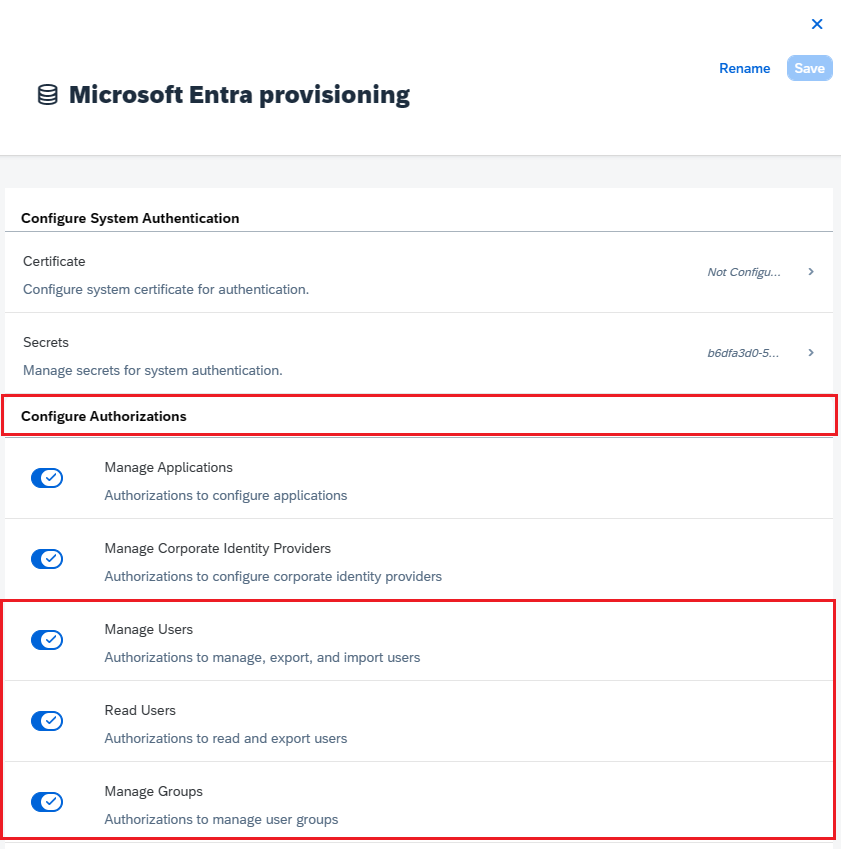

Az Engedélyezés konfigurálása csoportban kapcsolja be a váltógombot a Felhasználók kezelése gombra. Ezután kattintson a Mentés gombra a rendszer létrehozásához.

A rendszergazdai rendszer létrehozása után adjon hozzá egy új titkos kulcsot a rendszerhez.

Másolja ki az SAP által létrehozott ügyfélazonosítót és ügyfélkulcsot . Ezek az értékek a Rendszergazda Felhasználónév és Rendszergazda Jelszó mezőben lesznek megadva. Ez az SAP Cloud Identity Services-alkalmazás Kiépítés lapján történik, amelyet a következő szakaszban fog beállítani.

Előfordulhat, hogy az SAP Cloud Identity Services célrendszerként egy vagy több SAP-alkalmazáshoz rendelkezik megfeleltetésekkel. Ellenőrizze, hogy vannak-e olyan attribútumok a felhasználókon, amelyeket az SAP-alkalmazásoknak az SAP Cloud Identity Servicesen keresztül kell kiépíteni. Ez az oktatóanyag feltételezi, hogy az SAP Cloud Identity Services és az alsóbb rétegbeli célrendszerek két attribútumot

userNameésemails[type eq "work"].value. Ha az SAP-célrendszerek más attribútumokat igényelnek, és ezek nem részei a Microsoft Entra ID felhasználói sémájának, akkor előfordulhat, hogy konfigurálnia kell a szinkronizálási bővítmény attribútumait.

SAP Cloud Identity Services hozzáadása a katalógusból

Mielőtt konfigurálja a Microsoft Entra ID-t, hogy automatikusan kiépíthesse a felhasználókat az SAP Cloud Identity Services szolgáltatásban, hozzá kell adnia az SAP Cloud Identity Servicest a Microsoft Entra alkalmazáskatalógusából a bérlő vállalati alkalmazások listájához. Ezt a lépést a Microsoft Entra felügyeleti központban vagy a Graph API-n keresztül teheti meg.

Ha az SAP Cloud Identity Services már konfigurálva van az egyszeri bejelentkezéshez a Microsoft Entra-ból, és egy alkalmazás már szerepel a vállalati alkalmazások Microsoft Entra-listájában, akkor folytassa a következő szakaszban.

Ha a Microsoft Entra felügyeleti központ használatával szeretné hozzáadni az SAP Cloud Identity Servicest a Microsoft Entra alkalmazáskatalógusából, hajtsa végre a következő lépéseket:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

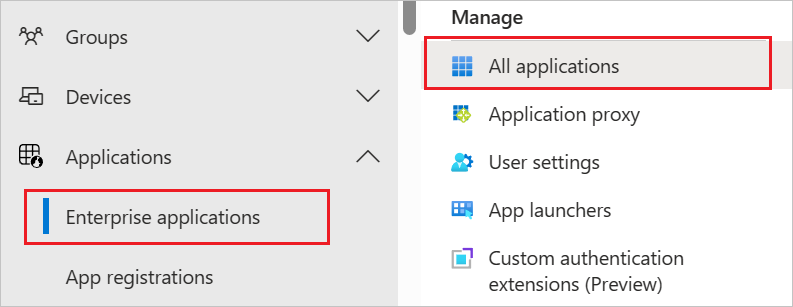

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

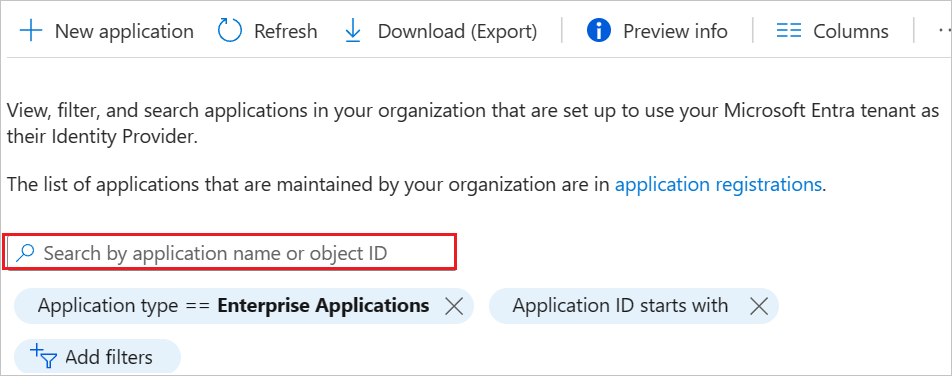

- Az alkalmazás katalógusból való hozzáadásához írja be az SAP Cloud Identity Services kifejezést a keresőmezőbe.

- Válassza az SAP Cloud Identity Servicest az eredmények panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Automatikus felhasználói kiépítés konfigurálása az SAP Cloud Identity Servicesben

Ez a szakasz végigvezeti a Microsoft Entra kiépítési szolgáltatás konfigurálásának lépésein, hogy felhasználókat hozzon létre, frissítsen és tiltson le az SAP Cloud Identity Servicesben a Microsoft Entra ID-ban lévő alkalmazáshoz való felhasználói hozzárendelések alapján.

Az SAP Cloud Identity Services automatikus felhasználókiépítésének konfigurálása a Microsoft Entra-azonosítóban:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat

Az alkalmazások listájában válassza ki az SAP Cloud Identity Services alkalmazást.

Válassza a Tulajdonságok lapot.

Ellenőrizze, hogy a hozzárendelés szükséges-e? beállítás értéke Igen. Ha nem értékre van állítva, a címtár minden felhasználója, beleértve a külső identitásokat is, hozzáférhet az alkalmazáshoz, és nem tekintheti át az alkalmazáshoz való hozzáférést.

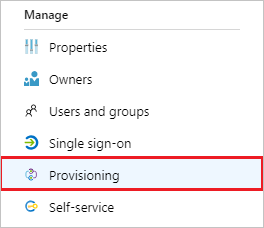

Válassza a Kiépítés lapot.

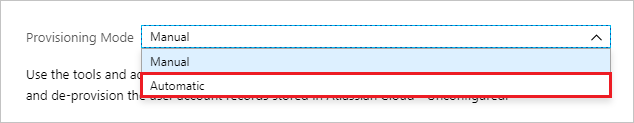

Állítsa a Kiépítési mód mezőt Automatikus értékre.

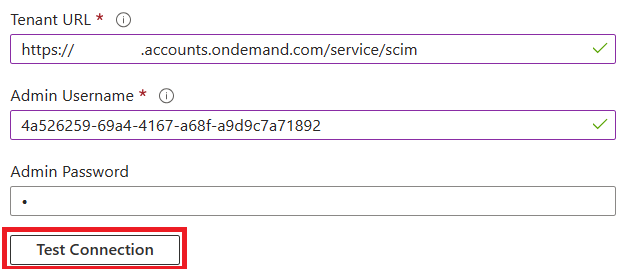

A Rendszergazda Hitelesítő adatok szakaszban adja meg

https://<tenantID>.accounts.ondemand.com/service/scimvagyhttps://<tenantid>.trial-accounts.ondemand.com/service/scimpróbaidőszak esetén adja meg az SAP Cloud Identity Services bérlőazonosítóját a bérlő URL-címében. Adja meg Rendszergazda Felhasználónév és Rendszergazda Jelszó mezőbe korábban lekért ügyfélazonosítót és titkos ügyfélkulcs-értékeket. Kattintson a Tesztelési Csatlakozás ion elemre, hogy a Microsoft Entra-azonosító csatlakozni tud-e az SAP Cloud Identity Serviceshez. Ha a kapcsolat meghiúsul, győződjön meg arról, hogy az SAP Cloud Identity Services rendszerfiókja rendelkezik Rendszergazda engedélyekkel, a titkos kód továbbra is érvényes, és próbálkozzon újra.

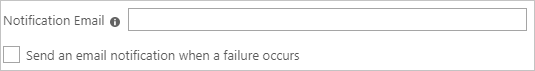

Az Értesítési e-mail mezőben adja meg annak a személynek vagy csoportnak az e-mail-címét, akinek meg kell kapnia a kiépítési hibaértesítéseket, és jelölje be a jelölőnégyzetet – E-mail-értesítés küldése hiba esetén.

Kattintson a Mentés gombra.

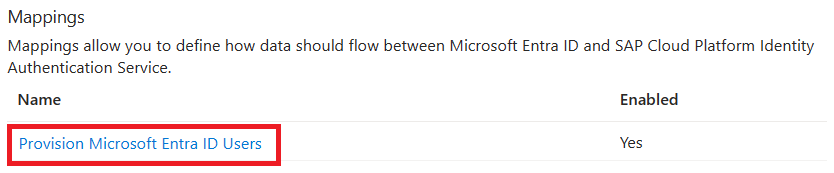

A Leképezések szakaszban válassza a Microsoft Entra ID-felhasználók kiépítése lehetőséget.

Tekintse át a Microsoft Entra-azonosítóból az SAP Cloud Identity Servicesbe szinkronizált felhasználói attribútumokat az Attribútumleképezés szakaszban. Ha nem látja a leképezési célként elérhető SAP Cloud Identity Services attribútumait, válassza a Speciális beállítások megjelenítése lehetőséget, és válassza az SAP Cloud Platform Identity Authentication Service attribútumlistájának szerkesztése lehetőséget a támogatott attribútumok listájának szerkesztéséhez. Adja hozzá az SAP Cloud Identity Services-bérlő attribútumait.

Tekintse át és jegyezze fel az egyező tulajdonságokként kiválasztott forrás- és célattribútumokat, az egyező elsőbbséget élvező leképezéseket, mivel ezek az attribútumok a Microsoft Entra kiépítési szolgáltatásához tartozó SAP Cloud Identity Services felhasználói fiókjainak egyeztetésére szolgálnak annak megállapításához, hogy új felhasználót szeretne-e létrehozni vagy meglévő felhasználót frissíteni. Az egyezésről további információt a forrás- és célrendszerek egyező felhasználóinál talál. Egy későbbi lépésben gondoskodni fog arról, hogy az SAP Cloud Identity Servicesben már szereplő felhasználók az egyező tulajdonságokként kiválasztott attribútumokkal rendelkezzenek, hogy ne lehessen ismétlődő felhasználókat létrehozni.

Ellenőrizze, hogy van-e attribútumleképezés

IsSoftDeletedaz alkalmazás egyik attribútumához vagy egy olyan függvényhez, amelyIsSoftDeletedaz alkalmazás attribútumára van leképezve. Ha egy felhasználó nincs hozzárendelve az alkalmazáshoz, helyreállíthatóan törölve van a Microsoft Entra-azonosítóban, vagy letiltja a bejelentkezést, a Microsoft Entra kiépítési szolgáltatás frissíti a hozzárendeltisSoftDeletedattribútumot. Ha nincs hozzárendelve attribútum, a később az alkalmazásszerepkörből kiosztott felhasználók továbbra is megmaradnak az alkalmazás adattárában.Adjon hozzá minden további leképezést, amelyet az SAP Cloud Identity Services vagy a lefelé irányuló cél SAP-rendszerek igényelnek.

A módosítások véglegesítéséhez kattintson a Mentés gombra.

Attribútum Típus Szűréshez támogatott Az SAP Cloud Identity Services által megkövetelt userNameSztring ✓ ✓ emails[type eq "work"].valueSztring ✓ activeLogikai displayNameSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerReferencia addresses[type eq "work"].countrySztring addresses[type eq "work"].localitySztring addresses[type eq "work"].postalCodeSztring addresses[type eq "work"].regionSztring addresses[type eq "work"].streetAddressSztring name.givenNameSztring name.familyNameSztring name.honorificPrefixSztring phoneNumbers[type eq "fax"].valueSztring phoneNumbers[type eq "mobile"].valueSztring phoneNumbers[type eq "work"].valueSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberSztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationSztring localeSztring timezoneSztring userTypeSztring companySztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9Sztring urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10Sztring sendMailSztring mailVerifiedSztring Hatókörszűrők konfigurálásához tekintse meg a hatókörszűrővel kapcsolatos oktatóanyagban szereplő következő utasításokat.

Ha engedélyezni szeretné a Microsoft Entra kiépítési szolgáltatást az SAP Cloud Identity Serviceshez, módosítsa a kiépítési állapotot aGépház szakaszban.

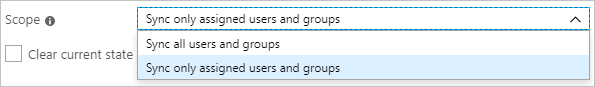

A hatókör értéke a Gépház szakaszban válassza a Csak a hozzárendelt felhasználók és csoportok szinkronizálása lehetőséget.

Ha készen áll a kiépítésre, kattintson a Mentés gombra.

Ez a művelet elindítja a Gépház szakaszban a Hatókörben definiált összes felhasználó kezdeti szinkronizálását. Ha a hatókör csak a hozzárendelt felhasználók és csoportok szinkronizálására van beállítva, és nem rendelt hozzá felhasználókat vagy csoportokat az alkalmazáshoz, akkor nem történik szinkronizálás, amíg a felhasználók nem lesznek hozzárendelve az alkalmazáshoz.

Új tesztfelhasználó kiépítése a Microsoft Entra-azonosítóból az SAP Cloud Identity Services szolgáltatásba

Javasoljuk, hogy egyetlen új Microsoft Entra-tesztfelhasználót rendeljen hozzá az SAP Cloud Identity Serviceshez az automatikus felhasználókiépítési konfiguráció teszteléséhez.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként és felhasználói Rendszergazda istratorként.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza az Új felhasználó új felhasználó> létrehozása lehetőséget.

- Írja be az új tesztfelhasználó felhasználónevet és megjelenítendő nevét . A felhasználónévnek egyedinek kell lennie, és nem lehet ugyanaz, mint bármely jelenlegi vagy korábbi Microsoft Entra-felhasználó vagy SAP Cloud Identity Services-felhasználó. Válassza az Áttekintés + létrehozás, majd a Létrehozás lehetőséget.

- A tesztfelhasználó létrehozása után keresse meg az Identity>Applications>Enterprise Applications alkalmazást.

- Válassza ki az SAP Cloud Identity Services alkalmazást.

- Válassza a Felhasználók és csoportok lehetőséget, majd a Felhasználó/csoport hozzáadása lehetőséget.

- A Felhasználók és csoportok területen válassza a Nincs kijelölve lehetőséget, és a szövegmezőbe írja be a tesztfelhasználó egyszerű nevét.

- Válassza a Kijelölés, majd a Hozzárendelés lehetőséget.

- Válassza a Kiépítés lehetőséget, majd válassza az Igény szerinti kiépítés lehetőséget.

- A Felhasználó vagy csoport kijelölése szövegmezőbe írja be a tesztfelhasználó egyszerű nevét.

- Kattintson a Kiépítés gombra.

- Várja meg, amíg a kiépítés befejeződik. Ha sikeres, megjelenik az üzenet

Modified attributes (successful).

Azt is ellenőrizheti, hogy a Microsoft Entra kiépítési szolgáltatás mit fog kiépíteni, ha egy felhasználó túllép az alkalmazás hatókörén.

- Válassza a Felhasználók és csoportok elemet.

- Jelölje ki a tesztfelhasználót, majd válassza az Eltávolítás lehetőséget.

- A tesztfelhasználó eltávolítása után válassza a Kiépítés lehetőséget, majd válassza az Igény szerinti kiépítés lehetőséget.

- A Felhasználó vagy csoport kijelölése szövegmezőbe írja be a tesztfelhasználó egyszerű nevét.

- Kattintson a Kiépítés gombra.

- Várja meg, amíg a kiépítés befejeződik.

Végül eltávolíthatja a tesztfelhasználót a Microsoft Entra-azonosítóból.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza ki a tesztfelhasználót, válassza a Törlés, majd az OK gombot. Ez a művelet helyreállíthatóan törli a tesztfelhasználót a Microsoft Entra-azonosítóból.

Ezután eltávolíthatja a tesztfelhasználót az SAP Cloud Identity Servicesből.

Győződjön meg arról, hogy a meglévő SAP Cloud Identity Services-felhasználók rendelkeznek a szükséges egyező attribútumokkal

Mielőtt nem tesztelt felhasználókat rendel az SAP Cloud Identity Services alkalmazáshoz a Microsoft Entra ID-ban, győződjön meg arról, hogy az SAP Cloud Identity Services azon felhasználói, akik a Microsoft Entra ID felhasználóival azonos személyeket képviselnek, az SAP Cloud Identity Servicesben töltse ki a leképezési attribútumokat.

A kiépítési leképezésben az egyező tulajdonságokként kiválasztott attribútumok a Microsoft Entra-azonosítóban lévő felhasználói fiókok és az SAP Cloud Identity Services felhasználói fiókjainak egyezésére szolgálnak. Ha az SAP Cloud Identity Servicesben nincs egyező felhasználó a Microsoft Entra-azonosítóban, akkor a Microsoft Entra kiépítési szolgáltatás megpróbál új felhasználót létrehozni. Ha van egy felhasználó a Microsoft Entra-azonosítóban, és egyezés van az SAP Cloud Identity Servicesben, akkor a Microsoft Entra kiépítési szolgáltatás frissíti az SAP Cloud Identity Services-felhasználót. Ezért gondoskodnia kell arról, hogy az SAP Cloud Identity Servicesben már szereplő felhasználók az egyező tulajdonságokként kiválasztott attribútumokat kitöltsék, ellenkező esetben ismétlődő felhasználók hozhatók létre. Ha módosítania kell az egyező attribútumot a Microsoft Entra alkalmazásattribútum-leképezésében, tekintse meg a forrás- és célrendszerek egyező felhasználóit.

Jelentkezzen be az SAP Cloud Identity Services Rendszergazda konzolra,

https://<tenantID>.accounts.ondemand.com/adminvagyhttps://<tenantID>.trial-accounts.ondemand.com/adminpróbaidőszak esetén.Navigáljon a Felhasználók > Engedélyezések exportálása > elemre.

Válassza ki a Microsoft Entra felhasználóinak az SAP-ban lévőkkel való egyeztetéséhez szükséges összes attribútumot. Ezek az attribútumok közé tartoznak az

SCIM IDSAP-rendszerekben azonosítóként használt ,userName, ,emailsés egyéb attribútumok.Válassza az Exportálás lehetőséget, és várja meg, amíg a böngésző letölti a CSV-fájlt.

Indítson el egy PowerShell-ablakot.

Írja be a következő szkriptet egy szerkesztőbe. Az első sorban, ha nem egyező attribútumot

userNameválasztott, módosítsa asapScimUserNameFieldváltozó értékét az SAP Cloud Identity Services attribútum nevére. A második sorban módosítsa az argumentumot az exportált CSV-fájlUsers-exported-from-sap.csvfájlnevére a letöltött fájl nevére.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Futtassa a szkriptet. Ha a szkript befejeződik, ha egy vagy több felhasználó nem rendelkezik a szükséges egyező attribútummal, keresse meg ezeket a felhasználókat az exportált CSV-fájlban vagy az SAP Cloud Identity Services Rendszergazda konzolon. Ha ezek a felhasználók a Microsoft Entrában is jelen vannak, akkor először frissítenie kell a felhasználók SAP Cloud Identity Services-ábrázolását, hogy a megfelelő attribútum ki legyen töltve.

Miután frissítette ezeknek a felhasználóknak az attribútumait az SAP Cloud Identity Servicesben, majd exportálja újra a felhasználókat az SAP Cloud Identity Servicesből a jelen szakaszban ismertetett 2–5. lépésben leírtak szerint, és a PowerShell lépéseit követve győződjön meg arról, hogy az SAP Cloud Identity Services egyik felhasználója sem rendelkezik azokkal az attribútumokkal, amelyek megakadályozzák a felhasználók számára történő kiépítést.

Most, hogy rendelkezik az SAP Cloud Identity Services szolgáltatásból beszerzett összes felhasználó listájával, az alkalmazás adattárából származó felhasználókkal fog egyezni, a Microsoft Entra-azonosítóban már szereplő felhasználókkal, hogy megállapíthassa, mely felhasználók legyenek hatókörben a kiépítéshez.

A felhasználók azonosítóinak lekérése a Microsoft Entra-azonosítóban

Ez a szakasz bemutatja, hogyan használhatja a Microsoft Entra ID-t Microsoft Graph PowerShell-parancsmagok használatával.

Amikor a szervezet először használja ezeket a parancsmagokat ehhez a forgatókönyvhöz, globális Rendszergazda istrator szerepkörrel kell rendelkeznie, hogy lehetővé tegye a Microsoft Graph PowerShell használatát a bérlőjében. A későbbi interakciók alacsonyabb jogosultságú szerepkört is használhatnak, például:

- Felhasználó Rendszergazda istrator, ha új felhasználókat szeretne létrehozni.

- Alkalmazás-Rendszergazda istrator vagy identitásszabályozási Rendszergazda istrator, ha csak az alkalmazásszerepkör-hozzárendeléseket kezeli.

Nyissa meg a PowerShellt.

Ha még nem telepítette a Microsoft Graph PowerShell-modulokat , telepítse a modult és másokat a

Microsoft.Graph.Userskövetkező paranccsal:Install-Module Microsoft.GraphHa már telepítve vannak a modulok, győződjön meg arról, hogy a legújabb verziót használja:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsCsatlakozás a Microsoft Entra-azonosítóhoz:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Ha ez az első alkalom, hogy használja ezt a parancsot, előfordulhat, hogy hozzá kell adnia ahhoz, hogy a Microsoft Graph parancssori eszközei rendelkezzenek ezekkel az engedélyekkel.

Olvassa el az alkalmazás adattárából a PowerShell-munkamenetbe beolvasott felhasználók listáját. Ha a felhasználók listája CSV-fájlban volt, használhatja a PowerShell-parancsmagot

Import-Csv, és argumentumként megadhatja az előző szakaszból származó fájl nevét.Ha például az SAP Cloud Identity Services szolgáltatásból beszerzett fájl neve Users-exported-from-sap.csv , és az aktuális könyvtárban található, írja be ezt a parancsot.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Egy másik példa, ha adatbázist vagy könyvtárat használ, ha a fájl neve users.csv , és az aktuális könyvtárban található, adja meg ezt a parancsot:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Válassza ki annak a users.csv fájlnak az oszlopát, amely megfelel a Microsoft Entra ID-ban egy felhasználó attribútumának.

Ha SAP Cloud Identity Servicest használ, akkor az alapértelmezett leképezés az SAP SCIM attribútum

userNamea Microsoft Entra ID attribútummaluserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Egy másik példa, ha adatbázist vagy könyvtárat használ, előfordulhat, hogy vannak olyan felhasználói az adatbázisban, ahol a névvel ellátott

EMailoszlop értéke ugyanaz, mint a Microsoft Entra attribútumbanuserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Kérje le a felhasználók azonosítóit a Microsoft Entra-azonosítóban.

Az alábbi PowerShell-szkript a

$dbuserskorábban megadott ,$db_match_column_nameés$azuread_match_attr_nameértékeket használja. Lekérdezi a Microsoft Entra azonosítóját, és megkeres egy olyan felhasználót, akinek attribútuma megegyezik a forrásfájl minden rekordjának megfelelő értékével. Ha a forrás SAP Cloud Identity Servicesből, adatbázisból vagy könyvtárból beszerzett fájlban sok felhasználó található, ez a szkript több percet is igénybe vehet. Ha nem rendelkezik olyan attribútummal a Microsoft Entra-azonosítóban, amely rendelkezik az értékkel, és egycontainsvagy más szűrőkifejezést kell használnia, akkor testre kell szabnia ezt a szkriptet, és az alábbi 11. lépésben egy másik szűrőkifejezést kell használnia.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Az előző lekérdezések eredményeinek megtekintése. Ellenőrizze, hogy az SAP Cloud Identity Services egyik felhasználója, az adatbázis vagy a könyvtár nem található-e a Microsoft Entra-azonosítóban hibák vagy hiányzó egyezések miatt.

A következő PowerShell-szkript megjeleníti a nem található rekordok számát:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Ha a szkript befejeződött, hibát jelez, ha az adatforrásból származó rekordok nem a Microsoft Entra-azonosítóban találhatók. Ha az alkalmazás adattárában lévő felhasználók összes rekordja nem szerepelhet felhasználókként a Microsoft Entra-azonosítóban, meg kell vizsgálnia, hogy mely rekordok nem egyeztek meg és miért.

Előfordulhat például, hogy valaki e-mail-címe és userPrincipalName-címe módosult a Microsoft Entra-azonosítóban anélkül, hogy a megfelelő

mailtulajdonsága frissült volna az alkalmazás adatforrásában. Vagy előfordulhat, hogy a felhasználó már elhagyta a szervezetet, de továbbra is az alkalmazás adatforrásában van. Vagy előfordulhat, hogy az alkalmazás adatforrásában olyan szállítói vagy felügyelői fiók található, amely nem felel meg a Microsoft Entra-azonosító egyik konkrét személyének sem.Ha voltak olyan felhasználók, akik nem találhatók a Microsoft Entra-azonosítóban, vagy nem voltak aktívak, és nem tudtak bejelentkezni, de ellenőrizni szeretné a hozzáférésüket vagy az attribútumaikat az SAP Cloud Identity Servicesben, az adatbázisban vagy a címtárban, frissítenie kell az alkalmazást, a megfelelő szabályt, vagy frissítenie kell vagy létre kell hoznia a Microsoft Entra-felhasználókat számukra. A módosítással kapcsolatos további információkért tekintse meg a Microsoft Entra-azonosítóban szereplő felhasználókkal nem egyező alkalmazások leképezéseinek és felhasználói fiókjainak kezelését.

Ha a Microsoft Entra ID-ban a felhasználók létrehozásának lehetőségét választja, tömegesen hozhat létre felhasználókat az alábbi lehetőségek valamelyikével:

- CsV-fájl a Felhasználók tömeges létrehozása a Microsoft Entra felügyeleti központban című cikkben leírtak szerint

- A New-MgUser parancsmag

Győződjön meg arról, hogy ezek az új felhasználók fel vannak töltve a Microsoft Entra-azonosítóhoz szükséges attribútumokkal, hogy később megegyezhessenek az alkalmazás meglévő felhasználóival, valamint a Microsoft Entra ID által megkövetelt attribútumokkal, köztük az

userPrincipalName,mailNicknameésdisplayName. EnnekuserPrincipalNameegyedinek kell lennie a címtár összes felhasználója között.Előfordulhat például, hogy vannak olyan felhasználói az adatbázisban, ahol a névvel ellátott

EMailoszlop értéke a Microsoft Entra felhasználónévként használni kívánt érték, az oszlopbanAliaslévő érték a Microsoft Entra ID e-mail becenevet, az oszlopbanFull namepedig a felhasználó megjelenítendő nevét tartalmazza:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Ezután ezzel a szkripttel Microsoft Entra-felhasználókat hozhat létre az SAP Cloud Identity Servicesben, az adatbázisban vagy könyvtárban lévő felhasználók számára, amelyek nem egyeztek meg a Microsoft Entra-azonosítóban szereplő felhasználókkal. Vegye figyelembe, hogy előfordulhat, hogy módosítania kell ezt a szkriptet, hogy további Microsoft Entra-attribútumokat adjon hozzá a szervezetéhez, vagy ha nem

$azuread_match_attr_namemailNicknameuserPrincipalNameis, akkor a Microsoft Entra attribútum megadásához.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Miután hozzáadta a hiányzó felhasználókat a Microsoft Entra-azonosítóhoz, futtassa újra a szkriptet a 7. lépésben. Ezután futtassa a szkriptet a 8. lépésben. Ellenőrizze, hogy nincsenek-e hibajelentések.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Győződjön meg arról, hogy a meglévő Microsoft Entra-felhasználók rendelkeznek a szükséges attribútumokkal

Az automatikus felhasználói kiépítés engedélyezése előtt el kell döntenie, hogy a Microsoft Entra ID-ban mely felhasználóknak kell hozzáférniük az SAP Cloud Identity Serviceshez, majd ellenőriznie kell, hogy ezek a felhasználók rendelkeznek-e a szükséges attribútumokkal a Microsoft Entra ID-ban, és ezek az attribútumok az SAP Cloud Identity Services várt sémájára vannak leképezve.

- Alapértelmezés szerint a Microsoft Entra felhasználói

userPrincipalNameattribútum értéke az SAP Cloud Identity Services ésemails[type eq "work"].valueattribútumaiuserNameszámára is megfeleltethető. Ha a felhasználó e-mail-címe eltér a felhasználónévtől, előfordulhat, hogy módosítania kell ezt a leképezést. - Az SAP Cloud Identity Services figyelmen kívül hagyhatja az

postalCodeattribútum értékeit, ha a vállalati irányítószám formátuma nem egyezik meg a vállalat országával. - Alapértelmezés szerint a Microsoft Entra attribútum

departmentaz SAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentattribútumra van leképezve. Ha a Microsoft Entra-felhasználók rendelkeznek az attribútummal, ezeknek azdepartmentértékeknek meg kell egyezniük az SAP Cloud Identity Servicesben már konfigurált részlegekkel, ellenkező esetben a felhasználó létrehozása vagy frissítése sikertelen lesz. Ha adepartmentMicrosoft Entra-felhasználók értékei nem összhangban vannak az SAP-környezetben lévő értékekkel, akkor a felhasználók hozzárendelése előtt távolítsa el a leképezést. - Az SAP Cloud Identity Services SCIM-végpontjának bizonyos attribútumoknak meghatározott formátumúnak kell lenniük. Ezekről az attribútumokról és azok formátumáról itt tudhat meg többet.

Felhasználók hozzárendelése az SAP Cloud Identity Services alkalmazáshoz a Microsoft Entra-azonosítóban

A Microsoft Entra ID egy hozzárendelésnek nevezett fogalom alapján határozza meg, hogy mely felhasználók kapjanak hozzáférést a kiválasztott alkalmazásokhoz. Az automatikus felhasználókiépítés kontextusában, ha a hatókörGépház értéke csak a hozzárendelt felhasználók és csoportok szinkronizálása, akkor a rendszer csak azokat a felhasználókat és csoportokat szinkronizálja az SAP Cloud Identity Services szolgáltatással, amelyek az alkalmazás alkalmazásszerepköréhez lettek hozzárendelve a Microsoft Entra-azonosítóban. Amikor felhasználót rendel az SAP Cloud Identity Serviceshez, a hozzárendelési párbeszédpanelen ki kell választania egy érvényes alkalmazásspecifikus szerepkört (ha van ilyen). Az alapértelmezett hozzáférési szerepkörrel rendelkező felhasználók ki vannak zárva a kiépítésből. Jelenleg az SAP Cloud Identity Services egyetlen elérhető szerepköre a Felhasználó.

Ha a kiépítés már engedélyezve van az alkalmazáshoz, ellenőrizze, hogy az alkalmazás kiépítése nincs-e karanténban, mielőtt további felhasználókat rendel az alkalmazáshoz. A folytatás előtt oldja meg a karantént okozó problémákat.

Ellenőrizze, hogy vannak-e olyan felhasználók, akik az SAP Cloud Identity Services szolgáltatásban vannak jelen, és még nincsenek hozzárendelve az alkalmazáshoz a Microsoft Entra-azonosítóban

Az előző lépések kiértékelték, hogy az SAP Cloud Identity Services felhasználói is léteznek-e felhasználókként a Microsoft Entra-azonosítóban. Előfordulhat azonban, hogy jelenleg nem mindegyik van hozzárendelve az alkalmazás szerepköreihez a Microsoft Entra ID-ban. A következő lépések tehát azt jelzik, hogy mely felhasználók nem rendelkeznek alkalmazásszerepkörökhöz tartozó hozzárendelésekkel.

A PowerShell használatával keresse meg az alkalmazás egyszerű szolgáltatásnév-azonosítóját.

Ha például a vállalati alkalmazás neve el van nevezve

SAP Cloud Identity Services, adja meg a következő parancsokat:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllKérje le azokat a felhasználókat, akik jelenleg hozzárendeléssel rendelkeznek az alkalmazáshoz a Microsoft Entra-azonosítóban.

Ez az

$azuread_spelőző parancsban beállított változóra épül.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Hasonlítsa össze az SAP Cloud Identity Servicesben és a Microsoft Entra-azonosítóban már szereplő felhasználók felhasználói azonosítóinak listáját azokkal a felhasználókkal, akik jelenleg az alkalmazáshoz vannak rendelve a Microsoft Entra-azonosítóban. Ez a szkript az

$azuread_match_id_listelőző szakaszokban beállított változóra épül:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Ha az alkalmazásszerepkörökhöz nincs hozzárendelve nulla felhasználó, ami azt jelzi, hogy minden felhasználó alkalmazásszerepkörökhöz van rendelve, akkor ez azt jelzi, hogy a Microsoft Entra ID és az SAP Cloud Identity Services között nem voltak közös felhasználók, ezért nincs szükség módosításokra. Ha azonban az SAP Cloud Identity Services egy vagy több felhasználója jelenleg nincs hozzárendelve az alkalmazásszerepkörökhöz, folytatnia kell az eljárást, és hozzá kell adnia őket az alkalmazás egyik szerepköréhez.

Válassza ki az

Useralkalmazás-szolgáltatásnév szerepkörét.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Alkalmazásszerepkör-hozzárendeléseket hozhat létre az SAP Cloud Identity Servicesben és a Microsoft Entra-ban már jelen lévő felhasználók számára, és jelenleg nem rendelkeznek szerepkör-hozzárendelésekkel az alkalmazáshoz:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Várjon egy percet, amíg a módosítások propagálása a Microsoft Entra-azonosítón belül megtörténik.

A Microsoft Entra következő kiépítési ciklusában a Microsoft Entra kiépítési szolgáltatás összehasonlítja az alkalmazáshoz hozzárendelt felhasználók ábrázolását az SAP Cloud Identity Servicesben való megjelenítéssel, és frissíti az SAP Cloud Identity Services felhasználóit, hogy a Microsoft Entra ID attribútumai rendelkezzenek.

További felhasználók hozzárendelése és a kezdeti szinkronizálás figyelése

Miután a tesztelés befejeződött, a felhasználó sikeresen kiépült az SAP Cloud Identity Services szolgáltatásban, és a meglévő SAP Cloud Identity Services-felhasználók hozzá vannak rendelve az alkalmazásszerepkörhöz, további jogosult felhasználókat rendelhet hozzá az SAP Cloud Identity Services alkalmazáshoz az alábbi utasítások egyikével:

- Minden egyes felhasználót hozzárendelhet az alkalmazáshoz a Microsoft Entra felügyeleti központban.

- Egyéni felhasználókat rendelhet az alkalmazáshoz az előző szakaszban bemutatott PowerShell-parancsmaggal

New-MgServicePrincipalAppRoleAssignedTo, vagy - ha szervezete rendelkezik licenccel Microsoft Entra ID-kezelés, jogosultságkezelési szabályzatokat is üzembe helyezhet a hozzáférés-hozzárendelés automatizálásához.

Miután a felhasználókat hozzárendelték az alkalmazásszerepkörhöz, és a kiépítés hatókörébe tartoznak, a Microsoft Entra kiépítési szolgáltatás kiépíteni fogja őket az SAP Cloud Identity Services számára. Vegye figyelembe, hogy a kezdeti szinkronizálás végrehajtása hosszabb időt vesz igénybe, mint a későbbi szinkronizálások, amelyek körülbelül 40 percenként történnek, amíg a Microsoft Entra kiépítési szolgáltatás fut.

Ha nem látja a felhasználók kiépítését, tekintse át a hibaelhárítási útmutató lépéseit arra vonatkozóan, hogy nincsenek-e kiépítve felhasználók. Ezután ellenőrizze a kiépítési naplót a Microsoft Entra felügyeleti központban vagy a Graph API-kban. Szűrje a naplót az állapothiba állapotára. Ha a DuplicateTargetEntries hibakódja hibás, az a kiépítési egyező szabályok kétértelműségét jelzi, és frissítenie kell a Microsoft Entra-felhasználókat vagy az egyeztetéshez használt leképezéseket, hogy minden Microsoft Entra-felhasználó egy alkalmazásfelhasználóval egyezzen. Ezután szűrje a naplót a Létrehozás és az állapot kihagyva műveletre. Ha a felhasználókat kihagyták a NotEffectivelyEntitled SkipReason kódjával, az azt jelezheti, hogy a Microsoft Entra-azonosítóban lévő felhasználói fiókok nem egyeztek meg, mert a felhasználói fiók állapota le lett tiltva.

Egyszeri bejelentkezés konfigurálása

Dönthet úgy is, hogy engedélyezi az SAML-alapú egyszeri bejelentkezést az SAP Cloud Identity Serviceshez az SAP Cloud Identity Services egyszeri bejelentkezési oktatóanyagában megadott utasításokat követve. Az egyszeri bejelentkezés az automatikus felhasználókiépítéstől függetlenül konfigurálható, bár ez a két funkció kiegészíti egymást.

Kiépítés figyelése

A Szinkronizálás részletei szakasz segítségével monitorozhatja az előrehaladást, és követheti a kiépítési tevékenység jelentésére mutató hivatkozásokat, amelyek a Microsoft Entra kiépítési szolgáltatás által az SAP Cloud Identity Servicesen végrehajtott összes műveletet ismertetik. A kiépítési projektet a Microsoft Graph API-kkal is figyelheti.

A Microsoft Entra kiépítési naplóinak olvasásával kapcsolatos további információkért lásd : Jelentéskészítés az automatikus felhasználói fiókok kiépítéséről.

Alkalmazásszerepkör-hozzárendelések karbantartása

Mivel az alkalmazáshoz rendelt felhasználók frissülnek a Microsoft Entra-azonosítóban, ezek a módosítások automatikusan ki lesznek építve az SAP Cloud Identity Services számára.

Ha rendelkezik Microsoft Entra ID-kezelés, automatizálhatja az SAP Cloud Identity Services alkalmazásszerepkör-hozzárendeléseinek módosításait a Microsoft Entra ID-ban, feladatokat adhat hozzá vagy távolíthat el a szervezethez való csatlakozáskor, illetve kiléphet vagy szerepköröket módosíthat.

- Az alkalmazásszerepkör-hozzárendelések egyszeri vagy ismétlődő hozzáférési felülvizsgálatát is elvégezheti.

- Ehhez az alkalmazáshoz létrehozhat jogosultságkezelési hozzáférési csomagot. A felhasználók hozzáféréséhez szabályzatokat rendelhet hozzá, akár kérés esetén, akár automatikusan szabályok alapján, akár életciklus-munkafolyamatokon keresztül.

További erőforrások

- Felhasználói fiók átadásának kezelése vállalati alkalmazásokhoz

- Mi az alkalmazáshozzáférés és az egyszeri bejelentkezés a Microsoft Entra-azonosítóval?

- SAP-alkalmazásokhoz való hozzáférés kezelése

- Alkalmazások hozzáférésének szabályozása a környezetben

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: