A Microsoft Entra üzembe helyezésének megtervezése a felhasználók kiépítéséhez SAP-forrás- és célalkalmazásokkal

Szervezete a Microsoftra támaszkodik a különböző Azure-szolgáltatásokhoz vagy a Microsoft 365-höz. Az SAP-szoftverek és -szolgáltatások kritikus funkciókat is biztosíthatnak, például emberi erőforrásokat (HR) és vállalati erőforrás-tervezést (ERP) a szervezet számára. A Microsoft Entra használatával vezényelheti az alkalmazottak, alvállalkozók és mások identitásait, valamint azok hozzáférését az SAP- és nem SAP-alkalmazásokban.

Ez az oktatóanyag bemutatja, hogyan kezelheti az SAP-alkalmazások identitásait a Microsoft Entra funkcióival az SAP HR-forrásokból származó identitások tulajdonságai alapján. Ez az oktatóanyag a következőket feltételezi:

- A vállalata rendelkezik egy Microsoft Entra-bérlővel a kereskedelmi felhőben, és rendelkezik legalább a Microsoft Entra-azonosító P1-licencével abban a bérlőben. (Néhány lépés Microsoft Entra ID-kezelés funkciók használatát is szemlélteti.)

- Ön a bérlő rendszergazdája.

- Szervezete rendelkezik a dolgozók rekordforrásával, amely az SAP SuccessFactors.

- A szervezet SAP ERP Central Component (ECC), SAP S/4HANA vagy más SAP-alkalmazásokkal rendelkezik, és opcionálisan más, nem SAP-alkalmazásokkal is rendelkezik.

- Az SAP Cloud Identity Servicest használja az SAP ECC-n kívüli bármely SAP-alkalmazás üzembe helyezéséhez és egyszeri bejelentkezéséhez.

Áttekintés

Ez az oktatóanyag bemutatja, hogyan kapcsolhatja össze a Microsoft Entra-t a szervezet dolgozóinak listájára vonatkozó mérvadó forrásokkal, például az SAP SuccessFactors szolgáltatással. Azt is bemutatja, hogyan állíthat be identitásokat ezekhez a munkavállalókhoz a Microsoft Entra használatával. Ezután megtudhatja, hogyan használhatja a Microsoft Entra-t, hogy hozzáférést biztosítson a dolgozóknak egy vagy több SAP-alkalmazáshoz, például az SAP ECC-hez vagy az SAP S/4HANA-hoz való bejelentkezéshez.

A folyamat a következő:

- Terv: Határozza meg a szervezeten belüli alkalmazások identitásainak és hozzáférésének követelményeit. Győződjön meg arról, hogy a Microsoft Entra-azonosító és a kapcsolódó Microsoft Online Services megfelel a forgatókönyvhöz szükséges szervezeti előfeltételeknek.

- Üzembe helyezés: Hozza be a szükséges felhasználókat a Microsoft Entra-azonosítóba, és rendelkezzen egy folyamattal, amellyel naprakészen tarthatja ezeket a felhasználókat a megfelelő hitelesítő adatokkal. A Microsoft Entra-ban a szükséges hozzáférési jogosultságokkal rendelkező felhasználók hozzárendelése. Ezeket a felhasználókat és az alkalmazásokhoz való hozzáférési jogosultságukat úgy kell biztosítani, hogy bejelentkezhessenek ezekbe az alkalmazásokba.

- Monitorozás: Az identitásfolyamatok monitorozásával figyelheti a hibákat, és szükség szerint módosíthatja a szabályzatokat és műveleteket.

A folyamat befejezése után a felhasználók bejelentkezhetnek az SAP-ba és a nem SAP-alkalmazásokba, amelyek használatára jogosultak a Microsoft Entra felhasználói identitásaival.

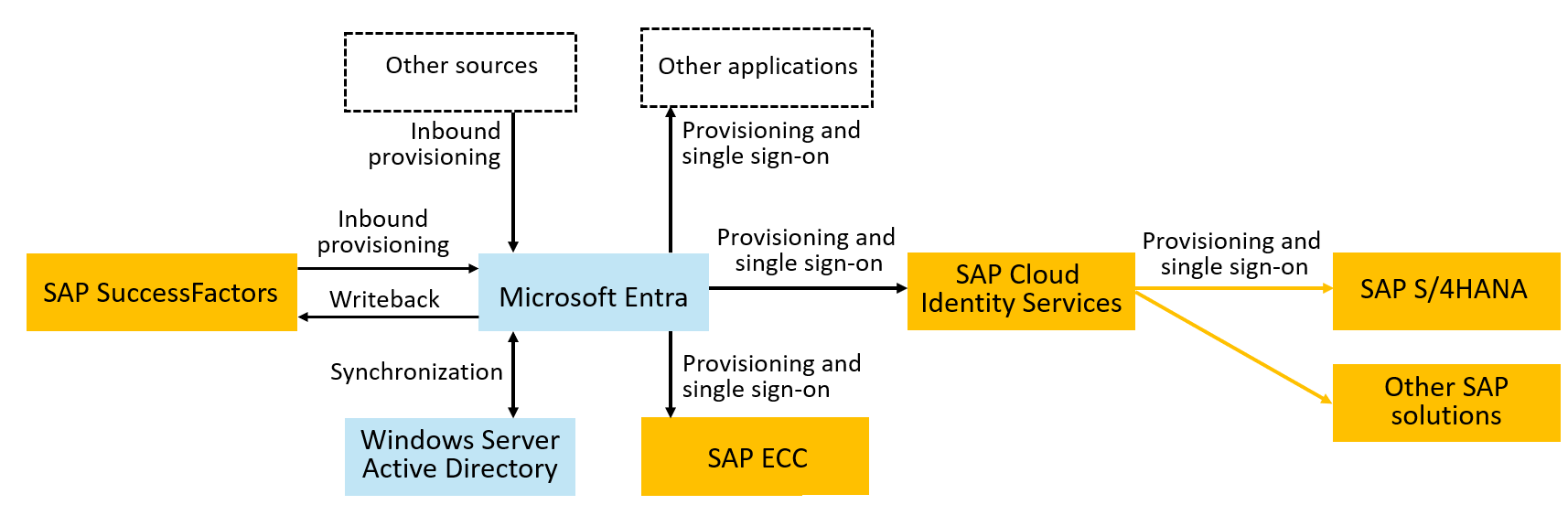

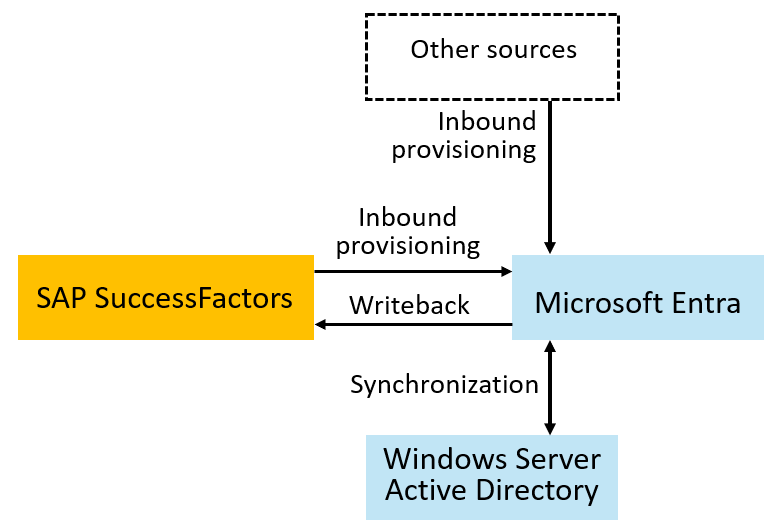

Az alábbi ábra az oktatóanyagban használt topológiát mutatja be. Ebben a topológiában a feldolgozók a SuccessFactorsben jelennek meg, és a fiókokat Windows Server Active Directory (Windows Server AD) tartományban, a Microsoft Entra, az SAP ECC és az SAP felhőalkalmazásokban kell használniuk. Ez az oktatóanyag egy Windows Server AD-tartománnyal rendelkező szervezetet mutat be. Ehhez az oktatóanyaghoz azonban nincs szükség Windows Server AD-ra.

Ez az oktatóanyag az alkalmazottakat és más munkavállalókat képviselő felhasználók identitás-életciklusát mutatja be. A vendégek identitás-életciklusa és a szerepkör-hozzárendelések, kérések és felülvizsgálatok hozzáférési életciklusa nem tartozik az oktatóanyag hatókörébe.

Az SAP-forrásokkal és -célokkal való integráció megtervezése

Ebben a szakaszban a szervezeten belüli alkalmazások identitásainak és hozzáférésének követelményeit határozza meg. Ez a szakasz az SAP-alkalmazásokkal való integrációhoz szükséges legfontosabb döntéseket emeli ki. Nem SAP-alkalmazások esetén szervezeti szabályzatokat is meghatározhat az alkalmazásokhoz való hozzáférés szabályozásához.

Ha SAP IDM-et használ, migrálhatja az identitáskezelési forgatókönyveket az SAP IDM-ből a Microsoft Entra-ba. További információ: Identitáskezelési forgatókönyvek migrálása AZ SAP IDM-ből a Microsoft Entra-ba.

Az alkalmazások előkészítési sorrendjének és az alkalmazások Microsoft Entra-val való integrálásának meghatározása

Lehet, hogy a szervezete már integrált néhány alkalmazást a Microsoft Entra-val az elérhető integrációs forgatókönyvek egy részhalmaza érdekében. Előfordulhat például, hogy az SAP Cloud Identity Servicest a Microsoft Entra for SSO-val integrálta, hogy kihasználhassa a feltételes hozzáférés előnyeit, de továbbra is a manuális kiépítésre és a leépítésre támaszkodik. Vagy olyan alkalmazásokkal is rendelkezhet, mint például az SAP ECC a szervezetében, amelyeket még nem integrált a Microsoft Entrával.

Prioritási sorrend létrehozása az alkalmazásoknak az egyszeri bejelentkezéshez és a kiépítéshez a Microsoft Entra szolgáltatással való integrálásához. A szervezetek általában a modern protokollokat támogató szoftveres (SaaS-) alkalmazásokkal integrálnak. AZ SAP-alkalmazások esetében azt javasoljuk, hogy az SAP-felhőalkalmazásokkal rendelkező szervezetek integrálódjanak az egyszeri bejelentkezéssel, és integrálásokat építsenek ki köztes szoftverként az SAP Cloud Identity Services szolgáltatással. Itt a Microsoft Entra felhasználói kiépítésének és egyszeri bejelentkezésének integrációja több SAP-alkalmazás számára is előnyös lehet.

Ellenőrizze, hogy az egyes alkalmazások hogyan integrálhatók a Microsoft Entra szolgáltatással. Ha az alkalmazás az SAP Cloud Identity Services egyik kiépítési célrendszere, például az SAP S/4HANA, köztes szoftverként használhatja az SAP Cloud Identity Servicest az egyszeri bejelentkezés áthidalásához és a Microsoft Entra-ból az alkalmazáshoz való kiépítéséhez. Ha az alkalmazás SAP ECC, a Microsoft Entra közvetlenül integrálható az SAP NetWeaver for SSO-val és az SAP ECC üzleti alkalmazásprogramozási felületeivel (BAPI-kkal) a kiépítéshez.

Nem SAP-alkalmazások esetén kövesse az alkalmazás Integrálása a Microsoft Entra-azonosítóval című témakör utasításait az egyszeri bejelentkezés támogatott integrációs technológiáinak meghatározásához és az egyes alkalmazások üzembe helyezéséhez.

Gyűjtse össze az egyes alkalmazások szerepköreit és engedélyeit. Egyes alkalmazások csak egyetlen szerepkörrel rendelkeznek. Az SAP Cloud Identity Servicesnek például csak egy szerepköre van, a Felhasználó, amely a hozzárendeléshez érhető el. Az SAP Cloud Identity Services képes beolvasni a Microsoft Entra-azonosítóból származó csoportokat az alkalmazás-hozzárendelésben való használatra. Más alkalmazások több szerepkört is kezelhetnek a Microsoft Entra-azonosítón keresztül. Ezek az alkalmazásszerepkörök általában széles körben korlátozzák az adott szerepkörrel rendelkező felhasználók alkalmazáson belüli hozzáférését.

Más alkalmazások a csoporttagságokra vagy a részletesebb szerepkör-ellenőrzésekre vonatkozó jogcímekre is támaszkodhatnak. Az egyes alkalmazásokhoz a Microsoft Entra ID-ból adhatók meg az összevonási SSO-protokollok használatával kiadott kiépítési vagy jogcímek. Az Active Directoryba is írhatók biztonsági csoporttagságként.

Feljegyzés

Ha a Kiépítést támogató Microsoft Entra alkalmazáskatalógusból származó alkalmazást használ, előfordulhat, hogy a Microsoft Entra-azonosító importálja a megadott szerepköröket az alkalmazásban, és automatikusan frissíti az alkalmazás jegyzékfájlját az alkalmazás szerepköreivel a kiépítés konfigurálása után.

Válassza ki, hogy mely szerepkörök és csoportok rendelkeznek a Microsoft Entra ID-ban szabályozandó tagsággal. A megfelelőségi és kockázatkezelési követelmények alapján a szervezetek gyakran rangsorolják azokat az alkalmazásszerepköröket vagy csoportokat, amelyek kiemelt hozzáférést vagy hozzáférést biztosítanak bizalmas információkhoz. Bár ez az oktatóanyag nem tartalmazza a hozzáférési hozzárendelés konfigurálásának lépéseit, előfordulhat, hogy azonosítania kell azokat a szerepköröket és csoportokat, amelyek relevánsak ahhoz, hogy minden tagjuk ki legyen építve az alkalmazásokban.

A szervezet szabályzatának meghatározása felhasználói előfeltételekkel és az alkalmazáshoz való hozzáférés egyéb korlátaival

Ebben a szakaszban határozza meg az egyes alkalmazásokhoz való hozzáférés meghatározásához használni kívánt szervezeti szabályzatokat.

Annak azonosítása, hogy vannak-e olyan előfeltétel-követelmények vagy szabványok, amelyeknek a felhasználónak meg kell felelnie ahhoz, hogy hozzáférést kapjon egy alkalmazáshoz. A megfelelőségi követelményekkel vagy kockázatkezelési tervekkel rendelkező szervezetek érzékeny vagy üzleti szempontból kritikus alkalmazásokkal rendelkeznek. Lehet, hogy már dokumentálta azokat a hozzáférési szabályzatokat, amelyeknek hozzáféréssel kell rendelkezniük ezekhez az alkalmazásokhoz a Microsoft Entra-azonosítóval való integráció előtt. Ha nem, előfordulhat, hogy konzultálnia kell az érdekelt felekkel, például a megfelelőségi és kockázatkezelési csapatokkal. Meg kell győződnie arról, hogy a hozzáférési döntések automatizálásához használt szabályzatok megfelelnek a forgatókönyvnek.

Normál körülmények között például csak a teljes munkaidős alkalmazottaknak, illetve egy adott részleg vagy költséghely alkalmazottainak kell alapértelmezés szerint hozzáféréssel rendelkezniük egy adott részleg alkalmazásához. Ha a Microsoft Entra jogosultságkezelést használja az Microsoft Entra ID-kezelés, úgy is dönthet, hogy konfigurálja a jogosultságkezelési szabályzatot egy másik részleg egy olyan felhasználójához, aki hozzáférést kér egy vagy több jóváhagyóhoz, hogy ezek a felhasználók kivétel útján férhessenek hozzá.

Egyes szervezetekben az alkalmazott általi hozzáférésre vonatkozó kérések két jóváhagyási fázissal rendelkezhetnek. Az első lépés a felhasználó felettese kérése. A második szakasz az alkalmazásban tárolt adatokért felelős erőforrás-tulajdonosok egyikének kérése.

Döntse el, hogy mennyi ideig legyen hozzáférése egy hozzáférésre jóváhagyott felhasználónak, és hogy a hozzáférés mikor menjen el. Számos alkalmazás esetében a felhasználó korlátlan ideig megőrizheti a hozzáférést, amíg már nem kapcsolódik a szervezethez. Bizonyos helyzetekben a hozzáférés bizonyos projektekhez vagy mérföldkövekhez köthető, így a projekt befejeződésekor a hozzáférés automatikusan törlődik. Vagy ha csak néhány felhasználó használ egy alkalmazást egy szabályzaton keresztül, akkor a szabályzaton keresztül negyedéves vagy éves felülvizsgálatokat konfigurálhat mindenki hozzáféréséről, hogy rendszeres felügyelet legyen. Ezekhez a forgatókönyvekhez Microsoft Entra ID-kezelés kell.

Ha a szervezet már egy szervezeti szerepkörmodellel szabályozza a hozzáférést, tervezze meg, hogy ezt a szervezeti szerepkörmodellt a Microsoft Entra-azonosítóba hozza. Lehet, hogy egy szervezeti szerepkörmodell van meghatározva, amely egy felhasználó tulajdonsága alapján rendeli hozzá a hozzáférést, például a beosztása vagy a részlege alapján. Ezek a folyamatok biztosíthatják, hogy a felhasználók végül elveszítik a hozzáférést, ha már nincs szükség a hozzáférésre, még akkor is, ha nincs előre meghatározott projekt befejezési dátuma.

Ha már rendelkezik szervezeti szerepkördefinícióval, áttelepítheti a szervezeti szerepkör-definíciókat a Microsoft Entra ID-kezelés.

Érdeklődjön, hogy vannak-e a vámok elkülönítésén alapuló korlátozások. Ez az oktatóanyag az identitás életciklusára összpontosít, hogy alapvető hozzáférést biztosítson a felhasználóknak az alkalmazásokhoz. Az alkalmazás előkészítésének tervezésekor azonban a kényszerítendő feladatok elkülönítése alapján azonosíthatja a kényszereket.

Tegyük fel például, hogy van egy két alkalmazásszerepkörrel rendelkező alkalmazás, a Western Sales és a Keleti értékesítés. Biztosítani szeretné, hogy egy felhasználó egyszerre csak egy értékesítési terület szerepkörrel rendelkezzen. Adja meg az alkalmazáshoz nem kompatibilis alkalmazásszerepkörök listáját. Ha egy felhasználónak van egy szerepköre, akkor nem kérheti a második szerepkört. A Hozzáférési csomagok Microsoft Entra jogosultságkezelési inkompatibilitási beállításai kényszeríthetik ezeket a korlátozásokat.

Válassza ki a megfelelő feltételes hozzáférési szabályzatot az egyes alkalmazásokhoz való hozzáféréshez. Javasoljuk, hogy elemezze az alkalmazásokat, és rendszerezze őket olyan alkalmazások gyűjteményeibe, amelyek ugyanazon felhasználókra ugyanazokra az erőforrás-követelményekre vonatkoznak.

Amikor először integrál egy összevont SSO-alkalmazást a Microsoft Entra-azonosítóval, előfordulhat, hogy létre kell hoznia egy új feltételes hozzáférési szabályzatot a korlátozások kifejezéséhez. Előfordulhat, hogy a többtényezős hitelesítésre (MFA) vagy a helyalapú hozzáférésre vonatkozó követelményeket kell kikényszerítenie az adott alkalmazáshoz és az azt követő alkalmazásokhoz. Feltételes hozzáféréssel is konfigurálhatja, hogy a felhasználóknak el kell fogadniuk a használati feltételeket.

A feltételes hozzáférési szabályzatok meghatározásával kapcsolatos további szempontokért tekintse meg a feltételes hozzáférés üzembe helyezésének megtervezése című témakört.

Döntse el, hogyan kell kezelni a feltételek kivételeit. Előfordulhat például, hogy egy alkalmazás általában csak a kijelölt alkalmazottak számára érhető el, de előfordulhat, hogy egy auditornak vagy szállítónak ideiglenes hozzáférésre van szüksége egy adott projekthez. Vagy egy utazó alkalmazottnak hozzáférésre lehet szüksége egy olyan helyről, amely általában le van tiltva, mert a szervezet nem rendelkezik jelenléti ponttal ezen a helyen.

Ezekben az esetekben, ha Microsoft Entra ID-kezelés, dönthet úgy is, hogy egy jogosultságkezelési szabályzattal rendelkezik a jóváhagyáshoz, amely különböző fázisokkal, eltérő időkorláttal vagy másik jóváhagyóval rendelkezik. Előfordulhat, hogy a Microsoft Entra-bérlőben vendégfelhasználóként bejelentkezett szállító nem rendelkezik felettessel. Ehelyett a szervezet szponzora, egy erőforrás tulajdonosa vagy egy biztonsági tisztviselő jóváhagyhatja a hozzáférési kéréseket.

A kiépítési és hitelesítési topológia kiválasztása

Most, hogy meghatározta, hogy mely alkalmazások integrálhatók a Microsoft Entra szolgáltatással a felhasználók kiépítéséhez és az egyszeri bejelentkezéshez, döntse el a felhasználói identitások és attribútumaik ezen alkalmazásokhoz való biztosításának adatfolyamát a rekordforrások mérvadó rendszeréből származó adatok alapján.

Válassza ki az egyes identitások és attribútumaik mérvadó forrásait. Ez az oktatóanyag feltételezi, hogy a SuccessFactors a rekordforrás mérvadó rendszere az SAP-alkalmazásokhoz hozzáféréssel rendelkező felhasználók számára. A felhő HR-alapú felhasználókiépítésének a SuccessFactors és a Microsoft Entra ID közötti konfigurálásához olyan tervezésre van szükség, amely különböző szempontokat fed le. Ezek a tényezők közé tartozik az egyező azonosító meghatározása és az attribútumleképezések, az attribútumátalakítás és a hatókörszűrők meghatározása.

A témával kapcsolatos átfogó irányelvekért tekintse meg a felhőbeli HR üzembehelyezési tervét. A támogatott entitásokról, a feldolgozás részleteiről és a különböző HR-forgatókönyvek integrációjának testreszabásáról az SAP SuccessFactors integrációs referenciája nyújt tájékoztatást. Előfordulhat, hogy más mérvadó forrásokkal is rendelkezik más identitásokhoz, és bizonyos identitásokhoz, például a break-glass fiókokhoz vagy más informatikai rendszergazdákhoz, amelyek mérvadó forrásként Microsoft Entra-azonosítóval rendelkeznek.

Döntse el, hogy a Microsoft Entra-azonosító mellett vannak-e felhasználók, vagy a Windows Server AD-be kell-e kiépíteni őket. Előfordulhat, hogy már vannak meglévő felhasználói a Windows Server AD-ben, amelyek megfelelnek a mérvadó HR-forrás dolgozóinak. Vagy konfigurálta az SAP ECC-t vagy más alkalmazásokat, hogy a Windows Serverre támaszkodjanak az Lightweight Directory Access Protocol (LDAP) vagy a Kerberos használatával. Ilyen esetekben felhasználókat épít ki a Windows Server AD-be. Ezek a felhasználók ezután szinkronizálva lesznek a Microsoft Entra-azonosítóval.

Döntse el, hogy a Microsoft Entra ID-t szeretné-e használni az SAP Cloud Identity Services üzembe helyezéséhez, vagy az SAP Cloud Identity Services használatával szeretne olvasni a Microsoft Entra-azonosítóból. A Microsoft Entra kiépítési képességeiről további információt az SAP Cloud Identity Services felhasználói kiépítésének és leépítésének automatizálása a Microsoft Entra-azonosítóval című témakörben talál. Az SAP Cloud Identity Services saját külön összekötővel is rendelkezik a Felhasználók és csoportok Microsoft Entra-azonosítóból való olvasásához. További információ: SAP Cloud Identity Services – Identity Provisioning – Microsoft Entra ID mint forrásrendszer.

Döntse el, hogy ki kell-e helyeznie a felhasználókat az SAP ECC-be. Felhasználókat a Microsoft Entra ID-ból kiépíthet az SAP ECC (korábbi nevén SAP R/3) NetWeaver 7.0-s vagy újabb verziójába. Ha az SAP R/3 más verzióit használja, akkor is használhatja a Microsoft Identity Manager 2016-hoz készült összekötőkben található útmutatókat, hogy saját sablont hozzon létre a kiépítéshez.

A Microsoft Entra-azonosító konfigurálása előtt győződjön meg arról, hogy a szervezeti előfeltételek teljesülnek

Mielőtt megkezdené az üzletileg kritikus fontosságú alkalmazások hozzáférésének kiépítését a Microsoft Entra ID-ból, győződjön meg arról, hogy a Microsoft Entra-környezet megfelelően van konfigurálva.

Győződjön meg arról, hogy a Microsoft Entra-azonosító és a Microsoft Online Services-környezet készen áll az alkalmazások megfelelőségi követelményeire. A megfelelőség a Microsoft, a felhőszolgáltatók és a szervezetek közös felelőssége.

Győződjön meg arról, hogy a Microsoft Entra ID-bérlője megfelelő licenccel rendelkezik. Ahhoz, hogy a Microsoft Entra ID használatával automatizálhassa a kiépítést, a bérlőnek legalább annyi licenccel kell rendelkeznie a P1 Microsoft Entra-azonosítóhoz, mint a forrás HR-alkalmazásból vagy tag (nem lekért) felhasználóktól származó alkalmazottak.

Emellett az életciklus-munkafolyamatok és más Microsoft Entra ID-kezelés funkciók, például a Microsoft Entra jogosultságkezelési automatikus hozzárendelési szabályzatainak használata a kiépítési folyamat során Microsoft Entra ID-kezelés licenceket igényel a dolgozók számára. Ezek a licencek vagy Microsoft Entra ID-kezelés, vagy Microsoft Entra ID-kezelés A Microsoft Entra id P2-hez való lépése.

Ellenőrizze, hogy a Microsoft Entra ID már elküldi-e a naplóját, és opcionálisan más naplókat is az Azure Monitorba. Az Azure Monitor nem kötelező, de hasznos az alkalmazásokhoz való hozzáférés szabályozásához, mivel a Microsoft Entra csak 30 napig tárolja a naplózási eseményeket a naplójában. A naplózási adatok ennél az alapértelmezett megőrzési időszaknál hosszabb ideig is megőrizhetők. További információ: Mennyi ideig tárolja a Microsoft Entra ID a jelentéskészítési adatokat?

Azure Monitor-munkafüzeteket, egyéni lekérdezéseket és jelentéseket is használhat az előzménynapló-adatokról. A Microsoft Entra konfigurációjában ellenőrizheti, hogy az Azure Monitort használja-e, a Microsoft Entra Felügyeleti központban található Microsoft Entra-azonosítóban a Munkafüzetek lehetőség kiválasztásával. Ha ez az integráció nincs konfigurálva, és Rendelkezik Azure-előfizetéssel, és legalább biztonsági rendszergazda, konfigurálhatja a Microsoft Entra-azonosítót az Azure Monitor használatára.

Győződjön meg arról, hogy a Microsoft Entra-bérlőben csak a jogosult felhasználók rendelkeznek kiemelt rendszergazdai szerepkörökben. Azok a rendszergazdák, akik legalább identitásszabályozási rendszergazdai, felhasználói rendszergazdai, alkalmazásadminisztrátori, felhőalkalmazás-rendszergazdai vagy kiemelt szerepkör-rendszergazdai jogosultságokkal rendelkeznek, módosíthatják a felhasználókat és az alkalmazásszerepkör-hozzárendeléseiket. Ha nemrég nem tekintette át ezeknek a szerepköröknek a tagságát, szüksége van egy olyan felhasználóra, aki legalább kiemelt szerepkör-rendszergazda, hogy a címtárszerepkörök hozzáférési felülvizsgálata megkezdődött.

Emellett tekintse át az Azure-szerepkörök felhasználóit az Azure Monitort, a Logic Appst és a Microsoft Entra-konfiguráció működéséhez szükséges egyéb erőforrásokat tartalmazó előfizetésekben.

Ellenőrizze, hogy a bérlő rendelkezik-e megfelelő elkülönítésben. Ha a szervezet helyszíni Active Directoryt használ, és ezek az Active Directory-tartományok a Microsoft Entra-azonosítóhoz vannak csatlakoztatva, gondoskodnia kell arról, hogy a felhőalapú szolgáltatások magas szintű rendszergazdai műveletei elkülönítve legyenek a helyszíni fiókoktól. Győződjön meg arról, hogy úgy van konfigurálva, hogy megvédje a Microsoft 365 felhőkörnyezetét a helyszíni biztonsági résektől.

Értékelje ki a környezetet a biztonsági ajánlott eljárások alapján. A Microsoft Entra ID-bérlő biztonságossá tételének értékeléséhez tekintse át az összes elkülönítési architektúra ajánlott eljárásait.

Dokumentálja a jogkivonat élettartamát és az alkalmazás munkamenet-beállításait. Az oktatóanyag végén integrálhatja az SAP ECC- vagy SAP Cloud Identity Services-alkalmazásokat a Microsoft Entra for SSO-val. Az összevont alkalmazás használatának időtartama attól függ, hogy egy felhasználó, akit megtagadtak a folyamatos hozzáféréstől, mennyi ideig használhatja az összevont alkalmazást, az az alkalmazás saját munkamenetének élettartamától és a hozzáférési jogkivonat élettartamától függ. Az alkalmazás munkamenet-élettartama az alkalmazástól függ. A hozzáférési jogkivonatok élettartamának szabályozásáról további információt a Konfigurálható jogkivonatok élettartamának konfigurálásával kapcsolatban talál.

Győződjön meg arról, hogy az SAP Cloud Identity Services rendelkezik az alkalmazásokhoz szükséges sémaleképezésekkel

Előfordulhat, hogy a szervezet összes SAP-alkalmazása saját követelményekkel rendelkezik, amelyeket az alkalmazások felhasználói bizonyos attribútumokkal töltenek fel az alkalmazásba való üzembe helyezéskor.

Ha SAP Cloud Identity Servicest használ az SAP S/4HANA vagy más SAP-alkalmazások üzembe helyezéséhez, győződjön meg arról, hogy az SAP Cloud Identity Services rendelkezik azokkal az attribútumokkal, amelyek ezeket az attribútumokat a Microsoft Entra ID-ból az SAP Cloud Identity Servicesen keresztül küldik ezekbe az alkalmazásokba. Ha nem SAP Cloud Identity Servicest használ, ugorjon a következő szakaszra.

Győződjön meg arról, hogy az SAP felhőbeli címtára rendelkezik az SAP-felhőalkalmazások által megkövetelt felhasználói sémával. Az SAP Cloud Identity Servicesben minden konfigurált célrendszer átalakítja a forrás adatmodelljét az SAP Cloud Identity Services számára biztosított identitásokhoz a cél követelményeihez. Előfordulhat, hogy módosítania kell ezeket az átalakításokat az SAP Cloud Identity Servicesben, hogy megfeleljen az identitásmodellek tervezésének, különösen akkor, ha több célrendszer van konfigurálva. Ezután jegyezze fel a Microsoft Entra számára szükséges sémát az SAP Cloud Identity Servicesen keresztüli SAP-felhőalkalmazások biztosításához.

Győződjön meg arról, hogy a HR-forrás rendelkezik a feldolgozói sémával, amely képes biztosítani a szükséges sémát ezekhez az SAP-felhőalkalmazásokhoz. Az alkalmazások által igényelt összes attribútumnak a szervezet valamely forrásából kell származnia. Egyes attribútumok lehetnek állandók vagy más attribútumokból átalakított értékek. Más értékeket is hozzárendelhet egy Microsoft online szolgáltatás, például egy felhasználó e-mail-címe. Az egyéb attribútumok, például a felhasználó neve, részlege vagy egyéb szervezeti tulajdonságai általában egy mérvadó HR-rekordrendszerből származnak.

Mielőtt továbblép, győződjön meg arról, hogy minden szükséges attribútum, amely nem a Microsoft Entra-ból vagy egy másik Microsoft online szolgáltatásból származik, nyomon követhető a forrásból elérhető tulajdonsághoz, például a SuccessFactorshoz. Ha a forrás nem rendelkezik a szükséges sémával, vagy az attribútumok nem tölthetők fel egy vagy több identitáson, akik hozzáférést kapnak az alkalmazásokhoz, vagy nem érhetők el a Microsoft Entra számára az olvasáshoz, a kiépítés engedélyezése előtt meg kell felelnie ezeknek a sémakövetelményeknek.

Jegyezze fel a Microsoft Entra ID és a rekordrendszerek közötti korrelációhoz használt sémát. Előfordulhat, hogy a Windows Server AD-ben vagy a Microsoft Entra-azonosítóban olyan felhasználók is vannak, akik megfelelnek az SAP SuccessFactors dolgozóinak. Ha ezeket a felhasználókat nem a Microsoft Entra-azonosító hozta létre, hanem valamilyen más folyamattal, tekintse meg az SAP SuccessFactors attribútumreferenciáját , valamint a Windows Server vagy a Microsoft Entra felhasználói sémát, amelyből kiválaszthatja, hogy a felhasználói objektumok mely attribútumai tartalmaznak egyedi azonosítót a feldolgozó számára az SAP SuccessFactors szolgáltatásban.

Ennek az attribútumnak minden felhasználón egyedi értékkel kell rendelkeznie, amely megfelel egy feldolgozónak, hogy a Microsoft Entra bejövő kiépítése meghatározza, hogy mely felhasználók léteznek már a feldolgozók számára, és ne hozzon létre ismétlődő felhasználókat.

Győződjön meg arról, hogy az SAP ECC-hez szükséges BAPI-k készen állnak a Microsoft Entra általi használatra

A Microsoft Entra kiépítési ügynök és az általános webszolgáltatások összekötője kapcsolatot biztosít a helyszíni SOAP-végpontokkal, beleértve az SAP BAPI-kat is.

Ha nem SAP ECC-t használ, és csak az SAP felhőszolgáltatásokra épít ki, ugorjon a következő szakaszra.

Győződjön meg arról, hogy a kiépítéshez szükséges BAPI-k közzé lettek téve. Tegye közzé a szükséges API-kat az SAP ECC NetWeaver 7.51-ben a felhasználók létrehozásához, frissítéséhez és törléséhez. A Microsoft Identity Manager 2016-hoz készült összekötők nevű

Deploying SAP NetWeaver AS ABAP 7.pdffájl végigvezeti a szükséges API-k közzétételének módján.Rögzítse a meglévő SAP-felhasználók számára elérhető sémát. Lehet, hogy már vannak olyan felhasználói az SAP ECC-ben, akik megfelelnek a rekordforrás mérvadó rendszerének dolgozóinak. Ha azonban ezeket a felhasználókat nem a Microsoft Entra-azonosító hozta létre, akkor ki kell töltenie egy mezőt azokra a felhasználókra, amelyek a feldolgozó egyedi azonosítójaként használhatók. Ennek a mezőnek egyedi értékkel kell rendelkeznie minden felhasználón, amely egy feldolgozónak felel meg. Ezután a Microsoft Entra kiépítése meghatározhatja, hogy mely felhasználók léteznek már a feldolgozók számára, és elkerülheti a duplikált felhasználók létrehozását.

Előfordulhat például, hogy az SAP BAPI-kat

BAPI_USER_GETLISTésBAPI_USER_GETDETAILa . Az egyik visszaadottBAPI_USER_GETDETAILmezőt egyedi azonosítóként kell kiválasztani a forráshoz való korrelációhoz. Ha nem rendelkezik a forrásból származó egyedi azonosítónak megfelelő mezővel, előfordulhat, hogy más egyedi azonosítót kell használnia. Előfordulhat például, hogy az SAP mezőtaddress.e_mailkell használnia, ha az értékei egyediek az egyes SAP-felhasználókon, és a Microsoft Entra ID-felhasználóknál is megtalálhatók.Jegyezze fel a Microsoft Entra által az SAP BAPI-k számára való ellátáshoz szükséges sémát. Előfordulhat például, hogy az SAP BAPI-t

BAPI_USER_CREATE1használja, amelyhezADDRESS,COMPANY,,DEFAULTS,LOGONDATA,,SELF_REGISTERPASSWORDésUSERNAMEmezők szükségesek a felhasználó létrehozásához. Ha a Microsoft Entra ID felhasználói sémából az SAP ECC-követelményeknek való megfeleltetést konfigurálja, a Microsoft ID felhasználói attribútumait vagy állandóit mindegyik mezőhöz leképezheti.

A végpontok közötti attribútumfolyamat és -átalakítások dokumentálása

Azonosította az alkalmazások sémakövetelményeit és a rekordforrások rendszerében elérhető feldolgozómezőket. Most dokumentálja, hogyan haladnak ezek a mezők a Microsoft Entra és opcionálisan a Windows Server AD és az SAP Cloud Identity Services segítségével az alkalmazásokhoz.

Bizonyos esetekben az alkalmazások által megkövetelt attribútumok nem felelnek meg közvetlenül a forrásból elérhető adatértékeknek. Ezután át kell alakítani az értékeket, mielőtt ezeket az értékeket meg lehetne adni a célalkalmazásnak.

Számos feldolgozási fázisban alkalmazható az átalakítás.

| Szakasz | Megfontolások | További információkért tekintse meg a hivatkozásokat |

|---|---|---|

| A rekordrendszerben | Előfordulhat, hogy nem a Microsoft Entra identitáséletciklus-kezelése az egyetlen megoldás, amely rekordforrás-rendszerből olvas be. Az adatok normalizálása, mielőtt adatokat adna ki a Microsoft Entra számára, más hasonló adatokat igénylő megoldások is hasznosak lehetnek. | Tekintse meg a rekorddokumentáció rendszerét |

| A rekordrendszerből a Microsoft Entra vagy a Windows Server AD felé irányuló bejövő kiépítési folyamatban | Egyéni értéket írhat egy Windows Server AD felhasználói attribútumba vagy egy Microsoft Entra ID felhasználói attribútumba egy vagy több SuccessFactors attribútum alapján. | Kifejezés testreszabási függvényekkel |

| A Windows Server AD és a Microsoft Entra ID közötti szinkronizáláskor | Ha már vannak felhasználói a Windows Server AD-ben, előfordulhat, hogy átalakítja ezeknek a felhasználóknak az attribútumait a Microsoft Entra-azonosítóba való bekerüléskor. | Szinkronizálási szabály testreszabása a Microsoft Entra Connectben és a kifejezésszerkesztő használata a Microsoft Entra Cloud Sync használatával |

| A Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe, az SAP ECC-be vagy más nem SAP-alkalmazásokba irányuló kimenő kiépítési folyamat során | Amikor egy alkalmazáshoz konfigurálja a kiépítést, az attribútumleképezések egyik típusa a Microsoft Entra ID egyik attribútumának kifejezésleképezése a cél egy attribútumához. | Kifejezés testreszabási függvényekkel |

| Kimenő összevont egyszeri bejelentkezés | Alapértelmezés szerint a Microsoft Identitásplatform egy SAML-jogkivonatot ad ki egy olyan alkalmazásnak, amely olyan jogcímet tartalmaz, amelynek értéke a felhasználó felhasználóneve (más néven felhasználónév), amely egyedileg azonosítja a felhasználót. Az SAML-jogkivonat egyéb jogcímeket is tartalmaz, amelyek tartalmazzák a felhasználó e-mail-címét vagy megjelenítendő nevét, és jogcímátalakítási függvényeket is használhat. | SAML-jogkivonat jogcímeinek és ügyfél JSON webes jogkivonat-jogcímeinek testreszabása |

| Az SAP Cloud Identity Servicesben | Az SAP Cloud Identity Servicesben minden konfigurált célrendszer átalakítja a forrás adatmodelljét az SAP Cloud Identity Services számára biztosított identitásokhoz a cél követelményeihez. Előfordulhat, hogy módosítania kell ezeket az átalakításokat az SAP Cloud Identity Servicesben, hogy megfeleljen az identitásmodellek tervezésének, különösen akkor, ha több célrendszer van konfigurálva. Ez a megközelítés akkor lehet megfelelő, ha az attribútumkövetelmény az SAP Cloud Identity Serviceshez csatlakoztatott egy vagy több SAP-alkalmazásra vonatkozik. | SAP Cloud Identity Services – Átalakítás kezelése |

Felkészülés új hitelesítési hitelesítő adatok kiadására

Ha Windows Server AD-t használ, tervezze meg a Windows Server AD hitelesítő adatainak kiadását azoknak a dolgozóknak, akiknek alkalmazáshozzáférésre van szükségük, és korábban nem rendelkeztek Windows Server AD felhasználói fiókkal. Korábban egyes szervezetekben a felhasználók közvetlenül az alkalmazástárakba lettek kiépítve. A feldolgozók csak akkor kaptak Windows Server AD-felhasználói fiókokat, ha Microsoft Exchange-postaládára vagy Windows Server AD-integrációs alkalmazásokhoz való hozzáférésre van szükségük.

Ebben a forgatókönyvben, ha a Bejövő kiépítést a Windows Server AD-re konfigurálja, a Microsoft Entra a Windows Server AD-ben hoz létre felhasználókat, mind azoknak a meglévő dolgozóknak, akik korábban nem rendelkeztek Windows Server AD-felhasználói fiókkal és új feldolgozóval. Ha a felhasználók bejelentkeznek a Windows-tartományba, javasoljuk, hogy a felhasználók a jelszónál erősebb hitelesítés érdekében regisztráljanak Vállalati Windows Hello.

Ha nem Windows Server AD-t használ, tervezze meg a Microsoft Entra-azonosító hitelesítő adatainak kiadását azoknak a dolgozóknak, akiknek alkalmazáshozzáférésre van szükségük, és korábban nem rendelkeztek Microsoft Entra-azonosító felhasználói fiókkal. Ha a Microsoft Entra ID-ra irányuló bejövő kiépítést konfigurálja, és nem a Windows Server AD-be lép be először, a Microsoft Entra felhasználókat hoz létre a Microsoft Entra-ban, mind azoknak a meglévő dolgozóknak, akik korábban nem rendelkeztek Microsoft Entra ID felhasználói fiókkal és új feldolgozóval. Engedélyezze az ideiglenes hozzáférési hozzáférési hozzáférési szabályzatot , hogy ideiglenes hozzáférési igazolványokat hozhasson létre az új felhasználók számára.

Ellenőrizze, hogy a felhasználók készen állnak-e a Microsoft Entra MFA használatára. Javasoljuk, hogy a Microsoft Entra MFA-t az összevonáson keresztül integrálva, üzleti szempontból kritikus fontosságú alkalmazásokhoz igényelje. Ezekben az alkalmazásokban a szabályzatnak meg kell követelnie a felhasználótól, hogy megfeleljen egy MFA-követelménynek a Microsoft Entra-azonosító előtt, amely lehetővé teszi számukra, hogy bejelentkezhessenek egy alkalmazásba. Előfordulhat, hogy egyes szervezetek helyek szerint is letiltják a hozzáférést, vagy megkövetelik, hogy a felhasználó hozzáférjen egy regisztrált eszközről.

Ha már nincs olyan megfelelő szabályzat, amely tartalmazza a hitelesítéshez, a helyhez, az eszközhöz és a használati feltételekhez szükséges feltételeket, adjon hozzá egy szabályzatot a feltételes hozzáférés üzembe helyezéséhez.

Készüljön fel arra, hogy ideiglenes hozzáférési bérletet ad ki az új dolgozóknak. Ha Microsoft Entra ID-kezelés, és bejövő kiépítést konfigurál a Microsoft Entra ID-ra, tervezze úgy az életciklus-munkafolyamatok konfigurálását, hogy ideiglenes hozzáférési bérletet adjon ki az új dolgozók számára.

Microsoft Entra-integrációk üzembe helyezése

Ebben a szakaszban:

Hozza be a felhasználókat a Microsoft Entra-azonosítóba egy mérvadó forrásrendszerből.

Ezeket a felhasználókat az SAP Cloud Identity Servicesbe vagy az SAP ECC-be kell kiépíteni, hogy bejelentkezhessenek az SAP-alkalmazásokba.

A Windows Server AD felhasználói sémájának frissítése

Ha felhasználókat épít ki a Windows Server AD-be és a Microsoft Entra-azonosítóba, győződjön meg arról, hogy a Windows Server AD-környezet és a társított Microsoft Entra-ügynökök készen állnak arra, hogy a felhasználókat a Windows Server AD-be és onnan kifelé szállítsa az SAP-alkalmazásokhoz szükséges sémával.

Ha nem használja a Windows Server AD-t, ugorjon a következő szakaszra.

Szükség esetén bővítse ki a Windows Server AD sémát. A Microsoft Entra és a Windows Server AD felhasználói sémájának még nem része alkalmazások által megkövetelt felhasználói attribútumok esetében ki kell választania egy beépített Windows Server AD felhasználói bővítmény attribútumot. Vagy ki kell terjesztenie a Windows Server AD sémát, hogy a Windows Server AD rendelkezzen az attribútum tárolására szolgáló hellyel. Ez a követelmény az automatizáláshoz használt attribútumokat is tartalmazza, például a feldolgozó csatlakozási dátumát és a kilépés dátumát.

Egyes szervezetek például használhatják az attribútumokat

extensionAttribute1, ésextensionAttribute2tárolhatják ezeket a tulajdonságokat. Ha a beépített bővítményattribútumok használata mellett dönt, győződjön meg arról, hogy ezeket az attribútumokat még nem használják a Windows Server AD más LDAP-alapú alkalmazásai vagy a Microsoft Entra ID-val integrált alkalmazások. Más szervezetek új Windows Server AD-attribútumokat hoznak létre a követelményeknek megfelelő névvel, példáulcontosoWorkerId.Győződjön meg arról, hogy minden meglévő Windows Server AD-felhasználó rendelkezik a HR-forrással való korrelációhoz szükséges attribútumokkal. Előfordulhat, hogy a Windows Server AD-ben már vannak olyan felhasználói, amelyek megfelelnek a dolgozóknak. Ezeknek a felhasználóknak olyan attribútummal kell rendelkezniük, amelynek értéke egyedi, és megfelel az adott feldolgozók rekordforrásának mérvadó rendszerének egy tulajdonságának.

Egyes szervezetek például egy attribútumot használnak, például

employeeIda Windows Server AD-ben. Ha vannak olyan felhasználók, akik nem rendelkeznek ezzel az attribútummal, előfordulhat, hogy a későbbi integráció során nem veszik figyelembe őket. Ezután az automatikus kiépítés duplikált felhasználókat eredményez, amelyeket a Windows Server AD-ben hoztak létre. Amikor egy felhasználó távozik, a rendszer nem frissíti vagy távolítja el az eredeti felhasználókat. A következőket használhatja:- A PowerShell-folyamat egy tartományhoz csatlakoztatott számítógépen a paranccsal

Get-ADUser, amely egy Active Directory-tároló összes felhasználójának lekérésére használható. - A

where-objectszűrőt azoknak a felhasználóknak a parancsa, akiknek hiányzik egy olyan attribútuma, mint a{$_.employeeId -eq $null}szűrő. - Az

export-csveredményül kapott felhasználók CSV-fájlba való exportálásának parancsa.

Győződjön meg arról, hogy egyetlen felhasználó sem felel meg az attribútumot hiányzó feldolgozóknak. Ha vannak ilyenek, a Folytatás előtt szerkesztenie kell ezeket a felhasználókat a Windows Server AD-ben a hiányzó attribútum hozzáadásához.

- A PowerShell-folyamat egy tartományhoz csatlakoztatott számítógépen a paranccsal

Terjessze ki a Microsoft Entra ID sémát, és konfigurálja a leképezéseket a Windows Server AD sémából a Microsoft Entra ID felhasználói sémára. Ha a Microsoft Entra Connect Syncet használja, hajtsa végre a Microsoft Entra Connect Sync: Directory bővítmények lépéseit a Microsoft Entra ID felhasználói sémájának attribútumokkal való kibővítéséhez. Konfigurálja a Microsoft Entra Connect Sync-leképezéseket a Windows Server AD attribútumaihoz ezekhez az attribútumokhoz.

Ha Microsoft Entra Cloud Syncet használ, hajtsa végre a Microsoft Entra Cloud Sync címtárbővítményeinek és egyéni attribútumleképezésének lépéseit, hogy a Microsoft Entra ID felhasználói sémát minden más szükséges attribútummal bővítse. Konfigurálja a Microsoft Entra Cloud Sync-leképezéseket a Windows Server AD attribútumaihoz ezekhez az attribútumokhoz. Győződjön meg arról, hogy szinkronizálja az életciklus-munkafolyamatok által igényelt attribútumokat.

Várja meg, amíg befejeződik a szinkronizálás a Windows Server AD-ről a Microsoft Entra-azonosítóra. Ha módosította a leképezéseket, hogy további attribútumokat építsen ki a Windows Server AD-ből, várja meg, amíg a felhasználók a Windows Server AD-ről a Microsoft Entra ID azonosítóra váltanak, hogy a felhasználók Microsoft Entra-azonosítójának teljes attribútumkészlete legyen a Windows Server AD-ből.

Ha a Microsoft Entra Cloud Syncet használja, a Microsoft Entra Cloud Syncet képviselő szolgáltatásnév szinkronizálási feladatának lekérésével figyelheti

steadyStateLastAchievedTimea szinkronizálási állapot tulajdonságát. Ha nem rendelkezik a szolgáltatásnév azonosítójával, tekintse meg a szinkronizálási sémát.

A Microsoft Entra ID felhasználói sémájának frissítése

Ha Windows Server AD-t használ, már kiterjesztette a Microsoft Entra ID felhasználói sémáját a Windows Server AD-ből való leképezések konfigurálásának részeként. Ha ez a lépés befejeződött, ugorjon a következő szakaszra.

Ha nem használja a Windows Server AD-t, az ebben a szakaszban található lépéseket követve bővítheti a Microsoft Entra ID felhasználói sémáját.

Hozzon létre egy alkalmazást a Microsoft Entra sémabővítményeinek tárolásához. A Windows Server AD-ből nem szinkronizált bérlők esetében a sémabővítményeknek egy új alkalmazás részét kell képezniük. Ha még nem tette meg, hozzon létre egy alkalmazást a sémabővítmények megjelenítéséhez. Ehhez az alkalmazáshoz nem lesz hozzá hozzárendelt felhasználó.

Azonosítsa a rekordrendszerrel való korreláció attribútumát. Előfordulhat, hogy a Microsoft Entra-azonosítóban már vannak olyan felhasználói, amelyek megfelelnek a dolgozóknak. Ezután ezeknek a felhasználóknak rendelkezniük kell egy olyan attribútummal, amelynek értéke egyedi, és egy tulajdonságnak felel meg a rekordforrás mérvadó rendszerében ezeknek a dolgozóknak.

Egyes szervezetek például kiterjesztik a Microsoft Entra ID felhasználói sémáját, hogy új attribútummal rendelkezzenek erre a célra. Ha még nem hozott létre attribútumot erre a célra, a következő lépésben adja hozzá attribútumként.

A Microsoft Entra ID felhasználói sémájának kiterjesztése új attribútumokhoz. Hozzon létre címtárséma-bővítményeket az SAP-alkalmazások által igényelt attribútumokhoz, amelyek még nem részei a Microsoft Entra ID felhasználói sémájának. Ezek az attribútumok lehetővé teszik, hogy a Microsoft Entra több adatot tároljon a felhasználókról. A sémát bővítheti egy bővítményattribútum létrehozásával.

Győződjön meg arról, hogy a Microsoft Entra-azonosítóban lévő felhasználók korrelálhatók a HR-forrás feldolgozói rekordjaival

Előfordulhat, hogy a Microsoft Entra-azonosítóban már vannak olyan felhasználói, amelyek megfelelnek a dolgozóknak. Ezután ezeknek a felhasználóknak rendelkezniük kell egy olyan attribútummal, amelynek értéke egyedi, és egy tulajdonságnak felel meg a rekordforrás mérvadó rendszerében ezeknek a dolgozóknak.

Előfordulhat például, hogy egyes szervezetek kiterjesztik a Microsoft Entra ID felhasználói sémáját, hogy új attribútummal rendelkezzenek erre a célra. Ha vannak olyan felhasználók, akik nem rendelkeznek ezzel az attribútummal, előfordulhat, hogy a későbbi integráció során nem veszik figyelembe őket. Az automatikus kiépítés azt eredményezi, hogy ismétlődő felhasználók jönnek létre a Windows Server AD-ben. Amikor egy felhasználó távozik, a rendszer nem frissíti vagy távolítja el az eredeti felhasználókat.

Kérje le a felhasználókat a Microsoft Entra-azonosítóból. Győződjön meg arról, hogy a feldolgozót képviselő Microsoft Entra-azonosítóban már szereplő összes felhasználó rendelkezik attribútummal, hogy korrelálható legyen. A Microsoft Entra ID néhány felhasználója általában nem felel meg a rekordforrás mérvadó rendszerének dolgozóinak. Ezek a felhasználók magukban foglalják a vészhelyzeti rendszergazdai hozzáféréshez szükséges üvegtörési fiókot, az informatikai szállítók és az üzleti vendégek fiókjait. A többi felhasználónak már rendelkeznie kell egy egyedi értékkel rendelkező attribútummal, amelyet a korrelációhoz kell használni.

Ha egyes felhasználók nincsenek korrelációban, előfordulhat, hogy nem jelennek meg a frissítések és a leépítések. A Microsoft Entra akár duplikált felhasználókat is létrehozhat. Ha például az a követelmény, hogy az összes tagfelhasználónak (az üvegtörési fiókon kívül) legyen attribútuma

employeeid, az alábbi szkripthez hasonló PowerShell-parancsfolyamattal azonosíthatja ezeket a felhasználókat:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Az identitásszabályozási funkciók előfeltételeinek beállítása

Ha azt észlelte, hogy szükség van egy Microsoft Entra ID szabályozási képességre, például a Microsoft Entra jogosultságkezelésére vagy a Microsoft Entra életciklus-munkafolyamatokra, telepítse ezeket a funkciókat, mielőtt felhasználókat hoz a Microsoft Entra-azonosítóba.

Szükség esetén töltse fel a használati feltételeket tartalmazó dokumentumot. Ha azt szeretné, hogy a felhasználók elfogadják a használati feltételeket, mielőtt hozzáférnének egy alkalmazáshoz, hozza létre és töltse fel a használati feltételeket tartalmazó dokumentumot , hogy az szerepelhessen a feltételes hozzáférési szabályzatban.

Szükség esetén hozzon létre egy katalógust. Alapértelmezés szerint, amikor egy rendszergazda először kommunikál a Microsoft Entra jogosultságkezelésével, a rendszer automatikusan létrehoz egy alapértelmezett katalógust. A szabályozott alkalmazások hozzáférési csomagjainak azonban egy kijelölt katalógusban kell lenniük. Ha katalógust szeretne létrehozni a Microsoft Entra felügyeleti központban, kövesse a Katalógus létrehozása című szakasz lépéseit.

Ha a PowerShell használatával szeretne katalógust létrehozni, kövesse a Hitelesítés a Microsoft Entra-azonosítóval és katalógus létrehozása című szakasz lépéseit.

Asztalos munkafolyamat létrehozása. Ha bejövő kiépítést konfigurál a Microsoft Entra-azonosítóhoz, konfiguráljon egy életciklus-munkafolyamat-illesztő munkafolyamatot egy feladattal, amely ideiglenes hozzáférési bérletet ad ki az új dolgozók számára.

Hozzon létre egy kilépési munkafolyamatot, amely blokkolja a bejelentkezéseket. A Microsoft Entra Életciklus Munkafolyamatokban konfiguráljon egy kilépési munkafolyamatot egy olyan feladattal, amely megakadályozza a felhasználók bejelentkezését. Ez a munkafolyamat igény szerint futtatható. Ha nem úgy konfigurálta a bejövő kiépítést a rekordforrásból, hogy megakadályozza a dolgozók bejelentkezését az ütemezett kilépési dátum után, konfiguráljon egy kilépési munkafolyamatot, hogy az ezen dolgozók ütemezett szabadságnapjaikon fusson.

Hozzon létre egy kilépési munkafolyamatot a felhasználói fiókok törléséhez. Igény szerint konfiguráljon egy kilépési munkafolyamatot egy felhasználó törlésére vonatkozó feladattal. Ütemezze ezt a munkafolyamatot úgy, hogy a munkavégző ütemezett szabadságának dátuma után bizonyos ideig (például 30 vagy 90 napig) fusson.

Microsoft Entra ID-felhasználók csatlakoztatása a HR-forrásból származó feldolgozói rekordokhoz

Ez a szakasz bemutatja, hogyan integrálható a Microsoft Entra ID és az SAP SuccessFactors a rekord HR-forrásrendszere.

Konfigurálja a rekordrendszert egy szolgáltatásfiókkal, és adjon meg megfelelő engedélyeket a Microsoft Entra-azonosítóhoz. Ha SAP SuccessFactorst használ, kövesse a Sikeresfaktorok konfigurálása az integrációhoz című szakasz lépéseit.

Konfiguráljon bejövő leképezéseket a rekordrendszerből a Windows Server AD-be vagy a Microsoft Entra-azonosítóba. Ha SAP SuccessFactorst használ, és felhasználókat épít ki a Windows Server AD-be és a Microsoft Entra-azonosítóba, kövesse a felhasználók kiépítésének konfigurálása a SuccessFactorsből az Active Directoryba című szakasz lépéseit.

Ha SAP SuccessFactorst használ, és nem a Windows Server AD-be épít ki, kövesse a Felhasználók kiépítésének konfigurálása a SuccessFactors-ből a Microsoft Entra-azonosítóba című szakasz lépéseit.

A megfeleltetések konfigurálásakor győződjön meg arról, hogy a megfeleltetett objektumokkal való megfeleltetést a Windows Server AD attribútumhoz vagy a Korrelációhoz használt Microsoft Entra ID felhasználói attribútumhoz használja. Emellett konfigurálja a leképezéseket a feldolgozó csatlakoztatásához és a kilépési dátumokhoz szükséges attribútumokhoz, valamint a HR-forrásból származó célalkalmazások által igényelt összes attribútumhoz.

Hajtsa végre a kezdeti bejövő kiépítést a rekordrendszerből. Ha SAP SuccessFactorst használ, és felhasználókat épít ki a Windows Server AD-be és a Microsoft Entra-azonosítóba, kövesse az Engedélyezés és a kiépítés indítása című szakasz lépéseit. Ha SAP SuccessFactorst használ, és nem a Windows Server AD-be épít be, kövesse az Engedélyezés és a kiépítés indítása című szakasz lépéseit.

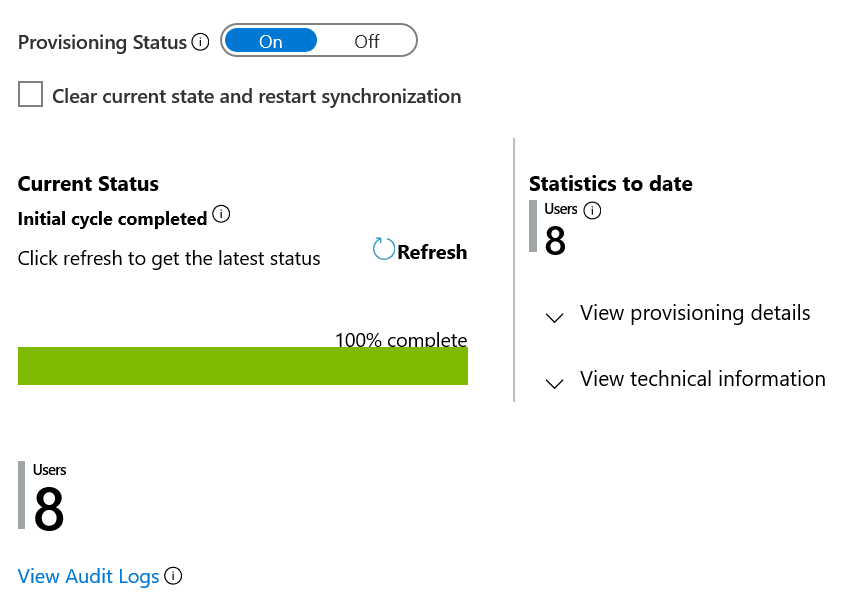

Várja meg, amíg a rekordrendszer kezdeti szinkronizálása befejeződik. Ha az SAP SuccessFactors-ből a Windows Server AD-be vagy a Microsoft Entra-azonosítóba szinkronizál, a címtárba való kezdeti szinkronizálás után a Microsoft Entra frissíti az auditösszegző jelentést az SAP SuccessFactors alkalmazás Kiépítés lapján a Microsoft Entra felügyeleti központban.

Ha a Windows Server AD-be épít be, várja meg, amíg a Windows Server AD-ben létrehozott vagy a Windows Server AD-ben frissített új felhasználók szinkronizálódnak a Windows Server AD-ről a Microsoft Entra-azonosítóra. Várjon, amíg a Windows Server AD felhasználóinak módosításai a Microsoft Entra-azonosítóhoz vezetnek, hogy a felhasználók Microsoft Entra-azonosítójának teljes felhasználói készlete és attribútumai a Windows Server AD-ből származhassanak.

Ha Microsoft Entra Cloud Syncet használ, a

steadyStateLastAchievedTimeszinkronizálási állapotot a Microsoft Entra Cloud Syncet képviselő szolgáltatásnév szinkronizálási feladatának lekérésével figyelheti. Ha nem rendelkezik a szolgáltatásnév azonosítójával, tekintse meg a szinkronizálási sémát.Győződjön meg arról, hogy a felhasználók ki lettek építve a Microsoft Entra-azonosítóba. Ezen a ponton a felhasználóknak jelen kell lenniük a Microsoft Entra-azonosítóban a célalkalmazások által megkövetelt attribútumokkal. Előfordulhat például, hogy a felhasználóknak rendelkezniük kell a ,

surnameésemployeeIDattribútumokkalgivenname. Az adott attribútumokkal vagy hiányzó attribútumokkal rendelkező felhasználók számának megjelenítéséhez az alábbi szkripthez hasonló PowerShell-parancsokat használhat:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Győződjön meg arról, hogy nincsenek váratlan, nem javítható fiókok a Microsoft Entra-azonosítóban. A Microsoft Entra ID néhány felhasználója általában nem felel meg a rekordforrás mérvadó rendszerének dolgozóinak. Ide tartoznak a vészhelyzeti rendszergazdai hozzáféréshez szükséges üvegtörési fiók, az informatikai szállítók és az üzleti vendégek fiókjai.

Előfordulhat azonban, hogy a Microsoft Entra árva fiókjai hasonlítanak az aktuális feldolgozók fiókjainak, de nem szinkronizálva egy feldolgozói rekorddal. Az árva fiókok olyan korábbi alkalmazottaktól származhatnak, akik már nem szerepelnek a HR-rendszerben. Ezek egyező hibákból is származhatnak. Vagy olyan adatminőségi problémákból is eredhetnek, mint például egy személy, aki megváltoztatta a nevét vagy újra meg lett hirdetve.

Felhasználók és az alkalmazásokhoz való hozzáférési jogosultságuk kiépítése és az alkalmazásokba való bejelentkezés engedélyezése

Most, hogy a felhasználók már léteznek a Microsoft Entra-azonosítóban, a következő szakaszokban kiépítheti őket a célalkalmazások számára.

Felhasználók kiosztása az SAP Cloud Identity Services szolgáltatásba

Az ebben a szakaszban ismertetett lépések konfigurálják a Kiépítést a Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe. Alapértelmezés szerint állítsa be a Microsoft Entra-azonosítót, hogy automatikusan kiépíthesse és kiépíthesse a felhasználókat az SAP Cloud Identity Servicesben. Ezután ezek a felhasználók hitelesíthetik magukat az SAP Cloud Identity Services szolgáltatásban, és hozzáférhetnek az SAP Cloud Identity Servicesbe integrált egyéb SAP-számítási feladatokhoz. Az SAP Cloud Identity Services támogatja a kiépítést a helyi identitáskönyvtárból más SAP-alkalmazásokba célrendszerként.

Másik lehetőségként konfigurálhatja az SAP Cloud Identity Servicest a Microsoft Entra ID-ból való olvasásra. Ha az SAP Cloud Identity Services használatával olvassa be a felhasználókat és a csoportokat a Microsoft Entra ID-ból, kövesse az SAP Cloud Identity Services konfigurálására vonatkozó útmutatást. Ezután lépjen tovább a következő szakaszra.

Ha nem SAP Cloud Identity Servicest használ, ugorjon a következő szakaszra.

Győződjön meg arról, hogy rendszergazdai engedélyekkel rendelkező SAP Cloud Identity Services-bérlővel rendelkezik felhasználói fiókkal az SAP Cloud Identity Servicesben.

Az SAP Cloud Identity Services beállítása kiépítéshez. Jelentkezzen be az SAP Cloud Identity Services felügyeleti konzoljára, és kövesse az SAP Cloud Identity Services beállítása kiépítéshez című szakasz lépéseit.

Adja hozzá az SAP Cloud Identity Servicest a katalógusból, és konfigurálja az automatikus felhasználói kiépítést az SAP Cloud Identity Servicesben. Kövesse az SAP Cloud Identity Services hozzáadása a katalógusból és az automatikus felhasználókiépítés konfigurálása az SAP Cloud Identity Services szolgáltatásban című szakaszban leírt lépéseket.

Tesztfelhasználó kiépítése a Microsoft Entra-azonosítóból az SAP Cloud Identity Services szolgáltatásba. Ellenőrizze, hogy a kiépítési integráció készen áll-e. Ehhez kövesse a Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe irányuló új tesztfelhasználó üzembe helyezésének lépéseit.

Győződjön meg arról, hogy a Microsoft Entra és az SAP Cloud Identity Services meglévő felhasználói is korrelálhatók. A Microsoft Entra ID felhasználóinak az SAP Cloud Identity Servicesben már megtalálható felhasználókkal való összehasonlításához kövesse az alábbi szakaszok lépéseit:

Rendelje hozzá az SAP Cloud Identity Services meglévő felhasználóit az alkalmazáshoz a Microsoft Entra ID-ban. Kövesse a Felhasználók hozzárendelése az SAP Cloud Identity Services alkalmazáshoz a Microsoft Entra ID-ban című szakasz lépéseit. Ezekben a lépésekben a következőket kell tennie:

- A kiépítési problémák megoldása, hogy a kiépítés ne legyen karanténba helyezve.

- Ellenőrizze, hogy vannak-e olyan felhasználók, akik az SAP Cloud Identity Services szolgáltatásban vannak jelen, és még nincsenek hozzárendelve az alkalmazáshoz a Microsoft Entra-azonosítóban.

- Rendelje hozzá a többi felhasználót.

- A kezdeti szinkronizálás figyelése.

Várjon a Microsoft Entra-azonosítóról az SAP Cloud Identity Servicesre való szinkronizálásra. Várja meg, amíg az alkalmazáshoz rendelt összes felhasználó ki van építve. A kezdeti ciklus 20 perc és több óra között tart. Az időzítés a Microsoft Entra könyvtár méretétől és a kiépítés hatókörében lévő felhasználók számától függ. A szinkronizálási állapot tulajdonságát az SAP Cloud Identity Servicest képviselő szolgáltatásnév szinkronizálási feladatának beolvasásával figyelheti

steadyStateLastAchievedTime.Ellenőrizze a kiépítési hibákat. Ellenőrizze a kiépítési naplót a Microsoft Entra felügyeleti központban vagy a Graph API-kban. Szűrje a naplót az állapothiba állapotára.

Ha hibakóddal

DuplicateTargetEntrieskapcsolatos hibák vannak, ez a kód kétértelműséget jelez a kiépítési egyező szabályokban. Annak érdekében, hogy minden Microsoft Entra-felhasználó egy alkalmazásfelhasználóval egyezzen, frissítenie kell a Microsoft Entra-felhasználókat vagy az egyeztetéshez használt leképezéseket. Ezután szűrje a naplót a Létrehozás műveletre és a kihagyott állapotra.Ha a felhasználókat kihagyta a *

NotEffectivelyEntitledkód, ez aSkipReasonnaplóesemény azt jelezheti, hogy a Microsoft Entra-azonosítóban lévő felhasználói fiókok nem egyeztek meg, mert a felhasználói fiók állapota le van tiltva.Hasonlítsa össze az SAP Cloud Identity Services felhasználóit a Microsoft Entra-azonosítóban szereplő felhasználókkal. Ismételje meg a szakasz lépéseit: Győződjön meg arról, hogy a meglévő SAP Cloud Identity Services-felhasználók rendelkeznek a szükséges attribútumokkal a felhasználók újraexportálásához az SAP Cloud Identity Servicesből. Ezután ellenőrizze, hogy az exportált felhasználók rendelkeznek-e az SAP-alkalmazásokhoz szükséges tulajdonságokkal. A PowerShell-paranccsal

where-objectszűrheti a felhasználók listáját csak azokra a felhasználókra, akiknek hiányzik egy attribútuma, és ehhez hasonló{$_.employeeId -eq $null}szűrőt használnak.Összevont egyszeri bejelentkezés konfigurálása a Microsoft Entra és az SAP Cloud Identity Services között. SAML-alapú egyszeri bejelentkezés engedélyezése az SAP Cloud Identity Serviceshez. Kövesse az SAP Cloud Identity Services egyszeri bejelentkezési oktatóanyagában megadott utasításokat.

Az alkalmazás webvégpontja a megfelelő feltételes hozzáférési szabályzat hatókörébe kerül. Lehet, hogy rendelkezik egy meglévő feltételes hozzáférési szabályzattal, amelyet egy másik alkalmazáshoz hoztak létre ugyanazokkal a szabályozási követelményekkel. Ezután frissítheti a szabályzatot, hogy az az alkalmazásra is vonatkozzanak, így elkerülheti, hogy sok házirend legyen érvényben.

Miután elvégezte a frissítéseket, ellenőrizze, hogy a várt szabályzatok vannak-e alkalmazva. Láthatja, hogy milyen szabályzatok vonatkoznak egy felhasználóra a feltételes hozzáférési lehetőség eszközzel.

Ellenőrizze, hogy egy tesztfelhasználó tud-e csatlakozni az SAP-alkalmazásokhoz. A Microsoft Saját alkalmazások használatával tesztelheti az alkalmazás egyszeri bejelentkezését. Győződjön meg arról, hogy egy tesztfelhasználó hozzá lett rendelve az SAP Cloud Identity Services alkalmazáshoz, és a Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe lett kiépítve. Ezután jelentkezzen be a Microsoft Entra-ba felhasználóként, és nyissa meg a következőt

myapps.microsoft.com: .Amikor kiválasztja az SAP Cloud Identity Services csempét a Saját alkalmazások, ha szolgáltatói (SP) módban van konfigurálva, a rendszer átirányítja az alkalmazás bejelentkezési lapjára a bejelentkezési folyamat elindításához. Ha identitásszolgáltatói (IDP) módban van konfigurálva, a rendszer automatikusan bejelentkezik az SAP Cloud Identity Services szolgáltatásba, amelyhez beállította az egyszeri bejelentkezést.

Felhasználók kiosztása az SAP ECC-nek

Most, hogy a felhasználók a Microsoft Entra-azonosítóban vannak, üzembe helyezheti őket a helyszíni SAP-ban.

Ha nem SAP ECC-t használ, ugorjon a következő szakaszra.

Konfigurálja a kiépítést. Kövesse a Microsoft Entra ID konfigurálása a felhasználók az SAP ECC-be való üzembe helyezéséhez a NetWeaver AS ABAP 7.0-s vagy újabb verziójával.

Várjon a Microsoft Entra-azonosítóról az SAP ECC-be való szinkronizálásra. Várjon, amíg az SAP ECC-alkalmazáshoz hozzárendelt összes felhasználó ki van építve. A kezdeti ciklus 20 perc és több óra között tart. Az időzítés a Microsoft Entra könyvtár méretétől és a kiépítés hatókörében lévő felhasználók számától függ. A szolgáltatásnév szinkronizálási feladatának beolvasásával figyelheti

steadyStateLastAchievedTimea szinkronizálási állapot tulajdonságát.Ellenőrizze a kiépítési hibákat. Ellenőrizze a kiépítési naplót a Microsoft Entra felügyeleti központban vagy a Graph API-kban. Szűrje a naplót az állapothiba állapotára.

Ha hibakóddal

DuplicateTargetEntrieskapcsolatos hibák vannak, ez a naplóesemény kétértelműséget jelez a kiépítési egyező szabályokban. Frissítenie kell a Microsoft Entra-felhasználókat vagy az egyeztetéshez használt leképezéseket, hogy minden Microsoft Entra-felhasználó egy alkalmazásfelhasználóval egyezzen. Ezután szűrje a naplót a Létrehozás műveletre és a kihagyott állapotra.Ha a felhasználókat kihagyta a

SkipReasonkódNotEffectivelyEntitled, ez a kód azt jelezheti, hogy a Microsoft Entra-azonosítóban lévő felhasználói fiókok nem egyeztek meg, mert a felhasználói fiók állapota le lett tiltva.Hasonlítsa össze az SAP ECC felhasználóit a Microsoft Entra-azonosítóban szereplő felhasználókkal. Az SAP ECC-hez való kiépítéshez szükséges kiépítési ügynököt üzemeltető Windows Serveren indítsa újra a

Microsoft ECMA2HostWindows szolgáltatást. Amikor a szolgáltatás újraindul, teljes körűen importálja a felhasználókat az SAP ECC-ből.Összevont egyszeri bejelentkezés konfigurálása a Microsoft Entra és az SAP között. SAML-alapú egyszeri bejelentkezés engedélyezése SAP-alkalmazásokhoz. Ha SAP NetWeavert használ, kövesse az SAP NetWeaver SSO-oktatóanyagában megadott utasításokat.

Az alkalmazás webvégpontja a megfelelő feltételes hozzáférési szabályzat hatókörébe kerül. Lehet, hogy rendelkezik egy meglévő feltételes hozzáférési szabályzattal, amelyet egy másik alkalmazáshoz hoztak létre ugyanazokkal a szabályozási követelményekkel. Ezután frissítheti a szabályzatot, hogy az az alkalmazásra is vonatkozzanak, így elkerülheti, hogy sok házirend legyen érvényben.

Miután elvégezte a frissítéseket, ellenőrizze, hogy a várt szabályzatok vannak-e alkalmazva. Láthatja, hogy milyen szabályzatok vonatkoznak egy felhasználóra a feltételes hozzáférési lehetőség eszközzel.

Ellenőrizze, hogy kiépítheti-e a tesztfelhasználót, és bejelentkezhet-e az SAP NetWeaverbe. Kövesse az egyszeri bejelentkezés tesztelése című szakasz utasításait annak biztosításához, hogy a felhasználók a feltételes hozzáférés konfigurálása után is bejelentkezhessenek.

Kiépítés konfigurálása a SuccessFactors és más alkalmazások számára

A Microsoft Entra konfigurálható úgy, hogy meghatározott attribútumokat írjon a Microsoft Entra-azonosítóból az SAP SuccessFactors Employee Centralba, beleértve a munkahelyi e-maileket is. További információ: Sap SuccessFactors-visszaírás konfigurálása a Microsoft Entra-azonosítóban.

A Microsoft Entra számos más alkalmazásba is kiépíthet, beleértve azokat az alkalmazásokat is, amelyek olyan szabványokat használnak, mint az OpenID Connect, az SAML, az SCIM, az SQL, az LDAP, a SOAP és a REST. További információ: Alkalmazások integrálása a Microsoft Entra-azonosítóval.

Felhasználók hozzárendelése a szükséges alkalmazáshozzáférés-jogosultságokhoz a Microsoft Entra-ban

Hacsak a konfigurált bérlő nem egy kifejezetten az SAP-alkalmazásokhoz való hozzáféréshez konfigurált teljesen izolált bérlő, nem valószínű, hogy a bérlő minden felhasználójának hozzá kell férnie az SAP-alkalmazásokhoz. A bérlői SAP-alkalmazások úgy vannak konfigurálva, hogy csak az alkalmazáshoz hozzárendelt alkalmazásszerepkörrel rendelkező felhasználók legyenek kiépítve az alkalmazáshoz, és bejelentkezhessenek a Microsoft Entra-azonosítóból az adott alkalmazásba.

Mivel az alkalmazáshoz rendelt felhasználók frissülnek a Microsoft Entra-azonosítóban, ezek a módosítások automatikusan ki lesznek építve az adott alkalmazásra.

Ha rendelkezik Microsoft Entra ID-kezelés, automatizálhatja az SAP Cloud Identity Services vagy az SAP ECC alkalmazásszerepkör-hozzárendeléseinek módosítását a Microsoft Entra ID-ban. Az automatizálással feladatokat vehet fel vagy távolíthat el, amikor a személyek csatlakoznak a szervezethez, vagy elhagyják vagy módosítják a szerepköröket.

Tekintse át a meglévő hozzárendeléseket. Igény szerint az alkalmazásszerepkör-hozzárendelések egyszeri hozzáférési felülvizsgálatát is elvégezheti. Amikor ez a felülvizsgálat befejeződik, a hozzáférési felülvizsgálat eltávolítja a már nem szükséges hozzárendeléseket.

Konfigurálja a folyamatot az alkalmazásszerepkör-hozzárendelések naprakészen tartásához. Ha Microsoft Entra-jogosultságkezelést használ, olvassa el a hozzáférési csomag létrehozása a jogosultságkezelésben egyetlen szerepkörrel rendelkező alkalmazáshoz a PowerShell használatával az SAP felhőalapú identitásszolgáltatásokat vagy AZ SAP ECC-t képviselő alkalmazáshoz való hozzárendelések konfigurálásával.

Ebben a hozzáférési csomagban szabályzatokkal rendelkezhet ahhoz, hogy a felhasználók hozzáféréshez legyenek rendelve, amikor kérik. A hozzárendeléseket rendszergazda végezheti el automatikusan szabályok alapján, vagy életciklus-munkafolyamatok segítségével hozhatja létre.

Ha nem rendelkezik Microsoft Entra ID-kezelés, minden egyes felhasználót hozzárendelhet az alkalmazáshoz a Microsoft Entra felügyeleti központban. A PowerShell-parancsmaggal New-MgServicePrincipalAppRoleAssignedToegyéni felhasználókat rendelhet az alkalmazáshoz.

Hitelesítő adatok terjesztése újonnan létrehozott Microsoft Entra- vagy Windows Server AD-felhasználók számára

Ezen a ponton minden felhasználó megtalálható a Microsoft Entra-azonosítóban, és ki van építve a megfelelő SAP-alkalmazások számára. A folyamat során létrehozott minden olyan felhasználónak, aki korábban nem volt jelen a Windows Server AD-ben vagy a Microsoft Entra-azonosítóban, új hitelesítő adatokra van szüksége.

Ha a Microsoft Entra bejövő kiépítése felhasználókat hoz létre a Windows Server AD-ben, ossza el a Windows Server AD kezdeti hitelesítő adatait az újonnan létrehozott felhasználók számára. A Get-MgAuditLogProvisioning paranccsal lekérheti a Microsoft Entra és a Windows Server AD közötti interakciók eseménylistáját .

A parancsot a

Set-ADAccountPassword-Resettartományhoz csatlakoztatott számítógépen található paraméterrel használhatja új Windows Server AD-jelszó beállításához a felhasználó számára. Ezután használja aSet-ADUser-ChangePasswordAtLogonparaméterrel rendelkező parancsot, hogy a felhasználó új jelszót válasszon a következő bejelentkezéskor.Ha a Microsoft Entra bejövő kiépítése felhasználókat hoz létre a Microsoft Entra-azonosítóban, ossza el a Microsoft Entra ID kezdeti hitelesítő adatait az újonnan létrehozott felhasználók számára. A Get-MgAuditLogDirectoryAudit paranccsal lekérheti az újonnan létrehozott felhasználók listáját olyan paraméterekkel, mint a

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Ha ideiglenes hozzáférési bérletet szeretne létrehozni egy felhasználó számára, használhatja a New-MgUserAuthenticationTemporaryAccessPassMethod és a Get-MgUserAuthenticationTemporaryAccessPassMethod parancsokat, ahogyan az ideiglenes hozzáférési igazolvány létrehozása című témakörben látható.

Ellenőrizze, hogy a felhasználók regisztrálva vannak-e az MFA-hoz. Az MFA-ban nem regisztrált felhasználók azonosításához futtassa a PowerShell-parancsokat a PowerShell-jelentések az MFA-ban regisztrált felhasználókról című szakaszban.

Hozzon létre egy ismétlődő hozzáférési felülvizsgálatot, ha bármely felhasználónak ideiglenes szabályzatkizárásra van szüksége. Bizonyos esetekben előfordulhat, hogy nem lehet azonnal feltételes hozzáférési szabályzatokat kényszeríteni minden jogosult felhasználó számára. Előfordulhat például, hogy egyes felhasználók nem rendelkeznek megfelelő regisztrált eszközzel. Ha ki kell zárnia egy vagy több felhasználót a feltételes hozzáférési szabályzatból, és engedélyeznie kell a hozzáférést, konfiguráljon hozzáférési felülvizsgálatot azon felhasználók csoportjához , akik ki vannak zárva a feltételes hozzáférési szabályzatokból.

Identitásfolyamatok figyelése

Most, hogy konfigurálta az alkalmazásokkal a bejövő és kimenő kiépítést, a Microsoft Entra automatizálásával figyelheti a rekord mérvadó rendszerétől a célalkalmazásokig történő folyamatos kiépítést.

Bejövő kiépítés figyelése

A kiépítési szolgáltatás által végrehajtott tevékenységeket a Microsoft Entra kiépítési naplói rögzítik. A kiépítési naplókat a Microsoft Entra felügyeleti központban érheti el. A kiépítési adatok között a felhasználó neve vagy a forrásrendszer vagy a célrendszer azonosítója alapján kereshet. További információ: Kiépítési naplók.

Változások figyelése a Windows Server AD-ben

A Windows Server naplózási szabályzatra vonatkozó ajánlásainak megfelelően győződjön meg arról, hogy a felhasználói fiókok kezelése sikeres naplózási eseményei engedélyezve vannak az összes tartományvezérlőn, és elemzés céljából gyűjthetők össze.

Alkalmazásszerepkör-hozzárendelések figyelése

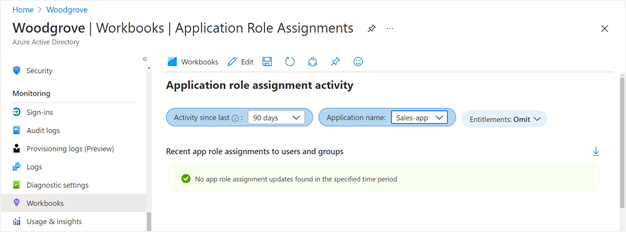

Ha a Microsoft Entra ID-t úgy konfigurálta, hogy auditeseményeket küldjön az Azure Monitornak, az Azure Monitor-munkafüzetekkel betekintést nyerhet abba, hogy a felhasználók hogyan kapják meg a hozzáférésüket.

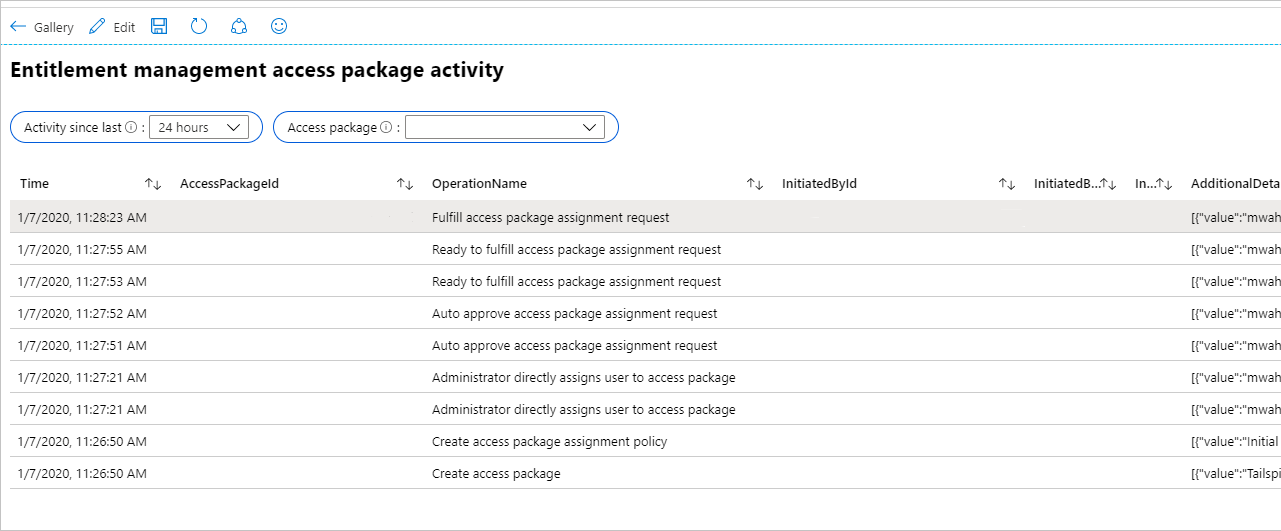

Ha Microsoft Entra jogosultságkezelést használ, az Access Package Activity nevű munkafüzet megjeleníti az adott hozzáférési csomaghoz kapcsolódó összes eseményt.

Annak megtekintéséhez, hogy az alkalmazás szerepkör-hozzárendeléseinek módosításai nem a hozzáférési csomag hozzárendelései miatt lettek-e létrehozva, válassza ki az Alkalmazásszerepkör-hozzárendelési tevékenység nevű munkafüzetet. Ha úgy választ, hogy kihagyja a jogosultsági tevékenységet, csak a jogosultságkezelés által nem végrehajtott alkalmazásszerepkörök módosításai jelennek meg. Egy sor például akkor jelenik meg, ha egy másik rendszergazda közvetlenül hozzárendelt egy felhasználót egy alkalmazásszerepkörhöz.

Kimenő kiépítés figyelése

A Microsoft Entra-val integrált alkalmazások esetében a Szinkronizálás részletei szakasz segítségével figyelheti az előrehaladást, és követheti a kiépítési tevékenység jelentésére mutató hivatkozásokat. A jelentés ismerteti a Microsoft Entra kiépítési szolgáltatás által az alkalmazásban végrehajtott összes műveletet. A kiépítési projektet a Microsoft Graph API-kkal is figyelheti.

A Microsoft Entra kiépítési naplóinak olvasásával kapcsolatos további információkért lásd : Jelentéskészítés az automatikus felhasználói fiókok kiépítéséről.

Egyszeri bejelentkezés figyelése

Az alkalmazásba való bejelentkezések utolsó 30 napját megtekintheti a bejelentkezési jelentésben a Microsoft Entra felügyeleti központban vagy a Microsoft Graphon keresztül. A bejelentkezési naplókat az Azure Monitorba is elküldheti, hogy akár két évig archiválja a bejelentkezési tevékenységet.

Hozzárendelések figyelése Microsoft Entra ID-kezelés

Ha Microsoft Entra ID-kezelés használ, Microsoft Entra ID-kezelés funkciók használatával jelentést készíthet arról, hogy a felhasználók hogyan kapják meg a hozzáférést. Példa:

- A rendszergazda vagy a katalógus tulajdonosa lekérheti azoknak a felhasználóknak a listáját, akik hozzáférési csomag-hozzárendeléssel rendelkeznek a Microsoft Entra felügyeleti központban, a Microsoft Graphon vagy a PowerShellen keresztül.

- Az auditnaplókat elküldheti az Azure Monitornak is, és megtekintheti a hozzáférési csomag módosításainak előzményeit a Microsoft Entra felügyeleti központban vagy a PowerShellen keresztül.

Ezekről a forgatókönyvekről és más identitásszabályozási forgatókönyvekről további információt a jogosultságkezelési szabályzatok és a hozzáférés szükség szerinti módosításának monitorozásával kapcsolatban talál.

Kapcsolódó tartalom

- Alkalmazások hozzáférésének szabályozása a környezetben

- Hozzáférés szabályozása szervezeti szerepkörmodell migrálásával Microsoft Entra ID-kezelés

- Szervezeti szabályzatok definiálása a környezet más alkalmazásaihoz való hozzáférés szabályozásához

- A Microsoft Entra ID használata az SAP-platformokhoz és -alkalmazásokhoz való hozzáférés biztonságossá tételéhez

- Az SAP identitásának és szabályozásának alapjai az Azure-ban

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: