Jelszóhasználat korlátozása

A legtöbb számítógépes rendszer ma a felhasználói hitelesítő adatokat használja a biztonság alapjaként, így azok újrafelhasználható, felhasználó által létrehozott jelszavaktól függenek. Ez azt eredményezte, hogy a jelszavak a fiók feltörésének és az adatsértéseknek is a leggyakoribb okaivá váltak. Erre példaként a jelszavak elfoghatók átvitellel, vagy ellophatók egy kiszolgálóról (adathalászattal vagy jelszóspray-támadásokkal), és feltörhetők a felhasználói fiókokhoz való hozzáférés érdekében.

A biztonság és a fiókvédelem javítása érdekében a HoloLens 2 képes erős, hardveralapú "jelszó nélküli" hitelesítő adatok (beleértve a Windows Hello) engedélyezését az eszközbe való bejelentkezéshez, ami zökkenőmentes hozzáférést biztosít a Microsoft-felhőhöz.

Más eszközről történő bejelentkezés

HoloLens 2 távoli eszközbejelentkési lehetőségeket kínál Microsoft Entra ID munkahelyi fiókokhoz az eszköz kezdeti beállítása és a felhasználói bejelentkezés során, hogy csökkentse az összetett jelszavak beírásának szükségességét, és minimálisra csökkentse a jelszavak hitelesítő adatokként való szükségességét. Azok a felhasználók és szervezetek, akik intelligens kártyákat használnak a hitelesítéshez, nehezen használhatják ezeket a hitelesítő adatokat az olyan eszközökön, mint a HoloLens 2, és gyakran a szervezetek bonyolult rendszereket és költséges folyamatokat fejlesztenek a probléma megoldásához. A probléma megoldásához Microsoft Entra ID két lehetőséget kínál a jelszó nélküli bejelentkezésre HoloLens 2.

Az első hitelesítési módszer a Microsoft Authenticator alkalmazás új képességeire támaszkodik a kulcsalapú hitelesítés biztosításához, amely lehetővé teszi az eszközhöz kötött felhasználói hitelesítő adatok használatát. Miután a rendszergazda engedélyezte a bérlőt, a felhasználók egy üzenetet fognak megjeleníteni a HoloLens eszközbeállítása során, amely arra utasítja őket, hogy koppintson egy számra az alkalmazásukon. Ezután meg kell egyezniük a hitelesítő alkalmazás számával, a Jóváhagyás lehetőséget kell választaniuk, meg kell adniuk a PIN-kódjukat vagy biometrikus azonosítójukat, és teljes hitelesítést kell végezniük a HoloLens beállításához a folytatáshoz. Ezt részletesebben is bemutatjuk a jelszó nélküli bejelentkezésről.

A második egy olyan eszközkód-folyamat, amely intuitív a felhasználók számára, és nem igényel további infrastruktúrát. Ez a távoli bejelentkezési viselkedés egy másik megbízható eszközre támaszkodik, amely támogatja a szervezet által előnyben részesített hitelesítési mechanizmust, és ha elkészült, a rendszer jogkivonatokat ad vissza a HoloLensnek a bejelentkezés vagy az eszköz beállításának befejezéséhez. A folyamat lépései a következők:

- Az OOBE kezdeti eszközbeállítási vagy bejelentkezési folyamatait végigjáró felhasználók számára megjelenik egy "Bejelentkezés másik eszközről" hivatkozás, amely rákoppint. Ez távoli bejelentkezési munkamenetet kezdeményez.

- A felhasználó ekkor megjelenik egy lekérdezési oldal, amely egy rövid URI-t (https://microsoft.com/devicelogin) tartalmaz, amely a Microsoft Entra ID Secure Token Service (STS) eszközhitelesítési végpontjára mutat. A felhasználó egy egyszeri kóddal is rendelkezik, amely biztonságosan jön létre a felhőben, és maximális élettartama 15 perc. A kódlétrehozás mellett a Microsoft Entra ID is létrehoz egy titkosított munkamenetet a távoli bejelentkezési kérelem kezdeményezésekor az előző lépésben, és együtt az URI-t és a kódot használja a távoli bejelentkezési kérelem jóváhagyásához.

- A felhasználó ezután egy másik eszközről navigál az URI-ra, és a rendszer kéri, hogy adja meg a HoloLens 2 eszközén megjelenő kódot.

- Miután a felhasználó megadta a kódot, Microsoft Entra STS megjelenít egy oldalt, amely jelzi a felhasználó HoloLens 2 eszközét, amely aktiválta a távoli bejelentkezési kérést, és kérte a kód létrehozását. Ezután a rendszer megerősítést kér a felhasználótól az adathalász támadások megelőzése érdekében.

- Ha a felhasználó úgy dönt, hogy továbbra is bejelentkezik a megjelenített alkalmazásba, Microsoft Entra STS kéri a felhasználótól a hitelesítő adatait. Sikeres hitelesítés esetén Microsoft Entra STS "jóváhagyottként" frissíti a gyorsítótárazott távoli munkamenetet egy engedélyezési kóddal együtt.

- Végül a felhasználó HoloLens 2 eszközének lekérdezési oldala "Engedélyezett" választ kap a Microsoft Entra ID, és ellenőrzi a felhasználói kódot, annak társított tárolt engedélyezési kódját, és OAuth-jogkivonatokat hoz létre az eszköz beállításának befejezéséhez. A létrehozott hitelesítési jogkivonat 1 óráig érvényes, a frissítési jogkivonat élettartama pedig 90 nap.

Az ebben a folyamatban használt kódgenerálási és titkosítási algoritmusok FIPS-kompatibilisek, azonban a HoloLens 2 jelenleg nem FIPS-minősítéssel rendelkeznek. HoloLens 2 eszközök a TPM-et használják az eszközkulcsok védelmére és a felhasználói hitelesítés után létrehozott jogkivonatok titkosítására hardveres védelem alatt álló kulcsokkal. A HoloLens 2 jogkivonat-biztonságáról további információt a Mi az elsődleges frissítési jogkivonat (PRT) című témakörben talál.

Eszközbejelentkés Windows Hello

Windows Hello közvetlenül az operációs rendszerbe beépített jelszómentes lehetőségeket kínál, amelyek lehetővé teszik, hogy a felhasználók írisz vagy PIN-kód használatával jelentkezzenek be az eszközre. A PIN-kód mindig elérhető hitelesítő adatként, és az eszköz beállításához szükséges, míg az Írisz nem kötelező, és kihagyható. A felhasználók jelszó megadása nélkül jelentkezhetnek be a HoloLens-eszközökre személyes Microsoft-fiókjukkal vagy Microsoft Entra ID munkahelyi fiókjukkal. Az ilyen lehetőségek gyors és biztonságos hozzáférést biztosítanak a felhasználóknak a teljes Windows-élményükhöz, alkalmazásukhoz, adataikhoz, webhelyeikhez és szolgáltatásaikhoz. A Microsoft jelszó nélküli szolgáltatásokra vonatkozó stratégiáját itt találja.

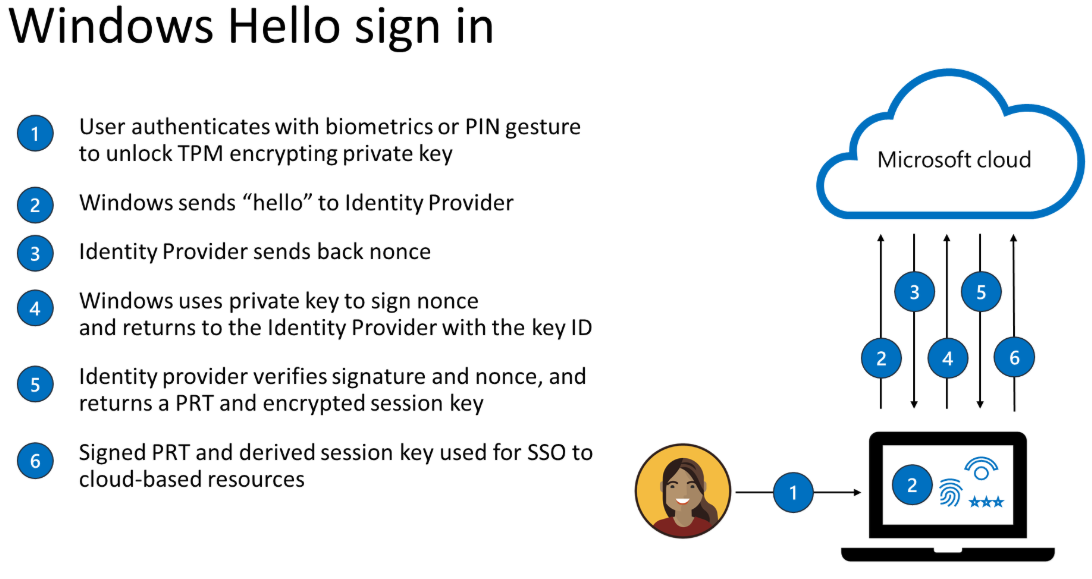

Egy Windows Hello hitelesítő adat létrehozásakor megbízható kapcsolatot hoz létre egy identitásszolgáltatóval, és létrehoz egy aszimmetrikus kulcspárt a hitelesítéshez. A Windows Hello kézmozdulat (például írisz vagy PIN-kód) entrópiát biztosít az eszköz platformmegbízhatósági moduljának (TPM) chipje által támogatott titkos kulcs visszafejtéséhez. Ez a titkos kulcs ezután a hitelesítő kiszolgálónak küldött kérések aláírására szolgál, és sikeres hitelesítés esetén a felhasználó hozzáférést kap az e-mailjeihez, képeihez és egyéb fiókbeállításaihoz.

További információért tekintse meg a következő infografikát:

A fent bemutatott ábrán vegye figyelembe, hogy a nonce a "egyszer", és egy véletlenszerű vagy félig véletlenszerű generált szám. A Windows Hello biometriai vagy PIN-kód hitelesítő adatainak beállítása után soha nem hagyja meg azt az eszközt, amelyen ki van építve. Még ha a felhasználó Windows Hello PIN-kódját is ellopják, például adathalász támadással, akkor sem hasznos a felhasználó fizikai eszköze nélkül.

A fokozott biztonság érdekében a Windows Hello hitelesítő adatokat a Platformmegbízhatósági modul (TPM) védi, hogy a hitelesítő adatok illetéktelen módosításokkal szemben ellenállóak legyenek, és kiegészüljenek a több helytelen bejegyzés elleni kalapácsos védelemmel, valamint a kártékony szoftvervédelemmel a kitettség elkerülése érdekében. Az egyszeri Sign-On (SSO) használatával kapcsolatos további információkért olvassa el az SSO-metódusok áttekintését.

Az Írisz-hitelesítés visszaesik a PIN-kódra. Ahhoz, hogy új PIN-kódot (erős hitelesítőt) állítson be az eszközön, a felhasználónak a folyamat befejezéséhez a közelmúltban többtényezős hitelesítésen (MFA) kellett keresztülmennie.

Egyszeri bejelentkezés a Web Account Managerrel

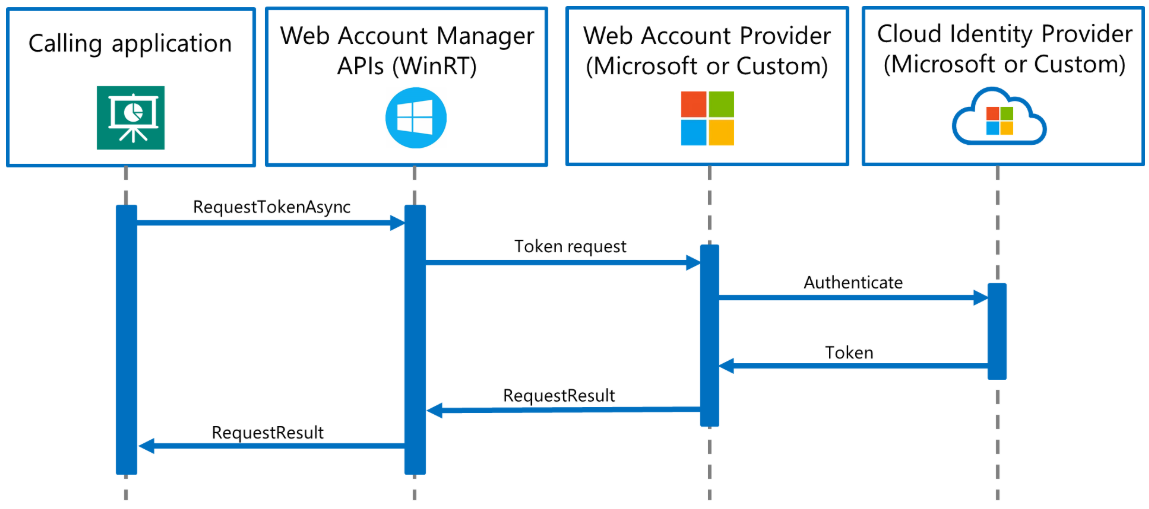

Az egyszeri bejelentkezés (SSO) lehetővé teszi a jelszó nélküli felhasználók számára, hogy a felhasználó személyes fiókját, illetve munkahelyi vagy iskolai fiókját használva jelentkezzenek be az eszközre. A felhasználó automatikusan SSO-val rendelkezik az összes integrált alkalmazáson és szolgáltatáson a Web Account Manager API-kkal.

Miután egy alkalmazáson keresztül hozzáadta az identitást, a felhasználói hozzájárulással elérhetővé válik az összes alkalmazás és szolgáltatás számára rendszerszintű integrációval. Ez jelentősen csökkenti az alkalmazás bejelentkezési terheit, és zökkenőmentes identitásélményt biztosít a felhasználóknak.

A Web Account Manager API-k implementálásával kapcsolatos további információkért tekintse meg a Web account Manager API-k implementálását ismertető témakört.

A speciális hitelesítési követelményekkel rendelkező alkalmazáscsomagok esetében a Web Account Manager (WAM) keretrendszer bővíthető az egyéni identitásszolgáltatók számára. A felhasználók letölthetik az egyéni identitásszolgáltatót, amely Univerzális Windows-platform (UWP) alkalmazásként van csomagolva a Microsoft Store-ból, hogy engedélyezze az egyszeri bejelentkezést az identitásszolgáltatóval integrált egyéb alkalmazásokban.

További információ az egyéni WAM-identitásszolgáltatók implementálásáról: Custom WAM Identity Provider API-referencia.

Windows Hello és FIDO2-bejelentkezés a WebAuthn használatával

HoloLens 2 jelszó nélküli felhasználói hitelesítő adatokat (például Windows Hello vagy FIDO2 biztonsági kulcsokat) használhat a microsoft edge-en és a WebAuthnt támogató webhelyeken való biztonságos bejelentkezéshez. A FIDO2 lehetővé teszi, hogy a felhasználói hitelesítő adatok kihasználják a szabványokon alapuló eszközök előnyeit a online szolgáltatások való hitelesítéshez.

Megjegyzés

A WebAuthn és a FIDO2 CTAP2 specifikációi a szolgáltatásokba vannak implementálva. A WebAuthn és a FIDO2 által megadott aláírt metaadatok információt nyújtanak – például azt, hogy a felhasználó jelen volt-e –, és a helyi kézmozdulattal ellenőrzi a hitelesítést.

A Windows Hello-hez hasonlóan, amikor a felhasználó létrehoz és regisztrál egy FIDO2 hitelesítő adatot, az eszköz (HoloLens 2 vagy a FIDO2 biztonsági kulcs) létrehoz egy privát és nyilvános kulcsot az eszközön. A titkos kulcs biztonságosan van tárolva az eszközön, és csak akkor használható, ha a zárolás feloldása helyi kézmozdulattal, például biometrikus vagy PIN-kóddal történik. A titkos kulcs tárolásakor a rendszer elküldi a nyilvános kulcsot a microsoftos fiókrendszernek a felhőben, és regisztrálja a társított felhasználói fiókkal.

Miután bejelentkezett egy MSA- és Microsoft Entra-fiókkal, a rendszer egy generált számot vagy adatváltozót küld a HoloLens 2 vagy a FIDO2 eszköznek. A HoloLens 2 vagy eszköz a titkos kulcsot használja az azonosítás aláírásához. Az aláírt azonosítás és metaadatok vissza lesznek küldve a Microsoft-fiókrendszerbe, és a nyilvános kulccsal lesznek ellenőrizve.

Windows Hello és FIDO2-eszközök hitelesítő adatokat implementálnak a HoloLens-eszköz, különösen a beépített platformmegbízhatósági modul biztonságos enklávéja alapján. A TPM-enklávé tárolja a titkos kulcsot, és a zárolás feloldásához biometrikus vagy PIN-kód szükséges. Hasonlóképpen, a FIDO2 biztonsági kulcs egy kisméretű külső eszköz, amely beépített biztonságos enklávéval rendelkezik, amely tárolja a titkos kulcsot, és a zárolás feloldásához biometrikus vagy PIN-kód szükséges.

Mindkét lehetőség kétfaktoros hitelesítést kínál egy lépésben, és a sikeres bejelentkezéshez regisztrált eszközre és biometrikus vagy PIN-kódra is szükség van. További információkért tekintse meg a FIDO2 biztonsági kulcsokkal történő erős hitelesítést ismertető ábrát és folyamatot, amely a következő.

Erős hitelesítés FIDO2 biztonsági kulccsal

- A felhasználó csatlakoztatja a FIDO2 biztonsági kulcsot a HoloLens 2

- A Windows a FIDO2 biztonsági kulcsot észleli

- A HoloLens hitelesítési kérést küld

- Microsoft Entra ID nem küld vissza

- A felhasználó végrehajtja a kézmozdulatot a titkos kulcstárolók zárolásának feloldásához a biztonsági kulcs biztonságos enklávéjában

- A FIDO2 biztonsági kulcs titkos kulccsal aláírja a nem-et

- Az aláírt nonce-nel rendelkező PRT-jogkivonat-kérést a rendszer elküldi Microsoft Entra ID

- Microsoft Entra ID FIDO-kulcs ellenőrzése

- Microsoft Entra ID PRT-t és TGT-t ad vissza az erőforrásokhoz való hozzáférés engedélyezéséhez

Az MSA és a Microsoft Entra ID az első függő entitások közé tartoznak, amelyek támogatják a jelszó nélküli hitelesítést a WebAuthn implementálásával.

A WebAuthn alkalmazásokkal és/vagy SDK-kkal való használatáról további információt a WebAuthn API-k jelszó nélküli hitelesítéshez Windows 10 című témakörben talál.

HoloLens 2 támogatja azokat a FIDO2 biztonsági eszközöket, amelyek a jelszó nélküli bejelentkezés Microsoft Entra követelményeknek való megfelelés érdekében lettek megvalósítva – a FIDO2 biztonsági kulcsokat támogatni kell. A 23H2-es kiadással az NFC-olvasók a FIDO2 biztonsági kulcs olvasására használhatók, így a felhasználónak kétszer kell a biztonsági jelvényére koppintania a bejelentkezéshez.

NFC-olvasók támogatása

A HoloLens 23H2-es kiadása lehetővé teszi, hogy a felhasználók kihasználhassák az NFC-olvasók előnyeit. USB-C NFC-olvasóval az HoloLens 2 eszköz integrálható az NFC FIDO2-kártyákkal a Azure AD által támogatott módon. A tiszta helyiségben lévő, vagy az azonosítójelvények FIDO technológiát tartalmazó felhasználóink számára ez a módszer lehetővé teszi a HoloLens-bejelentkezéshez a "Tap & PIN-kód" felületet. Ez a funkció gyorsabb bejelentkezést tesz lehetővé a felhasználók számára.

USB NFC-olvasó támogatása

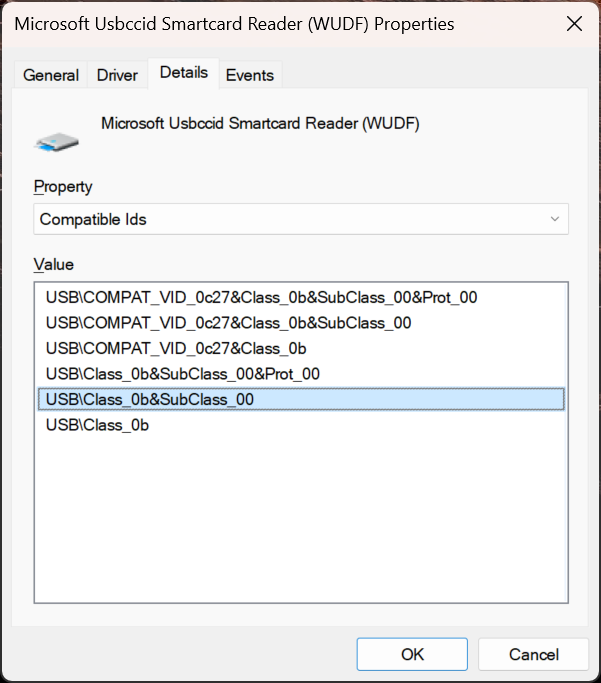

Az USB-CCID (Chip Card Interface Device) kompatibilis NFC FIDO2-olvasók a "0B" USB-alaposztálysal és a "00" alosztálysal támogatottak. Az USB CCID-eszközök microsoftos osztályillesztőivel kapcsolatos részletekért tekintse meg az USB CCID-eszközökHöz készült Microsoft-osztályillesztőket . Annak megállapításához, hogy az NFC-olvasó kompatibilis-e a HoloLens szolgáltatással, tekintse meg az olvasó gyártójának dokumentációját, vagy használja a Eszközkezelő a számítógépen az alábbiak szerint:

- Csatlakoztassa az USB NFC-olvasót egy Windows rendszerű számítógéphez.

- A Eszközkezelő keresse meg az olvasóeszközt, kattintson rá a jobb gombbal, és válassza a Tulajdonságok lehetőséget.

- A Részletek lapon válassza a "Kompatibilis azonosítók" tulajdonságok elemet, és ellenőrizze, hogy az "USB\Class_0b&SubClass_00" szerepel-e a listában.

Megjegyzés

Ha egy USB NFC-olvasó együttműködik a Windows Desktopban a CCID-illesztőprogrammal, akkor ez az olvasó várhatóan kompatibilis lesz a HoloLens 2. Ha az olvasó harmadik féltől származó illesztőprogramot igényel (Windows Update vagy manuális illesztőprogram-telepítéssel), az olvasó nem kompatibilis a HoloLens 2.

Akár korábban használt eszközre, akár új eszközre jelentkezik be, az alábbi lépéseket követve jelentkezzen be egy NFC-olvasóval:

Az "Egyéb felhasználó" képernyőn adja meg a FIDO-kulcsot/ Koppintson az NFC-kulcsra az olvasón.

Adja meg a FIDO PIN-kódját.

Nyomja le a gombra a FIDO billentyűn /Koppintson ismét az NFC-kulcsra az olvasón.

Az eszköz bejelentkezik.

a. Megjegyzés: ha a felhasználó még nem rendelkezik új eszközzel, megjelenik az Egyetlen biometrikus adatfelfedés képernyő.

Ekkor megjelenik a Start menü.

Megjegyzés

Az NFC-olvasó támogatása a HoloLens 2 csak az NFC CTAP-t támogatja a FIDO2-bejelentkezéshez. Nincs terv arra, hogy a Smartcard WinRT API-támogatásának szintje megegyezik a Windows asztali verziójával. Ennek oka a Smartcard WinRT API-k különböző változatai. Emellett a HoloLens 2-hez használt SCard API az asztali verziókhoz képest valamivel kevesebb funkcióval rendelkezik, és egyes olvasótípusok és funkciók nem támogatottak.

Helyi fiókok

Egyetlen helyi fiók konfigurálható offline módú üzemelő példányokhoz. A helyi fiókok alapértelmezés szerint nincsenek engedélyezve, és konfigurálva kell lenniük az eszköz kiépítése során. Jelszóval kell bejelentkezniük, és nem támogatják az alternatív hitelesítési módszereket (például Vállalati Windows Hello vagy Windows Hello).

A HoloLens-felhasználói fiókokról további információt a HoloLens Identity webhelyen talál.

A rendszergazdák az AllowMicrosoftAccountConnection használatával módosítják, hogy a felhasználó használhat-e MSA-fiókot nem e-mailes kapcsolathitelesítéshez és -szolgáltatásokhoz. A jelszókonfigurációs szabályzatok, az üresjárati házirendek és a zárolási képernyő szabályzataiért lásd: Eszközzárolás.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: