Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Megjegyzés:

Intune a cikkben felsorolt beállításoknál több beállítást támogathat. Nem minden beállítás van dokumentálva, és nem lesz dokumentálva. A konfigurálható beállítások megtekintéséhez hozzon létre egy eszközkonfigurációs szabályzatot, és válassza a Beállítások katalógusa lehetőséget. További információt a Beállításkatalógusban talál.

Vpn-kapcsolatokat adhat hozzá és konfigurálhat az eszközökhöz a Microsoft Intune használatával. Ez a cikk a virtuális magánhálózatok (VPN-ek) létrehozásakor konfigurálható beállításokat és funkciókat ismerteti. Ezeket a VPN-beállításokat az eszközkonfigurációs profilok használják, majd leküldik vagy telepítik az eszközökre.

A mobileszköz-kezelési (MDM-) megoldás részeként ezekkel a beállításokkal engedélyezheti vagy tilthatja le a funkciókat, például egy adott VPN-szállító használatát, a mindig bekapcsolást, a DNS használatát, a proxy hozzáadását stb.

Ezek a beállítások a következőt futtató eszközökre vonatkoznak:

- Windows 10/11

- Windows Holographic for Business

Az első lépések

Helyezze üzembe a VPN-alkalmazást, és hozzon létre egy Windows-ügyfél VPN-eszközkonfigurációs profilját. Az elérhető beállítások a választott VPN-ügyfélalkalmazástól függenek. Egyes beállítások csak adott VPN-ügyfelek esetében érhetők el.

-

Előfordulhat, hogy egyes Microsoft 365-szolgáltatások, például az Outlook nem teljesítenek jól harmadik fél vagy partner VPN-ek használatával. Ha külső vagy partneri VPN-t használ, és késéssel vagy teljesítménnyel kapcsolatos problémát tapasztal, távolítsa el a VPN-t.

Ha a VPN eltávolítása megoldja a viselkedést, a következőt teheti:

- A lehetséges megoldások érdekében együttműködhet a harmadik fél vagy a partner VPN-jével. A Microsoft nem nyújt technikai támogatást harmadik fél vagy partner VPN-ek számára.

- Ne használjon VPN-t outlookos forgalommal.

- Ha VPN-t kell használnia, használjon osztott alagútú VPN-t. Emellett engedélyezze, hogy az Outlook forgalma megkerülje a VPN-t.

További információ:

- Áttekintés: VPN osztott bújtatása a Microsoft 365-höz

- Külső hálózati eszközök vagy megoldások használata a Microsoft 365-ben

- Alternatív módszerek a biztonsági szakemberek és az informatikai szakemberek számára a modern biztonsági vezérlők elérésére a mai egyedülálló távoli munkavégzési forgatókönyvek blogjában

- A Microsoft 365 hálózati adatkapcsolat alapelvei

Ezek a beállítások a VPNv2 CSP-t használják.

Felhasználói hatókör vagy eszközhatókör

Használja ezt a VPN-profilt egy felhasználó-/eszközhatókörrel: Alkalmazza a profilt a felhasználói hatókörre vagy az eszköz hatókörére:

-

Felhasználói hatókör: A VPN-profil a felhasználó fiókjában van telepítve az eszközön, például

user@contoso.com: . Ha egy másik felhasználó bejelentkezik az eszközre, a VPN-profil nem érhető el. - Eszköz hatóköre: A VPN-profil az eszközkörnyezetben van telepítve, és az eszköz összes felhasználójára vonatkozik. A Windows Holographic-eszközök csak az eszköz hatókörét támogatják.

-

Felhasználói hatókör: A VPN-profil a felhasználó fiókjában van telepítve az eszközön, például

A meglévő VPN-profilok a meglévő hatókörükre vonatkoznak. Alapértelmezés szerint az új VPN-profilok a felhasználói hatókörbe vannak telepítve, kivéve azokat a profilokat, amelyeken engedélyezve van az eszközalagút. Az engedélyezett eszközalagúttal rendelkező VPN-profilok az eszköz hatókörét használják.

Kapcsolat típusa

Kapcsolat típusa: Válassza ki a VPN-kapcsolat típusát a szállítók alábbi listájából:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatikus (natív típus)

- IKEv2 (natív típus)

- L2TP (natív típus)

- PPTP (natív típus)

AlapSZINTŰ VPN

A kiválasztott kapcsolattípustól függően az alábbi beállítások jelennek meg. Nem minden beállítás érhető el minden kapcsolattípushoz.

Kapcsolat neve: Adja meg a kapcsolat nevét. A végfelhasználók ezt a nevet látják, amikor az eszközükön keresik az elérhető VPN-kapcsolatok listáját. Írja be például a következőt:

Contoso VPN.Kiszolgálók: Adjon hozzá egy vagy több VPN-kiszolgálót, amelyhez az eszközök csatlakoznak. Kiszolgáló hozzáadásakor a következő adatokat kell megadnia:

- Importálás: Tallózással keresse meg azt a vesszővel tagolt fájlt, amely a következő formátumú kiszolgálók listáját tartalmazza: leírás, IP-cím vagy teljes tartománynév, alapértelmezett kiszolgáló. Az OK gombot választva importálja ezeket a kiszolgálókat a Kiszolgálók listába.

- Exportálás: Exportálja a kiszolgálók meglévő listáját egy vesszővel tagolt (csv) fájlba.

- Leírás: Adjon meg egy leíró nevet a kiszolgálónak, például Contoso VPN-kiszolgáló.

- VPN-kiszolgáló címe: Adja meg annak a VPN-kiszolgálónak az IP-címét vagy teljes tartománynevét (FQDN), amelyhez az eszközök csatlakoznak, például 192.168.1.1 vagy vpn.contoso.com.

- Alapértelmezett kiszolgáló: Az Igaz érték engedélyezi ezt a kiszolgálót alapértelmezett kiszolgálóként, amelyet az eszközök a kapcsolat létrehozásához használnak. Csak egy kiszolgálót állítson be alapértelmezettként. A False (alapértelmezett) nem ezt a VPN-kiszolgálót használja alapértelmezett kiszolgálóként.

IP-címek regisztrálása belső DNS-sel: Válassza az Engedélyezés lehetőséget a VPN-profil konfigurálásához, hogy dinamikusan regisztrálja a VPN-adapterhez rendelt IP-címeket a belső DNS-sel. Válassza a Letiltás lehetőséget, ha nem szeretné dinamikusan regisztrálni az IP-címeket.

Always On: Az engedélyezés automatikusan csatlakozik a VPN-kapcsolathoz a következő események bekövetkezésekor:

- A felhasználók bejelentkeznek az eszközeikre.

- Az eszköz hálózata megváltozik.

- Az eszköz képernyője kikapcsolt állapotban visszakapcsolja a képernyőt.

Az eszközalagút-kapcsolatok, például az IKEv2 használatához engedélyezze ezt a beállítást.

A letiltás nem kapcsolja be automatikusan a VPN-kapcsolatot. Előfordulhat, hogy a felhasználóknak manuálisan kell bekapcsolnia a VPN-t.

Hitelesítési módszer: Válassza ki, hogy a felhasználók hogyan hitelesítsék magukat a VPN-kiszolgálón. Az Ön lehetőségei:

Tanúsítványok: Válasszon ki egy meglévő felhasználói ügyféltanúsítvány-profilt a felhasználó hitelesítéséhez. Ez a lehetőség továbbfejlesztett funkciókat, például érintésmentes felületet, igény szerinti VPN-t és alkalmazásonkénti VPN-t biztosít.

Tanúsítványprofilok Intune való létrehozásához lásd: Tanúsítványok használata hitelesítéshez.

Felhasználónév és jelszó: Megkövetelheti a felhasználóktól, hogy a hitelesítéshez meg kell adniuk a tartománynevüket és a jelszavukat, például

user@contoso.com: vagycontoso\user.Származtatott hitelesítő adatok: Használjon egy felhasználó intelligens kártyájából származó tanúsítványt. Ha nincs konfigurálva származtatott hitelesítőadat-kibocsátó, Intune megkéri, hogy adjon hozzá egyet. További információ: Származtatott hitelesítő adatok használata Intune.

Megjegyzés:

A VPN-profilok hitelesítési módszereként származtatott hitelesítő adatok jelenleg nem a várt módon működnek Windows-eszközökön. Ez a viselkedés csak a Windows-eszközökön futó VPN-profilokat érinti, és egy későbbi kiadásban (ETA nélkül) ki lesz javítva.

EAP (csak IKEv2 esetén): Válasszon ki egy meglévő EAP-ügyféltanúsítvány-profilt a hitelesítéshez. Adja meg a hitelesítési paramétereket az EAP XML-beállításban .

Az EAP-hitelesítéssel kapcsolatos további információkért lásd: Extensible Authentication Protocol (EAP) a hálózati hozzáféréshez és az EAP-konfigurációhoz.

Gépi tanúsítványok (csak IKEv2 esetén): Válasszon ki egy meglévő eszközügyfél-tanúsítványprofilt az eszköz hitelesítéséhez.

Ha eszközalagút-kapcsolatokat használ, ki kell választania a Géptanúsítványok lehetőséget.

Tanúsítványprofilok Intune való létrehozásához lásd: Tanúsítványok használata hitelesítéshez.

Jegyezze meg a hitelesítő adatokat minden bejelentkezéskor: Engedélyezze a hitelesítési hitelesítő adatok gyorsítótárazása beállítást . Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást. Alapértelmezés szerint előfordulhat, hogy az operációs rendszer nem gyorsítótárazza a hitelesítési hitelesítő adatokat.

Egyéni XML: Adja meg a VPN-kapcsolatot konfiguráló egyéni XML-parancsokat.

EAP XML: Adja meg a VPN-kapcsolatot konfiguráló EAP XML-parancsokat.

További információ, beleértve az egyéni EAP XML létrehozását is, lásd: EAP-konfiguráció.

Eszközalagút (csak IKEv2 esetén): Az engedélyezés automatikusan csatlakoztatja az eszközt a VPN-hez felhasználói beavatkozás vagy bejelentkezés nélkül. Ez a beállítás a Microsoft Entra ID csatlakoztatott eszközökre vonatkozik.

A funkció használatához a következő beállításokat kell konfigurálnia:

- Kapcsolat típusa: IKEv2 értékre van állítva.

- Always On: Engedélyezés értékre állítva.

- Hitelesítési módszer: Gépi tanúsítványok értékre van állítva.

Eszközönként csak egy profil hozzárendelése engedélyezett eszközalagúttal .

IKE biztonsági társítási paraméterek (csak IKEv2 esetén)

Fontos

Windows 11 a következőt igényli:

Az IKE biztonsági társítási paramétereinek és a gyermekbiztonsági társítás paramétereinek összes beállítása konfigurálva van.

VAGY

Nincsenek konfigurálva az IKE biztonsági társítási paraméterei és a gyermekbiztonsági társítási paraméterek beállításai.

Ezeket a titkosítási beállításokat az IKE biztonsági társítási egyeztetései (más néven main mode vagy phase 1) az IKEv2-kapcsolatokhoz használják. Ezeknek a beállításoknak meg kell egyezniük a VPN-kiszolgáló beállításaival. Ha a beállítások nem egyeznek, a VPN-profil nem fog csatlakozni.

Titkosítási algoritmus: Válassza ki a VPN-kiszolgálón használt titkosítási algoritmust. Ha például a VPN-kiszolgáló 128 bites AES-t használ, válassza az AES-128 elemet a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Integritás-ellenőrzési algoritmus: Válassza ki a VPN-kiszolgálón használt integritási algoritmust. Ha például a VPN-kiszolgáló SHA1-96-ot használ, válassza az SHA1-96 elemet a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Diffie-Hellman csoport: Válassza ki a VPN-kiszolgálón használt Diffie-Hellman számítási csoportot. Ha például a VPN-kiszolgáló Group2 (1024 bit) értéket használ, válassza a 2 értéket a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Gyermekbiztonsági társítás paraméterei (csak IKEv2 esetén)

Fontos

Windows 11 a következőt igényli:

Az IKE biztonsági társítási paramétereinek és a gyermekbiztonsági társítás paramétereinek összes beállítása konfigurálva van.

VAGY

Nincsenek konfigurálva az IKE biztonsági társítási paraméterei és a gyermekbiztonsági társítási paraméterek beállításai.

Ezeket a titkosítási beállításokat az IKEv2-kapcsolatok gyermekbiztonsági társítási egyeztetései (más néven quick mode vagy phase 2) során használják. Ezeknek a beállításoknak meg kell egyezniük a VPN-kiszolgáló beállításaival. Ha a beállítások nem egyeznek, a VPN-profil nem fog csatlakozni.

Titkosító átalakítási algoritmus: Válassza ki a VPN-kiszolgálón használt algoritmust. Ha például a VPN-kiszolgáló 128 bites AES-CBC-t használ, válassza a CBC-AES-128 elemet a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Hitelesítési átalakítási algoritmus: Válassza ki a VPN-kiszolgálón használt algoritmust. Ha például a VPN-kiszolgáló 128 bites AES-GCM-et használ, válassza a GCM-AES-128 elemet a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Tökéletes továbbítási titoktartás (PFS) csoport: Válassza ki a VPN-kiszolgálón a tökéletes továbbítási titoktartáshoz (PFS) használt Diffie-Hellman számítási csoportot. Ha például a VPN-kiszolgáló Group2 (1024 bit) értéket használ, válassza a 2 értéket a listából.

Ha a Nincs konfigurálva értékre van állítva, Intune nem módosítja vagy frissíti ezt a beállítást.

Pulse Secure példa

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Példa az F5 Edge-ügyfélre

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect-példa

Bejelentkezési csoport vagy tartomány: Ez a tulajdonság nem állítható be a VPN-profilban. Ehelyett a Mobile Connect akkor elemzi ezt az értéket, ha a felhasználónevet és a username@domain tartományt vagy DOMAIN\username formátumban adja meg.

Példa:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Példa CheckPoint Mobile VPN-re

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Tipp

Az egyéni XML-parancsok írásával kapcsolatos további információkért tekintse meg a gyártó VPN-dokumentációját.

Alkalmazások és forgalmi szabályok

WIP vagy alkalmazások társítása ehhez a VPN-hez: Engedélyezze ezt a beállítást, ha csak bizonyos alkalmazásoknak szeretné használni a VPN-kapcsolatot. Az Ön lehetőségei:

- Nincs konfigurálva (alapértelmezett): Intune nem módosítja vagy frissíti ezt a beállítást.

-

WiP társítása ezzel a kapcsolattal: A Windows Identity Protection tartományban lévő összes alkalmazás automatikusan a VPN-kapcsolatot használja.

-

WIP-tartomány ehhez a kapcsolathoz: Adjon meg egy Windows Identity Protection- (WIP-) tartományt. Írja be például a következőt:

contoso.com.

-

WIP-tartomány ehhez a kapcsolathoz: Adjon meg egy Windows Identity Protection- (WIP-) tartományt. Írja be például a következőt:

-

Alkalmazások társítása ezzel a kapcsolattal: A megadott alkalmazások automatikusan a VPN-kapcsolatot használják.

VPN-kapcsolat korlátozása ezekre az alkalmazásokra: A letiltás (alapértelmezett) lehetővé teszi, hogy minden alkalmazás használja a VPN-kapcsolatot. Az engedélyezés korlátozza a VPN-kapcsolatot a megadott alkalmazásokra (alkalmazásonkénti VPN). A hozzáadott alkalmazások forgalmi szabályai automatikusan hozzá lesznek adva a VPN-kapcsolat beállításához tartozó hálózati forgalmi szabályokhoz .

Ha az Engedélyezés lehetőséget választja, az alkalmazásazonosítók listája írásvédetté válik. A beállítás engedélyezése előtt adja hozzá a társított alkalmazásokat.

Társított alkalmazások: Válassza az Importálás lehetőséget az

.csvalkalmazáslistát tartalmazó fájl importálásához. A.csvkövetkező fájlhoz hasonlóan néz ki:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalAz alkalmazás típusa határozza meg az alkalmazás azonosítóját. Univerzális alkalmazás esetén adja meg a csomagcsalád nevét, például

Microsoft.Office.OneNote_8wekyb3d8bbwe: . Asztali alkalmazás esetén adja meg az alkalmazás fájlelérési útját, például%windir%\system32\notepad.exe: .A csomagcsalád nevének lekéréséhez használhatja a

Get-AppxPackageWindows PowerShell parancsmagot. A OneNote-csomagcsalád nevének lekéréséhez például nyissa meg a Windows PowerShell, és írja be a következőt:Get-AppxPackage *OneNote. További információ: PfN megkeresése windowsos ügyfélszámítógépre telepített alkalmazáshoz és Get-AppxPackage parancsmag.

Fontos

Javasoljuk, hogy az alkalmazásonkénti VPN-ekhez létrehozott összes alkalmazáslistát biztonságossá tegye. Ha egy jogosulatlan felhasználó módosítja ezt a listát, és ön importálja azt az alkalmazásonkénti VPN-alkalmazáslistába, akkor lehetséges, hogy engedélyezi a VPN-hozzáférést azokhoz az alkalmazásokhoz, amelyeknek nem kellene hozzáféréssel rendelkezniük. Az alkalmazáslisták védelmének egyik módja a hozzáférés-vezérlési lista (ACL) használata.

Hálózati forgalmi szabályok ehhez a VPN-kapcsolathoz: Hozzáadhat olyan hálózati szabályokat, amelyek erre a VPN-kapcsolatra vonatkoznak. Ezzel a funkcióval szűrhet hálózati forgalmat erre a VPN-kapcsolatra.

- Ha létrehoz egy hálózati forgalmi szabályt, akkor a VPN csak az ebben a szabályban megadott protokollokat, portokat és IP-címtartományokat használja.

- Ha nem hoz létre hálózati forgalmi szabályt, akkor minden protokoll, port és címtartomány engedélyezve van ehhez a VPN-kapcsolathoz.

Forgalmi szabályok hozzáadásakor a VPN-problémák elkerülése érdekében javasoljuk, hogy adjon hozzá egy mindenre vonatkozó szabályt, amely a legkevésbé korlátozó.

Válassza a Hozzáadás lehetőséget egy szabály létrehozásához, és adja meg a következő adatokat. Ezzel az információval egy fájlt is importálhat

.csv.Név: Adja meg a hálózati forgalmi szabály nevét.

Szabály típusa: Adja meg a szabály alagútmetódusát. Ez a beállítás csak akkor érvényes, ha ez a szabály egy alkalmazáshoz van társítva. Az Ön lehetőségei:

- Nincs (alapértelmezett)

- Alagút felosztása: Ezzel a beállítással az ügyféleszközök egyidejűleg két kapcsolatot létesítenek. Az egyik kapcsolat biztonságos, és úgy van kialakítva, hogy a hálózati forgalom magánjellegű maradjon. A második kapcsolat nyitva áll a hálózat felé, és lehetővé teszi az internetes forgalom átvitelét.

- Kényszerített alagút: A szabályban szereplő összes hálózati forgalom áthalad a VPN-en. Ebben a szabályban nincs hálózati forgalom közvetlenül az internetre.

Irány: Válassza ki a VPN-kapcsolat által engedélyezett hálózati forgalom áramlását. Az Ön lehetőségei:

- Bejövő: Csak a vpn-en keresztül engedélyezi a külső helyekről érkező forgalmat. A kimenő forgalom nem léphet be a VPN-be.

- Kimenő (alapértelmezett): Csak a VPN-en keresztül engedélyezi a külső helyekre irányuló forgalmat. A bejövő forgalom nem léphet be a VPN-be.

A bejövő és kimenő forgalom engedélyezéséhez hozzon létre két külön szabályt. Hozzon létre egy szabályt a bejövő és egy másik szabályt a kimenő forgalomhoz.

Protokoll: Adja meg a HASZNÁLNI kívánt hálózati protokoll portszámát 0 és 255 között. Adja meg

6például a TCP vagy17az UDP értéket.Amikor megad egy protokollt, két hálózatot csatlakoztat ugyanazon a protokollon keresztül. Ha a TPC (

6) vagy az UDP (17) protokollt használja, meg kell adnia az engedélyezett helyi & távoli porttartományokat és az engedélyezett helyi & távoli IP-címtartományokat is.Ezzel az információval egy fájlt is importálhat

.csv.Helyi porttartományok: Ha a TPC (

6) vagy az UDP (17) protokollt használja, adja meg az engedélyezett helyi hálózati porttartományokat. Írja be100például az alsó és a felső portot120.Létrehozhat egy listát az engedélyezett porttartományokról, például 100–120, 200, 300–320. Egyetlen port esetén mindkét mezőben adja meg ugyanazt a portszámot.

Ezzel az információval egy fájlt is importálhat

.csv.Távoli porttartományok: Ha a TPC (

6) vagy az UDP (17) protokollt használja, adja meg az engedélyezett távoli hálózati porttartományokat. Írja be100például az alsó és a felső portot120.Létrehozhat egy listát az engedélyezett porttartományokról, például 100–120, 200, 300–320. Egyetlen port esetén mindkét mezőben adja meg ugyanazt a portszámot.

Ezzel az információval egy fájlt is importálhat

.csv.Helyi címtartományok: Adja meg az engedélyezett helyi hálózati IPv4-címtartományokat, amelyek használhatják a VPN-t. Ezt a VPN-t csak az ebben a tartományban lévő ügyféleszköz IP-címei használják.

Írja be

10.0.0.22például az alsó és a felső portot10.0.0.122.Létrehozhatja az engedélyezett IP-címek listáját. Egyetlen IP-cím esetén mindkét mezőben ugyanazt az IP-címet adja meg.

Ezzel az információval egy fájlt is importálhat

.csv.Távoli címtartományok: Adja meg a VPN-t használó engedélyezett távoli hálózati IPv4-címtartományokat. Ezt a VPN-t csak az ebben a tartományban lévő IP-címek használják.

Írja be

10.0.0.22például az alsó és a felső portot10.0.0.122.Létrehozhatja az engedélyezett IP-címek listáját. Egyetlen IP-cím esetén mindkét mezőben ugyanazt az IP-címet adja meg.

Ezzel az információval egy fájlt is importálhat

.csv.

Feltételes hozzáférés

Feltételes hozzáférés ehhez a VPN-kapcsolathoz: Engedélyezi az eszközmegfelelési folyamatot az ügyféltől. Ha engedélyezve van, a VPN-ügyfél kommunikál a Microsoft Entra ID a hitelesítéshez használandó tanúsítvány lekéréséhez. A VPN-t úgy kell beállítani, hogy tanúsítványalapú hitelesítést használjon, és a VPN-kiszolgálónak megbízhatónak kell lennie a Microsoft Entra ID által visszaadott kiszolgálón.

Egyszeri bejelentkezés (SSO) alternatív tanúsítvánnyal: Az eszközmegfelelőséghez használjon a Kerberos-hitelesítésHEZ használt VPN-hitelesítési tanúsítványtól eltérő tanúsítványt. Adja meg a tanúsítványt a következő beállításokkal:

- Név: A kibővített kulcshasználat (EKU) neve

- Objektumazonosító: Az EKU objektumazonosítója

- Kiállító kivonata: SSO-tanúsítvány ujjlenyomata

DNS-beállítások

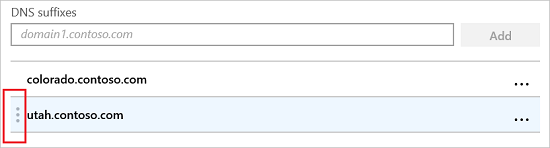

DNS-utótagok keresési listája: A DNS-utótagok között adjon meg egy DNS-utótagot, és adja meg a Hozzáadás lehetőséget. Számos utótagot adhat hozzá.

DNS-utótagok használatakor a teljes tartománynév (FQDN) helyett a hálózati erőforrásokat a rövid nevével keresheti meg. Ha a rövid név alapján keres, az utótagot automatikusan a DNS-kiszolgáló határozza meg. A például

utah.contoso.comszerepel a DNS-utótagok listájában. Ön pingeli a parancsotDEV-comp. Ebben a forgatókönyvben a következőt oldja fel:DEV-comp.utah.contoso.com.A DNS-utótagok a felsorolt sorrendben vannak feloldva, és a sorrend módosítható. Például a

colorado.contoso.comésutah.contoso.coma szerepel a DNS-utótagok listájában, és mindkettő rendelkezik egy nevű erőforrássalDEV-comp. Mivelcolorado.contoso.comaz első a listában, a következőként oldható fel:DEV-comp.colorado.contoso.com.A sorrend módosításához jelölje ki a DNS-utótagtól balra található elemet, majd húzza az utótagot a tetejére:

Névfeloldási házirendtábla (NRPT) szabályai: A névfeloldási házirend (NRPT) szabályai határozzák meg, hogy a DNS hogyan oldja fel a neveket a VPN-hez való csatlakozáskor. A VPN-kapcsolat létrejötte után kiválaszthatja, hogy a VPN-kapcsolat mely DNS-kiszolgálókat használja.

Hozzáadhat olyan szabályokat, amelyek tartalmazzák a tartományt, a DNS-kiszolgálót, a proxyt és más részleteket. Ezek a szabályok feloldják a megadott tartományt. A VPN-kapcsolat ezeket a szabályokat használja, amikor a felhasználók az Ön által megadott tartományokhoz csatlakoznak.

Új szabály hozzáadásához válassza a Hozzáadás lehetőséget. Minden kiszolgálóhoz írja be a következőt:

-

Tartomány: Adja meg a teljes tartománynevet (FQDN) vagy egy DNS-utótagot a szabály alkalmazásához. A DNS-utótag elején megadhat egy pontot (.). Írja be például a vagy a értéket

contoso.com.allcontososubdomains.com. -

DNS-kiszolgálók: Adja meg a tartományt feloldó IP-címet vagy DNS-kiszolgálót. Írja be például a vagy a értéket

10.0.0.3vpn.contoso.com. -

Proxy: Adja meg a tartományt feloldó webproxy-kiszolgálót. Írja be például a következőt:

http://proxy.com. -

Automatikus csatlakozás: Ha engedélyezve van, az eszköz automatikusan csatlakozik a VPN-hez, amikor egy eszköz csatlakozik egy Ön által megadott tartományhoz, például

contoso.com: . Ha nincs konfigurálva (alapértelmezett), az eszköz nem csatlakozik automatikusan a VPN-hez - Állandó: Ha engedélyezve van, a szabály a Névfeloldási házirend (NRPT) táblában marad, amíg a szabályt manuálisan el nem távolítja az eszközről, még akkor is, ha a VPN kapcsolata megszakad. Ha a Nincs konfigurálva (alapértelmezett) értékre van állítva, a VPN-profil NRPT-szabályai törlődnek az eszközről, amikor a VPN megszakad.

-

Tartomány: Adja meg a teljes tartománynevet (FQDN) vagy egy DNS-utótagot a szabály alkalmazásához. A DNS-utótag elején megadhat egy pontot (.). Írja be például a vagy a értéket

Helyettes

-

Automatikus konfigurációs szkript: Fájl használatával konfigurálja a proxykiszolgálót. Adja meg a konfigurációs fájlt tartalmazó proxykiszolgáló URL-címét. Írja be például a következőt:

http://proxy.contoso.com/pac. -

Cím: Adja meg a proxykiszolgáló IP-címét vagy teljes gazdagépnevét. Írja be például a vagy a értéket

10.0.0.3vpn.contoso.com. -

Portszám: Adja meg a proxykiszolgáló által használt portszámot. Írja be például a következőt:

8080. - Proxy megkerülése a helyi címekhez: Ez a beállítás akkor érvényes, ha a VPN-kiszolgáló proxykiszolgálót igényel a kapcsolathoz. Ha nem szeretne proxykiszolgálót használni a helyi címekhez, válassza az Engedélyezés lehetőséget.

Osztott bújtatás

- Osztott bújtatás: Engedélyezze vagy tiltsa le , hogy az eszközök a forgalomtól függően eldönthessék, melyik kapcsolatot használják. Egy szálloda felhasználója például a VPN-kapcsolaton keresztül fér hozzá a munkahelyi fájlokhoz, de a szálloda szokásos hálózatát használja a rendszeres böngészéshez.

- Osztott bújtatási útvonalak ehhez a VPN-kapcsolathoz: Opcionális útvonalak hozzáadása külső VPN-szolgáltatókhoz. Adjon meg egy célelőtagot és egy előtagméretet minden kapcsolathoz.

Megbízható hálózatészlelés

Megbízható hálózati DNS-utótagok: Ha a felhasználók már csatlakoznak egy megbízható hálózathoz, megakadályozhatja, hogy az eszközök automatikusan csatlakozzanak más VPN-kapcsolatokhoz.

A DNS-utótagok között adjon meg egy megbízható DNS-utótagot(például contoso.com), majd válassza a Hozzáadás lehetőséget. Tetszőleges számú utótagot adhat hozzá.

Ha egy felhasználó egy DNS-utótaghoz csatlakozik a listában, akkor a felhasználó nem csatlakozik automatikusan egy másik VPN-kapcsolathoz. A felhasználó továbbra is a megadott DNS-utótagok megbízható listáját használja. A megbízható hálózat továbbra is használatban van, még akkor is, ha be van állítva bármilyen automatikus hívó.

Ha például a felhasználó már csatlakozik egy megbízható DNS-utótaghoz, a rendszer figyelmen kívül hagyja az alábbi automatikus lekérdezéseket. Pontosabban a listában szereplő DNS-utótagok megszakítják az összes többi automatikus kapcsolati műveletet, beleértve a következőket:

- Mindig bekapcsolva

- Alkalmazásalapú eseményindító

- DNS autotrigger

Következő lépések

A profil létrejön, de lehet, hogy még nem csinál semmit. Ügyeljen arra, hogy hozzárendelje a profilt, és figyelje az állapotát.

Vpn-beállítások konfigurálása Android, iOS/iPadOS és macOS rendszerű eszközökön.