iOS-alkalmazások előkészítése alkalmazásvédelmi szabályzatokhoz az Intune alkalmazásburkoló eszközével

Az iOS-hez készült Microsoft Intune alkalmazásburkoló eszközzel az alkalmazás kódjának módosítása nélkül engedélyezheti az Intune alkalmazásvédelmi szabályzatait a belső iOS-alkalmazásokhoz.

Az eszköz egy macOS parancssori alkalmazás, amely burkolót hoz létre egy alkalmazás körül. Az alkalmazások feldolgozását követően módosíthatja az alkalmazás funkcióit, ha alkalmazásvédelmi szabályzatokat helyez üzembe rajta.

Az eszköz letöltéséhez lásd: Microsoft Intune alkalmazásburkoló eszköz iOS-hez a GitHubon.

Megjegyzés:

Ha problémái vannak az Intune alkalmazásburkoló eszköz alkalmazásokkal való használatával kapcsolatban, küldjön segítséget a GitHubon.

Az alkalmazásburkoló eszköz általános előfeltételei

Az alkalmazásburkoló eszköz futtatása előtt teljesítenie kell néhány általános előfeltételt:

Töltse le az iOS-hez készült Microsoft Intune alkalmazásburkoló eszközt a GitHubról.

Olyan macOS-számítógép, amely az Xcode-eszközkészlet 14.0-s vagy újabb verzióját tartalmazza.

A bemeneti iOS-alkalmazást a vállalatnak vagy egy független szoftverszállítónak (ISV) kell fejlesztenie és aláírnia.

A bemeneti alkalmazásfájlnak .ipa vagy .app kiterjesztéssel kell rendelkeznie.

A bemeneti alkalmazást az iOS 14.0-s vagy újabb verziójához kell lefordítani.

A bemeneti alkalmazás nem titkosítható.

A bemeneti alkalmazás nem rendelkezhet kiterjesztett fájlattribútumokkal.

A bemeneti alkalmazásnak rendelkeznie kell jogosultságokkal, mielőtt az Intune alkalmazásburkoló eszköz feldolgozta volna. A jogosultságok a jellemzően megadottakon túl további engedélyeket és képességeket biztosítanak az alkalmazásnak. Útmutatásért lásd: Alkalmazásjogosultságok beállítása .

- Ellenőrizze, hogy léteznek-e érvényes aláíró tanúsítványok a rendszerkulcsláncban. Ha alkalmazáskód-aláírási problémákat tapasztal, az alábbi lépésekkel háríthatja el a problémát:

- Az összes kapcsolódó tanúsítvány megbízhatósági beállításainak alaphelyzetbe állítása

- Köztes tanúsítványok telepítése a rendszerkulcskarikán és a bejelentkezési kulcskarikán

- Az összes kapcsolódó tanúsítvány eltávolítása és újratelepítése

Alkalmazás regisztrálása a Microsoft Entra-azonosítóval

- Regisztrálja alkalmazásait a Microsoft Entra-azonosítóval. További információ: Alkalmazás regisztrálása a Microsoft Identitásplatformon.

- Adja hozzá az egyéni átirányítási URL-címet az alkalmazásbeállításokhoz. További információ: Az MSAL konfigurálása.

- Hozzáférés biztosítása az alkalmazásnak az Intune MAM szolgáltatáshoz. További információ: Az alkalmazás hozzáférésének biztosítása az Intune Mobile App Management szolgáltatáshoz.

- A fenti módosítások befejezése után futtassa az Intune alkalmazásburkoló eszköz legújabb verzióját. Alkalmazások konfigurálása a Microsoft Authentication Libraryhez (MSAL): Adja hozzá a Microsoft Entra alkalmazás ügyfél-azonosítóját a parancssori paraméterekhez az Intune alkalmazásburkoló eszközzel. További információ: Parancssori paraméterek.

Megjegyzés:

A paraméterek és -ac-ar a kötelező paraméterek. Mindegyik alkalmazásnak szüksége lesz ezen paraméterek egyedi készletére.

-aa csak egybérlős alkalmazásokhoz szükséges.

- Az alkalmazás üzembe helyezése.

Az Apple fejlesztői előfeltételei az alkalmazásburkoló eszközhöz

Ha a burkolt alkalmazásokat kizárólag a szervezet felhasználóinak szeretné terjeszteni, az Apple Developer Enterprise Programhoz tartozó fiókra és az Apple Developer-fiókhoz csatolt számos entitásra van szüksége az alkalmazásaláíráshoz.

Ha többet szeretne megtudni az iOS-alkalmazások belső terjesztéséről a szervezet felhasználói számára, olvassa el az Apple Developer Enterprise ProgramAlkalmazások terjesztése című hivatalos útmutatót.

Az Intune által burkolt alkalmazások terjesztéséhez a következőkre lesz szüksége:

Fejlesztői fiók az Apple Developer Enterprise Programhoz.

Házon belüli és alkalmi terjesztési aláíró tanúsítvány érvényes csapatazonosítóval.

- Az intune alkalmazásburkoló eszköz paramétereként szüksége lesz az aláíró tanúsítvány SHA1 kivonatára.

Belső terjesztési kiépítési profil.

Apple Developer Enterprise-fiók létrehozásának lépései

Nyissa meg az Apple Developer Enterprise Program webhelyét.

A lap jobb felső sarkában kattintson a Regisztráció gombra.

Olvassa el a regisztrációhoz szükséges teendők ellenőrzőlistát. Kattintson a lap alján található Start Your Enrollment (Regisztráció indítása ) elemre.

Jelentkezzen be a szervezet Apple ID azonosítójával. Ha még nem rendelkezik ilyen azonosítóval, kattintson az Apple ID létrehozása elemre.

Válassza ki az entitástípust , és kattintson a Folytatás gombra.

Töltse ki az űrlapot a szervezet adataival. Kattintson a Folytatás gombra. Ekkor az Apple felveszi Ön a kapcsolatot, és ellenőrzi, hogy jogosult-e a szervezet regisztrálására.

Az ellenőrzés után kattintson az Elfogadom a licenchez lehetőséget.

Miután beleegyezett a licencbe, fejezze be a program megvásárlásával és aktiválásával.

Ha Ön a csapatügynök (az a személy, aki a szervezet nevében csatlakozik az Apple Developer Enterprise Programhoz), először csapattagok meghívásával és szerepkörök hozzárendelésével hozza létre a csapatot. Ha meg szeretné tudni, hogyan kezelheti a csapatát, olvassa el az Apple fejlesztői fiókcsapatának kezelésével kapcsolatos dokumentációt.

Apple aláíró tanúsítvány létrehozásának lépései

Nyissa meg az Apple fejlesztői portálját.

A lap jobb felső sarkában kattintson a Fiók elemre.

Jelentkezzen be a szervezeti Apple ID azonosítójával.

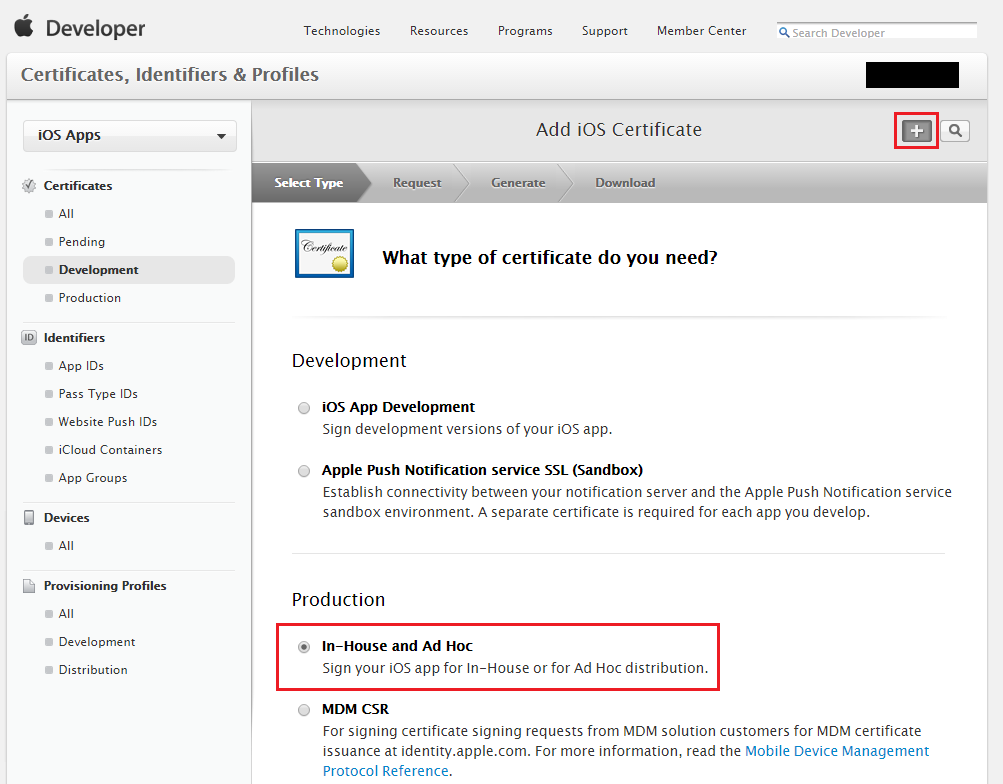

Kattintson a Tanúsítványok, azonosítók & a Profilok elemre.

Az iOS-tanúsítvány hozzáadásához kattintson az

jobb felső sarokban jelentkezzen be.

jobb felső sarokban jelentkezzen be.Válassza a Házon belüli és az Alkalmi tanúsítvány létrehozását a Termelés területen.

Megjegyzés:

Ha nem tervezi az alkalmazás terjesztését, és csak belsőleg szeretné tesztelni, használhat egy iOS-alkalmazásfejlesztési tanúsítványt az éles környezet tanúsítványa helyett. Ha fejlesztési tanúsítványt használ, győződjön meg arról, hogy a mobilkiépítési profil azokra az eszközökre hivatkozik, amelyeken az alkalmazás telepítve lesz.

Kattintson a Tovább gombra a lap alján.

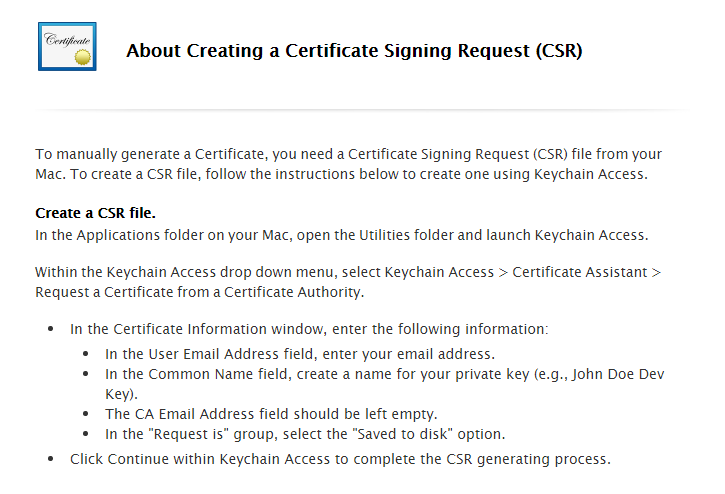

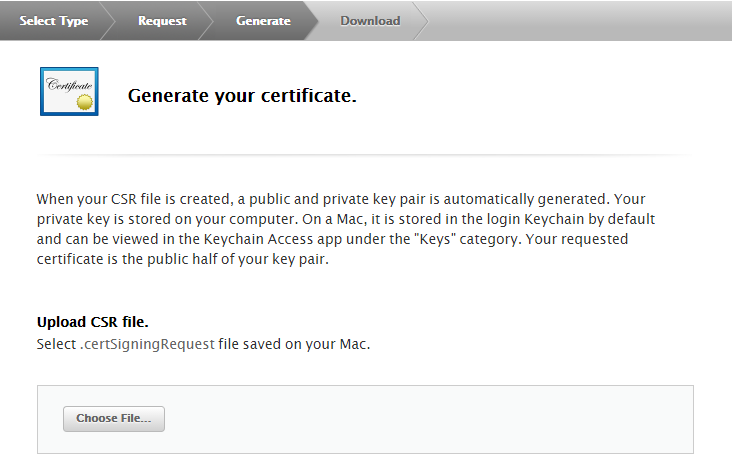

Olvassa el a tanúsítvány-aláírási kérelem (CSR) macOS-számítógépen a Kulcskarika-hozzáférési alkalmazással történő létrehozásáról szóló utasításokat.

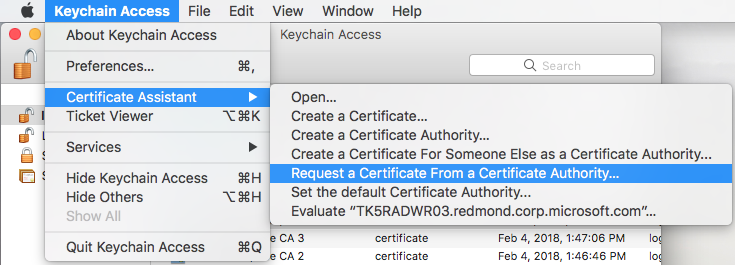

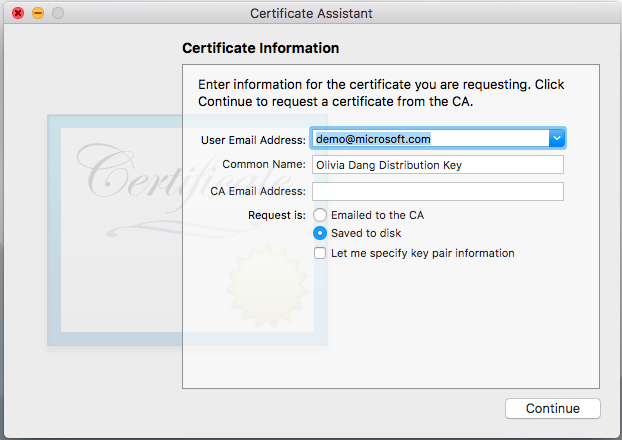

A fenti utasításokat követve hozzon létre tanúsítvány-aláírási kérelmet. A macOS-számítógépen indítsa el a Keychain Access alkalmazást.

A képernyő tetején található macOS menüben válassza a Kulcskarika-hozzáférési > tanúsítványsegéd > Tanúsítvány kérése hitelesítésszolgáltatótól lehetőséget.

Kövesse a fenti Apple fejlesztői webhely útmutatását a CSR-fájl létrehozásához. Mentse a CSR-fájlt a macOS-számítógépre.

Térjen vissza az Apple fejlesztői webhelyére. Kattintson a Folytatás gombra. Ezután töltse fel a CSR-fájlt.

Az Apple létrehozza az aláíró tanúsítványt. Töltse le és mentse egy emlékezetes helyre a macOS-számítógépen.

Kattintson duplán a letöltött tanúsítványfájlra a tanúsítvány kulcskarikához való hozzáadásához.

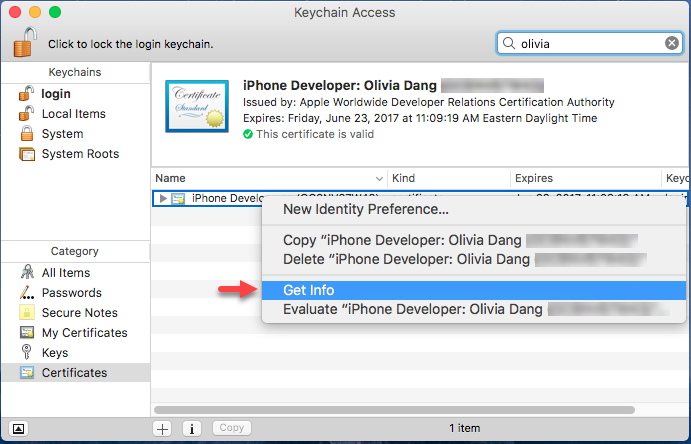

Nyissa meg újra a Kulcskarika-hozzáférést . A tanúsítvány megkereséséhez keresse meg a nevét a jobb felső keresősávban. Kattintson a jobb gombbal az elemre a menü megjelenítéséhez, majd kattintson az Információ lekérése parancsra. A példaképernyőkön éles tanúsítvány helyett fejlesztési tanúsítványt használunk.

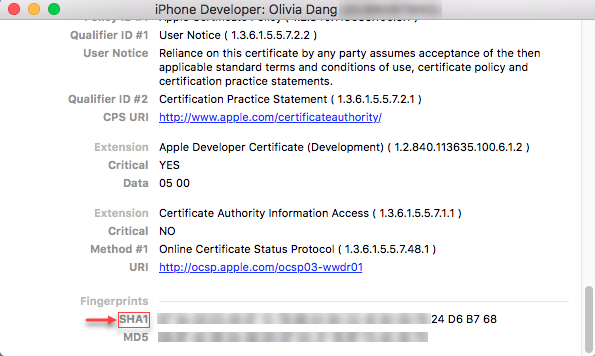

Megjelenik egy információs ablak. Görgessen az aljára, és nézze meg az Ujjlenyomatok felirat alatt. Másolja ki az SHA1 sztringet (elmosódott) az alkalmazásburkoló eszköz "-c" argumentumaként való használatához.

A In-House terjesztési kiépítési profil létrehozásának lépései

Lépjen vissza az Apple Developer-fiók portáljára , és jelentkezzen be a szervezeti Apple ID azonosítójával.

Kattintson a Tanúsítványok, azonosítók & a Profilok elemre.

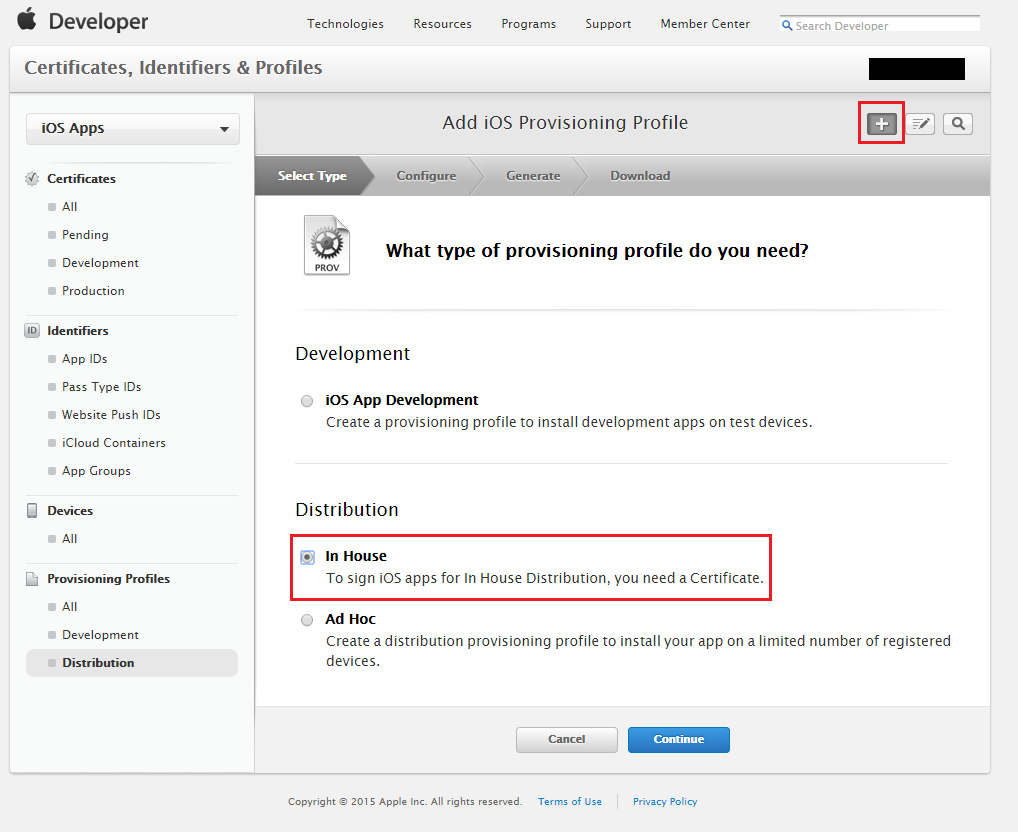

Kattintson az

a jobb felső sarokban egy iOS kiépítési profil hozzáadásához.

a jobb felső sarokban egy iOS kiépítési profil hozzáadásához.Hozzon létre egy Házon belüli kiépítési profilt a Terjesztés területen.

Kattintson a Folytatás gombra. Mindenképpen kapcsolja össze a korábban létrehozott aláíró tanúsítványt a kiépítési profillal.

A lépéseket követve töltse le a profilját (.mobileprovision kiterjesztéssel) a macOS-számítógépre.

Mentse a fájlt egy emlékezetes helyre. Ez a fájl lesz használva a -p paraméterhez az alkalmazásburkoló eszköz használata közben.

Az alkalmazásburkoló eszköz letöltése

Töltse le az alkalmazásburkoló eszköz fájljait a GitHubról egy macOS-számítógépre.

Kattintson duplán a Microsoft Intune Alkalmazáskorlátozások csomagkezelője iOS.dmg. Megjelenik egy ablak a Végfelhasználói licencszerződéssel (EULA). Olvassa el figyelmesen a dokumentumot.

Válassza az Elfogadom lehetőséget az EULA elfogadásához, amely csatlakoztatja a csomagot a számítógéphez.

Az alkalmazásburkoló eszköz futtatása

Fontos

Az Intune rendszeresen kiadja az Intune alkalmazásburkoló eszköz frissítéseit. Rendszeresen ellenőrizze az iOS-hez készült Intune alkalmazásburkoló eszközt a frissítésekért, és építse be a szoftverfejlesztési kiadási ciklusba, hogy az alkalmazások támogatják-e a legújabb alkalmazásvédelmi házirend-beállításokat.

Terminál használata

Nyissa meg a macOS Terminált, és futtassa a következő parancsot:

/Volumes/IntuneMAMAppPackager/IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> -p /<path to provisioning profile> -c <SHA1 hash of the certificate> [-b [<output app build string>]] [-v] [-e] [-x /<array of extension provisioning profile paths>]

Megjegyzés:

Egyes paraméterek nem kötelezők az alábbi táblázatban látható módon.

Példa: Az alábbi példaparancs futtatja az alkalmazásburkoló eszközt a MyApp.ipa nevű alkalmazásban. Meg van adva egy kiépítési profil és az aláíró tanúsítvány SHA-1 kivonata, amely a burkolt alkalmazás aláírására szolgál. A kimeneti alkalmazás (MyApp_Wrapped.ipa) az Asztali mappában lesz létrehozva és tárolva.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -v true

Parancssori paraméterek

Az alkalmazásburkoló eszközzel a következő parancssori paramétereket használhatja:

Példa: Az alábbi példaparancs futtatja az alkalmazásburkoló eszközt, amely tartalmazza a szükséges parancsokat egy alkalmazás egyetlen bérlőn belüli burkolásakor.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -aa https://login.microsoftonline.com/<tenantID> -ac "Client ID of the input app if the app uses the Microsoft Authentication Library" -ar "Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library" -v true

| Tulajdonság | A használata |

|---|---|

| -én |

<Path of the input native iOS application file>. A fájlnévnek .app vagy .ipa végződésűnek kell lennie. |

| -o | <Path of the wrapped output application> |

| -p | <Path of your provisioning profile for iOS apps> |

| -c | <SHA1 hash of the signing certificate> |

| -h | Részletes használati információkat jelenít meg az alkalmazásburkoló eszközhöz elérhető parancssori tulajdonságokról. |

| -Ac |

<Client ID of the input app if the app uses the Microsoft Authentication Library> Ez az alkalmazás Alkalmazásregisztráció paneljének Ügyfél-azonosító mezőjében található GUID. |

| -Ar |

<Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library> Ez az alkalmazásregisztrációban konfigurált átirányítási URI. Általában annak az alkalmazásnak az URL-protokollja, amellyel a Microsoft Authenticator alkalmazás visszatér a közvetítőalapú hitelesítés után. |

| -Aa | (Egybérlős alkalmazásokhoz szükséges) <Authority URI of the input app> azaz https://login.microsoftonline.com/<tenantID>/ |

| -v | (Nem kötelező) Részletes üzeneteket ad ki a konzolon. Javasoljuk, hogy ezt a jelzőt használja a hibák hibakereséséhez. |

| -e | (Nem kötelező) Ezzel a jelzővel az alkalmazásburkoló eszköz eltávolíthatja a hiányzó jogosultságokat az alkalmazás feldolgozása során. További részletekért lásd: Alkalmazásjogosultságok beállítása . |

| -Xe | (Nem kötelező) Megjeleníti az alkalmazás iOS-bővítményeinek adatait, valamint a használatukhoz szükséges jogosultságokat. További részletekért lásd: Alkalmazásjogosultságok beállítása . |

| -x | (Nem kötelező) <An array of paths to extension provisioning profiles>. Ezt akkor használja, ha az alkalmazásnak bővítménykiépítési profilokat kell használnia. |

| -b | (Nem kötelező) Ha azt szeretné, hogy a burkolt kimeneti alkalmazás ugyanazzal a csomagverzióval rendelkezzen, mint a bemeneti alkalmazás (nem ajánlott), használja a -b argumentumot argumentum nélkül. Akkor használja -b <custom bundle version> , ha azt szeretné, hogy a burkolt alkalmazás egyéni CFBundleVersion verzióval rendelkezzen. Ha egyéni CFBundleVersion-et ad meg, érdemes a natív alkalmazás CFBundleVersion elemét a legkevésbé jelentős összetevővel (például 1.0.0 –> 1.0.1) növelni. |

| -f | (Nem kötelező) <Path to a plist file specifying arguments.> Használja ezt a jelzőt a plist-fájl előtt, ha a plist sablont használja az IntuneMAMPackager többi tulajdonságának (például -i, -o és -p) megadásához. Lásd: Argumentumok bevitele plist használatával. |

| -Dt | (Nem kötelező) Tiltsa le a Microsoft Intune-ügyfél telemetriai adatainak gyűjtését. |

| -Dl | (Nem kötelező) Tiltsa le az MSAL-naplókat az INtune-naplókból az MSAL-be integrált és saját MSAL-naplózási visszahívást megvalósító alkalmazások esetében. |

Argumentumok bevitele plist használatával

Az alkalmazásburkoló eszköz futtatásának egyszerű módja, ha az összes parancsargumentumot egy plist fájlba helyezi. A Plist az XML-hez hasonló fájlformátum, amellyel a parancssori argumentumokat űrlapfelületen adhatja meg.

Az IntuneMAMPackager/Contents/MacOS mappában nyissa meg Parameters.plist (üres plist-sablon) szövegszerkesztővel vagy Xcode-dal. Adja meg az alábbi kulcsok argumentumait:

| Plist-kulcs | Típus | Alapértelmezett érték | Megjegyzések: |

|---|---|---|---|

| Bemeneti alkalmazáscsomag elérési útja | Karakterlánc | üres | Ugyanaz, mint az -i |

| Kimeneti alkalmazáscsomag elérési útja | Karakterlánc | üres | Ugyanaz, mint a -o |

| Kiépítési profil elérési útja | Karakterlánc | üres | Ugyanaz, mint a -p |

| SHA-1 tanúsítványkivonat | Karakterlánc | üres | Ugyanaz, mint a -c |

| MSAL-szolgáltató | Karakterlánc | üres | Ugyanaz, mint az -aa |

| MSAL-ügyfélazonosító | Karakterlánc | üres | Ugyanaz, mint az -ac |

| MSAL válasz URI | Karakterlánc | üres | Ugyanaz, mint az -ar |

| Részletesség engedélyezve | Logikai | téves | Ugyanaz, mint a -v |

| Hiányzó jogosultságok eltávolítása | Logikai | téves | Ugyanaz, mint az -e |

| Alapértelmezett buildfrissítés megakadályozása | Logikai | téves | Egyenértékű a -b argumentumok nélküli használatával |

| Buildsztring felülbírálása | Karakterlánc | üres | A burkolt kimeneti alkalmazás egyéni CFBundleVersion tulajdonsága |

| Bővítménykiépítési profil elérési útjai | Sztringek tömbje | üres | Az alkalmazás bővítménykiépítési profiljainak tömbje. |

| Telemetria letiltása | Logikai | téves | Ugyanaz, mint a -dt |

| MSAL-napló felülbírálásának letiltása | Logikai | téves | Ugyanaz, mint a -dl |

Futtassa az IntuneMAMPackagert a plist argumentummal egyedüli argumentumként:

./IntuneMAMPackager –f Parameters.plist

Körbefuttatás utáni

A körbefuttatási folyamat befejezése után megjelenik az "Az alkalmazás burkolása sikerült" üzenet. Ha hiba történik, segítségért tekintse meg a Hibaüzenetek című témakört.

A burkolt alkalmazás a korábban megadott kimeneti mappába lesz mentve. Az alkalmazást feltöltheti az Intune felügyeleti központjába, és társíthatja egy mobilalkalmazás-kezelési szabályzattal.

Fontos

Burkolt alkalmazás feltöltésekor megpróbálhatja frissíteni az alkalmazás egy régebbi verzióját, ha már telepített egy régebbi (burkolt vagy natív) verziót az Intune-ban. Ha hibát tapasztal, töltse fel az alkalmazást új alkalmazásként, és törölje a régebbi verziót.

Most már üzembe helyezheti az alkalmazást a felhasználói csoportokban, és alkalmazásvédelmi szabályzatokat célozhat meg az alkalmazásban. Az alkalmazás a megadott alkalmazásvédelmi szabályzatokkal fog futni az eszközön.

Milyen gyakran kell újraírnom az iOS-alkalmazást az Intune alkalmazásburkoló eszközével?

Az alkalmazások újraírásának fő forgatókönyvei a következők:

- Maga az alkalmazás új verziót adott ki. Az alkalmazás előző verzióját becsomagolták és feltöltötték az Intune felügyeleti központjába.

- Az iOS-hez készült Intune alkalmazásburkoló eszköz kiadott egy új verziót, amely lehetővé teszi a fő hibajavításokat, vagy az Intune alkalmazásvédelmi szabályzatának új funkcióit. Ez 6–8 hét után történik az iOS-hez készült Microsoft Intune alkalmazásburkoló eszköz GitHub-adattárán keresztül.

iOS/iPadOS esetén, bár az alkalmazás aláírásához használt eredeti tanúsítvány-/kiépítési profiltól eltérő lehet a burkolás, ha az alkalmazásban megadott jogosultságok nem szerepelnek az új kiépítési profilban, a burkolás sikertelen lesz. Ha az "-e" parancssori kapcsolóval eltávolítja a hiányzó jogosultságokat az alkalmazásból, a burkolás kényszerítése nem hiúsul meg ebben a forgatókönyvben, az az alkalmazás működésképtelenségét okozhatja.

Az újrarajzolás néhány ajánlott eljárása:

- Annak biztosítása, hogy egy másik kiépítési profil rendelkezik az összes szükséges jogosultságtal, mint bármely korábbi kiépítési profil.

Hibaüzenetek és naplófájlok

Az alábbi információk segítségével elháríthatja az alkalmazásburkoló eszközzel kapcsolatos problémákat.

Hibaüzenetek

Ha az alkalmazásburkoló eszköz nem fejeződik be sikeresen, az alábbi hibaüzenetek egyike jelenik meg a konzolon:

| Hibaüzenet | További információ |

|---|---|

| Érvényes iOS-létesítési profilt kell megadnia. | Előfordulhat, hogy a kiépítési profil nem érvényes. Ellenőrizze, hogy rendelkezik-e a megfelelő engedélyekkel az eszközökhöz, és hogy a profilja megfelelően célozza-e a fejlesztést vagy a terjesztést. Előfordulhat, hogy a létesítési profilja is lejárt. |

| Adjon meg érvényes bemeneti alkalmazásnevet. | Győződjön meg arról, hogy a megadott bemeneti alkalmazásnév helyes. |

| Adjon meg érvényes elérési utat a kimeneti alkalmazáshoz. | Győződjön meg arról, hogy a megadott kimeneti alkalmazás elérési útja létezik és helyes. |

| Adjon meg egy érvényes bemeneti kiépítési profilt. | Győződjön meg arról, hogy érvényes kiépítési profilnevet és bővítményt adott meg. Előfordulhat, hogy a kiépítési profil nem rendelkezik jogosultságokkal, vagy nem adta meg a –p parancssori lehetőséget. |

| A megadott bemeneti alkalmazás nem található. Adjon meg érvényes bemeneti alkalmazásnevet és elérési utat. | Győződjön meg arról, hogy a bemeneti alkalmazás elérési útja érvényes és létezik. Győződjön meg arról, hogy a bemeneti alkalmazás létezik ezen a helyen. |

| A megadott bemeneti kiépítési profilfájl nem található. Adjon meg egy érvényes bemeneti kiépítési profilfájlt. | Győződjön meg arról, hogy a bemeneti kiépítési fájl elérési útja érvényes, és hogy a megadott fájl létezik. |

| A megadott kimeneti alkalmazásmappa nem található. Adjon meg érvényes elérési utat a kimeneti alkalmazáshoz. | Győződjön meg arról, hogy a megadott kimeneti elérési út érvényes és létezik. |

| A kimeneti alkalmazás nem rendelkezik .ipa kiterjesztéssel. | Az alkalmazásburkoló eszköz csak az .app és az .ipa kiterjesztésű alkalmazásokat fogadja el. Győződjön meg arról, hogy a kimeneti fájl kiterjesztése érvényes. |

| Érvénytelen aláíró tanúsítvány lett megadva. Adjon meg egy érvényes Apple aláíró tanúsítványt. | Győződjön meg arról, hogy a megfelelő aláíró tanúsítványt töltötte le az Apple fejlesztői portáljáról. Előfordulhat, hogy a tanúsítvány lejárt, vagy hiányzik egy nyilvános vagy titkos kulcs. Ha az Apple-tanúsítvány és a kiépítési profil használatával megfelelően aláírhat egy alkalmazást az Xcode-on belül, akkor azok érvényesek az alkalmazásburkoló eszközre. Emellett ellenőrizze, hogy az aláíró tanúsítvány egyedi névvel rendelkezik-e a gazdagép macOS-gép kulcskarikája alatt. Ha ugyanannak a tanúsítványnak több verziója is van a kulcskarikán belül, ez a hiba jelenhet meg. |

| A megadott bemeneti alkalmazás érvénytelen. Adjon meg egy érvényes alkalmazást. | Győződjön meg arról, hogy rendelkezik egy érvényes iOS-alkalmazással, amely .app vagy .ipa fájlként lett lefordítva. |

| A megadott bemeneti alkalmazás titkosítva van. Adjon meg egy érvényes titkosítatlan alkalmazást. | Az alkalmazásburkoló eszköz nem támogatja a titkosított alkalmazásokat. Adjon meg egy titkosítatlan alkalmazást. |

| A megadott bemeneti alkalmazás nem pozíciófüggetlen végrehajtható (PIE) formátumban van. Adjon meg egy érvényes alkalmazást PIE formátumban. | A Position Independent Executable (PIE) alkalmazások futtatáskor egy véletlenszerű memóriacímre tölthetők be. Ennek biztonsági előnyei lehetnek. A biztonsági előnyökről az Apple Developer dokumentációjában talál további információt. |

| A megadott bemeneti alkalmazás már be van csomagolva. Adjon meg egy érvényes, nem csomagolt alkalmazást. | Az eszköz által már feldolgozott alkalmazás nem dolgozható fel. Ha újra fel szeretne dolgozni egy alkalmazást, futtassa az eszközt az alkalmazás eredeti verziójával. |

| A megadott bemeneti alkalmazás nincs aláírva. Adjon meg egy érvényes aláírt alkalmazást. | Az alkalmazásburkoló eszközhöz alá kell írni az alkalmazásokat. A fejlesztői dokumentációból megtudhatja, hogyan írhat alá burkolt alkalmazásokat. |

| A megadott bemeneti alkalmazásnak .ipa vagy .app formátumúnak kell lennie. | Az alkalmazásburkoló eszköz csak .app és .ipa kiterjesztéseket fogad el. Győződjön meg arról, hogy a bemeneti fájl érvényes kiterjesztéssel rendelkezik, és .app vagy .ipa fájlként lett lefordítva. |

| A megadott bemeneti alkalmazás már be van csomagolva, és a legújabb szabályzatsablon-verzióban található. | Az alkalmazásburkoló eszköz nem ír át egy meglévő burkolt alkalmazást a szabályzatsablon legújabb verziójával. |

| FIGYELMEZTETÉS: Nem adott meg SHA1 tanúsítványkivonatot. Az üzembe helyezés előtt győződjön meg arról, hogy a burkolt alkalmazás alá van írva. | Győződjön meg arról, hogy érvényes SHA1 kivonatot a –c parancssori jelzőt követve adott meg. |

Naplók gyűjtése a burkolt alkalmazásokhoz az eszközről

Az alábbi lépésekkel naplókat kérhet le a burkolt alkalmazásokhoz a hibaelhárítás során.

- Nyissa meg az iOS-beállítások alkalmazást az eszközén, és válassza ki az üzletági alkalmazást.

- Válassza a Microsoft Intune lehetőséget.

- Állítsa a Diagnosztikai konzol megjelenítése beállítást Be állásba.

- Indítsa el az üzletági alkalmazást.

- Kattintson az "Első lépések" hivatkozásra.

- Mostantól közvetlenül elküldheti a naplókat a Microsoftnak, vagy megoszthatja őket egy másik alkalmazáson keresztül az eszközön.

Megjegyzés:

A naplózási funkció az Intune alkalmazásburkoló eszköz 7.1.13-es vagy újabb verziójával burkolt alkalmazások esetében engedélyezett.

Összeomlási naplók gyűjtése a rendszerből

Előfordulhat, hogy az alkalmazás hasznos információkat naplóz az iOS-ügyféleszköz konzolján. Ezek az információk akkor hasznosak, ha problémákat tapasztal az alkalmazással kapcsolatban, és meg kell állapítania, hogy a probléma az alkalmazásburkoló eszközzel vagy magával az alkalmazással kapcsolatos-e. Az információk lekéréséhez kövesse az alábbi lépéseket:

Reprodukálja a problémát az alkalmazás futtatásával.

Gyűjtse össze a konzol kimenetét az Apple által az üzembe helyezett iOS-alkalmazások hibakeresésére vonatkozó utasításokat követve.

A burkolt alkalmazások azt is lehetővé teszi a felhasználóknak, hogy az alkalmazás összeomlása után közvetlenül az eszközről küldjenek naplókat e-mailben. A felhasználók elküldhetik Önnek a naplókat, hogy szükség esetén megvizsgálhassák és továbbíthassák a Microsoftnak.

Tanúsítványra, kiépítési profilra és hitelesítési követelményekre vonatkozó követelmények

Az iOS-hez készült alkalmazásburkoló eszköznek bizonyos követelményeknek meg kell felelnie a teljes funkcionalitás biztosításához.

| Követelmény | Részletek |

|---|---|

| iOS-létesítési profil | Mielőtt belefoglalja, győződjön meg arról, hogy a létesítési profil érvényes. Az alkalmazásburkoló eszköz nem ellenőrzi, hogy a kiépítési profil lejárt-e egy iOS-alkalmazás feldolgozásakor. Ha lejárt kiépítési profil van megadva, az alkalmazásburkoló eszköz tartalmazni fogja a lejárt kiépítési profilt, és nem fogja tudni, hogy probléma van, amíg az alkalmazás nem telepít egy iOS-eszközön. |

| iOS aláíró tanúsítvány | A megadása előtt győződjön meg arról, hogy az aláíró tanúsítvány érvényes. Az eszköz nem ellenőrzi, hogy lejárt-e egy tanúsítvány az iOS-alkalmazások feldolgozásakor. Ha egy lejárt tanúsítvány kivonata meg van adva, az eszköz feldolgozhatja és aláírhatja az alkalmazást, de nem telepíthető az eszközökre. Győződjön meg arról, hogy a burkolt alkalmazás aláírásához megadott tanúsítvány rendelkezik egyezéssel a kiépítési profilban. Az eszköz nem ellenőrzi, hogy a kiépítési profil megfelel-e a burkolt alkalmazás aláírásához megadott tanúsítványnak. |

| Hitelesítés | Az eszközöknek PIN-kóddal kell rendelkezniük a titkosítás működéséhez. Azokon az eszközökön, amelyekre burkolt alkalmazást telepített, az eszköz állapotsorának megérintésével a felhasználónak újra be kell jelentkeznie egy munkahelyi vagy iskolai fiókkal. A burkolt alkalmazások alapértelmezett szabályzata a hitelesítés újraindítása. Az iOS úgy kezeli a külső értesítéseket (például telefonhívásokat), hogy kilép az alkalmazásból, majd újraindítja azt. |

Alkalmazásjogosultságok beállítása

Az alkalmazás burkolása előtt jogosultságokat adhat az alkalmazásnak olyan további engedélyekhez és képességekhez, amelyek meghaladják az alkalmazás által általában elvégezhető műveleteket. A jogosultságfájl a kódaláírás során speciális engedélyek megadására szolgál az alkalmazásban (például egy megosztott kulcskarikához való hozzáféréshez). Az Xcode-on belül az alkalmazásfejlesztés során bizonyos, képességeknek nevezett alkalmazásszolgáltatások engedélyezve vannak. Az engedélyezés után a képességek megjelennek a jogosultságok fájljában. A jogosultságokkal és képességekkel kapcsolatos további információkért lásd: Képességek hozzáadása az iOS fejlesztői könyvtárában. A támogatott képességek teljes listáját lásd: Támogatott képességek.

Az iOS-hez készült alkalmazásburkoló eszköz támogatott képességei

| Képesség | Leírás | Ajánlott útmutatás |

|---|---|---|

| Alkalmazáscsoportok | Alkalmazáscsoportok használatával több alkalmazás is hozzáférhet a megosztott tárolókhoz, és további folyamatközi kommunikációt engedélyezhet az alkalmazások között. Az alkalmazáscsoportok engedélyezéséhez nyissa meg a Képességek panelt , és kattintson a BE gombra az Alkalmazáscsoportok területen. Hozzáadhat alkalmazáscsoportokat, vagy kiválaszthat meglévőket. |

Alkalmazáscsoportok használatakor használjon fordított DNS-jelölést: group.com.companyName.AppGroup |

| Háttérmódok | A háttérmódok engedélyezése lehetővé teszi, hogy az iOS-alkalmazás továbbra is a háttérben fusson. | |

| Adatvédelem | Az adatvédelem magasabb szintű biztonságot nyújt az iOS-alkalmazás által a lemezen tárolt fájlokhoz. Az adatvédelem az adott eszközökön található beépített titkosítási hardver használatával tárolja a fájlokat titkosított formátumban a lemezen. Az alkalmazásnak ki kell alakítania az adatvédelem használatához. | |

| Alkalmazáson belüli vásárlás | Az alkalmazáson belüli vásárlás közvetlenül az alkalmazásba ágyazza be az áruházat azáltal, hogy lehetővé teszi, hogy csatlakozzon az áruházhoz, és biztonságosan feldolgozza a felhasználó fizetéseit. Az alkalmazáson belüli vásárlással fizetést gyűjthet a továbbfejlesztett funkciókért vagy az alkalmazás által használható további tartalmakért. | |

| Kulcskarika megosztása | A kulcsláncmegosztás engedélyezése lehetővé teszi, hogy az alkalmazás jelszavakat osszon meg a kulcskarikán a csapata által fejlesztett más alkalmazásokkal. | Kulcsláncmegosztás használatakor használjon fordított DNS-jelölést: com.companyName.KeychainGroup |

| Személyes VPN | Engedélyezze a személyes VPN-t, hogy az alkalmazás egyéni rendszer VPN-konfigurációt hozhasson létre és vezérelhessen a hálózati bővítmény keretrendszerével. | |

| Leküldéses értesítések | Az Apple Push Notification service (APNs) lehetővé teszi, hogy a nem az előtérben futó alkalmazások értesítsék a felhasználót arról, hogy rendelkezik a felhasználó adataival. | A leküldéses értesítések működéséhez alkalmazásspecifikus kiépítési profilt kell használnia. Kövesse az Apple fejlesztői dokumentációjának lépéseit. |

| Vezeték nélküli tartozék konfigurációja | A vezeték nélküli tartozékkonfiguráció engedélyezése hozzáadja a külső tartozék keretrendszert a projekthez, és lehetővé teszi, hogy az alkalmazás MFi-Wi-Fi tartozékokat állítson be. |

A jogosultságok engedélyezésének lépései

Képességek engedélyezése az alkalmazásban:

a. Az Xcode-ban lépjen az alkalmazás céljára, és kattintson a Képességek elemre.

b. Kapcsolja be a megfelelő képességeket. Az egyes képességekkel és a helyes értékek meghatározásával kapcsolatos részletes információkért lásd: Képességek hozzáadása az iOS fejlesztői könyvtárában.

c. Jegyezze fel a folyamat során létrehozott azonosítókat. Ezeket értékeknek

AppIdentifierPrefixis nevezik.d. Hozza létre és írja alá az alkalmazást, hogy be legyen csomagolva.

Jogosultságok engedélyezése a létesítési profilban:

a. Jelentkezzen be az Apple Fejlesztői Tagközpontba.

b. Hozzon létre egy kiépítési profilt az alkalmazáshoz. Útmutatásért lásd: Az iOS-hez készült Intune alkalmazásburkoló eszköz előfeltételeinek beszerzése.

c. Az üzembe helyezési profilban engedélyezze ugyanazokat a jogosultságokat, mint az alkalmazásban. Az alkalmazás fejlesztése során megadott azonosítókat (

AppIdentifierPrefixértékeket) kell megadnia.d. Fejezze be a kiépítési profil varázslóját, és töltse le a fájlt.

Győződjön meg arról, hogy minden előfeltétel teljesült, majd burkolja be az alkalmazást.

Jogosultságokkal kapcsolatos gyakori hibák elhárítása

Ha az iOS-hez készült alkalmazásburkoló eszköz jogosultsági hibát jelez, próbálkozzon az alábbi hibaelhárítási lépésekkel.

| Probléma | A probléma oka | Megoldás |

|---|---|---|

| Nem sikerült elemezni a bemeneti alkalmazásból létrehozott jogosultságokat. | Az alkalmazásburkoló eszköz nem tudja beolvasni az alkalmazásból kinyert jogosultságfájlt. Előfordulhat, hogy a jogosultságfájl helytelen formátumú. | Vizsgálja meg az alkalmazás jogosultsági fájlját. Az alábbi utasítások ezt ismertetik. A jogosultságok fájljának vizsgálatakor ellenőrizze, hogy vannak-e helytelen formátumú szintaxisok. A fájlnak XML formátumúnak kell lennie. |

| A jogosultságok hiányoznak a kiépítési profilból (a hiányzó jogosultságok szerepelnek a listában). Csomagolja újra az alkalmazást egy olyan kiépítési profillal, amely rendelkezik ezekkel a jogosultságokkal. | Eltérés van a kiépítési profilban engedélyezett jogosultságok és az alkalmazásban engedélyezett képességek között. Ez az eltérés az adott képességekkel (például alkalmazáscsoportokkal és kulcslánc-hozzáféréssel) társított azonosítókra is vonatkozik. | Általában létrehozhat egy új kiépítési profilt, amely ugyanazokat a képességeket teszi lehetővé, mint az alkalmazás. Ha a profil és az alkalmazás közötti azonosítók nem egyeznek, az alkalmazásburkoló eszköz lecseréli az azonosítókat, ha képes rá. Ha egy új kiépítési profil létrehozása után is megjelenik ez a hibaüzenet, megpróbálhatja eltávolítani a jogosultságokat az alkalmazásból az –e paraméterrel (lásd: Jogosultságok eltávolítása az alkalmazásból az –e paraméter használatával). |

Aláírt alkalmazás meglévő jogosultságainak megkeresése

Aláírt alkalmazás és kiépítési profil meglévő jogosultságainak áttekintése:

Keresse meg az .ipa fájlt, és módosítsa .zip kiterjesztésre.

Bontsa ki a .zip fájlt. Ez létrehoz egy Payload mappát, amely tartalmazza a .app csomagot.

A codesign eszközzel ellenőrizze a .app csomag jogosultságait, ahol

YourApp.appa csomag tényleges neve a .app.:codesign -d --entitlements :- "Payload/YourApp.app"A biztonsági eszközzel ellenőrizze az alkalmazás beágyazott kiépítési profiljának jogosultságait, ahol

YourApp.appaz a .app csomag tényleges neve.security cms -D -i "Payload/YourApp.app/embedded.mobileprovision"

Jogosultságok eltávolítása egy alkalmazásból az –e paraméterrel

Ez a parancs eltávolít minden olyan engedélyezett képességet az alkalmazásban, amely nem szerepel a jogosultságok fájljában. Ha eltávolítja az alkalmazás által használt képességeket, az tönkreteheti az alkalmazást. A hiányzó képességek eltávolítására példa egy gyártó által gyártott alkalmazás, amely alapértelmezés szerint minden képességgel rendelkezik.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager –i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> –p /<path to provisioning profile> –c <SHA1 hash of the certificate> -e

Az alkalmazásburkoló eszköz biztonsága és adatvédelme

Az alkalmazásburkoló eszköz használatakor kövesse az alábbi ajánlott biztonsági és adatvédelmi eljárásokat.

Az aláíró tanúsítványnak, a kiépítési profilnak és a megadott üzletági alkalmazásnak ugyanazon a macOS-gépen kell lennie, amelyet az alkalmazásburkoló eszköz futtatásához használ. Ha a fájlok UNC elérési úton találhatók, győződjön meg arról, hogy azok elérhetők a macOS-gépről. Az elérési utat IPsec- vagy SMB-aláírással kell védeni.

A felügyeleti központba importált burkolt alkalmazásnak ugyanazon a számítógépen kell lennie, amelyen az eszközt futtatja. Ha a fájl UNC elérési úton található, győződjön meg arról, hogy elérhető a felügyeleti központot futtató számítógépen. Az elérési utat IPsec- vagy SMB-aláírással kell védeni.

A környezetet, ahol az alkalmazásburkoló eszközt letöltik a GitHub-adattárból, IPsec- vagy SMB-aláírással kell védeni.

A feldolgozott alkalmazásnak megbízható forrásból kell származnia a támadások elleni védelem biztosításához.

Győződjön meg arról, hogy az alkalmazásburkoló eszközben megadott kimeneti mappa biztonságos, különösen akkor, ha az egy távoli mappa.

A fájlfeltöltési párbeszédpanelt tartalmazó iOS-alkalmazások lehetővé tehetik a felhasználók számára az alkalmazásra alkalmazott korlátozások megkerülését, kivágására, másolására és beillesztésére vonatkozó korlátozásokat. A felhasználó például a Fájlfeltöltés párbeszédpanelen tölthet fel képernyőképet az alkalmazás adatairól.

Amikor egy burkolt alkalmazásból figyeli az eszköz dokumentumok mappáját, megjelenhet egy .msftintuneapplauncher nevű mappa. Ha módosítja vagy törli ezt a fájlt, az hatással lehet a korlátozott alkalmazások megfelelő működésére.

Az egyéni URL-sémák regisztrálása lehetővé teszi bizonyos URL-címek átirányítását az alkalmazásba. Az iOS és az iPadOS lehetővé teszi, hogy több alkalmazás regisztrálja ugyanazt az egyéni URL-sémát, és az operációs rendszer határozza meg, hogy melyik alkalmazás legyen meghívva. Az egyéni URL-séma ütközéseinek elkerülését segítő javaslatokért tekintse meg az Apple dokumentációját, valamint a helytelen formátumú URL-címek kezelésére vonatkozó biztonsági irányelveket az Egyéni URL-séma meghatározása az alkalmazáshoz című témakörben.