Alkalmazásalapú feltételes hozzáférési szabályzatok használata az Intune-nal

A Microsoft Intune alkalmazásvédelmi szabályzatai a Microsoft Entra feltételes hozzáféréssel együttműködve segítenek az alkalmazottak által használt eszközökön tárolt szervezeti adatok védelmében. Ezek a szabályzatok az Intune-ban regisztrált eszközökön és a nem regisztrált alkalmazottak tulajdonában lévő eszközökön működnek. Ezek együttesen alkalmazásalapú feltételes hozzáférésre hivatkoznak.

Az alkalmazásvédelmi szabályzatok olyan szabályok, amelyek biztosítják, hogy a szervezet adatai biztonságban legyenek vagy egy felügyelt alkalmazásban legyenek tárolva:

- Az alkalmazásvédelmi szabályzatok lehetnek olyan szabályok, amelyek akkor lépnek érvénybe, amikor egy felhasználó megpróbálja elérni vagy áthelyezni a szervezeti adatokat, vagy olyan műveletek halmaza, amelyek tiltottak vagy monitorozottak, amikor egy felhasználó felügyelt alkalmazáson belül dolgozik.

- A felügyelt alkalmazások olyan alkalmazások, amelyekhez alkalmazásvédelmi szabályzatok vannak alkalmazva, és az Intune felügyelheti.

- Letilthatja a beépített levelezőalkalmazásokat iOS/iPadOS és Android rendszeren is, ha csak a Microsoft Outlook alkalmazásnak engedélyezi az Exchange Online elérését. Emellett letilthatja azokat az alkalmazásokat is, amelyeken nincs érvényben Az Intune alkalmazásvédelmi szabályzata a SharePoint Online eléréséhez.

Az alkalmazásalapú feltételes hozzáférés az ügyfélalkalmazás-kezeléssel olyan biztonsági réteget ad hozzá, amely biztosítja, hogy csak az Intune alkalmazásvédelmi szabályzatait támogató ügyfélalkalmazások férhessenek hozzá az Exchange Online-hoz és más Microsoft 365-szolgáltatásokhoz.

Tipp

Az alkalmazásalapú feltételes hozzáférési szabályzatok mellett eszközalapú feltételes hozzáférést is használhat az Intune-nal.

Előfeltételek

Alkalmazásalapú feltételes hozzáférési szabályzat létrehozása előtt a következőkre van szüksége:

- Enterprise Mobility + Security (EMS) vagy Microsoft Entra ID P1 vagy P2 előfizetés

- A felhasználóknak licenccel kell rendelkeznie az EMS-hez vagy a Microsoft Entra-azonosítóhoz

További információ: Nagyvállalati mobilitás díjszabása vagy a Microsoft Entra díjszabása.

Támogatott alkalmazások

Az alkalmazásalapú feltételes hozzáférést támogató alkalmazások listája a Microsoft Entra dokumentációjának Feltételes hozzáférés: Feltételek szakaszában található.

Az alkalmazásalapú feltételes hozzáférés az üzletági (LOB) alkalmazásokat is támogatja, de ezeknek az alkalmazásoknak modern Microsoft 365-hitelesítést kell használniuk.

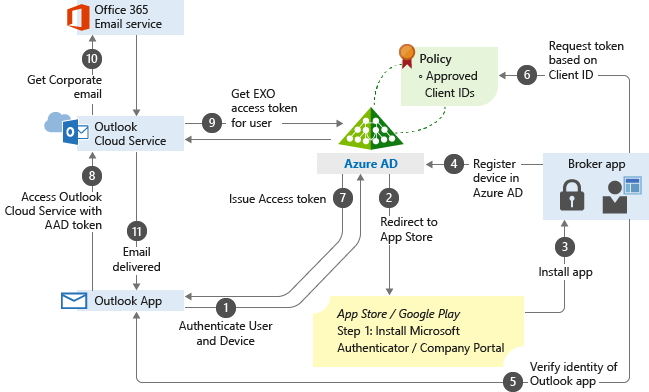

Az alkalmazásalapú feltételes hozzáférés működése

Ebben a példában a rendszergazda alkalmazásvédelmi szabályzatokat alkalmazott az Outlook alkalmazásra, majd egy feltételes hozzáférési szabályt, amely hozzáadja az Outlook alkalmazást a vállalati e-mailek eléréséhez használható alkalmazások jóváhagyott listájához.

Megjegyzés:

Az alábbi folyamatábra más felügyelt alkalmazásokhoz is használható.

A felhasználó megpróbál hitelesítést végezni a Microsoft Entra-azonosítóval az Outlook alkalmazásból.

A rendszer átirányítja a felhasználót az alkalmazás-áruházba, hogy közvetítőalkalmazást telepítsen, amikor először próbál hitelesítést végezni. A közvetítő alkalmazás lehet az iOS Rendszerhez készült Microsoft Authenticator vagy az Android-eszközökhöz készült Microsoft Céges portál.

Ha a felhasználók natív levelezőalkalmazást próbálnak használni, a rendszer átirányítja őket az alkalmazás-áruházba, és telepítik az Outlook appot.

A közvetítőalkalmazás települ az eszközre.

A közvetítőalkalmazás elindítja a Microsoft Entra regisztrációs folyamatát, amely létrehoz egy eszközrekordot a Microsoft Entra-azonosítóban. Ez a folyamat nem ugyanaz, mint a mobileszköz-kezelési (MDM-) regisztrációs folyamat, de erre a rekordra azért van szükség, hogy a feltételes hozzáférési szabályzatok kikényszeríthetők legyenek az eszközön.

A közvetítő alkalmazás megerősíti a Microsoft Entra eszközazonosítóját, a felhasználót és az alkalmazást. Ezeket az információkat a rendszer a Microsoft Entra bejelentkezési kiszolgálóinak továbbítja a kért szolgáltatáshoz való hozzáférés ellenőrzéséhez.

A közvetítőalkalmazás a felhasználóhitelesítési folyamat részeként elküldi az alkalmazásügyfél-azonosítót a Microsoft Entra-azonosítónak, hogy ellenőrizze, szerepel-e a szabályzat által jóváhagyott listában.

A Microsoft Entra ID lehetővé teszi a felhasználó számára az alkalmazás hitelesítését és használatát a szabályzat által jóváhagyott lista alapján. Ha az alkalmazás nem szerepel a listán, a Microsoft Entra ID letiltja az alkalmazáshoz való hozzáférést.

Az Outlook alkalmazás az Outlook Cloud Service szolgáltatással kommunikálva kezdeményezi a kommunikációt az Exchange Online-nal.

Az Outlook Cloud Service kommunikál a Microsoft Entra-azonosítóval, hogy lekérje az Exchange Online szolgáltatás hozzáférési jogkivonatát a felhasználó számára.

Az Outlook alkalmazás kommunikál az Exchange Online-nal a felhasználó vállalati e-mail-címének lekéréséhez.

A vállalati e-maileket a rendszer a felhasználó postaládájába kézbesíti.