A Microsoft Tunnel előfeltételei a Intune

Mielőtt telepítené a Microsoft Tunnel VPN Gatewayt a Microsoft Intune, tekintse át és konfigurálja az előfeltételeket. Az előfeltételek közé tartozik egy olyan Linux-kiszolgáló használata, amely tárolókat futtat az Alagútkiszolgáló szoftver üzemeltetéséhez. Tervezze meg a hálózat, a tűzfalak és a proxyk konfigurálását is a Microsoft Tunnel kommunikációjának támogatásához.

Magas szinten a Microsoft Tunnel használatához a következőre van szükség:

Egy Azure-előfizetés.

Egy Microsoft Intune 1. csomagra való előfizetés.

Tárolókat futtató Linux-kiszolgáló. A kiszolgáló lehet helyszíni vagy felhőbeli, és a következő tárolótípusok egyikét támogatja:

- Podman for Red Hat Enterprise Linux (RHEL). Lásd a Linux-kiszolgáló követelményeit.

- Docker az összes többi Linux-disztribúcióhoz.

Transport Layer Security (TLS) tanúsítvány a Linux-kiszolgálóhoz az eszközök és az alagútátjáró-kiszolgáló közötti kapcsolatok védelméhez.

Android vagy iOS/iPadOS rendszerű eszközök.

Az előfeltételek konfigurálása után javasoljuk, hogy futtassa a készültségi eszközt annak ellenőrzéséhez, hogy a környezet megfelelően van-e konfigurálva a sikeres telepítéshez.

A következő szakaszok a Microsoft Tunnel előfeltételeit ismertetik, és útmutatást nyújtanak a készenléti eszköz használatához.

Megjegyzés:

Az alagút és a globális biztonságos hozzáférés (GSA) nem használható egyidejűleg ugyanazon az eszközön.

Linux-kiszolgáló

Állítson be egy Linux-alapú virtuális gépet vagy fizikai kiszolgálót, amelyre telepíteni szeretné a Microsoft Tunnel Gatewayt.

Megjegyzés:

Csak az alábbi táblázatban felsorolt operációs rendszerek és tárolóverziók támogatottak. A listán nem szereplő verziók nem támogatottak. A listához csak a tesztelés és a támogatottság ellenőrzése után vehetők fel újabb verziók. Tartsa naprakészen az operációs rendszert a biztonsági frissítésekkel is.

Támogatott Linux-disztribúciók – Az alábbi táblázat ismerteti, hogy a Linux mely verziói támogatottak az alagútkiszolgálóhoz, valamint a tárolót, amelyre szükségük van:

Terjesztési verzió Tárolókra vonatkozó követelmények Megfontolások CentOS 7.4+ Docker CE A támogatás 2024 júniusában megszűnik. A CentOS 8+ nem támogatott Red Hat (RHEL) 7.4+ Docker CE A támogatás 2024 júniusában megszűnik Red Hat (RHEL) 8.6 A támogatás 2024. júniusban ér véget: Podman 4.0 (alapértelmezett)

Podman 3.0Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.0-s verzióval. Ha a tárolókat a v3-ról a 4.0-s verzióra frissíti és módosítja, tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 8.7 Podman 4.2 (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 8.8 Podman 4.4.1 Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 8.9 Podman 4.4.1 Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 8.10 Podman 4.9.4-rhel (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 9.0 A támogatás 2024. júniusban megszűnik, Podman 4.4.1 (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.

A támogatás 2024. február végéig tart.Red Hat (RHEL) 9.1 Podman 4.4.1 (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 9.2 Podman 4.4.1 (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 9.3 Podman 4.6.1. (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Red Hat (RHEL) 9.4 Podman 4.9.4-rhel (alapértelmezett) Az RHEL ezen verziója nem tölti be automatikusan a ip_tables modult a Linux-kernelbe. Ha ezt a verziót használja, tervezze meg a ip_tables manuális betöltését az Alagút telepítése előtt.

A Podman v3 és korábbi verziói által létrehozott tárolók nem használhatóak a Podman 4.2-s és újabb verzióival. Tárolók frissítése és módosítása esetén tervezze meg új tárolók létrehozását, valamint a Microsoft Tunnel eltávolítását és újratelepítését.Ubuntu 20.04 Docker CE Ubuntu 22.04 Docker CE Fontos

2023 áprilisában az Ubuntu megszűnik az Ubuntu 18.04 támogatása. Az Ubuntu támogatásának megszűnésével a Intune az Ubuntu 18.04 microsoft tunnel-hez való használatát is megszüntetjük. További információt talál: https://wiki.ubuntu.com/Releases.

Méretezheti a Linux-kiszolgálót: Az alábbi útmutató segítségével felelhet meg a várt használatnak:

Eszközök száma Cpu-k száma Memória GB # Kiszolgálók # Webhelyek Lemezterület GB 1,000 4 4 1 1 30 2,000 4 4 1 1 30 5,000 8 8 2 1 30 10,000 8 8 3 1 30 20,000 8 8 4 1 30 40,000 8 8 8 1 30 Támogatja a lineáris skálázást. Bár minden Microsoft Tunnel legfeljebb 64 000 egyidejű kapcsolatot támogat, az egyes eszközök több kapcsolatot is megnyithatnak.

CPU: 64 bites AMD/Intel processzor.

Telepítse a Docker CE-t vagy a Podmant: Az alagútkiszolgálóhoz használt Linux-verziótól függően telepítse az alábbiak egyikét a kiszolgálóra:

- Docker 19.03 CE vagy újabb verzió.

- A Podman 3.0-s vagy 4.0-s verziója az RHEL verziójától függően.

A Microsoft Tunnel használatához a Docker vagy a Podman szükséges a Linux-kiszolgálón a tárolók támogatásához. A tárolók konzisztens végrehajtási környezetet, állapotmonitorozást és proaktív szervizelést, valamint tiszta frissítési élményt biztosítanak.

A Docker vagy a Podman telepítésével és konfigurálásával kapcsolatos információkért lásd:

Telepítse a Docker Engine-t CentOS vagy Red Hat Enterprise Linux 7 rendszeren.

Megjegyzés:

Az előző hivatkozás a CentOS letöltési és telepítési útmutatójára irányítja. Ugyanezeket az utasításokat használja az RHEL 7.4-hez is. Az RHEL 7.4-es verziójára telepített verzió alapértelmezés szerint túl régi a Microsoft Tunnel Gateway támogatásához.

Telepítse a Podmant a Red Hat Enterprise Linux 8.4-es és újabb verzióira (görgessen le az RHEL8-hoz).

Az RHEL ezen verziói nem támogatják a Dockert. Ehelyett ezek a verziók a Podmant használják, és a podman egy "container-tools" nevű modul része. Ebben az összefüggésben a modul olyan RPM-csomagok készlete, amelyek egy összetevőt képviselnek, és általában együtt települnek. Egy tipikus modul alkalmazással rendelkező csomagokat, alkalmazásspecifikus függőségi kódtárakat tartalmazó csomagokat, az alkalmazás dokumentációját tartalmazó csomagokat és segédeszközöket tartalmazó csomagokat tartalmaz. További információ: Bevezetés a modulokba a Red Hat dokumentációjában.

Megjegyzés:

Gyökér nélküli podman: A Microsoft Tunnel támogatja a gyökér nélküli Podman-tárolók használatát.

A gyökér nélküli Podman használatához további előfeltételekre van szükség az ebben a cikkben leírtakhoz, valamint egy módosított parancssor használatához az Alagúttelepítési szkript indításakor. További információk a további előfeltételekről és a telepítési parancssorról: Gyökér nélküli Podman-tároló használata a Microsoft Tunnel konfigurálása Intune cikkben.

Transport Layer Security (TLS) tanúsítvány: A Linux-kiszolgáló megbízható TLS-tanúsítványt igényel az eszközök és az alagútátjáró-kiszolgáló közötti kapcsolat biztonságossá tételéhez. Az Alagútátjáró telepítése során hozzáadja a kiszolgálóhoz a TLS-tanúsítványt és a teljes megbízható tanúsítványláncot.

Az alagútátjáró végpontjának védelméhez használt TLS-tanúsítvány tulajdonos alternatív nevének (SAN) meg kell egyeznie az alagútátjáró-kiszolgáló IP-címével vagy teljes tartománynevével.

A TLS-tanúsítvány lejárati dátuma nem lehet két évnél hosszabb. Ha a dátum hosszabb két évnél, az iOS-eszközökön nem fogadható el.

A helyettesítő karakterek támogatása korlátozott. A *.contoso.com például támogatott, de a cont*.com nem.

Az Alagútátjáró-kiszolgáló telepítése során a teljes megbízható tanúsítványláncot át kell másolnia a Linux-kiszolgálóra. A telepítési szkript megadja a helyet, ahová a tanúsítványfájlokat másolja, és erre kéri.

Ha nem nyilvánosan megbízható TLS-tanúsítványt használ, a teljes megbízhatósági láncot le kell küldenie egy Intune megbízható tanúsítványprofilt használó eszközökre.

A TLS-tanúsítvány lehet PEM vagy pfx formátumú.

A TLS-tanúsítvány visszavonási állapotának ellenőrzésének támogatásához győződjön meg arról, hogy a TLS-tanúsítvány által meghatározott online tanúsítványállapot-protokoll (OCSP) vagy visszavont tanúsítványok listája (CRL) címe elérhető a kiszolgálóról.

TLS-verzió: Alapértelmezés szerint a Microsoft Tunnel-ügyfelek és -kiszolgálók közötti kapcsolatok a TLS 1.3-at használják. Ha a TLS 1.3 nem érhető el, a kapcsolat visszaállhat a TLS 1.2 használatára.

Alapértelmezett hídhálózat

A Podman- és Docker-tárolók is hídhálózatot használnak a forgalom linuxos gazdagépen keresztüli továbbításához. Ha a tárolók hídhálózata ütközik egy vállalati hálózattal, az Alagútátjáró nem tudja sikeresen átirányítani a forgalmat az adott vállalati hálózatra.

Az alapértelmezett hídhálózatok a következők:

- Docker: 172.17.0.0/16

- Podman: 10.88.0.0/16

Az ütközések elkerülése érdekében újrakonfigurálhatja a Podmant és a Dockert is egy ön által megadott hídhálózat használatára.

Fontos

A hídhálózat konfigurációjának módosítása előtt telepíteni kell az Alagútátjáró-kiszolgálót.

A Docker által használt alapértelmezett hídhálózat módosítása

A Docker az /etc/docker/daemon.json fájlt használja egy új alapértelmezett híd IP-címének konfigurálásához. A fájlban a híd IP-címét ciDR (osztály nélküli tartományközi útválasztás) jelöléssel kell megadni, amely egy IP-cím és a hozzá tartozó alhálózati maszk és útválasztási előtag tömör ábrázolására használható.

Fontos

Az alábbi lépésekben használt IP-cím egy példa. Győződjön meg arról, hogy a használt IP-cím nem ütközik a vállalati hálózattal.

A következő paranccsal állítsa le az MS Tunnel Gateway-tárolót:

sudo mst-cli server stop ; sudo mst-cli agent stopEzután futtassa a következő parancsot a meglévő Docker-hídeszköz eltávolításához:

sudo ip link del docker0Ha az /etc/docker/daemon.json fájl megtalálható a kiszolgálón, a fájl módosításához használjon fájlszerkesztőt, például vi vagy nano . Futtassa a fájlszerkesztőt gyökér- vagy sudo engedélyekkel:

- Ha a "bip": bejegyzés egy IP-címmel van jelen, módosítsa egy új IP-cím CIDR-jelölésben való hozzáadásával.

- Ha a "bip": bejegyzés nincs jelen, a "bip" értéket és az új IP-címet is hozzá kell adnia a CIDR-jelöléshez.

Az alábbi példa egy frissített "bip": bejegyzést tartalmazó daemon.json fájl szerkezetét mutatja be, amely a "192.168.128.1/24" módosított IP-címét használja.

Példa daemon.json:

{ "bip": "192.168.128.1/24" }Ha az /etc/docker/daemon.json fájl nem található a kiszolgálón, futtasson egy, az alábbi példához hasonló parancsot a fájl létrehozásához és a használni kívánt híd IP-címének meghatározásához.

Példa:

sudo echo '{ "bip":"192.168.128.1/24" }' > /etc/docker/daemon.jsonA következő paranccsal indítsa el az MS Tunnel Gateway-tárolót:

sudo mst-cli agent start ; sudo mst-cli server start

További információ: Hídhálózatok használata a Docker dokumentációjában.

A Podman által használt alapértelmezett hídhálózat módosítása

A Podman az /etc/cni/net.d fájlt használja 87-podman-bridge.conflist néven egy új alapértelmezett híd IP-címének konfigurálásához.

A következő paranccsal állítsa le az MS Tunnel Gateway-tárolót:

sudo mst-cli server stop ; sudo mst-cli agent stopEzután futtassa a következő parancsot a meglévő Podman-hídeszköz eltávolításához:

sudo ip link del cni-podman0A gyökérengedélyek és egy fájlszerkesztő (például vi vagy nano) használatával módosítsa az /etc/cni/net.d fájlt 87-podman-bridge.conflist értékre , hogy frissítse az "subnet:" és az "gateway:" alapértelmezett értékeit a Podman alapértelmezett értékeinek a kívánt alhálózatra és átjárócímekre való cseréjével. Az alhálózati címet ciDR-jelölésben kell megadni.

A Podman alapértelmezett értéke a következő:

- alhálózat: 10.88.0.0/16

- átjáró: 10.88.0.1

Az MS Tunnel Gateway-tárolók újraindításához használja a következő parancsot:

sudo mst-cli agent start ; sudo mst-cli server start

További információ: Tárolóalapú hálózatkezelés konfigurálása a Podmannel a Red Hat dokumentációjában.

Hálózat

Csomagtovábbítás engedélyezése az IPv4-hez: Az alagútkiszolgáló szoftverét futtató linuxos kiszolgálókon engedélyezni kell az IP-továbbítást az IPv4-hez. Az IP-továbbítás állapotának ellenőrzéséhez futtassa a kiszolgálón az alábbi általános parancsok egyikét root vagy sudo néven. Mindkét parancs 0 értéket ad vissza a letiltott és az 1 értéket az engedélyezve értékhez:

sysctl net.ipv4.ip_forwardcat /proc/sys/net/ipv4/ip_forward

Ha nincs engedélyezve, ideiglenesen engedélyezheti az IP-továbbítást az alábbi általános parancsok gyökér vagysudo parancsként való futtatásával a kiszolgálón. Ezek a parancsok módosíthatják az IP-továbbítás konfigurációját, amíg a kiszolgáló újra nem indul. Újraindítás után a kiszolgáló az IP-továbbítási viselkedést a korábbi állapotára adja vissza. A továbbítás engedélyezéséhez mindkét parancshoz használjon 1 értéket. A 0 érték letiltja a továbbítást. Az alábbi példaparancsok 1 értéket használnak a továbbítás engedélyezéséhez :

sysctl -w net.ipv4.ip_forward=1echo 1 > /proc/sys/net/ipv4/ip_forward

Az IP-továbbítás véglegesítéséhez minden Linux-kiszolgálón szerkessze az /etc/sysctl.conf fájlt, és távolítsa el a # net.ipv4.ip_forward=1 fájlból a kezdő hashtaget (#) a csomagtovábbítás engedélyezéséhez. A szerkesztés után a bejegyzésnek a következőképpen kell megjelennie:

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1A módosítás érvénybe léptetéséhez indítsa újra a kiszolgálót, vagy futtassa a következőt

sysctl -p: .Ha a várt bejegyzés nem szerepel a sysctl.conf fájlban, tekintse meg az IP-továbbítás engedélyezéséhez használt disztribúció dokumentációját. Az IP-továbbítás végleges engedélyezéséhez általában szerkesztheti a sysctl.conf fájlt, hogy hozzáadja a hiányzó sort a fájl végéhez.

Kiszolgálónként több hálózati adapter konfigurálása(nem kötelező):Linux-kiszolgálónként két hálózati adapter használatát javasoljuk a teljesítmény javítása érdekében, bár a kettő használata nem kötelező.

1. hálózati adapter – Ez a hálózati adapter kezeli a felügyelt eszközökről érkező forgalmat, és nyilvános IP-címmel rendelkező nyilvános hálózaton kell lennie. Ez az IP-cím a hely konfigurációjában konfigurált cím. Ez a cím egyetlen kiszolgálót vagy terheléselosztót jelölhet.

2. hálózati adapter – Ez a hálózati adapter kezeli a helyszíni erőforrások felé történő forgalmat, és hálózati szegmentálás nélkül kell a magánhálózaton lennie.

Győződjön meg arról, hogy a felhőalapú Linux rendszerű virtuális gépek hozzáférhetnek a helyszíni hálózathoz: Ha a Linuxot virtuális gépként futtatja egy felhőben, győződjön meg arról, hogy a kiszolgáló hozzáfér a helyszíni hálózathoz. Például egy Azure-beli virtuális gép esetében használhatja az Azure ExpressRoute-ot , vagy valami hasonlót a hozzáférés biztosításához. Az Azure ExpressRoute nem szükséges, ha a kiszolgálót egy helyszíni virtuális gépen futtatja.

Terheléselosztók(nem kötelező):Ha úgy dönt, hogy terheléselosztót ad hozzá, a konfiguráció részleteiért tekintse meg a szállítók dokumentációját. Vegye figyelembe a Intune és a Microsoft Tunnel hálózati forgalmát és tűzfalportját.

Az alagútkiszolgáló statikus oldallal válaszol a GET kérésekre. A választ a terheléselosztók mintavételként használják az alagútkiszolgáló élettartamának ellenőrzésére. A válasz statikus, és nem tartalmaz bizalmas információkat.

Alkalmazásonkénti VPN és legfelső szintű tartományok támogatása – Az alkalmazásonkénti VPN-használatot a helyi legfelső szintű tartományok belső használatával a Microsoft Tunnel nem támogatja.

Tűzfal

Alapértelmezés szerint a Microsoft Tunnel és a kiszolgáló a következő portokat használja:

Bejövő portok:

- TCP 443 – A Microsoft Tunnel által igényelt.

- UDP 443 – A Microsoft Tunnel által igényelt.

- TCP 22 – Nem kötelező. A Linux-kiszolgáló SSH-/SCP-hez használatos.

Kimenő portok:

- TCP 443 – A Intune szolgáltatások eléréséhez szükséges. A Docker vagy a Podman megköveteli a rendszerképek lekérését.

Az alagút kiszolgálókonfigurációjának létrehozásakor az alapértelmezett 443-nál eltérő portot adhat meg. Ha másik portot ad meg, konfiguráljon tűzfalakat a konfiguráció támogatásához.

További követelmények:

A biztonsági jogkivonat-szolgáltatás és az Azure Storage naplókhoz való eléréséhez adja meg a következő FQDN-ekhez való hozzáférést:

- Biztonságijogkivonat-szolgáltatás:

*.sts.windows.net - Azure Storage alagútnaplókhoz:

*.blob.core.windows.net - Egyéb tárolási végponti URL-címek:

*.blob.storage.azure.net - Microsoft Intune:

*.manage.microsoft.com - Microsoft-hitelesítés:

login.microsoftonline.com - Microsoft Graph:

graph.microsoft.com - Konfigurálja a tűzfalszabályokat a Microsoft Eszközjegyzék (MAR) ügyféloldali tűzfalszabályok konfigurációjában részletezett konfigurációk támogatásához.

Helyettes

Proxykiszolgálót használhat a Microsoft Tunnel szolgáltatással.

Megjegyzés:

A proxykiszolgáló konfigurációi nem támogatottak az Android 10-es verzió előtti verzióiban. További információ: VpnService.Builder az Android fejlesztői dokumentációjában.

Megjegyzés:

Győződjön meg arról, hogy androidos üzletági alkalmazásai támogatják a közvetlen proxyt vagy a proxy automatikus konfigurációját (PAC) az MDM-hez és a MAM-hoz is.

Megjegyzés:

Ismert probléma: Azok a felhasználók, akik személyes vagy vállalati fiókjukkal próbálnak bejelentkezni az Edge-be, problémákba ütközhetnek a proxy automatikus konfigurációja (PAC) konfigurálásakor. Ebben a forgatókönyvben a bejelentkezési folyamat sikertelen lehet, így a felhasználó nem férhet hozzá a belső erőforrásokhoz.

Megkerülő megoldások: A probléma megoldásához a Microsoft Tunnel lehetőségként kínál osztott bújtatást. A felosztott bújtatás lehetővé teszi, hogy a felhasználók csak a proxyt igénylő útvonalakat tartalmazzák, miközben kizárják a bejelentkezési kiszolgálókat és a hitelesítési útvonalakat az alagúton keresztüli útválasztásból. Ez a megkerülő megoldás biztosítja, hogy a PAC-konfiguráció ne befolyásolja a bejelentkezési folyamatot, így a felhasználó hozzáférhet a belső erőforrásokhoz, és böngészhet az interneten.

A közvetlen proxy lehetőség osztott bújtatás nélkül is lehetővé teszi, hogy vállalati fiókokkal jelentkezzen be az Edge-be. Ez magában foglalja a Microsoft Tunnel konfigurálását, hogy paciens URL-cím helyett közvetlen proxyt használjon.

Ha nincs szükség felhasználói bejelentkezésre az Edge-ben, akkor a PAC támogatott a normál böngészéshez és a belső erőforrások eléréséhez.

Az alábbi szempontok segíthetnek a Linux-kiszolgáló és a környezet sikeres konfigurálásában:

Kimenő proxy konfigurálása a Dockerhez

Ha belső proxyt használ, előfordulhat, hogy a Linux-gazdagépet úgy kell konfigurálnia, hogy környezeti változók használatával használja a proxykiszolgálót. A változók használatához szerkessze az /etc/environment fájlt a Linux-kiszolgálón, és adja hozzá a következő sorokat:

http_proxy=[address]

https_proxy=[address]A hitelesített proxyk nem támogatottak.

A proxy nem tud megszakítani és megvizsgálni, mert a Linux-kiszolgáló TLS kölcsönös hitelesítést használ a Intune való csatlakozáskor.

Konfigurálja a Dockert úgy, hogy a proxyt használja a rendszerképek lekéréséhez. Ehhez szerkessze az /etc/systemd/system/docker.service.d/http-proxy.conf fájlt a Linux-kiszolgálón , és adja hozzá a következő sorokat:

[Service] Environment="HTTP_PROXY=http://your.proxy:8080/" Environment="HTTPS_PROXY=https://your.proxy:8080/" Environment="NO_PROXY=127.0.0.1,localhost"Megjegyzés:

A Microsoft Tunnel nem támogatja Microsoft Entra alkalmazásproxyt vagy hasonló proxymegoldásokat.

Kimenő proxy konfigurálása a Podmanhez

A következő részletek segíthetnek konfigurálni egy belső proxyt a Podman használatakor:

A hitelesített proxyk nem támogatottak.

A proxy nem tud megszakítani és megvizsgálni, mert a Linux-kiszolgáló TLS kölcsönös hitelesítést használ a Intune való csatlakozáskor.

A Podman az /etc/profile.d/http_proxy.sh-ben tárolt HTTP-proxyadatokat olvassa be. Ha ez a fájl nem létezik a kiszolgálón, hozza létre. Szerkessze http_proxy.sh a következő két sor hozzáadásához. A következő sorokban a 10.10.10.1:3128 példa cím:port bejegyzés. A sorok hozzáadásakor cserélje le a 10.10.10.1:3128 értéket a proxy IP-címe:port értékeire:

export HTTP_PROXY=http://10.10.10.1:3128

export HTTPS_PROXY=http://10.10.10.1:3128Ha rendelkezik hozzáféréssel a Red Hat ügyfélportálhoz, megtekintheti a megoldáshoz társított tudásbázis cikket. Lásd: HTTP-proxyváltozók beállítása a Podman – Red Hat ügyfélportálhoz.

Amikor hozzáadja ezt a két sort a http_proxy.sh , mielőtt az mstunnel-setup futtatásával telepíti a Microsoft Tunnel Gatewayt, a szkript automatikusan konfigurálja az Alagútátjáró proxykörnyezet változóit az /etc/mstunnel/env.sh.

Ha a Microsoft Tunnel Gateway beállítása után szeretne proxyt konfigurálni, hajtsa végre a következő műveleteket:

Módosítsa vagy hozza létre az /etc/profile.d/http_proxy.sh fájlt, és adja hozzá az előző felsoroláspont két sorát.

Szerkessze az /etc/mstunnel/env.sh fájlt, és adja hozzá a következő két sort a fájl végéhez. Az előző sorokhoz hasonlóan cserélje le a 10.10.10.1:3128példacím:port értékét a proxy IP-címe:port értékeire:

HTTP_PROXY=http://10.10.10.1:3128

HTTPS_PROXY=http://10.10.10.1:3128Indítsa újra az alagútátjáró-kiszolgálót: Futtassa a következőt:

mst-cli server restart

Vegye figyelembe, hogy az RHEL a SELinux-t használja. Mivel egy olyan proxy, amely nem fut SELinux-porton http_port_t további konfigurációt igényelhet, ellenőrizze a SELinux által felügyelt portok http-hez való használatát. A konfigurációk megtekintéséhez futtassa a következő parancsot:

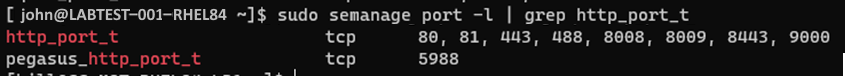

sudo semanage port -l | grep "http_port_t"Példa a portellenőrzési parancs eredményeire. Ebben a példában a proxy a 3128-at használja, és nem szerepel a listán:

Ha a proxy a http_port_t egyik SELinux-portján fut, folytathatja az Alagútátjáró telepítési folyamatával.

Ha a proxy nem fut SELinux-porton http_port_t , mint az előző példában, további konfigurációkat kell végrehajtania.

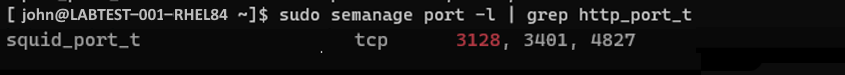

Ha a proxyport nem szerepel a http_port_t listán, ellenőrizze, hogy egy másik szolgáltatás használja-e a proxyportot. A szemanage paranccsal először ellenőrizze a proxy által használt portot, majd később, ha szükséges, módosítsa. A proxy által használt port ellenőrzéséhez futtassa a következőt:

sudo semanage port -l | grep "your proxy port"Példa a portot esetleg használó szolgáltatás ellenőrzésének eredményeire:

A példában a várt portot (3128) a tintahal használja, amely történetesen egy OSS proxyszolgáltatás. A tintahal-proxy SELinux-szabályzatai számos gyakori disztribúció részét képezik. Mivel a tintahal a 3128-at használja (ez a példaportunk), módosítani kell a http_port_t portokat, és hozzá kell adnunk a 3128-at, hogy engedélyezve legyen az SELinuxon keresztül az Alagút által használt proxyhoz. A porthasználat módosításához futtassa a következő parancsot:

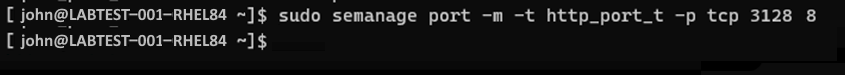

sudo semanage port -m -t http_port_t -p tcp "your proxy port"Példa a port módosítására szolgáló parancsra:

A port módosítására szolgáló parancs futtatása után futtassa a következő parancsot annak ellenőrzéséhez, hogy a portot egy másik szolgáltatás használja-e:

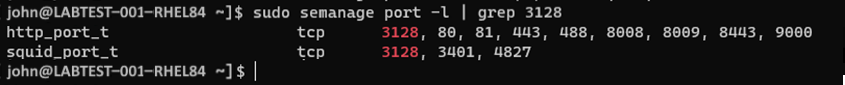

sudo semanage port -l | grep "your proxy port"Példa a port ellenőrzésére szolgáló parancsra a port módosítása után:

Ebben a példában a 3128-at a http_port-t és a squid_port_t is társítjuk. Ez az eredmény várható. Ha a proxyport nem szerepel a sudo szemanage port -l | grep "your_proxy_port" parancs futtatásakor, futtassa a parancsot a port újbóli módosításához, de a -m a szemanage parancsban a -a paranccsal:

sudo semanage port -a -t http_port_t -p tcp "your proxy port"

A Podman konfigurálása a proxy használatára képfrissítések letöltéséhez

A Podman konfigurálható úgy, hogy a proxy használatával töltse le (kérje le) a Podman frissített lemezképét:

Az alagútkiszolgálón egy parancssor használatával futtassa a következő parancsot a Microsoft Tunnel szolgáltatás felülbírálási fájljának szerkesztőjének megnyitásához:

systemctl edit --force mstunnel_monitorAdja hozzá az alábbi három sort a fájlhoz. Cserélje le a (z) [address] minden példányát a proxy DN-ére vagy -címére, majd mentse a fájlt:

[Service] Environment="http_proxy=[address]" Environment="https_proxy=[address]"Ezután futtassa a következőt a parancssorban:

systemctl restart mstunnel_monitorVégül futtassa a következőt a parancssorban a konfiguráció sikerességének ellenőrzéséhez:

systemctl show mstunnel_monitor | grep http_proxyHa a konfigurálás sikeres, az eredmények a következő információkhoz hasonlók:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

Az alagútkiszolgáló által használt proxykiszolgáló frissítése

Az alagútkiszolgáló Linux-gazdagépe által használt proxykiszolgáló konfigurációjának módosításához kövesse az alábbi eljárást:

Az alagútkiszolgálón szerkessze az /etc/mstunnel/env.sh fájlt, és adja meg az új proxykiszolgálót.

Futtassa a következőt:

mst-cli install.Ez a parancs újraépíti a tárolókat az új proxykiszolgáló adataival. A folyamat során a rendszer megkéri, hogy ellenőrizze az /etc/mstunnel/env.sh tartalmát, és győződjön meg arról, hogy a tanúsítvány telepítve van. A tanúsítványnak már jelen kell lennie az előző proxykiszolgáló-konfigurációban.

A konfiguráció megerősítéséhez és befejezéséhez adja meg az igen értéket.

Platformok

Az eszközöket regisztrálni kell Intune a Microsoft Tunnel támogatásához. Csak a következő eszközplatformok támogatottak:

iOS/iPadOS

Android Enterprise:

- Teljes körűen felügyelt

- Corporate-Owned munkahelyi profil

- Personally-Owned Munkahelyi profil

Megjegyzés:

A Microsoft Tunnel nem támogatja az Android Enterprise dedikált eszközeit.

Minden platform a következő funkciókat támogatja:

- Microsoft Entra hitelesítést az alagúthoz felhasználónévvel és jelszóval.

- Active Directory összevonási szolgáltatások (AD FS) (AD FS) hitelesítést az alagúthoz felhasználónévvel és jelszóval.

- Alkalmazásonkénti támogatás.

- Manuális, teljes eszközre kiterjedő alagút egy Alagútalkalmazáson keresztül, ahol a felhasználó elindítja a VPN-t, és a Csatlakozás lehetőséget választja.

- Osztott bújtatás. Az iOS osztott bújtatási szabályai azonban figyelmen kívül lesznek hagyva, ha a VPN-profil alkalmazásonkénti VPN-t használ.

A proxyk támogatása a következő platformokra korlátozódik:

- Android 10 és újabb verziók

- iOS/iPadOS

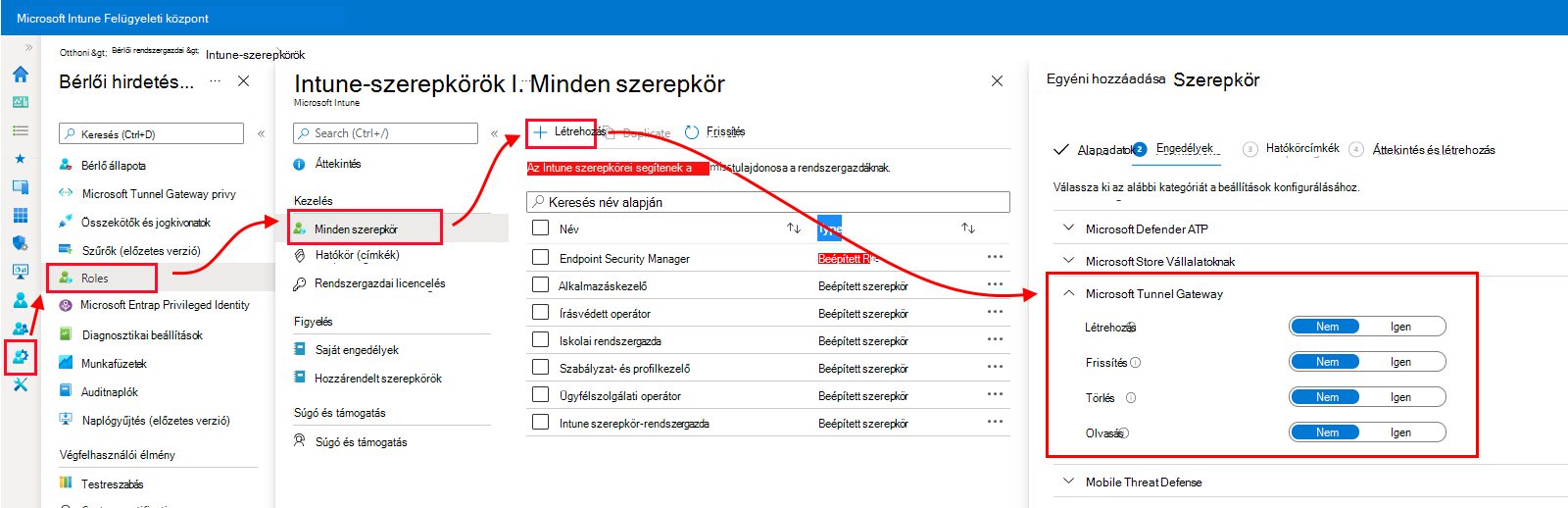

Engedélyek

A Microsoft Tunnel kezeléséhez a felhasználóknak olyan engedélyekkel kell rendelkezniük, amelyek szerepelnek a Microsoft Tunnel Gateway engedélycsoportjában a Intune. Alapértelmezés szerint Intune rendszergazdák és Microsoft Entra rendszergazdák rendelkeznek ezekkel az engedélyekkel. A Intune bérlőhöz létrehozott egyéni szerepkörökhöz is hozzáadhatja őket.

Szerepkör konfigurálásakor az Engedélyek lapon bontsa ki a Microsoft Tunnel Gateway elemet, majd válassza ki a megadni kívánt engedélyeket.

A Microsoft Tunnel Gateway engedélycsoportja a következő engedélyeket biztosítja:

Létrehozás – Microsoft Tunnel Gateway-kiszolgálók és -helyek konfigurálása. A kiszolgálókonfigurációk közé tartoznak az IP-címtartományok, a DNS-kiszolgálók, a portok és a felosztott bújtatási szabályok beállításai. A helyek több kiszolgáló logikai csoportosításai, amelyek támogatják a Microsoft Tunnel szolgáltatást.

Frissítés (módosítás) – A Microsoft Tunnel Gateway-kiszolgáló konfigurációinak és helyeinek frissítése. A kiszolgálókonfigurációk közé tartoznak az IP-címtartományok, a DNS-kiszolgálók, a portok és a felosztott bújtatási szabályok beállításai. A helyek több kiszolgáló logikai csoportosításai, amelyek támogatják a Microsoft Tunnel szolgáltatást.

Törlés – Törölje a Microsoft Tunnel Gateway-kiszolgáló konfigurációit és helyeit. A kiszolgálókonfigurációk közé tartoznak az IP-címtartományok, a DNS-kiszolgálók, a portok és a felosztott bújtatási szabályok beállításai. A helyek több kiszolgáló logikai csoportosításai, amelyek támogatják a Microsoft Tunnel szolgáltatást.

Olvassa el a Microsoft Tunnel Gateway-kiszolgáló konfigurációinak és helyeinek megtekintését. A kiszolgálókonfigurációk közé tartoznak az IP-címtartományok, a DNS-kiszolgálók, a portok és a felosztott bújtatási szabályok beállításai. A helyek több kiszolgáló logikai csoportosításai, amelyek támogatják a Microsoft Tunnel szolgáltatást.

A készültségi eszköz futtatása

A kiszolgálótelepítés megkezdése előtt javasoljuk, hogy töltse le és futtassa az mst-readiness eszköz legújabb verzióját. Az eszköz egy szkript, amely a Linux-kiszolgálón fut, és a következő műveleteket hajtja végre:

Ellenőrzi, hogy a Microsoft Tunnel telepítéséhez használt Microsoft Entra fiók rendelkezik-e a regisztráció befejezéséhez szükséges szerepkörök használatával.

Megerősíti, hogy a hálózati konfiguráció lehetővé teszi a Microsoft Tunnel számára a szükséges Microsoft-végpontok elérését.

Ellenőrzi a ip_tables modul meglétét a Linux-kiszolgálón. Ezt az ellenőrzést 2022. február 11-én adták hozzá a szkripthez, amikor az RHEL 8.5 támogatása megjelent. Az RHEL 8.5 későbbi verziója alapértelmezés szerint nem tölti be a ip_tables modult. Ha a Linux-kiszolgáló telepítése után hiányoznak, manuálisan kell betöltenie a ip_tables modult.

Fontos

A készenléti eszköz nem ellenőrzi a bejövő portokat, ami gyakori helytelen konfiguráció. A készenléti eszköz futtatása után tekintse át a tűzfal előfeltételeit , és ellenőrizze manuálisan, hogy a tűzfalak átengedik-e a bejövő forgalmat.

Az mst-readiness eszköz a jq parancssori JSON-processzortól függ. A készenléti eszköz futtatása előtt győződjön meg arról, hogy a jq telepítve van. A jq beszerzéséről és telepítéséről további információt a használt Linux-verzió dokumentációjában talál.

A készültségi eszköz használata:

Szerezze be a készültségi eszköz legújabb verzióját az alábbi módszerek egyikével:

Töltse le az eszközt közvetlenül egy webböngésző használatával. Nyissa meg az https://aka.ms/microsofttunnelreadymst-readiness nevű fájlt.

Jelentkezzen be Microsoft Intune Felügyeleti központBérlőfelügyelet>Microsoft Tunnel Gateway szolgáltatásba>, válassza a Kiszolgálók lapot, válassza a Létrehozás lehetőséget a Kiszolgáló létrehozása panel megnyitásához, majd válassza a Készültségi eszköz letöltése lehetőséget.

Egy Linux-paranccsal közvetlenül lekérheti a készültségi eszközt. A hivatkozást https://aka.ms/microsofttunnelreadypéldául a wget vagy a curl használatával nyithatja meg.

Ha például a wget és a naplórészletek használatával szeretné az mst-readiness parancsot használni a letöltés során, futtassa a következőt:

wget --output-document=mst-readiness https://aka.ms/microsofttunnelready

A szkript bármely Olyan Linux-kiszolgálóról futtatható, amely ugyanazon a hálózaton található, mint a telepíteni kívánt kiszolgáló, így a hálózati rendszergazdák egymástól függetlenül háríthatják el a hálózati problémákat.

A hálózati és Linux-konfiguráció ellenőrzéséhez futtassa a szkriptet az alábbi parancsokkal. Ezek a parancsok beállítják a szkript futtatási engedélyeit, ellenőrzik, hogy az alagút képes-e csatlakozni a megfelelő végpontokhoz, majd ellenőrizze, hogy vannak-e az Tunnel által használt segédprogramok:

sudo ./mst-readinesssudo ./mst-readiness network– Ez a parancs a következő műveleteket futtatja, majd mindkét művelet sikerességét vagy hibáját jelenti:- Megpróbál csatlakozni minden olyan Microsoft-végponthoz, amelyet az alagút használni fog.

- Ellenőrzi, hogy a szükséges portok nyitva vannak-e a tűzfalon.

sudo ./mst-readiness utils– Ez a parancs ellenőrzi, hogy az Alagút, például a Docker vagy a Podman és a ip_tables által használt segédprogramok elérhetők-e.

Annak ellenőrzéséhez, hogy a Microsoft Tunnel telepítéséhez használt fiók rendelkezik-e a regisztráció befejezéséhez szükséges szerepkörökkel és engedélyekkel, futtassa a szkriptet a következő parancssorral:

./mst-readiness accountA szkript arra kéri, hogy használjon egy másik gépet egy webböngészővel, amelyet a hitelesítéshez használ a Microsoft Entra ID és a Intune. Az eszköz sikert vagy hibát jelez.

Az eszközzel kapcsolatos további információkért tekintse meg az mst-cli referenciáját a Microsoft Tunnel referenciacikkében.

Ip_tables manuális betöltése

Bár a legtöbb Linux-disztribúció automatikusan betölti a ip_tables modult, előfordulhat, hogy egyes disztribúciók nem. Az RHEL 8.5 például alapértelmezés szerint nem tölti be a ip_tables.

A modul meglétének ellenőrzéséhez futtassa az mst-readiness eszköz legújabb verzióját a Linux-kiszolgálón. A ip_tables ellenőrzése 2022. február 11-én lett hozzáadva a készültségi eszközök szkripthez.

Ha a modul nincs jelen, az eszköz leáll a ip_tables modulellenőrzésnél. Ebben a forgatókönyvben a következő parancsokat futtathatja a modul manuális betöltéséhez.

A ip_tables modul manuális betöltése

A sudo környezetében futtassa a következő parancsokat a Linux-kiszolgálón:

Ellenőrizze a ip_tables meglétét a kiszolgálón:

lsmod |grep ip_tablesHa ip_tables nincs jelen, futtassa az alábbi parancsot a modul azonnali, újraindítás nélküli betöltéséhez a kernelbe:

/sbin/modprobe ip_tablesFuttassa újra az érvényesítést a táblák betöltésének megerősítéséhez:

lsmod |grep ip_tables

Fontos

Az alagútkiszolgáló frissítésekor előfordulhat, hogy egy manuálisan betöltött ip_tables modul nem marad meg. Ehhez a frissítés befejezése után újra be kell töltenie a modult. A kiszolgálófrissítés befejezése után tekintse át a kiszolgálót a ip_tables modul meglétéről.

Ha a táblák nincsenek jelen, az előző lépésekkel töltse be újra a modult, és a modul betöltése után indítsa újra a kiszolgálót.

Linux konfigurálása ip_tables rendszerindításkor történő betöltéséhez

A sudo környezetében futtassa a következő parancsot a Linux-kiszolgálón egy konfigurációs fájl létrehozásához, amely betölti a ip_tables a kernelbe a rendszerindítási idő alatt: echo ip_tables > /etc/modules-load.d/mstunnel_iptables.conf

A tun modul manuális betöltése

A Microsoft Tunnel megköveteli a tun modult, de egyes Linux-disztribúciók alapértelmezés szerint nem töltik be a tun modult.

A tun modul jelenének ellenőrzéséhez a kiszolgálón futtassa a következőt: lsmod |grep tun

Ha a tun nincs jelen, futtassa az alábbi parancsot a modul azonnali, újraindítás nélküli betöltéséhez a kernelbe:

/sbin/modprobe tunFuttassa újra az érvényesítést a tun modul betöltésének megerősítéséhez:

lsmod |grep tun

Fontos

Az Alagútkiszolgáló frissítésekor előfordulhat, hogy egy manuálisan betöltött tun-modul nem marad meg. Ehhez a frissítés befejezése után újra be kell töltenie a modult. A kiszolgáló frissítésének befejezése után tekintse át a kiszolgálót a tun modul meglétéről.

Ha nincs jelen, az előző lépésekkel töltse be újra a modult, a további lépéssel pedig indítsa újra a kiszolgálót a modul betöltése után.

Linux konfigurálása a tun rendszerindításkor történő betöltéséhez

A sudo környezetében futtassa a következő parancsot a Linux-kiszolgálón egy konfigurációs fájl létrehozásához, amely betölti a tunt a kernelbe a rendszerindítási idő alatt: echo tun > /etc/modules-load.d/mstunnel_tun.conf