A Microsoft Tunnel for Intune konfigurálása

A Microsoft Tunnel Gateway a helyszínen vagy a felhőben futó Linux-kiszolgálón található tárolóra telepíthető. A környezettől és az infrastruktúrától függően további konfigurációkra és szoftverekre lehet szükség, például az Azure ExpressRoute-ra.

A telepítés megkezdése előtt végezze el a következő feladatokat:

- Tekintse át és konfigurálja a Microsoft Tunnel előfeltételeit.

- Futtassa a Microsoft Tunnel készültségi eszközt annak ellenőrzéséhez, hogy a környezet készen áll-e az alagút használatára.

Miután az előfeltételek elkészültek, térjen vissza ehhez a cikkhez az alagút telepítésének és konfigurálásának megkezdéséhez.

Kiszolgálókonfiguráció létrehozása

A kiszolgálókonfigurációk használatával egyetlen alkalommal hozhat létre konfigurációt, és több kiszolgáló is használhatja ezt a konfigurációt. A konfiguráció ip-címtartományokat, DNS-kiszolgálókat és osztott bújtatási szabályokat tartalmaz. Később kiszolgálókonfigurációt fog hozzárendelni egy helyhez, amely automatikusan alkalmazza ezt a kiszolgálókonfigurációt a helyhez csatlakozó összes kiszolgálóra.

Kiszolgálókonfiguráció létrehozása

Jelentkezzen be a Microsoft Intune Felügyeleti központ>bérlőfelügyeleti>Microsoft Tunnel Gateway> szolgáltatásba, és válassza aKiszolgálókonfigurációklapot>Új létrehozása.

Az Alapvető beállítások lapon adjon meg egy Nevet és egy Leírást(nem kötelező), majd válassza a Tovább gombot.

A Beállítások lapon konfigurálja a következő elemeket:

IP-címtartomány: Az ezen a tartományon belüli IP-címek az alagútátjáróhoz való csatlakozáskor lesznek bérbe adva az eszközöknek. Az Alagútügyfél megadott IP-címtartománya nem ütközik egy helyszíni hálózati tartománnyal.

- Fontolja meg a 169.254.0.0/16 APIPA-tartomány használatát, mivel ez a tartomány elkerüli a más vállalati hálózatokkal való ütközéseket.

- Ha az ügyfél IP-címtartománya ütközik a célhellyel, a visszacsatolási címet használja, és nem tud kommunikálni a vállalati hálózattal.

- Bármely olyan ügyfél IP-címtartományt kiválaszthat, amelyet használni szeretne, ha az nem ütközik a vállalati hálózati IP-címtartományokkal.

Kiszolgálóport: Adja meg azt a portot, amelyet a kiszolgáló figyel a kapcsolatokhoz.

DNS-kiszolgálók: Ezeket a kiszolgálókat akkor használja a rendszer, ha egy DNS-kérés olyan eszközről érkezik, amely csatlakozik az Alagútátjáróhoz.

DNS-utótag keresése(nem kötelező):Ez a tartomány lesz alapértelmezett tartományként megadva az ügyfeleknek, amikor csatlakoznak az Alagútátjáróhoz.

UDP-kapcsolatok letiltása(nem kötelező): Ha kiválasztja, az ügyfelek csak TCP-kapcsolatokkal csatlakoznak a VPN-kiszolgálóhoz. Mivel az önálló alagútügyfél használatához UDP szükséges, jelölje be a jelölőnégyzetet az UDP-kapcsolatok letiltásához, csak azután, hogy az eszközöket úgy konfigurálta, hogy a Végponthoz készült Microsoft Defendert használják alagútügyfél-alkalmazásként.

A Beállítások lapon is konfigurálja a felosztási bújtatási szabályokat, amelyek nem kötelezők.

A címeket belefoglalhatja vagy kizárhatja. A belefoglalt címek az Alagútátjáróhoz lesznek irányítva. A kizárt címek nem lesznek átirányítva az Alagútátjáróhoz. Konfigurálhat például egy belefoglalási szabályt a 255.255.0.0 vagy a 192.168.0.0/16 verzióhoz.

A címek belefoglalásához vagy kizárásához használja az alábbi lehetőségeket:

- Belefoglalandó IP-tartományok

- Kizárandó IP-tartományok

Megjegyzés:

Ne használjon olyan IP-tartományt, amely a 0.0.0.0-t adja meg egyik belefoglalási vagy kizárási címben sem, az Alagútátjáró nem tudja irányítani a forgalmat, ha ezt a tartományt használja.

A Felülvizsgálat + létrehozás lapon tekintse át a konfigurációt, majd a mentéshez válassza a Létrehozás lehetőséget.

Megjegyzés:

Alapértelmezés szerint minden VPN-munkamenet csak 3600 másodpercig (egy órán át) aktív marad a kapcsolat bontása előtt (azonnal létrejön egy új munkamenet arra az esetre, ha az ügyfél Always On VPN-t használna). A munkamenet időtúllépési értékét azonban módosíthatja más kiszolgálókonfigurációs beállításokkal együtt gráfhívások (microsoftTunnelConfiguration) használatával.

Webhely létrehozása

A helyek a Microsoft Tunnelt üzemeltető kiszolgálók logikai csoportjai. Minden létrehozott helyhez kiszolgálókonfigurációt rendelhet. A rendszer ezt a konfigurációt alkalmazza minden olyan kiszolgálóra, amely csatlakozik a helyhez.

Helykonfiguráció létrehozása

Jelentkezzen be a Microsoft Intune Felügyeleti központ>bérlőfelügyeleti>Microsoft Tunnel Gateway>szolgáltatásba, és válassza aWebhelyek lapLétrehozáselemét>.

A Webhely létrehozása panelen adja meg a következő tulajdonságokat:

Név: Adja meg a webhely nevét.

Leírás: Igény szerint megadhat egy rövid leírást a webhelyhez.

Nyilvános IP-cím vagy teljes tartománynév: Adjon meg egy nyilvános IP-címet vagy FQDN-t, amely az alagutat használó eszközök csatlakozási pontja. Ez az IP-cím vagy teljes tartománynév azonosíthat egy önálló kiszolgálót vagy egy terheléselosztási kiszolgálót. Az IP-címnek vagy az FQDN-nek feloldhatónak kell lennie a nyilvános DNS-ben, a feloldott IP-címnek pedig nyilvánosan irányíthatónak kell lennie.

Kiszolgálókonfiguráció: A helyhez társítandó kiszolgálókonfiguráció kiválasztásához használja a legördülő listát.

Belső hálózati hozzáférés-ellenőrzés URL-címe: Adjon meg egy HTTP- vagy HTTPS-URL-címet a belső hálózaton található helyhez. Öt percenként az ehhez a webhelyhez rendelt kiszolgálók megpróbálják elérni az URL-címet, hogy meggyőződjenek arról, hogy hozzáférnek a belső hálózathoz. A kiszolgálók az ellenőrzés állapotát belső hálózati akadálymentességként jelentik a kiszolgálók Állapotellenőrzés lapján.

Kiszolgálók automatikus frissítése ezen a helyen: Ha igen, a kiszolgálók automatikusan frissülnek, ha elérhető frissítés. Ha nem, a frissítés manuális, és a rendszergazdának jóvá kell hagynia a frissítést, mielőtt elkezdődhet.

További információ: A Microsoft Tunnel frissítése.

Kiszolgálófrissítések korlátozása karbantartási időszakra: Ha igen, a hely kiszolgálófrissítései csak a megadott kezdési és befejezési időpont között kezdődhetnek. A kezdés és a befejezés időpontja között legalább egy órának kell lennie. Ha a Nem értékre van állítva, nincs karbantartási időszak, és a frissítések a lehető leghamarabb elindulnak attól függően, hogy a kiszolgálók automatikus frissítése ezen a helyen hogyan van konfigurálva.

Ha az Igen értékre van állítva, konfigurálja a következő beállításokat:

- Időzóna – A kiválasztott időzóna határozza meg, hogy a karbantartási időszak mikor kezdődik és ér véget a hely összes kiszolgálóján, függetlenül az egyes kiszolgálók időzónáitól.

- Kezdés időpontja – Adja meg a frissítési ciklus indításának legkorábbi időpontját a kiválasztott időzóna alapján.

- Befejezési idő – Adja meg a frissítési ciklus indításának legkésőbbi időpontját a kiválasztott időzóna alapján. Az ez előtt kezdődő frissítési ciklusok továbbra is futni fognak, és ez után befejeződhetnek.

További információ: A Microsoft Tunnel frissítése.

A webhely mentéséhez válassza a Létrehozás lehetőséget.

A Microsoft Tunnel Gateway telepítése

Mielőtt Linux-kiszolgálóra telepítené a Microsoft Tunnel Gatewayt, konfigurálja a bérlőt legalább egy kiszolgálókonfigurációval, majd hozzon létre egy helyet. Később meg kell adnia azt a helyet, amelyhez a kiszolgáló csatlakozik, amikor telepíti az alagutat a kiszolgálón.

A kiszolgálókonfiguráció és a hely használatával az alábbi eljárással telepítheti a Microsoft Tunnel Gatewayt.

Ha azonban egy gyökér nélküli Podman-tárolóra tervezi telepíteni a Microsoft Tunnel Gatewayt, a telepítés megkezdése előtt tekintse meg a Gyökér nélküli Podman-tároló használata című cikket. A csatolt szakasz részletesen ismerteti a telepítési szkript további előfeltétel-követelményeit és módosított parancssorát. A további előfeltételek konfigurálása után visszatérhet ide, hogy folytassa a következő telepítési eljárást.

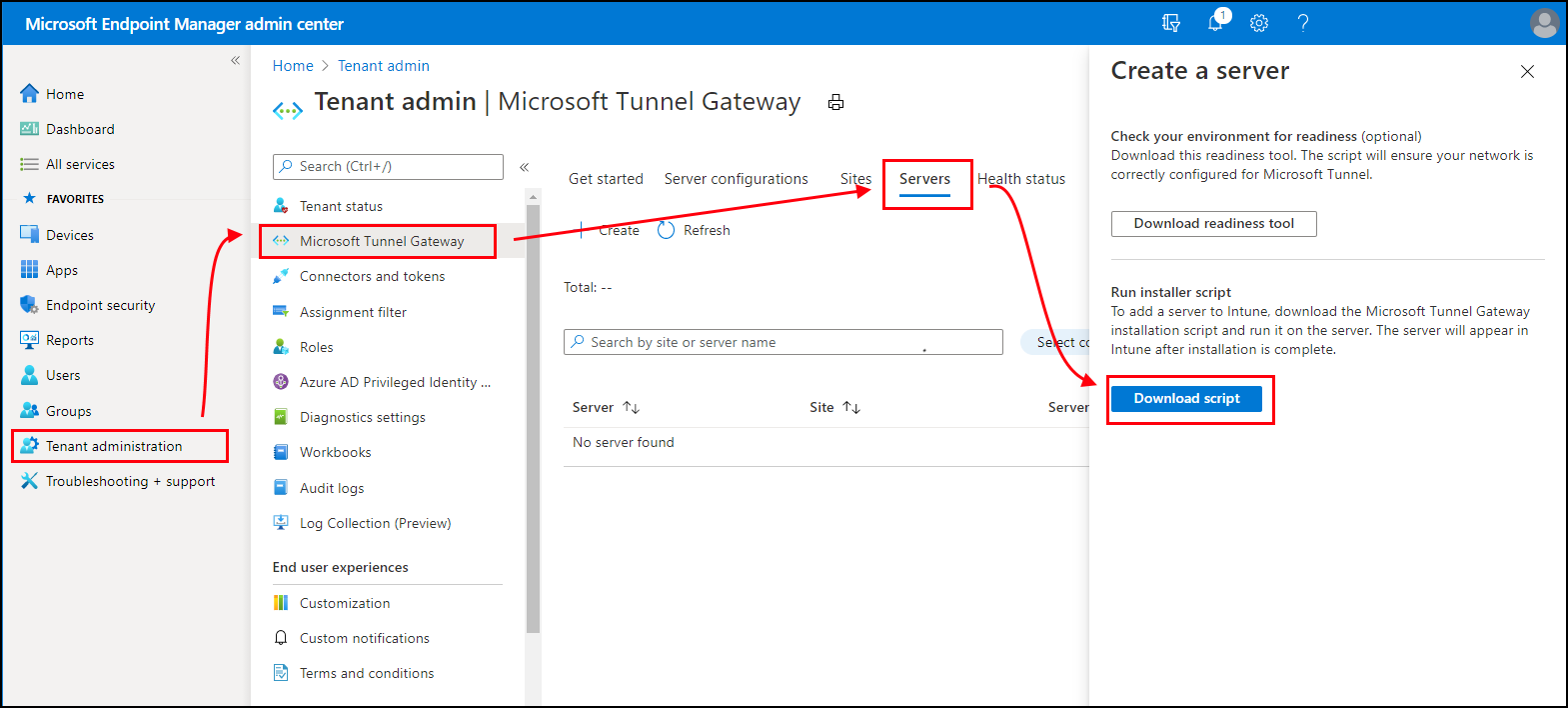

A Szkript használata a Microsoft Tunnel telepítéséhez

Töltse le a Microsoft Tunnel telepítési szkriptet az alábbi módszerek egyikével:

Töltse le az eszközt közvetlenül egy webböngésző használatával. Nyissa meg https://aka.ms/microsofttunneldownload az mstunnel-setup fájlt.

Jelentkezzen be a Microsoft Intune Felügyeleti központbérlőfelügyeleti>Microsoft Tunnel Gateway szolgáltatásba>, válassza a Kiszolgálók lapot, válassza a Létrehozás lehetőséget a Kiszolgáló létrehozása panel megnyitásához, majd válassza a Szkript letöltése lehetőséget.

Az alagútszoftver közvetlen letöltéséhez használjon Linux-parancsot. Például azon a kiszolgálón, ahol az alagutat telepíti, a wget vagy a curl használatával megnyithatja a hivatkozást https://aka.ms/microsofttunneldownload.

Ha például a letöltés során a wget és a napló adatait szeretné használni az mstunnel-setup beállításhoz , futtassa a következőt:

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

A kiszolgáló telepítésének elindításához futtassa a szkriptet gyökérként. Használhatja például a következő parancssort:

sudo chmod +x ./mstunnel-setup. A szkript mindig a Microsoft Tunnel legújabb verzióját telepíti.Fontos

Ha az Alagút gyökér nélküli Podman-tárolóba van telepítve, a szkript elindításához használja a következő módosított parancssort:

chmod mst_rootless_mode=1 ./mstunnel-setupA konzol kimenetének részletes megtekintése az alagút és a telepítési ügynök regisztrációs folyamata során:

Futtassa a parancsot

export mst_verbose_log="true"a ./mstunnel-setup szkript futtatása előtt. A részletes naplózás engedélyezésének ellenőrzéséhez futtassa a parancsotexport.A telepítés befejezése után szerkessze az /etc/mstunnel/env.sh környezeti fájlt egy új sor hozzáadásához:

mst_verbose_log="true". A sor hozzáadása után futtassa a parancsotmst-cli server restarta kiszolgáló újraindításához.

Fontos

Az egyesült államokbeli kormányzati felhőhöz a parancssornak a kormányzati felhőkörnyezetre kell hivatkoznia. Ehhez futtassa a következő parancsokat a intune_env=FXP parancssorhoz való hozzáadásához:

- Fut

sudo chmod +x ./mstunnel-setup - Fut

sudo intune_env=FXP ./mstunnel-setup

Tipp

Ha leállítja a telepítést és a szkriptet, a parancssor ismételt futtatásával újraindíthatja. A telepítés onnan folytatódik, ahol abbahagyta.

A szkript indításakor a rendszer letölti a tárolórendszerképeket a Microsoft Tunnel Gateway tárolórendszerképeiből az Intune szolgáltatásból, és létrehozza a szükséges mappákat és fájlokat a kiszolgálón.

A telepítés során a szkript több rendszergazdai feladat elvégzését kéri.

Amikor a szkript kéri, fogadja el a licencszerződést (EULA).

Tekintse át és konfigurálja az alábbi fájlok változóit a környezet támogatásához.

- Környezeti fájl: /etc/mstunnel/env.sh. További információ ezekről a változókról: Környezeti változók a Microsoft Tunnelre vonatkozó referenciacikkben.

Amikor a rendszer kéri, másolja a Transport Layer Security -tanúsítványfájl teljes láncát a Linux-kiszolgálóra. A szkript megjeleníti a Linux-kiszolgálón használandó megfelelő helyet.

A TLS-tanúsítvány biztosítja a kapcsolatot az alagutat használó eszközök és az Alagútátjáró végpontja között. A tanúsítványnak rendelkeznie kell az Alagútátjáró-kiszolgáló IP-címével vagy teljes tartománynevével a tárolóhálózatában.

A titkos kulcs elérhető marad azon a gépen, amelyen létrehozza a TLS-tanúsítvány tanúsítvány-aláírási kérését. Ezt a fájlt site.key néven kell exportálni.

Telepítse a TLS-tanúsítványt és a titkos kulcsot. Használja az alábbi, a fájlformátumnak megfelelő útmutatót:

PFX:

- A tanúsítványfájl nevének site.pfx-nek kell lennie. Másolja a tanúsítványfájlt az /etc/mstunnel/private/site.pfx fájlba.

PEM:

A teljes láncnak (gyökér, köztes, végentitás) egyetlen site.crt nevű fájlban kell lennie. Ha egy nyilvános szolgáltató, például a Digicert által kiadott tanúsítványt használ, lehetősége van letölteni a teljes láncot egyetlen .pem fájlként.

A tanúsítványfájl nevének *site.crt értékűnek kell lennie. Másolja a teljes láncú tanúsítványt az /etc/mstunnel/certs/site.crt fájlba. Például:

cp [full path to cert] /etc/mstunnel/certs/site.crtMásik lehetőségként hozzon létre egy hivatkozást a teljes láncú tanúsítványra az /etc/mstunnel/certs/site.crt fájlban. Például:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtMásolja a titkos kulcsfájlt az /etc/mstunnel/private/site.key fájlba. Például:

cp [full path to key] /etc/mstunnel/private/site.keyMásik lehetőségként hozzon létre egy hivatkozást a titkos kulcs fájljára az /etc/mstunnel/private/site.key. Például:

ln -s [full path to key file] /etc/mstunnel/private/site.keyEzt a kulcsot nem szabad jelszóval titkosítani. A titkos kulcs fájlnevének site.key kell lennie.

Miután a telepítő telepítette a tanúsítványt, és létrehozta az Alagútátjáró-szolgáltatásokat, a rendszer kérni fogja, hogy jelentkezzen be és hitelesítse magát az Intune-nal. A felhasználói fiókhoz intune-rendszergazdai vagy globális rendszergazdai szerepköröknek kell tartoznia. A hitelesítés végrehajtásához használt fióknak Intune-licenccel kell rendelkeznie. A fiók hitelesítő adatait a rendszer nem menti, és csak a Microsoft Entra-azonosítóba való kezdeti bejelentkezéshez használja őket. A sikeres hitelesítést követően a rendszer az Azure-alkalmazásazonosítókat/titkos kulcsokat használja az alagútátjáró és a Microsoft Entra közötti hitelesítéshez.

Ez a hitelesítés regisztrálja az Alagútátjárót a Microsoft Intune-ban és az Intune-bérlőben.

Nyisson meg egy webböngészőt, https://Microsoft.com/devicelogin és írja be a telepítési szkript által biztosított eszközkódot, majd jelentkezzen be az Intune rendszergazdai hitelesítő adataival.

Miután a Microsoft Tunnel Gateway regisztrál az Intune-ban, a szkript információt kap a helyek és a kiszolgáló konfigurációiról az Intune-ból. A szkript ezután arra kéri, hogy adja meg annak az alagúthelynek a GUID-azonosítóját, amelyhez a kiszolgálót csatlakoztatni szeretné. A szkript megjeleníti az elérhető webhelyek listáját.

Miután kiválasztott egy helyet, a telepítő lekéri a hely kiszolgálókonfigurációját az Intune-ból, és alkalmazza azt az új kiszolgálóra a Microsoft Tunnel telepítésének befejezéséhez.

A telepítési szkript befejeződése után a Microsoft Intune Felügyeleti központban navigálhat a Microsoft Tunnel Gateway lapra az alagút magas szintű állapotának megtekintéséhez. Az Állapot lap megnyitásával ellenőrizheti, hogy a kiszolgáló online állapotú-e.

Ha RHEL 8.4-et vagy újabb verziót használ, mindenképpen indítsa újra az Alagútátjáró-kiszolgálót a beírással

mst-cli server restart, mielőtt megpróbál ügyfeleket csatlakoztatni hozzá.

Megbízható főtanúsítványok hozzáadása alagúttárolókhoz

A megbízható főtanúsítványokat a következő esetekben kell hozzáadni az Alagúttárolókhoz:

- A kimenő kiszolgáló forgalmához SSL-proxyvizsgálat szükséges.

- Az Alagúttárolók által elért végpontok nem mentesülnek a proxyvizsgálat alól.

Utaslépcső:

- Másolja a .crt kiterjesztésű megbízható főtanúsítvány(ok)t az /etc/mstunnel/ca-trust fájlba

- Az alagúttárolók újraindítása az "mst-cli-kiszolgáló újraindítása" és az "mst-cli-ügynök újraindítása" használatával

A Microsoft Tunnel ügyfélalkalmazás üzembe helyezése

A Microsoft Tunnel használatához az eszközöknek hozzá kell férnie egy Microsoft Tunnel-ügyfélalkalmazáshoz. A Microsoft Tunnel a Végponthoz készült Microsoft Defendert használja alagútügyfél-alkalmazásként:

Android: Töltse le a Végponthoz készült Microsoft Defendert a Microsoft Tunnel ügyfélalkalmazásként való használatra a Google Play Áruházból. Lásd: Android áruházbeli alkalmazások hozzáadása a Microsoft Intune-hoz.

Ha a Végponthoz készült Microsoft Defendert használja alagútügyfél-alkalmazásként és mobileszköz-védelmi (MTD) alkalmazásként, a fontos konfigurációs útmutatásért tekintse meg a Végponthoz készült Microsoft Defender használata az MTD-hez és a Microsoft Tunnel ügyfélalkalmazásként című cikket.

iOS/iPadOS: Töltse le a Végponthoz készült Microsoft Defendert a Microsoft Tunnel ügyfélalkalmazásként való használatra az Apple App Store-ból. Lásd: iOS-áruházbeli alkalmazások hozzáadása a Microsoft Intune-hoz.

További információ az alkalmazások Intune-nal történő telepítéséről: Alkalmazások hozzáadása a Microsoft Intune-hoz.

VPN-profil létrehozása

Miután a Microsoft Tunnel telepítette és telepítette a Végponthoz készült Microsoft Defendert, VPN-profilokat telepíthet az eszközöknek az alagút használatára való irányításához. Ehhez hozzon létre VPN-profilokat a Microsoft Tunnel kapcsolattípusával:

Android: Az Android platform támogatja a forgalom alkalmazásonkénti VPN-en keresztüli útválasztását és a felosztott bújtatási szabályokat egymástól függetlenül vagy egyidejűleg.

iOS/iPadOS Az iOS-platform támogatja a forgalom átirányítását alkalmazásonkénti VPN-sel vagy osztott bújtatási szabályokkal, de nem egyszerre. Ha alkalmazásonkénti VPN-t engedélyez iOS-hez, a rendszer figyelmen kívül hagyja a felosztott bújtatási szabályokat.

Android

Jelentkezzen be a Microsoft Intune Felügyeleti központ>Eszközök Eszközök>>kezelésekonfigurációjába> a Szabályzatok lapon, és válassza a Létrehozás lehetőséget.

A Platform beállításnál válassza az Android Enterprise lehetőséget. A Profil mezőben válassza a VPNlehetőséget a vállalati tulajdonú munkahelyi profilhoz vagy a személyes tulajdonú munkahelyi profilhoz, majd válassza a Létrehozás lehetőséget.

Megjegyzés:

A Microsoft Tunnel nem támogatja az Android Enterprise dedikált eszközeit.

Az Alapvető beállítások lapon adjon meg egy Nevet és egy Leírást(nem kötelező), majd válassza a Tovább gombot.

A Kapcsolat típusa beállításnál válassza a Microsoft Tunnel lehetőséget, majd konfigurálja a következő adatokat:

AlapSZINTŰ VPN:

- A Kapcsolat neve mezőben adjon meg egy nevet, amely megjelenik a felhasználók számára.

- A Microsoft Tunnel Site (Microsoft Tunnel Site) beállításnál válassza ki a VPN-profil által használt alagútwebhelyet.

Alkalmazásonkénti VPN:

- Az alkalmazásonkénti VPN-profilban hozzárendelt alkalmazások alkalmazásforgalmat küldenek az alagútba.

- Androidon az alkalmazás indítása nem indítja el az alkalmazásonkénti VPN-t. Ha azonban a VPN Always-on VPN beállítása Engedélyezve, a VPN már csatlakoztatva van, és az alkalmazás forgalma az aktív VPN-t használja. Ha a VPN nincs always-on értékre állítva, a felhasználónak manuálisan kell elindítania a VPN-t a használat előtt.

- Ha a Végponthoz készült Defender alkalmazással csatlakozik az Alagúthoz, engedélyezve van a webvédelem, és alkalmazásonkénti VPN-t használ, a webvédelem csak az alkalmazásonkénti VPN-listában szereplő alkalmazásokra vonatkozik. A munkahelyi profillal rendelkező eszközökön ebben a forgatókönyvben azt javasoljuk, hogy a munkahelyi profilban lévő összes webböngészőt hozzáadja az alkalmazásonkénti VPN-listához, hogy biztosítsa a munkahelyi profilok webes forgalmának védelmét.

- Alkalmazásonkénti VPN engedélyezéséhez válassza a Hozzáadás lehetőséget, majd keresse meg az Intune-ba importált egyéni vagy nyilvános alkalmazásokat.

Mindig bekapcsolt VPN:

- A Mindig bekapcsolt VPN beállításnál válassza az Engedélyezés lehetőséget , ha azt szeretné, hogy a VPN-ügyfél automatikusan csatlakozzon a VPN-hez, és csatlakozzon újra. Az always-on VPN-kapcsolatok továbbra is kapcsolatban maradnak. Ha az Alkalmazásonkénti VPNengedélyezve van, csak a kiválasztott alkalmazásokból érkező forgalom halad át az alagúton.

Proxy:

Konfigurálja a proxykiszolgáló adatait a környezethez.

Megjegyzés:

A proxykiszolgáló konfigurációi nem támogatottak az Android 10-es verzió előtti verzióiban. További információ: VpnService.Builder az Android fejlesztői dokumentációjában.

További információ a VPN-beállításokról: Android Enterprise-eszközbeállítások a VPN konfigurálásához

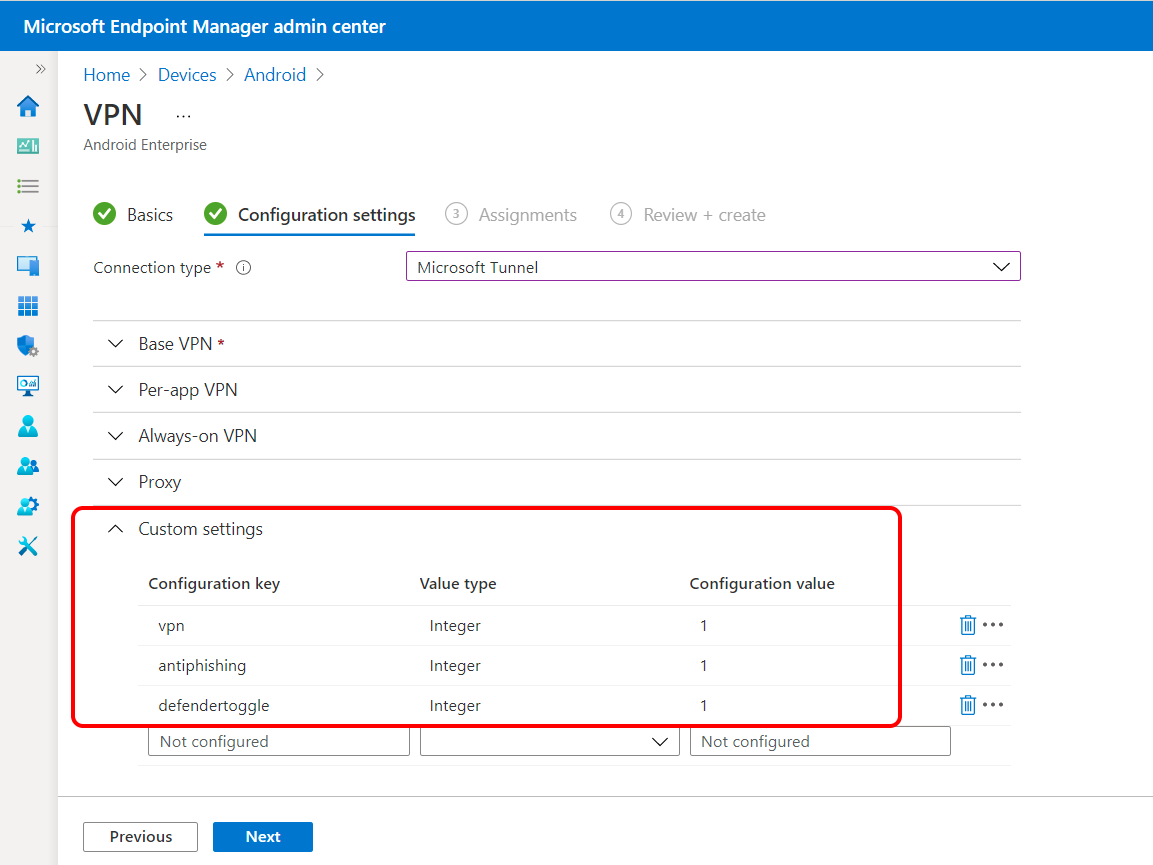

Fontos

A Végponthoz készült Microsoft Defendert Microsoft Tunnel-ügyfélalkalmazásként és MTD-alkalmazásként használó Android Enterprise-eszközök esetében egyéni beállításokat kell használnia a Végponthoz készült Microsoft Defender konfigurálásához ahelyett, hogy külön alkalmazáskonfigurációs profilt használ. Ha nem kíván végponthoz készült Defender-funkciót használni, beleértve a webes védelmet is, használjon egyéni beállításokat a VPN-profilban, és állítsa a defendertoggle beállítást 0-ra.

A Hozzárendelések lapon konfigurálja azokat a csoportokat, amelyek megkapják ezt a profilt.

A Felülvizsgálat + létrehozás lapon tekintse át a konfigurációt, majd a mentéshez válassza a Létrehozás lehetőséget.

iOS

Jelentkezzen be a Microsoft Intune Felügyeleti központBa>Eszközök>Eszközök kezelése>Konfiguráció>Létrehozása.

A Platform területen válassza az iOS/iPadOS lehetőséget, majd a Profil területen válassza a VPN, majd a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adjon meg egy Nevet és egy Leírást(nem kötelező), majd válassza a Tovább gombot.

A Kapcsolat típusa beállításnál válassza a Microsoft Tunnel lehetőséget, majd konfigurálja a következő elemeket:

AlapSZINTŰ VPN:

- A Kapcsolat neve mezőben adjon meg egy nevet, amely megjelenik a felhasználók számára.

- A Microsoft Tunnel Site esetében válassza ki a VPN-profil által használt alagútwebhelyet.

Megjegyzés:

Ha a Microsoft Tunnel VPN-kapcsolatot és a Defender Web Protectiont is kombinált módban használja iOS-eszközökön, elengedhetetlen az igény szerinti szabályok konfigurálása a "Leválasztás alvó állapotban" beállítás hatékony aktiválásához. Ha ezt nem teszi meg, az alagút VPN-je és a Defender VPN kapcsolata is megszakad, amikor az iOS-eszköz alvó módba lép, miközben a VPN be van kapcsolva.

Alkalmazásonkénti VPN:

Alkalmazásonkénti VPN engedélyezéséhez válassza az Engedélyezés lehetőséget. Az iOS alkalmazásonkénti VPN-jeihez további konfigurációs lépések szükségesek. Az alkalmazásonkénti VPN konfigurálásakor az iOS figyelmen kívül hagyja a felosztott bújtatási szabályokat.További információ: Alkalmazásonkénti VPN iOS/iPadOS rendszeren.

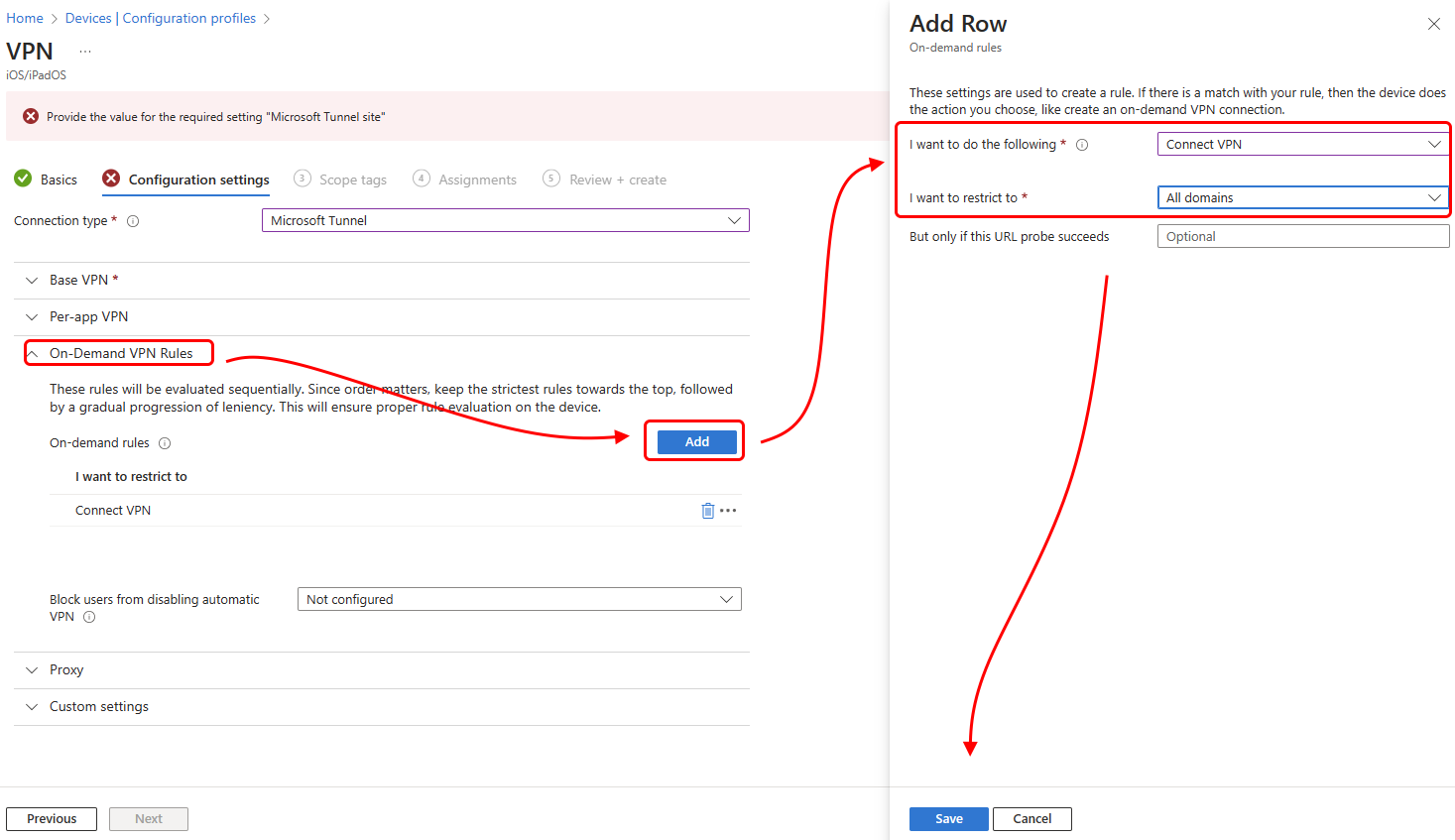

Igény szerinti VPN-szabályok:

Igény szerinti szabályokat határozhat meg, amelyek lehetővé teszik a VPN használatát, ha bizonyos FQDN-ek vagy IP-címek feltételei teljesülnek.További információ: Automatikus VPN-beállítások.

Proxy:

Konfigurálja a proxykiszolgáló adatait a környezethez.

Megjegyzés:

Ha a Microsoft Tunnel VPN-kapcsolatot és a Defender Web Protectiont is kombinált módban használja iOS-eszközökön, elengedhetetlen az igény szerinti szabályok konfigurálása a "Leválasztás alvó állapotban" beállítás hatékony aktiválásához. Az igény szerinti szabály konfigurálása az Alagút VPN-profil konfigurálásakor:

- A Konfigurációs beállítás lapon bontsa ki az Igény szerinti VPN-szabályok szakaszt.

- Az Igény szerinti szabályok beállításnál válassza a Hozzáadás lehetőséget a Sor hozzáadása panel megnyitásához.

- A Sor hozzáadása panelen állítsa be a Következőt szeretném tenni aVPN csatlakoztatása beállításra, majd a korlátozást (például Minden tartomány) beállításra.

- Igény szerint hozzáadhat egy URL-címet a De csak akkor, ha ez az URL-mintavétel sikeres .

- Válassza a Mentés elemet.

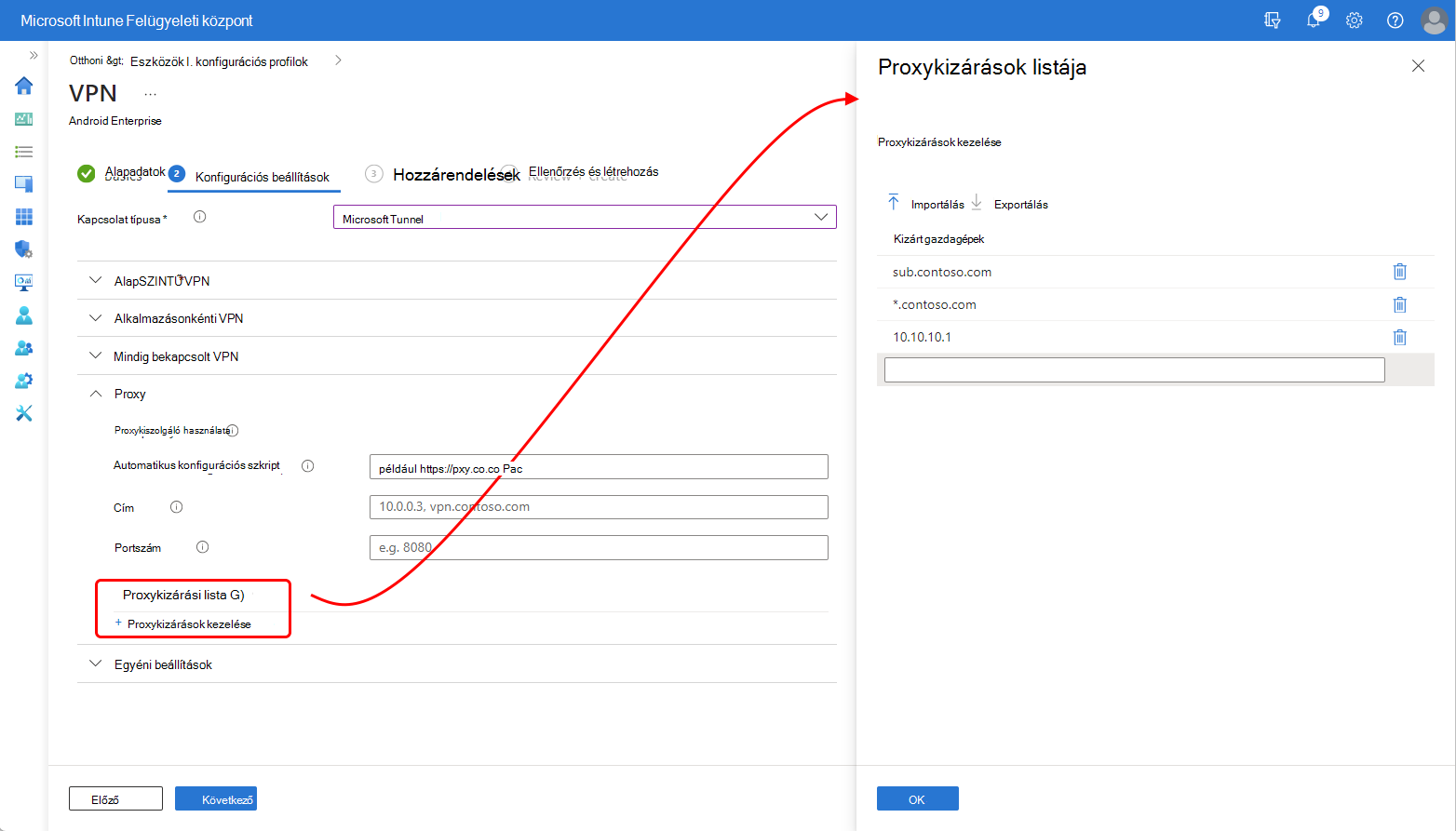

Proxykizárási lista használata Android Enterprise-hoz

Ha egyetlen közvetlen proxykiszolgálót használ a környezetében, használhat proxykizárási listát az Android Enterprise microsoft tunnel VPN-profiljaiban. A proxykizárási listák a Microsoft Tunnel és a Microsoft Tunnel for MAM esetében támogatottak.

Fontos

A proxyk kizárási listája csak akkor támogatott, ha egyetlen közvetlen proxykiszolgálót használ. Nem támogatottak olyan környezetekben, ahol több proxykiszolgáló van használatban.

A VPN-profil proxykizárási listája támogatja azoknak a tartományoknak a bejegyzését, amelyek a profilt fogadó és használó eszközök közvetlen proxykonfigurációjából ki vannak zárva.

A kizárási lista bejegyzéseinek támogatott formátumai a következők:

- Teljes URL-címek pontos altartomány-egyezéssel. Például:

sub.contoso.com - Egy kezdő helyettesítő karakter az URL-címekben. A teljes URL-példa használatával például lecserélhetjük a kezdő altartománynevet (sub) egy csillagra a támogatás kibontásához, hogy az contso.com összes altartományát tartalmazza:

*.contoso.com - IPv4- és IPv6-címek

A nem támogatott formátumok a következők:

- Belső helyettesítő karakterek. Például:

con*oso.com,contos*.com, éscontoso.*

A proxy kizárási listájának konfigurálása

A kizárási listát akkor konfigurálhatja, ha Microsoft Tunnel VPN-profilt szerkeszt vagy hoz létre az Android Enterprise platformhoz.

Miközben a Konfigurációs beállítások lapon a Kapcsolat típusa beállítást a Microsoft Tunnel értékre állította:

Bontsa ki a Proxy elemet, majd a Proxykivételek listájában válassza a Proxykizárások kezelése lehetőséget.

A Proxy kizárása lista panelen:

- A szövegbeviteli mezőben adjon meg egyetlen URL-címet vagy IP-címet. Minden bejegyzés hozzáadásakor egy új szövegbeviteli mező áll rendelkezésre további bejegyzésekhez.

- Válassza az Importálás lehetőséget a Proxykivételek importálása panel megnyitásához, ahol csv-fájlformátumú listát importálhat.

- Válassza az Exportálás lehetőséget az aktuális kizárási lista exportálásához ebből a profilból CSV-fájlformátumban.

Kattintson az OK gombra a proxykizárási lista konfigurációjának mentéséhez, és folytassa a VPN-profil szerkesztését.

Egyéni beállítások használata a Végponthoz készült Microsoft Defenderhez

Az Intune MTD-alkalmazásként és Microsoft Tunnel-ügyfélalkalmazásként is támogatja a Végponthoz készült Microsoft Defendert Android Enterprise-eszközökön. Ha a Végponthoz készült Defendert a Microsoft Tunnel ügyfélalkalmazáshoz és MTD-alkalmazásként is használja, a Konfigurációk egyszerűsítése érdekében egyéni beállításokat használhat a Microsoft Tunnel VPN-profiljában. Az egyéni beállítások használata a VPN-profilban felváltja a különálló alkalmazáskonfigurációs profil használatának szükségességét.

Az Android Enterprise személyes tulajdonú munkahelyi profilkéntregisztrált, végponthoz készült Defendert mindkét célra használó eszközök esetében az alkalmazáskonfigurációs profil helyett egyéni beállításokat kell használnia. Ezeken az eszközökön a Végponthoz készült Defender alkalmazáskonfigurációs profilja ütközik a Microsoft Tunnel szolgáltatással, és megakadályozhatja, hogy az eszköz csatlakozzon a Microsoft Tunnelhez.

Ha a Végponthoz készült Microsoft Defendert használja a Microsoft Tunnelhez, de az MTD-t nem, akkor továbbra is az alkalmazásalagút konfigurációs profiljával konfigurálja a Végponthoz készült Microsoft Defendert alagútügyfélként.

A Végponthoz készült Microsoft Defender alkalmazáskonfigurációs támogatásának hozzáadása a Microsoft Tunnel VPN-profiljához

Az alábbi információk segítségével konfigurálhatja egy VPN-profil egyéni beállításait, hogy a Végponthoz készült Microsoft Defendert külön alkalmazáskonfigurációs profil helyett konfigurálja. Az elérhető beállítások platformonként változnak.

Android Enterprise-eszközök esetén:

| Konfigurációs kulcs | Érték típusa | Konfigurációs érték | Leírás |

|---|---|---|---|

| Vpn | Egész szám | Beállítások: 1 – Engedélyezés (alapértelmezett) 0 – Letiltás | Az Engedélyezés értékre állítva engedélyezheti, hogy a Végponthoz készült Microsoft Defender adathalászat elleni képessége helyi VPN-t használjon. |

| antiphishing | Egész szám | Beállítások: 1 – Engedélyezés (alapértelmezett) 0 – Letiltás | Állítsa az Engedélyezés értékre a Végponthoz készült Microsoft Defender adathalászat elleni bekapcsolásához. Ha le van tiltva, az adathalászat elleni funkció ki van kapcsolva. |

| defendertoggle | Egész szám | Beállítások: 1 – Engedélyezés (alapértelmezett) 0 – Letiltás | Állítsa az Engedélyezés értékre a Végponthoz készült Microsoft Defender használatához. Ha le van tiltva, nem érhető el a Végponthoz készült Microsoft Defender funkció. |

iOS-/iPad-eszközök esetén:

| Konfigurációs kulcs | Értékek | Leírás |

|---|---|---|

| TunnelOnly | Igaz – A Végponthoz készült Defender minden funkciója le van tiltva. Ezt a beállítást akkor kell használni, ha az alkalmazást csak alagútfunkciókhoz használja. False(default) – A Végponthoz készült Defender funkció engedélyezve van. | Meghatározza, hogy a Defender alkalmazás csak a Microsoft Tunnelre korlátozódik-e, vagy az alkalmazás támogatja-e a Végponthoz készült Defender összes funkcióját. |

| WebProtection | True(default) – A Web Protection engedélyezve van, és a felhasználók láthatják a webvédelem lapot a Végponthoz készült Defender alkalmazásban. Hamis – A webvédelem le van tiltva. Alagút VPN-profil üzembe helyezése esetén a felhasználók csak a Végponthoz készült Defender alkalmazásban láthatják az Irányítópult és alagút lapokat. | Meghatározza, hogy a Defender for Endpoint Web Protection (adathalászat elleni funkció) engedélyezve van-e az alkalmazáshoz. Alapértelmezés szerint ez a funkció be van kapcsolva. |

| AutoOnboard | Igaz – Ha a Web Protection engedélyezve van, a Végponthoz készült Defender alkalmazás automatikusan engedélyeket kap a VPN-kapcsolatok hozzáadásához a felhasználó kérése nélkül. Szükség van egy "Vpn csatlakoztatása" igény szerinti szabályra. További információ az igény szerinti szabályokról: Automatikus VPN-beállítások. False(default) – Ha a Web Protection engedélyezve van, a rendszer arra kéri a felhasználót, hogy engedélyezze a Végponthoz készült Defender alkalmazásnak a VPN-konfigurációk hozzáadását. | Meghatározza, hogy a Végponthoz készült Defender Web Protection engedélyezve van-e anélkül, hogy a felhasználót VPN-kapcsolat hozzáadására kellene kérnie (mivel a Web Protection működéséhez helyi VPN-re van szükség). Ez a beállítás csak akkor érvényes, ha a WebProtection értéke Igaz. |

TunnelOnly mód konfigurálása az Európai Unió adathatárának való megfeleléshez

A 2022-es naptári év végéig minden személyes adatot, beleértve az ügyféltartalmat (CC), az EUII-t, az EUPI-t és a támogatási adatokat, az Európai Unióban (EU) kell tárolni és feldolgozni az eu-bérlők számára.

A Végponthoz készült DefenderBen a Microsoft Tunnel VPN-funkciója az Európai Unió adathatárának (EUDB) megfelelője. Bár a Végponthoz készült Defender veszélyforrások elleni védelem naplózással kapcsolatos összetevői még nem euDB-kompatibilisek, a Végponthoz készült Defender az adatvédelmi kiegészítés (DPA) része, és megfelel az általános adatvédelmi rendeletnek (GDPR).

Addig is az EU-bérlőkkel rendelkező Microsoft Tunnel-ügyfelek engedélyezhetik a TunnelOnly módot a Végponthoz készült Defender ügyfélalkalmazásban. Ennek konfigurálásához kövesse az alábbi lépéseket:

Kövesse a Microsoft Tunnel VPN-megoldás telepítése és konfigurálása a Microsoft Intune-hoz című cikkben található lépéseket | A Microsoft Learn alkalmazáskonfigurációs szabályzatot hoz létre, amely letiltja a Végponthoz készült Defender funkcióit.

Hozzon létre egy TunnelOnly nevű kulcsot, és állítsa true ( Igaz) értékre.

A TunnelOnly mód konfigurálásával a Végponthoz készült Defender minden funkciója le van tiltva, míg az alagútfunkciók továbbra is elérhetők maradnak az alkalmazásban.

A szervezet bérlőjéhez nem tartozó vendégfiókok és Microsoft-fiókok (MSA) nem támogatottak a bérlők közötti hozzáféréshez a Microsoft Tunnel VPN használatával. Ez azt jelenti, hogy az ilyen típusú fiókok nem használhatók a belső erőforrások biztonságos eléréséhez a VPN-en keresztül. Fontos szem előtt tartani ezt a korlátozást, ha a Belső erőforrásokhoz való biztonságos hozzáférést a Microsoft Tunnel VPN használatával állítja be.

További információ az EU adathatáráról: EU Data Boundary for the Microsoft Cloud | Gyakori kérdések a Microsoft biztonsági és megfelelőségi blogján.

A Microsoft Tunnel frissítése

Az Intune rendszeres időközönként frissítéseket ad ki a Microsoft Tunnel-kiszolgálóhoz. A támogatás megtartásához az alagútkiszolgálóknak a legújabb kiadást kell futtatniuk, vagy legfeljebb egy verzióval kell rendelkeznie.

Alapértelmezés szerint az új frissítés után az Intune a lehető leghamarabb automatikusan elindítja az alagútkiszolgálók frissítését az egyes alagúthelyeken. A frissítések kezeléséhez konfigurálhatja a frissítési folyamatot kezelő beállításokat:

- Engedélyezheti a kiszolgálók automatikus frissítését egy helyen, vagy rendszergazdai jóváhagyást igényelhet a frissítések előtt.

- Konfigurálhat egy karbantartási időszakot, amely korlátozza a helyek frissítéseinek indítását.

További információ a Microsoft Tunnel frissítéseiről, beleértve az alagút állapotának megtekintését és a frissítési beállítások konfigurálását: A Microsoft Tunnel frissítése.

A TLS-tanúsítvány frissítése a Linux-kiszolgálón

Az ./mst-cli parancssori eszközzel frissítheti a TLS-tanúsítványt a kiszolgálón:

PFX:

- Másolja a tanúsítványfájlt az /etc/mstunnel/private/site.pfx fájlba

- Fut:

mst-cli import_cert - Fut:

mst-cli server restart

PEM:

- Az új tanúsítvány másolása a következő helyre: /etc/mstunnel/certs/site.crt

- Másolja a titkos kulcsot az /etc/mstunnel/private/site.key

- Fut:

mst-cli import_cert - Fut:

mst-cli server restart

Megjegyzés:

Az "import-cert" parancs egy további, "delay" nevű paraméterrel. Ez a paraméter lehetővé teszi az importált tanúsítvány használatát megelőző percekben megadott késleltetés megadását. Példa: mst-cli import_cert delay 10080

További információ az mst-cli-ről: Referencia a Microsoft Tunnelhez.

Gyökér nélküli Podman-tároló használata

Ha a Red Hat Linuxot Podman-tárolókkal használja a Microsoft Tunnel üzemeltetéséhez, a tárolót gyökér nélküli tárolóként konfigurálhatja.

A gyökér nélküli tárolók használatával korlátozható a tárolók feloldása által gyakorolt hatás, mivel a kiszolgálón lévő /etc/mstunnel mappában és alatta lévő összes fájl egy nem emelt szintű felhasználói szolgáltatásfiók tulajdonában van. Az Alagút futtatását futtató Linux-kiszolgálón lévő fióknév nem változik a normál telepítéshez képest, de gyökérszintű felhasználói engedélyek nélkül jön létre.

Gyökér nélküli Podman-tároló sikeres használatához a következőkre van szükség:

- Konfigurálja a következő szakaszban ismertetett további előfeltételeket.

- Módosítsa a szkript parancssorát a Microsoft Tunnel telepítésének indításakor.

Az előfeltételek teljesülése esetén a telepítési szkript eljárásával először letöltheti a telepítési szkriptet, majd futtathatja a telepítést a módosított szkript parancssorával.

További előfeltételek gyökér nélküli Podman-tárolókhoz

A gyökér nélküli Podman-tároló használatához a környezetnek meg kell felelnie az alábbi előfeltételeknek, amelyek a Microsoft Tunnel alapértelmezett előfeltételei mellett teljesülnek:

Támogatott platform:

A Linux-kiszolgálónak a Red Hat (RHEL) 8.8-es vagy újabb verzióját kell futtatnia.

A tárolónak a Podman 4.6.1 vagy újabb verzióját kell futtatnia. A Docker nem támogatja a gyökér nélküli tárolókat.

A gyökér nélküli tárolót a /home mappában kell telepíteni.

A /home mappának legalább 10 GB szabad területtel kell rendelkeznie.

Teljesítmény

- A csúcsteljesítmény nem haladhatja meg a 230 Mbps-ot

Hálózat: A gyökér nélküli névtérben nem elérhető következő hálózati beállításokat az /etc/sysctl.conf fájlban kell megadni:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Emellett ha a gyökér nélküli alagútátjárót egy 1024-nél kisebb porthoz köti, akkor az /etc/sysctl.conf fájlban is hozzá kell adnia a következő beállítást, és meg kell adnia a használt portnak megfelelőt:

net.ipv4.ip_unprivileged_port_start

A 443-at például a következő bejegyzéssel adhatja meg: net.ipv4.ip_unprivileged_port_start=443

A sysctl.conf szerkesztése után újra kell indítania a Linux-kiszolgálót, mielőtt az új konfigurációk érvénybe lépnek.

Kimenő proxy a gyökér nélküli felhasználóhoz: A gyökér nélküli felhasználó kimenő proxyjának támogatásához szerkessze az /etc/profile.d/http_proxy.sh fájlt, és adja hozzá a következő két sort. A következő sorokban a 10.10.10.1:3128 példa cím:port bejegyzés. A sorok hozzáadásakor cserélje le a 10.10.10.1:3128 értéket a proxy IP-címének és portjának értékeire:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

A gyökér nélküli Podman-tárolók telepítési parancssorának módosítása

A Microsoft Tunnel gyökér nélküli Podman-tárolóba való telepítéséhez használja a következő parancssort a telepítési szkript elindításához. Ez a parancssor környezeti változóként állítja be mst_rootless_mode, és lecseréli az alapértelmezett telepítési parancssor használatát a telepítési eljárás2. lépésében:

mst_rootless_mode=1 ./mstunnel-setup

A Microsoft Tunnel eltávolítása

A termék eltávolításához futtassa az mst-cli eltávolítást a Linux-kiszolgálóról gyökérként.

A termék eltávolítása után törölje a megfelelő kiszolgálórekordot a Microsoft Intune Felügyeleti központban a Bérlői felügyelet>Microsoft TunnelGateway-kiszolgálók> területen.

Következő lépések

Feltételes hozzáférés használata a Microsoft Tunnel szolgáltatással

A Microsoft Tunnel megfigyelése

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: