Gyakori VPN-osztási bújtatási forgatókönyvek a Microsoft 365-höz

Megjegyzés:

Ez a cikk a Microsoft 365 távoli felhasználók számára történő optimalizálását ismertető cikksorozat része.

- A Vpn split tunneling használatának áttekintése a Microsoft 365 távoli felhasználók számára való kapcsolatának optimalizálásához : Áttekintés: VPN osztott bújtatása a Microsoft 365-höz.

- A VPN osztott bújtatásának implementálásával kapcsolatos részletes útmutatásért lásd: Vpn split tunneling implementing for Microsoft 365 (A VPN felosztásos bújtatásának implementálása a Microsoft 365-ben).

- A Teams-médiaforgalom VPN-elosztási bújtatási környezetekben való biztonságossá tételével kapcsolatos útmutatásért lásd: A Teams médiaforgalmának védelme VPN-osztásos bújtatáshoz.

- A Stream és az élő események VPN-környezetekben való konfigurálásával kapcsolatos információkért lásd: Speciális szempontok a Stream és az élő események VPN-környezetekben való használatához.

- További információ a Microsoft 365 globális bérlői teljesítményének optimalizálásáról a kínai felhasználók számára: Microsoft 365 teljesítményoptimalizálás kínai felhasználók számára.

Az alábbi listában láthatja a vállalati környezetekben leggyakrabban használt VPN-forgatókönyveket. A legtöbb ügyfél hagyományosan az 1. modellt (VPN kényszerített alagút) üzemelteti. Ez a szakasz segít gyorsan és biztonságosan áttérni a 2. modellre, amely viszonylag kevés erőfeszítéssel érhető el, és óriási előnyökkel jár a hálózati teljesítmény és a felhasználói élmény szempontjából.

| Modell | Leírás |

|---|---|

| 1. VPN kényszerített alagút | A forgalom 100%-a VPN-alagútba kerül, beleértve a helyszíni, az internetet és az összes O365/M365-öt |

| 2. VPN kényszerített alagút néhány kivétellel | A VPN-alagút alapértelmezés szerint használatban van (alapértelmezett útvonalpontok a VPN-hez), néhány, a legfontosabb kivételt képező forgatókönyvvel, amelyek közvetlen használatot engedélyeznek |

| 3. VPN kényszerített alagút széles körű kivételekkel | A VPN-alagút alapértelmezés szerint használatban van (alapértelmezett útvonalpontok a VPN-hez), olyan széles körű kivételekkel, amelyek közvetlenek (például az összes Microsoft 365, Minden Salesforce, All Zoom) |

| 4. VPN szelektív alagút | A VPN-alagút csak corpnet-alapú szolgáltatásokhoz használható. Az alapértelmezett útvonal (internet és az összes internetalapú szolgáltatás) közvetlenül halad. |

| 5. Nincs VPN | A 2. számú változat. Az örökölt VPN helyett minden vállalati szolgáltatás modern biztonsági megközelítésekkel (például Zscaler ZPA, Microsoft Entra ID Proxy/MCAS stb.) van közzétéve. |

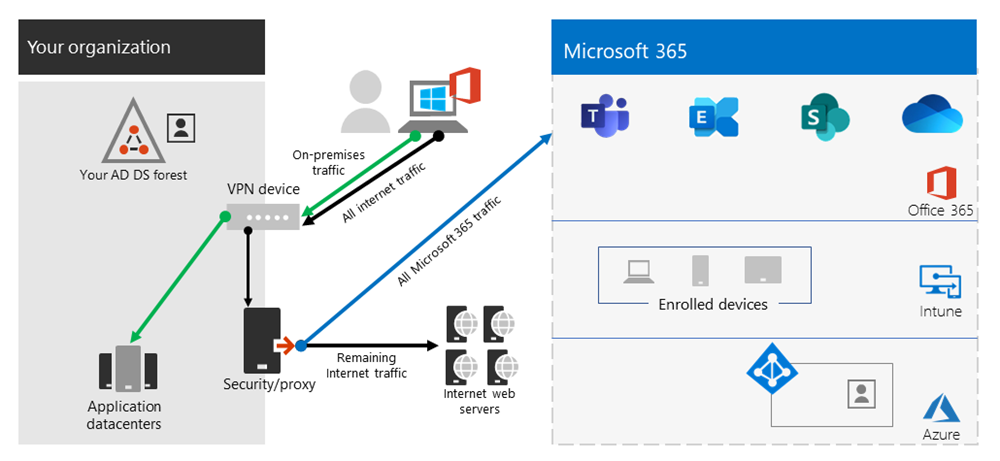

1. VPN kényszerített alagút

A legtöbb nagyvállalati ügyfél esetében a leggyakoribb indítási forgatókönyv. A rendszer kényszerített VPN-t használ, ami azt jelenti, hogy a forgalom 100%-a a vállalati hálózatba lesz irányítva, függetlenül attól, hogy a végpont a vállalati hálózaton belül található-e. A külső (internethez) kötött forgalom, például a Microsoft 365 vagy az internetböngészés ezt követően a helyszíni biztonsági berendezésekből, például proxykból hajra rögzítve lesz. A jelenlegi helyzetben, amikor a felhasználók közel 100%-a távolról dolgozik, ez a modell nagy terhelést jelent a VPN-infrastruktúrára, és valószínűleg jelentősen akadályozza az összes vállalati forgalom teljesítményét, így a vállalat hatékonyan működhet válság idején.

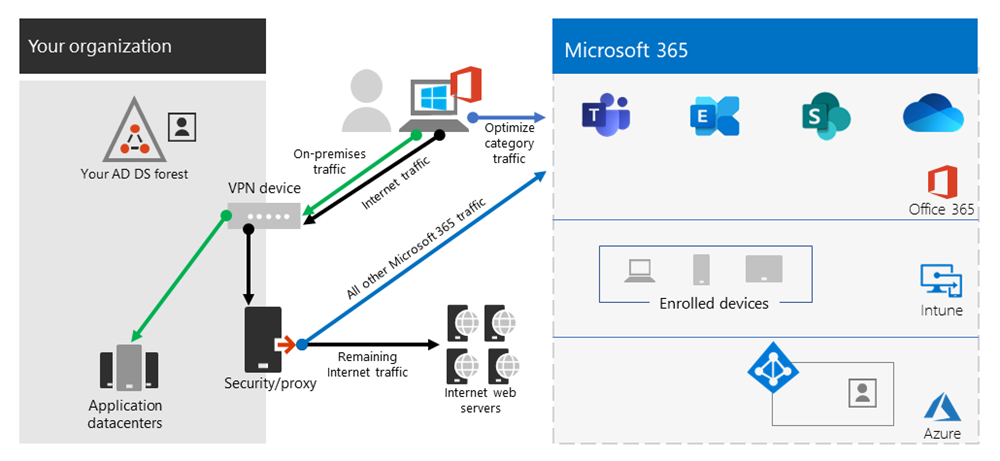

2. VPN kényszerített alagút kis számú megbízható kivétellel

Jelentősen hatékonyabb egy vállalat számára, hogy az alatt működjön. Ez a modell lehetővé teszi, hogy néhány szabályozott és meghatározott végpont, amelyek nagy terhelésre és késésre érzékenyek, megkerüljék a VPN-alagutat, és közvetlenül a Microsoft 365 szolgáltatáshoz menjenek. Ez jelentősen javítja a kiszervezett szolgáltatások teljesítményét, és csökkenti a VPN-infrastruktúra terhelését is, így lehetővé teszi azokat az elemeket, amelyek továbbra is alacsonyabb versengést igényelnek az erőforrásokért. Ez az a modell, amellyel ez a cikk a áttérés elősegítésére összpontosít, mivel lehetővé teszi az egyszerű, meghatározott műveletek gyors végrehajtását számos pozitív eredménnyel.

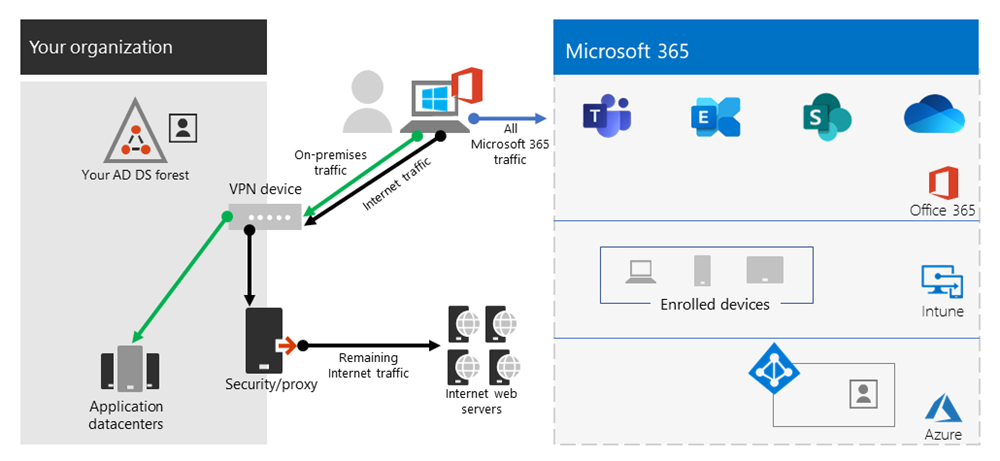

3. VPN kényszerített alagút széles körű kivételekkel

Kibővíti a 2. modell hatókörét. Ahelyett, hogy egy meghatározott végpontok egy kis csoportját közvetlenül küldené el, ehelyett az összes forgalmat közvetlenül a megbízható szolgáltatásoknak, például a Microsoft 365-nek és a SalesForce-nak küldi. Ez tovább csökkenti a vállalati VPN-infrastruktúra terhelését, és javítja a meghatározott szolgáltatások teljesítményét. Mivel ez a modell valószínűleg több időt vesz igénybe a megvalósíthatóság felméréséhez és implementálásához, valószínű, hogy egy későbbi időpontban, a második modell sikeres bevezetése után iteratív módon is elvégezhető.

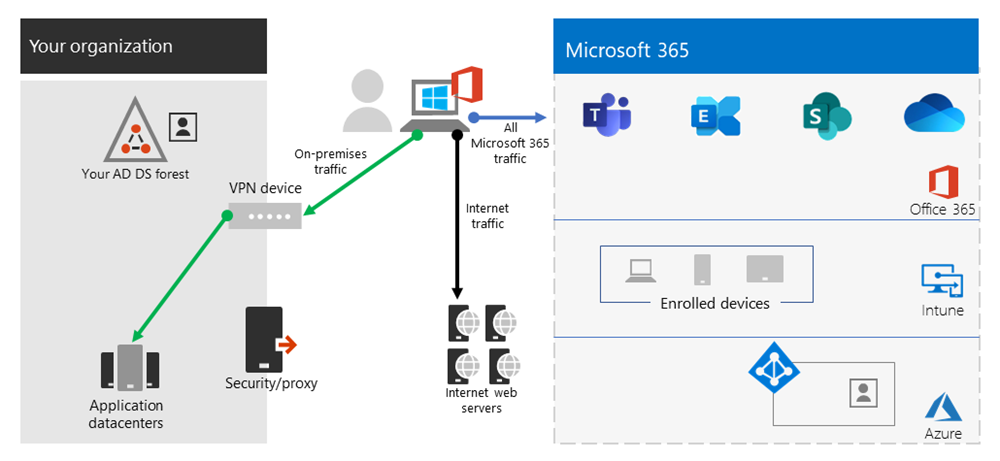

4. VPN szelektív alagút

Megfordítja a harmadik modellt, amely szerint a rendszer csak a vállalati IP-címmel azonosított forgalmat küldi le a VPN-alagúton, így minden máshoz az internetes útvonal az alapértelmezett útvonal. Ez a modell megköveteli, hogy a szervezet jól haladjon a Teljes felügyelet a modell biztonságos implementálásához. Meg kell jegyezni, hogy ez a modell vagy annak néhány változata idővel valószínűleg a szükséges alapértelmezett értékké válik, mivel egyre több szolgáltatás vált el a vállalati hálózatról a felhőbe.

A Microsoft ezt a modellt belsőleg használja. A VPN-elosztási bújtatás Microsoft általi implementálásáról további információt a Futtatás VPN-en: Hogyan tartja a Microsoft a távoli munkaerőt kapcsolatban.

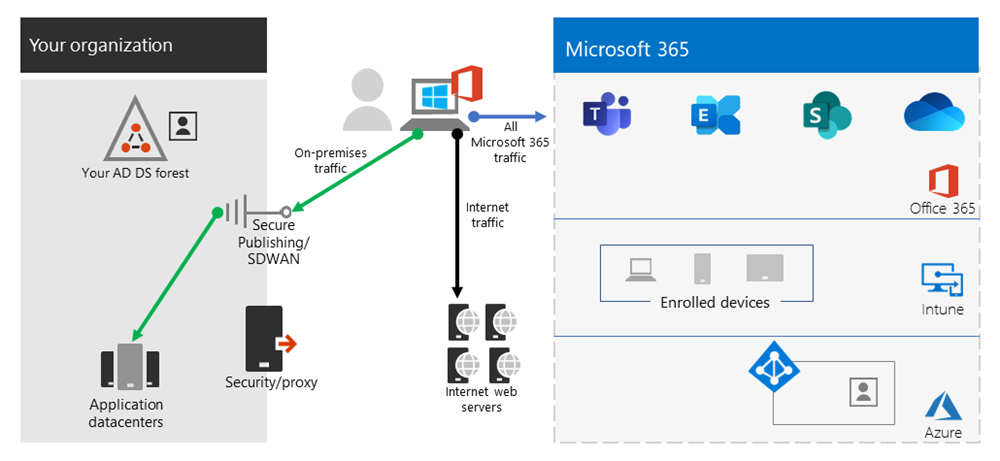

5. Nincs VPN

A 2- es modell fejlettebb verziója, amely lehetővé teszi, hogy a belső szolgáltatások modern biztonsági megközelítéssel vagy SDWAN-megoldással legyenek közzétéve, például Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA stb.

Kapcsolódó cikkek

Áttekintés: VPN osztott bújtatása a Microsoft 365-höz

VPN osztott bújtatásának implementálása a Microsoft 365-höz

A Teams médiaforgalmának biztonságossá tétele a VPN osztott bújtatásához

A STREAM és az élő események speciális szempontjai VPN-környezetekben

A Microsoft 365 teljesítményoptimalizálása Kínai felhasználók számára

A Microsoft 365 hálózati kapcsolati alapelvei

A Microsoft 365 hálózati adatkapcsolat felmérése

A Microsoft 365 hálózat- és teljesítményhangolása

Futtatás VPN-en: Hogyan tartja a Microsoft a távoli munkaerőt kapcsolatban

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: