Hálózatvédelem Linuxhoz

Fontos

Bizonyos információk az előzetesen forgalomba hozott termékre vonatkoznak, amely a kereskedelmi forgalomba kerülés előtt lényegesen módosulhat. A Microsoft nem vállal semmilyen, kifejezett vagy vélelmezett jótállást az itt megadott információkra vonatkozóan.

Áttekintés

A Microsoft hálózatvédelmi funkciókat hoz Linuxra.

A hálózatvédelem segít csökkenteni az eszközök támadási felületét az internetes eseményekből. Megakadályozza, hogy az alkalmazottak bármilyen alkalmazást használjanak a veszélyes tartományok eléréséhez, amelyek a következőt üzemeltethetik:

- adathalászati csalások

- Tett

- egyéb kártékony tartalmak az interneten

A hálózatvédelem kibővíti a Microsoft Defender SmartScreen hatókörét, hogy letiltsa az összes kimenő HTTP-forgalmat, amely alacsony hírnevű forrásokhoz próbál csatlakozni. A kimenő HTTP-forgalom blokkjainak alapja a tartomány vagy az állomásnév.

Webes tartalomszűrés Linux rendszeren

A webes tartalomszűrés használható a linuxos hálózatvédelemmel való teszteléshez. Lásd: Webes tartalomszűrés.

Ismert problémák

- A Hálózatvédelem virtuális magánhálózati (VPN-) alagútként van implementálva. Speciális csomagirányítási lehetőségek érhetők el egyéni nftables/iptables szkriptek használatával.

- A blokk/figyelmeztetés felhasználói felülete nem érhető el (a további tervezési fejlesztések érdekében gyűjtjük az ügyfelek visszajelzését)

Megjegyzés:

A Linux legtöbb kiszolgálótelepítése nem rendelkezik grafikus felhasználói felülettel és webböngészővel. A Linux Web Threat Protection és a Linux hatékonyságának értékeléséhez javasoljuk, hogy egy nem éles kiszolgálón teszteljen grafikus felhasználói felülettel és webböngészővel.

Előfeltételek

- Licencelés: Végponthoz készült Microsoft Defender bérlői (próbaverziós) és platformspecifikus követelmények találhatók a nem Windows-platformok Végponthoz készült Microsoft Defender

- Előkészített gépek:

- Minimális Linux-verzió: A támogatott disztribúciók listájáért lásd: Végponthoz készült Microsoft Defender Linuxon.

- Végponthoz készült Microsoft Defender Linux-ügyfél verziója: 101.78.13 vagy újabb verzió Insiders-Slow vagy insiders-Fast csatornán.

Fontos

A Linux hálózati védelmének kiértékeléséhez küldjön e-mailt a következő címre: "xplatpreviewsupport@microsoft.com" a szervezeti azonosítójával. A funkciót kérésenként engedélyezzük a bérlőn.

Előírás

Linux manuális üzembe helyezése: Végponthoz készült Microsoft Defender manuális üzembe helyezése Linuxon

Az alábbi példa az ubuntu 20.04-es ubuntu-fast csatornán az mdatp csomaghoz szükséges parancsok sorozatát mutatja be.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Eszköz előkészítése

Az eszköz előkészítéséhez le kell töltenie a Linux-kiszolgálóhoz készült Python előkészítési csomagot a Microsoft Defender XDR –> Beállítások –> Eszközkezelés –> Előkészítés és futtatás lapról:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Érvényesítés

Ellenőrizze, hogy a Hálózatvédelem hatással van-e a mindig letiltott helyekre:

Diagnosztikai naplók vizsgálata

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Kilépés az érvényesítési módból

Tiltsa le a hálózatvédelmet, és indítsa újra a hálózati kapcsolatot:

sudo mdatp config network-protection enforcement-level --value disabled

Speciális konfiguráció

Alapértelmezés szerint a Linux hálózatvédelem aktív az alapértelmezett átjárón; az útválasztás és az bújtatás belsőleg van konfigurálva. A hálózati adapterek testreszabásához módosítsa a networkSetupMode paramétert az /opt/microsoft/mdatp/conf/ konfigurációs fájlról, és indítsa újra a szolgáltatást:

sudo systemctl restart mdatp

A konfigurációs fájl lehetővé teszi a felhasználó számára az alábbiak testreszabását is:

- proxybeállítás

- SSL-tanúsítványtárolók

- bújtatási eszköz neve

- IP

- és még sok más

Az alapértelmezett értékeket az összes disztribúció esetében teszteltük a Linux Végponthoz készült Microsoft Defender című cikkben leírtak szerint.

Microsoft Defender portál

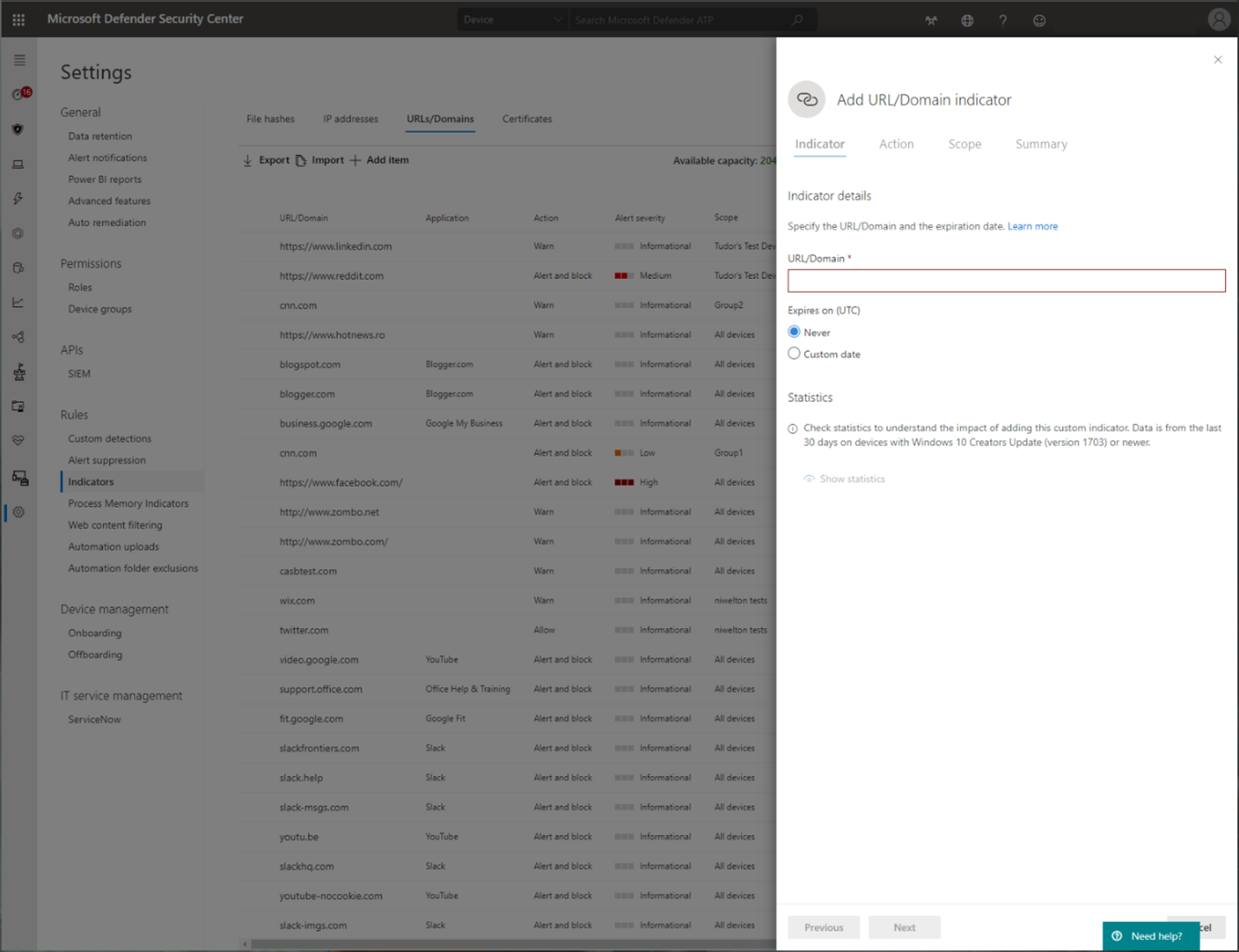

Győződjön meg arról is, hogy a Microsoft Defender>Settings Endpoints>>Speciális szolgáltatásokbanengedélyezve van az "Egyéni hálózati jelzők" kapcsoló.

Fontos

A fenti "Egyéni hálózati jelzők" váltógomb az egyéni jelzők engedélyezését vezérli minden olyan platformon , amely támogatja a hálózatvédelmet, beleértve a Windowst is. Ne feledje, hogy Windows rendszeren a jelzők kényszerítéséhez explicit módon engedélyezni kell a Hálózatvédelmet is.

A funkciók megismerése

Megtudhatja, hogyan védheti meg szervezetét a webes fenyegetésekkel szemben a webes veszélyforrások elleni védelemmel.

- A webes veszélyforrások elleni védelem a Végponthoz készült Microsoft Defender webvédelmének része. Hálózatvédelemmel védi az eszközöket a webes fenyegetések ellen.

Az egyéni mutatótípus blokkjainak lekéréséhez futtassa a biztonsági rések egyéni mutatóinak folyamatát.

A webes tartalomszűrés megismerése.

Megjegyzés:

Ha egy szabályzatot egyszerre távolít el vagy módosít eszközcsoportokat, az késleltetheti a szabályzat üzembe helyezését. Pro tipp: A szabályzatokat anélkül helyezheti üzembe, hogy egy eszközcsoporton kiválasztanak egy kategóriát. Ez a művelet létrehoz egy csak naplózási szabályzatot, amely segít megérteni a felhasználói viselkedést a blokkszabályzat létrehozása előtt.

Az eszközcsoport létrehozása a Végponthoz készült Defender 1. és 2. csomagjában támogatott.

A Végponthoz készült Microsoft Defender integrálása Defender for Cloud Apps, és a hálózatvédelemmel kompatibilis macOS-eszközök végpontszabályzat-kényszerítési képességekkel rendelkeznek.

Megjegyzés:

A felderítési és egyéb funkciók jelenleg nem támogatottak ezeken a platformokon.

Forgatókönyvek

A nyilvános előzetes verzióban a következő forgatókönyvek támogatottak:

Webes veszélyforrások elleni védelem

A webes veszélyforrások elleni védelem a Végponthoz készült Microsoft Defender webvédelmének része. Hálózatvédelemmel védi az eszközöket a webes fenyegetések ellen. A Microsoft Edge és a népszerű külső böngészők, például a Chrome és a Firefox integrálásával a webes veszélyforrások elleni védelem webproxy nélkül leállítja a webes fenyegetéseket. A webes veszélyforrások elleni védelem megvédheti az eszközöket, amíg azok a helyszínen vagy távol vannak. A webes veszélyforrások elleni védelem leállítja a hozzáférést a következő típusú webhelyekhez:

- adathalász webhelyek

- kártevővektorok

- biztonsági rés kiaknázása

- nem megbízható vagy alacsony hírnevű webhelyek

- az egyéni mutatólistában letiltott webhelyek

További információ: A szervezet védelme a webes fenyegetésekkel szemben

Egyéni biztonsági rések mutatói

A biztonsági rések (IoC-k) egyeztetésének mutatója minden végpontvédelmi megoldás alapvető funkciója. Ez a képesség lehetővé teszi a SecOps számára, hogy beállítsa az észlelés és a blokkolás (megelőzés és reagálás) mutatóinak listáját.

Az entitások észlelését, megelőzését és kizárását meghatározó mutatók létrehozása. Megadhatja a végrehajtandó műveletet, valamint a művelet alkalmazásának időtartamát, valamint annak az eszközcsoportnak a hatókörét, amelyre alkalmazni szeretné.

Jelenleg a végponthoz készült Defender felhőészlelési motorja, az automatizált vizsgálati és szervizelési motor, valamint a végpontmegelőző motor (Microsoft Defender víruskereső) támogatott források.

További információ: Jelzők létrehozása IP-címekhez és URL-címekhez/tartományokhoz.

Webes tartalom szűrése

A webes tartalomszűrés a Végponthoz készült Microsoft Defender és Microsoft Defender Vállalati verzió webvédelmi funkcióinak része. A webes tartalomszűrés lehetővé teszi a szervezet számára a webhelyekhez való hozzáférés nyomon követését és szabályozását a tartalomkategóriák alapján. Ezen webhelyek nagy része (még akkor is, ha nem rosszindulatú) problémás lehet a megfelelőségi szabályok, a sávszélesség-használat vagy más problémák miatt.

Konfigurálja az eszközcsoportokra vonatkozó szabályzatokat bizonyos kategóriák letiltásához. A kategória letiltása megakadályozza, hogy a megadott eszközcsoportok felhasználói hozzáférjenek a kategóriához társított URL-címekhez. Minden olyan kategória esetében, amely nincs letiltva, a rendszer automatikusan naplózhatja az URL-címeket. A felhasználók megszakítás nélkül hozzáférhetnek az URL-címekhez, és hozzáférési statisztikákat gyűjtünk, hogy könnyebben hozhasson létre egyéni szabályzattal kapcsolatos döntéseket. A felhasználók blokkértesítést fognak látni, ha a megtekintett lap egyik eleme hívásokat kezdeményez egy blokkolt erőforráshoz.

A webes tartalomszűrés a fő webböngészőkben érhető el a Windows Defender SmartScreen (Microsoft Edge) és a Network Protection (Chrome, Firefox, Brave és Opera) blokkjaival. További információ a böngészők támogatásáról: Előfeltételek.

További információ a jelentéskészítésről: Webes tartalomszűrés.

Microsoft Defender for Cloud Apps

A Microsoft Defender for Cloud Apps/Cloud App Catalog azonosítja azokat az alkalmazásokat, amelyeket figyelmeztetni szeretne a végfelhasználóknak, amikor a végponthoz Microsoft Defender XDR férnek hozzá, és figyeltként jelöli meg őket. A figyelt alkalmazások alatt felsorolt tartományok később szinkronizálva lesznek a végpont Microsoft Defender XDR:

Ezek a tartományok 10–15 percen belül megjelennek a mutatók URL-címeinek>/tartományainak listájában Microsoft Defender XDR Action=Warn értékkel. A kényszerítési SLA-n belül (lásd a cikk végén található részleteket).

Lásd még

- A hálózat védelme

- A hálózatvédelem bekapcsolása

- Webes védelem

- Jelzők létrehozása

- Webes tartalom szűrése

- Végponthoz készült Microsoft Defender Linuxon

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.