Próbálja ki Microsoft Defender XDR incidensmegoldási képességeket próbakörnyezetben

Érintett szolgáltatás:

- Microsoft Defender XDR

Ez a cikk a 2/2. lépés egy incidens vizsgálatának és megoldásának folyamatában Microsoft Defender XDR próbakörnyezet használatával. A folyamatról további információt az áttekintő cikkben talál.

Miután végrehajtott egy incidensválaszt egy szimulált támadáshoz, íme néhány Microsoft Defender XDR képesség, amelyet érdemes megvizsgálni:

| Képesség | Leírás |

|---|---|

| Incidensek rangsorolása | Az incidensek várólistájának szűrésével és rendezésével meghatározhatja, hogy mely incidenseket kell a következőként kezelni. |

| Incidensek kezelése | Az incidens tulajdonságainak módosításával biztosíthatja a megfelelő hozzárendelést, címkéket és megjegyzéseket adhat hozzá, valamint megoldhatja az incidenseket. |

| Automatizált vizsgálat és reagálás | Az automatizált vizsgálati és reagálási (AIR) képességek segítségével a biztonsági üzemeltetési csapat hatékonyabban és hatékonyabban kezelheti a fenyegetéseket. A Műveletközpont egy "egyetlen ablaktábla" az incidens- és riasztási feladatokhoz, például a függőben lévő szervizelési műveletek jóváhagyásához. |

| Speciális veszélyforrás-keresés | Lekérdezések használatával proaktívan megvizsgálhatja a hálózati eseményeket, és megkeresheti a fenyegetésjelzőket és entitásokat. Speciális veszélyforrás-keresést is használ az incidens kivizsgálása és elhárítása során. |

Incidensek rangsorolása

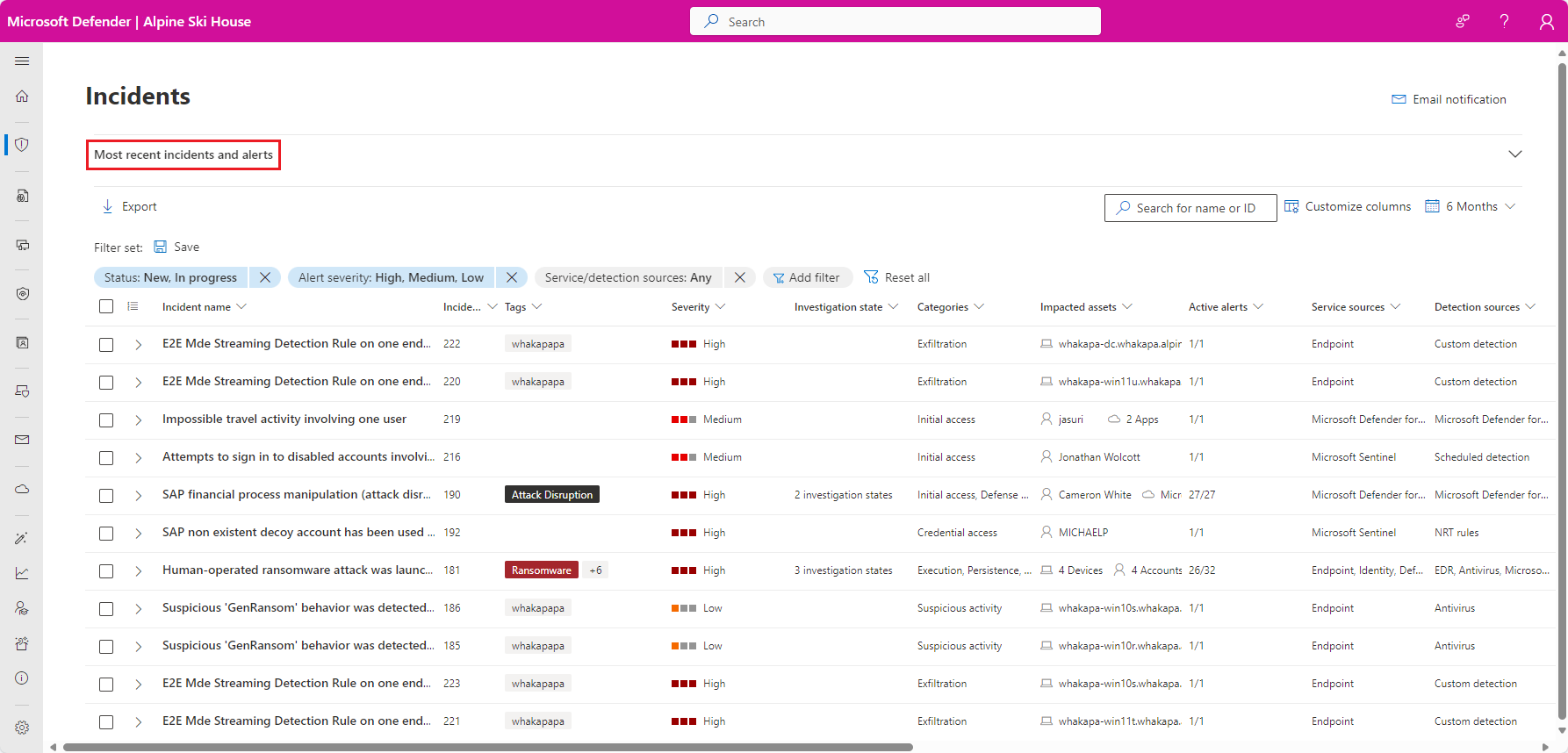

Az incidenssort az Incidensek & riasztásokból > érheti el Az incidensek a Microsoft Defender portál gyors indításakor. Íme egy példa.

A Legutóbbi incidensek és riasztások szakasz a kapott riasztások és az elmúlt 24 órában létrehozott incidensek számát ábrázolja.

Az incidensek listájának vizsgálatához és azok hozzárendeléshez és vizsgálathoz való fontosságának rangsorolásához az alábbiakat teheti:

Konfigurálhatja a testre szabható oszlopokat (válassza az Oszlopok kiválasztása lehetőséget), hogy betekintést nyújtson az incidens vagy az érintett entitások különböző jellemzőibe. Ez segít megalapozott döntést hozni az incidensek rangsorolásáról elemzés céljából.

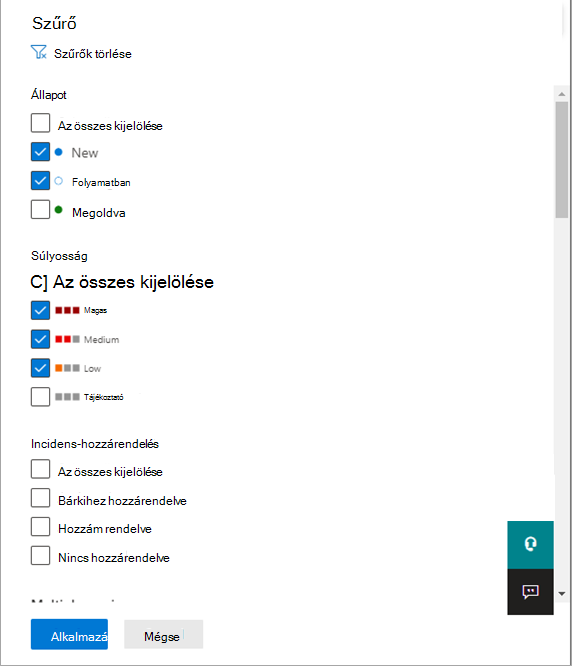

Szűréssel egy adott forgatókönyvre vagy fenyegetésre összpontosíthat. Ha szűrőket alkalmaz az incidenssorra, az segíthet meghatározni, hogy mely incidensek igényelnek azonnali figyelmet.

Az alapértelmezett incidenssorban válassza a Szűrők lehetőséget a Szűrők panel megjelenítéséhez, amelyből megadhat egy adott incidenskészletet. Íme egy példa.

További információ: Incidensek rangsorolása.

Incidensek kezelése

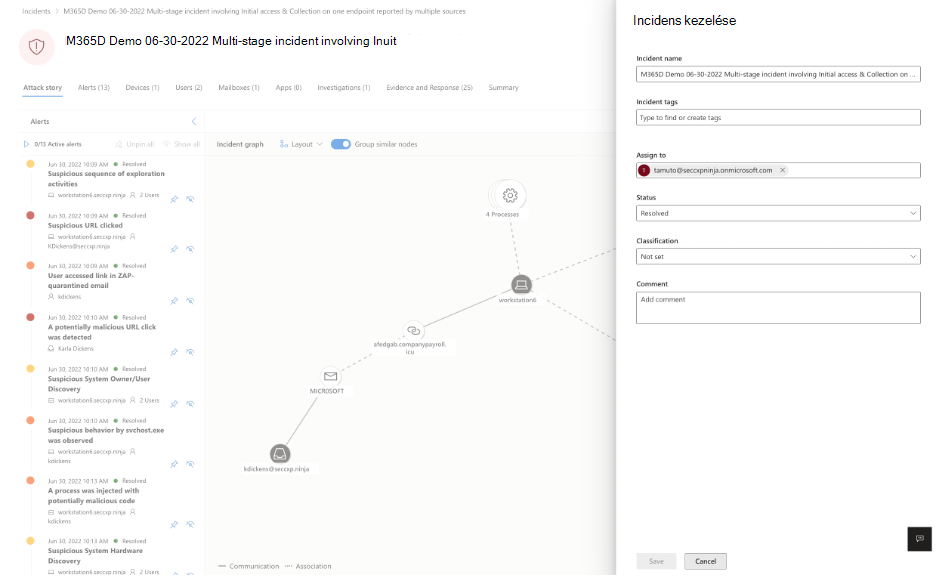

Az incidenseket az Incidensek kezelése panelen kezelheti. Íme egy példa.

Ezt a panelt az Incidens kezelése hivatkozáson jelenítheti meg a következő helyről:

- Egy incidens Tulajdonságok panelje az incidenssorban.

- Incidens összefoglaló oldala.

Az incidensek kezelésének módjai a következők:

Az incidens nevének szerkesztése

Módosítsa az automatikusan hozzárendelt nevet a biztonsági csapat ajánlott eljárásainak megfelelően.

Incidenscímkék hozzáadása

Adjon hozzá címkéket, amelyeket a biztonsági csapat használ az incidensek besorolásához, amelyek később szűrhetők.

Az incidens hozzárendelése

Rendelje hozzá egy felhasználói fióknévhez, amely később szűrhető.

Incidens megoldása

A javítás után zárja be az incidenst.

A besorolás és a meghatározás beállítása

Incidens megoldásakor sorolja be és válassza ki a fenyegetés típusát.

Megjegyzések hozzáadása

A biztonsági csapat ajánlott eljárásai alapján megjegyzéseket fűzhet az előrehaladáshoz, jegyzetekhez és egyéb információkhoz. A megjegyzések teljes előzményei az incidens részletek oldalán található Megjegyzések és előzmények lehetőségből érhetők el.

További információ: Incidensek kezelése.

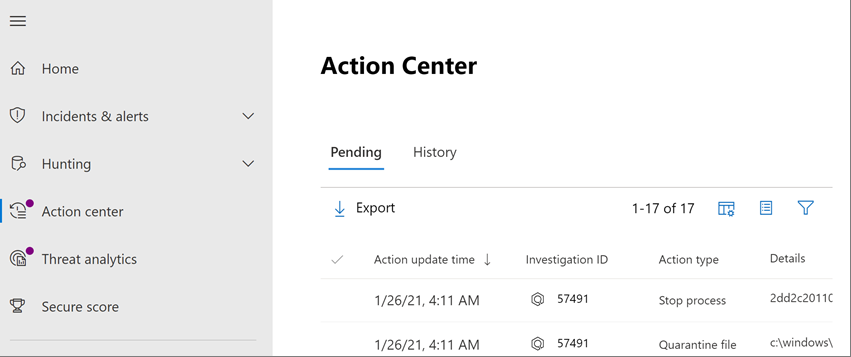

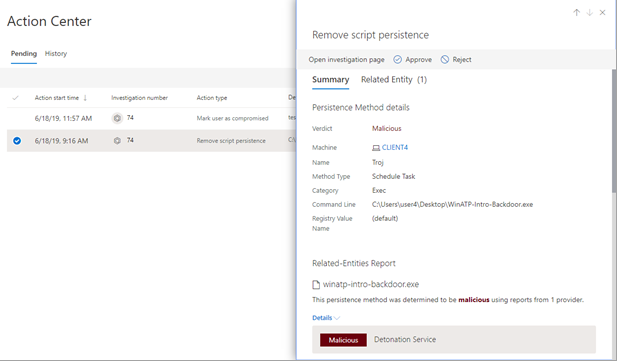

Automatizált vizsgálat és reagálás vizsgálata a Műveletközponttal

Attól függően, hogy az automatizált vizsgálati és válaszképességek hogyan vannak konfigurálva a szervezet számára, a szervizelési műveleteket a rendszer automatikusan vagy csak a biztonsági üzemeltetési csapat jóváhagyásával hajtja végre. A Műveletközpontban minden függőben lévő vagy befejezett művelet megjelenik, amely felsorolja az eszközök függőben lévő és befejezett szervizelési műveleteit, az e-mail-& az együttműködési tartalmat és az identitásokat egy helyen.

Íme egy példa.

A Műveletközpontban kiválaszthatja a függőben lévő műveleteket, majd jóváhagyhatja vagy elutasíthatja őket az úszó panelen. Íme egy példa.

Hagyja jóvá (vagy utasítsa el) a függőben lévő műveleteket a lehető leghamarabb, hogy az automatizált vizsgálat időben folytatódjon és befejeződjön.

További információ: Automatizált vizsgálat és reagálás és Műveletközpont.

Speciális veszélyforrás-keresés használata

Megjegyzés:

Mielőtt végigvezetnénk a speciális veszélyforrás-szimuláción, watch az alábbi videót a speciális veszélyforrás-keresési fogalmak megismeréséhez, a portálon való megkereséséhez és a biztonsági műveletekben való segítségére.

Ha a választható fájl nélküli PowerShell-támadásszimuláció valós támadás volt, amely már elérte a hitelesítő adatok hozzáférési fázisát, a vizsgálat bármely pontján használhatja a speciális veszélyforrás-keresést, hogy proaktívan keressen a hálózat eseményeiben és rekordjaiban a generált riasztásokból és az érintett entitásokból már ismert adatok alapján.

A felhasználó- és IP-címfelderítési (SMB)-riasztásban található információk alapján például a IdentityDirectoryEvents táblával megkeresheti az SMB-munkamenetek összes enumerálási eseményét, vagy további felderítési tevékenységeket kereshet más protokollokban Microsoft Defender for Identity adatokban a IdentityQueryEvents táblával.

Veszélyforrás-keresési környezet követelményei

Ehhez a szimulációhoz egyetlen belső postaláda és eszköz szükséges. A tesztüzenet elküldéséhez külső e-mail-fiókra is szüksége lesz.

Ellenőrizze, hogy a bérlő engedélyezte-e Microsoft Defender XDR.

Azonosítsa az e-mailek fogadásához használandó célpostaládát.

Ezt a postaládát a Office 365-höz készült Microsoft Defender

A 3. követelménynek megfelelő eszköznek hozzá kell férnie ehhez a postaládához

Teszteszköz konfigurálása:

a. Győződjön meg arról, hogy Windows 10 1903-es vagy újabb verzióját használja.

b. Csatlakoztassa a teszteszközt a teszttartományhoz.

c. Kapcsolja be Microsoft Defender víruskeresőt. Ha nem sikerül engedélyeznie Microsoft Defender víruskeresőt, tekintse meg ezt a hibaelhárítási témakört.

A szimuláció futtatása

Külső e-mail-fiókból küldjön egy e-mailt a veszélyforrás-keresési környezet követelményei szakasz 2. lépésében azonosított postaládába. Csatoljon egy mellékletet, amely bármely meglévő e-mail-szűrési szabályzaton keresztül engedélyezve lesz. Ennek a fájlnak nem kell rosszindulatúnak vagy végrehajthatónak lennie. A javasolt fájltípusok a következők:.pdf, .exe (ha engedélyezett), vagy egy Office-dokumentumtípus, például egy Word fájl.

Nyissa meg az elküldött e-mailt a veszélyforrás-keresési környezet követelményei szakasz 3. lépésében meghatározott módon konfigurált eszközről. Nyissa meg a mellékletet, vagy mentse a fájlt az eszközre.

Veszélyforrás-keresés

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza a Veszélyforrás-keresés speciális veszélyforrás-keresés >lehetőséget.

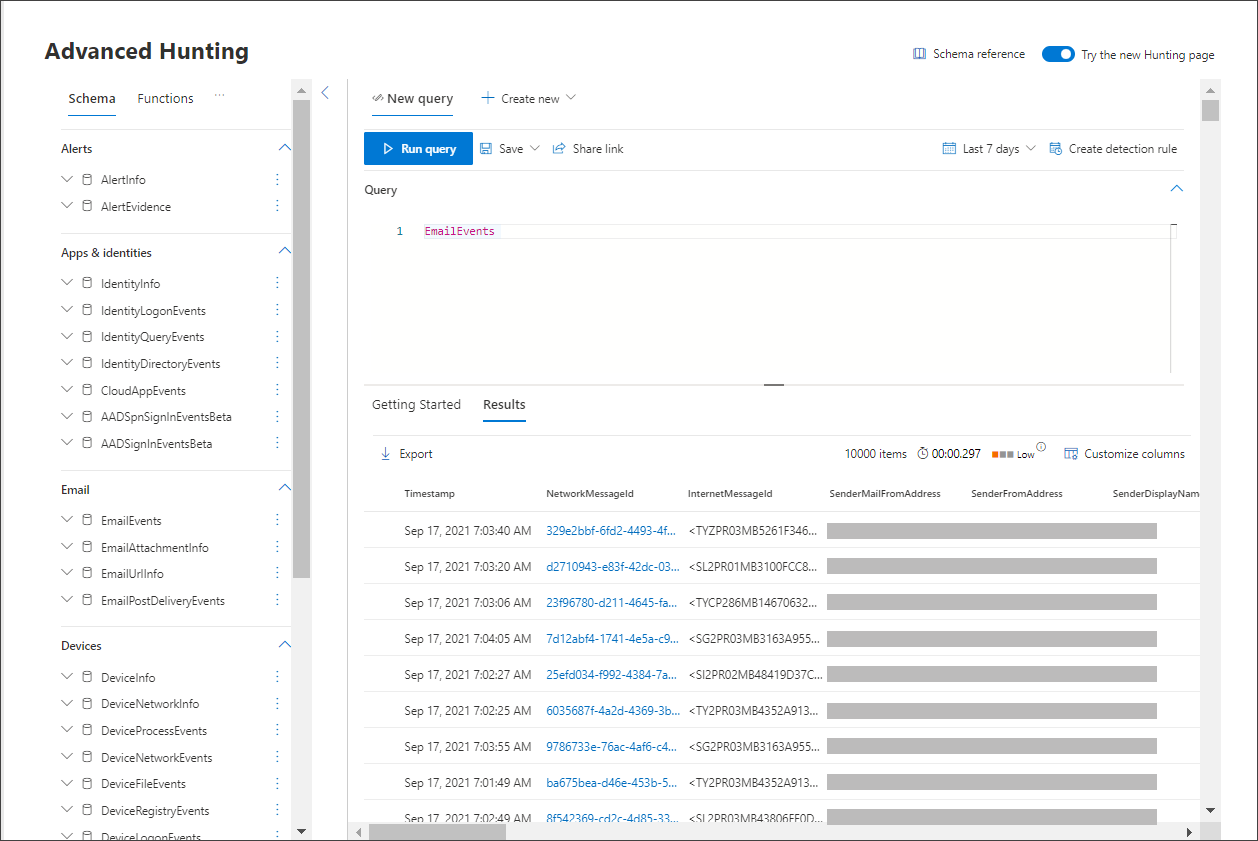

Hozzon létre egy lekérdezést, amely az e-mail-események összegyűjtésével kezdődik.

Válassza az Új lekérdezés lehetőséget>.

A Speciális veszélyforrás-kereséscsoport Email kattintson duplán az E-mailEsemények elemre. Ezt a lekérdezési ablakban kell látnia.

EmailEventsMódosítsa a lekérdezés időkeretét az elmúlt 24 órára. Feltéve, hogy a fenti szimuláció futtatásakor küldött e-mail az elmúlt 24 órában volt, ellenkező esetben szükség szerint módosítsa az időkeretet.

Válassza a Lekérdezés futtatása lehetőséget. A próbakörnyezettől függően eltérő eredményeket kaphat.

Megjegyzés:

Az adatvisszatérítés korlátozására vonatkozó szűrési lehetőségekről a következő lépésben olvashat.

Megjegyzés:

A speciális veszélyforrás-keresés táblázatos adatokként jeleníti meg a lekérdezési eredményeket. Az adatokat más formátumtípusokban, például diagramokban is megtekintheti.

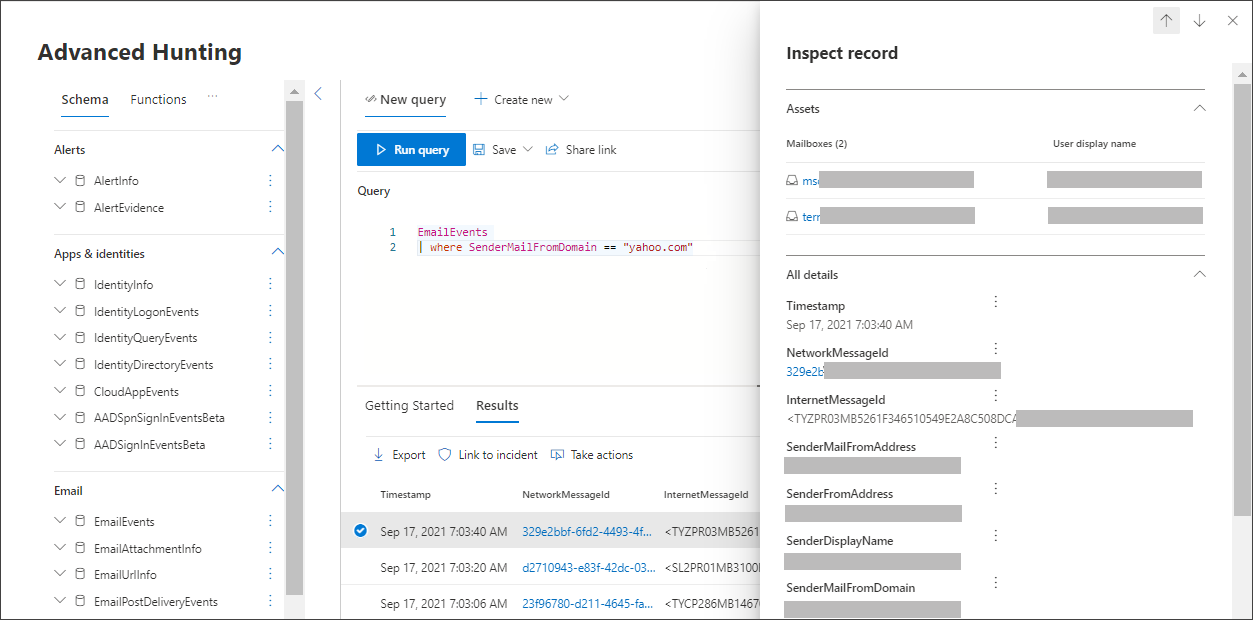

Tekintse meg az eredményeket, és ellenőrizze, hogy azonosítani tudja-e a megnyitott e-mailt. Akár két órába is telhet, mire az üzenet megjelenik a speciális veszélyforrás-keresésben. Az eredmények szűkítéséhez hozzáadhatja a where feltételt a lekérdezéshez, így csak azokat az e-maileket keresheti meg, amelyek feladóimailfromdomainként "yahoo.com". Íme egy példa.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Kattintson a lekérdezés eredményként kapott soraira, hogy megvizsgálhassa a rekordot.

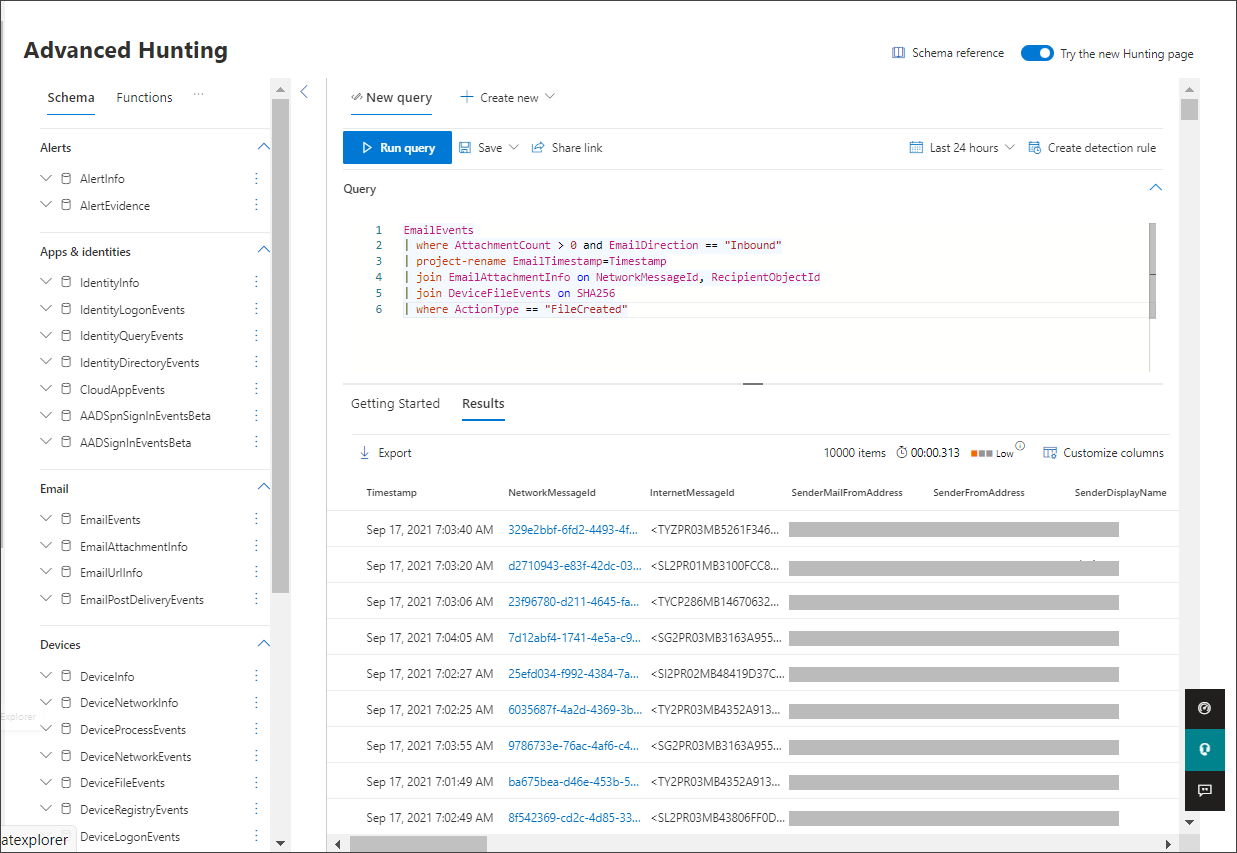

Most, hogy meggyőződett arról, hogy láthatja az e-mailt, adjon hozzá egy szűrőt a mellékletekhez. Koncentráljon a környezetben mellékleteket tartalmazó összes e-mailre. Ebben a szimulációban a bejövő e-mailekre koncentráljon, ne azokra, amelyeket a környezetéből küldenek ki. Távolítsa el a hozzáadott szűrőket az üzenet megkereséséhez és a "| where AttachmentCount > 0 and EmailDirection == "Inbound""

Az alábbi lekérdezés az eredményt az összes e-mailes esemény kezdeti lekérdezésénél rövidebb listával jeleníti meg:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Ezután adja meg az eredményhalmazhoz tartozó melléklet adatait (például: fájlnév, kivonatok). Ehhez csatlakozzon az EmailAttachmentInfo táblához. A csatlakozáshoz használt gyakori mezők ebben az esetben a NetworkMessageId és a RecipientObjectId.

A következő lekérdezés egy további sort is tartalmaz: "| project-rename EmailTimestamp=Timestamp", amely segít azonosítani, hogy melyik időbélyeg kapcsolódott az e-mailhez és az időbélyegekhez a következő lépésben hozzáadandó fájlműveletekhez.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdEzután az EmailAttachmentInfo tábla SHA256 értékével keresse meg az adott kivonathoz tartozó DeviceFileEvents (a végponton végrehajtott fájlműveletek) értékét. Itt a közös mező a melléklet SHA256-kivonata lesz.

Az eredményként kapott táblázat mostantól tartalmazza a végpont (Végponthoz készült Microsoft Defender) adatait, például az eszköz nevét, a végrehajtott műveletet (ebben az esetben csak a FileCreated eseményekre szűrve), valamint a fájl tárolási helyét. A folyamathoz társított fióknév is szerepelni fog.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Ezzel létrehozott egy lekérdezést, amely azonosítja az összes olyan bejövő e-mailt, amelyben a felhasználó megnyitotta vagy mentette a mellékletet. A lekérdezés finomítását is végezheti, hogy szűrjön adott feladói tartományokra, fájlméretekre, fájltípusokra stb.

A függvények egy speciális illesztési típus, amely lehetővé teszi, hogy több TI-adatot kérjen le egy fájlról, például annak elterjedtségéről, aláírói és kiállítói adatairól stb. A fájl további részleteinek megtekintéséhez használja a FileProfile() függvény bővítési funkcióját:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Észlelés Létrehozás

Miután létrehozott egy olyan lekérdezést, amely azonosítja azokat az információkat, amelyekről riasztást szeretne kapni , ha ezek a jövőben történnek, létrehozhat egy egyéni észlelést a lekérdezésből.

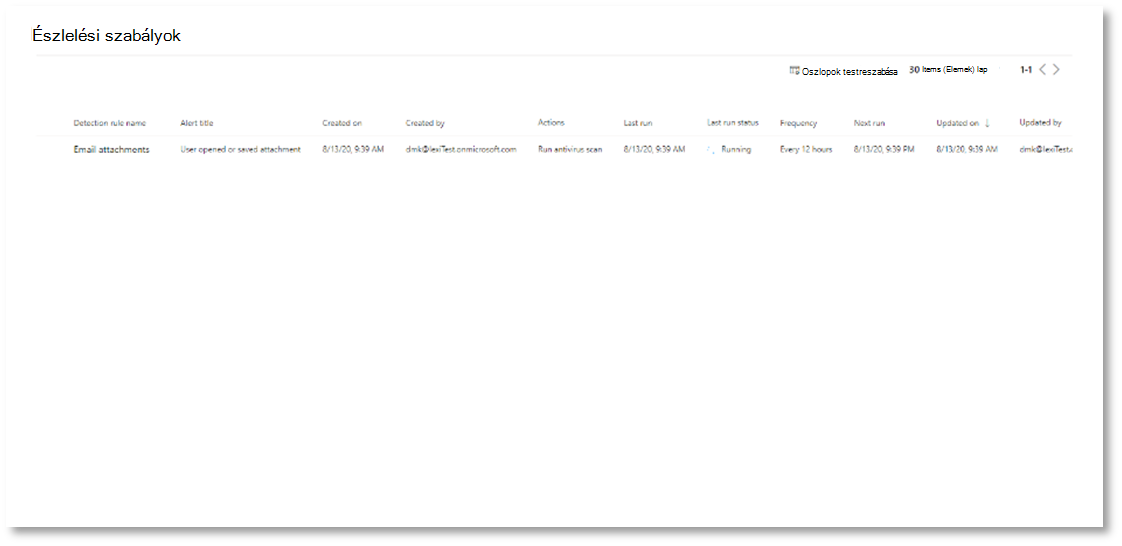

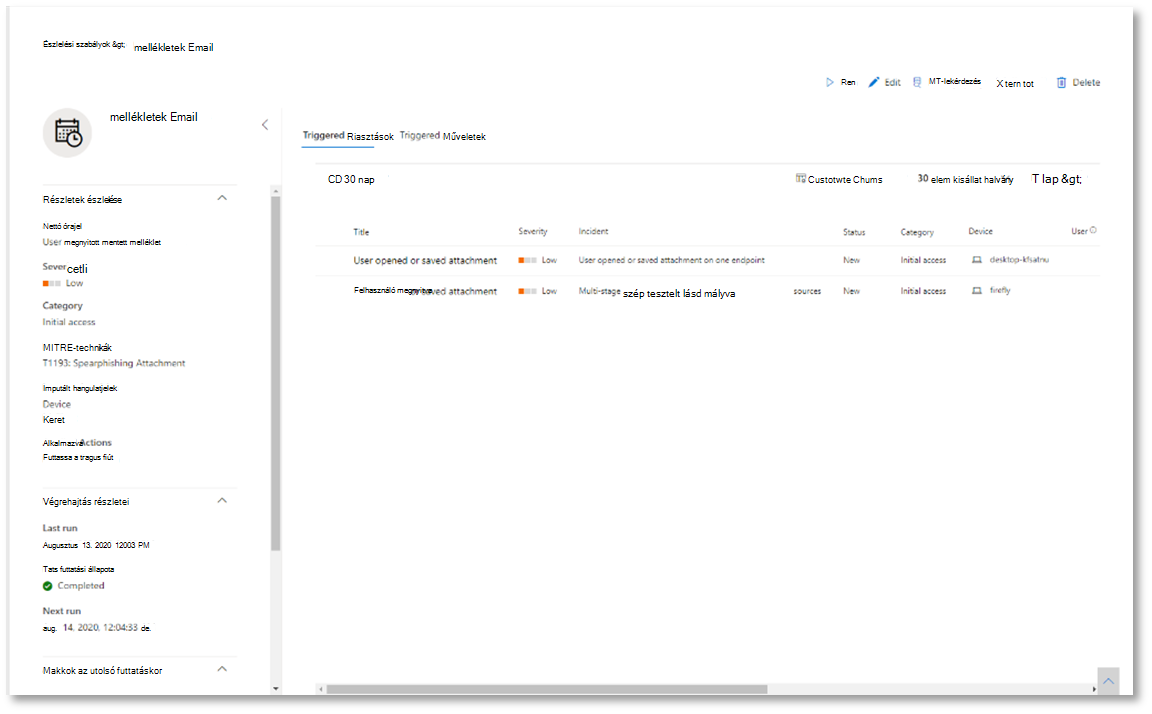

Az egyéni észlelések a beállított gyakoriságnak megfelelően futtatják a lekérdezést, és a lekérdezések eredményei biztonsági riasztásokat hoznak létre a kiválasztott érintett objektumok alapján. Ezek a riasztások az incidensekkel lesznek korrelálva, és az egyik termék által generált egyéb biztonsági riasztásként lesznek osztályozottak.

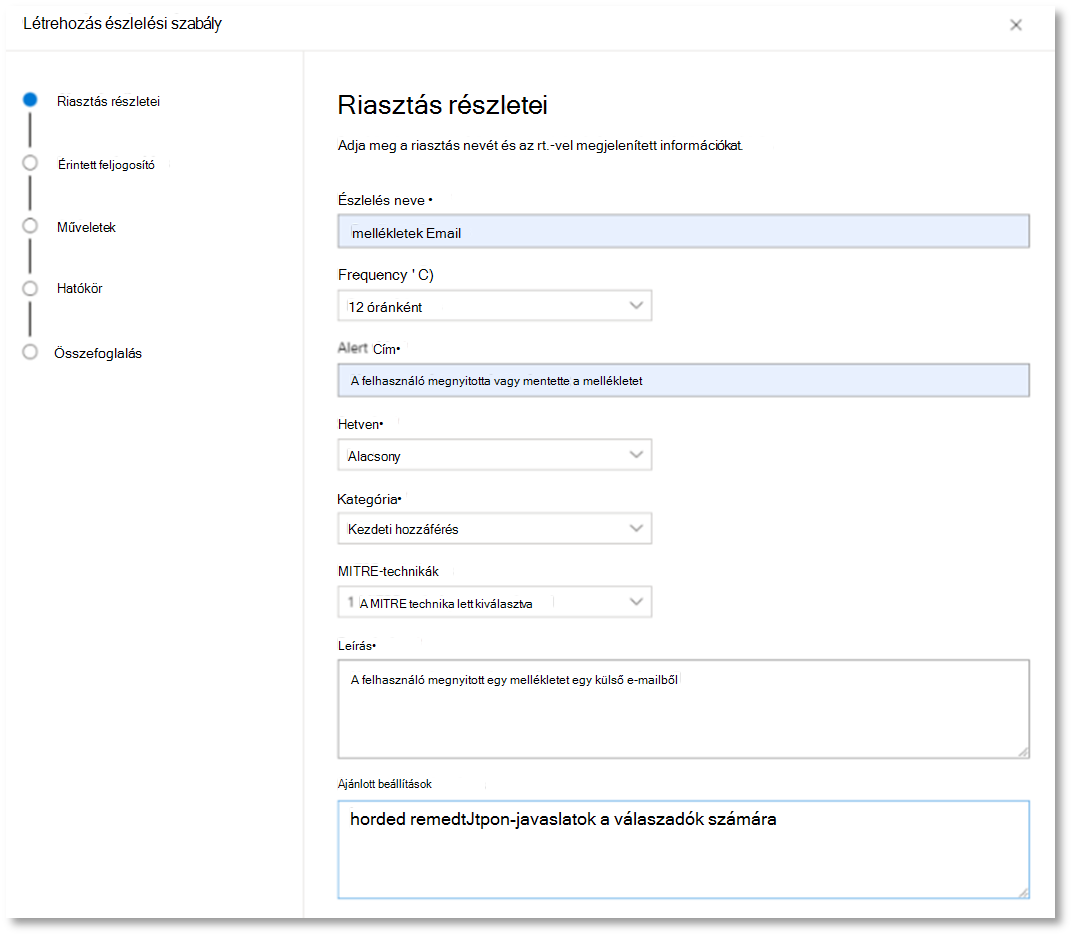

A lekérdezési lapon távolítsa el a Go veszélyforrás-keresési utasítások 7. lépésében hozzáadott 7. és 8. sorokat, majd kattintson Létrehozás észlelési szabályra.

Megjegyzés:

Ha Létrehozás észlelési szabályra kattint, és szintaktikai hibák vannak a lekérdezésben, az észlelési szabály nem lesz mentve. Ellenőrizze duplán a lekérdezést, és győződjön meg arról, hogy nincsenek hibák.

Töltse ki a szükséges mezőket azokkal az információkkal, amelyek lehetővé teszik a biztonsági csapat számára a riasztás megértését, a riasztás létrehozásának okát és a várt műveleteket.

Győződjön meg arról, hogy a mezőket egyértelmű módon tölti ki, hogy a következő felhasználó tájékozott döntést hozhasson erről az észlelési szabályról

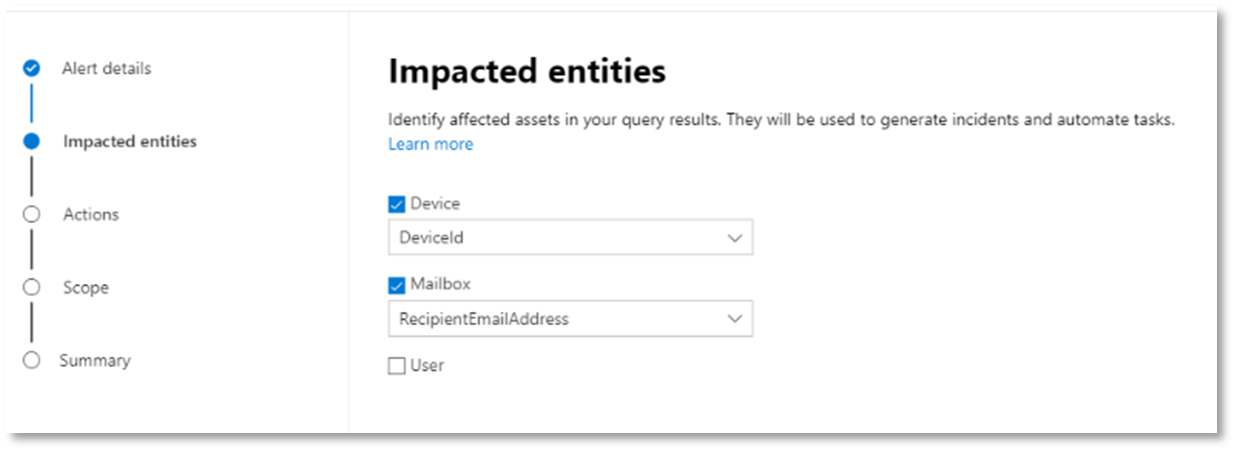

Válassza ki a riasztásban érintett entitásokat. Ebben az esetben válassza az Eszköz és postaláda lehetőséget.

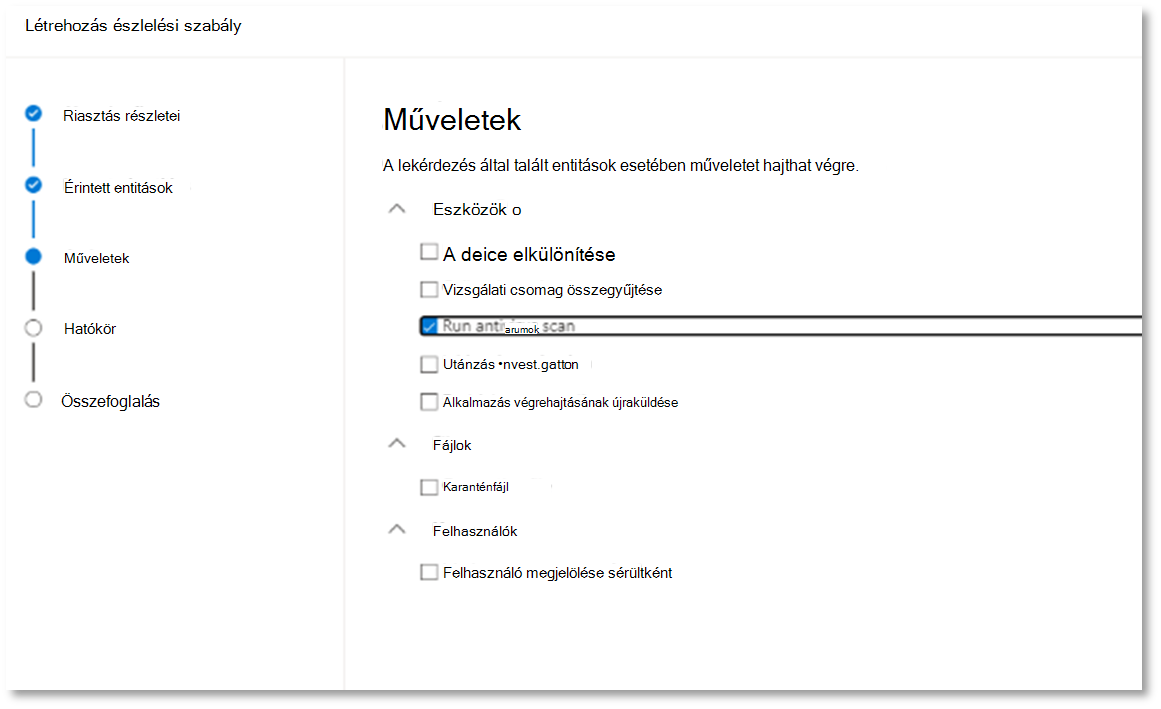

Határozza meg, hogy milyen műveleteket kell végrehajtania, ha a riasztás aktiválódik. Ebben az esetben futtasson víruskereső-vizsgálatot, bár más műveletek is elvégezhetők.

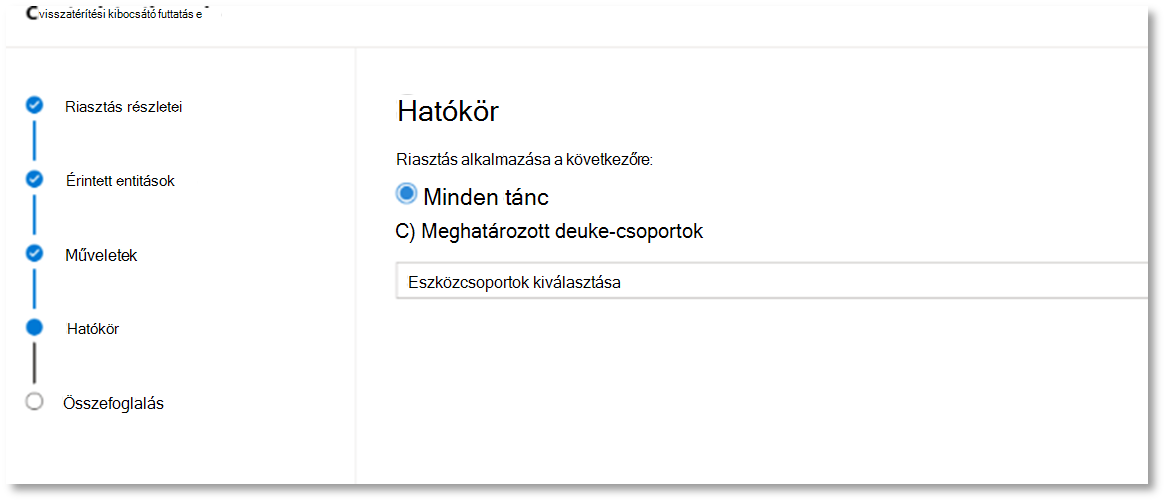

Válassza ki a riasztási szabály hatókörét. Mivel ez a lekérdezés magában foglalja az eszközöket, az eszközcsoportok a Végponthoz készült Microsoft Defender környezetnek megfelelően relevánsak ebben az egyéni észlelésben. Ha olyan egyéni észlelést hoz létre, amely nem tartalmaz eszközöket érintett entitásként, a hatókör nem lesz érvényes.

Ebben a próbaüzemben érdemes lehet ezt a szabályt az éles környezetben lévő tesztelési eszközök egy részhalmazára korlátozni.

Válassza a Létrehozás lehetőséget. Ezután válassza az Egyéni észlelési szabályok lehetőséget a navigációs panelen.

Ezen a lapon kiválaszthatja az észlelési szabályt, amely megnyitja a részleteket tartalmazó oldalt.

Speciális veszélyforrás-kereséssel kapcsolatos szakértői képzés

A támadó nyomon követése egy webcast-sorozat új biztonsági elemzők és tapasztalt veszélyforrás-vadászok számára. Végigvezeti a speciális veszélyforrás-keresés alapjaion egészen a saját kifinomult lekérdezések létrehozásához.

A kezdéshez tekintse meg a speciális veszélyforrás-kereséssel kapcsolatos szakértői képzések beolvasását ismertető cikket.

Szükség lehet a navigációra

Microsoft Defender XDR kiértékelési környezet Létrehozás

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: