Tartomány konfigurálása csoportosan felügyelt szolgáltatásfiókokhoz (gMSA)

Fontos

Ez a cikk csak a MIM 2016 SP2-re vonatkozik.

A Microsoft Identity Manager (MIM) az Ön Active Directory- (AD-) tartományával együtt is használható. Az AD-nek már telepítve kell lennie, és győződjön meg arról is, hogy a környezetében rendelkezik egy tartományvezérlővel egy felügyelhető tartományhoz. Ez a cikk bemutatja, hogyan állíthat be csoport által felügyelt szolgáltatásfiókokat a tartományban a MIM általi használatra.

Áttekintés

A csoportosan felügyelt szolgáltatásfiókok esetében nincs szükség a szolgáltatásfiókok jelszavának rendszeres módosítására. A MIM 2016 SP2 kiadásával a következő MIM-összetevőkhöz konfigurált gMSA-fiókok használhatók a telepítési folyamat során:

- MIM Synchronization service (FIMSynchronizationService)

- MIM szolgáltatás (FIMService)

- A MIM jelszóregisztrációs webhelyalkalmazás-készlete

- A MIM új jelszó kérése webhelyalkalmazás-készlete

- PAM REST API webhelyalkalmazás-készlet

- PAM monitorozási szolgáltatás (PamMonitoringService)

- PAM összetevő-szolgáltatás (PrivilegeManagementComponentService)

A következő MIM-összetevők nem támogatják a gMSA-fiókokként való futtatásokat:

- MIM-portál. Ennek az az oka, hogy a MIM-portál a SharePoint-környezet része. Ehelyett telepítheti a SharePointot farm módban, és konfigurálhatja az automatikus jelszómódosítást a SharePoint Serverben.

- Minden felügyeleti ügynök

- Microsoft Tanúsítványkezelés

- BHOLD

A gMSA-ról az alábbi cikkekben talál további információt:

Felhasználói fiókok és csoportok létrehozása

A MIM-telepítés minden összetevőjének saját identitással kell rendelkeznie a tartományban. Ez vonatkozik az olyan MIM-összetevőkre is, mint a Service, a Sync, a SharePoint és az SQL.

Megjegyzés

Ez az útmutató egy Contoso nevű fiktív vállalat neveit és értékeit használja szemléltetésként. Ezeket helyettesítse a saját neveivel és értékeivel. Például:

- Tartományvezérlő neve – dc

- Tartománynév – contoso

- MIM-szolgáltatáskiszolgáló neve – mimservice

- MIM szinkronizálási kiszolgáló neve – mimsync

- SQL Server név – sql

- Jelszó – Pass@word1

Jelentkezzen be a tartományvezérlőbe tartományi rendszergazdaként (pl.: Contoso\Administrator).

Hozza létre a következő felhasználói fiókokat a MIM-szolgáltatásokhoz. Indítsa el a PowerShellt, és írja be a következő PowerShell-szkriptet új AD-tartományi felhasználók létrehozásához (nem minden fiók kötelező, bár a szkript csak tájékoztatási célokra érhető el, ajánlott dedikált MIMAdmin-fiókot használni a MIM és a SharePoint telepítési folyamatához).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Hozzon létre biztonsági csoportokat az összes csoporthoz.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminÁllítson be egyszerű szolgáltatásneveket (SPN), amivel lehetővé válik a Kerberos hitelesítés használata a szolgáltatásfiókokhoz.

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolA megfelelő névfeloldáshoz mindenképpen regisztrálja az alábbi "A" DNS-rekordokat (feltéve, hogy a MIM szolgáltatás, a MIM-portál, a jelszó-visszaállítás és a jelszóregisztráció webhelyei ugyanazon a gépen lesznek üzemeltetve)

- mim.contoso.com – mutasson a MIM szolgáltatás és portálkiszolgáló fizikai IP-címére

- passwordreset.contoso.com – mutasson a MIM szolgáltatás és portálkiszolgáló fizikai IP-címére

- passwordregistration.contoso.com – mutasson a MIM szolgáltatás és portálkiszolgáló fizikai IP-címére

Kulcsterjesztési szolgáltatás gyökérkulcsának létrehozása

Győződjön meg arról, hogy rendszergazdaként jelentkezett be a tartományvezérlőbe a csoportkulcs-terjesztési szolgáltatás előkészítéséhez.

Ha már létezik gyökérkulcs a tartományhoz (az ellenőrzéshez használja a Get-KdsRootKey parancsot ), folytassa a következő szakaszsal.

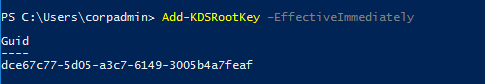

Szükség esetén hozza létre a kulcsterjesztési szolgáltatások (KDS) gyökérkulcsát (tartományonként csak egyszer). A legfelső szintű kulcsot a KDS szolgáltatás használja a tartományvezérlőkön (más információkkal együtt) a jelszavak létrehozásához. Tartományi rendszergazdaként írja be a következő PowerShell-parancsot:

Add-KDSRootKey –EffectiveImmediately– Az EffectiveImmediately legfeljebb 10 órás késést igényelhet, mivel az összes tartományvezérlőre replikálnia kell. Ez a késés két tartományvezérlő esetében körülbelül 1 óra volt.

Megjegyzés

Tesztkörnyezetben a következő parancs futtatásával elkerülheti a 10 órás replikációs késést:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

MIM Synchronization Service-fiók, csoport és szolgáltatásnév létrehozása

Győződjön meg arról, hogy a MIM-szoftvereket telepíteni kívánt számítógépek összes számítógépfiókja már csatlakoztatva van a tartományhoz. Ezután hajtsa végre ezeket a lépéseket a PowerShellben tartományi rendszergazdaként.

Hozzon létre egy csoport MIMSync_Servers , és adja hozzá az összes MIM-szinkronizálási kiszolgálót ehhez a csoporthoz. Írja be a következőt a MIM szinkronizálási kiszolgálók új AD-csoportjának létrehozásához. Ezután adja hozzá a MIM synchronization server Active Directory számítógépfiókokat(pl. contoso\MIMSync$) ebbe a csoportba.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$MiM Synchronization Service gMSA létrehozása. Írja be a következő PowerShellt.

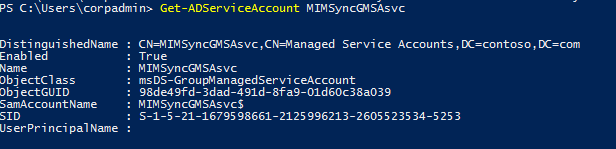

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Ellenőrizze a Get-ADServiceAccount PowerShell-parancs végrehajtásával létrehozott GSMA részleteit:

Ha jelszómódosítási értesítési szolgáltatást szeretne futtatni, regisztrálnia kell az egyszerű szolgáltatás nevét az alábbi PowerShell-parancs végrehajtásával:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Indítsa újra a MIM-szinkronizálási kiszolgálót a kiszolgálóhoz társított Kerberos-jogkivonat frissítéséhez, mivel a "MIMSync_Server" csoporttagság megváltozott.

MIM Service Management Agent szolgáltatásfiók létrehozása

- A MIM szolgáltatás telepítésekor általában egy új fiókot fog létrehozni a MIM szolgáltatáskezelő ügynökhöz (MIM MA-fiók). A gMSA esetében két lehetőség áll rendelkezésre:

A MIM Szinkronizálási szolgáltatás csoport által felügyelt szolgáltatásfiókjának használata, és ne hozzon létre külön fiókot

Kihagyhatja a MIM szolgáltatásfelügyeleti ügynök szolgáltatásfiókjának létrehozását. Ebben az esetben a MIM-szolgáltatás telepítésekor a MIM MA-fiók helyett használja a gMSA-nevet (pl. contoso\MIMSyncGMSAsvc$). Később a MIM szolgáltatásfelügyeleti ügynök konfigurációjában engedélyezze a "MIMSync-fiók használata" beállítást.

Ne engedélyezze a "Bejelentkezés megtagadása a hálózatról" beállítást a MIM Synchronization Service gMSA-hoz, mivel a MIM MA-fiókhoz "Hálózati bejelentkezés engedélyezése" engedély szükséges.

Normál szolgáltatásfiók használata a MIM service Management Agent szolgáltatásfiókhoz

Indítsa el a PowerShellt tartományi rendszergazdaként, és írja be a következőt az új AD-tartományi felhasználó létrehozásához:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Ne engedélyezze a "Hálózati bejelentkezés megtagadása" beállítást a MIM MA-fiókhoz, mert ehhez "Hálózati bejelentkezés engedélyezése" engedély szükséges.

MIM-szolgáltatásfiókok, -csoportok és -szolgáltatásnév létrehozása

Folytassa a PowerShell használatát tartományi rendszergazdaként.

Hozzon létre egy csoport MIMService_Servers , és adja hozzá az összes MIM-szolgáltatáskiszolgálót ehhez a csoporthoz. Írja be a következő PowerShellt, hogy új AD-csoportot hozzon létre a MIM-szolgáltatáskiszolgálókhoz, és adja hozzá a MIM-szolgáltatáskiszolgáló Active Directory számítógépfiókját (pl. contoso\MIMPortal$) ebbe a csoportba.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Hozzon létre mim service gMSA-t.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Regisztrálja az egyszerű szolgáltatás nevét, és engedélyezze a Kerberos-delegálást az alábbi PowerShell-parancs végrehajtásával:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}SSPR-forgatókönyvek esetén a MIM szolgáltatásfióknak képesnek kell lennie kommunikálni a MIM szinkronizálási szolgáltatással, ezért a MIM szolgáltatásfióknak vagy a MIMSyncAdministrators vagy a MIM Sync jelszó-visszaállítási és tallózási csoport tagjának kell lennie:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Indítsa újra a MIM-szolgáltatáskiszolgálót a kiszolgálóhoz társított Kerberos-jogkivonat frissítéséhez, mivel a "MIMService_Servers" csoporttagság megváltozott.

Szükség esetén hozzon létre más MIM-fiókokat és -csoportokat

Ha a MIM SSPR-t konfigurálja, akkor a mim szinkronizálási szolgáltatás és a MIM szolgáltatás fent leírt irányelveit követve létrehozhat más gMSA-t a következőhöz:

- A MIM új jelszó kérése webhelyalkalmazás-készlete

- A MIM jelszóregisztrációs webhelyalkalmazás-készlete

Ha a MIM PAM-t konfigurálja, akkor a mim szinkronizálási szolgáltatás és a MIM szolgáltatás esetében fent ismertetett irányelveknek megfelelően létrehozhat más gMSA-t a következőkhöz:

- MIM PAM REST API webhelyalkalmazáskészlet

- MIM PAM-összetevő szolgáltatás

- MIM PAM monitorozási szolgáltatás

GMSA megadása a MIM telepítésekor

Általános szabályként a legtöbb esetben, ha MIM-telepítőt használ, annak megadásához, hogy normál fiók helyett gMSA-t szeretne használni, fűzze hozzá a dollárjel karaktert a gMSA nevéhez(pl. contoso\MIMSyncGMSAsvc$), és hagyja üresen a jelszómezőt. Az egyik kivétel az miisactivate.exe eszköz, amely a gMSA-nevet a dollárjel nélkül fogadja el.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: