Környezeti változók használata titkos Azure Key Vault

A környezet változók lehetővé teszik az Azure Key Vaultban tárolt titkos kódokra való hivatkozást. Ezt követően a titkos kódok a Power Automate folyamatai és az egyéni összekötők által válnak használhatóvá. Ne feledje, hogy a titkos kódok más testreszabások, illetve az API-n keresztül nem érhetők el.

A tényleges titkos kulcsokat a rendszer az Azure Key Vaultban tárolja, a környezeti változók pedig a kulcsok titkos helyére hivatkoznak. Az Azure Key Vault titkos kódok környezeti változók használatával az Azure Key Vault Power Platform konfigurálása szükséges ahhoz, hogy el tudja olvasni a hivatkozni kívánt konkrét titkos kódokat.

A titkos kódokra hivatkozó környezeti változók jelenleg nem érhetők el a dinamikus tartalomválasztóból a folyamatokban való használatra.

Az Azure Key Vault konfigurálása

Ahhoz, hogy az Azure Key Vault-titkokat a Power Platform használatával használja, a tárolóval rendelkező Azure-előfizetésnek rendelkeznie kell regisztrált PowerPlatform erőforrás-szolgáltatóval, és a környezeti változót létrehozó felhasználónak megfelelő jogosultsággal kell rendelkeznie az Azure Key Vault erőforráshoz.

Megjegyzés

- Nemrég módosítottuk a hozzáférési engedélyek érvényesítéséhez használt biztonsági szerepkör Azure Key Vault. A korábbi utasítások között szerepelt a Key Vault olvasó szerepkör hozzárendelése. Ha korábban már beállította a kulcstartót a Key Vault olvasó szerepkörrel, győződjön meg arról, hogy hozzáadta a Key Vault titkos kulcsok felhasználói szerepkört, hogy a felhasználók megfelelő Dataverse engedélyekkel rendelkezzenek a titkos kulcsok lekéréséhez.

- Tisztában vagyunk azzal, hogy szolgáltatásunk az Azure szerepköralapú hozzáférés-vezérlési API-kat használja a biztonsági szerepkör-hozzárendelés értékeléséhez, még akkor is, ha a kulcstartó továbbra is konfigurálva van a tároló hozzáférési szabályzatának engedélymodelljének használatára. A konfiguráció egyszerűsítése érdekében javasoljuk, hogy váltsa át a tároló engedélymodelljét az Azure szerepköralapú hozzáférés-vezérlésére. Ezt a Hozzáférés konfigurációja lapon teheti meg.

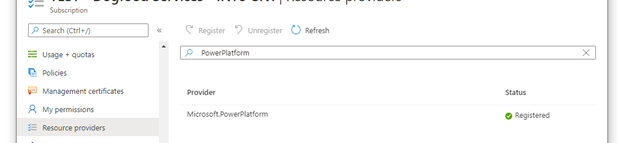

Regisztrálja a

Microsoft.PowerPlatformerőforrás-szolgáltatót az Azure-előfizetésben. Ellenőrizze és konfigurálja a következőket: Erőforrás-szolgáltatók és erőforrástípusok

Hozzon létre Azure Key Vault kulcstartót. Érdemes külön kulcstartót használni minden Power Platform-környezethez, hogy minimálisra csökkentse a fenyegetést biztonsági incidens esetén. Érdemes lehet úgy konfigurálni a kulcstartót, hogy az Azure szerepköralapú hozzáférés-vezérlést használja az engedélymodellhez. További információ: Ajánlott eljárások a Azure Key Vault használatához,Rövid útmutató – Azure Key Vault létrehozása a Azure Portal

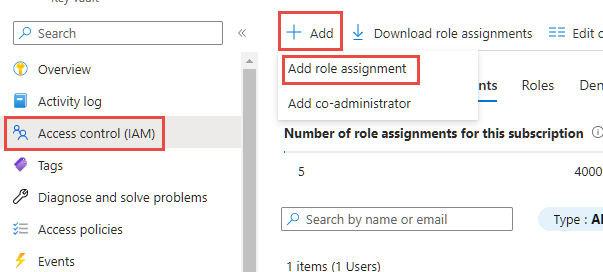

A titkos típusú környezeti változókat létrehozó vagy használó felhasználóknak engedéllyel kell rendelkezniük a titkos kulcs tartalmának lekéréséhez. Ha egy új felhasználónak lehetővé szeretné tenni a titkos kulcs használatát, válassza a Hozzáférés-vezérlés (IAM) területet, válassza a Hozzáadás lehetőséget, majd válassza a szerepkör-hozzárendelés hozzáadása lehetőséget a legördülő menüből. További információ: Hozzáférés biztosítása Key Vault kulcsokhoz, tanúsítványokhoz és titkos kulcsokhoz Azure szerepköralapú hozzáférés-vezérléssel

A Szerepkör-hozzárendelés hozzáadása varázslóban hagyja meg az alapértelmezett hozzárendelési típust Feladatfüggvény-szerepkörök értéken, és folytassa a Szerepkör lappal. Keresse meg Key Vault titkos kulcsok felhasználói szerepkört , és válassza ki. Lépjen tovább a tagok lapra, válassza a Tagok kiválasztása hivatkozást, és keresse meg a felhasználót az oldalsó panelen. Ha kiválasztotta és megjelenítette a felhasználót a tagok szakaszban, folytassa az áttekintés és hozzárendelés lappal, és fejezze be a varázslót.

Azure Key Vault szolgáltatásnévnek Key Vault titkos kulcsok felhasználói szerepkörrel kell rendelkeznie Dataverse . Ha nem létezik ehhez a tárolóhoz, adjon hozzá egy új hozzáférési szabályzatot ugyanazzal a módszerrel, amelyet korábban a végfelhasználói engedélyhez használt, csak az Dataverse alkalmazásidentitást használva a felhasználó helyett. Ha több Dataverse szolgáltatásnév van a bérlőben, javasoljuk, hogy válassza ki mindet, és mentse a szerepkör-hozzárendelést. A szerepkör hozzárendelése után tekintse át a szerepkör-hozzárendelések listájában felsorolt összes Dataverse elemet, és válassza ki a nevet a Dataverse részletek megtekintéséhez. Ha az alkalmazásazonosító nem, válassza ki az identitást, majd válassza az 00000007-0000-0000-c000-000000000000 Eltávolítás lehetőséget a listából való eltávolításhoz.

Ha engedélyezte Azure Key Vault tűzfalat , engedélyeznie Power Platform kell az IP-címek hozzáférését a kulcstartóhoz. Power Platform nem szerepel a "Csak megbízható szolgáltatások" beállításban. Ezért tekintse meg Power Platform az URL-címek és IP-címtartományok cikket a szolgáltatásban használt aktuális IP-címekhez.

Ha ezt még nem tette meg, adjon hozzá egy titkos kódot az új kulcstartóhoz. További információ: Azure Gyorsútmutató: Titkos kód beállítása és lekérése a Key Vault tárolóból az Azure-portál használatával

Új környezeti változó létrehozása a Key Vault titkos kódhoz

Miután konfigurálta az Azure Key Vaultot, és a titkos kódot regisztrálta a kulcstárolóban, most már hivatkozhat rá a Power Apps szolgáltatáson belül egy környezeti változó segítségével.

Megjegyzés

- A felhasználói hozzáférés titkos kódhoz való ellenőrzése a háttérben történik. Ha a felhasználó nem rendelkezik legalább olvasási engedéllyel, a következő érvényesítési hiba jelenik meg: "Ez a változó mentése nem volt megfelelő. A felhasználó nem jogosult titkos kulcsok olvasására a "Azure Key Vault elérési útról".

- Jelenleg az Azure Key Vault az egyetlen, a környezeti változók által támogatott titkoskódtár.

- Az Azure Key Vaultnak ugyanazon bérlőnél kell lennie, mint a Power Platform-előfizetésének.

Jelentkezzen be a Power Apps alkalmazásba, és nyissa meg a fejlesztéshez használt nem felügyelt megoldást a Megoldások területen.

Válassza az Új > Továbbiak > Környezeti változó lehetőséget.

Írja be a Megjelenítendő név értékét, és ha szükséges, adja meg a környezeti változó Leírását is.

Állítsa az Adattípus lehetőséget Titkos kód értékre és Titkoskódtár lehetőséget Azure Key Vault értékre.

Válasszon az alábbi lehetőségek közül:

- Válassza az Új Azure Key Vault érték hivatkozása lehetőséget. Miután hozzáadta és mentette az információkat a következő lépésben, létrejön egy érték rekord környezeti változó.

- Bontsa ki az Alapértelmezett érték megjelenítése lehetőséget, hogy létrehozzon egy Alapértelmezett Azure Key Vault titkos kódot. Miután hozzáadta és mentette az információkat a következő lépésben, a rendszer hozzáad egy alapértelmezett elhatárolást a definíció rekord környezeti változóhoz.

Adja meg a következő információkat:

Azure-előfizetés azonosítója: A kulcstartóhoz társított Azure-előfizetés azonosítója.

Erőforráscsoport neve: Azon Azure erőforráscsoport, ahol a kulcstartó található, amely tartalmazza a titkos kódot.

Azure Key Vault neve: A titkos kódot tartalmazó kulcstartó neve.

Titkos kód neve: Az Azure Key Vaultban lévő titkos kód neve.

Tipp.

Az előfizetés-azonosító, az erőforráscsoport neve és a kulcstartó neve az Azure portál kulcstartójának Áttekintés oldalán található. A titkód kód neve az Azure portál kulcstartójának oldalán található: válassza a Titkos kódok lehetőséget a Beállítások pontban.

Válassza a Mentés parancsot.

Hozzon létre Power Automate-folyamatot a környezeti változó titkos kódjának tesztelésére

Egy egyszerű forgatókönyv az Azure Key Vaultból származó titkos kód használatának bemutatására az, hogy létrehozunk egy Power Automate-folyamot, amely a titkos kódot egy webszolgáltatásban történő hitelesítéshez használja.

Megjegyzés

A példához használt webszolgáltatás URI-címe nem egy működő webszolgáltatás.

Jelentkezzen be a PowerApps szolgáltatásban, válassza a Megoldások lehetőséget, majd nyissa meg a kívánt nem felügyelt megoldást. Ha az elem nem látható az oldalsó panelben, akkor válassza a ...Továbbiak lehetőséget, majd válassza ki a kívánt elemet.

Válassza az Új > Automatizálás > Felhőfolyamat > Azonnali elemet.

Írja be a folyamat nevét, válassza a Folyamat manuális indítása lehetőséget, majd válassza a Létrehozás lehetőséget.

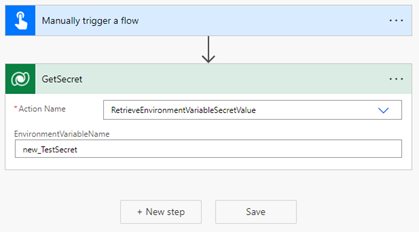

Válassza az Új lépés lehetőséget, jelölje ki a Microsoft Dataverse összekötőt, majd a Műveletek lapon válassza a Végzetlen művelet végrehajtása lehetőséget.

Válassza ki a RetrieveEnvironmentVariableSecretValue nevű műveletet a legördülő listából.

Adja meg az előző szakaszban megadott környezeti változó egyedi nevét (nem a megjelenítendő nevet): ebben a példában ez a new_TestSecret.

Válassza az ... > Átnevezés lehetőséget a művelet átnevezéséhez, hogy a következő műveletben könnyebben hivatkozhasson rá. Az alábbi képernyőképen ez a GetSecret névre lett átnevezve .

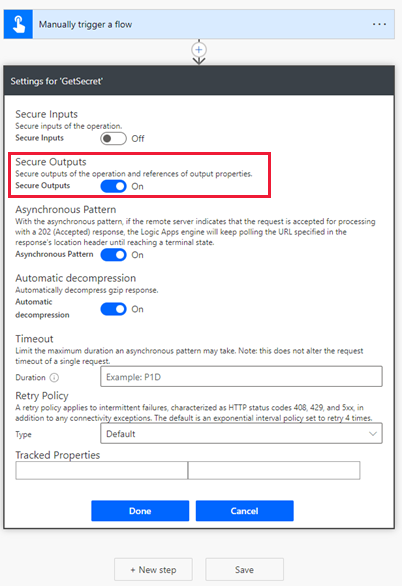

Válassza a ... > Beállítások lehetőséget a GetSecret művelet beállításainak megjelenítéséhez.

Engedélyezze a Biztonságos kimenetek lehetőséget a beállításokban, majd válassza a Kész lehetőséget. Ez megakadályozza, hogy a művelet kimenete megjelenjen a futtatási előzményekben.

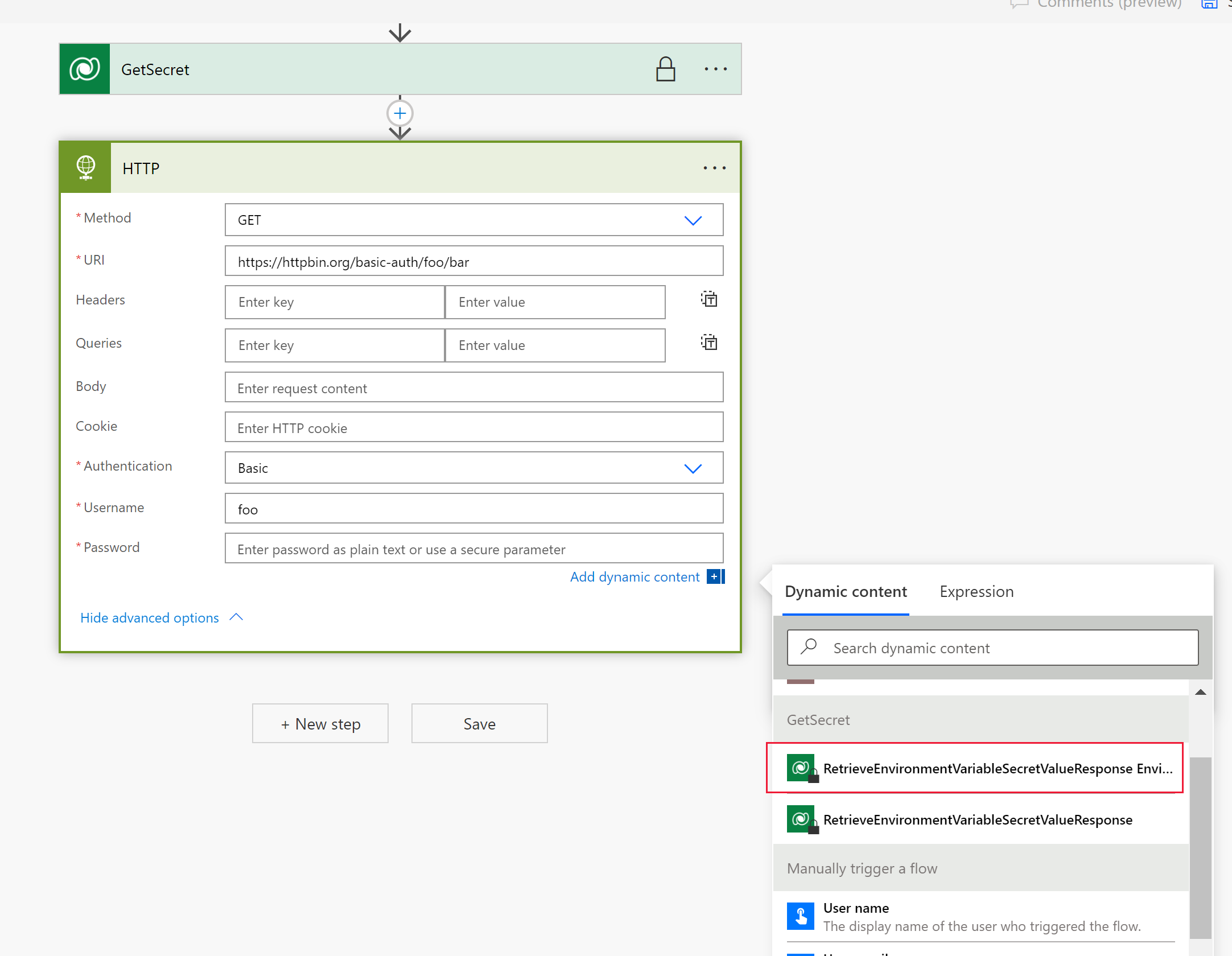

Válassza az Új lépés lehetőséget, keresse meg és válassza ki a HTTP összekötőt.

A Módszer pontban állítsa be a GET értéket, majd adja meg a webszolgáltatás URI-azonosítóját. Ebben a példában a fiktív httpbin.org webszolgáltatást használjuk.

Válassza a Speciális beállítások megjelenítése lehetőséget, a Hitelesítés pontban válassza az Alapszintű beállítást, majd adja meg a Felhasználónevet.

Jelölje ki a Jelszó mezőt, majd a fenti folyamatlépés neve alatt a Dinamikus tartalom lapon (ebben a példában: GetSecret) válassza a RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue lehetőséget, amelyet a rendszer,

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']vagybody('GetSecretTest')['EnvironmentVariableSecretValue']kifejezésként ad hozzá.

Válassza a ... > Beállítások lehetőséget a HTTP művelet beállításainak megjelenítéséhez.

Engedélyezze a Biztonságos bemenetek és a Biztonsági kimenetek lehetőségeket a beállításokban, majd válassza a Kész lehetőséget. Ezen beállítások engedélyezése megakadályozza, hogy a művelet bemenetei és kimenetei megjelenjenek a folyamat futtatási előzményeiben.

Válassza a Mentés lehetőséget a folyamat létrehozásához.

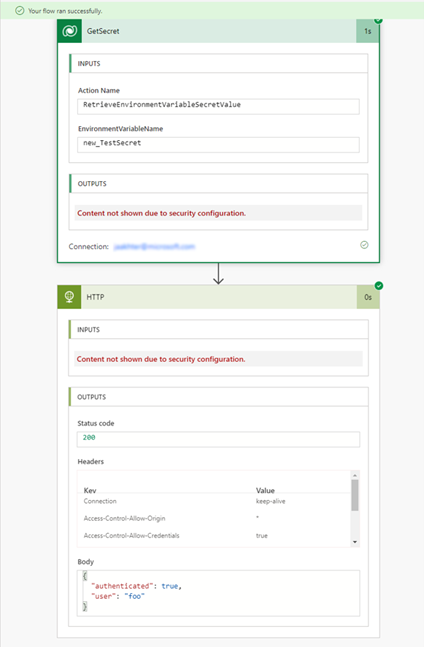

A teszteléshez manuálisan futtassa a folyamatot.

A folyamat futtatási előzményeivel ellenőrizheti a kimeneteket.

Korlátozások

- Az Azure Key Vault titkos kódokra hivatkozó környezeti változók jelenleg korlátozottan használhatók a Power Automate-folyamatokkal és az egyéni összekötőkkel.

Kapcsolódó információk

adatforrás környezeti változók használata vászonalapú alkalmazásokban

Környezeti változók használata megoldásfelhő-folyamatokban Power Automate

A környezeti változók áttekintése.

Megjegyzés

Megosztja velünk a dokumentációja nyelvi preferenciáit? Rövid felmérés elvégzése. (ne feledje, hogy ez a felmérés angol nyelvű)

A felmérés elvégzése körülbelül hét percet vesz igénybe. Semmilyen személyes adatot nem gyűjtünk (adatvédelmi nyilatkozat).

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: