Saját titkosítási kulcsok használata a Power BI-hoz

A Power BI alapértelmezés szerint a Microsoft által felügyelt kulcsokkal titkosítja az adatokat. A Power BI Premiumban a saját kulcsait is használhatja a szemantikai modellbe importált inaktív adatokhoz. Ezt a megközelítést gyakran saját kulcs (BYOK) néven is ismertetjük. További információkért tekintse meg az adatforrással és a tárolással kapcsolatos szempontokat.

Miért érdemes használni a BYOK-ot?

A BYOK megkönnyíti azoknak a megfelelőségi követelményeknek való megfelelést, amelyek a felhőszolgáltatóval, ebben az esetben a Microsofttal kapcsolatos legfontosabb szabályokat határozzák meg. A BYOK használatával az alkalmazás szintjén megadhatja és szabályozhatja a Power BI-adatok inaktív állapotban lévő titkosítási kulcsait. Ennek eredményeképpen gyakorolhatja az irányítást, és visszavonhatja a szervezet kulcsait, ha úgy dönt, hogy kilép a szolgáltatásból. A kulcsok visszavonásával az adatok 30 percen belül olvashatatlanná válnak a szolgáltatás számára.

Adatforrás- és tárolási szempontok

A BYOK használatához adatokat kell feltöltenie a Power BI szolgáltatás egy Power BI Desktop-fájlból (PBIX). A BYOK nem használható a következő esetekben:

- Analysis Services élő kapcsolat

- Excel-munkafüzetek, kivéve, ha az adatok első importálása a Power BI Desktopba történik

- Leküldéses szemantikai modellek

- Streamelt szemantikai modellek

- A Power BI-metrikák jelenleg nem támogatják a BYOK-ot

A BYOK csak szemantikai modellekre vonatkozik. A felhasználók által a szolgáltatásba feltölthető szemantikai modellek, Excel-fájlok és CSV-fájlok nem titkosítva lesznek saját kulccsal. A munkaterületeken tárolt elemek azonosításához használja a következő PowerShell-parancsot:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Feljegyzés

Ehhez a parancsmaghoz a Power BI 1.0.840-s verziós felügyeleti modulja szükséges. A futtatással láthatja, hogy melyik verzióval rendelkezik Get-InstalledModule -Name MicrosoftPowerBIMgmt. Telepítse a legújabb verziót a futtatással Install-Module -Name MicrosoftPowerBIMgmt. A Power BI-parancsmagról és annak paramétereiről a Power BI PowerShell-parancsmag moduljában talál további információt.

Az Azure Key Vault konfigurálása

Ez a szakasz bemutatja, hogyan konfigurálhatja az Azure Key Vaultot, amely egy olyan eszköz, amely biztonságosan tárolja és éri el a titkos kulcsokat, például a titkosítási kulcsokat. Használhat egy meglévő kulcstartót a titkosítási kulcsok tárolására, vagy létrehozhat egy újat kifejezetten a Power BI-hoz.

Az alábbi utasítások feltételezik az Azure Key Vault alapszintű ismeretét. További információ: Mi az Az Azure Key Vault?

Konfigurálja a kulcstartót a következő módon:

Adja hozzá a Power BI szolgáltatás szolgáltatásnévként a kulcstartóhoz, körbefuttatási és kicsomagolási engedélyekkel.

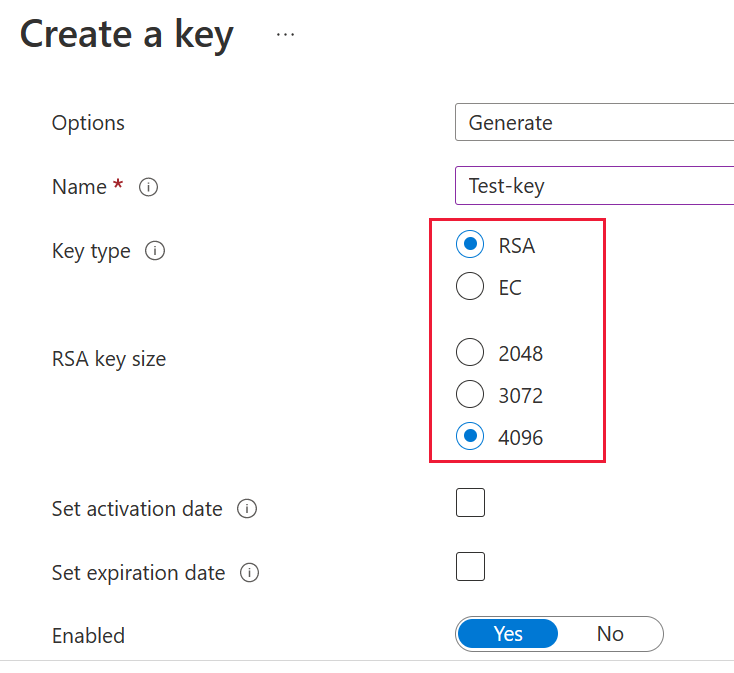

Hozzon létre egy 4096 bites RSA-kulcsot , vagy használjon egy ilyen típusú meglévő kulcsot körbefuttatási és feloldó engedélyekkel.

Fontos

A Power BI BYOK csak 4096 bites RSA-kulcsokat támogat.

Ajánlott: Ellenőrizze, hogy a kulcstartóban engedélyezve van-e a helyreállítható törlési beállítás.

A szolgáltatásnév hozzáadása

Jelentkezzen be az Azure Portalra , és keressen a Key Vaultokra.

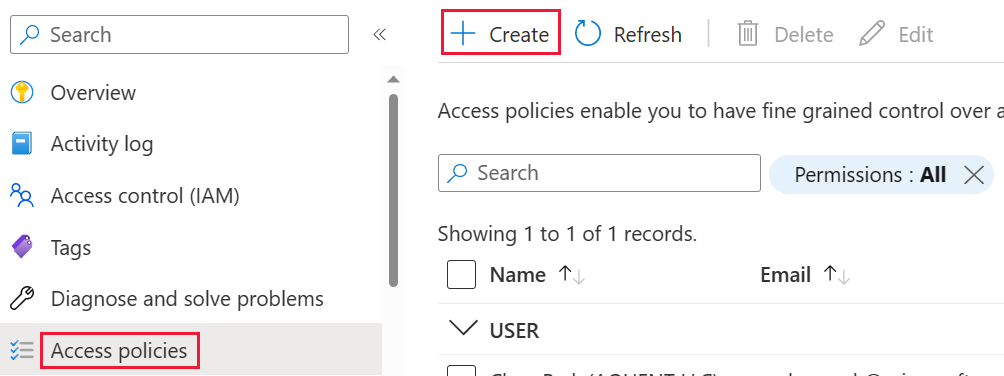

A kulcstartóban válassza az Access-szabályzatok, majd a Létrehozás lehetőséget.

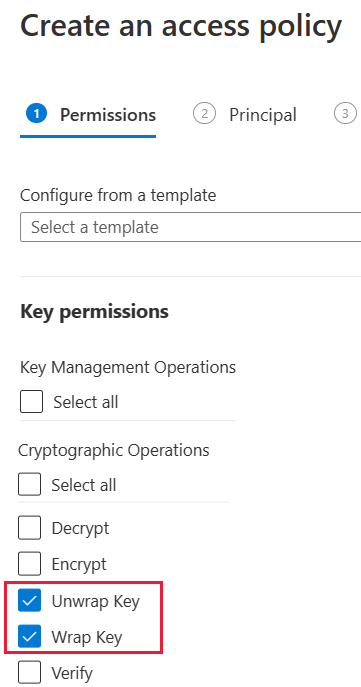

Az Engedélyek képernyőn a Kulcsengedélyek csoportban válassza a Kulcs és a Tördeléskulcs feloldása, majd a Tovább gombot.

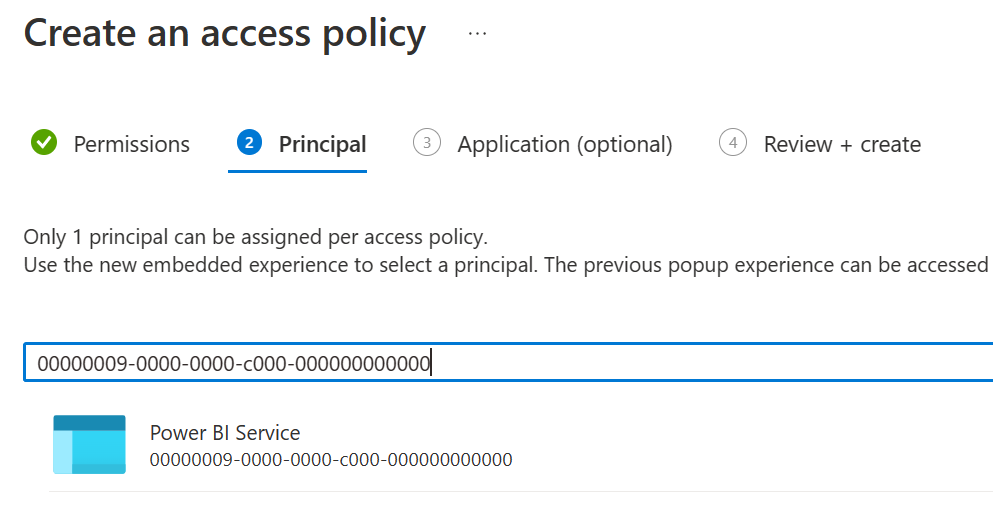

Az Egyszerű képernyőn keresse meg és válassza ki a Microsoft.Azure.AnalysisServices szolgáltatást.

Feljegyzés

Ha nem találja a Microsoft.Azure.AnalysisServices szolgáltatást, valószínű, hogy az Azure Key Vaulthoz társított Azure-előfizetéshez soha nem volt power BI-erőforrás társítva. Keressen inkább a következő sztringre: 00000009-0000-0000-c000-00000000000.

Válassza a Tovább lehetőséget, majd a Felülvizsgálat + létrehozás lehetőséget>.

Feljegyzés

Az adatokHoz való Power BI-hozzáférés visszavonásához távolítsa el a szolgáltatásnév hozzáférési jogosultságait az Azure Key Vaultból.

RSA-kulcs létrehozása

A kulcstartó Kulcsok területén válassza a Létrehozás/Importálás lehetőséget.

Válassza ki az RSA kulcstípusát és a 4096-os RSA-kulcsméretet.

Válassza a Létrehozás lehetőséget.

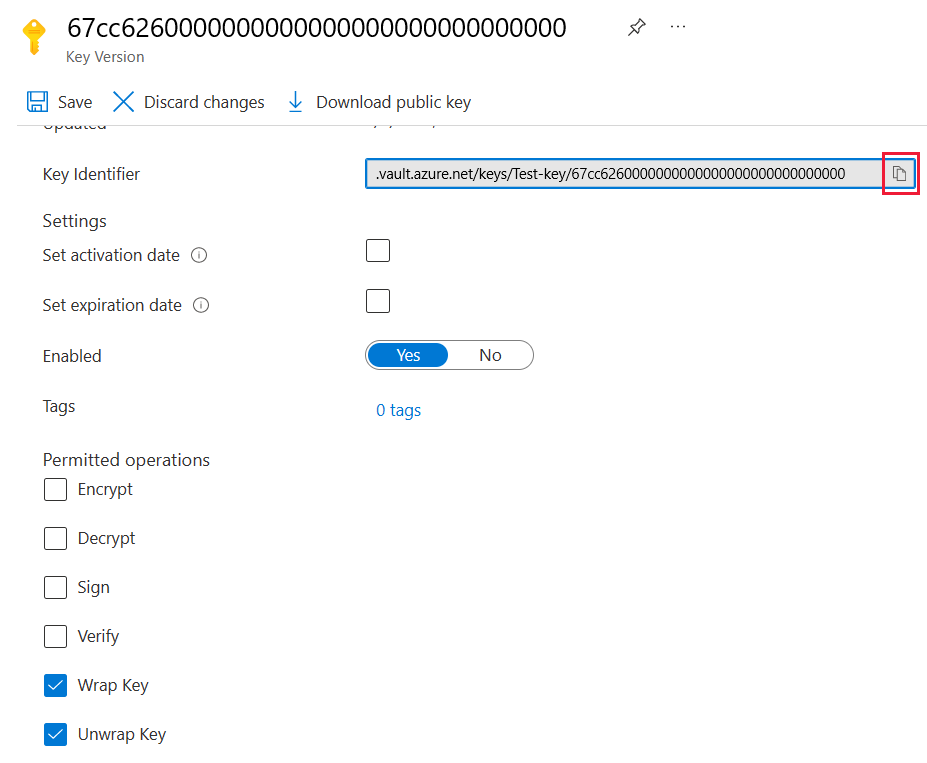

A Kulcsok csoportban válassza ki a létrehozott kulcsot.

Válassza ki a kulcs aktuális verziójának GUID azonosítóját.

Ellenőrizze, hogy a Wrap Key és a Unwrap Key is ki van-e jelölve. Másolja ki a kulcsazonosítót a BYOK Power BI-ban való engedélyezéséhez.

Helyreállítható törlési lehetőség

Engedélyeznie kell a helyreállítható törlést a kulcstartón, hogy védelmet nyújthasson az adatvesztés ellen véletlen kulcs vagy kulcstartó törlése esetén. A helyreállítható törlés tulajdonság engedélyezéséhez a PowerShellt kell használnia, mert ez a lehetőség még nem érhető el az Azure Portalon.

Az Azure Key Vault megfelelő konfigurálásával készen áll a BYOK engedélyezésére a bérlőn.

Az Azure Key Vault tűzfalának konfigurálása

Ez a szakasz a megbízható Microsoft-szolgáltatás tűzfalának megkerülését ismerteti az Azure Key Vault körüli tűzfal konfigurálásához.

Feljegyzés

Engedélyezheti a tűzfalszabályokat a kulcstartón. Dönthet úgy is, hogy az alapértelmezett beállításnak megfelelően letiltja a tűzfalat a kulcstartóban.

A Power BI egy megbízható Microsoft-szolgáltatás. Utasíthatja a key vault tűzfalát, hogy engedélyezze az összes megbízható Microsoft-szolgáltatások való hozzáférést. Ez a beállítás lehetővé teszi, hogy a Power BI végpontkapcsolatok megadása nélkül férhessen hozzá a kulcstartóhoz.

Ha az Azure Key Vaultot úgy szeretné konfigurálni, hogy engedélyezze a megbízható Microsoft-szolgáltatások való hozzáférést, kövesse az alábbi lépéseket:

Keresse meg a Key Vaultokat az Azure Portalon, majd válassza ki azt a kulcstartót, amelyet engedélyezni szeretne a Power BI-ból és az összes többi megbízható Microsoft-szolgáltatások.

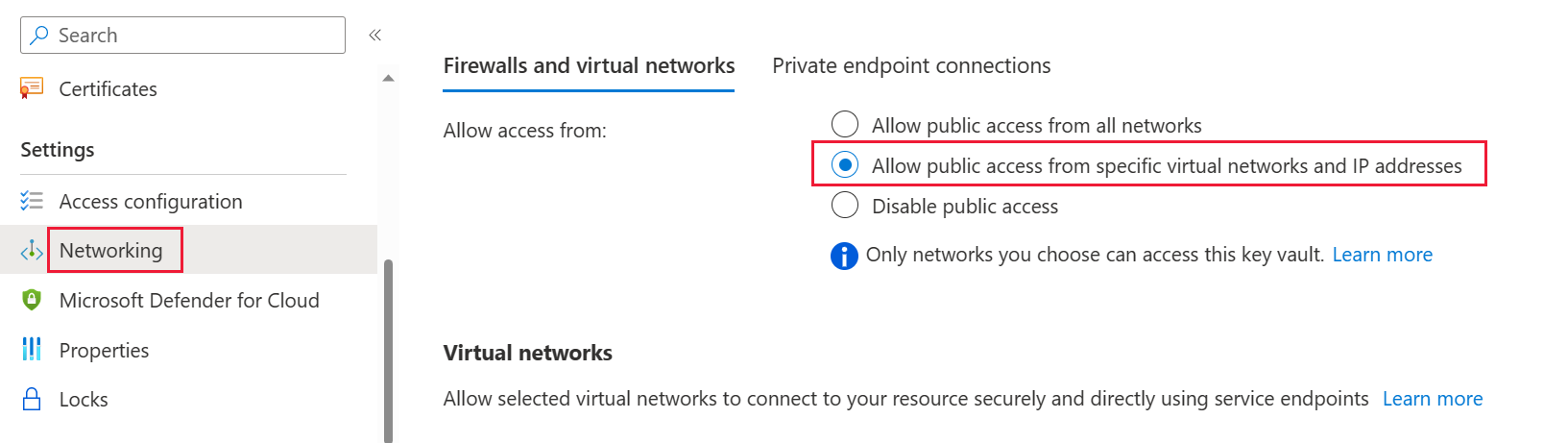

A bal oldali navigációs panelen válassza a Hálózatkezelés lehetőséget.

A Tűzfalak és virtuális hálózatok csoportban válassza a Nyilvános hozzáférés engedélyezése adott virtuális hálózatokról és IP-címekről lehetőséget.

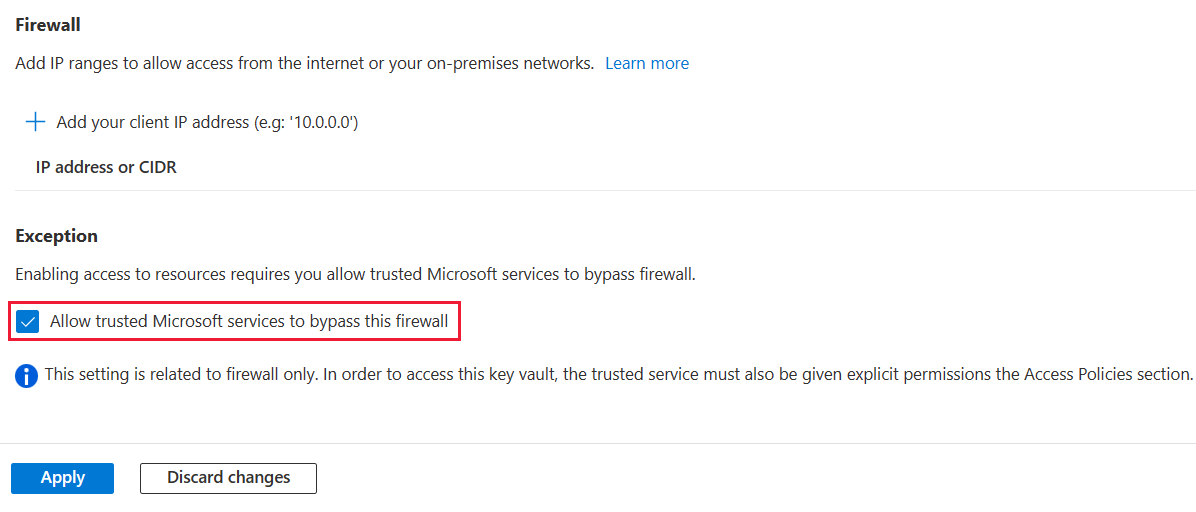

Görgessen le a Tűzfal szakaszhoz. Válassza a Megbízható Microsoft-szolgáltatások engedélyezése lehetőséget a tűzfal megkerüléséhez.

Válassza az Alkalmazás lehetőséget.

BYOK engedélyezése a bérlőn

A BYOK-ot bérlői szinten a PowerShell használatával engedélyezheti. Először telepítse a PowerShellhez készült Power BI felügyeleti csomagot, és mutassa be az Azure Key Vaultban létrehozott és tárolt titkosítási kulcsokat a Power BI-bérlőnek. Ezt követően prémium szintű kapacitásonként hozzárendelheti ezeket a titkosítási kulcsokat a kapacitásban lévő tartalom titkosításához.

Fontos tényezők

A BYOK engedélyezése előtt tartsa szem előtt az alábbi szempontokat:

Az engedélyezés után jelenleg nem tilthatja le a BYOK-ot. Attól függően, hogy hogyan adja meg a

Add-PowerBIEncryptionKeyparamétereket, szabályozhatja, hogyan használja a BYOK-ot egy vagy több kapacitásához. Azonban nem vonhatja vissza a kulcsok bérlői bevezetésének visszavonását. További információ: BYOK engedélyezése.A BYOK-ot használó munkaterületeket nem helyezheti át közvetlenül a Power BI Premium egyik kapacitásából egy megosztott kapacitásba. Először olyan kapacitásba kell áthelyeznie a munkaterületet, amely nincs engedélyezve a BYOK-tal.

Ha a BYOK-ot használó munkaterületet a Power BI Premium egyik kapacitásából egy megosztott kapacitásba helyezi át, a jelentések és szemantikai modellek elérhetetlenné válnak, mivel titkosítva vannak a kulccsal. A helyzet elkerülése érdekében először olyan kapacitásba kell áthelyeznie a munkaterületet, amely nem rendelkezik byok-kompatibilis kapacitással.

BYOK engedélyezése

A BYOK engedélyezéséhez Power BI-rendszergazdának kell lennie, és a Connect-PowerBIServiceAccount parancsmag használatával kell bejelentkeznie. Ezután használja az Add-PowerBIEncryptionKey parancsot a BYOK engedélyezéséhez, ahogyan az alábbi példában látható:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Több kulcs hozzáadásához futtassa Add-PowerBIEncryptionKey a különböző értékeket a következőhöz -Name : és -KeyVaultKeyUri.

A parancsmag két kapcsolóparamétert fogad el, amelyek befolyásolják a jelenlegi és jövőbeli kapacitások titkosítását. Alapértelmezés szerint egyik kapcsoló sem van beállítva:

-Activate: Azt jelzi, hogy a rendszer ezt a kulcsot használja a bérlő összes meglévő kapacitásához, amely még nincs titkosítva.-Default: Azt jelzi, hogy ez a kulcs az alapértelmezett a teljes bérlő esetében. Új kapacitás létrehozásakor a kapacitás örökli ezt a kulcsot.

Fontos

Ha megadja -Default, a bérlőn ezen a ponton létrehozott összes kapacitás titkosítva lesz a megadott kulccsal vagy egy frissített alapértelmezett kulccsal. Az alapértelmezett műveletet nem vonhatja vissza, így nem hozhat létre prémium szintű kapacitást a bérlőjében, amely nem használja a BYOK-ot.

Miután engedélyezte a BYOK-ot a bérlőn, állítsa be a titkosítási kulcsot egy vagy több Power BI-kapacitáshoz:

A Get-PowerBICapacity használatával kérje le a következő lépéshez szükséges kapacitásazonosítót.

Get-PowerBICapacity -Scope IndividualA parancsmag a következő kimenethez hasonló kimenetet ad vissza:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USA set-PowerBICapacityEncryptionKey használatával állítsa be a titkosítási kulcsot:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Ön szabályozhatja, hogyan használja a BYOK-ot a bérlőn. Ha például egyetlen kapacitást szeretne titkosítani, hívás nélkül Add-PowerBIEncryptionKey vagy -Defaultanélkül-Activate. Ezután hívja meg Set-PowerBICapacityEncryptionKey azt a kapacitást, ahol engedélyezni szeretné a BYOK-ot.

BYOK kezelése

A Power BI további parancsmagokkal segíti a BYOK kezelését a bérlőben:

A Get-PowerBICapacity használatával lekérheti a kapacitás által jelenleg használt kulcsot:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyA Get-PowerBIEncryptionKey használatával kérje le a bérlő által jelenleg használt kulcsot:

Get-PowerBIEncryptionKeyA Get-PowerBIWorkspaceEncryptionStatus használatával ellenőrizheti, hogy a munkaterület szemantikai modelljei titkosítva vannak-e, és hogy a titkosítási állapotuk szinkronban van-e a munkaterülettel:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Vegye figyelembe, hogy a titkosítás kapacitásszinten engedélyezve van, de a titkosítás állapota a megadott munkaterület szemantikai modell szintjén történik.

A Switch-PowerBIEncryptionKey használatával válthatja (vagy elforgathatja) a titkosításhoz használt kulcs verzióját. A parancsmag egyszerűen frissíti a

-KeyVaultKeyUrikulcsot-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Vegye figyelembe, hogy az aktuális kulcsot engedélyezni kell.