Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Feljegyzés

Az előzetes funkciókat nem célszerű termelési környezetben használni, és előfordulhat, hogy korlátozott funkcionalitással rendelkeznek. Ezek a funkciók a hivatalos kiadás előtt érhetők el, hogy az ügyfelek korán megismerkedhessenek velük, és visszajelzést adhassanak róluk.

Ez a műszaki dokumentum a Test Engine hitelesítési mechanizmusainak Power Apps biztonsági architektúráját ismerteti. A hitelesítési módszerek kiválasztásával és konfigurálásával kapcsolatos felhasználóközpontú útmutatásért lásd: Hitelesítési útmutató.

Hitelesítési módszerek áttekintése

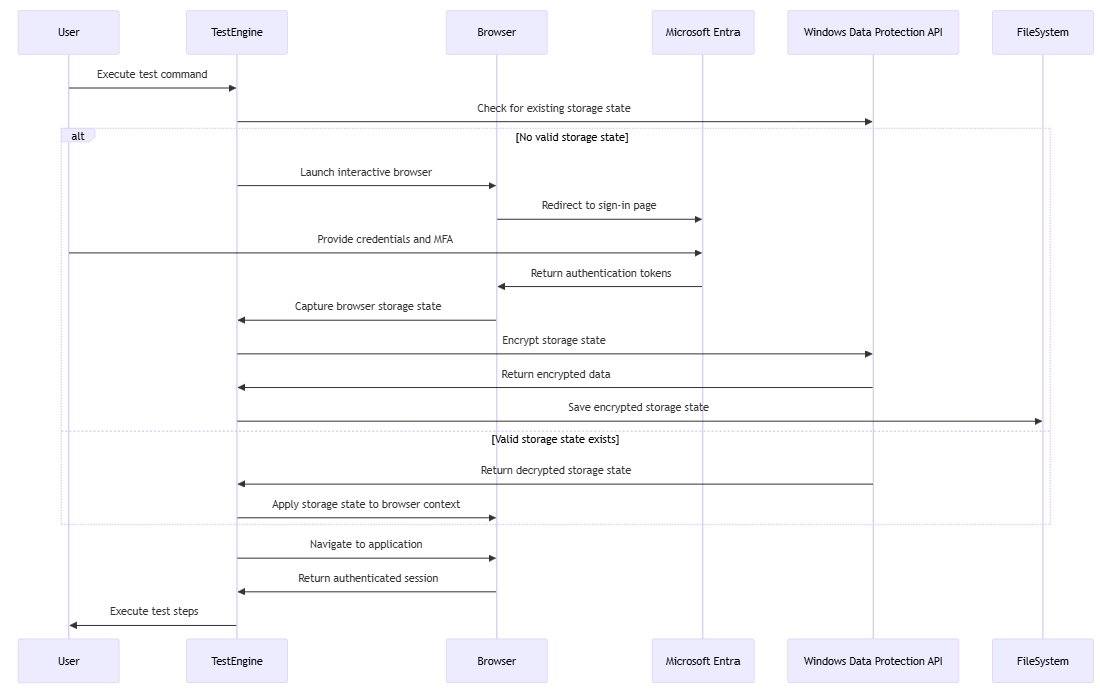

A tesztmotor két elsődleges hitelesítési módszert támogat:

- Tárolási állapot hitelesítése – Állandó böngésző cookie-k és tárolási állapot alapján

- Tanúsítvány alapú hitelesítés – X.509 tanúsítványok és Dataverse integráció alapján

Mindkét módszer úgy lett kialakítva, hogy támogassa a modern biztonsági követelményeket, beleértve a többtényezős hitelesítést (MFA) és a feltételes hozzáférési szabályzatokat.

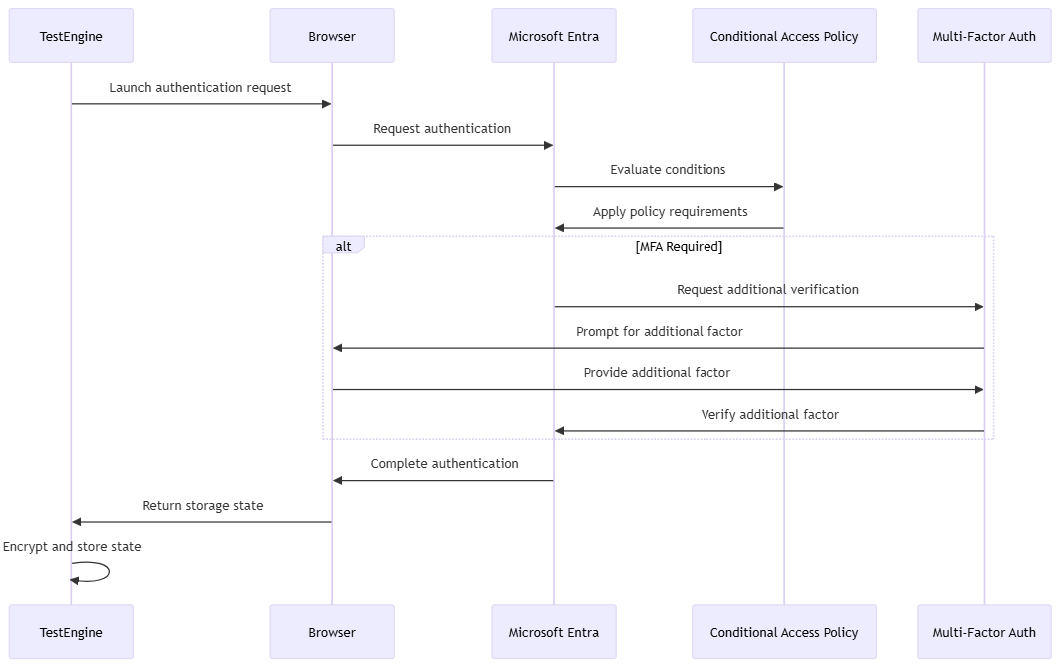

Tárolási állapot hitelesítési architektúrája

A tárolási állapot hitelesítési módszere a Playwright böngészőkörnyezet-kezelését használja a hitelesítési jogkivonatok biztonságos tárolására és újrafelhasználására.

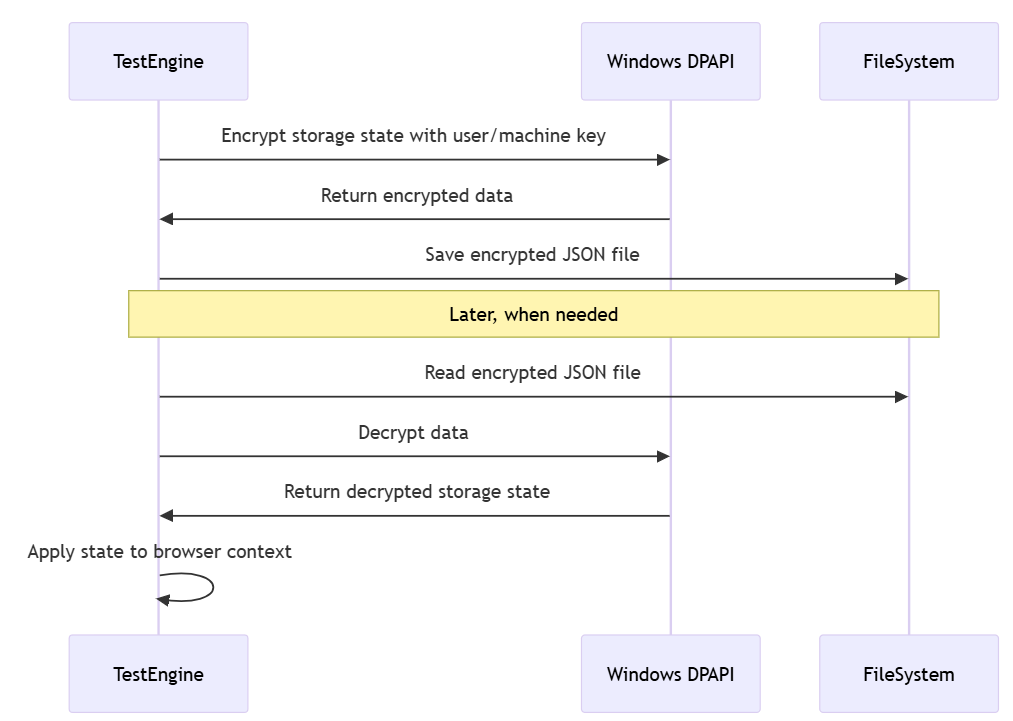

A Windows adatvédelmi implementációja

A helyi tárolási állapot implementációja a Windows Data Protection API-t (DPAPI) használja a biztonságos tároláshoz:

Biztonsági megfontolások

A tárolási állapot biztonsági architektúrája a következőket biztosítja:

- Inaktív hitelesítési jogkivonatok védelme DPAPI-titkosítással

- MFA- és feltételes hozzáférési szabályzatok támogatása Microsoft Entra

- Sandbox elkülönítés a Playwright böngészőkörnyezetén keresztül

- A munkamenet élettartamára vonatkozó szabályzatoknak való megfelelés Microsoft Entra

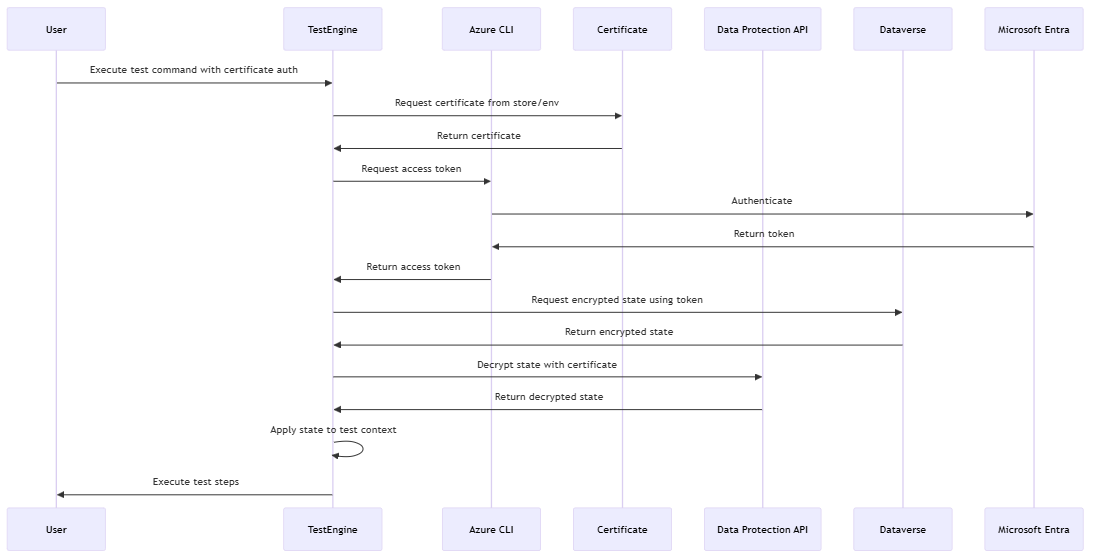

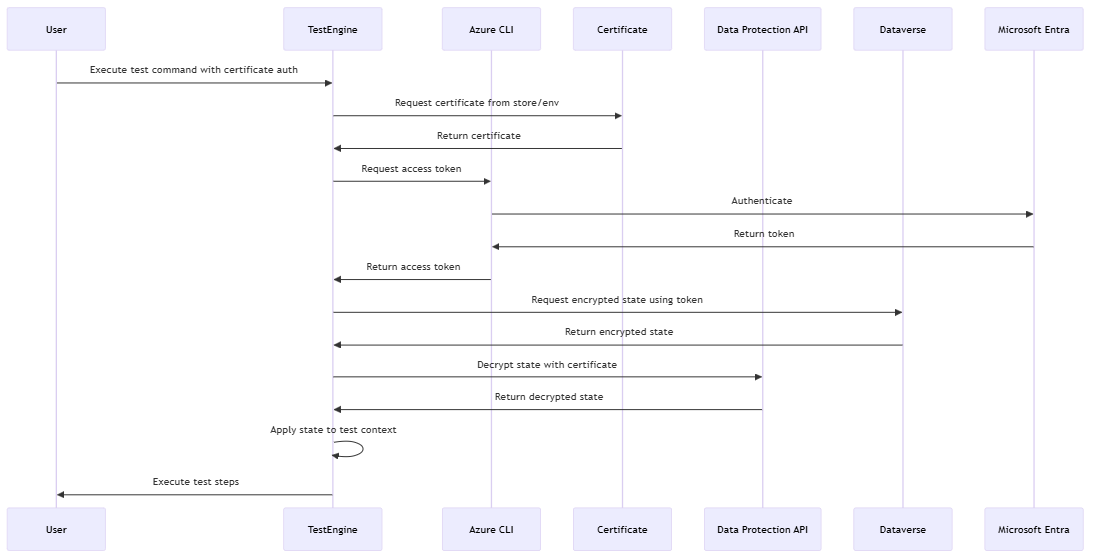

Tanúsítványalapú hitelesítési architektúra

A tanúsítványalapú hitelesítés integrálódik az Dataverse X.509 tanúsítványokkal, és azokat használja az inaktív adatok fokozott biztonsága és titkosítása érdekében.

Dataverse Tárolás megvalósítása

Az Dataverse implementáció egyéni XML-adattárat használ a védelmi kulcsok biztonságos tárolásához:

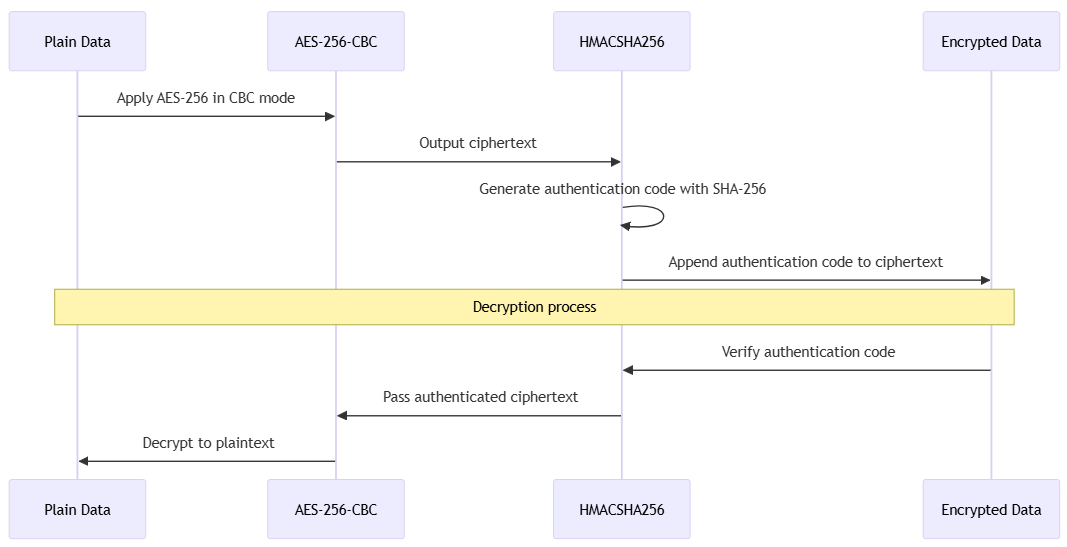

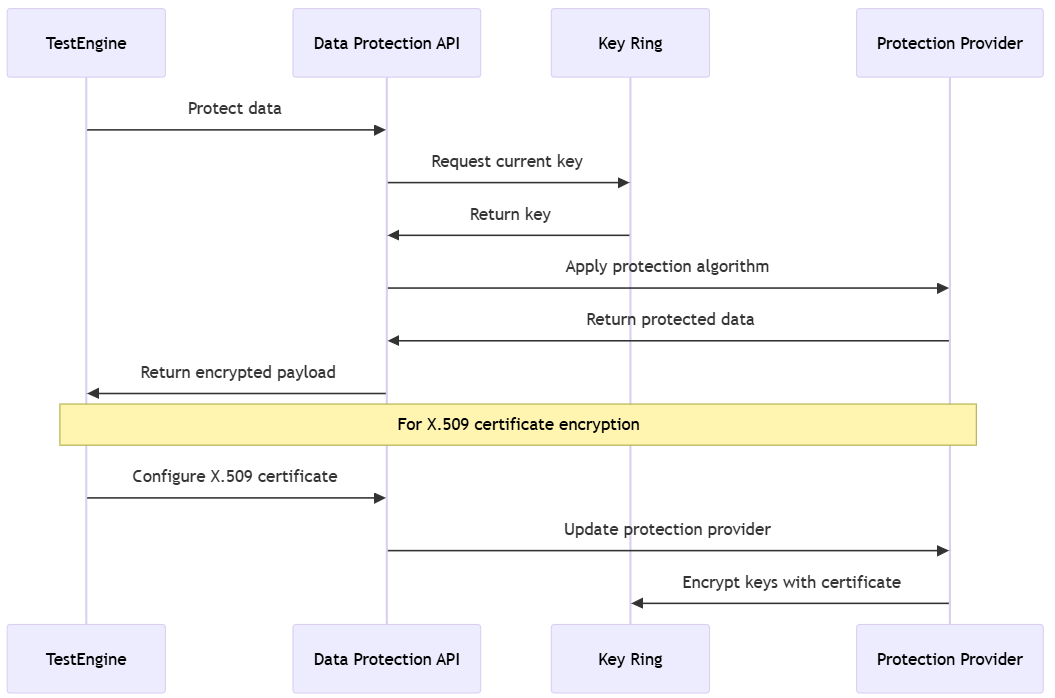

Titkosítási technológia

A következő szakaszok a tesztmotor által használt titkosítási algoritmusokat és kulcskezelési megközelítéseket ismertetik az inaktív és átviteli hitelesítési adatok védelmére.

AES-256-CBC + HMACSHA256

Alapértelmezés szerint az adatértékek az AES-256-CBC és a HMACSHA256 kombinációjával vannak titkosítva:

Ez a megközelítés a következőket biztosítja:

- Titoktartás AES-256 titkosítással

- Integritás a HMAC-ellenőrzés révén

- Az adatforrás hitelesítése

Adatvédelmi API integráció

A tesztmotor integrálható ASP.NET a Core adatvédelmi API-jával a kulcskezelés és a titkosítás érdekében:

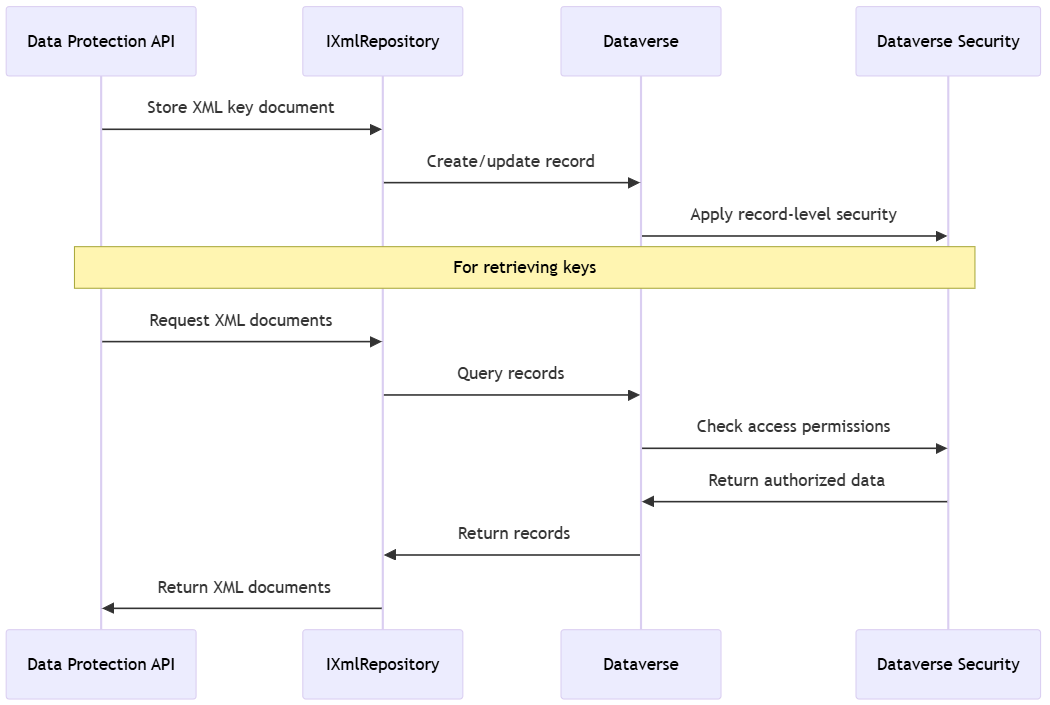

Egyéni XML-adattár implementációja

A Test Engine egy egyéni IXmlRepository-t valósít meg az integrációhoz Dataverse :

Feltételes hozzáférés és MFA-kompatibilitás

A Test Engine hitelesítési architektúrája úgy lett kialakítva, hogy zökkenőmentesen működjön a Microsoft Entra feltételes hozzáférési szabályzatokkal:

Speciális biztonsági szempontok

A következő szakaszok olyan egyéb biztonsági funkciókat és integrációkat mutatnak be, amelyek fokozzák a hitelesítési adatok védelmét, és támogatják a vállalati környezetek biztonságos műveleteit.

Dataverse Biztonsági modell integráció

A Test Engine a robusztus biztonsági modellt használja Dataverse:

- Rekordszintű biztonság – Szabályozza a tárolt hitelesítési adatokhoz való hozzáférést

- Megosztási modell – Lehetővé teszi a teszthitelesítési környezetek biztonságos megosztását

- Naplózás – Nyomon követi a bizalmas hitelesítési adatokhoz való hozzáférést

- Oszlopszintű biztonság – Részletes védelmet nyújt a bizalmas mezők számára

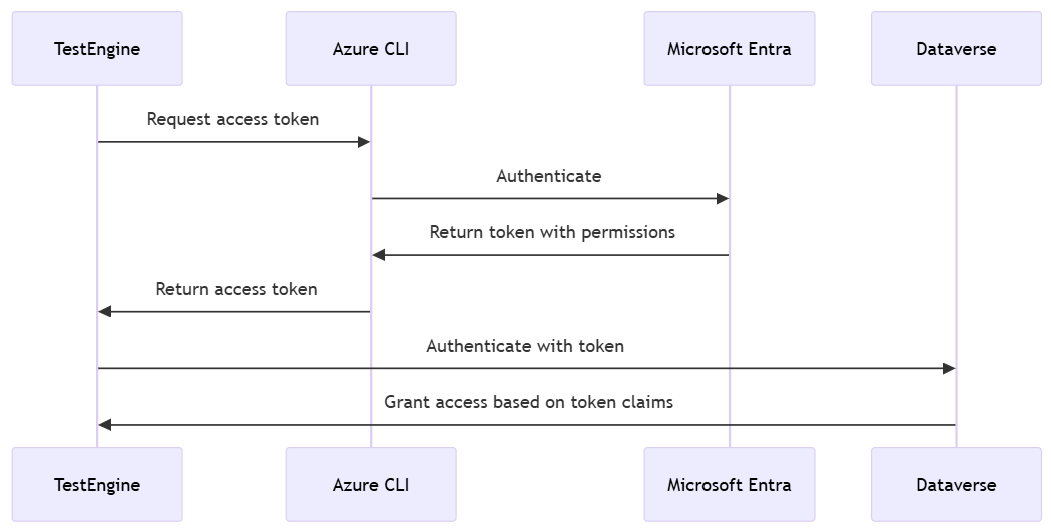

Azure CLI-jogkivonatok kezelése

A hitelesítéshez Dataverse a tesztmotor biztonságosan beszerzi a hozzáférési jogkivonatokat:

Ajánlott biztonsági eljárások

A tesztmotor-hitelesítés megvalósításakor vegye figyelembe az alábbi ajánlott biztonsági eljárásokat:

- Legkisebb jogosultsági szintű hozzáférés – Minimális szükséges engedélyek megadása a tesztfiókokhoz

- Rendszeres tanúsítványrotáció – Tanúsítványok rendszeres frissítése

- CI/CD-változók biztonságossá tétele – Bizalmas adatokat tartalmazó folyamatváltozók védelme

- Hozzáférés naplózása – Hitelesítési erőforrásokhoz való hozzáférés figyelése

- Környezetelkülönítés – Külön környezetek használata a teszteléshez

Jövőbeli biztonsági fejlesztések

A hitelesítési biztonsági architektúra lehetséges jövőbeli fejlesztései a következők:

- Integráció az Azure Key Vaulttal a továbbfejlesztett titkos kulcskezelés érdekében

- Felügyelt identitások támogatása Azure-környezetekben

- Továbbfejlesztett naplózási és biztonsági monitorozási képességek

- További védelmi szolgáltatók platformfüggetlen forgatókönyvekhez

Kapcsolódó cikkek

Adatvédelem a ASP.NET Core

Windows adatvédelmi API

Microsoft Entra hitelesítés

Dataverse Biztonsági modell

X.509 tanúsítvány alapú hitelesítés