Adathalászati vizsgálat

Ez a cikk útmutatást nyújt a szervezeten belüli adathalász támadások azonosításához és kivizsgálásához. A lépésenkénti utasítások segítségével elvégezheti a szükséges javítási műveletet az információk védelme és a további kockázatok minimalizálása érdekében.

Ez a cikk a következő szakaszokat tartalmazza:

- Előfeltételek: A vizsgálat megkezdése előtt teljesítenie kell azokat a konkrét követelményeket, amelyeket teljesítenie kell. Például be kell kapcsolni a naplózást, többek között a szerepköröket és a szükséges engedélyeket.

- Munkafolyamat: A vizsgálat elvégzéséhez követendő logikai folyamatot jeleníti meg.

- Ellenőrzőlista: A folyamatábra egyes lépéseihez tartozó tevékenységek listáját tartalmazza. Ez az ellenőrzőlista nagy mértékben szabályozott környezetekben hasznos lehet annak ellenőrzéséhez, hogy mit végzett el, vagy minőségi kapuként saját maga számára.

- Vizsgálati lépések: Részletes részletes útmutatót tartalmaz ehhez az adott vizsgálathoz.

Előfeltételek

Az adathalászati vizsgálat előtt az alábbi általános beállításokat és konfigurációkat kell elvégeznie.

Fiókadatok

Mielőtt továbblépne a vizsgálatra, ajánlott rendelkeznie a felhasználónévvel, a felhasználónévvel (UPN) vagy a gyanús fiók e-mail-címével.

A Microsoft 365 alapkövetelményei

Naplózási beállítások ellenőrzése

Ellenőrizze, hogy a postaláda naplózása alapértelmezés szerint be van-e kapcsolva az alábbi parancs futtatásával az Exchange Online PowerShellben:

Get-OrganizationConfig | Format-List AuditDisabled

A Hamis érték azt jelzi, hogy a postaláda-naplózás engedélyezve van a szervezet összes postaládájában, függetlenül az egyes postaládák AuditEnabled tulajdonságának értékétől. További információ: Ellenőrizze, hogy a postaláda naplózása alapértelmezés szerint be van-e kapcsolva.

Üzenetkövetés

Az üzenetkövetési naplók felbecsülhetetlen értékű összetevők, amelyek segítenek megtalálni az üzenet eredeti forrását és a címzetteket. Az Üzenetkövetés funkciót az Exchange Felügyeleti központban (EAC) https://admin.exchange.microsoft.com/#/messagetrace használhatja az Exchange Online PowerShell Get-MessageTrace parancsmagjával vagy annak használatával.

Feljegyzés

Az üzenetkövetés a Microsoft Defender portálon https://security.microsoft.com is elérhető az E-mail és az együttműködés exchange-üzenetkövetés> területén, de ez csak egy átengedő hivatkozás az EAC üzenetkövetéséhez.

Az üzenetkövetési funkció több összetevője magától értetődő, de az üzenetazonosító egy e-mail egyedi azonosítója, és alapos megértést igényel. Ha egy érdekes e-mail üzenetazonosítóját szeretné lekérni, meg kell vizsgálnia a nyers e-mail fejléceket.

Naplóbeli keresés

Az egyesített naplózási naplóban a microsoft 365-ös szervezet felhasználói és rendszergazdai tevékenységeinek megtekintéséhez kereshet.

A bejelentkezési naplókat és/vagy a naplókat külső rendszerbe exportálják?

Mivel a Microsoft Entra-azonosító bejelentkezési és naplózási adatainak többsége 30 vagy 90 nap után felülíródik, javasoljuk, hogy a Sentinelt, az Azure Monitort vagy egy külső biztonsági információ- és eseménykezelő (SIEM) rendszert használjon.

Szerepkörök és engedélyek szükségesek

Engedélyek a Microsoft Entra-azonosítóban

Javasoljuk, hogy a következő szerepkörökben tagságot biztosítsunk ahhoz a fiókhoz, amely elvégzi a vizsgálatot:

- Globális olvasó

- Biztonsági olvasó

- Végső megoldásként mindig visszatérhet a globális Rendszergazda istrator / Company Rendszergazda istrator szerepkörébe

Engedélyek a Microsoft 365-ben

Általánosságban elmondható, hogy a Globális olvasó vagy a Biztonsági olvasó szerepkörcsoportoknak a Microsoft Defender portálon vagy a Microsoft Purview megfelelőségi portál megfelelő engedélyekkel kell rendelkezniük a megfelelő naplók kereséséhez.

Feljegyzés

Azok a fiókok, amelyek csak a Csak megtekintési naplók vagy naplók szerepkörcsoport tagjai, csak a Microsoft Defender portálon vagy a Microsoft Purview megfelelőségi portál nem fognak tudni keresni a Microsoft 365 naplójában. Ebben a forgatókönyvben engedélyeket kell hozzárendelnie az Exchange Online-ban. További információ: A naplóban való keresés előtt.

Ha nem biztos a használni kívánt szerepkörcsoportokban, tekintse meg az Exchange-parancsmagok futtatásához szükséges engedélyeket.

Microsoft Defender végponthoz

Ha Végponthoz készült Microsoft Defender (MDE) van, akkor ezt a folyamatot kell használnia. További információ: Az adathalászat kezelése jelmegosztással és gépi tanulással.

Rendszerkövetelmények

Hardverkövetelmények

A rendszernek képesnek kell lennie a PowerShell futtatására.

Szoftverkövetelmények

A felhőkörnyezet vizsgálatához a következő PowerShell-modulok szükségesek:

Azure AD PowerShell for Graph modul. A telepítési utasításokért lásd: Az Azure Active Directory PowerShell for Graph telepítése.

Ha régebbi parancsmagokra van szüksége az MSOnline (v1) Azure AD modulban, olvassa el a Microsoft Entra ID (MSOnline) című témakört.

Exchange Online PowerShell-modul: A telepítési utasításokért tekintse meg az Exchange Online PowerShell-modul telepítését és karbantartását.

Microsoft Entra incidenskezelési PowerShell-modul: A telepítési utasításokért tekintse meg a Microsoft Entra incidensválasz PowerShell-modulját

Munkafolyamat

! [Adathalászati vizsgálati munkafolyamat]

További lehetőségek:

- Töltse le az adathalászati és egyéb incidenskezelési forgatókönyv-munkafolyamatokat PDF-fájlként.

- Töltse le az adathalászati és egyéb incidenskezelési forgatókönyv-munkafolyamatokat Visio-fájlként.

Ellenőrzőlista

Ez az ellenőrzőlista segít kiértékelni a vizsgálati folyamatot, és ellenőrizni, hogy elvégezte-e az összes lépést a vizsgálat során:

| Az adathalászat kezdeti e-mailjeinek áttekintése | |

| Az e-mailt kapó felhasználók listájának lekérése | |

| A legutóbbi dátumok lekérése, amikor a felhasználó hozzáfért a postaládához | |

| Konfigurálva van a delegált hozzáférés a postaládán? | |

| Vannak továbbítási szabályok konfigurálva a postaládában? | |

| Az Exchange levelezési folyamat szabályainak áttekintése (szállítási szabályok) | |

| Az e-mailek megkeresése | |

| Olvasta vagy nyitotta meg a felhasználó az e-mailt? | |

| Kinek van még ugyanaz az e-mailje? | |

| Az e-mail tartalmazott mellékletet? | |

| Volt hasznos adat a mellékletben? | |

| A feladó valódi forrásának ellenőrzése az e-mail fejlécében | |

| Ip-címek ellenőrzése támadóknak/kampányoknak | |

| Kiválasztotta a felhasználó az e-mailben található hivatkozásokat? | |

| Melyik végponton nyitották meg az e-mailt? | |

| Végrehajtották a melléklet hasznos adatait? | |

| Megérintette vagy megnyitotta a cél IP-címét vagy URL-címét? | |

| Rosszindulatú kód lett végrehajtva? | |

| Milyen bejelentkezések történtek az összevont forgatókönyvhöz tartozó fiókkal? | |

| Milyen bejelentkezések történtek a felügyelt forgatókönyvhöz tartozó fiókkal? | |

| A forrás IP-címének vizsgálata | |

| A talált eszközazonosító vizsgálata | |

| Az egyes alkalmazásazonosítók vizsgálata |

Excel-fájlként letöltheti az adathalászati és egyéb incidenses forgatókönyv-ellenőrzőlistákat is.

Vizsgálati lépések

Ebben a vizsgálatban feltételezzük, hogy rendelkezik adathalászati mintával, vagy annak olyan részeivel, mint a feladó címe, az e-mail tárgya, vagy az üzenet egyes részei a vizsgálat megkezdéséhez. Győződjön meg arról is, hogy az előfeltételek szakaszban javasolt módon elvégezte/ engedélyezte az összes beállítást.

Ez a forgatókönyv azzal a szándékkal jön létre, hogy nem minden Microsoft-ügyfél és vizsgálati csapata rendelkezik a vizsgált bérlőben elérhető vagy konfigurált Teljes Microsoft 365 E5 vagy Microsoft Entra ID P2 licenccsomaggal. Szükség esetén azonban más automatizálási képességeket is kiemelünk.

Az e-mailt kapó felhasználók/identitások listájának lekérése

Első lépésként le kell kérnie az adathalász e-mailt kapó felhasználók/ identitások listáját. Ennek a lépésnek a célja, hogy rögzítse a lehetséges felhasználók/ identitások listáját, amelyeket később további vizsgálati lépések végrehajtásához használ majd. Tekintse meg a Munkafolyamat szakaszt, amely a vizsgálat során követendő lépések magas szintű folyamatábraját ismerteti.

Ebben a forgatókönyvben nem adunk javaslatot arra, hogyan szeretné rögzíteni a potenciális felhasználók / identitások listáját. A vizsgálat méretétől függően használhat Excel-könyvet, CSV-fájlt vagy akár adatbázist is a nagyobb vizsgálatokhoz. Az identitások listáját többféleképpen is lekérjük egy adott bérlőben, és íme néhány példa.

Tartalomkeresés létrehozása a Microsoft Purview megfelelőségi portál

Használja az összegyűjtött mutatókat a tartalomkeresés létrehozásához és futtatásához. Útmutatásért lásd: Tartalomkeresés létrehozása.

A kereshető e-mail-tulajdonságok teljes listáját a kereshető e-mail-tulajdonságok között találja.

Az alábbi példa a felhasználók által 2022. április 13. és 2022. április 14. között fogadott üzeneteket adja vissza, amelyek a tárgysorban a "művelet" és a "kötelező" szöveget tartalmazzák:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Az alábbi példa lekérdezés azokat az üzeneteket adja vissza, amelyeket chatsuwloginsset12345@outlook.com a tárgysorban a "Fiókadatok frissítése" kifejezés tartalmaz.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

További információkért tekintse meg, hogyan kereshet és törölhet üzeneteket a szervezetében.

A Search-Mailbox parancsmag használata az Exchange Online PowerShellben

Az Exchange Online PowerShell keresési postaláda-parancsmagja segítségével is végrehajthat egy adott lekérdezést egy érdekes célpostaládán, és az eredményeket egy nem kapcsolódó célpostaládára másolhatja.

Az alábbi példalekérdezés keres Egy Jane Smith-postaládában egy olyan e-mailt, amely a tárgyban a Számla kifejezést tartalmazza, és az eredményeket az IRMailboxba másolja a "Vizsgálat" nevű mappába.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Ebben a példaparancsban a lekérdezés az összes bérlői postaládában keres egy olyan e-mailt, amely a tárgyban a "InvoiceUrgent" kifejezést tartalmazza, és az eredményeket az IRMailboxba másolja a "Vizsgálat" nevű mappába.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Részletes szintaxis- és paraméterinformációkért lásd: Search-Mailbox.

Konfigurálva van a delegált hozzáférés a postaládán?

A következő szkripttel ellenőrizze, hogy a delegált hozzáférés konfigurálva van-e a postaládában: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

A jelentés létrehozásához futtasson egy kis PowerShell-szkriptet, amely lekéri az összes felhasználó listáját. Ezután a Get-MailboxPermission parancsmaggal hozzon létre egy CSV-fájlt a bérlőben lévő összes postaláda-meghatalmazottról.

Keressen szokatlan neveket vagy engedélytámogatásokat. Ha valami szokatlant lát, forduljon a postaláda tulajdonosához, és ellenőrizze, hogy az jogszerű-e.

Vannak továbbítási szabályok konfigurálva a postaládához?

Minden azonosított postaládát ellenőriznie kell a postaláda-továbbítás (más néven SMTP-továbbítás) vagy a levelezési szabályok esetében, amelyek e-maileket továbbítanak külső címzetteknek (általában újonnan létrehozott beérkezett üzenetekre vonatkozó szabályok).

Ha az összes postaládát ellenőrizni szeretné a postaláda-továbbításhoz, futtassa a következő parancsot az Exchange Online PowerShellben:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationA postaládákban a megadott dátumok között létrehozott Beérkezett üzenetek mappában lévő szabályok kereséséhez futtassa a következő parancsot az Exchange Online PowerShellben:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvAz Automatikusan továbbított üzenetek jelentést az Exchange Felügyeleti központban (EAC) is használhatja. Útmutatásért tekintse meg az Automatikusan továbbított üzenetek jelentését az Exchange Online-ban.

Megjegyzések:

- Keressen szokatlan célhelyeket vagy bármilyen külső címzést.

- Keressen olyan továbbítási szabályokat, amelyek a feltételekben szokatlanul fontos szavakat tartalmaznak, például az összes e-mailt, amelyben a tárgyban szerepel a számla szó. Lépjen kapcsolatba a postaláda tulajdonosával, és ellenőrizze, hogy a postaláda jogos-e.

Beérkezett üzenetekre vonatkozó szabályok áttekintése

Ellenőrizze a beérkezett üzenetekre vonatkozó szabályok eltávolítását, figyelembe véve a vizsgálathoz közel lévő időbélyegeket. Példaként használja a következő parancsot az Exchange Online PowerShellben:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Exchange-levelezési szabályok (szállítási szabályok) áttekintése

Kétféleképpen szerezheti be az Exchange levelezési szabályainak listáját (más néven szállítási szabályokat) a szervezetben:

- Az Exchange Felügyeleti központban vagy az Exchange Online PowerShellben. Útmutatásért tekintse meg vagy módosítsa az e-mail-forgalom szabályát.

- Az Exchange átviteli szabály jelentése az Exchange Felügyeleti központban. Útmutatásért tekintse meg az Exchange átviteli szabály jelentését az Exchange Online-ban.

Keressen új szabályokat vagy szabályokat, amelyeket módosítottak, hogy a levelezést külső tartományokba irányítsák át. A szabályok számának ismertnek és viszonylag kicsinek kell lennie. Naplókereséssel meghatározhatja, hogy ki és honnan hozta létre a szabályt. Ha valami szokatlant lát, forduljon a létrehozóhoz, és állapítsa meg, hogy az jogszerű-e.

A legutóbbi dátumok lekérése, amikor a felhasználó hozzáfért a postaládához

A Microsoft 365 biztonsági és megfelelőségi központjában lépjen az egyesített naplózási naplóhoz. A legördülő listában a Tevékenységek csoportban az Exchange Postaláda tevékenységei alapján szűrhet.

A sérült felhasználók listájának lehetősége a Microsoft 365 biztonsági és megfelelőségi központjában érhető el.

Ez a jelentés olyan tevékenységeket mutat be, amelyek azt jelezhetik, hogy egy postaláda tiltott hozzáféréssel rendelkezik. Ide tartoznak a létrehozott vagy fogadott üzenetek, az áthelyezett vagy törölt üzenetek, a másolt vagy törölt üzenetek, a küldés nevében vagy másként küldött üzenetek, valamint az összes postaláda-bejelentkezés. Az adatok tartalmazzák a dátumot, az IP-címet, a felhasználót, az elvégzett tevékenységet, az érintett elemet és a kiterjesztett részleteket.

Feljegyzés

Az adatok rögzítéséhez engedélyeznie kell a postaláda naplózási lehetőségét.

Az itt szereplő adatok mennyisége nagyon jelentős lehet, ezért a keresést azokra a felhasználókra összpontosítsa, amelyek nagy hatással lennének az illetéktelen behatolásra. Keressen szokatlan mintákat, például a nap páratlan időszakait vagy szokatlan IP-címeket, és keressen olyan mintákat, mint a nagy mennyiségű áthelyezés, törlés vagy törlés.

Olvasta/nyitotta meg a felhasználó az e-mailt?

Itt két fő eset áll fenn:

- A postaláda az Exchange Online-ban található.

- A postaláda a helyszíni Exchange-ben (hibrid Exchange) található.

Az Exchange Online-felhasználó megnyitotta-e az e-mailt

Az Exchange Online PowerShell Keresési postaláda parancsmagja segítségével egy adott keresési lekérdezést hajthat végre egy érdekes célpostaládán, és másolhatja az eredményeket egy nem kapcsolódó célpostaládára.

Az alábbi példalekérdezés keres Janes Smith postaládájában egy olyan e-mailt, amely a tárgyban a Számla kifejezést tartalmazza, és az eredményeket a Vizsgálat nevű mappában lévő IRMailboxba másolja.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Az alábbi mintalekérdezés az összes bérlői postaládában keres egy olyan e-mailt, amely tartalmazza a tárgyban a InvoiceUrgent kifejezést, és az eredményeket a Vizsgálat nevű mappában lévő IRMailboxba másolja.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

A felhasználó hibriden nyitotta meg az e-mailt az Exchange-ben

A Get-MessageTrackingLog parancsmaggal keresse meg az üzenetkövetési naplóban tárolt üzenetkézbesítési adatokat. Példa:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Részletes szintaxis- és paraméterinformációkat a Get-MessageTrackingLog című témakörben talál.

Kinek van még ugyanaz az e-mailje?

Itt két fő eset áll fenn:

- A postaláda az Exchange Online-ban található.

- A postaláda a helyszíni Exchange-ben (hibrid Exchange) található.

A munkafolyamat lényegében megegyezik a jelen cikk korábbi szakaszában szereplő e-mail-szakaszt kapó felhasználók/identitások listájának lekérésével.

Az e-mail megkeresése az Exchange Online-ban

A Keresési postaláda parancsmaggal egy adott keresési lekérdezést hajthat végre egy érdekes célpostaládán, és az eredményeket egy nem kapcsolódó célpostaládára másolhatja.

Ez a mintalekérdezés az összes bérlői postaládában keres egy olyan e-mailt, amely tartalmazza a tárgyBan található InvoiceUrgent tárgyat, és az eredményeket a Vizsgálat nevű mappában lévő IRMailboxba másolja.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Az e-mail megkeresése a helyszíni Exchange-ben

A Get-MessageTrackingLog parancsmaggal keresse meg az üzenetkövetési naplóban tárolt üzenetkézbesítési adatokat. Példa:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Részletes szintaxis- és paraméterinformációkat a Get-MessageTrackingLog című témakörben talál.

Az e-mail tartalmazott mellékletet?

Itt két fő eset áll fenn:

- A postaláda az Exchange Online-ban található.

- A postaláda a helyszíni Exchange-ben (hibrid Exchange) található.

Megtudhatja, hogy az üzenet tartalmazott-e mellékletet az Exchange Online-ban

Ha a postaláda az Exchange Online-ban található, két lehetősége van:

- A klasszikus Search-Mailbox parancsmag használata

- A New-ComplianceSearch parancsmag használata

A Keresési postaláda parancsmaggal egy adott keresési lekérdezést hajthat végre egy érdekes célpostaládán, és az eredményeket egy nem kapcsolódó célpostaládára másolhatja. Példa:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Részletes szintaxis- és paraméterinformációkért lásd: Search-Mailbox.

A másik lehetőség a New-ComplianceSearch parancsmag használata. Példa:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Részletes szintaxis- és paraméterinformációkért lásd: New-ComplianceSearch.

Megtudhatja, hogy az üzenet tartalmazott-e mellékletet a helyszíni Exchange-ben

Feljegyzés

Az Exchange Server 2013-ban ehhez az eljáráshoz a 12-es (CU12) vagy újabb kumulatív frissítés szükséges. További információkért tekintse meg ezt a cikket.

A Keresési postaláda parancsmaggal megkeresheti az üzenetkövetési naplóban tárolt üzenetkézbesítési adatokat. Példa:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Részletes szintaxis- és paraméterinformációkért lásd: Search-Mailbox.

Volt hasznos adat a mellékletben?

Keresse meg a melléklet potenciális rosszindulatú tartalmát. Ilyenek például a PDF-fájlok, az elhomályosított PowerShell vagy más szkriptkódok.

A Veszélyforrások elleni védelem állapotjelentésében az Adatok megtekintése e-mail > kártevők szerint nézet mutatja azoknak a bejövő és kimenő üzeneteknek a számát, amelyeket kártevőként észleltek a szervezet számára. További információ: Veszélyforrások elleni védelem állapotjelentése: Adatok megtekintése e-mail > kártevők szerint.

A feladó valódi forrásának ellenőrzése az e-mail fejlécében

Az üzenetkövetési funkció számos összetevője magától értetődő, de alaposan ismernie kell az üzenetazonosítót. Az üzenetazonosító egy e-mail egyedi azonosítója.

Ha egy érdekes e-mail üzenetazonosítóját szeretné beszerezni, meg kell vizsgálnia a nyers e-mail fejléceket. Ennek a Microsoft Outlookban vagy a Webes Outlookban (korábbi nevén Outlook Web App vagy OWA) történő végrehajtásával kapcsolatos útmutatásért lásd: Internetes üzenetfejlécek megtekintése az Outlookban

E-mail-fejléc megtekintésekor ajánlott a fejlécadatokat az MXToolbox vagy az Azure által biztosított e-mail-fejlécelemzőbe másolni és beilleszteni az olvashatóság érdekében.

Fejlécek útválasztási információi: Az útválasztási információk az e-mailek útvonalát biztosítják a számítógépek közötti átvitel során.

Sender Policy Framework (SPF): E-mail-ellenőrzés a hamisítás megelőzéséhez/észleléséhez. Az SPF rekordban meghatározhatja, hogy mely IP-címek és tartományok küldhetnek e-mailt a tartomány nevében.

SPF = Pass: Az SPF TXT rekord megállapította, hogy a feladó egy tartomány nevében küldhet.

- SPF = Semleges

- SPF = Fail: A házirend konfigurációja határozza meg a feladó IP-címe üzenet kimenetét

- SMTP-levelezés: Ellenőrizze, hogy ez egy megbízható tartomány-e

További információ az SPF-ről: Hogyan használja a Microsoft 365 az SPF-t a hamisítás megelőzésére

Gyakori értékek: Íme a leggyakrabban használt és megtekintett fejlécek és azok értékeinek lebontása. Ezek értékes információk, és a Fenyegetéskezelő Keresési mezőiben is használhatók.

- Erről a címről

- Tárgy

- Üzenetazonosító

- Címzett

- Visszatérési útvonal címe

Hitelesítési eredmények: Megtalálhatja, hogy az e-mail-ügyfél mit hitelesített az e-mail küldésekor. SPF- és DKIM-hitelesítést biztosít.

Származó IP: Az eredeti IP-cím használható annak megállapítására, hogy az IP-cím blokkolva van-e, és hogy lekérjük-e a földrajzi helyet.

Levélszemét megbízhatósági szintje (SCL): Ez határozza meg a bejövő e-mailek valószínűségét.

- -1: A legtöbb levélszemétszűrés mellőzése megbízható feladótól, megbízható címzetttől vagy biztonságosan felsorolt IP-címtől (megbízható partnertől)

- 0, 1: Nem levélszemét, mert az üzenetet beolvasták és tisztanak találták

- 5, 6: Levélszemét

- 7, 8, 9: Nagy megbízhatóságú levélszemét

Az SPF rekord egy DNS-adatbázisban van tárolva, és a DNS keresési adataival van csomagolva. Az nslookup paranccsal manuálisan ellenőrizheti a tartomány feladói házirend-keretrendszerének (SPF) rekordját:

Nyissa meg a parancssort (Futtatás > indítása > parancsmag).

Írja be a parancsot a következőként:

nslookup -type=txt"szóköz, majd a tartomány/gazdagép neve. Például:nslookup -type=txt domainname.com

Feljegyzés

-all (elutasítja vagy sikertelennek továbbítja az e-mailt, ha valami nem egyezik), ez ajánlott.

Ellenőrizze, hogy a DKIM engedélyezve van-e az egyéni tartományaiban a Microsoft 365-ben

Minden olyan tartományhoz két CNAME rekordot kell közzétennie, amelyeket hozzá szeretne adni az azonosított levelezési kulcsokhoz (DKIM). Megtudhatja, hogyan ellenőrizheti az egyéni tartományból küldött kimenő e-maileket a DKIM használatával.

Tartományalapú üzenethitelesítés, -jelentéskészítés és -megfelelőség (DMARC) ellenőrzése

Ezzel a funkcióval ellenőrizheti a kimenő e-maileket a Microsoft 365-ben.

Ip-címek ellenőrzése támadóknak/kampányoknak

Az előző vizsgálati lépések során azonosított IP-címek ellenőrzéséhez vagy vizsgálatához az alábbi lehetőségek bármelyikét használhatja:

- Virustotal

- Microsoft Defender végponthoz

- Nyilvános források:

- Ipinfo.io – Ingyenesen beszerezheti a földrajzi helyet

- Censys.io - Van egy ingyenes lehetőség, hogy információt szerezzen arról, amit a passzív vizsgálat az interneten tud

- AbuseIPDB.com – Van egy ingyenes lehetőség, amely némi földrajzi helymeghatározást biztosít

- Bing és Google megkérdezése – Keresés az IP-címen

URL-cím hírneve

Bármilyen Windows 10-es eszközt és Microsoft Edge böngészőt használhat, amely a SmartScreen technológiát használja.

Íme néhány külső URL-hírnevének példája

Az IP-címek és URL-címek vizsgálata során keresse meg és hasonlítsa össze az IP-címeket a kimenettől vagy az eredményektől függően, és adja hozzá azokat a támadó forráslistájához.

A felhasználó rákattintott az e-mailben található hivatkozásokra?

Ha a felhasználó az e-mailben található hivatkozásra kattintott (szándékosan vagy nem), akkor ez a művelet általában egy új folyamat létrehozását eredményezi az eszközön. A végrehajtott eszköztől függően eszközspecifikus vizsgálatokat kell végeznie. Például Windows vs Android vs iOS. Ebben a cikkben egy általános megközelítést ismertettünk a Windows-alapú eszközök néhány részletével együtt. Ha Végponthoz készült Microsoft Defender (MDE) rendszert használ, akkor iOS és hamarosan Android rendszeren is használhatja.

Ezeket az eseményeket a Végponthoz készült Microsoft Defender használatával vizsgálhatja meg.

VPN-/proxynaplók A proxy- és VPN-megoldások gyártójától függően ellenőriznie kell a vonatkozó naplókat. Ideális esetben az eseményeket a SIEM-nek vagy a Microsoft Sentinelnek továbbítja.

A Végponthoz készült Microsoft Defender ez a legjobb eset, mert a fenyegetésintelligencia és az automatizált elemzés segítségével segíthet a vizsgálatban. További részletekért tekintse meg, hogyan vizsgálhatja meg a riasztásokat a Végponthoz készült Microsoft Defender.

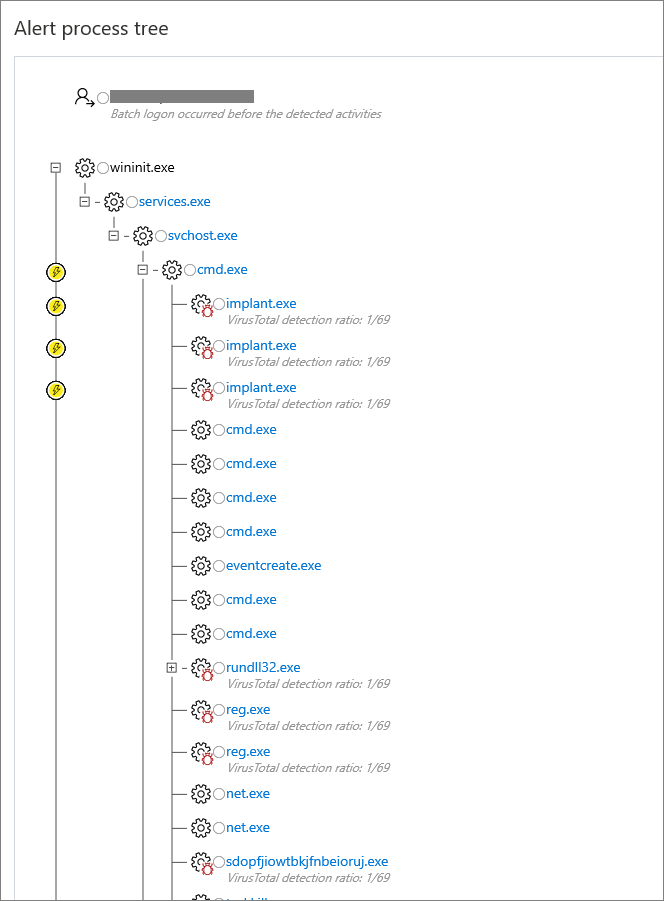

A riasztási folyamatfa a riasztások osztályozását és vizsgálatát a következő szintre emeli, és megjeleníti az összesített riasztásokat és a környező bizonyítékokat, amelyek ugyanabban a végrehajtási környezetben és időszakban történtek.

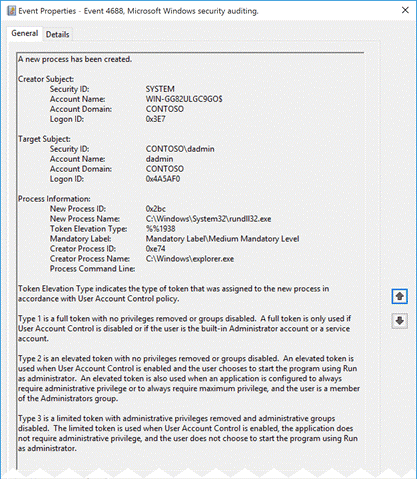

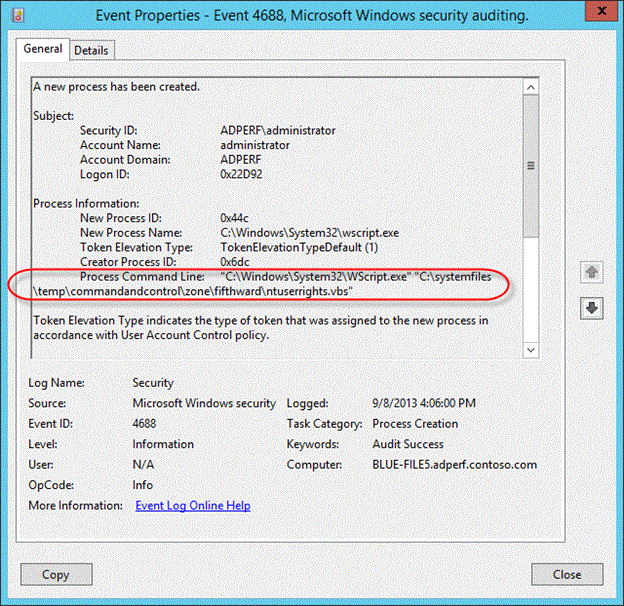

Windows-alapú ügyféleszközök : Győződjön meg arról, hogy engedélyezte a Folyamatlétrehozás eseményei lehetőséget. Ideális esetben engedélyeznie kell a parancssori nyomkövetési eseményeket is.

Azon Windows-ügyfeleken, amelyeken a vizsgálat előtt engedélyezve vannak a fent említett naplózási események, ellenőrizheti a 4688-at, és meghatározhatja az e-mail felhasználónak való kézbesítésének időpontját:

Melyik végponton nyitották meg az e-mailt?

Az alábbi feladatok az előző vizsgálati lépéshez hasonlóak: A felhasználó rákattintott az e-mailben található hivatkozásokra?

Végrehajtották a csatolt hasznos adatokat?

Az alábbi feladatok az előző vizsgálati lépéshez hasonlóak: A felhasználó rákattintott az e-mailben található hivatkozásokra?

Megérintette vagy megnyitotta a cél IP-címét/ URL-címét?

Az alábbi feladatok az előző vizsgálati lépéshez hasonlóak: A felhasználó rákattintott az e-mailben található hivatkozásokra?

Rosszindulatú kód lett végrehajtva?

Az alábbi feladatok az előző vizsgálati lépéshez hasonlóak: A felhasználó rákattintott az e-mailben található hivatkozásokra?

Milyen bejelentkezések történtek a fiókkal?

Ellenőrizze a fiókkal történt különböző bejelentkezéseket.

Összevont forgatókönyv

A naplózási napló beállításai és eseményei az operációs rendszer (OS) szintje és az Active Directory összevonási szolgáltatások (AD FS) (ADFS) kiszolgálóverziója alapján különböznek.

A különböző kiszolgálóverziókról a következő szakaszokban olvashat.

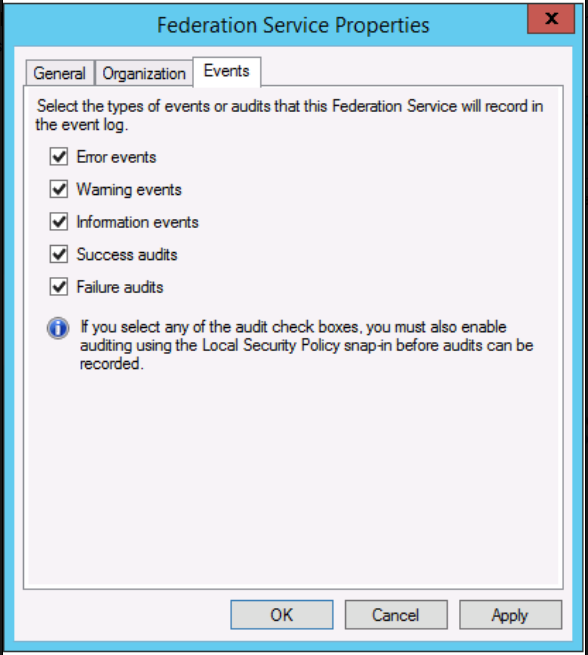

Server 2012 R2

Alapértelmezés szerint a rendszer nem naplóz biztonsági eseményeket a Server 2012 R2-n. Ezt a funkciót a farm minden egyes ADFS-kiszolgálóján engedélyeznie kell. Az ADFS Felügyeleti konzolon válassza az Összevonási szolgáltatás tulajdonságainak szerkesztése lehetőséget.

Engedélyeznie kell az operációsrendszer-naplózási szabályzatot is.

Nyissa meg a parancssort, és futtassa a következő parancsot rendszergazdaként.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

További részletekért tekintse meg , hogyan konfigurálhatja az ADFS-kiszolgálókat hibaelhárításra.

Az ADFS PowerShell-modulokat a következő forrásból is letöltheti:

Server 2016 és újabb

Alapértelmezés szerint a Windows Server 2016 ADFS-ben engedélyezve van az alapszintű naplózás. Az alapszintű naplózással a rendszergazdák öt vagy kevesebb eseményt láthatnak egyetlen kéréshez. A naplózási szintet azonban az alábbi paranccsal emelheti vagy csökkentheti:

Set-AdfsProperties -AuditLevel Verbose

További részletekért tekintse meg az ADFS naplózási fejlesztéseit a Windows Serveren.

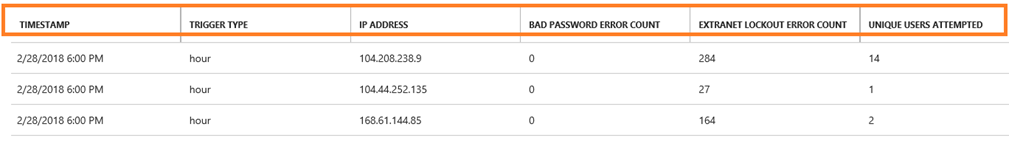

Ha telepítve van a Microsoft Entra Csatlakozás Health, akkor a kockázatos IP-jelentést is meg kell vizsgálnia. A sikertelen bejelentkezési tevékenység ügyfél IP-címei a webalkalmazás-proxykiszolgálókon keresztül vannak összesítve. A Kockázatos IP-jelentés minden eleme összesített információkat jelenít meg a sikertelen AD FS bejelentkezési tevékenységekről, amelyek túllépik a kijelölt küszöbértéket.

További részletekért lásd : Kockázatos IP-jelentés.

Server 2012 R2

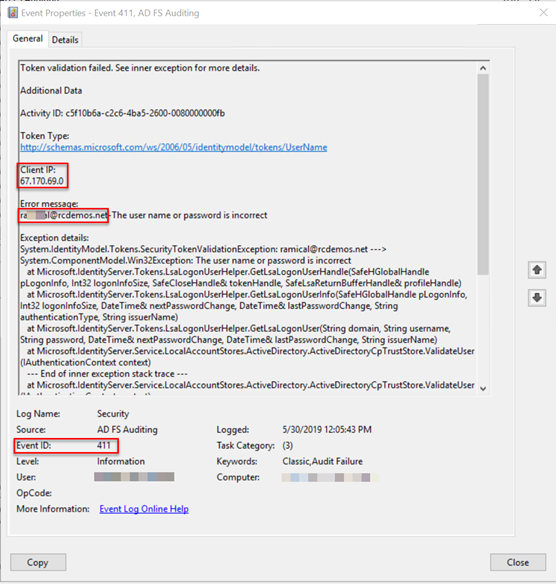

Eseményazonosító: 342 – "A felhasználónév vagy jelszó helytelen" az ADFS felügyeleti naplóiban.

A tényleges naplózási eseményekhez meg kell tekintenie a biztonsági események naplóit, és a klasszikus naplózási hiba esetén a 411-as eseményazonosítójú eseményeket kell keresnie ADFS-naplózásként. A sikeres hitelesítéshez keresse meg a 412-s eseményazonosítót is.

Az eseményazonosító: 411 - SecurityTokenValidationFailureAudit Token érvényesítése nem sikerült. További részletekért tekintse meg a belső kivételt.

Előfordulhat, hogy az eseményt az 501-ben megadott eseményazonosítóval kell korrelálnia.

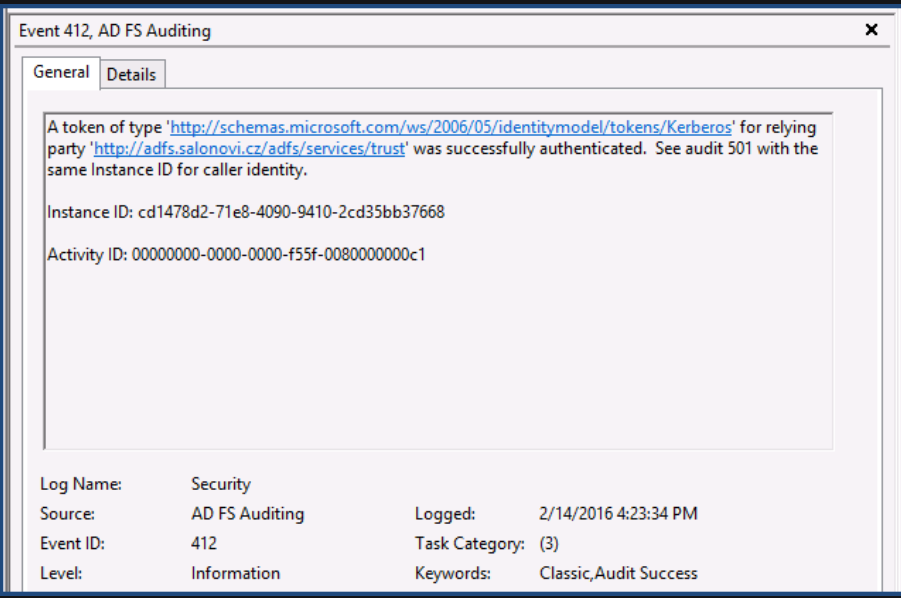

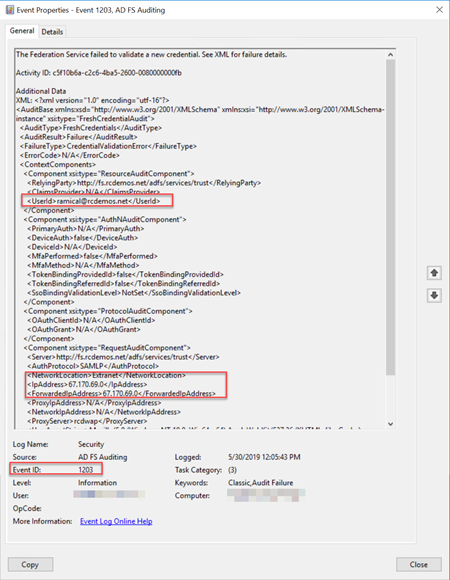

Server 2016 és újabb

A tényleges naplózási eseményekhez meg kell tekintenie a biztonsági események naplóit, és az eseményeket a sikeres hitelesítési események 1202-ben, a hibák esetén pedig 1203-at kell keresnie.

Példa az eseményazonosító1202-ra:

Eseményazonosító: 1202 FreshCredentialSuccessAudit Az összevonási szolgáltatás egy új hitelesítő adatot ellenőrzött. Részletekért tekintse meg az XML-t.

Példa az 1203-at azonosító eseményre:

Eseményazonosító: 1203 FreshCredentialFailureAudit Az összevonási szolgáltatás nem tudta érvényesíteni az új hitelesítő adatokat. A hiba részleteiért tekintse meg az XML-t.

Az ADFS-eseményazonosító operációsrendszer-szintenkénti teljes listájának lekéréséhez tekintse meg a GetADF Standard kiadás ventList webhelyet.

Felügyelt forgatókönyv

Ellenőrizze a Vizsgált felhasználó(k) Microsoft Entra bejelentkezési naplóit.

- Lépjen a Microsoft Entra Felügyeleti központ > bejelentkezési képernyőjére

- A bejelentkezési tevékenységek ellenőrzése

- A PowerShell-függvény ellenőrzése a GitHubon

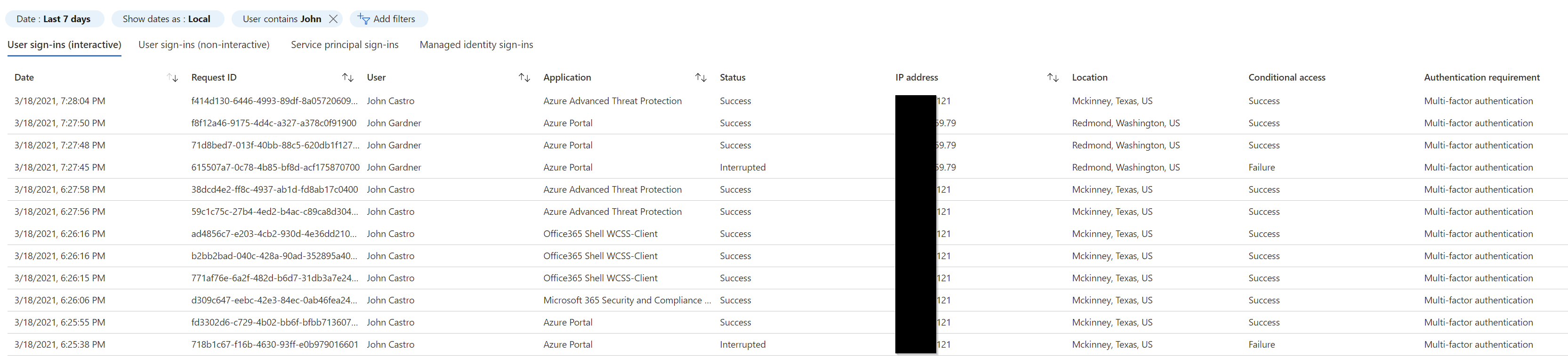

A Microsoft Entra Felügyeleti központban lépjen a Bejelentkezések képernyőre, és adja hozzá/módosítsa a megjelenítési szűrőt az előző vizsgálati lépésekben talált időkerethez, valamint adja hozzá a felhasználónevet szűrőként, ahogyan az a képen látható.

A Graph API-val is kereshet. Szűrjön például a felhasználói tulajdonságokra, és kérje le vele együtt a lastSignInDate parancsot. Keressen rá egy adott felhasználóra a felhasználó utolsó bejelentkezési dátumának lekéréséhez.

Például: https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Vagy a PowerShell-paranccsal Get-AzureADUserLastSignInActivity lekérheti a felhasználó utolsó interaktív bejelentkezési tevékenységét, amelyet az objektumazonosítója céloz meg. Ez a példa egy dátum- és időbélyeggel ellátott CSV-fájlba írja a kimenetet a végrehajtási könyvtárban.

Get-AzureADUserLastSignInActivity -TenantId 536279f6-1234-2567-be2d-61e352b51eef -UserObjectId 69447235-0974-4af6-bfa3-d0e922a92048 -CsvOutput

Vagy használhatja ezt a parancsot az AzureADIncidentResponse PowerShell-modulból:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3

Forrás IP-címének vizsgálata

A Microsoft Entra bejelentkezési naplóiban vagy az ADFS/Összevonási kiszolgáló naplófájljaiban talált forrás IP-címek alapján vizsgálja meg tovább, hogy honnan indult a forgalom.

Felügyelt felhasználó

Felügyelt forgatókönyv esetén meg kell néznie a bejelentkezési naplókat, és szűrnie kell a forrás IP-címe alapján:

![Example of a managed user IP address]](media/incident-response-playbook-phishing/managedusersip.png)

Vagy használhatja ezt a parancsot az AzureADIncidentResponse PowerShell-modulból:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

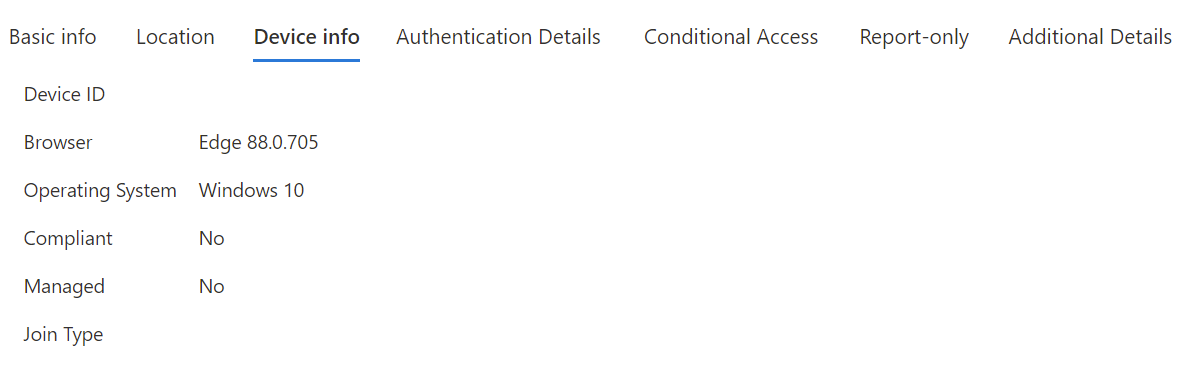

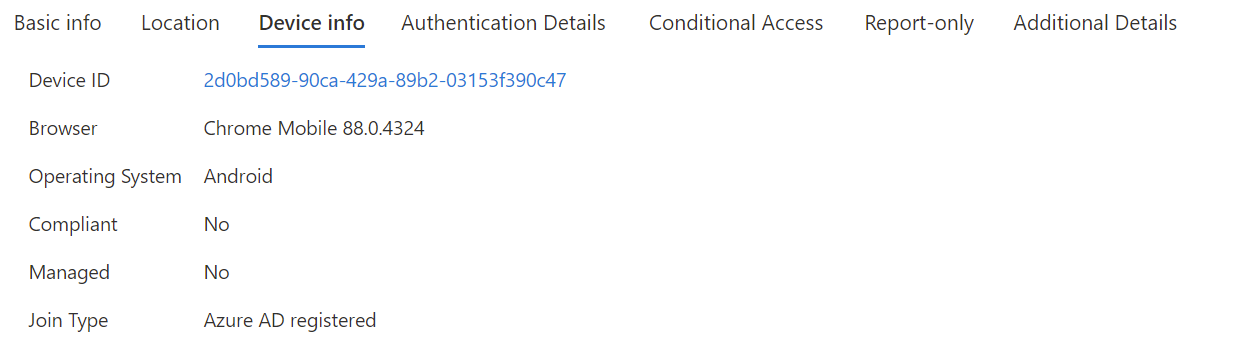

A találatok listájának megtekintésekor lépjen az Eszközadatok lapra. A használt eszköztől függően eltérő kimenet jelenik meg. Íme néhány példa:

1. példa – Nem felügyelt eszköz (BYOD):

2. példa – Felügyelt eszköz (Microsoft Entra join vagy Microsoft Entra hybrid join):

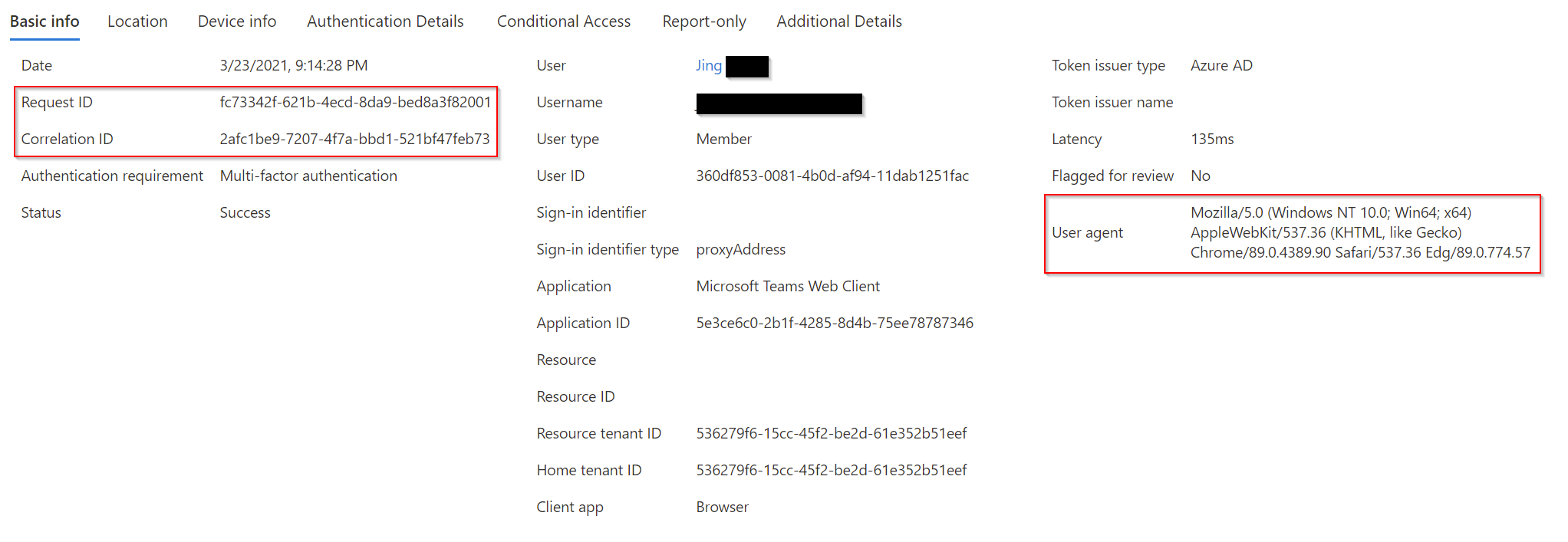

Ellenőrizze a DeviceID azonosítót, ha van ilyen. Az operációs rendszert és a böngészőt vagy a UserAgent sztringet is meg kell keresnie.

Jegyezze fel a korrelációs azonosítót, a kérelem azonosítóját és az időbélyeget. Az eredmények más eseményekhez való korrelációjához korrelációs azonosítót és időbélyeget kell használnia.

Összevont felhasználó/alkalmazás

Kövesse ugyanazt az eljárást, amely az összevont bejelentkezési forgatókönyvben szerepel.

Keresse meg és rögzítse a DeviceID, az operációs rendszer szintje, a Korrelációs azonosító, a RequestID azonosítót.

Az azonosított DeviceID vizsgálata

Ez a lépés csak a Microsoft Entra ID által ismert eszközökre vonatkozik. Ha például az előző lépésekből egy vagy több lehetséges eszközazonosítót talált, akkor további vizsgálatokat végezhet ezen az eszközön. Keresse meg és rögzítse a DeviceID-t és az eszköztulajdonost.

Az egyes AppID-k vizsgálata

A kiindulópont itt a bejelentkezési naplók és a bérlő vagy az összevonási kiszolgálók konfigurációjának alkalmazáskonfigurációja.

Felügyelt forgatókönyv

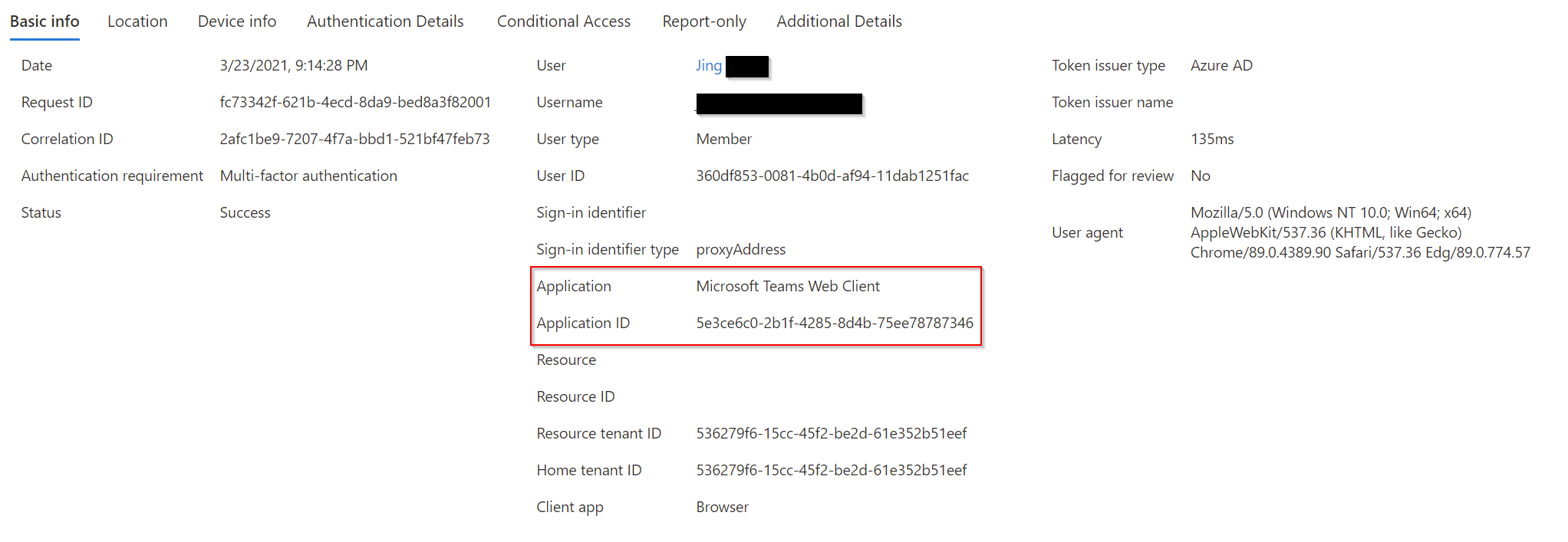

A korábban megtalált bejelentkezési naplóadatokból ellenőrizze az Alkalmazásazonosítót az Alapszintű információ lapon:

Figyelje meg az alkalmazás (és az azonosító) és az erőforrás (és az azonosító) közötti különbségeket. Az alkalmazás az ügyfél-összetevő, míg az erőforrás a Szolgáltatás /alkalmazás a Microsoft Entra-azonosítóban.

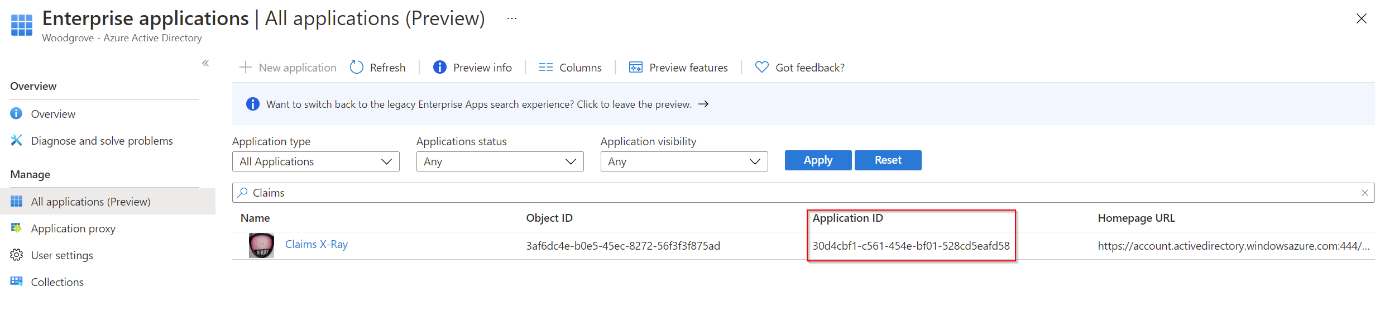

Ezzel az AppID-vel most már végezhet kutatást a bérlőben. Példa:

Get-MgApplication -Filter "AppId eq '30d4cbf1-c561-454e-bf01-528cd5eafd58'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 30d4cbf1-c561-454e-bf01-528cd5eafd58 Claims X-Ray

Ezekkel az információkkal az Enterprise Applications portálon kereshet. Lépjen a Minden alkalmazás elemre , és keresse meg az adott AppID azonosítót.

További incidenskezelési forgatókönyvek

Tekintse át az alábbi további támadások azonosítására és kivizsgálására vonatkozó útmutatást:

- Jelszó spray

- Alkalmazás hozzájárulása

- A Microsoft Microsoft incidenskezelési csapatának zsarolóprogram-megközelítése és ajánlott eljárásai

Incidenskezelési erőforrások

- A Microsoft biztonsági termékeinek és erőforrásainak áttekintése új szerepkörű és tapasztalt elemzők számára

- A Security Operations Center (SOC) tervezése

- Microsoft Defender XDR incidensválasz

- Felhőhöz készült Microsoft Defender (Azure)

- Microsoft Sentinel incidensre adott válasz

- A Microsoft incidenskezelési csapatának útmutatója a biztonsági csapatok és vezetők számára ajánlott eljárásokat osztja meg

- A Microsoft incidenskezelési útmutatói segítenek a biztonsági csapatoknak a gyanús tevékenységek elemzésében

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: