Alkalmazás-hozzájárulás-engedélyezés vizsgálata

Ez a cikk útmutatást nyújt az alkalmazás-hozzájárulási támadások azonosításához és kivizsgálásához, az információk védelméhez és a további kockázatok minimalizálásához.

Ez a cikk a következő szakaszokat tartalmazza:

- Előfeltételek: A vizsgálat megkezdése előtt teljesítenie kell azokat a konkrét követelményeket, amelyeket teljesítenie kell. Például be kell kapcsolni a naplózást, többek között a szerepköröket és a szükséges engedélyeket.

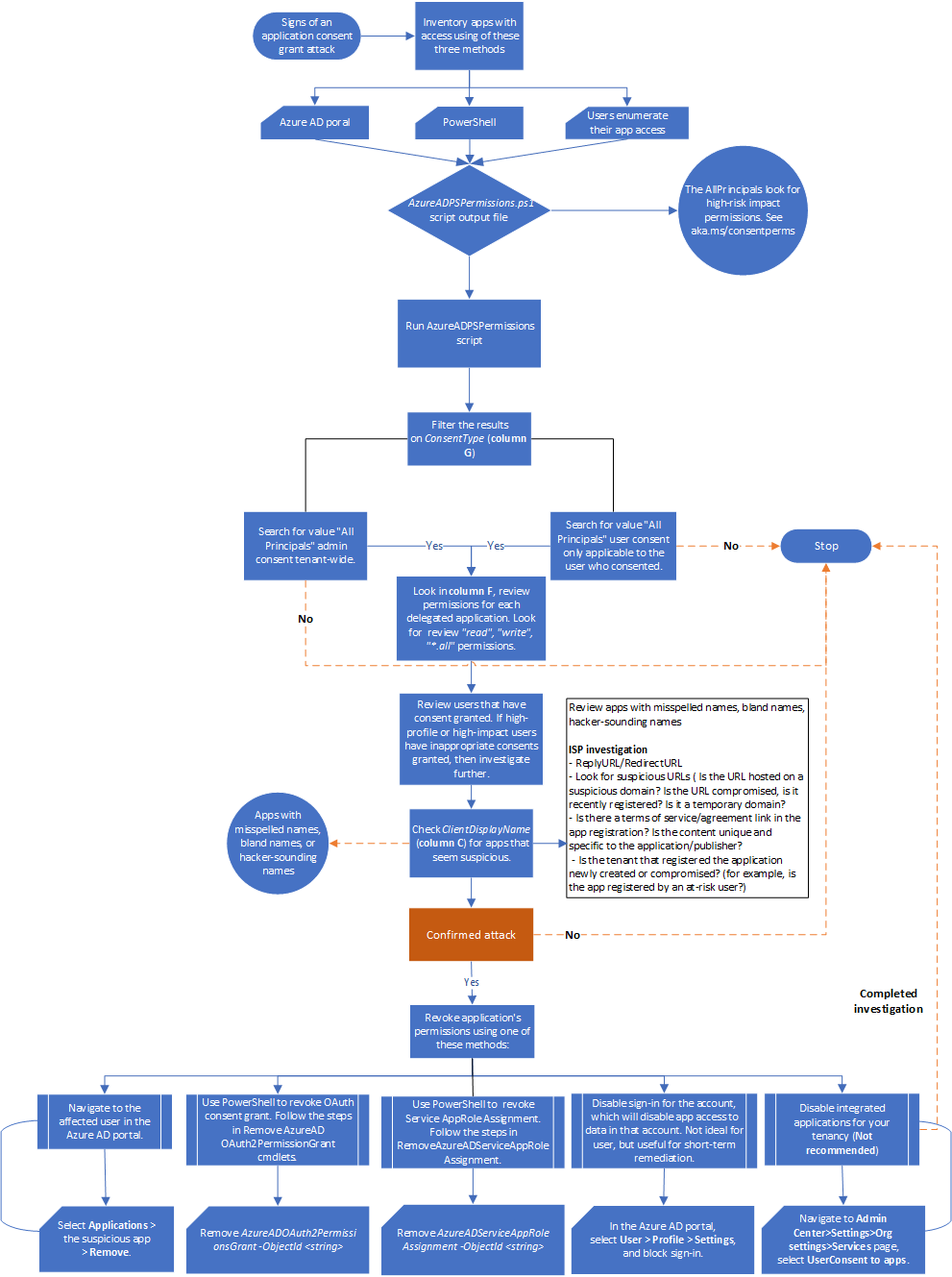

- Munkafolyamat: A vizsgálat elvégzéséhez követendő logikai folyamatot jeleníti meg.

- Ellenőrzőlista: A folyamatábra egyes lépéseihez tartozó tevékenységek listáját tartalmazza. Ez az ellenőrzőlista nagy mértékben szabályozott környezetekben hasznos lehet a megtett lépések ellenőrzéséhez, vagy egyszerűen csak minőségi kapuként.

- Vizsgálati lépések: Részletes részletes útmutatót tartalmaz ehhez az adott vizsgálathoz.

- Helyreállítás: Magas szintű lépéseket tartalmaz a tiltott alkalmazásengedély-hozzájárulási támadás helyreállítására/enyhítésére.

- Hivatkozások: További olvasási és referenciaanyagokat tartalmaz.

Előfeltételek

Az alábbiakban általános beállításokat és konfigurációkat kell elvégeznie az alkalmazás-hozzájárulási támogatások vizsgálatához. A vizsgálat megkezdése előtt mindenképpen olvassa el a hozzájárulási engedélyeknek a hozzájárulási engedélytípusokban ismertetett típusait.

Ügyféladatok

A vizsgálati folyamat elindításához a következő adatokra van szüksége:

- Hozzáférés a bérlőhöz globális Rendszergazda – Csak felhőbeli fiók (nem része a helyszíni környezetnek)

- A biztonsági rések jelzéseinek részletessége (IoCs)

- Az incidens észlelésének dátuma és időpontja

- Dátumtartomány

- Feltört fiókok száma

- Feltört fiókok neve

- A feltört fiók szerepkörei

- Magas jogosultsági szintűek a fiókok (GA Microsoft Exchange, SharePoint)?

- Vannak olyan vállalati alkalmazások, amelyek kapcsolódnak az incidenshez?

- Jelentettek-e felhasználók olyan alkalmazásokat, amelyek engedélyt kértek az adatokra a nevükben?

Rendszerkövetelmények

Győződjön meg arról, hogy a következő telepítéseket és konfigurációs követelményeket teljesíti:

- Az AzureAD PowerShell-modul telepítve van.

- Globális rendszergazdai jogosultságokkal rendelkezik azon a bérlőn, amelyen a szkript fut.

- A szkriptek futtatásához használt számítógépen helyi rendszergazdai szerepkör van hozzárendelve.

Feljegyzés

Az Azure AD- és MSOnline PowerShell-modulok 2024. március 30-ától elavultak. További információkért olvassa el az elavulás frissítését. Ezen dátum után ezeknek a moduloknak a támogatása a Microsoft Graph PowerShell SDK-ra való migrálásra és a biztonsági javításokra korlátozódik. Az elavult modulok 2025. március 30-ától működnek tovább.

Javasoljuk, hogy migráljon a Microsoft Graph PowerShellbe a Microsoft Entra ID (korábbi nevén Azure AD) használatához. Gyakori migrálási kérdésekért tekintse meg a migrálással kapcsolatos gyakori kérdéseket. Megjegyzés: Az MSOnline 1.0.x verziói 2024. június 30. után fennakadást tapasztalhatnak.

Az AzureAD-modul telepítése

Ezzel a paranccsal telepítheti az AzureAD-modult.

Install-Module -Name AzureAD -Verbose

Feljegyzés

Ha a rendszer nem megbízható adattárból kéri a modulok telepítését, írja be az Y kifejezést, és nyomja le az Enter billentyűt.

Az MSOnline PowerShell-modul telepítése

Futtassa a Windows PowerShell-alkalmazást emelt szintű jogosultságokkal (rendszergazdaként futtatva).

Futtassa ezt a parancsot, hogy lehetővé tegye a PowerShell számára az aláírt szkriptek futtatását.

Set-ExecutionPolicy RemoteSignedTelepítse az MSOnline modult ezzel a paranccsal.

Install-Module -Name MSOnline -VerboseFeljegyzés

Ha a rendszer nem megbízható adattárból kéri a modulok telepítését, írja be az Y kifejezést, és nyomja le az Enter billentyűt.

Az AzureADPSPermissions szkript letöltése a GitHubról

Töltse le a Get-AzureADPSPermissions.ps1 szkriptet a GitHubról egy olyan mappába, amelyről a szkriptet futtatja. A "permissions.csv" kimeneti fájl is ebbe a mappába lesz írva.

Nyisson meg egy PowerShell-példányt rendszergazdaként, és nyissa meg azt a mappát, amelyben a szkriptet mentette.

Csatlakozás a könyvtárba a

Connect-AzureADparancsmag használatával. Íme egy példa.Connect-AzureAD -tenantid "2b1a14ac-2956-442f-9577-1234567890ab" -AccountId "user1@contoso.onmicrosoft.com"Futtassa ezt a PowerShell-parancsot.

Get-AzureADPSPermissions.ps1 | Export-csv -Path "Permissions.csv" -NoTypeInformationEzzel a paranccsal bontsa le az AzureAD-munkamenetet.

Disconnect-AzureAD

Hozzájárulási terminológiák

Mik azok a kérelem-hozzájárulási támogatások?

A hozzájárulás az a folyamat, amely engedélyezi egy alkalmazás számára a védett erőforrások elérését a felhasználók nevében. A rendszergazda vagy a felhasználó hozzájárulást kérhet a szervezeti/egyéni adatokhoz való hozzáférés engedélyezéséhez.

Egy alkalmazás hozzáférést kap egy adott felhasználó vagy a teljes szervezet adataihoz. A támadók visszaélhetnek ezekkel a hozzájárulásokkal, hogy megőrizhessék a környezetet, és hozzáférhessenek a bizalmas adatokhoz. Az ilyen típusú támadásokat tiltott hozzájárulási támogatásoknak nevezzük, amelyek történhetnek adathalász e-mailben, egy felhasználói fiók jelszópermet használatával történő feltörésével, vagy ha egy támadó regisztrál egy alkalmazást jogszerű felhasználóként. Olyan esetekben, amikor egy globális Rendszergazda-fiók biztonsága sérül, akkor a regisztráció és a hozzájárulás megadása bérlői szintű, és nem csak egy felhasználóra érvényes.

Ahhoz, hogy egy alkalmazás hozzáférhessen a szervezet adataihoz, egy felhasználónak engedélyeket kell adnia ehhez az alkalmazásnak. A különböző engedélyek különböző hozzáférési szinteket tesznek elérhetővé. Alapértelmezés szerint az összes felhasználó adhat hozzájárulást az alkalmazásokhoz olyan engedélyek esetén, amelyek nem igényelnek rendszergazdai hozzájárulást. A felhasználók például alapértelmezés szerint engedélyezhetik, hogy az alkalmazások hozzáférjenek a postaládájukhoz, de nem járulhatnak hozzá ahhoz, hogy egy alkalmazás korlátlan hozzáférést biztosítson a szervezet összes fájljához való olvasáshoz és íráshoz.

Feljegyzés

Azáltal, hogy lehetővé teszi a felhasználók számára, hogy hozzáférést biztosítsanak az alkalmazásoknak az adatokhoz, a felhasználók egyszerűen beszerezhetik a hasznos alkalmazásokat, és hatékonyan dolgozhatnak. Bizonyos helyzetekben azonban ez a konfiguráció kockázatot jelenthet, ha nem figyelik és felügyelik gondosan.

A szervezet nevében hozzájárulást adni képes szerepkörök

Ahhoz, hogy bérlői szintű rendszergazdai hozzájárulást tudjon adni, az alábbiak egyikeként kell bejelentkeznie:

- Globális rendszergazda

- alkalmazás-rendszergazda

- Felhőalkalmazás-rendszergazda

Hozzájárulási típusok

- Rendszergazda istrator - Azt jelzi, hogy a hozzájárulást a rendszergazda adta meg (a szervezet nevében)

- Egyéni felhasználó – Azt jelzi, hogy a hozzájárulást a felhasználó adta meg, és csak az adott felhasználó adataihoz fér hozzá

- Elfogadott értékek

- AllPrincipals – A rendszergazda a teljes bérleti idő alatt beleegyezett

- Egyszerű – Az egyéni felhasználó csak az adott fiókhoz kapcsolódó adatokhoz járult hozzá

Hozzájárulás és engedélyek

A hozzájárulás megadásának tényleges felhasználói élménye a felhasználó bérlőjétől, a felhasználó jogosultsági körétől (vagy szerepkörétől) és az ügyfélalkalmazás által kért engedélyek típusától függően eltérő. Ez azt jelenti, hogy az alkalmazásfejlesztők és a bérlői rendszergazdák némi vezérléssel rendelkeznek a hozzájárulási felület felett. Rendszergazda rugalmasan állíthat be és deaktiválhat szabályzatokat egy bérlőn vagy alkalmazáson, hogy szabályozhassa a bérlői hozzájárulási élményt. Az alkalmazásfejlesztők megszabhatják, hogy milyen típusú engedélyeket kérnek, és hogy szeretnék-e végigvezetni a felhasználókat a felhasználói hozzájárulás folyamatán vagy a rendszergazdai hozzájárulás folyamatán.

Felhasználói hozzájárulási folyamat – Amikor egy alkalmazásfejlesztő átirányítja a felhasználókat az engedélyezési végpontra azzal a szándékkal, hogy csak az aktuális felhasználó hozzájárulását rögzítse.

Rendszergazda hozzájárulási folyamat – Amikor egy alkalmazásfejlesztő átirányítja a felhasználókat a rendszergazdai hozzájárulás végpontjához azzal a szándékkal, hogy a teljes bérlőre vonatkozóan rögzítse a hozzájárulást. A rendszergazdai hozzájárulási folyamat megfelelő működésének biztosításához az alkalmazásfejlesztőknek az alkalmazásjegyzék RequiredResourceAccess tulajdonságában szereplő összes engedélyt fel kell sorolniuk.

Delegált engedélyek és alkalmazásengedélyek

A delegált engedélyeket olyan alkalmazások használják, amelyek bejelentkezett felhasználóval rendelkeznek, és a rendszergazda vagy a felhasználó jóváhagyásokat alkalmazhatnak.

Az alkalmazásengedélyeket olyan alkalmazások használják, amelyek bejelentkezett felhasználó nélkül futnak. Ilyenek például a háttérszolgáltatásokként vagy démonokként futó alkalmazások. Az alkalmazásengedélyeket csak rendszergazda engedélyezheti.

További információk:

- Rendszergazda hozzájárulási munkafolyamat adott alkalmazások rendszergazdai jóváhagyásához

- Közzétevő ellenőrző programja

- Annak konfigurálása, hogy a végfelhasználók hogyan járulnak hozzá az alkalmazásokhoz

Kockázatos engedélyek besorolása

A rendszerben több ezer (legalább) engedély található, és ezek felsorolása vagy elemzése nem kivitelezhető. Az alábbi lista a gyakran visszaélt engedélyekkel és másokkal foglalkozik, amelyek katasztrofális következményekkel járnak a visszaélés esetén.

Magas szinten a Microsoft megfigyelte, hogy a következő "gyökér" delegált (App+User) engedélyek visszaélnek a hozzájárulási adathalászati támadások során. A gyökér a legfelső szintnek felel meg. A Névjegyek.* például azt jelenti, hogy a Névjegyek engedélyeinek delegált átírásai: Contacts.Read, Contacts.ReadWrite, Contacts.Read.Shared és Contacts.ReadWrite.Shared.

- Mail.* (beleértve a Mail.Send*, de a Mail.ReadBasic*)

- Kapcsolatok. *

- Postaláda Gépház.*

- Kapcsolatok.*

- Fájlokat.*

- Megjegyzések.*

- Directory.AccessAsUser.All

- User_Impersonation

A fenti lista első hét engedélye a Microsoft Graph és az "örökölt" API-ekvivalensek, például az Azure Active Directory (Azure AD) Graph és az Outlook REST. A nyolcadik engedély az Azure Resource Managerre (ARM) vonatkozik, és veszélyes lehet minden olyan API-ra, amely bizalmas adatokat tesz elérhetővé ezzel a takaró megszemélyesítési hatókörrel.

A Microsoft incidenskezelési csapatának megfigyelései alapján a támadók a hozzájárulási adathalász támadások 99%-ában az első hat engedély kombinációját használják. A legtöbb ember nem gondolja a Mail.Read vagy a Files.Read delegált verzióját magas kockázatú engedélyként, azonban a támadások általában széles körben elterjedt támadások, amelyek a végfelhasználókat célozják meg, ahelyett, hogy adathalászatot indítanak a rendszergazdák ellen, akik ténylegesen beleegyezhetnek a veszélyes engedélyekbe. Javasoljuk, hogy az alkalmazásokat az ilyen "kritikus" szintű hatásengedélyekkel buborékozza. Még akkor is, ha az alkalmazások nem rendelkeznek rosszindulatú szándékkal, és ha egy rossz szereplő veszélyeztetné az alkalmazás identitását, akkor az egész szervezet veszélyben lehet.

A kockázatra gyakorolt legnagyobb hatással járó engedélyekért kezdje az alábbi lépésekkel:

- A fenti engedélyek alkalmazásengedélyes (AppOnly/AppRole) verziói, ahol alkalmazhatók

A következő engedélyek delegált és AppOnly verziói:

- Application.ReadWrite.All

- Directory.ReadWrite.All

- Domain.ReadWrite.All*

- EduRoster.ReadWrite.All*

- Group.ReadWrite.All

- Member.Read.Hidden*

- RoleManagement.ReadWrite.Directory

- User.ReadWrite.All*

- User.ManageCreds.All

- Minden más appOnly engedély, amely lehetővé teszi az írási hozzáférést

A legkisebb kockázathatású engedélyek listáját itt találja:

- User.Read

- User.ReadBasic.All

- Open_id

- Profil

- Offline_access (csak akkor, ha más engedélyekkel van párosítva ezen a "legalacsonyabb kockázatú" listán)

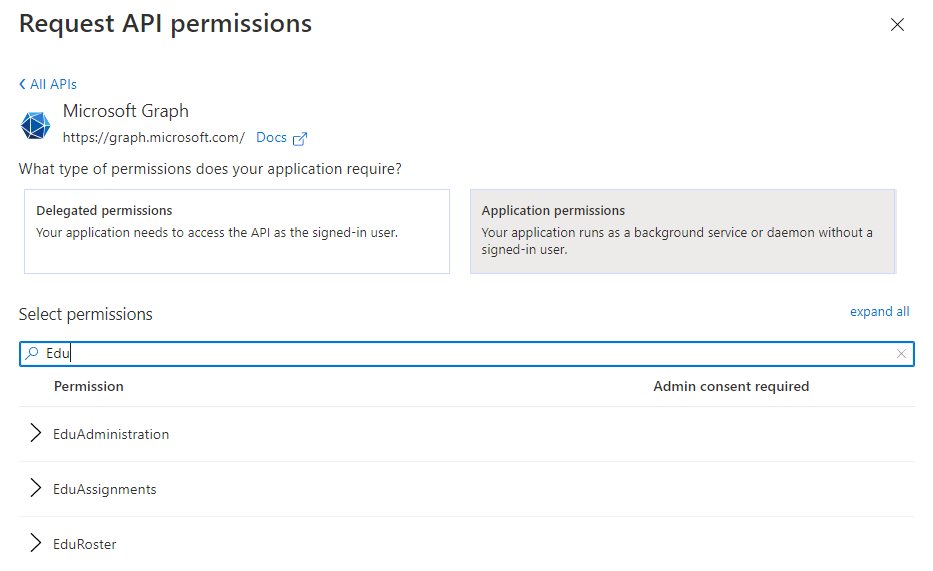

Engedélyek megtekintése

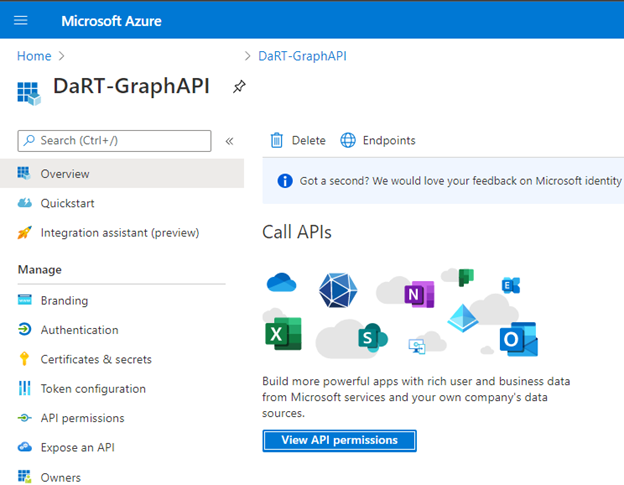

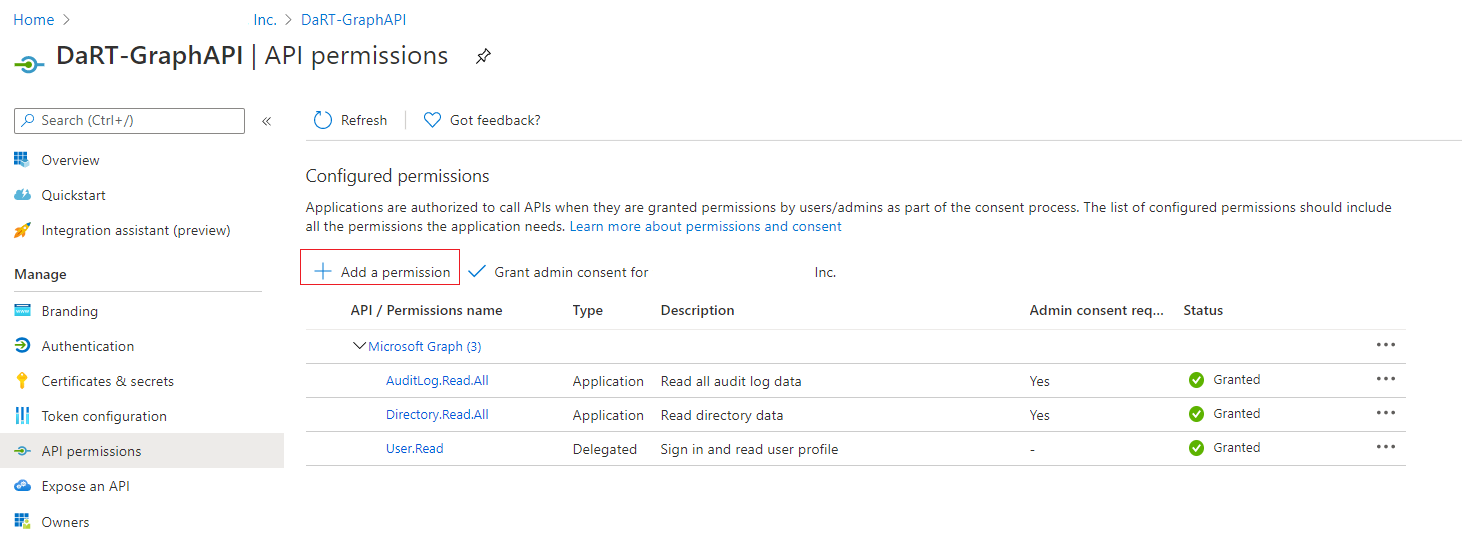

Az engedélyek megtekintéséhez lépjen a vállalati alkalmazás Regisztrációs képernyőjére.

Válassza az API-engedélyek megtekintése lehetőséget.

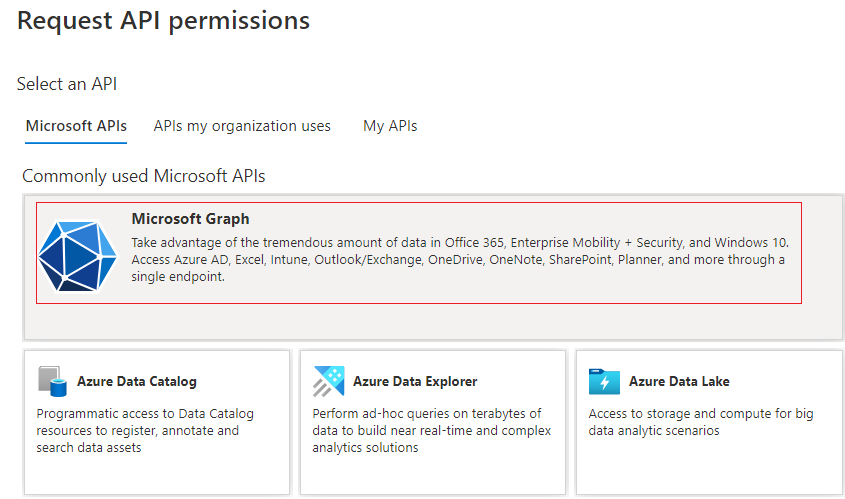

Válassza az Engedély hozzáadása lehetőséget , és megjelenik a következő képernyő.

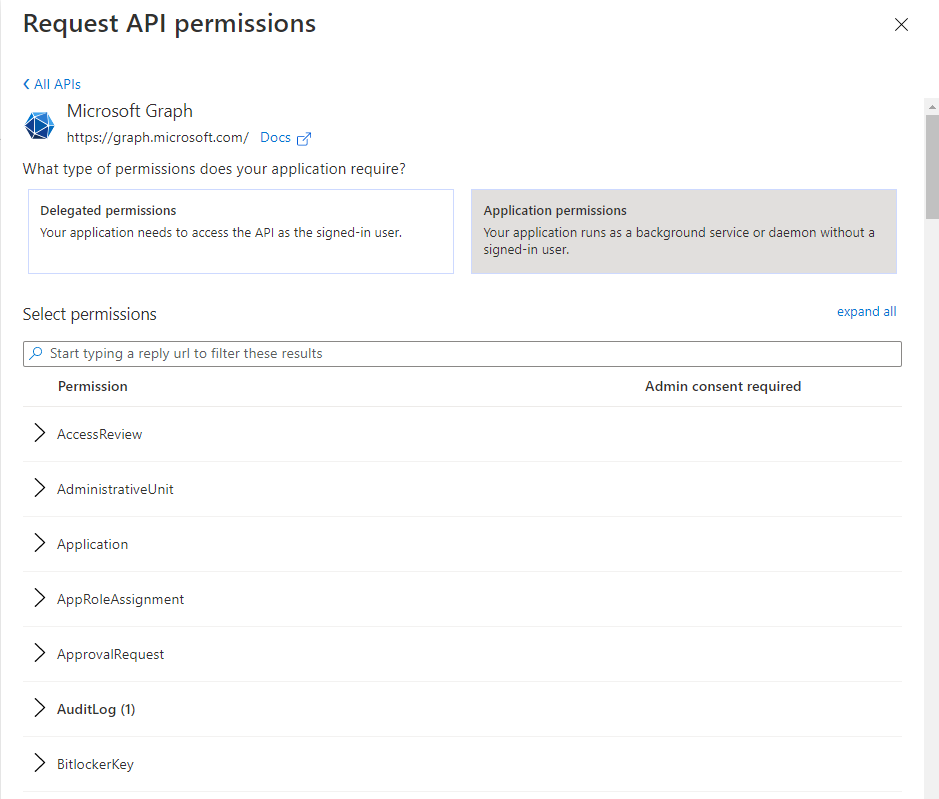

Válassza a Microsoft Graph lehetőséget a különböző típusú engedélyek megtekintéséhez.

Válassza ki a regisztrált alkalmazás által használt engedélyek típusát: Delegáltengedélyek vagy alkalmazásengedélyek. A fenti képen az alkalmazásengedélyek lesznek kiválasztva.

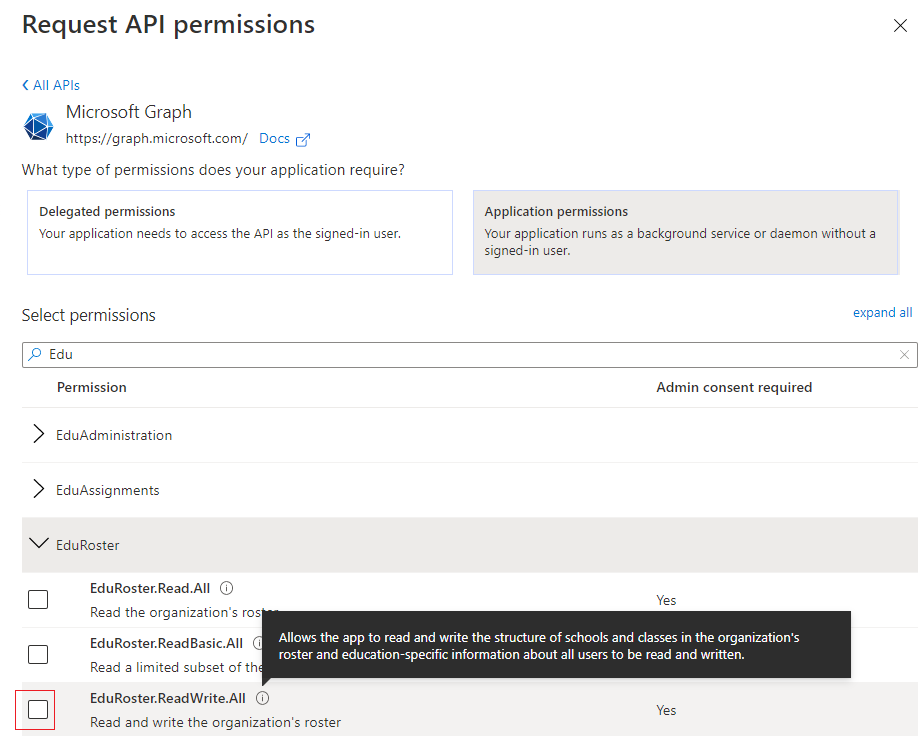

Megkeresheti az egyik magas kockázatú hatásengedélyt, például az EduRostert.

Válassza az EduRoster lehetőséget, és bontsa ki az engedélyeket.

Mostantól hozzárendelheti vagy áttekintheti ezeket az engedélyeket.

További információ: Gráfengedélyek.

Munkafolyamat

[ ]

]

További lehetőségek:

- Töltse le pdf-ként az alkalmazás-hozzájárulás megadását és egyéb incidenskezelési forgatókönyv-munkafolyamatokat.

- Töltse le visiofájlként az alkalmazás-hozzájárulás megadását és egyéb incidenskezelési forgatókönyv-munkafolyamatokat.

Ellenőrzőlista

Ezzel az ellenőrzőlistával hajthatja végre az alkalmazás-hozzájárulások érvényesítését.

Követelmények

Győződjön meg arról, hogy globális Rendszergazda hozzáféréssel rendelkezik a bérlőhöz. Ez egy csak felhőalapú fiók, és nem része a helyszíni környezetnek.

A kompromisszumok mutatói (IoC)

Ellenőrizze a következő biztonsági rések (IoC) jelzéseit:

- Mikor vette észre az incidenst?

- Az incidens dátumtartománya (milyen messze van a céloszlop?)

- Feltört fiókok száma

- Feltört fiókok neve

- A feltört fiók(ok) szerepkörei

- A feltört fiókok magas jogosultsági szintűek, standard felhasználók vagy kombinációk

Szerepkörök

A következő szerepkörökkel kell rendelkeznie:

- Globális rendszergazdai jogosultságok a bérlőn a szkript végrehajtásához

- Helyi Rendszergazda istrator szerepkör azon a számítógépen, amelyen a szkriptet futtatja

PowerShell-konfigurálás

A PowerShell-környezet konfigurálása az alábbi lépésekkel:

- Telepítse az Azure AD PowerShell-modult.

- Futtassa a Windows PowerShell-alkalmazást emelt szintű jogosultságokkal. (Futtatás rendszergazdaként).

- Konfigurálja a PowerShellt aláírt szkriptek futtatására.

- Töltse le a Get-AzureADPSPermissions.ps1 szkriptet.

Vizsgálati eseményindítók

- Fiók biztonsága

- A bérlőn módosított alkalmazás-hozzájárulási beállítások

- Riasztási/naplózási eseményállapot oka "kockázatos alkalmazás" észlelése

- Észrevette, hogy furcsa kinézetű alkalmazások

Excel-fájlként letöltheti az alkalmazás-hozzájárulás megadását és az incidensekre vonatkozó egyéb forgatókönyv-ellenőrzőlistákat is.

Vizsgálati lépések

Az alábbi két módszerrel vizsgálhatja meg az alkalmazás-hozzájárulási támogatásokat:

- Azure Portal

- PowerShell-szkript

Feljegyzés

Az Azure Portal használatával csak az elmúlt 90 napban láthat Rendszergazda hozzájárulási támogatásokat, és ennek alapján azt javasoljuk, hogy a PowerShell-szkriptmetódus használatával csak a támadó regisztrálja a vizsgálati lépéseket.

1. módszer – Az Azure Portal használata

A Microsoft Entra felügyeleti központban megkeresheti azokat az alkalmazásokat, amelyekhez az egyes felhasználók engedélyt adtak.

- Jelentkezzen be az Azure Portal felületére rendszergazdaként.

- Válassza a Microsoft Entra ID ikont .

- Válassza a Felhasználók lehetőséget.

- Jelölje ki a megtekinteni kívánt felhasználót.

- Válassza az Alkalmazások lehetőséget.

- Megtekintheti a felhasználóhoz rendelt alkalmazások listáját, valamint azt, hogy ezek az alkalmazások milyen engedélyekkel rendelkeznek.

2. módszer – A PowerShell használata

Számos PowerShell-eszközt használhat a tiltott hozzájárulási engedélyek vizsgálatára, például:

- HAWK eszköz

- AzureAD incidenskezelési modul

- A Get-AzureADPSPermissions.ps1 szkript a GitHubról

A PowerShell a legegyszerűbb eszköz, és nem követeli meg a bérlői adatok módosítását. A nyomozást a tiltott hozzájárulási engedély elleni támadás nyilvános dokumentációjára fogjuk alapozni.

Futtassa Get-AzureADPSPermissions.ps1az összes OAuth-hozzájárulási engedélyt és OAuth-alkalmazást egy .csv fájlba a bérlő összes felhasználója számára. A szkript letöltéséhez és futtatásához tekintse meg az Előfeltételek szakasztGet-AzureADPSPermissions.

Nyisson meg egy PowerShell-példányt rendszergazdaként, és nyissa meg azt a mappát, ahová a szkriptet mentette.

Csatlakozás a könyvtárba az alábbi Csatlakozás-AzureAD paranccsal. Íme egy példa.

Connect-AzureAD -tenantid "2b1a14ac-2956-442f-9577-1234567890ab" -AccountId "user1@contoso.onmicrosoft.com"Futtassa ezt a PowerShell-parancsot.

Get-AzureADPSPermissions.ps1 | Export-csv c:\temp\consentgrants\Permissions.csv -NoTypeInformationA szkript befejeződése után ajánlott leválasztani a Microsoft Entra-munkamenetet ezzel a paranccsal.

Disconnect-AzureADFeljegyzés

A szkript végrehajtása a konfigurált mérettől és engedélyektől, valamint a kapcsolattól függően órákat is igénybe vehet.

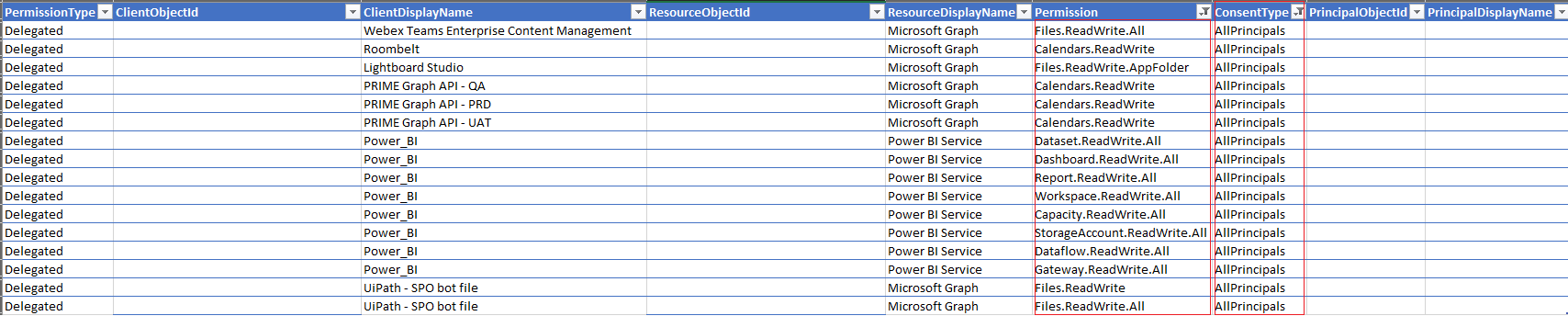

A szkript létrehoz egy Permissions.csv nevű fájlt.

Nyissa meg a fájlt, szűrje vagy formázza az adatokat egy táblába, és mentsen .xlxs fájlként (szűréshez).

A kimenet oszlopfejlécei ezen a képen láthatók.

A ConsentType oszlopban (G) keresse meg az AllPrinciples értéket. Az AllPrincipals engedély lehetővé teszi, hogy az ügyfélalkalmazás hozzáférhessen a bérlői fiókban lévő összes tartalomhoz. A natív Microsoft 365-alkalmazásoknak erre az engedélyre van szükségük a megfelelő működéshez. Minden ilyen engedéllyel rendelkező nem Microsoft-alkalmazást alaposan át kell tekinteni.

Az Engedély oszlopban (F) tekintse át az egyes delegált alkalmazások engedélyeit. Olvasási és írási engedélyt vagy *-t keres. Minden engedélyt, és alaposan tekintse át ezeket az engedélyeket, mert előfordulhat, hogy nem megfelelőek.

Feljegyzés

Tekintse át a hozzájárulásokkal rendelkező felhasználókat. Ha a nagy profilú vagy nagy hatással rendelkező felhasználók nem megfelelő hozzájárulást kapnak, további vizsgálatot kell végeznie.

A ClientDisplayName oszlopban (C) keressen gyanúsnak tűnő alkalmazásokat, például:

Hibásan írt neveket tartalmazó alkalmazások

Szokatlan vagy bland nevek

Hacker-hangú nevek. Ezeket a neveket gondosan át kell tekintenie.

Példakimenet: AllPrincipals és read write all. Előfordulhat, hogy az alkalmazások nem gyanúsak, például a titkos nevek, és MS graphot használnak. Végezze el azonban a kutatást, és határozza meg az alkalmazások célját és az alkalmazások tényleges engedélyeit a bérlőben, ahogyan az ebben a példában látható.

Íme néhány hasznos tipp az információbiztonsági szabályzat (INTERNETP) vizsgálatainak áttekintéséhez:

- ReplyURL/RedirectURL

- Gyanús URL-címek keresése

- Gyanús tartományon található az URL-cím?

- Sérült?

- A tartomány nemrég van regisztrálva?

- Ideiglenes tartomány?

- Vannak szolgáltatási feltételek/szolgáltatási szerződés hivatkozás az alkalmazásregisztrációban?

- A tartalom egyedi és az alkalmazásra/közzétevőre jellemző?

- Az alkalmazást újonnan létrehozott vagy feltört bérlő regisztrálja (például egy veszélyeztetett felhasználó regisztrálja az alkalmazást)?

A hozzájárulás megadására vonatkozó támadás részletei

Támadási technikák

Bár az egyes támadások általában eltérőek, az alapvető támadási technikák a következők:

A támadó regisztrál egy alkalmazást egy OAuth 2.0-szolgáltatónál, például a Microsoft Entra ID-val.

Az alkalmazás úgy van konfigurálva, hogy hitelesnek tűnő legyen. Előfordulhat például, hogy a támadók egy olyan népszerű termék nevét használják, amely ugyanabban az ökoszisztémában érhető el.

A támadó közvetlenül a felhasználóktól kap egy hivatkozást, amely történhet hagyományos e-mail-alapú adathalászattal, nem rosszindulatú webhely veszélyeztetésével vagy más technikákkal.

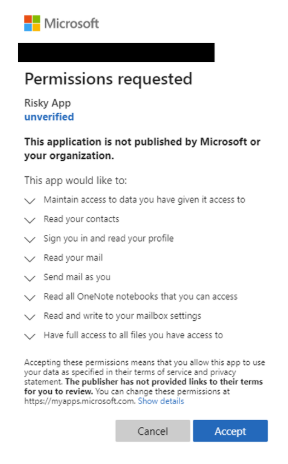

A felhasználó kiválasztja a hivatkozást, és megjelenik egy hiteles hozzájárulási kérés, amely arra kéri őket, hogy adjanak meg rosszindulatú alkalmazásengedélyeket az adatokhoz.

Ha egy felhasználó az "Elfogadás" lehetőséget választja, engedélyt ad az alkalmazásnak a bizalmas adatokhoz való hozzáféréshez.

Az alkalmazás kap egy engedélyezési kódot, amelyet egy hozzáférési jogkivonatra és egy frissítési jogkivonatra vált be.

A hozzáférési jogkivonat használatával API-hívásokat kezdeményezhet a felhasználó nevében.

Ha a felhasználó elfogadja, a támadó hozzáférhet a felhasználó e-mailjeihez, továbbíthat szabályokat, fájlokat, névjegyeket, jegyzeteket, profilokat és egyéb bizalmas adatokat és erőforrásokat.

Támadás jeleinek keresése

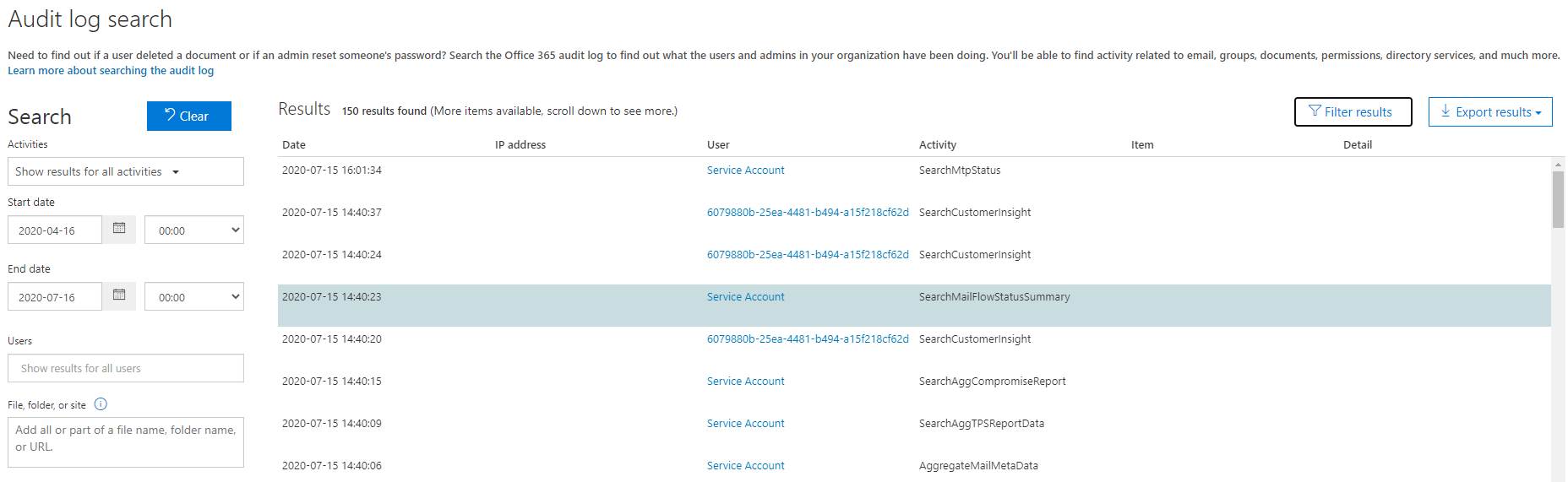

Nyissa meg a Security & Compliance Centert.

Lépjen a Keresés elemre, és válassza az Auditnapló-keresés lehetőséget.

Keressen (minden tevékenység és minden felhasználó) és adja meg a kezdő dátumot és a befejezési dátumot (ha szükséges), majd válassza a Keresés lehetőséget.

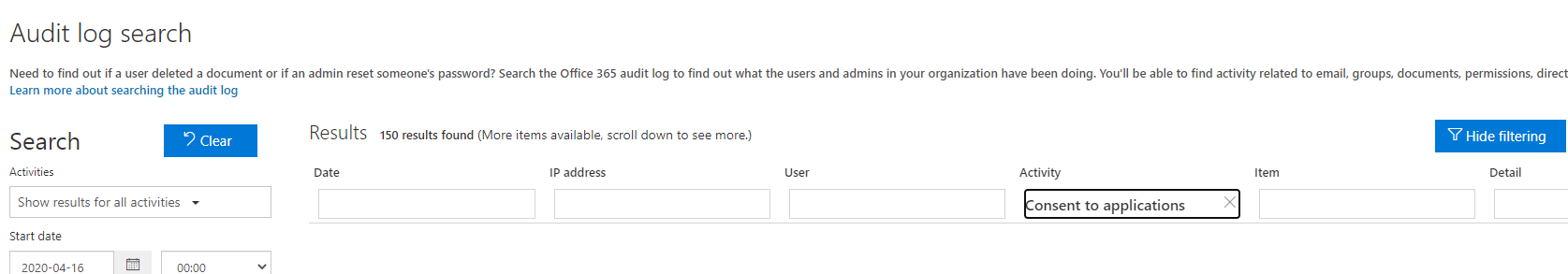

Válassza az Eredmények szűrése lehetőséget, majd a Tevékenység mezőben adja meg az alkalmazáshoz való hozzájárulást .

Ha a tevékenység engedélyezése hozzájárulás alatt áll, folytassa az alábbiak szerint.

Válassza ki az eredményt a tevékenység részleteinek megtekintéséhez. A tevékenység részleteinek lekéréséhez válassza a További információ lehetőséget.

Ellenőrizze, hogy az Is Rendszergazda Content értéke "True" (Igaz) értékre van-e állítva.

Feljegyzés

Ez a folyamat 30 perctől akár 24 óráig is eltarthat, amíg a megfelelő naplóbejegyzés megjelenik a keresési eredményekben egy esemény bekövetkezése után.

Az auditrekordok naplózási naplóban való megőrzésének és keresésének időtartama a Microsoft 365-előfizetésétől, és különösen az adott felhasználóhoz rendelt licenc típusától függ. Ha ez az érték igaz, az azt jelzi, hogy egy globális Rendszergazda istrator hozzáféréssel rendelkező személy széles körű hozzáférést adott az adatokhoz. Ha ez váratlan, azonnali lépéseket kell tennie a támadás megerősítéséhez.

Hogyan lehet megerősíteni a támadást?

Ha a korábban felsorolt IOC-k egy vagy több példányával rendelkezik, további vizsgálatot kell végeznie a támadás bekövetkezésének pozitív megerősítéséhez.

Leltáralkalmazások a szervezetben való hozzáféréssel

A Microsoft Entra felügyeleti központ, a PowerShell használatával leltározhatja a felhasználók alkalmazásait, vagy egyenként is számba vehet alkalmazáshozzáféréseket.

- A Microsoft Entra felügyeleti központ használatával leltározza az alkalmazásokat és engedélyeiket. Ez a módszer alapos, de egyszerre csak egy felhasználót ellenőrizhet, ami időigényes lehet, ha több felhasználó engedélyeit kell ellenőriznie.

- A PowerShell használatával leltározza az alkalmazásokat és engedélyeiket. Ez a módszer a leggyorsabb és legáttekintőbb, a legkisebb mértékű többletterheléssel.

- Ösztönözheti a felhasználókat, hogy egyenként ellenőrizzek alkalmazásaikat és engedélyeiket, és jelentsenek az eredményeket a rendszergazdáknak szervizelés céljából.

Felhasználókhoz rendelt leltáralkalmazások

A Microsoft Entra Felügyeleti központban megtekintheti azoknak az alkalmazásoknak a listáját, amelyekhez az egyes felhasználók engedélyt adtak.

- Jelentkezzen be az Azure Portalra rendszergazdai jogosultságokkal.

- Válassza a Microsoft Entra ID ikont .

- Válassza a Felhasználók lehetőséget.

- Jelölje ki a megtekinteni kívánt felhasználót.

- Válassza az Alkalmazások lehetőséget.

Megtekintheti a felhasználóhoz rendelt alkalmazások listáját és az alkalmazásokhoz adott engedélyeket.

A támadás hatókörének meghatározása

Az alkalmazáshozzáférés leltározásának befejezése után tekintse át az auditnaplót, és állapítsa meg a jogsértés teljes hatókörét. Keresse meg az érintett felhasználókat, azokat az időkereteket, amelyekhez a tiltott alkalmazás hozzáfért a szervezethez, és hogy az alkalmazás mely engedélyekkel rendelkezik. A naplóban a Microsoft 365 Biztonsági és megfelelőségi központban kereshet.

Fontos: Ha a naplózás nem volt engedélyezve a lehetséges támadás előtt, nem fogja tudni kivizsgálni, mert az adatok naplózása nem érhető el.

Hogyan lehet megelőzni a támadásokat és csökkenteni a kockázatokat?

Rendszeresen naplózhatja az alkalmazásokat , és engedélyeket adott a szervezetében, hogy ne kapjanak jogosulatlan vagy gyanús alkalmazásokat az adatokhoz való hozzáféréshez.

Tekintse át, észlelje és orvosolja az Office 365-ben a tiltott hozzájárulási támogatásokat, és további ajánlott eljárásokat és védelmet nyújt az OAuth-hozzájárulást kérő gyanús alkalmazások ellen.

Ha a szervezet rendelkezik a megfelelő licenccel:

- További OAuth-alkalmazásnaplózási funkciók használata az Felhőhöz készült Microsoft Defender-alkalmazásokban.

- Az Azure Monitor-munkafüzetek használatával figyelheti az engedélyeket és a hozzájárulással kapcsolatos tevékenységeket. A hozzájárulási Elemzések munkafüzet a sikertelen hozzájárulási kérelmek száma alapján jeleníti meg az alkalmazásokat. Ez hasznos lehet, ha rangsorolja az alkalmazásokat a rendszergazdák számára, hogy áttekintsék és eldöntsék, hogy rendszergazdai hozzájárulást adnak-e nekik.

Hogyan állíthatjuk le és orvosoljuk a tiltott hozzájárulás megadására vonatkozó támadást?

Miután azonosított egy tiltott engedélyekkel rendelkező alkalmazást, azonnal tiltsa le az alkalmazást az Alkalmazás letiltása című témakörben leírtak szerint. Ezután lépjen kapcsolatba Microsoft ügyfélszolgálata a rosszindulatú alkalmazás jelentéséhez.

Ha egy alkalmazás le van tiltva a Microsoft Entra-bérlőben, nem tud új jogkivonatokat beszerezni az adatok eléréséhez, és más felhasználók nem tudnak bejelentkezni az alkalmazásba, és nem adhatnak hozzájárulást az alkalmazáshoz.

Feljegyzés

Ha azt gyanítja, hogy kártékony alkalmazással találkozott a szervezetében, jobb letiltani, mint törölni. Ha csak törli az alkalmazást, az később visszatérhet, ha egy másik felhasználó hozzájárulást ad. Ehelyett tiltsa le az alkalmazást, hogy később ne jöjjön vissza.

Ajánlott védelem

A szervezet védelmének lépései

Különböző hozzájárulási támadástípusok léteznek, de ha betartja ezeket az ajánlott védelmet, amely enyhíti a támadások minden típusát, különösen a hozzájárulási adathalászatot, ahol a támadók becsapják a felhasználókat arra, hogy rosszindulatú alkalmazás számára hozzáférést biztosítsanak bizalmas adatokhoz vagy más erőforrásokhoz. Ahelyett, hogy megpróbálná ellopni a felhasználó jelszavát, a támadó engedélyt kér egy támadó által vezérelt alkalmazás számára, hogy értékes adatokhoz férhessen hozzá.

Ha meg szeretné akadályozni, hogy a hozzájárulási támadások befolyásolják a Microsoft Entra-azonosítót és az Office 365-öt, tekintse meg az alábbi javaslatokat:

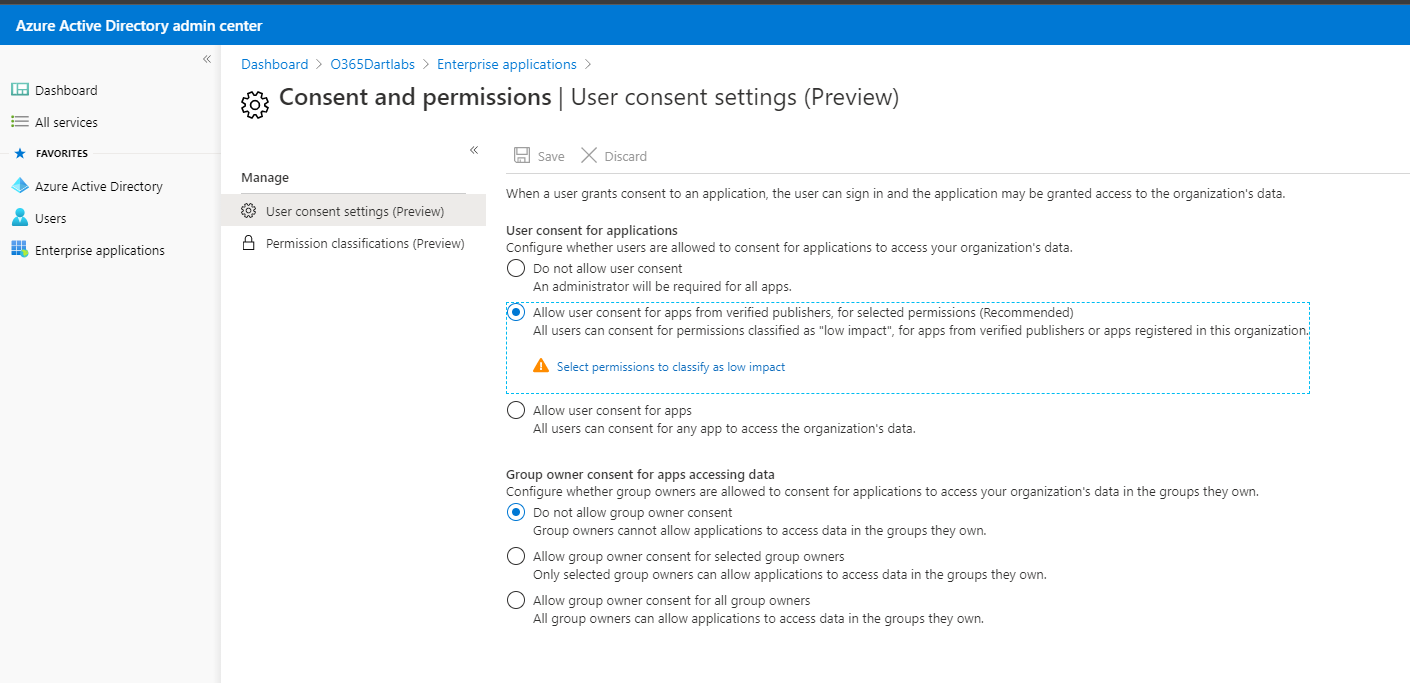

Szabályzatok beállítása

Ez a beállítás felhasználói következményekkel jár, és előfordulhat, hogy nem alkalmazható egy környezetre. Ha bármilyen hozzájárulást engedélyezni szeretne, győződjön meg arról, hogy a rendszergazdák jóváhagyják a kéréseket.

Csak ellenőrzött közzétevőktől származó alkalmazások és bizonyos típusú, alacsony hatásnak minősített engedélyek engedélyezése.

Feljegyzés

A fenti javaslatok a legideálisabb, legbiztonságosabb konfigurációk alapján javasoltak. Mivel azonban a biztonság a funkciók és a műveletek közötti egyensúly, a legbiztonságosabb konfigurációk nagyobb terhelést okozhatnak a rendszergazdák számára. Ez a legjobb döntés, miután konzultált a rendszergazdáival.

Kockázatalapú lépésenkénti hozzájárulás konfigurálása – Alapértelmezés szerint engedélyezve van, ha engedélyezve van a felhasználói hozzájárulás a támogatásokhoz

A kockázatalapú, lépésenkénti hozzájárulás segít csökkenteni a felhasználókat a tiltott hozzájárulási kérelmeket küldő rosszindulatú alkalmazásoknak való kitettség csökkentésében. Ha a Microsoft kockázatos végfelhasználói hozzájárulási kérést észlel, a kéréshez a rendszergazdai hozzájáruláshoz "lépésről lépésre" van szükség. Ez a funkció alapértelmezés szerint engedélyezve van, de csak akkor eredményez viselkedésváltozást, ha a végfelhasználói hozzájárulás engedélyezve van.

Kockázatos hozzájárulási kérés észlelésekor a hozzájárulási kérés egy üzenetet jelenít meg, amely jelzi, hogy rendszergazdai jóváhagyásra van szükség. Ha a rendszergazdai hozzájáruláskérés munkafolyamata engedélyezve van, a felhasználó közvetlenül a hozzájárulási kérésből küldheti el a kérést a rendszergazdának további felülvizsgálat céljából. Ha engedélyezve van, a következő üzenet jelenik meg:

AADSTS90094: <a clientAppDisplayName-nek> engedéllyel kell hozzáférnie a szervezet erőforrásaihoz, amelyeket csak egy rendszergazda adhat meg. A használat előtt kérje meg a rendszergazdát, hogy adjon engedélyt az alkalmazásnak. Ebben az esetben a naplózási esemény az "ApplicationManagement" tevékenységtípus "Hozzájárulás az alkalmazáshoz" kategóriával és a "Kockázatos alkalmazás észlelte" állapot okával is naplózva lesz.

Feljegyzés

A rendszergazdai jóváhagyást igénylő feladatok működési többletterheléssel járnak. A "Hozzájárulás és engedélyek, felhasználói hozzájárulás beállításai" jelenleg előzetes verzióban érhető el. Ha készen áll az általános rendelkezésre állásra (GA), a "Felhasználói hozzájárulás engedélyezése ellenőrzött közzétevőktől, a kiválasztott engedélyekhez" funkciónak csökkentenie kell a rendszergazdák terhelését, és a legtöbb szervezet számára ajánlott.

Tájékoztassa az alkalmazásfejlesztőt, hogy kövesse a megbízható alkalmazás-ökoszisztémát. Annak érdekében, hogy a fejlesztők kiváló minőségű és biztonságos integrációkat építhessenek ki, bejelentjük az Integrációs segéd nyilvános előzetes verzióját a Microsoft Entra alkalmazásregisztrációiban.

- Az Integration Assistant elemzi az alkalmazásregisztrációt, és összehasonlítja az ajánlott ajánlott biztonsági eljárásokkal.

- Az Integrációs segéd kiemeli az integráció életciklusának minden fázisában releváns ajánlott eljárásokat – a fejlesztéstől egészen a monitorozásig –, és biztosítja, hogy minden fázis megfelelően legyen konfigurálva.

- Ez megkönnyíti a munkáját, akár az első alkalmazást integrálja, akár szakértő, aki fejleszti készségeit.

A hozzájárulási taktikák (adathalászati taktikák, rendszergazdai és felhasználói hozzájárulások) oktatása a szervezet számára :

- Ellenőrizze, hogy nem megfelelő-e a helyesírás és a nyelvhelyesség. Ha egy e-mail vagy az alkalmazás hozzájárulási képernyője helyesírási és nyelvhelyességi hibákat tartalmaz, az valószínűleg gyanús alkalmazás.

- Figyelje meg az alkalmazásneveket és a tartomány URL-címeit. A támadók olyan alkalmazásneveket szeretnének hamissá tenni, amelyekről úgy tűnik, hogy azokat jogszerű alkalmazásokból vagy cégektől származnak, de arra késztetik, hogy hozzájáruljanak egy rosszindulatú alkalmazáshoz.

- Az alkalmazáshoz való hozzájárulás előtt győződjön meg arról, hogy felismeri az alkalmazás nevét és a tartomány URL-címét.

A megbízható alkalmazások előléptetése és hozzáférésének engedélyezése

- A közzétevő által ellenőrzött alkalmazások használatának előmozdítása. A közzétevő ellenőrzése segít a rendszergazdáknak és a végfelhasználóknak megérteni az alkalmazásfejlesztők hitelességét. Eddig 390 kiadó több mint 660 alkalmazást ellenőrzött.

- Alkalmazás-jóváhagyási szabályzatok konfigurálásával a felhasználók csak bizonyos megbízható alkalmazásokhoz, például a szervezet által fejlesztett vagy ellenőrzött közzétevőktől származó alkalmazásokhoz járulnak hozzá.

- Tájékoztassa a szervezetet az engedélyeink és hozzájárulási keretrendszerünk működéséről.

- Megismerheti az alkalmazás által kért adatokat és engedélyeket, és megismerheti, hogyan működnek az engedélyek és a hozzájárulások a platformon belül.

- Győződjön meg arról, hogy a rendszergazdák tudják, hogyan kezelhetik és értékelhetik ki a hozzájárulási kérelmeket.

Az alkalmazások és a szervezeten belüli engedélyeinek naplózása annak biztosítása érdekében, hogy a használt alkalmazások csak a szükséges adatokhoz férhessenek hozzá, és betartják a minimális jogosultsági elveket.

Kezelési lehetőségek

- Az ügyfél tájékoztatása és oktatása az alkalmazás-hozzájárulási támogatások biztosításáról

- Az alkalmazás-hozzájárulási engedélyezési folyamat szigorítása szervezeti szabályzattal és technikai vezérlőkkel

- Ütemezés létrehozása a hozzájárulást adott alkalmazások áttekintéséhez

- A PowerShell használatával letilthatja a gyanús vagy rosszindulatú alkalmazásokat az alkalmazás letiltásával

Hivatkozások

A cikk tartalmának forrása a következő:

- A távoli munkaerő alkalmazás támadásai elleni védelem

- Biztonságos és megbízható alkalmazás-ökoszisztéma előmozdítása

- Kockázatos OAuth-alkalmazások vizsgálata

- A kérelmekhez való hozzájárulás kezelése és a hozzájárulási kérelmek kiértékelése

- Vállalati alkalmazás felhasználói bejelentkezéseinek letiltása a Microsoft Entra-azonosítóban

- Ismerje meg a Microsoft Identitásplatform engedély- és hozzájárulási keretrendszerét.

- A delegált engedélyek és az alkalmazásengedélyek közötti eltérések ismertetése.

- A végfelhasználók alkalmazásokra vonatkozó hozzájárulásának konfigurálása

- Váratlan alkalmazás az alkalmazások listájában

- Illetéktelenül megadott hozzájárulások észlelése és elhárítása

- A Microsoft Entra-alkalmazások hozzáadása

- Alkalmazás- és szolgáltatásfőobjektumok a Microsoft Entra ID-ban

- Microsoft Entra Config Documentor

- A kérelmekhez való hozzájárulás kezelése és a hozzájárulási kérelmek kiértékelése

- Get-AzureADServicePrincipal

- 2020-ra készült build: Biztonságos és megbízható alkalmazás-ökoszisztéma előmozdítása minden felhasználó számára

- A rendszergazdai hozzájárulás munkafolyamatának konfigurálása

- Rendszergazda a kérés jóváhagyása előtt gondosan kell kiértékelniük az összes hozzájárulási kérést, különösen akkor, ha a Microsoft kockázatot észlelt.

- Alkalmazásregisztráció és vállalati alkalmazások

- Engedélyek

- KrebsOnSecurity az AppConsent adathalászaton

További incidenskezelési forgatókönyvek

Tekintse át az alábbi további támadások azonosítására és kivizsgálására vonatkozó útmutatást:

Incidenskezelési erőforrások

- A Microsoft biztonsági termékeinek és erőforrásainak áttekintése új szerepkörű és tapasztalt elemzők számára

- A Security Operations Center (SOC) tervezése

- Microsoft Defender XDR incidensválasz

- Felhőhöz készült Microsoft Defender (Azure)

- Microsoft Sentinel incidensre adott válasz

- A Microsoft incidenskezelési csapatának útmutatója a biztonsági csapatok és vezetők számára ajánlott eljárásokat osztja meg

- A Microsoft incidenskezelési útmutatói segítenek a biztonsági csapatoknak a gyanús tevékenységek elemzésében

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: