Kiemelt hozzáférés: Közvetítők

A közbenső eszközök biztonsága a kiemelt hozzáférés biztosításának kritikus összetevője.

A közvetítők hivatkozást adnak a felhasználói vagy rendszergazdai munkamenet Teljes felügyelet garanciáinak láncához, így a munkamenet Teljes felügyelet biztonsági garanciáit fenn kell tartaniuk (vagy javítaniuk kell). A közvetítők közé tartoznak például a virtuális magánhálózatok (VPN-ek), a ugrókiszolgálók, a virtuális asztali infrastruktúra (VDI), valamint a hozzáférési proxykon keresztül történő alkalmazás-közzététel.

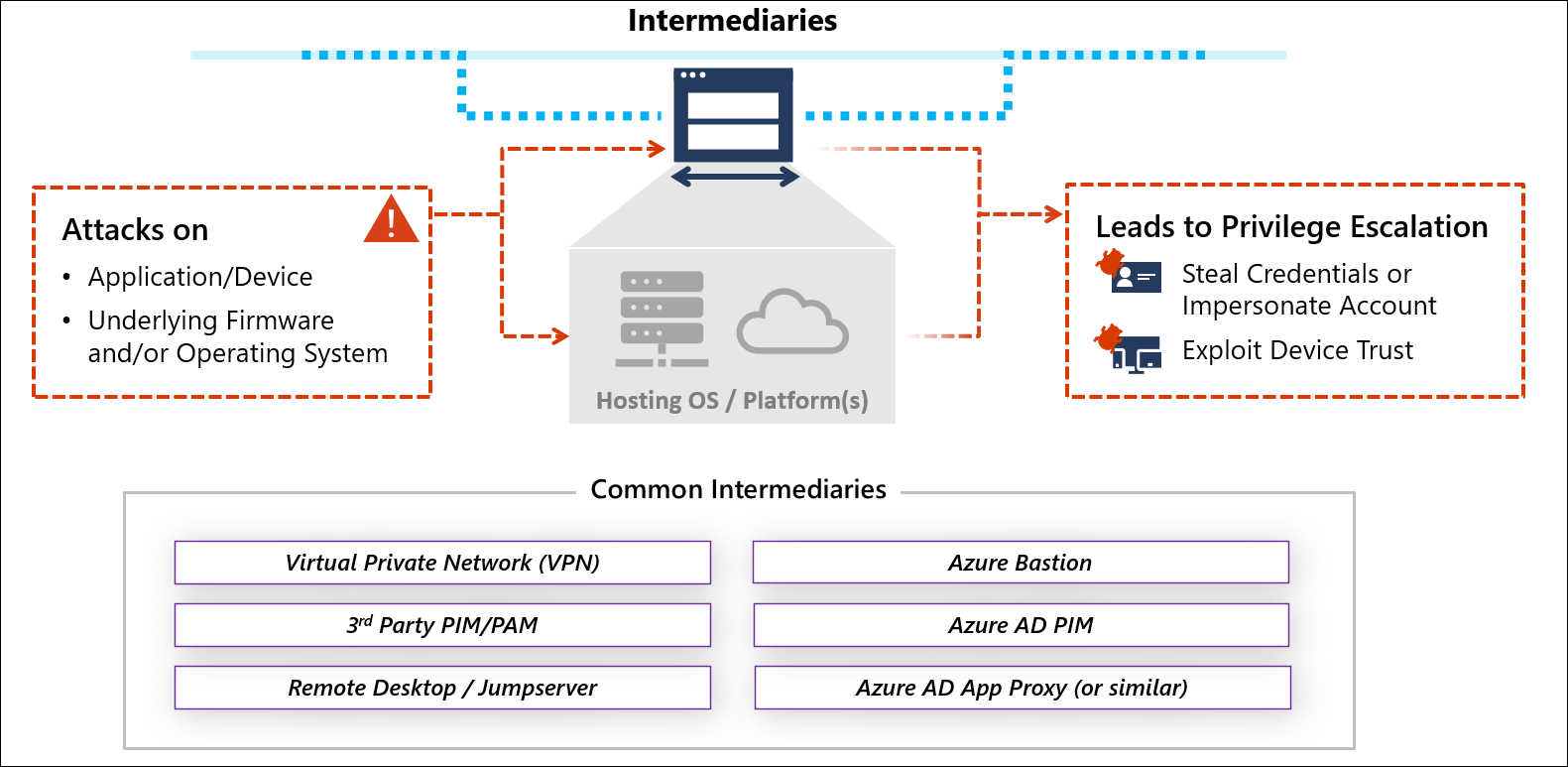

A támadók megtámadhatják a közvetítőket, hogy a rajtuk tárolt hitelesítő adatokkal megkísérlik eszkalálni a jogosultságokat, hálózati távelérést szerezzenek a vállalati hálózatokhoz, vagy kihasználhassák az eszköz megbízhatóságát, ha Teljes felügyelet hozzáférési döntésekhez használják őket. A közvetítők megcélzása túl gyakorisá vált, különösen az olyan szervezetek esetében, amelyek nem tartják szigorúan az eszközök biztonsági állapotát. Például a VPN-eszközökről gyűjtött hitelesítő adatok.

A közvetítők célja és technológiája eltérő, de általában távelérést, munkamenet-biztonságot vagy mindkettőt biztosítanak:

- Távelérés – A vállalati hálózatokhoz való hozzáférés engedélyezése az internetről

- Munkamenet biztonsága – A munkamenetek biztonsági védelmének és láthatóságának növelése

- Nem felügyelt eszközforgatókönyv – Felügyelt virtuális asztal biztosítása, amelyet nem felügyelt eszközök (például személyes alkalmazotti eszközök) és/vagy partner/szállító által felügyelt eszközök érhetnek el.

- Rendszergazda istrator biztonsági forgatókönyv – A felügyeleti útvonalak összevonása és/vagy a biztonság növelése az időben való hozzáféréssel, a munkamenetek monitorozásával és rögzítésével, valamint hasonló képességekkel.

Annak biztosításához, hogy a biztonsági biztosítékok megmaradjanak a forráseszköztől és a fióktól az erőforrás-interfészen keresztül, ismerni kell a közvetítő és a kockázatcsökkentési lehetőségek kockázati profilját.

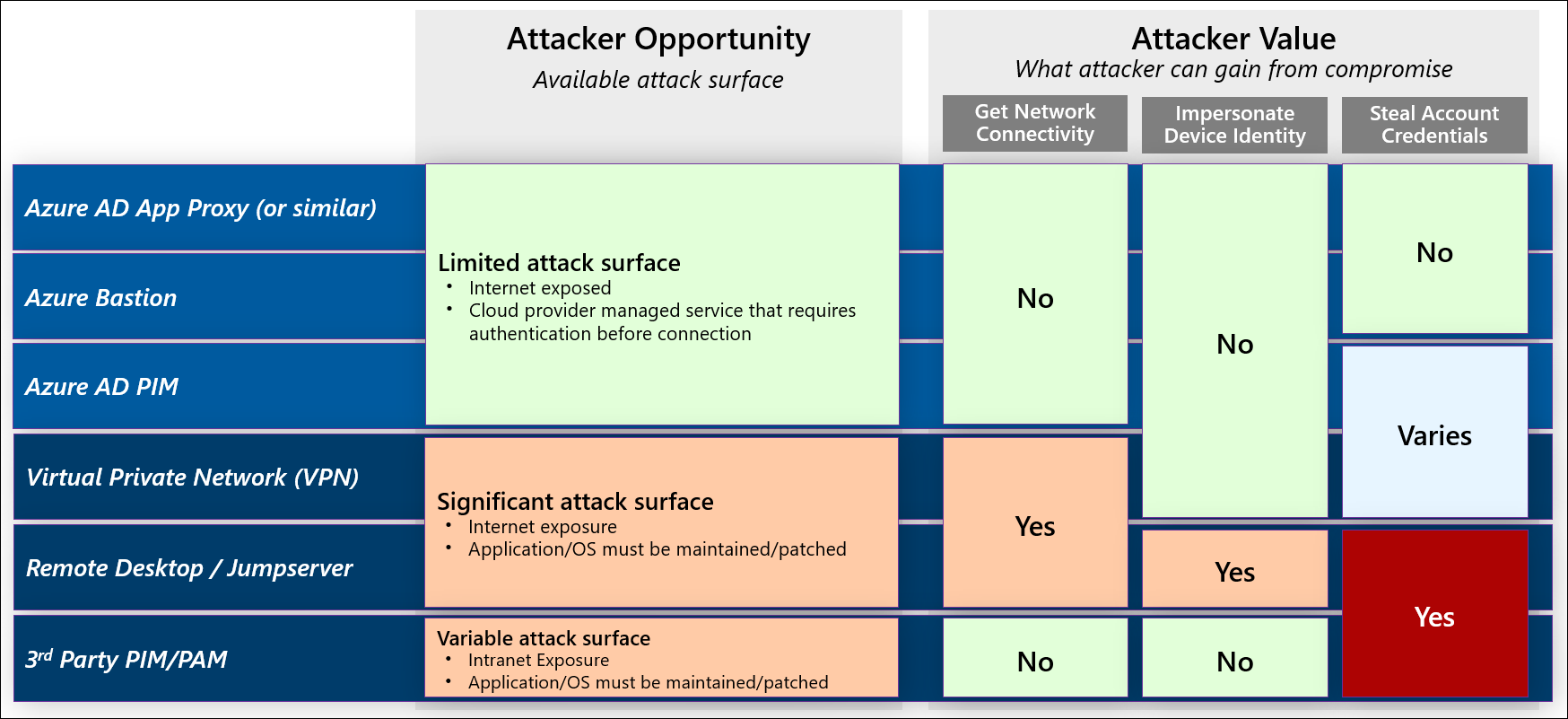

Támadói lehetőség és érték

A különböző köztes típusok egyedi funkciókat végeznek, így mindegyik más biztonsági megközelítést igényel, bár vannak olyan kritikus gyakoriságok, mint például a biztonsági javítások gyors alkalmazása berendezésekre, belső vezérlőprogramra, operációs rendszerekre és alkalmazásokra.

A támadói lehetőséget az elérhető támadási felület képviseli, amelyet a támadási operátor a következő célként használhat:

- Az olyan natív felhőszolgáltatások , mint a Microsoft Entra PIM, az Azure Bastion és a Microsoft Entra alkalmazásproxy korlátozott támadási felületet biztosítanak a támadók számára. Bár a nyilvános internethez vannak elérhetővé téve, az ügyfeleknek (és a támadóknak) nincs hozzáférésük a szolgáltatásokat nyújtó mögöttes operációs rendszerekhez, és általában a felhőszolgáltató automatizált mechanizmusai révén folyamatosan karbantartják és figyelik őket. Ez a kisebb támadási felület korlátozza a támadók számára elérhető lehetőségeket, szemben a klasszikus helyszíni alkalmazásokkal és berendezésekkel, amelyeket az informatikai személyzetnek kell konfigurálnia, javítania és figyelnie, akik gyakran túlterhelik az ütköző prioritásokat és a több biztonsági feladatot, mint amennyit el kell végezniük.

- A virtuális magánhálózatok (VPN-ek) és a távoli asztali ugrókiszolgálók / gyakran jelentős támadói lehetőségekkel rendelkeznek, mivel az interneten keresztül biztosítják a távelérést, és e rendszerek karbantartását gyakran figyelmen kívül hagyják. Bár csak néhány hálózati port van közzétéve, a támadóknak csak egy nem támogatott szolgáltatáshoz kell hozzáférniük egy támadáshoz.

- A külső PIM-/PAM-szolgáltatásokat gyakran üzemeltetik a helyszínen vagy virtuális gépként az infrastruktúra szolgáltatásként (IaaS), és általában csak intranetes gazdagépek számára érhetők el. Bár nem érhető el közvetlenül az internet, egyetlen feltört hitelesítő adat lehetővé teheti, hogy a támadók VPN-en vagy más távelérési adathordozón keresztül férhessenek hozzá a szolgáltatáshoz.

A támadó értéke azt jelzi, hogy a támadó mit nyerhet egy közvetítő kompromittáló használatával. A biztonsági rést olyan támadóként definiáljuk, aki teljes körű ellenőrzést szerez az alkalmazás/virtuális gép és/vagy a felhőszolgáltatás ügyfélpéldányának rendszergazdája felett.

A támadók által a támadás következő szakaszában begyűjthető összetevők a következők:

- Hálózati kapcsolat lekérése a nagyvállalati hálózatokon lévő legtöbb vagy az összes erőforrással való kommunikációhoz. Ezt a hozzáférést általában VPN-ek és távoli asztali/jumpkiszolgáló-megoldások biztosítják. Bár az Azure Bastion és a Microsoft Entra alkalmazásproxy (vagy hasonló külső megoldások) is biztosítják a távelérést, ezek a megoldások általában alkalmazás- vagy kiszolgálóspecifikus kapcsolatok, és nem biztosítanak általános hálózati hozzáférést

- Eszközidentitás megszemélyesítése – legyőzheti Teljes felügyelet mechanizmusokat, ha egy eszköz szükséges a hitelesítéshez, és/vagy a támadók a célhálózatok intelligenciájának gyűjtésére használják. A biztonsági műveleti csapatok gyakran nem figyelik szorosan az eszközfiókok tevékenységeit, és csak a felhasználói fiókokra összpontosítanak.

- Fiók hitelesítő adatainak ellopása az erőforrásokhoz való hitelesítéshez, amely a támadók számára a legértékesebb eszköz, mivel lehetővé teszi a jogosultságok emelésének lehetőségét a végső cél eléréséhez vagy a támadás következő szakaszához.

A távoli asztali / jump-kiszolgálók és a külső PIM/PAM a legvonzóbb célpontok, és a "Minden tojás egy kosárban" dinamikus, nagyobb támadói értékkel és biztonsági kockázatokkal:

- A PIM-/PAM-megoldások általában a legtöbb vagy az összes kiemelt szerepkör hitelesítő adatait tárolják a szervezetben, így rendkívül jövedelmező célpontok a biztonság és a fegyverzet szempontjából.

- A Microsoft Entra PIM nem teszi lehetővé a támadók számára a hitelesítő adatok ellopásának lehetőségét, mivel feloldja az MFA-t vagy más munkafolyamatokat használó fiókhoz már hozzárendelt jogosultságokat, de a rosszul megtervezett munkafolyamatok lehetővé tehetik a támadók számára a jogosultságok eszkalálását.

- A rendszergazdák által használt távoli asztali/ jumpkiszolgálók olyan gazdagépet biztosítanak, amelyen keresztül számos vagy minden bizalmas munkamenet áthalad, így a támadók szabványos hitelesítőadat-lopási támadási eszközöket használhatnak a hitelesítő adatok ellopásához és újbóli felhasználásához.

- A VPN-ek a megoldásban tárolhatják a hitelesítő adatokat, így a támadók potenciálisan emelhetik a jogosultságok eszkalálódását, ami azt eredményezi, hogy a Microsoft Entra ID-t érdemes használni a hitelesítéshez a kockázat csökkentése érdekében.

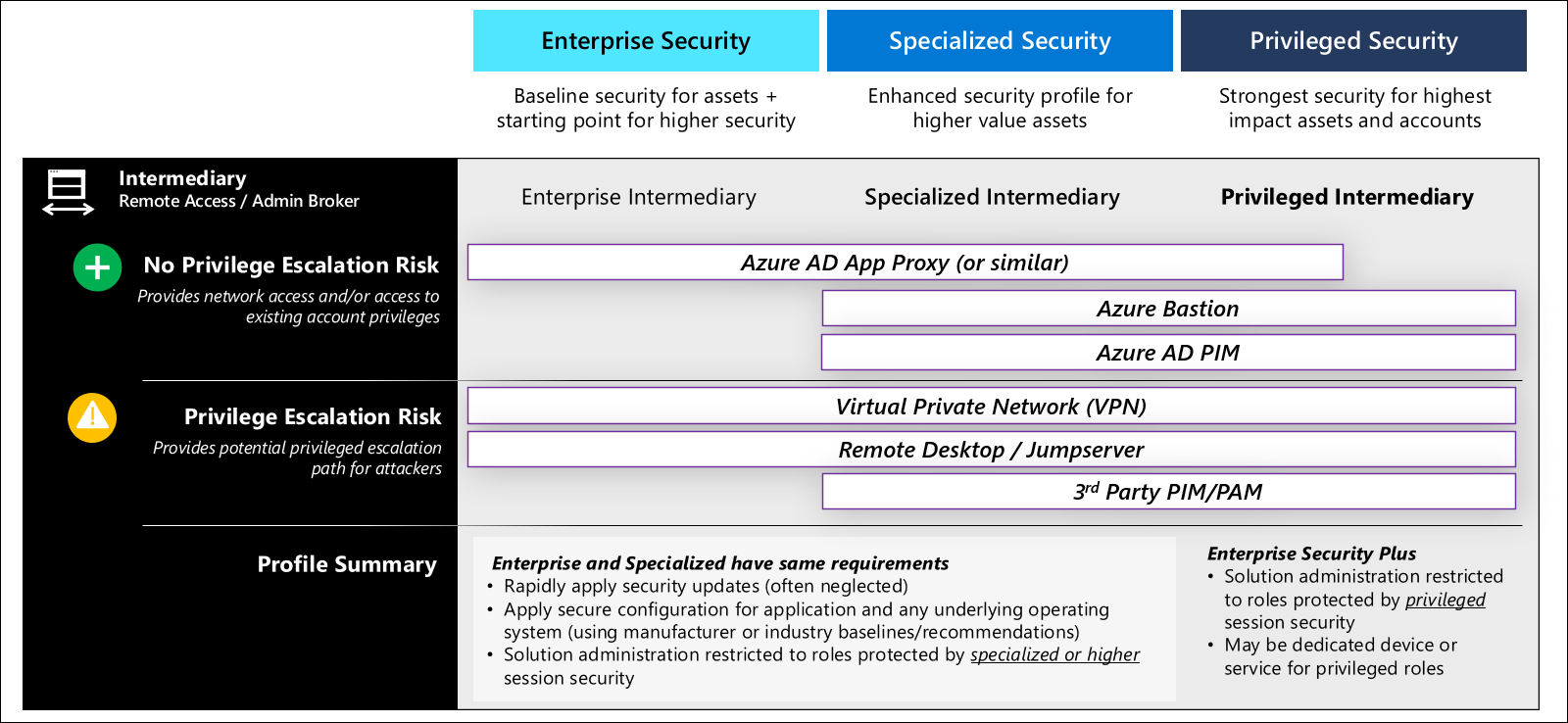

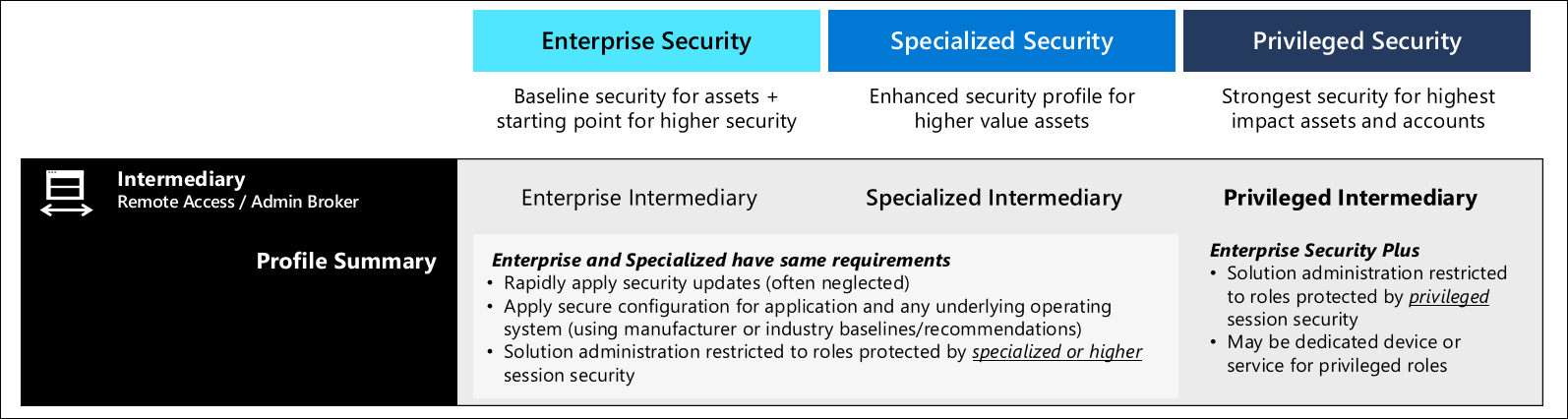

Köztes biztonsági profilok

Ezeknek a biztosítékoknak a megállapításához biztonsági ellenőrzések kombinációjára van szükség, amelyek közül néhány sok közvetítő esetében gyakori, és amelyek némelyike a közvetítő típusára jellemző.

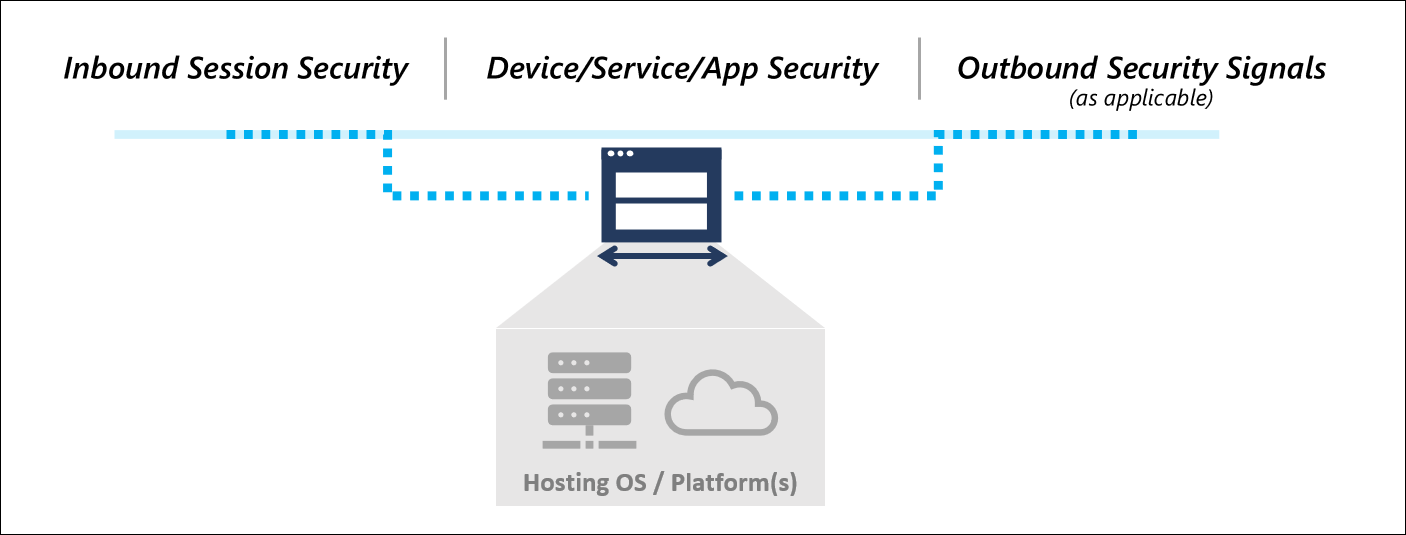

A közvetítő egy hivatkozás a Teljes felügyelet láncban, amely egy felületet jelenít meg a felhasználók/eszközök számára, majd engedélyezi a hozzáférést a következő felülethez. A biztonsági vezérlőknek foglalkozniuk kell a bejövő kapcsolatokkal, magának a közvetítő eszköznek/alkalmazásnak/szolgáltatásnak a biztonságával, és (ha vannak) Teljes felügyelet biztonsági jeleket kell megadniuk a következő interfészhez.

Gyakori biztonsági vezérlők

A közvetítők közös biztonsági elemei a nagyvállalati és specializált szintek megfelelő biztonsági higiéniáinak fenntartására összpontosítanak, a jogosultsági biztonságra vonatkozó további korlátozásokkal.

Ezeket a biztonsági ellenőrzéseket minden közvetítőtípusra alkalmazni kell:

- Bejövő kapcsolat biztonságának kényszerítése – A Microsoft Entra-azonosító és a feltételes hozzáférés használatával biztosíthatja, hogy az eszközök és fiókok bejövő kapcsolatai ismertek, megbízhatók és engedélyezettek legyenek. További információkért tekintse meg a nagyvállalati és specializált eszközökre és fiókokra vonatkozó követelmények részletes definícióinak szekvenálási emelt szintű felületeit ismertető cikket.

- Megfelelő rendszerkarbantartás – Minden közvetítőnek a megfelelő biztonsági higiéniai eljárásokat kell követnie, beleértve a következőket:

- Biztonságos konfiguráció – Kövesse a gyártói vagy iparági biztonsági konfigurációk alapkonfigurációit és ajánlott eljárásait mind az alkalmazás, mind az alapul szolgáló operációs rendszerek, felhőszolgáltatások vagy egyéb függőségek esetében. A Microsoft vonatkozó útmutatása tartalmazza az Azure biztonsági alapkonfigurációját és a Windows alapkonfigurációit.

- Gyors javítás – A gyártók biztonsági frissítéseit és javításait a kiadás után gyorsan alkalmazni kell.

- A szerepköralapú hozzáférés-vezérlési (RBAC) modelleket a támadók visszaélhetik a jogosultságok eszkalálása érdekében. A közvetítő RBAC-modelljét gondosan át kell vizsgálni annak biztosítása érdekében, hogy csak a specializált vagy emelt szintű védelem alatt álló személyek kapjanak rendszergazdai jogosultságokat. Ennek a modellnek tartalmaznia kell minden mögöttes operációs rendszert vagy felhőszolgáltatást (fő fiókjelszó, helyi rendszergazdai felhasználók/csoportok, bérlői rendszergazdák stb.).

- Végpontészlelés és válasz (Végponti észlelés és reagálás) és kimenő megbízhatósági jel – A teljes operációs rendszert tartalmazó eszközöket monitorozni és védeni kell egy Végponti észlelés és reagálás, például Végponthoz készült Microsoft Defender. Ezt a vezérlőt úgy kell konfigurálni, hogy eszközmegfelelési jeleket biztosítson a feltételes hozzáféréshez, hogy a szabályzat érvényesíthesse ezt a követelményt a felületeken.

A kiemelt közvetítők további biztonsági vezérlőket igényelnek:

- Szerepköralapú hozzáférés-vezérlés (RBAC) – a Rendszergazda istrative jogosultságokat csak olyan kiemelt szerepkörökre kell korlátozni, amelyek megfelelnek a munkaállomások és fiókok szabványának.

- Dedikált eszközök (nem kötelező) – a kiemelt munkamenetek rendkívüli érzékenysége miatt a szervezetek dönthetnek úgy, hogy dedikált köztes függvénypéldányokat implementálnak a kiemelt szerepkörökhöz. Ez a vezérlő további biztonsági korlátozásokat tesz lehetővé ezekre a kiemelt közvetítőkre, valamint a kiemelt szerepkörök tevékenységének szorosabb monitorozását.

Biztonsági útmutató az egyes közvetítőtípusokhoz

Ez a szakasz az egyes közvetítőtípusokra egyedi biztonsági útmutatást tartalmaz.

Privileged Access Management /Privileged Identity Management

A kifejezetten a biztonsági használati esetekre tervezett közvetítők egyik típusa a kiemelt identitáskezelés/ emelt szintű hozzáférés-kezelési (PIM/PAM) megoldások.

Esetek és forgatókönyvek használata a PIM-hez/PAM-hoz

A PIM/PAM-megoldások célja, hogy növeljék a speciális vagy kiemelt profilokkal lefedett bizalmas fiókok biztonsági garanciáit, és általában elsősorban az informatikai rendszergazdákra összpontosítanak.

Bár a funkciók eltérőek a PIM-/PAM-szállítók között, számos megoldás nyújt biztonsági képességeket a következőkhöz:

Szolgáltatásfiókok kezelésének és jelszóváltásának egyszerűsítése (kritikus fontosságú képesség)

Speciális munkafolyamatok biztosítása a megfelelő időben (JIT) való hozzáféréshez

Felügyeleti munkamenetek rögzítése és figyelése

Fontos

A PIM/PAM képességek kiváló megoldásokat nyújtanak bizonyos támadások esetén, de nem foglalkoznak számos privielged hozzáférési kockázattal, különösen az eszközök sérülésének kockázatával. Míg egyes gyártók azt támogatják, hogy a PIM/PAM-megoldás egy "ezüstjeles" megoldás, amely mérsékelheti az eszköz kockázatát, az ügyfélesemények vizsgálatával kapcsolatos tapasztalataink következetesen bizonyították, hogy ez a gyakorlatban nem működik.

A munkaállomás vagy eszköz vezérlésével rendelkező támadók használhatják ezeket a hitelesítő adatokat (és a hozzájuk rendelt jogosultságokat), miközben a felhasználó be van jelentkezve (és gyakran ellophatják a hitelesítő adatokat későbbi használatra is). A PIM-/PAM-megoldások önmagukban nem tudják következetesen és megbízhatóan látni és csökkenteni ezeket az eszközkockázatokat, ezért különálló eszköz- és fiókvédelemmel kell rendelkezniük, amelyek kiegészítik egymást.

Biztonsági kockázatok és javaslatok a PIM-hez/PAM-hoz

Az egyes PIM-/PAM-szállítók képességei eltérőek a biztonságuk módjától, ezért tekintse át és kövesse a gyártó konkrét biztonsági konfigurációs javaslatait és ajánlott eljárásait.

Feljegyzés

Győződjön meg arról, hogy beállít egy második személyt az üzleti szempontból kritikus munkafolyamatokban, hogy segítsen csökkenteni a belső kockázatokat (növeli a költségeket/súrlódást az insider fenyegetésekkel való lehetséges összejátszáshoz).

Végfelhasználói virtuális magánhálózatok

A virtuális magánhálózatok (VPN-ek) olyan közvetítők, amelyek teljes hálózati hozzáférést biztosítanak a távoli végpontokhoz, általában megkövetelik a végfelhasználó hitelesítését, és helyileg tárolhatják a hitelesítő adatokat a bejövő felhasználói munkamenetek hitelesítéséhez.

Feljegyzés

Ez az útmutató csak a felhasználók által használt "pont–hely" VPN-ekre vonatkozik, nem pedig a "helyek közötti" VPN-ekre, amelyeket általában az adatközpontok/alkalmazások kapcsolatára használnak.

Esetek és forgatókönyvek használata VPN-ekhez

A VPN-ek távoli kapcsolatot létesítenek a vállalati hálózattal, hogy lehetővé tegyék az erőforrás-hozzáférést a felhasználók és rendszergazdák számára.

Biztonsági kockázatok és javaslatok VPN-ekhez

A VPN-közvetítők számára a legkritikusabb kockázat a karbantartás elhanyagolása, a konfigurációs problémák és a hitelesítő adatok helyi tárolása.

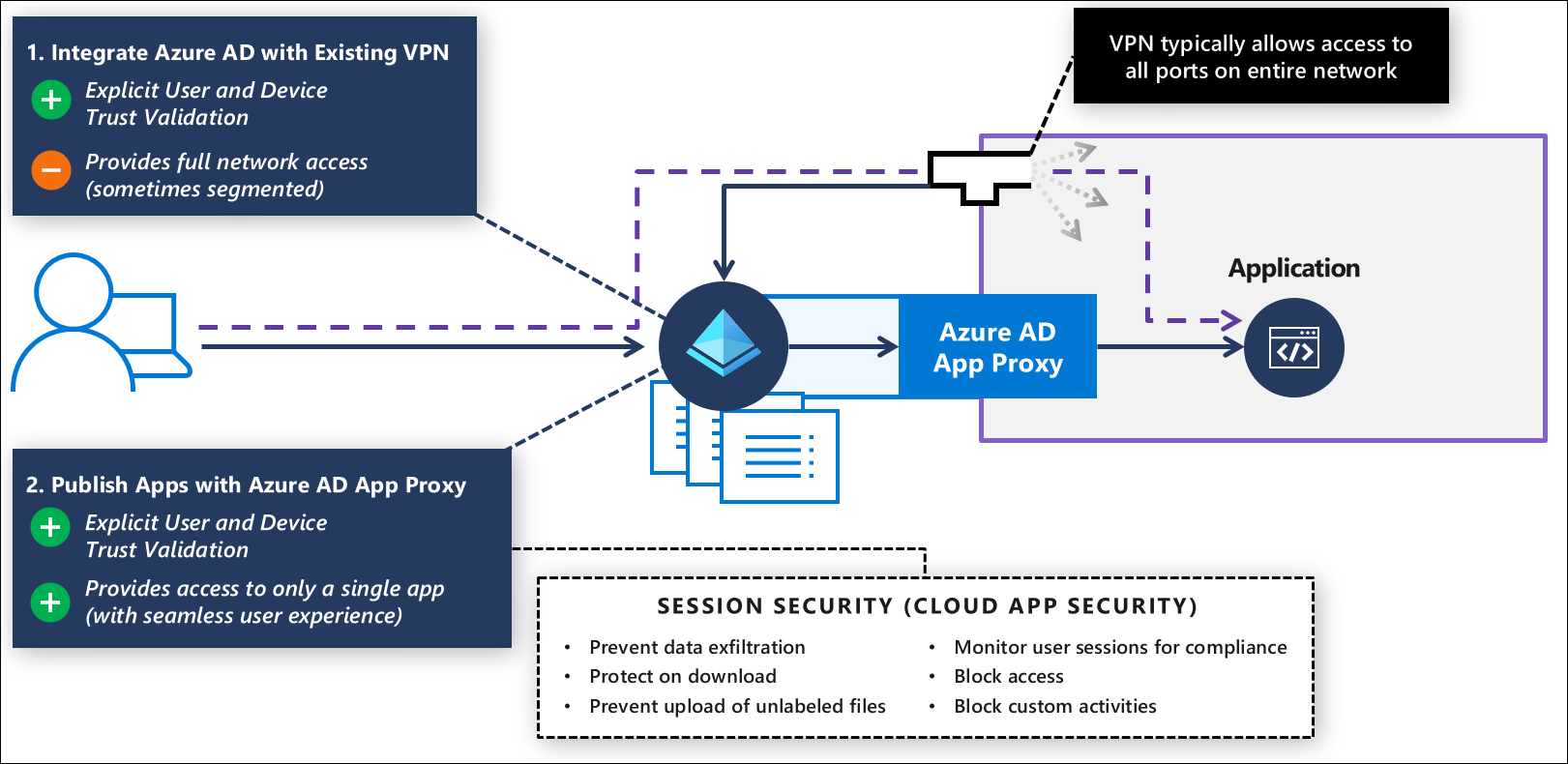

A Microsoft a VPN-közvetítők vezérlőinek kombinációját javasolja:

- A Microsoft Entra-hitelesítés integrálása – a helyileg tárolt hitelesítő adatok kockázatának csökkentése vagy kiküszöbölése (valamint a karbantartásukhoz szükséges többletterhelés), valamint Teljes felügyelet szabályzatok kényszerítése feltételes hozzáféréssel rendelkező bejövő fiókokra/eszközökre.

Az integrációval kapcsolatos útmutatásért lásd:

- Azure VPN Microsoft Entra-integráció

- A Microsoft Entra-hitelesítés engedélyezése a VPN-átjárón

- Külső VPN-ek integrálása

- Gyors javítás – Győződjön meg arról, hogy minden szervezeti elem támogatja a gyors javítást, beleértve a következőket:

- Szervezeti szponzorálás és vezetői támogatás a követelményekhez

- A VPN-ek minimális vagy nulla állásidővel történő frissítésének szabványos technikai folyamatai . Ennek a folyamatnak tartalmaznia kell a VPN-szoftvereket, berendezéseket, valamint az alapul szolgáló operációs rendszereket vagy belső vezérlőprogramokat

- Kritikus biztonsági frissítések gyors üzembe helyezésének vészhelyzeti folyamatai

- Irányítás a kihagyott elemek folyamatos felderítéséhez és szervizeléséhez

- Biztonságos konfiguráció – Az egyes VPN-szállítók képességei eltérőek a biztonságossá tételük módjától, ezért tekintse át és kövesse a gyártó konkrét biztonsági konfigurációs javaslatait és ajánlott eljárásait

- Továbblépés a VPN-en – A VPN-eket idővel biztonságosabb lehetőségekre cserélheti, például a Microsoft Entra alkalmazásproxyt vagy az Azure Bastiont, mivel ezek csak közvetlen alkalmazás- és kiszolgálóhozzáférést biztosítanak a teljes hálózati hozzáférés helyett. Emellett a Microsoft Entra alkalmazásproxy lehetővé teszi a munkamenet-figyelést a Felhőhöz készült Microsoft Defender Apps szolgáltatással való további biztonság érdekében.

Microsoft Entra alkalmazásproxy

A Microsoft Entra-alkalmazásproxy és a hasonló külső képességek távoli hozzáférést biztosítanak a helyszínen vagy a felhőben található IaaS virtuális gépeken üzemeltetett örökölt és egyéb alkalmazásokhoz.

Esetek és forgatókönyvek használata a Microsoft Entra alkalmazásproxyhoz

Ez a megoldás alkalmas régi végfelhasználói hatékonyságnövelő alkalmazások közzétételére a jogosult felhasználók számára az interneten keresztül. Egyes felügyeleti alkalmazások közzétételére is használható.

Biztonsági kockázatok és javaslatok a Microsoft Entra alkalmazásproxyhoz

A Microsoft Entra alkalmazásproxy hatékonyan átalakítja a modern Teljes felügyelet szabályzatkényszerítést a meglévő alkalmazásokra. További információ: A Microsoft Entra alkalmazásproxy biztonsági szempontjai

A Microsoft Entra alkalmazásproxy a Felhőhöz készült Microsoft Defender-alkalmazásokkal is integrálható a feltételes hozzáférésű alkalmazásvezérlő munkamenet-biztonságának hozzáadásához a következőhöz:

- Adatkiszivárgás megakadályozása

- Védelem letöltés után

- Címkézetlen fájlok feltöltésének megakadályozása

- Felhasználói munkamenetek figyelése a megfelelőség érdekében

- Hozzáférés letiltása

- Egyéni tevékenységek letiltása

További információ: Felhőhöz készült Defender-alkalmazások feltételes hozzáférésű alkalmazásvezérlésének üzembe helyezése Microsoft Entra-alkalmazásokhoz

Amikor alkalmazásokat tesz közzé a Microsoft Entra alkalmazásproxyján keresztül, a Microsoft azt javasolja, hogy az alkalmazástulajdonosok a biztonsági csapatokkal együttműködve kövessék a minimális jogosultságot, és biztosítsák, hogy az egyes alkalmazásokhoz való hozzáférés csak az azt igénylő felhasználók számára legyen elérhető. Ha így több alkalmazást helyez üzembe, előfordulhat, hogy el tudja ellensúlyozni a végfelhasználói pont és a hely VPN-használatát.

Távoli asztal / jump server

Ez a forgatókönyv egy vagy több alkalmazást futtató teljes asztali környezetet biztosít. Ez a megoldás számos különböző változatot tartalmaz, például:

- Élmények – Teljes asztal egy ablakban vagy egyetlen alkalmazás által előrejelzett felületen

- Távoli gazdagép – lehet megosztott virtuális gép vagy dedikált asztali virtuális gép a Windows Virtual Desktop (WVD) vagy egy másik VDI-megoldás használatával.

- Helyi eszköz – lehet mobileszköz, felügyelt munkaállomás vagy személyes/partner által felügyelt munkaállomás

- Forgatókönyv – a felhasználói hatékonyságnövelő alkalmazásokra vagy a felügyeleti forgatókönyvekre összpontosít, amelyet gyakran "jump servernek" is neveznek

Esetek és biztonsági javaslatok használata távoli asztalhoz/ jump serverhez

A leggyakoribb konfigurációk a következők:

- Közvetlen távoli asztali protokoll (RDP) – Ez a konfiguráció nem ajánlott internetkapcsolatokhoz, mert az RDP egy olyan protokoll, amely korlátozott védelmet nyújt a modern támadások, például a jelszópermet ellen. A közvetlen RDP-t a következőre kell konvertálni:

- RDP a Microsoft Entra alkalmazásproxy által közzétett átjárón keresztül

- Azure Bastion

- RDP átjárón keresztül

- A Windows Server tartalmazza a Távoli asztali szolgáltatásokat (RDS). Közzététel a Microsoft Entra alkalmazásproxyval.

- Windows Virtual Desktop (WVD) – Kövesse a Windows Virtual Desktop biztonsági ajánlott eljárásait.

- Külső VDI – Gyártói vagy iparági ajánlott eljárások követése, vagy A WVD útmutatójának adaptálása a megoldáshoz

- Secure Shell-kiszolgáló (SSH) – távoli rendszerhéj és szkriptelés biztosítása a technológiai részlegek és a számítási feladatok tulajdonosai számára. A konfiguráció biztonságossá tételének a következőket kell tartalmaznia:

- Az iparági/gyártói ajánlott eljárásokat követve biztonságosan konfigurálhatja azt, módosíthatja az alapértelmezett jelszavakat (ha vannak), és jelszavak helyett SSH-kulcsokat használhat, valamint biztonságosan tárolhatja és kezelheti az SSH-kulcsokat.

- Az Azure Bastion használata SSH-remotáláshoz az Azure-ban üzemeltetett erőforrásokra – Csatlakozás Linux rendszerű virtuális gépre az Azure Bastion használatával

Azure Bastion

Az Azure Bastion egy közvetítő, amely úgy lett kialakítva, hogy biztonságos hozzáférést biztosítson az Azure-erőforrásokhoz egy böngésző és az Azure Portal használatával. Az Azure Bastion olyan hozzáférési erőforrásokat biztosít az Azure-ban, amelyek támogatják a Távoli asztali protokoll (RDP) és a Secure Shell (SSH) protokollokat.

Esetek és forgatókönyvek használata az Azure Bastionhoz

Az Azure Bastion hatékonyan biztosít egy rugalmas megoldást, amelyet az informatikai üzemeltetési személyzet és a számítási feladatok rendszergazdái az it-n kívül is használhatnak az Azure-ban üzemeltetett erőforrások kezeléséhez anélkül, hogy teljes VPN-kapcsolatot kellene létesítenie a környezettel.

Biztonsági kockázatok és javaslatok az Azure Bastionhoz

Az Azure Bastion az Azure Portalon keresztül érhető el, így győződjön meg arról, hogy az Azure Portal felülete megfelelő szintű biztonságot igényel a benne lévő erőforrásokhoz és az azt használó szerepkörökhöz, általában emelt szintű vagy speciális szinten.

További útmutatás az Azure Bastion dokumentációjában érhető el