Adatok védelme

Most, hogy a hálózati és az identitás-hozzáférés már konfigurálva van és biztonságos, vizsgáljuk meg az adatok védelmét használaton kívül, mozgásban, vagy amikor a felhasználók és rendszergazdák éppen megtekintik azokat.

Adattitkosítás

A titkosított kapcsolatokat az Azure SQL Database kényszeríti ki, és megadhatja a bejövő átviteli réteg biztonsági (TLS) minimális verzióját (>1.0, >1.1 vagy >1.2). Javasoljuk, hogy kényszerítse a titkosítást az ügyfélre, hogy elkerülje a kiszolgálói egyeztetést, és ne bízzon a kiszolgálótanúsítványban ajánlott eljárásként.

Transzparens adattitkosítás

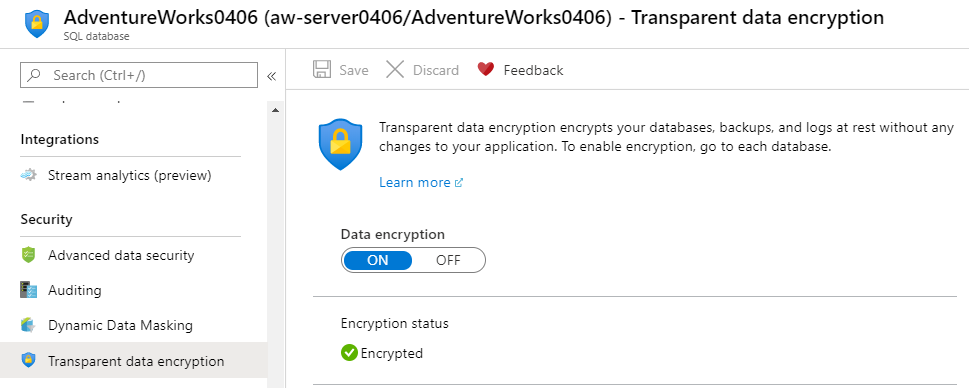

A transzparens adattitkosítás (TDE) titkosítást biztosít az inaktív adatokhoz, és alapértelmezés szerint be van kapcsolva az Azure SQL Database összes új adatbázisához. Az Azure Portalon egy kapcsolóval konfigurálhatja az összes üzembe helyezési beállításhoz, ahogy az itt látható:

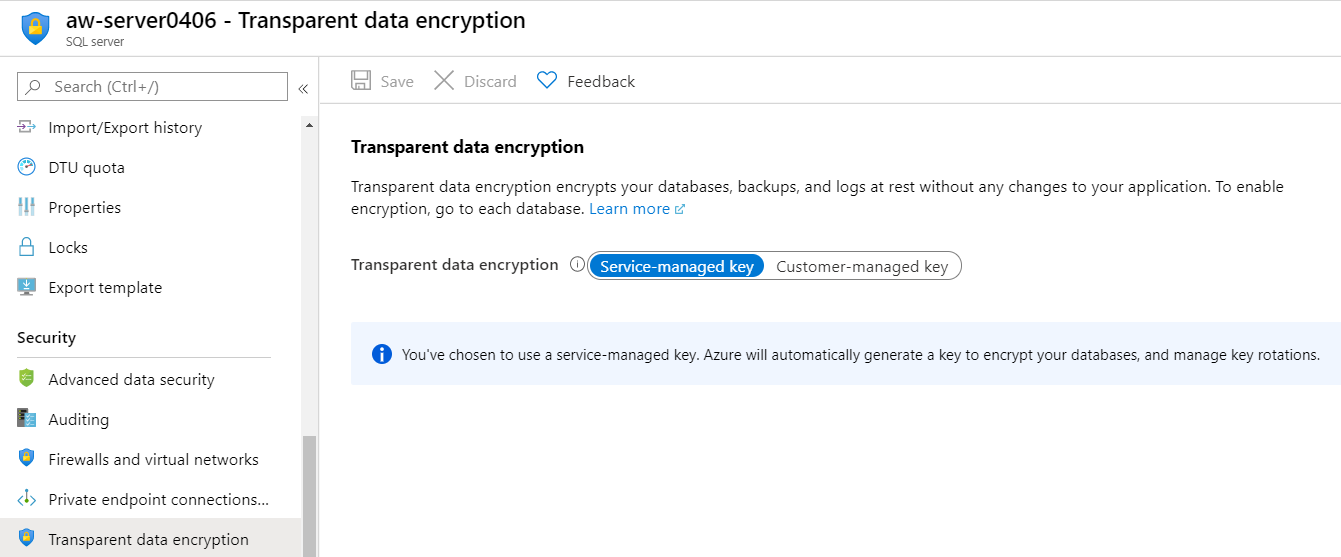

A kiszolgáló szintjén dönthet úgy is, hogy szolgáltatás által felügyelt kulcsot használ, vagy az Ügyfél által felügyelt kulcs beállítással használja a Saját kulcs (BYOK) használatát. Az alapértelmezés az, hogy a kulcs kezelését az Azure-szolgáltatásra bízza. Az Azure automatikusan létrehoz egy kulcsot az adatbázisok titkosításához, és kezeli a kulcsváltásokat. Megtanulta, hogyan teheti ezt meg az Azure Portallal, de használhatja az Azure PowerShellt, az Azure CLI-t, a Transact-SQL-t (T-SQL) vagy a REST API-kat is.

Ügyfél által felügyelt kulcsok a TDE-vel

Alternatív megoldásként használhatja a BYOK-ot, és kihasználhatja az Azure Key Vault előnyeit. Az ügyfél által felügyelt kulcsok használatának előnyei a következők:

- A TDE-védő használata és kezelése teljes körű és részletes vezérlése

- A TDE-védő használatának átláthatósága

- A kulcsok és adatok szervezeten belüli kezelése során a feladatok elkülönítésének lehetősége

- A kulcstartó rendszergazdája visszavonhatja a kulcshozzáférés engedélyeit, hogy a titkosított adatbázis elérhetetlenné legyen

- Kulcsok központi kezelése az AKV-ban

- Nagyobb bizalom a végfelhasználóktól, mert az AKV úgy lett kialakítva, hogy a Microsoft ne láthassa és nyerhesse ki a titkosítási kulcsokat

A felhasználó által hozzárendelt felügyelt identitást (UMI) a TDE ügyfél által felügyelt kulcsaival is használhatja, amelyek:

- Lehetővé teszi a kulcstartóhoz való hozzáférés előzetes engedélyezését az Azure SQL logikai kiszolgálók számára egy felhasználó által hozzárendelt felügyelt identitás létrehozásával és a kulcstartóhoz való hozzáférés biztosításával, még a kiszolgáló vagy az adatbázis létrehozása előtt.

- Lehetővé teszi egy Azure SQL logikai kiszolgáló létrehozását, amelyen engedélyezve van a TDE és a CMK.

- Lehetővé teszi, hogy ugyanazt a felhasználó által hozzárendelt felügyelt identitást több kiszolgálóhoz rendelje hozzá, így nincs szükség külön-külön bekapcsolni a rendszer által hozzárendelt felügyelt identitást minden Egyes Azure SQL logikai kiszolgálón, és hozzáférést biztosítani a key vaulthoz.

- Lehetővé teszi a CMK kiszolgálólétrehozáskor történő kényszerítését egy elérhető beépített Azure-szabályzattal.

A TDE használatával az ügyfél által kezelt kulcsok automatikus kulcsváltása lett bevezetve. Ha engedélyezve van, a kiszolgáló folyamatosan ellenőrzi a kulcstartót a TDE-védőként használt kulcs új verzióihoz. Ha a rendszer a kulcs új verzióját észleli, a kiszolgáló TDE-védője 60 percen belül automatikusan a legújabb kulcsverzióra vált.

Always Encrypted

Kihasználhatja az oszlopszintű titkosítást is, amely az Azure SQL-ben ugyanúgy támogatott, mint az SQL Serverben. Ez az eljárás a bizalmas adatok ügyféloldali titkosítását is magában foglalja, amely az adatbázis-rendszernek soha át nem adott kulcsokat használ. Az ügyféloldali illesztőprogram emellett transzparensen titkosítja a lekérdezési paramétereket, és feloldja a titkosított eredmények titkosítását. A titkosított adatok jelenleg támogatják az egyenlőségi összehasonlítást, beleértve JOINGROUP BYa determinisztikus titkosítással rendelkező operátorokat isDISTINCT.

A biztonságos enklávékkal rendelkező Always Encrypted kibővíti az Always Encrypted bizalmas számítási képességeit azáltal, hogy lehetővé teszi a helyszíni titkosítást és a gazdagabb bizalmas lekérdezéseket. A biztonságos enklávékkal rendelkező Always Encrypted funkció már elérhető az Azure SQL Database-hez, de az Azure SQL Managed Instance esetében még nem támogatott.

Dinamikus adatmaszkolás

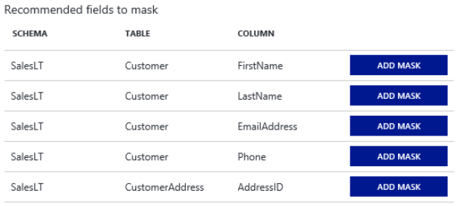

Bizonyos adatokat esetenként érdemes maszkolni vagy úgy módosítani, hogy a jogosulatlan felhasználók ne lássák azokat, de futtathassanak az ezen adatokat is magukban foglaló lekérdezéseket. Ez a képesség ugyanúgy támogatott, mint az SQL Serverben. Az Azure Portalon azonban további képességek és nézetek érhetők el, ezek pedig megmutatják azokat a mezőket, amelyeket javasolt maszkolni.

Tekintsünk meg egy példát, ahol az adatok bizalmas információkat, például neveket és e-mail-címeket tartalmaznak. Maszkot alkalmazhat ezekre az oszlopokra az Azure Portalon az SQL-adatbázis konfigurációs paneljének Biztonság területén a Dinamikus adatmaszkolás menü kiválasztásával, vagy a következő T-SQL-parancsokkal:

ALTER TABLE Data.Membership ALTER COLUMN FirstName

ADD MASKED WITH (FUNCTION = 'partial(1, "xxxxx", 1)')

ALTER TABLE Data.Membership ALTER COLUMN Email

ADD MASKED WITH (FUNCTION = 'email()')

ALTER TABLE Data.Membership ALTER COLUMN DiscountCode

ADD MASKED WITH (FUNCTION = 'random(1, 100)')

GRANT UNMASK to DataOfficers

A fenti parancsokból láthatja, hogy maszkolás többféleképpen is alkalmazható függvényekkel.

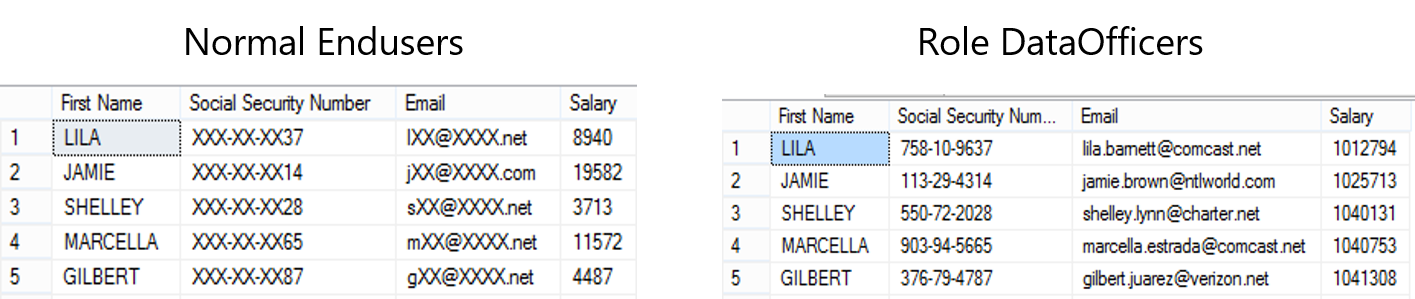

Egyes felhasználók számára, ha például a DataOfficers szerepkörhöz vannak rendelve (ez nem hivatalos szerepkör, csak példa), szükséges lehet a maszkolt adatok megjelenítése. A következő T-SQL-paranccsal adhat nekik UNMASK jogosultságokat:

GRANT UNMASK TO DataOfficers

Attól függően, hogy ki végzi a lekérdezést, az itt látható eredményt kaphatja:

A részletes dinamikus adatmaszkolási engedélyek bevezetésével engedélyt adhat vagy vonhat vissza UNMASK adatbázisszinten, sémaszinten, táblázatszinten vagy oszlopszinten egy adatbázis-felhasználónak, a Microsoft Entra-identitásnak, a Microsoft Entra-csoportnak vagy az adatbázis-szerepkörnek.

Adatvédelmi tevékenységek

Az adatvédelem beállításához és konfigurálásához a következőket kell megtennie:

- Győződjön meg arról, hogy az alkalmazások kényszerítik a kapcsolat titkosítását, és a legmagasabb TLS-verziót használják, amely kompatibilis az alkalmazással, az ügyfelekkel és az illesztőprogramokkal.

- Értékelje ki és engedélyezze a TDE-t. Új adatbázisokhoz ez az alapértelmezett beállítás, de migrálás esetén szükséges lehet engedélyezni.

- Használja ki a dinamikus adatmaszkolás előnyeit.

- A speciális védelem érdekében az Always Encrypted biztonságos enklávés funkcióval konfigurálható.