Hálózati szegmentálási megoldások tervezése

Azure-szolgáltatások szegmentáláshoz

Amikor az Azure-ban dolgozik, számos szegmentálási lehetőség közül választhat.

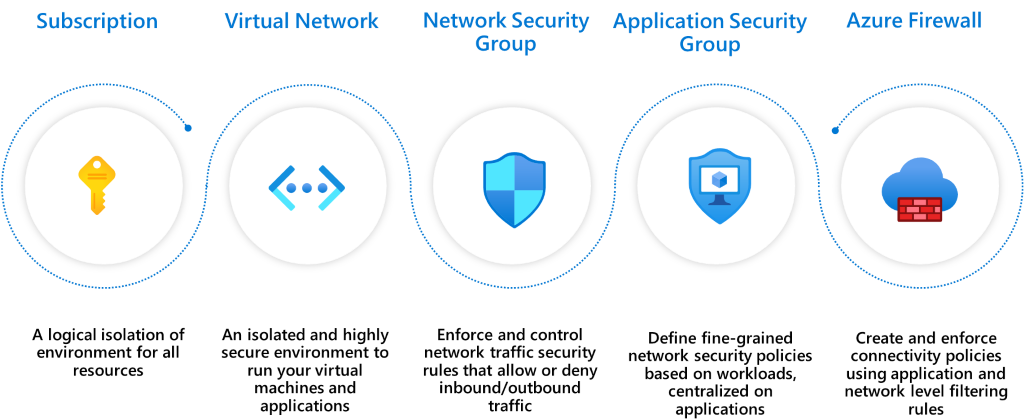

- Előfizetés: Egy magas szintű szerkezet, amely platformalapú elkülönítést biztosít az entitások között. Célja, hogy határokat szabjon ki a vállalaton belüli nagy szervezetek között, és a különböző előfizetésekben lévő erőforrások közötti kommunikációt explicit módon kell kiépíteni.

- Virtuális hálózat (VNetek):: Privát címterekben létrehozott előfizetésben. A két virtuális hálózat között alapértelmezés szerint nem engedélyezett forgalommal rendelkező erőforrások hálózati szintű elkülönítését biztosítják. Az előfizetésekhez hasonlóan a virtuális hálózatok közötti kommunikációt is explicit módon kell kiépíteni.

- Hálózati biztonsági csoportok (NSG): Hozzáférés-vezérlési mechanizmusok a virtuális hálózaton belüli erőforrások, valamint külső hálózatok, például az internet és más virtuális hálózatok közötti forgalom szabályozására. Az NSG-k részletes szintre emelhetik a szegmentálási stratégiát, ha szegélyeket hoznak létre egy alhálózathoz, egy virtuális géphez vagy egy virtuális gépcsoporthoz. Az Azure-beli alhálózatokkal végzett lehetséges műveletekről további információt az Alhálózatok (Azure Virtual Networks) című témakörben talál.

- Alkalmazásbiztonsági csoportok (ASG-k):: Hasonló az NSG-khez, de egy alkalmazáskörnyezet hivatkozik gombra. Lehetővé teszi, hogy egy alkalmazáscímke alá csoportosítson egy virtuális gépcsoportot, és meghatározza az egyes mögöttes virtuális gépekre alkalmazott forgalmi szabályokat.

- Azure Firewall: Natív felhőbeli állapotalapú tűzfal szolgáltatásként, amely üzembe helyezhető a virtuális hálózatban vagy az Azure Virtual WAN hub üzemelő példányaiban a felhőerőforrások, az internet és a helyszíni forgalom szűréséhez. Szabályokat vagy szabályzatokat hozhat létre (az Azure Firewall vagy az Azure Firewall Manager használatával), amelyek a 3. réteg és a 7. réteg vezérlőinek használatával engedélyezik/tiltják a forgalmat. Az internetre irányuló forgalmat az Azure Firewall és a harmadik felek segítségével is szűrheti úgy, hogy bizonyos vagy az összes forgalmat külső biztonsági szolgáltatókon keresztül irányítja a speciális szűrési és felhasználói védelem érdekében.

Szegmentálási minták

Íme néhány gyakori minta a számítási feladatok azure-beli hálózati szempontból történő szegmentálására. Minden minta eltérő típusú elkülönítést és kapcsolatot biztosít. Válasszon egy mintát a szervezet igényeinek megfelelően.

1. minta: Önálló virtuális hálózat

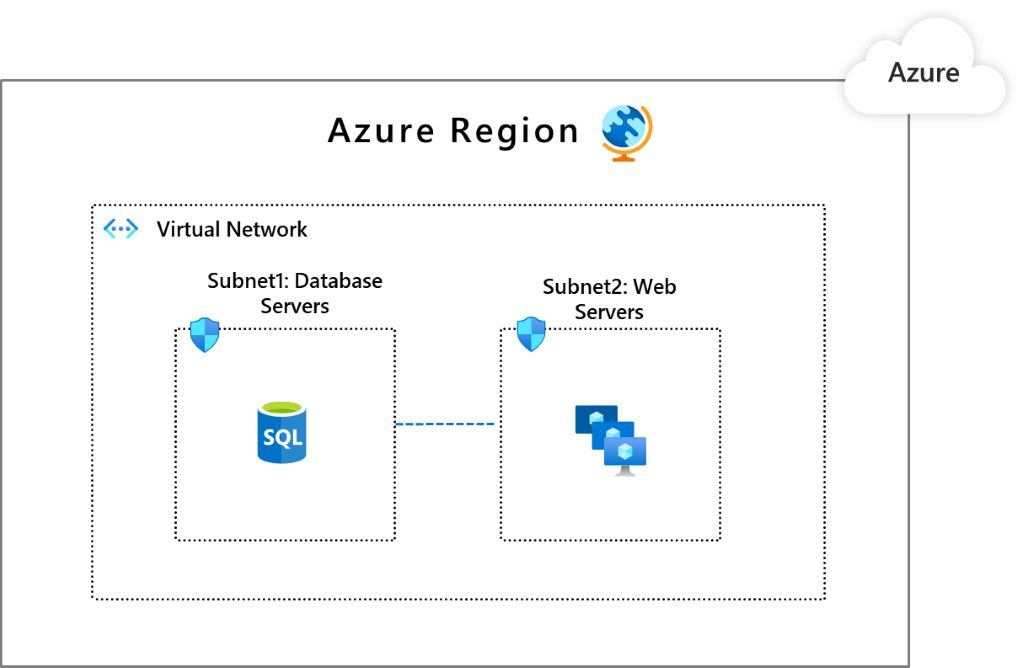

A számítási feladat összes összetevője egyetlen virtuális hálózaton található. Ez a minta megfelelő, ha egyetlen régióban működik, mert egy virtuális hálózat nem képes több régióra is kiterjedni.

A szegmensek, például alhálózatok vagy alkalmazáscsoportok biztonságossá tételének gyakori módjai az NSG-k és az ASG-k. A szegmentálás kikényszerítéséhez és védelméhez használhat hálózati virtualizált berendezést (NVA-kat) az Azure Marketplace-ről vagy az Azure Firewallról.

Ezen a képen az 1. alhálózat rendelkezik az adatbázis számítási feladatával. A 2. alhálózat rendelkezik a webes számítási feladatokkal. Konfigurálhatja azokat az NSG-ket, amelyek lehetővé teszik, hogy az Alhálózat1 csak a 2. alhálózattal kommunikáljon, és az Alhálózat2 csak az internettel tud kommunikálni.

Fontolja meg azt a használati esetet, amelyben több számítási feladat van, amelyek külön alhálózatokban vannak elhelyezve. Olyan vezérlőket helyezhet el, amelyek lehetővé teszik, hogy az egyik számítási feladat kommunikáljon egy másik számítási feladat háttérrendszerével.

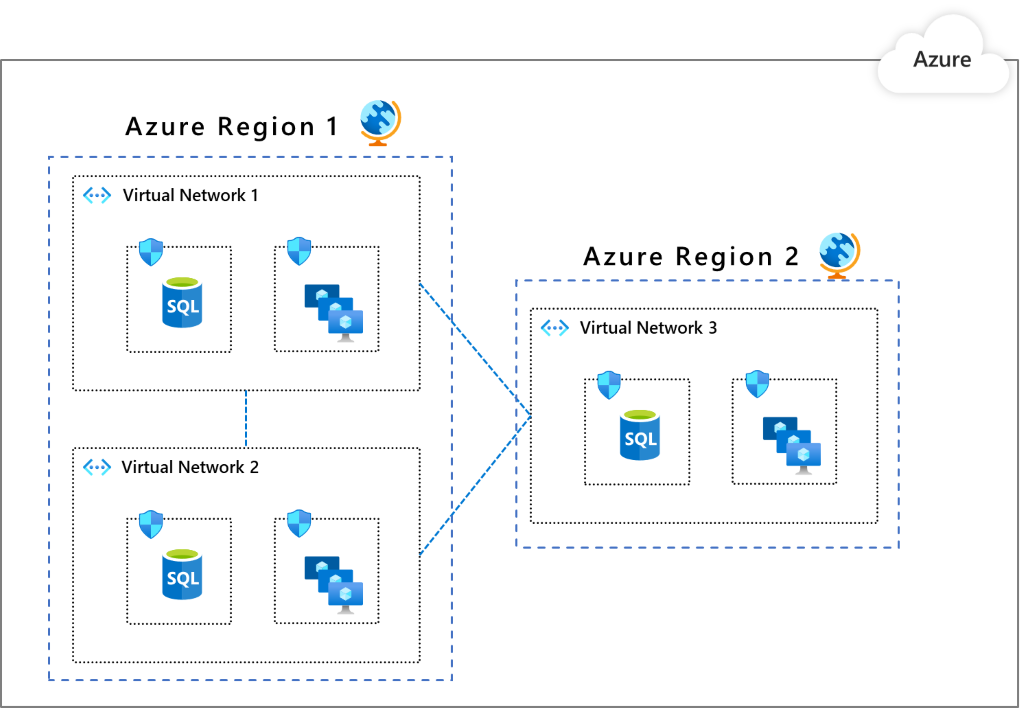

2. minta: Több virtuális hálózat, amelyek a társviszony-létesítéssel kommunikálnak

Az erőforrások több virtuális hálózaton vannak elosztva vagy replikálva. A virtuális hálózatok társviszony-létesítéssel kommunikálhatnak. Ez a minta akkor megfelelő, ha külön virtuális hálózatokba kell csoportosítania az alkalmazásokat. Vagy több Azure-régióra is szüksége van. Az egyik előny a beépített szegmentálás, mert explicit módon kell társviszonyt létesíteni az egyik virtuális hálózattal egy másikhoz. A virtuális hálózatok közötti társviszony-létesítés nem tranzitív. A virtuális hálózatok további szegmenseit az 1. mintában látható NSG-k és ASG-k használatával végezheti el.

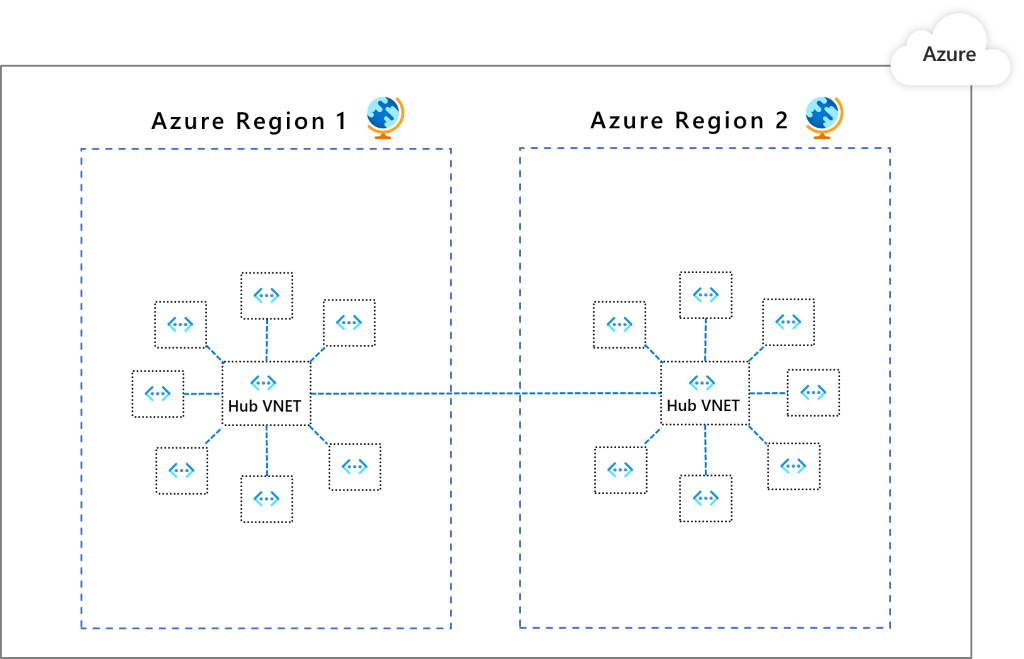

3. minta: Több virtuális hálózat egy küllős modellben

A virtuális hálózat egy adott régióban központkéntvan kijelölve az összes többi virtuális hálózat küllőjeként az adott régióban. A központ és küllői társviszony-létesítésen keresztül kapcsolódnak egymáshoz. Az összes forgalom áthalad a hubon, amely átjáróként működhet a különböző régiókban lévő más központok számára. Ebben a mintában a biztonsági vezérlők úgy vannak beállítva a központokban, hogy skálázható módon szegmentelhessenek és szabályozhassák a többi virtuális hálózat közötti forgalmat. Ennek a mintának az egyik előnye, hogy a hálózati topológia növekedésével a biztonsági helyzet többletterhelése nem nő (kivéve, ha új régiókra bővül).

Az ajánlott natív beállítás az Azure Firewall. Ez a beállítás a virtuális hálózatokon és az előfizetéseken is működik a forgalmi folyamatok szabályozásához a 3. réteg és a 7. réteg vezérlőinek használatával. Meghatározhatja a kommunikációs szabályokat, és következetesen alkalmazhatja őket. Íme néhány példa:

- Az 1. virtuális hálózat nem tud kommunikálni a 2. virtuális hálózattal, de képes kommunikálni a 3. virtuális hálózattal.

- Az 1. virtuális hálózat a *.github.com kivételével nem fér hozzá a nyilvános internethez.

Az Azure Firewall Manager előzetes verziójával központilag kezelheti a szabályzatokat több Azure-tűzfalon, és engedélyezheti a DevOps-csapatok számára a helyi szabályzatok további testreszabását.

Minta összehasonlítása

| Megfontolások | 1. minta | 2. minta | 3. minta |

|---|---|---|---|

| Csatlakozás tivitás/útválasztás: hogyan kommunikálnak az egyes szegmensek egymással | A rendszer útválasztása minden alhálózatban alapértelmezett kapcsolatot biztosít a számítási feladatokhoz. | Ugyanaz, mint egy minta 1. | Nincs alapértelmezett kapcsolat a küllős hálózatok között. A kapcsolat engedélyezéséhez egy 3. rétegbeli útválasztóra, például az Azure Firewallra van szükség a központban. |

| Hálózati szintű forgalomszűrés | A forgalom alapértelmezés szerint engedélyezett. A forgalom szűréséhez használja az NSG-t és az ASG-t. | Ugyanaz, mint egy minta 1. | A küllős virtuális hálózatok közötti forgalom alapértelmezés szerint megtagadva. Nyissa meg a kijelölt útvonalakat az Azure Firewall konfiguráción keresztüli forgalom engedélyezéséhez. |

| Központosított naplózás | NSG- és ASG-naplók a virtuális hálózathoz. | NSG- és ASG-naplók összesítése az összes virtuális hálózaton. | Az Azure Firewall naplózza a központon keresztül küldött összes elfogadott/elutasított forgalmat. A naplók megtekintése az Azure Monitorban. |

| Nem tervezett nyílt nyilvános végpontok | A DevOps véletlenül megnyithat egy nyilvános végpontot helytelen NSG- és ASG-szabályokkal. | Ugyanaz, mint egy minta 1. | A véletlenül küllőben megnyitott nyilvános végpont nem engedélyezi a hozzáférést, mert a visszatérési csomag állapotalapú tűzfalon (aszimmetrikus útválasztáson) keresztül lesz elvetve. |

| Alkalmazásszintű védelem | Az NSG vagy az ASG csak a hálózati réteg támogatását biztosítja. | Ugyanaz, mint egy minta 1. | Az Azure Firewall támogatja a HTTP/S és az MSSQL teljes tartománynév-szűrését a kimenő forgalom és a virtuális hálózatok esetében. |