Menyiapkan Active Directory Lightweight Directory Services untuk provisi dari ID Microsoft Entra

Dokumentasi berikut ini menyediakan informasi tutorial yang menunjukkan cara menyiapkan penginstalan Active Directory Lightweight Directory Services (AD LDS). Ini dapat digunakan sebagai contoh direktori LDAP untuk pemecahan masalah atau untuk menunjukkan cara memprovisikan pengguna dari ID Microsoft Entra ke dalam direktori LDAP.

Menyiapkan direktori LDAP

Jika Anda belum memiliki server direktori, informasi berikut disediakan untuk membantu membuat lingkungan AD LDS pengujian. Penyiapan ini menggunakan PowerShell dan ADAMInstall.exe dengan file jawaban. Dokumen ini tidak mencakup informasi mendalam tentang AD LDS. Untuk informasi lebih lanjut, lihat Active Directory Lightweight Directory Services.

Jika Anda sudah memiliki AD LDS atau server direktori lain, Anda dapat melewati konten ini, dan melanjutkan di Tutorial: ECMA Koneksi or Host konektor LDAP generik untuk menginstal dan mengonfigurasi host konektor ECMA.

Membuat sertifikat SSL, direktori uji dan meng instal AD LDS.

Gunakan skrip PowerShell dari Lampiran A. Skrip melakukan tindakan berikut:

- Membuat sertifikat yang ditandatangani sendiri yang akan digunakan oleh konektor LDAP.

- Membuat direktori untuk log penginstalan fitur.

- Mengekspor sertifikat di penyimpanan pribadi ke direktori.

- Mengimpor sertifikat ke akar tepercaya komputer lokal.

- Menginstal peran AD LDS di komputer virtual kami.

Pada komputer virtual Windows Server tempat Anda menggunakan untuk menguji konektor LDAP, edit skrip agar sesuai dengan nama komputer Anda, lalu jalankan skrip menggunakan Windows PowerShell dengan hak istimewa admin.

Membuat instans AD LDS

Setelah peran telah diinstal, Anda perlu membuat instans AD LDS. Untuk membuat instans, Anda dapat menggunakan file jawaban yang disediakan di bawah ini. File ini akan menginstal instans secara diam-diam tanpa menggunakan UI.

Salin konten Lampiran B ke notepad dan simpan sebagai answer.txt dalam "C:\Windows\ADAM".

Sekarang buka cmd Prompt dengan hak istimewa admin dan jalankan yang dapat dieksekusi berikut:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Membuat kontainer dan akun layanan untuk AD LDS

Gunakan skrip PowerShell dari Lampiran C. Skrip melakukan tindakan berikut:

- Membuat kontainer untuk akun layanan yang akan digunakan dengan konektor LDAP.

- Membuat kontainer untuk pengguna cloud, tempat pengguna akan diprovisikan.

- Membuat akun layanan di AD LDS.

- Mengaktifkan akun layanan.

- Menambahkan akun layanan ke peran Administrator AD LDS.

Pada komputer virtual Windows Server, Anda menggunakan untuk menguji konektor LDAP menjalankan skrip menggunakan Windows PowerShell dengan hak istimewa administratif.

Memberikan izin baca LAYANAN JARINGAN ke sertifikat SSL

Agar SSL berfungsi, Anda perlu memberikan izin baca LAYANAN JARINGAN untuk sertifikat kami yang baru dibuat. Untuk memberikan izin, ikuti langkah-langkah berikut.

- Buka C:\Data Program\Microsoft\Crypto\Keys.

- Klik kanan pada file sistem yang terletak di sini. Ini akan berupa guid. Kontainer ini menyimpan sertifikat kami.

- Memilih properti.

- Di bagian atas, pilih tab Keamanan .

- Pilih Edit.

- Klik Tambahkan.

- Dalam kotak, masukkan Layanan Jaringan dan pilih Periksa Nama.

- Pilih LAYANAN JARINGAN dari daftar dan klik OK.

- Klik OK.

- Pastikan akun Layanan jaringan memiliki izin baca dan baca & jalankan, lalu klik Terapkan dan OK.

Memverifikasi konektivitas SSL dengan AD LDS

Sekarang setelah kami mengonfigurasi sertifikat dan memberikan izin akun layanan jaringan, uji konektivitas untuk memverifikasi bahwa sertifikat berfungsi.

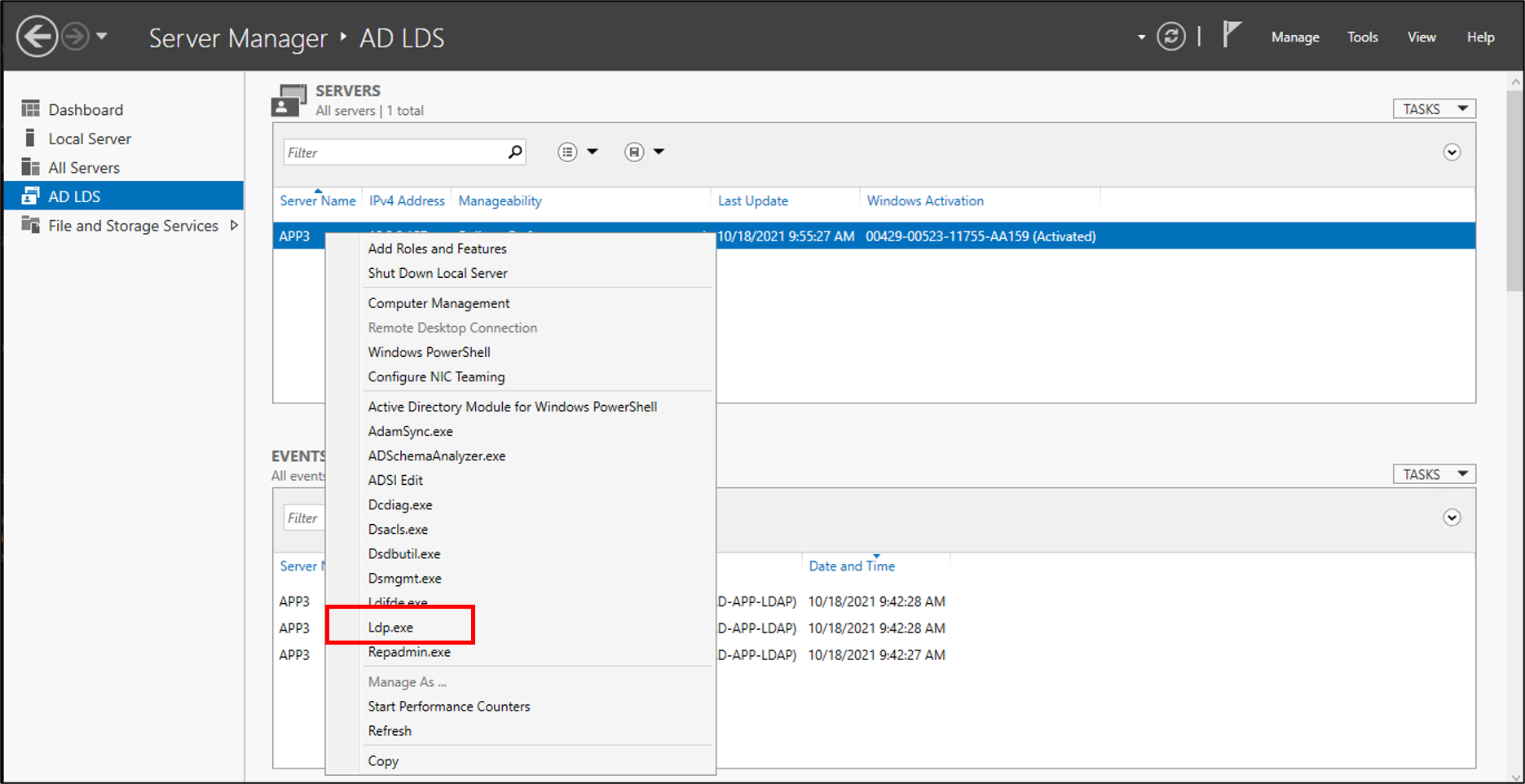

- Buka Server Manager dan pilih AD LDS di sebelah kiri

- Klik kanan instans AD LDS Anda dan pilih ldp.exe dari pop-up.

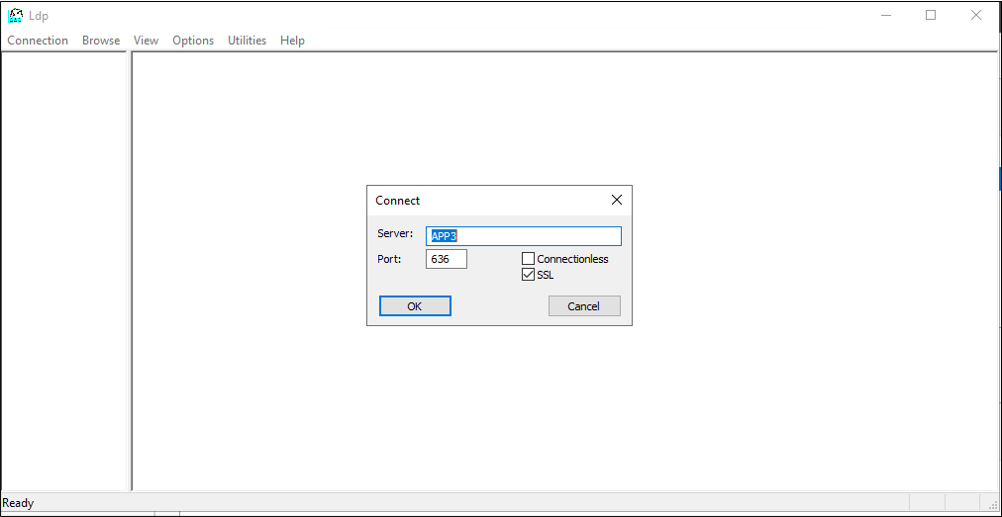

- Di bagian atas ldp.exe, pilih Koneksi dan Sambungkan.

- Masukkan informasi berikut dan klik OK.

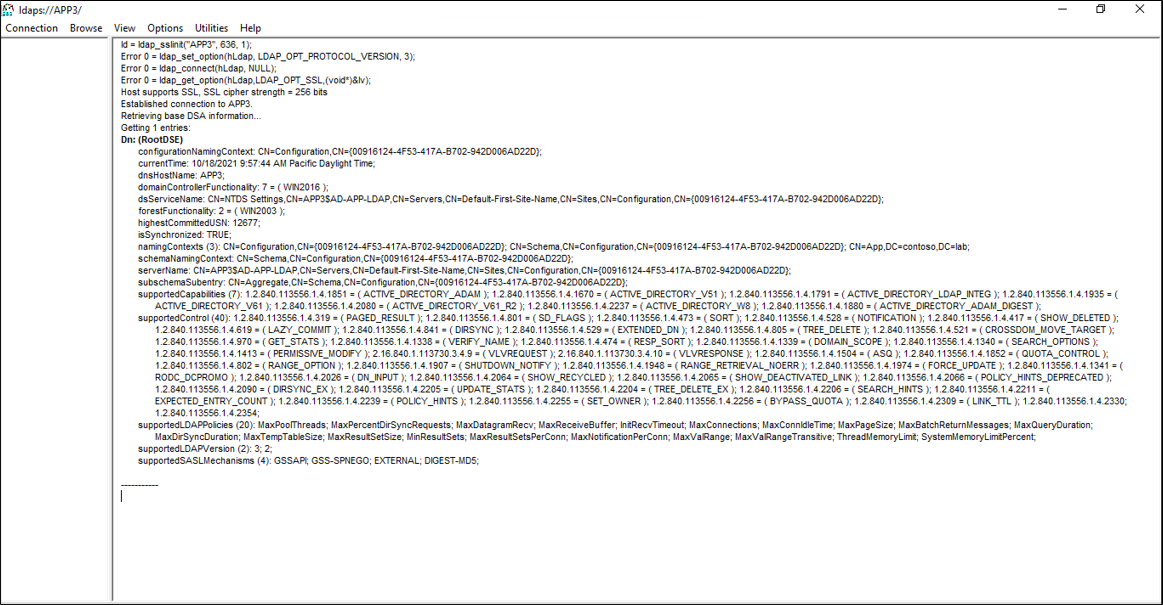

- Anda akan melihat respons yang mirip dengan cuplikan layar berikut.

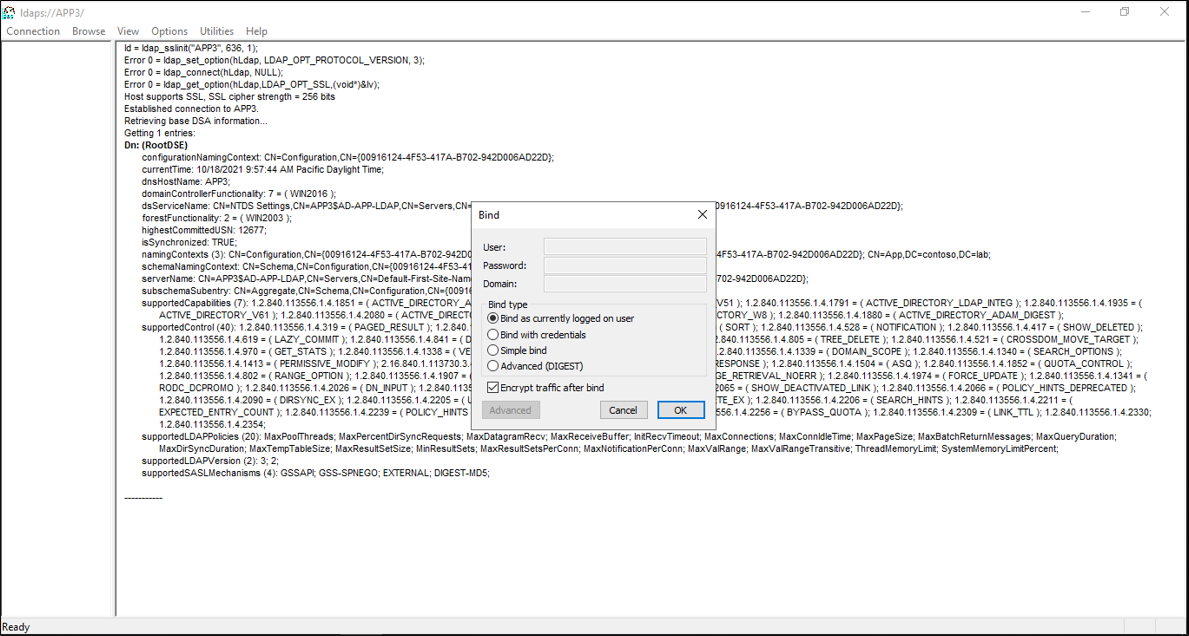

- Di bagian atas, di bawah Koneksi pilih Ikat.

- Biarkan tetap default dan klik OK.

- Sekarang Anda berhasil mengikat instans.

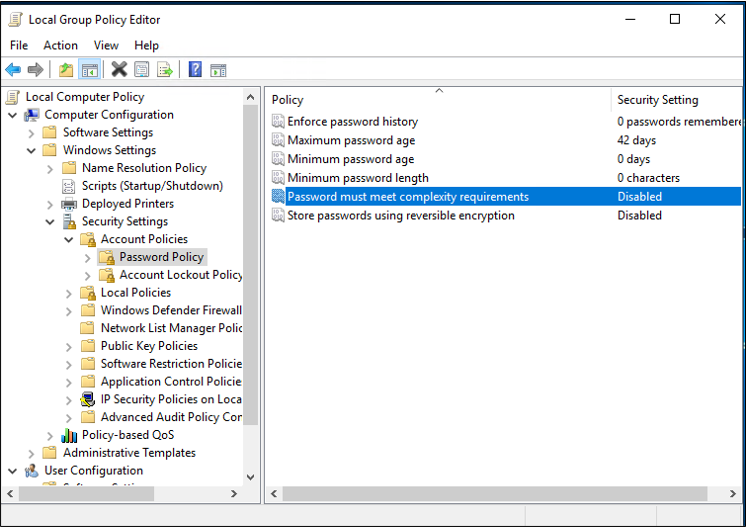

Nonaktifkan kebijakan kata sandi lokal

Saat ini, konektor LDAP memprovisikan pengguna dengan kata sandi kosong. Provisi ini tidak akan memenuhi kebijakan kata sandi lokal di server kami sehingga kami akan menonaktifkannya untuk tujuan pengujian. Untuk menonaktifkan kerumitan kata sandi, pada server yang tidak bergabung dengan domain, gunakan langkah-langkah berikut.

Penting

Karena sinkronisasi kata sandi yang sedang berlangsung bukanlah fitur provisi LDAP lokal, Microsoft merekomendasikan agar AD LDS digunakan secara khusus dengan aplikasi gabungan, ketika digunakan bersamaan dengan AD DS, atau saat memperbarui pengguna yang ada dalam instans AD LDS.

- Di server, klik Mulai, Jalankan, lalu gpedit.msc

- Pada editor Kebijakan Grup Lokal, arahkan ke Konfigurasi Komputer > Pengaturan Windows > Pengaturan Keamanan > Kebijakan Akun > Kebijakan Kata Sandi

- Di sebelah kanan, klik dua kali Kata sandi harus memenuhi persyaratan kompleksitas dan pilih Nonaktif.

- Klik Terapkan dan Ok

- Tutup editor Kebijakan Grup Lokal

Selanjutnya, lanjutkan dalam panduan untuk memprovisikan pengguna dari MICROSOFT Entra ID ke direktori LDAP untuk mengunduh dan mengonfigurasi agen provisi.

Lampiran A - Menginstal skrip AD LDS PowerShell

Skrip PowerShell berikut dapat digunakan untuk mengotomatiskan penginstalan AD LDS. Anda harus mengedit skrip agar sesuai dengan lingkungan Anda; khususnya, ubah APP3 ke nama host komputer Anda.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Lampiran B - File jawaban

File ini digunakan untuk mengotomatiskan dan membuat instans AD LDS. Anda akan mengedit file ini agar sesuai dengan lingkungan Anda; khususnya, ubah APP3 ke nama host server Anda.

Penting

Skrip ini menggunakan administrator lokal untuk akun layanan AD LDS. Anda akan dimintai kata sandi selama penginstalan.

Jika Anda menginstal AD LDS pada pengendali domain dan bukan anggota atau server mandiri, Anda harus mengubah LocalLDAPPortToListenOn dan LocalSSLPortToListonOn menjadi sesuatu selain port terkenal untuk LDAP dan LDAP melalui SSL. Misalnya, LocalLDAPPortToListenOn=51300 dan LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Lampiran C - Mengisi skrip AD LDS PowerShell

Skrip PowerShell untuk mengisi AD LDS dengan kontainer dan akun layanan.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"