Mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke direktori LDAP

Dokumentasi berikut ini menyediakan informasi konfigurasi dan tutorial yang menunjukkan cara memprovisikan pengguna dari ID Microsoft Entra ke dalam direktori LDAP.

Dokumen ini menjelaskan langkah-langkah yang perlu Anda lakukan untuk memprovisikan dan mendeprovisi pengguna secara otomatis dari ID Microsoft Entra ke dalam direktori LDAP. Dokumen ini menggambarkan bagaimana Anda dapat memprovisikan pengguna ke AD LDS sebagai contoh direktori LDAP, tetapi Anda dapat memprovisikan ke salah satu server direktori LDAP yang didukung yang disebutkan di bagian berikut. Provisi pengguna ke Layanan Domain Direktori Aktif melalui solusi ini tidak didukung.

Untuk detail penting tentang apa yang dilakukan layanan ini, cara kerjanya, dan tanya jawab umum, lihat Mengotomatiskan provisi dan deprovisi pengguna ke aplikasi SaaS dengan ID Microsoft Entra dan arsitektur provisi aplikasi lokal. Video berikut berisi ringkasan tentang provisi lokal.

Prasyarat untuk memprovisikan pengguna ke dalam direktori LDAP

Prasyarat lokal

- Aplikasi yang menggunakan server direktori untuk mengkueri pengguna.

- Direktori target, selain Active Directory Domain Services, tempat pengguna dapat dibuat, diperbarui, dan dihapus. Misalnya, Layanan Ringan Direktori Aktif (AD LDS). Instans direktori ini tidak boleh menjadi direktori yang juga digunakan untuk memprovisikan pengguna ke ID Microsoft Entra, karena memiliki kedua skenario dapat membuat perulangan dengan Microsoft Entra Koneksi.

- Komputer berkemampuan minimal 3 GB RAM, untuk menghosting agen provisi. Komputer harus memiliki Windows Server 2016 atau versi Windows Server yang lebih baru, dengan konektivitas ke direktori target, dan dengan konektivitas keluar ke login.microsoftonline.com, Microsift Online Service lainnya dan Domain Azure. Contohnya adalah mesin virtual Windows Server 2016 yang dihosting di Azure IaaS atau di belakang proksi.

- .NET Framework 4.7.2 perlu diinstal.

- Opsional: Meskipun tidak diperlukan, disarankan untuk mengunduh Microsoft Edge untuk Windows Server dan menggunakannya sebagai pengganti Internet Explorer.

Server direktori LDAP yang didukung

Konektor bergantung pada berbagai teknik untuk mendeteksi dan mengidentifikasi server LDAP. Konektor menggunakan Root DSE, nama/versi vendor, dan memeriksa skema untuk menemukan objek dan atribut unik yang diketahui ada di server LDAP tertentu.

- OpenLDAP

- Microsoft Active Directory Lightweight Directory Services

- 389 Directory Server

- Apache Directory Server

- IBM Tivoli DS

- Isode Directory

- NetIQ eDirectory

- Novell eDirectory

- Open DJ

- Open DS

- Server Direktori Oracle (sebelumnya Sun ONE) Edisi Enterprise

- RadiantOne Virtual Directory Server (VDS)

Untuk informasi selengkapnya, lihat referensi Konektor LDAP Generik .

Persyaratan cloud

Penyewa Microsoft Entra dengan Microsoft Entra ID P1 atau Premium P2 (atau EMS E3 atau E5).

Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P1. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

Peran Administrator Aplikasi atau Administrator Aplikasi Cloud untuk mengonfigurasi penyediaan melalui portal Azure, serta peran Administrator Identitas Hibrid untuk mengonfigurasi agen provisi.

Pengguna Microsoft Entra yang akan diprovisikan ke direktori LDAP harus sudah diisi dengan atribut yang akan diperlukan oleh skema server direktori dan khusus untuk setiap pengguna. Misalnya, jika server direktori mengharuskan setiap pengguna untuk memiliki nomor unik antara 10000 dan 30000 sebagai nomor ID Pengguna mereka untuk mendukung beban kerja POSIX, maka Anda harus menghasilkan angka tersebut dari atribut yang ada pada pengguna, atau memperluas skema Microsoft Entra dan mengisi atribut tersebut pada pengguna dalam cakupan aplikasi berbasis LDAP. Lihat Ekstensibilitas grafik untuk cara membuat ekstensi direktori tambahan.

Rekomendasi dan batasan lainnya

Poin-poin berikut adalah rekomendasi dan batasan lainnya.

- Tidak disarankan untuk menggunakan agen yang sama untuk sinkronisasi cloud dan provisi aplikasi lokal. Microsoft merekomendasikan untuk menggunakan agen terpisah untuk sinkronisasi cloud dan untuk provisi aplikasi lokal.

- Untuk AD LDS saat ini, pengguna tidak dapat diprovisikan dengan kata sandi. Jadi Anda harus menonaktifkan kebijakan kata sandi untuk AD LDS atau memprovisikan pengguna dalam status dinonaktifkan.

- Untuk server direktori lain, kata sandi acak awal dapat diatur, tetapi tidak dimungkinkan untuk memprovisikan kata sandi pengguna Microsoft Entra ke server direktori.

- Provisi pengguna dari MICROSOFT Entra ID ke Active Directory Domains Services tidak didukung.

- Provisi pengguna dari LDAP ke ID Microsoft Entra tidak didukung.

- Penyediaan grup dan keanggotaan pengguna ke server direktori tidak didukung.

Memilih profil eksekusi

Saat Anda membuat konfigurasi untuk konektor untuk berinteraksi dengan server direktori, Anda akan mengonfigurasi terlebih dahulu agar konektor membaca skema direktori Anda, memetakan skema tersebut ke ID Microsoft Entra, lalu mengonfigurasi pendekatan yang harus digunakan konektor secara berkelanjutan, melalui profil eksekusi. Setiap profil eksekusi yang akan Anda konfigurasi menentukan bagaimana konektor akan menghasilkan permintaan LDAP untuk mengimpor atau mengekspor data dari server direktori. Sebelum menyebarkan konektor ke server direktori yang ada, Anda harus mendiskusikan dengan operator server direktori di organisasi Anda pola operasi yang akan dilakukan dengan server direktori mereka.

Setelah konfigurasi, ketika layanan provisi dimulai, layanan ini akan secara otomatis melakukan interaksi yang dikonfigurasi dalam profil eksekusi Impor Penuh. Dalam profil eksekusi ini, konektor akan membaca di semua rekaman untuk pengguna dari direktori, menggunakan operasi Pencarian LDAP. Profil eksekusi ini diperlukan sehingga nantinya, jika MICROSOFT Entra ID perlu membuat perubahan untuk pengguna, ID Microsoft Entra akan memperbarui objek yang ada untuk pengguna tersebut di direktori, daripada membuat objek baru untuk pengguna tersebut.

Setiap kali perubahan dilakukan di ID Microsoft Entra, seperti untuk menetapkan pengguna baru ke aplikasi atau memperbarui pengguna yang ada, layanan provisi akan melakukan interaksi LDAP di profil Ekspor yang dijalankan. Di profil Eksekusi ekspor, ID Microsoft Entra akan mengeluarkan permintaan LDAP untuk Menambahkan, Memodifikasi, Menghapus, atau Mengganti nama objek di direktori, untuk membawa konten direktori yang sinkron dengan ID Microsoft Entra.

Jika direktori Anda mendukungnya, Anda juga dapat secara opsional mengonfigurasi profil eksekusi Impor Delta. Dalam profil eksekusi ini, ID Microsoft Entra akan membaca perubahan yang dibuat di direktori, selain oleh ID Microsoft Entra, sejak impor penuh atau delta terakhir. Profil eksekusi ini bersifat opsional karena direktori mungkin belum dikonfigurasi untuk mendukung impor delta. Misalnya, jika organisasi Anda menggunakan OpenLDAP, OpenLDAP harus disebarkan dengan fitur overlay log akses diaktifkan.

Menentukan bagaimana Koneksi or Microsoft Entra LDAP akan berinteraksi dengan server direktori

Sebelum menyebarkan konektor ke server direktori yang ada, Anda harus berdiskusi dengan operator server direktori di organisasi Anda cara berintegrasi dengan server direktori mereka. Informasi yang akan Anda kumpulkan mencakup informasi jaringan tentang cara menyambungkan ke server direktori, bagaimana konektor harus mengautentikasi dirinya ke server direktori, skema apa yang telah dipilih server direktori untuk memodelkan pengguna, nama dasar penamaan dan aturan hierarki direktori dasar, cara mengaitkan pengguna di server direktori dengan pengguna di ID Microsoft Entra, dan apa yang harus terjadi ketika pengguna keluar dari cakupan di ID Microsoft Entra. Menyebarkan konektor ini mungkin memerlukan perubahan pada konfigurasi server direktori serta perubahan konfigurasi pada ID Microsoft Entra. Untuk penyebaran yang melibatkan integrasi MICROSOFT Entra ID dengan server direktori pihak ketiga di lingkungan produksi, sebaiknya pelanggan bekerja dengan vendor server direktori mereka, atau mitra penyebaran untuk bantuan, panduan, dan dukungan untuk integrasi ini. Artikel ini menggunakan nilai sampel berikut untuk dua direktori, untuk AD LDS dan untuk OpenLDAP.

| Pengaturan Konfigurasi | Tempat nilai diatur | Contoh nilai |

|---|---|---|

| nama host server direktori | Halaman Koneksi ivitas wizard konfigurasi | APP3 |

| nomor port server direktori | Halaman Koneksi ivitas wizard konfigurasi | 636. Untuk LDAP melalui SSL atau TLS (LDAPS), gunakan port 636. Untuk Start TLS, gunakan port 389. |

| akun konektor untuk mengidentifikasi dirinya ke server direktori | Halaman Koneksi ivitas wizard konfigurasi | Untuk AD LDS, CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab dan untuk OpenLDAP, cn=admin,dc=contoso,dc=lab |

| kata sandi untuk konektor untuk mengautentikasi dirinya sendiri ke server direktori | Halaman Koneksi ivitas wizard konfigurasi | |

| kelas objek struktural untuk pengguna di server direktori | Halaman Tipe Objek wizard konfigurasi | Untuk AD LDS User dan untuk OpenLDAP inetOrgPerson |

| kelas objek tambahan untuk pengguna di server direktori | portal Azure Pemetaan atribut halaman provisi | Untuk OpenLDAP dengan skema POSIX, posixAccount danshadowAccount |

| atribut untuk diisi pada pengguna baru | Wizard konfigurasi Pilih halaman Atribut dan portal Azure Pemetaan atribut halaman provisi | Untuk AD LDS msDS-UserAccountDisabled, userPrincipalName, displayName dan untuk OpenLDAP cn, , gidNumber, homeDirectory, objectClassmail, sn, uid, , uidNumberuserPassword |

| hierarki penamaan yang diperlukan oleh server direktori | portal Azure Pemetaan atribut halaman provisi | Atur DN pengguna yang baru dibuat agar segera di bawah ini CN=CloudUsers,CN=App,DC=Contoso,DC=lab untuk AD LDS dan DC=Contoso,DC=lab untuk OpenLDAP |

| atribut untuk menghubungkan pengguna di seluruh ID Microsoft Entra dan server direktori | portal Azure Pemetaan atribut halaman provisi | Untuk AD LDS, tidak dikonfigurasi karena contoh ini adalah untuk direktori yang awalnya kosong, dan untuk OpenLDAP, mail |

| mendeprovisi perilaku saat pengguna keluar dari cakupan di ID Microsoft Entra | Halaman Deprovisi wizard konfigurasi | Menghapus pengguna dari server direktori |

Alamat jaringan server direktori adalah nama host dan nomor port TCP, biasanya port 389 atau 636. Kecuali di mana server direktori berada bersama dengan konektor di Windows Server yang sama, atau Anda menggunakan keamanan tingkat jaringan, koneksi jaringan dari konektor ke server direktori perlu dilindungi menggunakan SSL atau TLS. Konektor mendukung koneksi ke server direktori pada port 389, dan menggunakan Mulai TLS untuk mengaktifkan TLS dalam sesi. Konektor juga mendukung koneksi ke server direktori pada port 636 untuk LDAPS - LDAP melalui TLS.

Anda harus memiliki akun yang diidentifikasi agar konektor dapat mengautentikasi ke server direktori yang sudah dikonfigurasi di server direktori. Akun ini biasanya diidentifikasi dengan nama khusus dan memiliki kata sandi atau sertifikat klien terkait. Untuk melakukan operasi impor dan ekspor pada objek di direktori yang terhubung, akun konektor harus memiliki izin yang memadai dalam model kontrol akses direktori. Konektor harus memiliki izin tulis untuk dapat mengekspor, dan membaca izin untuk dapat mengimpor. Konfigurasi izin dilakukan dalam pengalaman manajemen direktori target itu sendiri.

Skema direktori menentukan kelas objek dan atribut yang mewakili entitas dunia nyata dalam direktori. Konektor mendukung pengguna yang diwakili dengan kelas objek struktural, seperti inetOrgPerson, dan kelas objek tambahan opsional. Agar konektor dapat memprovisikan pengguna ke server direktori, selama konfigurasi di portal Azure Anda akan menentukan pemetaan dari skema Microsoft Entra ke semua atribut wajib. Ini termasuk atribut wajib dari kelas objek struktural, superkelas apa pun dari kelas objek struktural tersebut, dan atribut wajib dari kelas objek tambahan apa pun. Selain itu, Anda kemungkinan juga akan mengonfigurasi pemetaan ke beberapa atribut opsional kelas ini. Misalnya, server direktori OpenLDAP mungkin memerlukan objek bagi pengguna baru untuk memiliki atribut seperti contoh berikut.

dn: cn=bsimon,dc=Contoso,dc=lab

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: bsimon

gidNumber: 10000

homeDirectory: /home/bsimon

sn: simon

uid: bsimon

uidNumber: 10011

mail: bsimon@contoso.com

userPassword: initial-password

Aturan hierarki direktori yang diterapkan oleh server direktori menjelaskan bagaimana objek untuk setiap pengguna berhubungan satu sama lain dan dengan objek yang ada di direktori. Di sebagian besar penyebaran, organisasi memilih untuk memiliki hierarki datar di server direktori mereka, di mana setiap objek untuk setiap pengguna terletak tepat di bawah objek dasar umum. Misalnya, jika nama khusus dasar untuk konteks penamaan di server direktori, dc=contoso,dc=com maka pengguna baru akan memiliki nama khusus seperti cn=alice,dc=contoso,dc=com. Namun, beberapa organisasi mungkin memiliki hierarki direktori yang lebih kompleks, dalam hal ini Anda harus menerapkan aturan saat menentukan pemetaan nama khusus untuk konektor. Misalnya, server direktori mungkin mengharapkan pengguna berada di unit organisasi berdasarkan departemen, sehingga pengguna baru akan memiliki nama khusus seperti cn=alice,ou=London,dc=contoso,dc=com. Karena konektor tidak membuat objek perantara untuk unit organisasi, objek perantara apa pun yang diharapkan hierarki aturan server direktori harus sudah ada di server direktori.

Selanjutnya, Anda harus menentukan aturan tentang bagaimana konektor harus menentukan apakah sudah ada pengguna di server direktori yang sesuai dengan pengguna Microsoft Entra. Setiap direktori LDAP memiliki nama khusus yang unik untuk setiap objek di server direktori, namun nama khusus sering kali tidak ada untuk pengguna di ID Microsoft Entra. Sebagai gantinya, organisasi mungkin memiliki atribut yang berbeda, seperti mail atau employeeId, dalam skema server direktori mereka yang juga ada pada pengguna mereka di ID Microsoft Entra. Kemudian, ketika konektor menyediakan pengguna baru ke server direktori, konektor dapat mencari apakah sudah ada pengguna di direktori tersebut yang memiliki nilai tertentu dari atribut tersebut, dan hanya membuat pengguna baru di server direktori jika tidak ada.

Jika skenario Anda melibatkan pembuatan pengguna baru di direktori LDAP, bukan hanya memperbarui atau menghapus pengguna yang ada, maka Anda juga harus menentukan bagaimana aplikasi yang menggunakan server direktori tersebut akan menangani autentikasi. Pendekatan yang direkomendasikan adalah agar aplikasi menggunakan protokol federasi atau SSO seperti SAML, OAuth, atau OpenID Koneksi untuk mengautentikasi ke ID Microsoft Entra, dan hanya mengandalkan server direktori untuk atribut. Direktori LDAP secara tradisional dapat digunakan oleh aplikasi untuk mengautentikasi pengguna dengan memeriksa kata sandi, tetapi kasus penggunaan ini tidak dimungkinkan untuk autentikasi multifaktor atau ketika pengguna telah diautentikasi. Beberapa aplikasi dapat mengkueri kunci publik atau sertifikat SSH pengguna dari direktori, yang mungkin sesuai dengan pengguna yang sudah menyimpan kredensial formulir tersebut. Namun, jika aplikasi Anda yang bergantung pada server direktori tidak mendukung protokol autentikasi modern atau kredensial yang lebih kuat, maka Anda harus mengatur kata sandi khusus aplikasi saat membuat pengguna baru di direktori, karena ID Microsoft Entra tidak mendukung penyediaan kata sandi Microsoft Entra pengguna.

Terakhir, Anda harus menyetujui perilaku deprovisi. Saat konektor dikonfigurasi, dan ID Microsoft Entra telah membuat tautan antara pengguna di ID Microsoft Entra dan pengguna di direktori, baik untuk pengguna yang sudah berada di direktori atau pengguna baru, maka ID Microsoft Entra dapat menyediakan perubahan atribut dari pengguna Microsoft Entra ke direktori. Jika pengguna yang ditetapkan ke aplikasi dihapus di ID Microsoft Entra, MAKA ID Microsoft Entra akan mengirim operasi penghapusan ke server direktori. Anda mungkin juga ingin AGAR ID Microsoft Entra memperbarui objek di server direktori ketika pengguna keluar dari cakupan untuk dapat menggunakan aplikasi. Perilaku ini tergantung pada aplikasi yang akan menggunakan server direktori, karena banyak direktori, seperti OpenLDAP, mungkin tidak memiliki cara default untuk menunjukkan akun pengguna tidak aktif.

Menyiapkan direktori LDAP

Jika Anda belum memiliki server direktori, dan ingin mencoba fitur ini, maka Siapkan Layanan Direktori Ringan Direktori Aktif untuk provisi dari ID Microsoft Entra menunjukkan cara membuat lingkungan AD LDS pengujian. Jika Anda sudah memiliki server direktori lain yang disebarkan, Anda dapat melewati artikel tersebut, dan terus menginstal dan mengonfigurasi host konektor ECMA.

Menginstal dan mengonfigurasi Microsoft Entra Koneksi Provisioning Agent

Jika Anda telah mengunduh agen provisi dan mengonfigurasinya untuk aplikasi lokal lain, lanjutkan membaca di bagian berikutnya.

- Masuk ke portal Azure.

- Buka Aplikasi perusahaan dan pilih Aplikasi baru.

- Cari aplikasi aplikasi ECMA lokal, beri nama aplikasi, dan pilih Buat untuk menambahkannya ke penyewa Anda.

- Dari menu, buka halaman Provisi aplikasi Anda.

- Pilih Mulai.

- Di halaman Provisi, ubah mode menjadi Otomatis.

- Di bawah Koneksi ivity lokal, pilih Unduh dan instal, dan pilih Terima istilah &unduh.

- Tinggalkan portal dan buka alat penginstal agen provisi, setujui ketentuan layanan, dan pilih Instal.

- Tunggu wizard konfigurasi agen provisi Microsoft Entra lalu pilih Berikutnya.

- Di langkah Pilih Ekstensi, pilih Provisi aplikasi lokal lalu pilih Berikutnya.

- Agen provisi akan menggunakan browser web sistem operasi untuk menampilkan jendela popup bagi Anda untuk mengautentikasi ke ID Microsoft Entra, dan berpotensi juga penyedia identitas organisasi Anda. Jika Anda menggunakan Internet Explorer sebagai browser di Windows Server, maka Anda mungkin perlu menambahkan situs web Microsoft ke daftar situs tepercaya browser Anda untuk mengizinkan JavaScript berjalan dengan benar.

- Berikan kredensial untuk administrator Microsoft Entra saat Anda diminta untuk mengotorisasi. Pengguna diharuskan memiliki peran Administrator Identitas Hibrid atau Administrator Global.

- Pilih Konfirmasi untuk mengonfirmasi pengaturan. Setelah penginstalan berhasil, Anda dapat memilih Keluar, dan juga menutup alat penginstal Paket Agen Provisi.

Mengonfigurasi aplikasi ECMA lokal

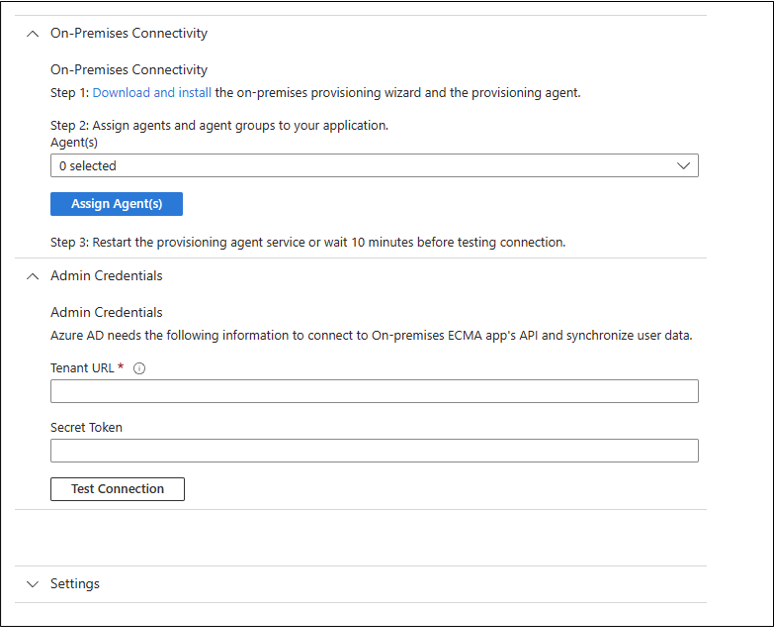

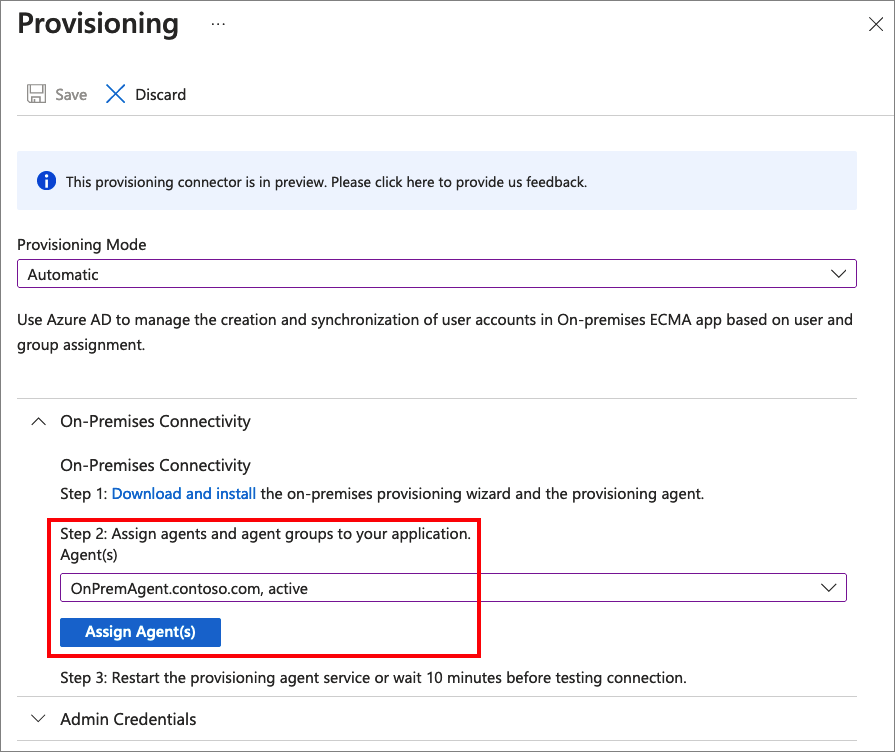

Kembali ke portal, di bagian Koneksi ivitas Lokal, pilih agen yang Anda sebarkan dan pilih Tetapkan Agen.

Biarkan jendela browser ini tetap terbuka, saat Anda menyelesaikan langkah konfigurasi berikutnya menggunakan wizard konfigurasi.

Mengonfigurasi sertifikat Host Koneksi or Microsoft Entra ECMA

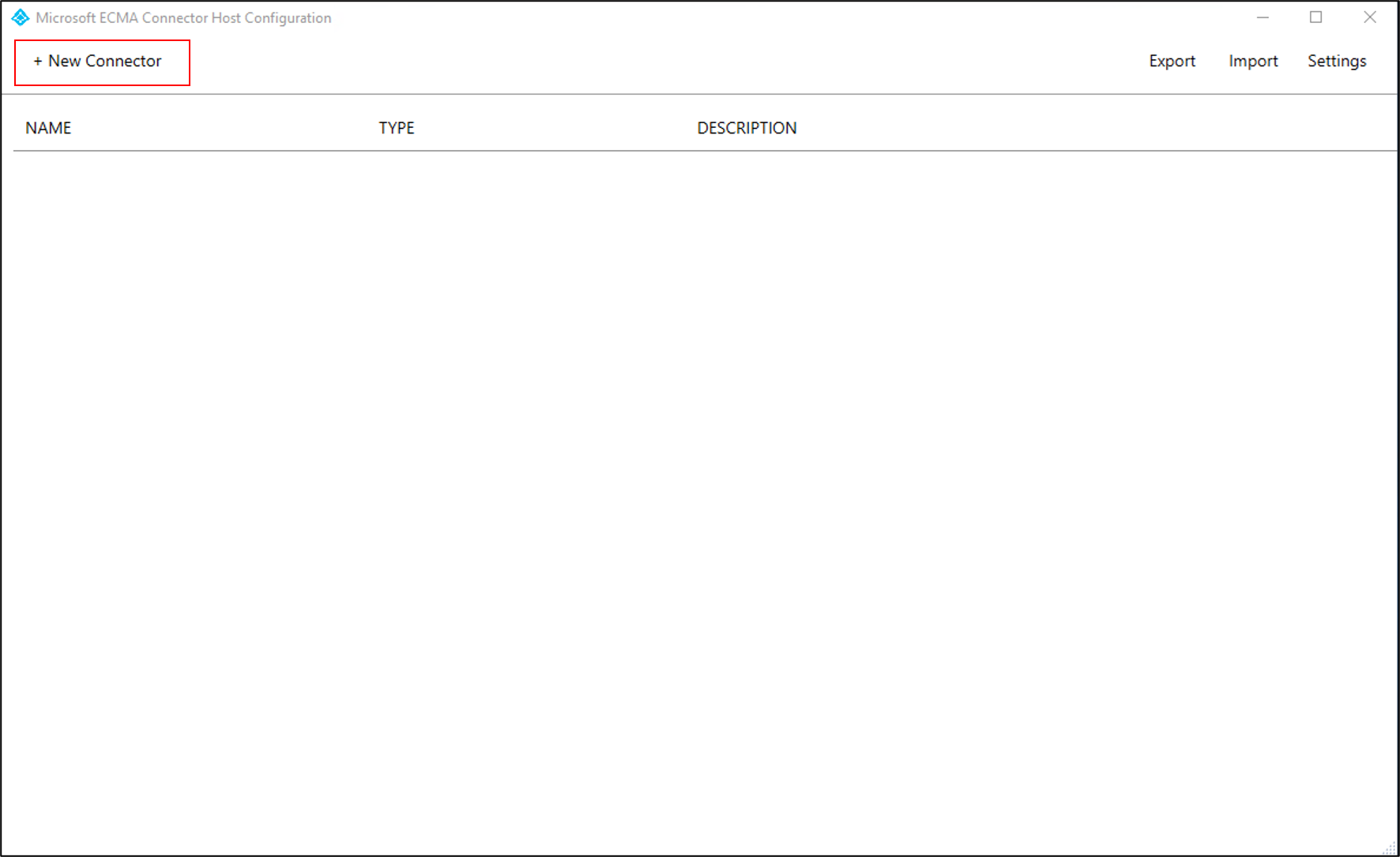

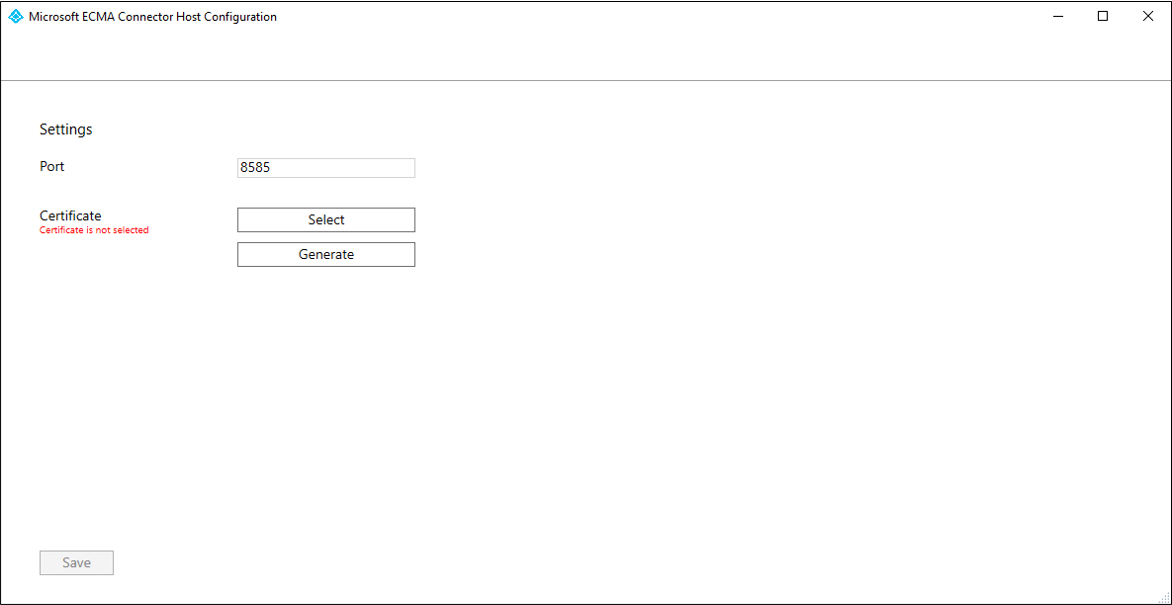

- Pada Windows Server tempat agen provisi diinstal, klik kanan Wizard Konfigurasi Microsoft ECMA2Host dari menu mulai, dan jalankan sebagai administrator. Berjalan sebagai administrator Windows diperlukan agar wizard membuat log peristiwa Windows yang diperlukan.

- Setelah Konfigurasi Host Konektor ECMA dimulai, jika ini pertama kalinya Anda menjalankan wizard, Anda akan diminta untuk membuat sertifikat. Biarkan port default 8585 dan pilih Buat sertifikat untuk membuat sertifikat. Sertifikat yang dibuat otomatis akan ditandatangani sendiri sebagai bagian dari akar tepercaya. SAN cocok dengan nama host.

- Pilih Simpan.

Catatan

Jika Anda telah memilih untuk membuat sertifikat baru, harap catat tanggal kedaluwarsa sertifikat, untuk memastikan bahwa Anda menjadwalkan untuk kembali ke wizard konfigurasi dan membuat ulang sertifikat sebelum kedaluwarsa.

Mengonfigurasi konektor LDAP generik

Bergantung pada opsi yang Anda pilih, beberapa layar wizard mungkin tidak tersedia dan informasinya dapat sedikit berbeda. Untuk tujuan konfigurasi contoh ini, provisi pengguna dengan kelas objek Pengguna ditampilkan untuk AD LDS, dan kelas objek inetOrgPerson untuk OpenLDAP. Gunakan informasi berikut untuk memandu dalam konfigurasi Anda.

Buat token rahasia yang akan digunakan untuk mengautentikasi ID Microsoft Entra ke konektor. Harus minimal 12 karakter dan unik untuk setiap aplikasi. Jika Anda belum memiliki generator rahasia, Anda dapat menggunakan perintah PowerShell seperti berikut ini untuk menghasilkan contoh string acak.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Jika Anda belum melakukannya, luncurkan Wizard Konfigurasi Microsoft ECMA2Host dari menu mulai.

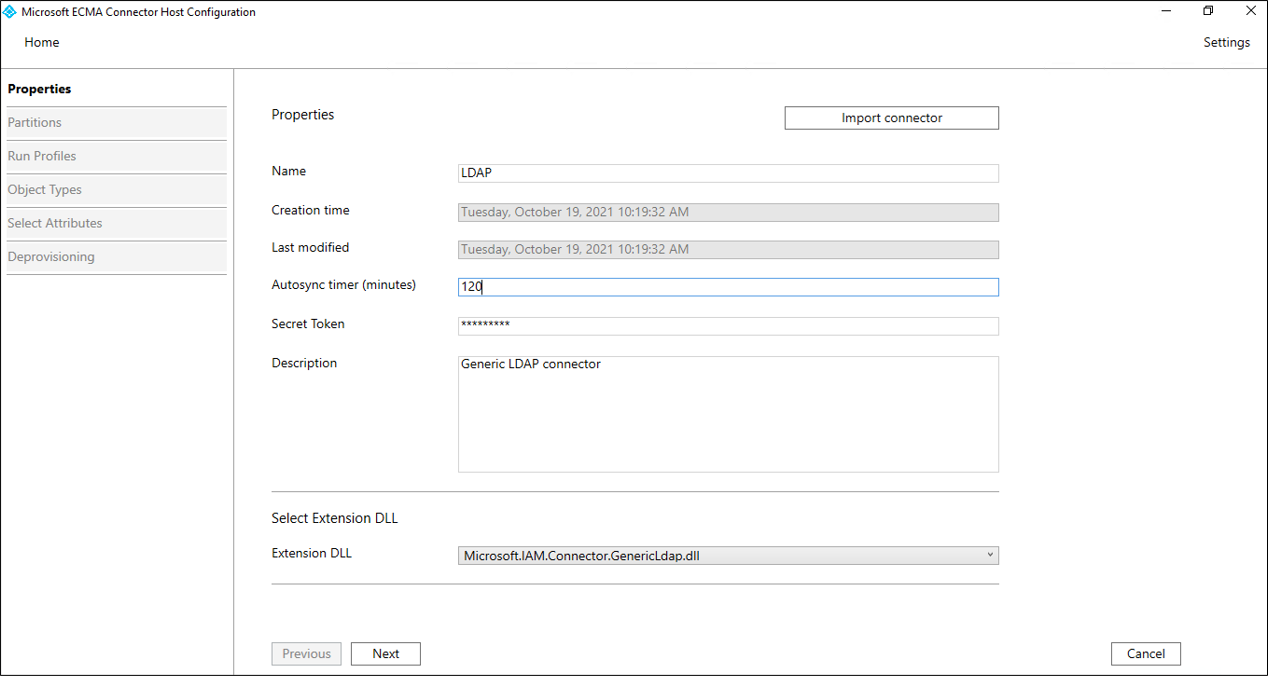

Di halaman Properti, isi kotak dengan nilai yang ditentukan di tabel yang mengikuti gambar dan pilih Berikutnya.

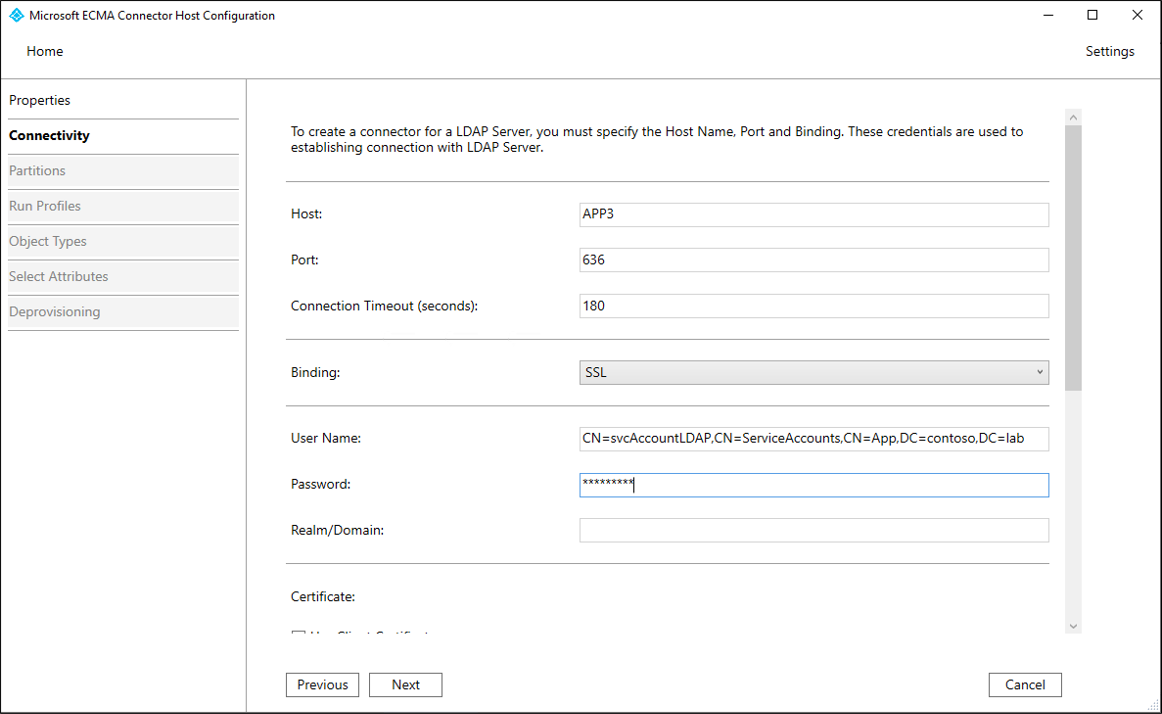

Properti Nilai Nama Nama yang Anda pilih untuk konektor, yang harus unik di semua konektor di lingkungan Anda. Contohnya, LDAP.Timer sinkronisasi otomatis (menit) 120 Token Rahasia Masukkan token rahasia Anda di sini. Harus minimal 12 karakter. DLL Ekstensi Untuk konektor LDAP generik, pilih Microsoft.IAM.Connector.GenericLdap.dll. Pada halaman Koneksi ivity, Anda akan mengonfigurasi bagaimana ECMA Koneksi or Host akan berkomunikasi dengan server direktori, dan mengatur beberapa opsi konfigurasi. Isi kotak dengan nilai yang ditentukan dalam tabel yang mengikuti gambar dan pilih Berikutnya. Saat Anda memilih Berikutnya, konektor akan mengkueri server direktori untuk konfigurasinya.

Properti Deskripsi Host Nama host tempat server LDAP berada. Sampel ini menggunakan APP3sebagai contoh nama host.Port Nomor port TCP. Jika server direktori dikonfigurasi untuk LDAP melalui SSL, gunakan port 636. Untuk Start TLS, atau jika Anda menggunakan keamanan tingkat jaringan, gunakan port 389.Waktu Tunggu Koneksi Habis 180 Pengikatan Properti ini menentukan bagaimana konektor akan mengautentikasi ke server direktori. BasicDengan pengaturan, atau denganSSLpengaturan atauTLSdan tidak ada sertifikat klien yang dikonfigurasi, konektor akan mengirim ikatan sederhana LDAP untuk mengautentikasi dengan nama khusus dan kata sandi.SSLDengan pengaturan atauTLSdan sertifikat klien yang ditentukan, konektor akan mengirim ikatan LDAP SASLEXTERNALuntuk mengautentikasi dengan sertifikat klien.Nama Pengguna Bagaimana ecma Koneksi or akan mengautentikasi dirinya sendiri ke server direktori. Dalam sampel ini untuk AD LDS, contoh nama pengguna adalah CN=svcAccount,CN=ServiceAccounts,CN=App,DC=contoso,DC=labdan untuk OpenLDAP,cn=admin,dc=contoso,dc=labKata sandi Kata sandi pengguna yang Koneksi or ECMA akan mengautentikasi dirinya ke server direktori. Realm/Domain Pengaturan ini hanya diperlukan jika Anda memilih Kerberossebagai opsi Pengikatan, untuk menyediakan Realm/Domain pengguna.Sertifikat Pengaturan di bagian ini hanya digunakan jika Anda memilih SSLatauTLSsebagai opsi Pengikatan.Alias Atribut Kotak teks alias atribut digunakan untuk atribut yang ditentukan dalam skema dengan sintaks RFC4522. Atribut ini tidak dapat dideteksi selama deteksi skema dan konektor memerlukan bantuan untuk mengidentifikasi atribut tersebut. Misalnya, jika server direktori tidak menerbitkan userCertificate;binarydan Anda ingin menyediakan atribut tersebut, string berikut harus dimasukkan dalam kotak alias atribut untuk mengidentifikasi atribut userCertificate dengan benar sebagai atribut biner:userCertificate;binary. Jika Anda tidak memerlukan atribut khusus apa pun yang tidak ada dalam skema, Anda dapat membiarkannya kosong.Sertakan atribut operasional Pilih kotak Include operational attributes in schemacentang untuk menyertakan atribut yang dibuat oleh server direktori. Ini termasuk atribut seperti kapan objek dibuat dan waktu pembaruan terakhir.Sertakan atribut yang dapat diperluas Pilih kotak Include extensible attributes in schemacentang jika objek yang dapat diperluas (RFC4512/4.3) digunakan di server direktori. Mengaktifkan opsi ini memungkinkan setiap atribut digunakan pada semua objek. Memilih opsi ini membuat skema sangat besar sehingga kecuali direktori yang terhubung menggunakan fitur ini, rekomendasinya adalah menjaga opsi tidak dipilih.Mengizinkan pemilihan jangkar manual Biarkan tidak dicentang. Catatan

Jika Anda mengalami masalah saat mencoba menyambungkan, dan tidak dapat melanjutkan ke halaman Global , pastikan bahwa akun layanan di AD LDS atau server direktori lainnya diaktifkan.

Pada halaman Global , Anda akan mengonfigurasi nama khusus log perubahan delta, jika diperlukan, dan fitur LDAP tambahan. Halaman telah diisi sebelumnya dengan informasi yang disediakan oleh server LDAP. Tinjau nilai yang ditampilkan, lalu pilih Berikutnya.

Properti Deskripsi Mekanisme SASL yang Didukung Bagian atas menunjukkan informasi yang disediakan oleh server itu sendiri, termasuk daftar mekanisme SASL. Detail Sertifikat Server Jika SSLatauTLSditentukan, wizard akan menampilkan sertifikat yang dikembalikan oleh server direktori. Konfirmasikan bahwa penerbit, subjek, dan thumbprint adalah untuk server direktori yang benar.Fitur Wajib Ditemukan Konektor juga memverifikasi bahwa kontrol wajib ada di Root DSE. Jika kontrol ini tidak tercantum, peringatan akan disajikan. Beberapa direktori LDAP tidak mencantumkan semua fitur di Root DSE dan ada kemungkinan bahwa konektor berfungsi tanpa masalah bahkan jika ada peringatan. Kontrol yang Didukung Kotak centang kontrol yang didukung mengontrol perilaku untuk operasi tertentu Impor Delta DN log perubahan adalah konteks penamaan yang digunakan oleh log perubahan delta, misalnya cn=changelog. Nilai ini harus ditentukan agar dapat melakukan impor delta. Atribut Kata Sandi Jika server direktori mendukung atribut kata sandi atau hash kata sandi yang berbeda, Anda dapat menentukan tujuan untuk perubahan kata sandi. Nama Partisi Dalam daftar partisi tambahan, anda dapat menambahkan namespace tambahan yang tidak terdeteksi secara otomatis. Misalnya, pengaturan ini dapat digunakan jika beberapa server membentuk kluster logis, yang semuanya harus diimpor secara bersamaan. Sama seperti Active Directory dapat memiliki beberapa domain dalam satu forest tetapi semua domain berbagi satu skema, hal yang sama dapat disimulasikan dengan memasukkan namespace tambahan dalam kotak ini. Setiap namespace dapat mengimpor dari server yang berbeda dan dikonfigurasi lebih lanjut pada halaman Konfigurasi Partisi dan Hierarki . Pada halaman Partisi, biarkan default dan pilih Berikutnya.

Pada halaman Jalankan Profil , pastikan kotak centang Ekspor dan kotak centang Impor penuh keduanya dipilih. Kemudian pilih Berikutnya.

Properti Deskripsi Ekspor Jalankan profil yang akan mengekspor data ke server direktori LDAP. Jalankan profil ini diperlukan. Impor penuh Jalankan profil yang akan mengimpor semua data dari sumber LDAP yang ditentukan sebelumnya. Jalankan profil ini diperlukan. Impor delta Jalankan profil yang akan mengimpor hanya perubahan dari LDAP sejak impor penuh atau delta terakhir. Hanya aktifkan profil eksekusi ini jika Anda telah mengonfirmasi bahwa server direktori memenuhi persyaratan yang diperlukan. Untuk informasi selengkapnya, lihat referensi Konektor LDAP Generik . Pada halaman Ekspor , biarkan default tidak berubah dan klik Berikutnya.

Pada halaman Impor Penuh, biarkan default tidak berubah dan klik Berikutnya.

Pada halaman DeltaImport , jika ada, biarkan default tidak berubah dan klik Berikutnya.

Di halaman Jenis Objek, isi kotak lalu klik Berikutnya.

Properti Deskripsi Objek target Nilai ini adalah kelas objek struktural pengguna di server direktori LDAP. Misalnya, inetOrgPersonuntuk OpenLDAP, atauUseruntuk AD LDS. Jangan tentukan kelas objek tambahan di bidang ini. Jika server direktori memerlukan kelas objek tambahan, server tersebut akan dikonfigurasi dengan pemetaan atribut di portal Azure.Jangkar Nilai atribut ini harus unik untuk setiap objek dalam direktori target. Layanan provisi Microsoft Entra akan mengkueri host konektor ECMA dengan menggunakan atribut ini setelah siklus awal. Untuk AD LDS, gunakan ObjectGUID, dan untuk server direktori lainnya, lihat tabel berikut ini. Perhatikan bahwa nama khusus dapat dipilih sebagai-dn-. Atribut multinilai, sepertiuidatribut dalam skema OpenLDAP, tidak dapat digunakan sebagai jangkar.Atribut Kueri Atribut ini harus sama dengan Jangkar, seperti objectGUIDjika AD LDS adalah server direktori, atau_distinguishedNamejika OpenLDAP.DN DistinguishedName dari objek target. Simpan -dn-.Beregenerasi otomatis tidak dicentang Tabel berikut mencantumkan server LDAP dan jangkar yang digunakan:

Direktori Jangkar Microsoft AD LDS dan AD GC objectGUID. Anda harus menggunakan agen versi 1.1.846.0 atau lebih tinggi untuk ObjectGUIDdigunakan sebagai jangkar.389 Directory Server dn Direktori Apache dn IBM Tivoli DS dn Isode Directory dn Novell/NetIQ eDirectory GUID Buka DJ/DS dn Buka LDAP dn Oracle ODSEE dn VD RadiantOne dn Sun One Directory Server dn Host ECMA menemukan atribut yang didukung oleh direktori target. Anda dapat memilih atribut mana yang ingin Anda ekspos ke ID Microsoft Entra. Atribut ini kemudian dapat dikonfigurasi di portal Microsoft Azure untuk penyediaan. Pada halaman Pilih Atribut , tambahkan semua atribut di daftar dropdown, satu per satu, yang diperlukan sebagai atribut wajib atau yang ingin Anda provisikan dari ID Microsoft Entra.

Daftar dropdown Atribut menunjukkan atribut apa pun yang ditemukan di direktori target dan tidak dipilih pada penggunaan sebelumnya dari halaman Pilih Atribut wizard konfigurasi.Pastikan bahwa

Treat as single valuekotak centang tidak dicentang untukobjectClassatribut , dan jikauserPasswordsedang diatur, tidak dapat dipilih atau diperiksa untuk atribut .userPasswordJika Anda menggunakan OpenLDAP dengan skema inetOrgPerson, konfigurasikan visibilitas untuk atribut berikut.

Atribut Perlakukan sebagai nilai tunggal cn Y mail Y objectClass sn Y userPassword Y Jika Anda menggunakan OpenLDAP dengan skema POSIX, konfigurasikan visibilitas untuk atribut berikut.

Atribut Perlakukan sebagai nilai tunggal _distinguishedName -dn- export_password cn Y gidNumber homeDirectory mail Y objectClass sn Y uid Y uidNumber userPassword Y Setelah semua atribut yang relevan ditambahkan, pilih Berikutnya.

Pada halaman Deprovisioning , Anda dapat menentukan apakah Anda ingin AGAR ID Microsoft Entra menghapus pengguna dari direktori saat mereka keluar dari cakupan aplikasi. Jika demikian, di bawah Nonaktifkan alur, pilih Hapus, dan di bawah Hapus alur, pilih Hapus. Jika

Set attribute valuedipilih, atribut yang dipilih di halaman sebelumnya tidak akan tersedia untuk dipilih di halaman Deprovisi.

Catatan

Jika Anda menggunakan nilai Set atribut perlu diketahui bahwa hanya nilai boolean yang diizinkan.

- Pilih Selesai.

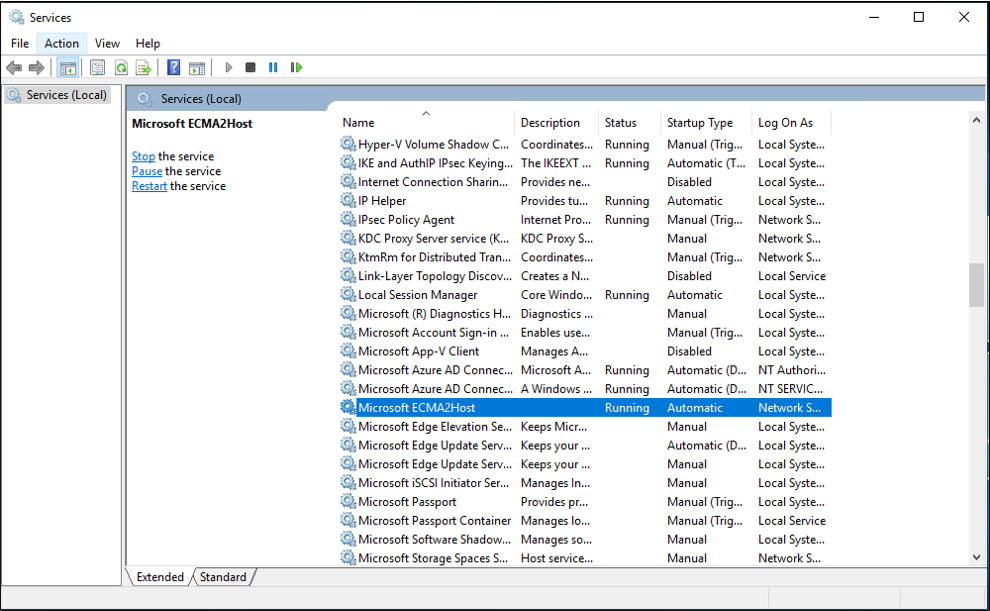

Pastikan layanan ECMA2Host berjalan dan dapat membaca dari server direktori

Ikuti langkah-langkah ini untuk mengonfirmasi bahwa host konektor telah dimulai dan telah membaca pengguna yang ada dari server direktori ke host konektor.

- Di server yang menjalankan Microsoft Entra ECMA Koneksi or Host, pilih Mulai.

- Pilih jalankan jika diperlukan, lalu masukkan services.msc dalam kotak.

- Dalam daftar Layanan, pastikan bahwa Microsoft ECMA2Host ada dan berjalan. Jika tidak berjalan, pilih Mulai.

- Jika Anda baru saja memulai layanan, dan memiliki banyak objek pengguna di server direktori, maka tunggu beberapa menit hingga konektor membuat koneksi dengan server direktori.

- Di server yang menjalankan Microsoft Entra ECMA Koneksi or Host, luncurkan PowerShell.

- Ubah ke folder tempat host ECMA diinstal, seperti

C:\Program Files\Microsoft ECMA2Host. - Ubah ke subdirektori

Troubleshooting. - Jalankan skrip

TestECMA2HostConnection.ps1dalam direktori tersebut seperti yang ditunjukkan dalam contoh berikut, dan berikan sebagai argumen nama konektor danObjectTypePathnilaicache. Jika host konektor Anda tidak mendengarkan di port TCP 8585, maka Anda mungkin juga perlu memberikan-Portargumen. Saat diminta, ketik token rahasia yang dikonfigurasi untuk konektor tersebut.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName LDAP -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Jika skrip menampilkan pesan kesalahan atau peringatan, periksa apakah layanan sedang berjalan, dan nama konektor dan token rahasia cocok dengan nilai yang Anda konfigurasikan dalam wizard konfigurasi.

- Jika skrip menampilkan output

False, konektor belum melihat entri apa pun di server direktori sumber untuk pengguna yang ada. Jika ini adalah penginstalan server direktori baru, maka perilaku ini akan diharapkan, dan Anda dapat melanjutkan di bagian berikutnya. - Namun, jika server direktori sudah berisi satu atau beberapa pengguna tetapi skrip ditampilkan

False, maka status ini menunjukkan konektor tidak dapat membaca dari server direktori. Jika Anda mencoba memprovisikan, ID Microsoft Entra mungkin tidak cocok dengan pengguna di direktori sumber tersebut dengan pengguna di ID Microsoft Entra. Tunggu beberapa menit hingga host konektor selesai membaca objek dari server direktori yang ada, lalu jalankan ulang skrip. Jika output terus menjadiFalse, maka periksa konfigurasi konektor Anda dan izin di server direktori memungkinkan konektor membaca pengguna yang ada.

Menguji koneksi dari ID Microsoft Entra ke host konektor

Kembali ke jendela browser web tempat Anda mengonfigurasi provisi aplikasi di portal.

Catatan

Jika jendela telah kehabisan waktu, maka Anda harus memilih kembali agen.

- Masuk ke portal Azure.

- Buka Aplikasi perusahaan, lalu pilih aplikasi aplikasi ECMA lokal.

- Klik Provisi.

- Jika Mulai muncul, ubah mode menjadi Otomatis, pada bagian Konektivitas Lokal, pilih agen yang baru saja Anda sebarkan dan pilih Tetapkan Agen, dan tunggu 10 menit. Atau buka Edit Provisi.

Di bagian Informasi masuk Admin, masukkan URL berikut.

connectorNameGanti bagian dengan nama konektor pada host ECMA, sepertiLDAP. Jika Anda memberikan sertifikat dari otoritas sertifikat Anda untuk host ECMA, maka gantilocalhostdengan nama host server tempat host ECMA diinstal.Properti Nilai URL Penyewa https://localhost:8585/ecma2host_connectorName/scim Masukkan nilai Token Rahasia yang Anda tentukan saat membuat konektor.

Catatan

Jika Anda baru saja menetapkan agen ke aplikasi, harap tunggu 10 menit hingga pendaftaran selesai. Pengujian konektivitas tidak akan dapat dilakukan sampai pendaftaran selesai. Memaksa pendaftaran agen selesai dengan menghidupkan ulang agen provisi di server Anda dapat mempercepat proses pendaftaran. Buka server Anda, cari layanan di bilah pencarian Windows, identifikasi layanan Microsoft Entra Koneksi Provisioning Agent, klik kanan layanan, dan mulai ulang.

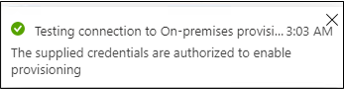

Pilih Uji Koneksi, lalu tunggu satu menit.

Setelah pengujian koneksi berhasil dan menunjukkan bahwa kredensial yang disediakan diizinkan untuk mengaktifkan provisi, pilih Simpan.

Memperluas skema Microsoft Entra (opsional)

Jika server direktori Anda memerlukan atribut tambahan yang bukan bagian dari skema Microsoft Entra default untuk pengguna, maka saat memprovisikan, Anda dapat mengonfigurasi untuk menyediakan nilai atribut tersebut dari konstanta, dari ekspresi yang diubah dari atribut Microsoft Entra lainnya, atau dengan memperluas skema Microsoft Entra.

Jika server direktori mengharuskan pengguna memiliki atribut, seperti uidNumber untuk skema OpenLDAP POSIX, dan atribut tersebut belum menjadi bagian dari skema Microsoft Entra Anda untuk pengguna, dan harus unik untuk setiap pengguna, maka Anda harus membuat atribut tersebut dari atribut lain pengguna melalui ekspresi, atau menggunakan fitur ekstensi direktori untuk menambahkan atribut tersebut sebagai ekstensi.

Jika pengguna Anda berasal dari Active Directory Domain Services, dan memiliki atribut di direktori tersebut, maka Anda dapat menggunakan Microsoft Entra Koneksi atau Microsoft Entra Koneksi sinkronisasi cloud untuk mengonfigurasi bahwa atribut harus disinkronkan dari Active Directory Domain Services ke ID Microsoft Entra, sehingga tersedia untuk provisi ke sistem lain.

Jika pengguna Anda berasal dari ID Microsoft Entra, maka untuk setiap atribut baru yang perlu Anda simpan pada pengguna, Anda harus menentukan ekstensi direktori. Kemudian, perbarui pengguna Microsoft Entra yang direncanakan untuk disediakan, untuk memberi setiap pengguna nilai atribut tersebut.

Mengonfigurasi pemetaan atribut

Di bagian ini, Anda akan mengonfigurasi pemetaan antara atribut pengguna Microsoft Entra dan atribut yang sebelumnya Anda pilih di wizard konfigurasi Host ECMA. Nantinya ketika konektor membuat objek di server direktori, atribut pengguna Microsoft Entra kemudian akan dikirim melalui konektor ke server direktori untuk menjadi bagian dari objek baru tersebut.

Di pusat admin Microsoft Entra, di bawah Aplikasi perusahaan, pilih aplikasi aplikasi ECMA lokal, lalu pilih halaman Provisi .

Pilih Edit provisi.

Perluas Pemetaan dan pilih Provisikan pengguna Microsoft Entra. Jika ini pertama kalinya Anda mengonfigurasi pemetaan atribut untuk aplikasi ini, hanya akan ada satu pemetaan yang ada, untuk tempat penampung.

Untuk mengonfirmasi bahwa skema server direktori tersedia di ID Microsoft Entra, pilih kotak centang Perlihatkan opsi tingkat lanjut dan pilih Edit daftar atribut untuk ScimOnPremises. Pastikan bahwa semua atribut yang dipilih dalam wizard konfigurasi dicantumkan. Jika tidak, tunggu beberapa menit agar skema di-refresh, lalu pilih Pemetaan Atribut di baris navigasi, lalu pilih Edit daftar atribut untuk ScimOnPremises lagi untuk memuat ulang halaman. Setelah Anda melihat atribut yang tercantum, batalkan dari halaman ini untuk kembali ke daftar pemetaan.

Setiap pengguna dalam direktori harus memiliki nama khusus yang unik. Anda dapat menentukan bagaimana konektor harus membuat nama khusus dengan menggunakan pemetaan atribut. Pilih Tambahkan Pemetaan Baru. Gunakan nilai dalam contoh berikut untuk membuat pemetaan, mengubah nama khusus dalam ekspresi agar sesuai dengan unit organisasi atau kontainer lain di direktori target Anda.

- Jenis pemetaan: ekspresi

- Ekspresi, jika provisi ke AD LDS:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",CN=CloudUsers,CN=App,DC=Contoso,DC=lab") - Ekspresi, jika provisi ke OpenLDAP:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",DC=Contoso,DC=lab") - Atribut target:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:-dn- - Terapkan pemetaan ini: hanya selama pembuatan objek

Jika server direktori memerlukan beberapa nilai kelas objek struktural, atau nilai kelas objek tambahan, untuk disediakan dalam atribut, tambahkan pemetaan ke atribut tersebut

objectClass. Untuk contoh provisi ke AD LDS ini, pemetaanobjectClasstidak diperlukan, tetapi mungkin diperlukan untuk server direktori lain atau skema lainnya. Untuk menambahkan pemetaan untukobjectClass, pilih Tambahkan Pemetaan Baru. Gunakan nilai dalam contoh berikut untuk membuat pemetaan, mengubah nama kelas objek dalam ekspresi agar sesuai dengan skema direktori target.- Jenis pemetaan: ekspresi

- Ekspresi, jika menyediakan skema inetOrgPerson:

Split("inetOrgPerson",",") - Ekspresi, jika menyediakan skema POSIX:

Split("inetOrgPerson,posixAccount,shadowAccount",",") - Atribut target:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:objectClass - Terapkan pemetaan ini: hanya selama pembuatan objek

Jika Anda memprovisikan ke AD LDS, dan ada pemetaan dari userPrincipalName ke PLACEHOLDER, lalu klik pemetaan tersebut dan edit. Gunakan nilai di bawah ini untuk memperbarui pemetaan.

- Jenis pemetaan: langsung

- Atribut sumber:

userPrincipalName - Atribut target:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPrincipalName - Prioritas yang cocok: 1

- Terapkan pemetaan ini: hanya selama pembuatan objek

Jika Anda memprovisikan ke AD LDS, tambahkan pemetaan untuk isSoftDeleted. Pilih Tambahkan Pemetaan Baru. Gunakan nilai di bawah ini untuk membuat pemetaan.

- Jenis pemetaan: langsung

- Atribut sumber:

isSoftDeleted - Atribut target:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:msDS-UserAccountDisabled

Untuk setiap pemetaan dalam tabel berikut untuk server direktori Anda, Pilih Tambahkan Pemetaan Baru, dan tentukan atribut sumber dan target. Jika Anda menyediakan ke direktori yang ada dengan pengguna yang ada, Anda harus mengedit pemetaan untuk atribut yang sama untuk mengatur objek Cocokkan menggunakan atribut ini untuk atribut tersebut. Pelajari lebih lanjut pemetaan atribut di sini.

Untuk AD LDS:

Jenis Pemetaan Atribut sumber Atribut Target Langsung displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:displayNameUntuk OpenLDAP:

Jenis Pemetaan Atribut sumber Atribut Target Langsung displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:cnLangsung surnameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:snLangsung userPrincipalNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:mailUntuk OpenLDAP dengan skema POSIX, Anda juga harus menyediakan

gidNumberatribut ,homeDirectory,uiddanuidNumber. Setiap pengguna memerlukan yang unikuiddan unikuidNumber.homeDirectoryBiasanya diatur oleh ekspresi yang berasal dari userID pengguna. Misalnya, jikauidpengguna dihasilkan oleh ekspresi yang berasal dari nama prinsipal pengguna mereka, maka nilai untuk direktori beranda pengguna tersebut dapat dihasilkan oleh ekspresi serupa yang juga berasal dari nama prinsipal pengguna mereka. Dan tergantung pada kasus penggunaan Anda, Anda mungkin ingin semua pengguna berada dalam grup yang sama, jadi akan menetapkangidNumberdari konstanta.Jenis Pemetaan Atribut sumber Atribut Target Ekspresi ToLower(Word([userPrincipalName], 1, "@"), )urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidLangsung (atribut khusus untuk direktori Anda) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidNumberEkspresi Join("/", "/home", ToLower(Word([userPrincipalName], 1, "@"), ))urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:homeDirectoryTerus-menerus 10000urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:gidNumberJika provisi ke direktori selain AD LDS, tambahkan pemetaan ke

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPasswordyang menetapkan kata sandi acak awal untuk pengguna. Untuk AD LDS, tidak ada pemetaan untuk userPassword.Pilih Simpan.

Pastikan pengguna yang akan diprovisikan ke aplikasi memiliki atribut yang diperlukan di ID Microsoft Entra

Jika ada orang yang memiliki akun pengguna yang ada di direktori LDAP, maka Anda harus memastikan bahwa representasi pengguna Microsoft Entra memiliki atribut yang diperlukan untuk pencocokan.

Jika Anda berencana membuat pengguna baru di direktori LDAP, maka Anda harus memastikan bahwa representasi Microsoft Entra dari pengguna tersebut memiliki atribut sumber yang diperlukan oleh skema pengguna direktori target.

Anda dapat menggunakan cmdlet Microsoft Graph PowerShell untuk mengotomatiskan memeriksa pengguna untuk atribut yang diperlukan.

Misalnya, provisi Anda mengharuskan pengguna memiliki tiga atribut DisplayName,surname dan extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty. Anda dapat menggunakan Get-MgUser cmdlet untuk mengambil setiap pengguna dan memeriksa apakah atribut yang diperlukan ada. Perhatikan bahwa cmdlet Graph v1.0 Get-MgUser tidak secara default mengembalikan salah satu atribut ekstensi direktori pengguna, kecuali atribut ditentukan dalam permintaan sebagai salah satu properti yang akan dikembalikan.

$userPrincipalNames = (

"alice@contoso.com",

"bob@contoso.com",

"carol@contoso.com" )

$requiredBaseAttributes = ("DisplayName","surname")

$requiredExtensionAttributes = ("extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty")

$select = "id"

foreach ($a in $requiredExtensionAttributes) { $select += ","; $select += $a;}

foreach ($a in $requiredBaseAttributes) { $select += ","; $select += $a;}

foreach ($un in $userPrincipalNames) {

$nu = Get-MgUser -UserId $un -Property $select -ErrorAction Stop

foreach ($a in $requiredBaseAttributes) { if ($nu.$a -eq $null) { write-output "$un missing $a"} }

foreach ($a in $requiredExtensionAttributes) { if ($nu.AdditionalProperties.ContainsKey($a) -eq $false) { write-output "$un missing $a" } }

}

Mengumpulkan pengguna yang ada dari direktori LDAP

Banyak direktori LDAP, seperti Active Directory, menyertakan perintah yang menghasilkan daftar pengguna.

Identifikasi pengguna mana dalam direktori tersebut yang berada dalam cakupan untuk menjadi pengguna aplikasi. Pilihan ini akan bergantung pada konfigurasi aplikasi Anda. Untuk beberapa aplikasi, setiap pengguna yang ada di direktori LDAP adalah pengguna yang valid. Aplikasi lain mungkin mengharuskan pengguna untuk memiliki atribut tertentu atau menjadi anggota grup di direktori tersebut.

Jalankan perintah yang mengambil subset pengguna tersebut dari direktori LDAP Anda. Pastikan bahwa output menyertakan atribut pengguna yang akan digunakan untuk mencocokkan dengan ID Microsoft Entra. Contoh atribut ini adalah ID karyawan, nama akun, dan alamat email.

Misalnya, perintah pada Windows ini menggunakan program AD LDS

csvdeakan menghasilkan file CSV di direktori sistem file saat ini denganuserPrincipalNameatribut setiap orang dalam direktori:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Jika diperlukan, transfer file CSV yang berisi daftar pengguna ke sistem yang telah menginstal cmdlet Microsoft Graph PowerShell .

Sekarang setelah Anda memiliki daftar semua pengguna yang diperoleh dari aplikasi, Anda akan mencocokkan pengguna tersebut dari penyimpanan data aplikasi dengan pengguna di ID Microsoft Entra. Sebelum melanjutkan, tinjau informasi tentang pengguna yang cocok di sistem sumber dan target.

Mengambil ID pengguna di ID Microsoft Entra

Bagian ini memperlihatkan cara berinteraksi dengan ID Microsoft Entra dengan menggunakan cmdlet Microsoft Graph PowerShell .

Pertama kali organisasi Anda menggunakan cmdlet ini untuk skenario ini, Anda harus berada dalam peran Administrator Global agar Microsoft Graph PowerShell dapat digunakan di penyewa Anda. Interaksi selanjutnya dapat menggunakan peran dengan hak istimewa yang lebih rendah, seperti:

- Administrator Pengguna, jika Anda mengantisipasi pembuatan pengguna baru.

- Administrator Aplikasi atau Administrator Tata Kelola Identitas, jika Anda hanya mengelola penetapan peran aplikasi.

Buka PowerShell.

Jika Anda belum menginstal modul Microsoft Graph PowerShell , instal modul

Microsoft.Graph.Usersdan lainnya dengan menggunakan perintah ini:Install-Module Microsoft.GraphJika Anda sudah menginstal modul, pastikan Anda menggunakan versi terbarunya:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsKoneksi ke ID Microsoft Entra:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Jika ini pertama kalinya Anda menggunakan perintah ini, Anda mungkin perlu menyetujui untuk mengizinkan alat Baris Perintah Microsoft Graph memiliki izin ini.

Baca daftar pengguna yang diperoleh dari penyimpanan data aplikasi ke dalam sesi PowerShell. Jika daftar pengguna berada dalam file CSV, Anda dapat menggunakan cmdlet PowerShell

Import-Csvdan memberikan nama file dari bagian sebelumnya sebagai argumen.Misalnya, jika file yang diperoleh dari SAP Cloud Identity Services diberi nama Users-exported-from-sap.csv dan terletak di direktori saat ini, masukkan perintah ini.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Untuk contoh lain jika Anda menggunakan database atau direktori, jika file diberi nama users.csv dan terletak di direktori saat ini, masukkan perintah ini:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Pilih kolom file users.csv yang akan cocok dengan atribut pengguna di ID Microsoft Entra.

Jika Anda menggunakan SAP Cloud Identity Services, maka pemetaan defaultnya adalah atribut

userNameSAP SCIM dengan atributuserPrincipalNameID Microsoft Entra :$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Untuk contoh lain jika Anda menggunakan database atau direktori, Anda mungkin memiliki pengguna dalam database di mana nilai dalam kolom bernama

EMailadalah nilai yang sama seperti dalam atributuserPrincipalNameMicrosoft Entra :$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Ambil ID pengguna tersebut di ID Microsoft Entra.

Skrip PowerShell berikut menggunakan nilai

$dbusers,$db_match_column_name, dan$azuread_match_attr_nameyang ditentukan sebelumnya. Ini akan meminta ID Microsoft Entra untuk menemukan pengguna yang memiliki atribut dengan nilai yang cocok untuk setiap rekaman dalam file sumber. Jika ada banyak pengguna dalam file yang diperoleh dari sumber SAP Cloud Identity Services, database, atau direktori, skrip ini mungkin memerlukan waktu beberapa menit untuk menyelesaikannya. Jika Anda tidak memiliki atribut di ID Microsoft Entra yang memiliki nilai, dan perlu menggunakancontainsekspresi filter atau lainnya, maka Anda harus menyesuaikan skrip ini dan bahwa pada langkah 11 di bawah ini untuk menggunakan ekspresi filter yang berbeda.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Menampilkan hasil kueri sebelumnya. Lihat apakah salah satu pengguna di SAP Cloud Identity Services, database, atau direktori tidak dapat berada di ID Microsoft Entra, karena kesalahan atau kecocokan yang hilang.

Skrip PowerShell berikut akan menampilkan jumlah catatan yang tidak ditemukan:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Ketika skrip selesai, skrip akan menunjukkan kesalahan jika ada rekaman dari sumber data yang tidak terletak di ID Microsoft Entra. Jika tidak semua rekaman untuk pengguna dari penyimpanan data aplikasi dapat ditemukan sebagai pengguna di ID Microsoft Entra, Anda harus menyelidiki rekaman mana yang tidak cocok dan mengapa.

Misalnya, alamat email seseorang dan userPrincipalName mungkin telah diubah di ID Microsoft Entra tanpa properti yang

mailsesuai diperbarui di sumber data aplikasi. Atau, pengguna mungkin telah keluar dari organisasi tetapi masih dalam sumber data aplikasi. Atau mungkin ada akun vendor atau super-admin di sumber data aplikasi yang tidak sesuai dengan orang tertentu di ID Microsoft Entra.Jika ada pengguna yang tidak dapat berada di ID Microsoft Entra, atau tidak aktif dan dapat masuk, tetapi Anda ingin akses mereka ditinjau atau atribut mereka diperbarui di SAP Cloud Identity Services, database, atau direktori, Anda harus memperbarui aplikasi, aturan yang cocok, atau memperbarui atau membuat pengguna Microsoft Entra untuk mereka. Untuk informasi selengkapnya tentang perubahan mana yang akan dilakukan, lihat mengelola pemetaan dan akun pengguna dalam aplikasi yang tidak cocok dengan pengguna di ID Microsoft Entra.

Jika Anda memilih opsi untuk membuat pengguna di MICROSOFT Entra ID, Anda dapat membuat pengguna secara massal dengan menggunakan:

- File CSV, seperti yang dijelaskan dalam Membuat pengguna secara massal di pusat admin Microsoft Entra

- Cmdlet New-MgUser

Pastikan bahwa pengguna baru ini diisi dengan atribut yang diperlukan untuk ID Microsoft Entra agar nanti cocok dengan pengguna yang ada dalam aplikasi, dan atribut yang diperlukan oleh ID Microsoft Entra, termasuk

userPrincipalName,mailNicknamedandisplayName.userPrincipalNameharus unik di antara semua pengguna di direktori.Misalnya, Anda mungkin memiliki pengguna dalam database di mana nilai dalam kolom bernama

EMailadalah nilai yang ingin Anda gunakan sebagai Nama prinsipal pengguna Microsoft Entra, nilai dalam kolomAliasberisi nama panggilan email ID Microsoft Entra, dan nilai dalam kolomFull nameberisi nama tampilan pengguna:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Kemudian Anda dapat menggunakan skrip ini untuk membuat pengguna Microsoft Entra untuk pengguna di SAP Cloud Identity Services, database, atau direktori yang tidak cocok dengan pengguna di ID Microsoft Entra. Perhatikan bahwa Anda mungkin perlu mengubah skrip ini untuk menambahkan atribut Microsoft Entra tambahan yang diperlukan di organisasi Anda, atau jika bukan

mailNicknameatauuserPrincipalName, untuk menyediakan atribut Microsoft Entra tersebut$azuread_match_attr_name.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Setelah Anda menambahkan pengguna yang hilang ke ID Microsoft Entra, jalankan skrip dari langkah 7 lagi. Kemudian jalankan skrip dari langkah 8. Periksa bahwa tidak ada kesalahan yang dilaporkan.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Menetapkan pengguna ke aplikasi

Sekarang setelah Anda memiliki Microsoft Entra ECMA Koneksi or Host yang berbicara dengan MICROSOFT Entra ID, dan pemetaan atribut dikonfigurasi, Anda dapat melanjutkan untuk mengonfigurasi siapa yang berada dalam cakupan provisi.

Penting

Untuk bagian ini, Anda harus keluar dan masuk menggunakan akun yang memiliki peran Administrator Aplikasi, Administrator Aplikasi Cloud, atau Administrator Global jika sebelumnya Anda masuk sebagai Administrator Identitas Hibrid. Peran Administrator Identitas Hibrid tidak memiliki izin untuk menetapkan pengguna ke aplikasi.

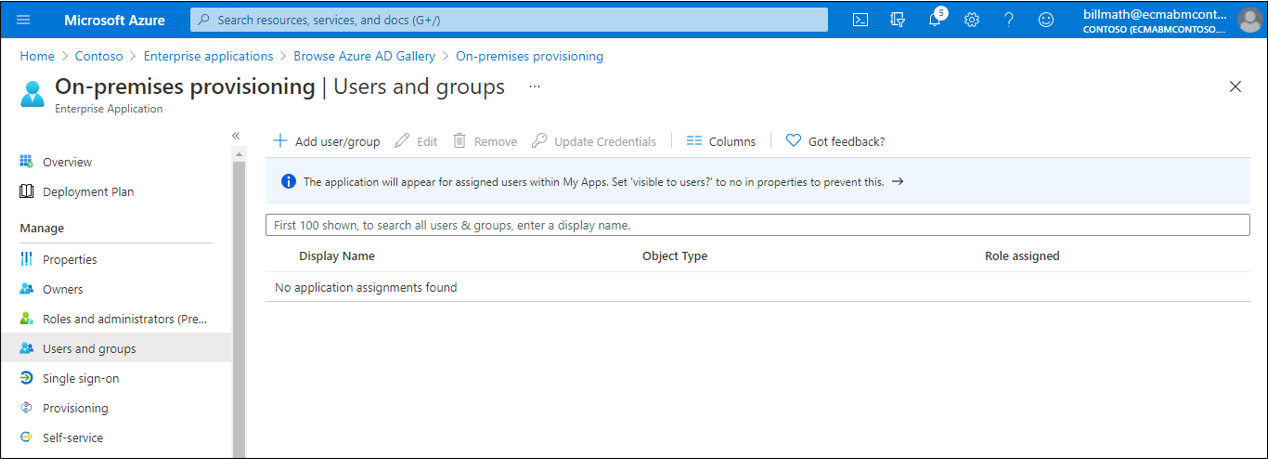

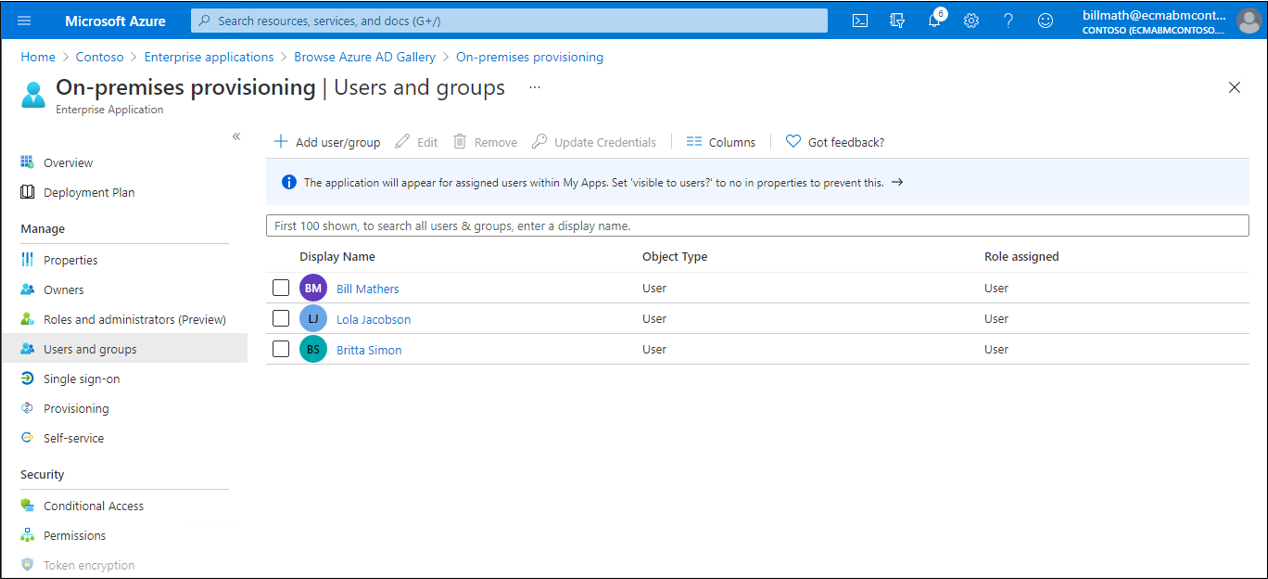

Jika ada pengguna yang ada di direktori LDAP, maka Anda harus membuat penetapan peran aplikasi untuk pengguna yang ada di ID Microsoft Entra. Untuk mempelajari selengkapnya tentang cara membuat penetapan peran aplikasi secara massal menggunakan New-MgServicePrincipalAppRoleAssignedTo, lihat mengatur pengguna aplikasi yang sudah ada di ID Microsoft Entra.

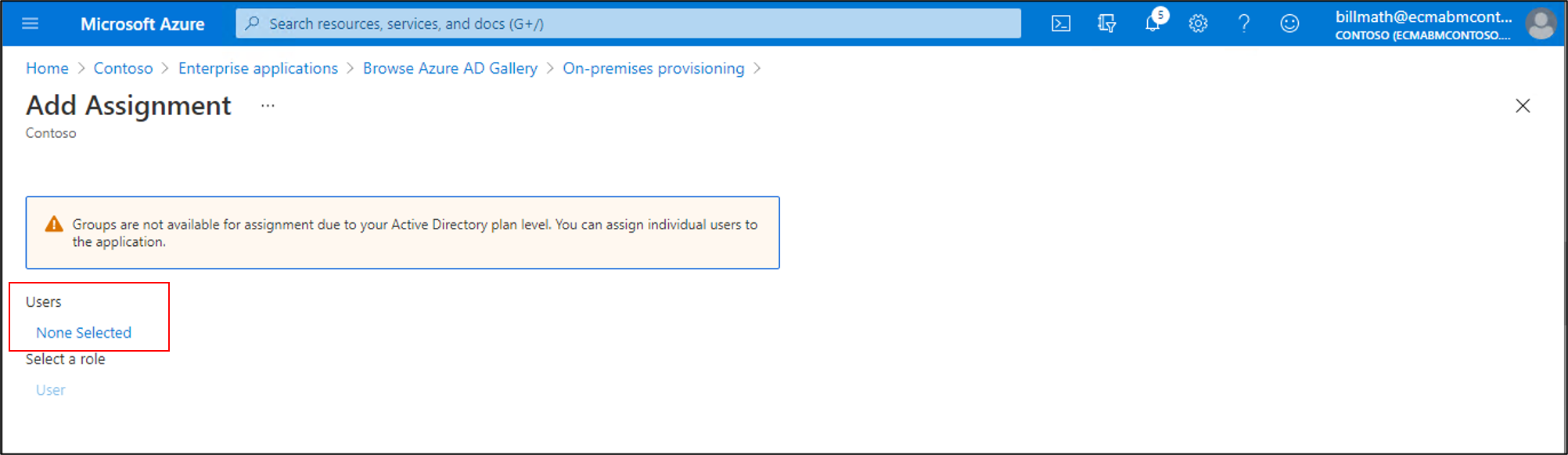

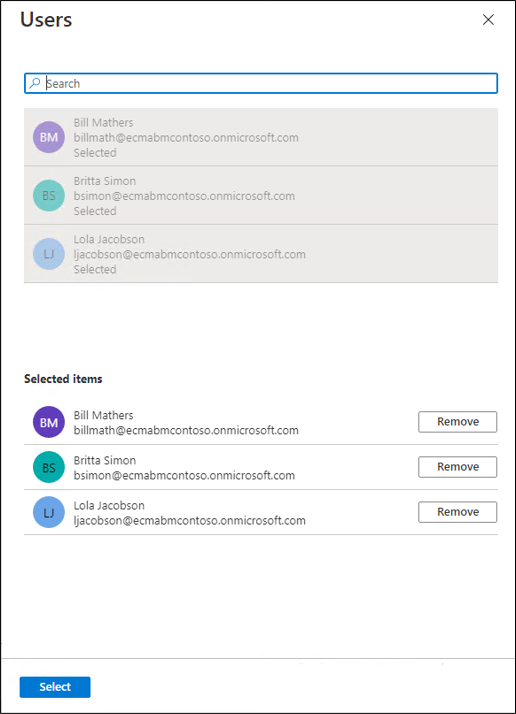

Jika tidak, jika direktori LDAP kosong, pilih pengguna uji dari ID Microsoft Entra yang memiliki atribut yang diperlukan dan akan diprovisikan ke server direktori aplikasi.

- Pastikan bahwa pengguna akan memilih memiliki semua properti yang akan dipetakan ke atribut yang diperlukan dari skema server direktori.

- Di portal Microsoft Azure, pilih Aplikasi Enterprise.

- Pilih aplikasi apl ECMA lokal.

- Di sebelah kiri, di bawah Kelola, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna/grup.

- Di bawah Pengguna, pilih Didak Ada yang Dipilih.

- Pilih pengguna dari kanan dan pilih tombol Pilih .

- Kini pili Tetapkan.

Uji provisi

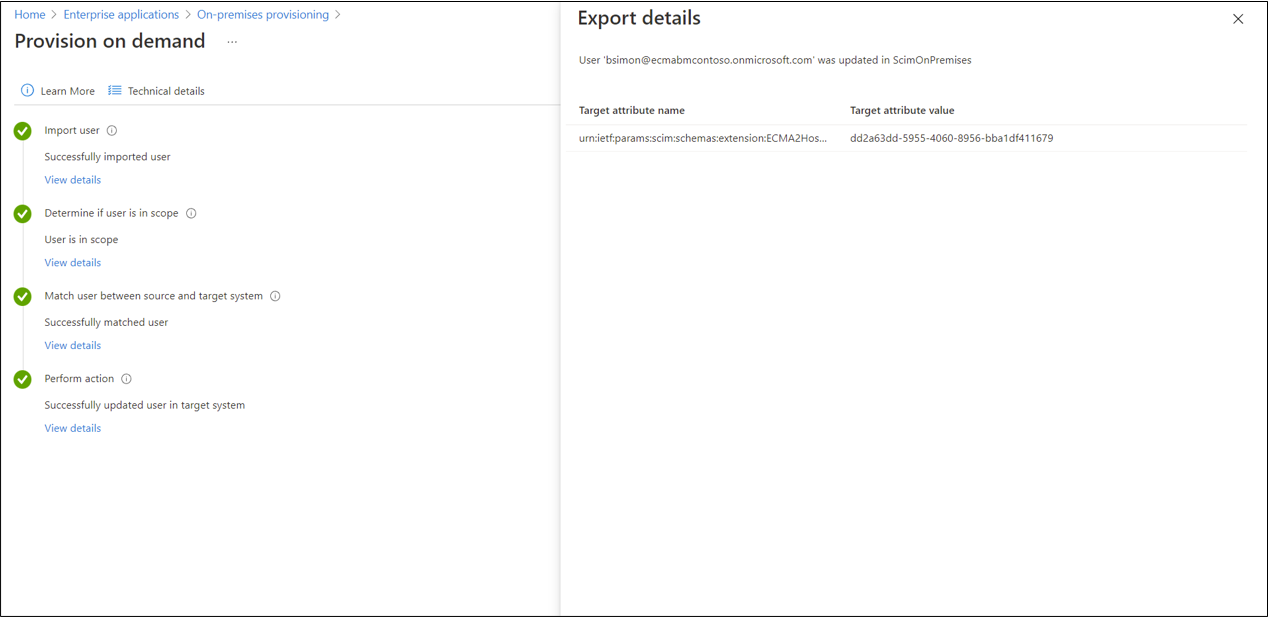

Sekarang setelah atribut Anda dipetakan dan pengguna awal ditetapkan, Anda dapat menguji provisi sesuai permintaan dengan salah satu pengguna Anda.

Di server yang menjalankan Host Koneksi or Microsoft Entra ECMA, pilih Mulai.

Masukkan run dan masukkan services.msc di kotak.

Dalam daftar Layanan, pastikan bahwa layanan Microsoft Entra Koneksi Provisioning Agent dan layanan Microsoft ECMA2Host berjalan. Jika tidak, pilih Mulai.

Di portal Microsoft Azure, pilih Aplikasi Enterprise.

Pilih aplikasi apl ECMA lokal.

Di sebelah kiri, pilih Provisi.

Pilih Provisikan sesuai permintaan.

Setelah beberapa detik, pesan Pengguna berhasil dibuat dalam sistem target akan muncul, disertai daftar atribut pengguna. Jika kesalahan muncul, lihat memecahkan masalah kesalahan provisi.

Mulai provisi pengguna

Setelah pengujian provisi sesuai permintaan berhasil, tambahkan pengguna yang tersisa.

- Di portal Azure, pilih aplikasi.

- Di sebelah kiri, di bawah Kelola, pilih Pengguna dan grup.

- Pastikan bahwa semua pengguna ditetapkan ke peran aplikasi.

- Ubah kembali ke halaman konfigurasi provisi.

- Pastikan bahwa cakupan diatur ke hanya pengguna dan grup yang ditetapkan, ubah status provisi menjadi Aktif, dan pilih Simpan.

- Tunggu beberapa menit hingga provisi dimulai. Mungkin perlu waktu hingga 40 menit. Setelah pekerjaan provisi selesai, seperti yang dijelaskan di bagian berikutnya,

Memecahkan masalah kesalahan provisi

Jika kesalahan muncul, pilih Lihat log provisi. Cari baris di log yang Statusnya adalah Kegagalan, dan klik baris tersebut.

Jika pesan galat adalah Gagal membuat Pengguna, periksa atribut yang ditampilkan dengan persyaratan skema direktori.

Untuk informasi selengkapnya, ubah ke tab Pemecahan Masalah &Rekomendasi.

Jika pesan kesalahan pemecahan masalah menyertakan bahwa nilai objectClass adalah invalid per syntax, maka pastikan bahwa pemetaan atribut provisi ke objectClass atribut hanya menyertakan nama kelas objek yang dikenali oleh server direktori.

Untuk kesalahan lainnya, lihat pemecahan masalah provisi aplikasi lokal.

Jika Anda ingin menjeda provisi ke aplikasi ini, pada halaman konfigurasi provisi, Anda dapat mengubah status provisi menjadi Nonaktif, dan pilih Simpan. Tindakan ini membuat layanan provisi tidak berjalan di masa yang akan datang.

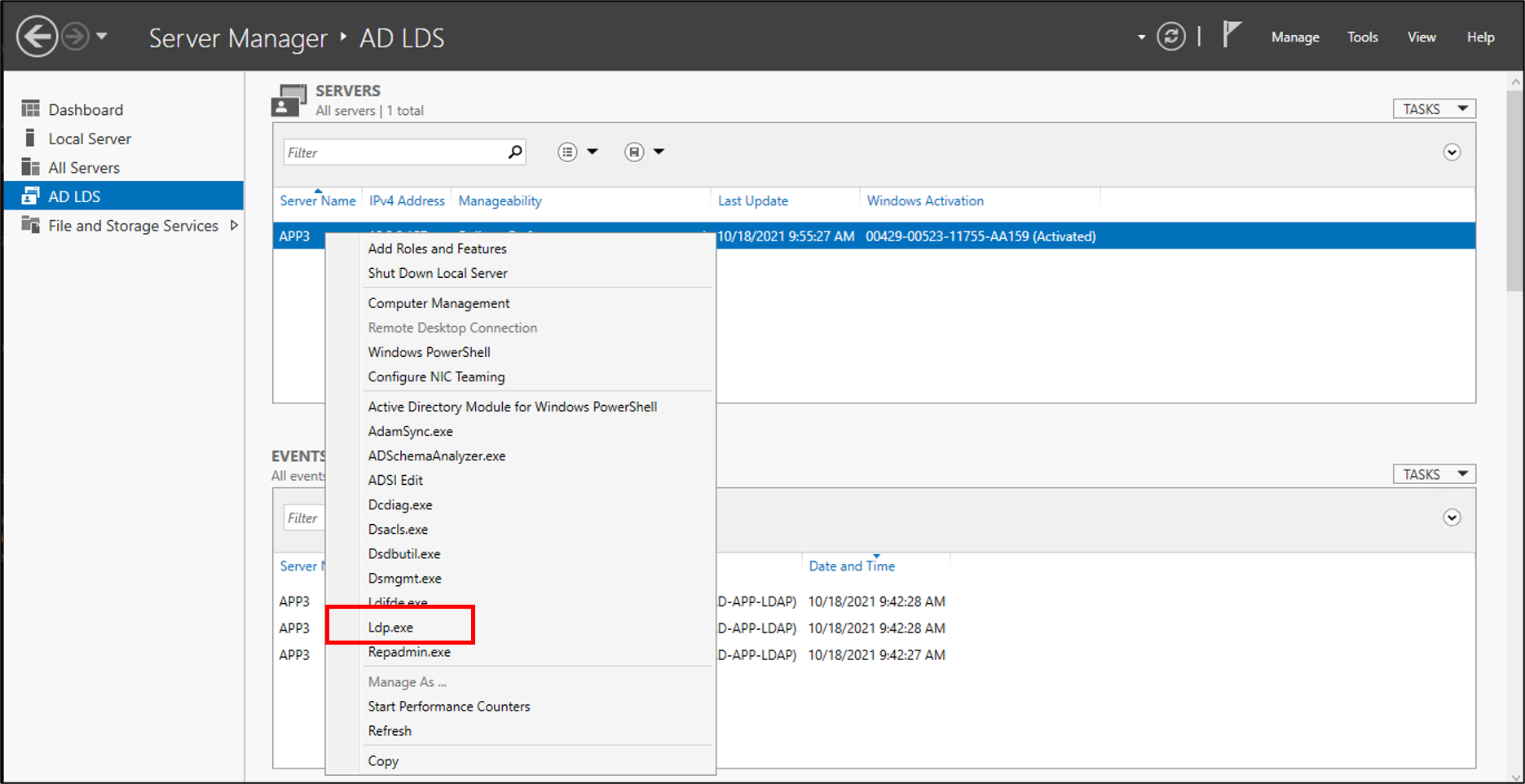

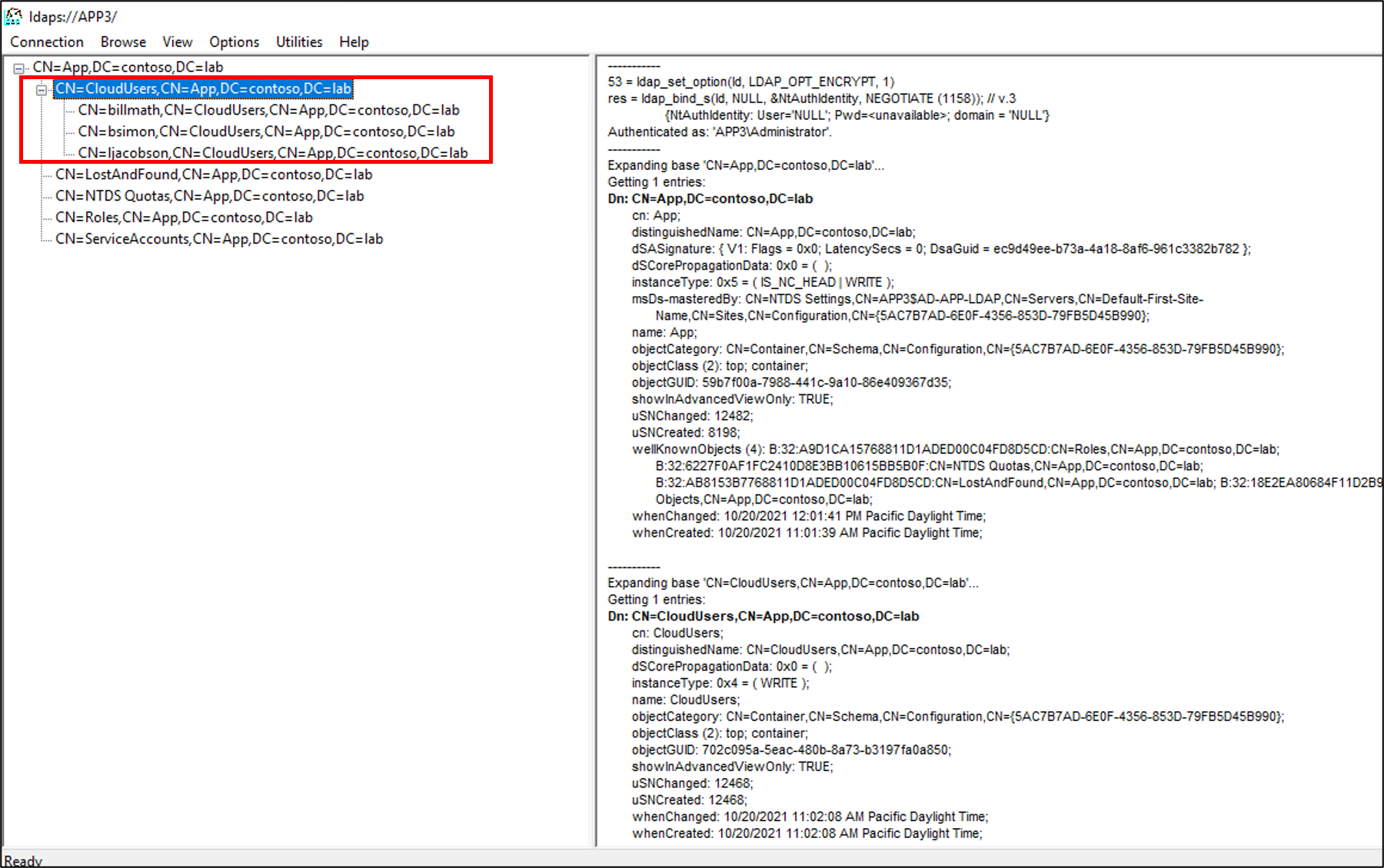

Cek apakah pengguna berhasil disediakan

Setelah menunggu, periksa server direktori untuk memastikan pengguna sedang diprovisikan. Kueri yang Anda lakukan ke server direktori akan bergantung pada perintah apa yang disediakan server direktori Anda.

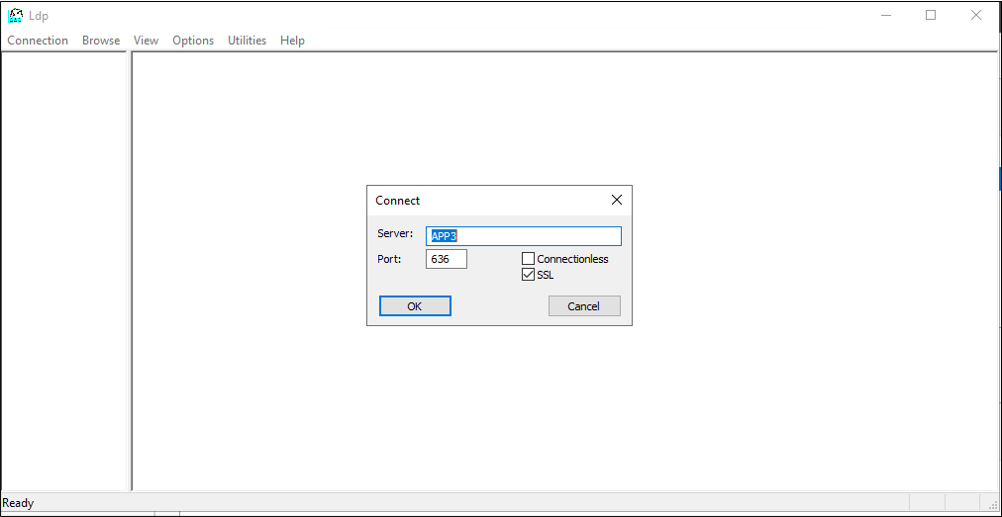

Petunjuk berikut mengilustrasikan cara memeriksa AD LDS.

- Buka Pengelola Server dan pilih AD LDS di sebelah kiri.

- Klik kanan instans AD LDS Anda dan pilih ldp.exe dari pop-up.

- Di bagian atas ldp.exe, pilih Koneksi dan Sambungkan.

- Masukkan informasi berikut dan klik OK.

- Di bagian atas, di bawah Koneksi pilih Ikat.

- Biarkan tetap default dan klik OK.

- Di bagian atas, pilih Lihat dan Pohon

- Untuk BaseDN, masukkan CN=App,DC=contoso,DC=lab dan klik OK.

- Di sebelah kiri, perluas DN, dan klik CN=CloudUsers,CN=App,DC=contoso,DC=lab. Anda akan melihat pengguna yang disediakan dari ID Microsoft Entra.

Instruksi berikut mengilustrasikan cara memeriksa OpenLDAP.

- Buka jendela terminal dengan shell perintah pada sistem dengan OpenLDAP.

- Ketik perintah

ldapsearch -D "cn=admin,dc=contoso,dc=lab" -W -s sub -b dc=contoso,dc=lab -LLL (objectclass=inetOrgPerson) - Periksa apakah LDIF yang dihasilkan menyertakan pengguna yang disediakan dari ID Microsoft Entra.