Mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke dalam database SQL

Dokumen ini menjelaskan langkah-langkah yang perlu Anda lakukan untuk memprovisikan dan mendeprovisi pengguna secara otomatis dari ID Microsoft Entra ke dalam database SQL.

Untuk detail penting tentang apa yang dilakukan layanan ini, cara kerjanya, dan tanya jawab umum, lihat artikel Mengotomatiskan provisi dan deprovisi pengguna ke aplikasi SaaS dengan ID Microsoft Entra dan arsitektur provisi aplikasi lokal.

Video berikut berisi ringkasan tentang provisi lokal.

Prasyarat untuk provisi ke SQL Database

Prasyarat lokal

Aplikasi ini bergantung pada database SQL, di mana rekaman untuk pengguna dapat dibuat, diperbarui, dan dihapus. Komputer yang menjalankan agen provisi harus memiliki:

- Windows Server 2016 atau versi yang lebih baru.

- Koneksi ke sistem database target, dan dengan konektivitas keluar ke login.microsoftonline.com, Microsoft Online Services dan domain Azure lainnya. Contohnya adalah mesin virtual Windows Server 2016 yang dihosting di Azure IaaS atau di belakang proksi.

- Setidaknya 3 GB RAM.

- .NET Framework 4.7.2.

- Driver ODBC untuk database SQL.

Konfigurasi koneksi ke database aplikasi dilakukan melalui wizard. Bergantung pada opsi yang Anda pilih, beberapa layar wizard mungkin tidak tersedia dan informasinya dapat sedikit berbeda. Gunakan informasi berikut untuk memandu dalam konfigurasi Anda.

Database yang didukung

- Microsoft SQL Server dan Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g dan 11g

- Oracle 12c dan 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Persyaratan cloud

Penyewa Microsoft Entra dengan Microsoft Entra ID P1 atau Premium P2 (atau EMS E3 atau E5).

Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P1. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

Peran Administrator Aplikasi atau Administrator Aplikasi Cloud untuk mengonfigurasi penyediaan melalui portal Azure, serta peran Administrator Identitas Hibrid untuk mengonfigurasi agen provisi.

Pengguna Microsoft Entra yang akan disediakan ke database harus sudah diisi dengan atribut apa pun yang akan diperlukan oleh skema database dan yang tidak dihasilkan oleh database itu sendiri.

Menyiapkan database sampel

Dalam artikel ini, Anda akan mengonfigurasi konektor Microsoft Entra SQL untuk berinteraksi dengan database relasional aplikasi Anda. Biasanya, aplikasi mengelola akses menggunakan tabel dalam database SQL, satu baris untuk tiap pengguna. Jika Anda sudah memiliki aplikasi dengan database, lanjutkan ke bagian berikutnya.

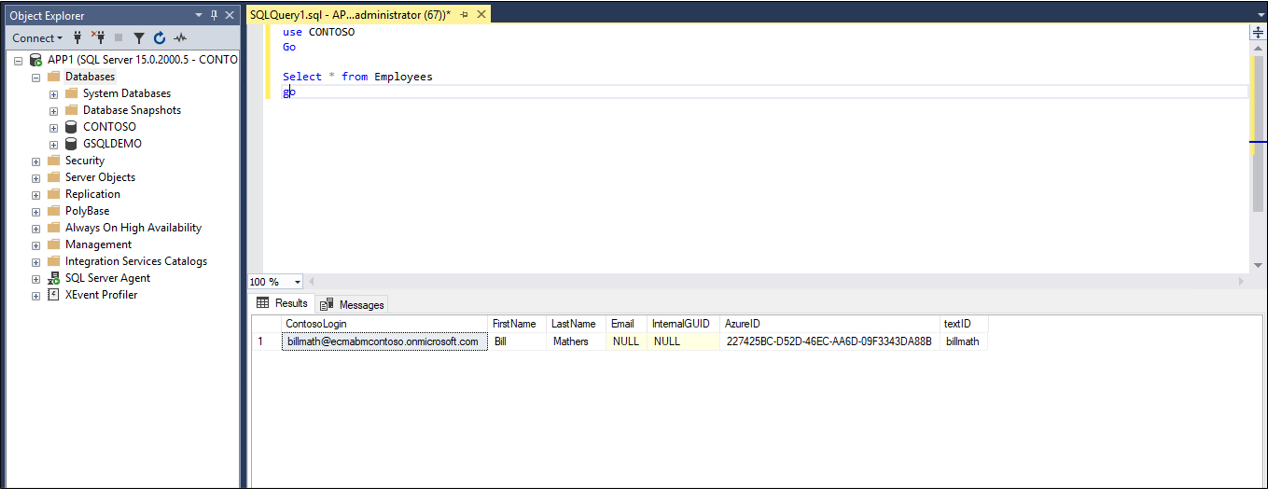

Jika Anda belum memiliki database dengan tabel yang sesuai, maka untuk tujuan demonstrasi, Anda harus membuat database yang dapat diizinkan untuk digunakan oleh ID Microsoft Entra. Jika Anda menggunakan Microsoft SQL Server, jalankan skrip SQL yang ditemukan di Lampiran A. Skrip ini membuat database sampel dengan nama CONTOSO, yang berisi satu tabelEmployees. Tabel database yang akan Anda provisikan penggunanya.

| Kolom Tabel | Sumber |

|---|---|

| ContosoLogin | Nama prinsipal pengguna Microsoft Entra |

| FirstName | Nama yang diberikan Microsoft Entra |

| LastName | Nama keluarga Microsoft Entra |

| Alamat email Exchange Online | |

| InternalGUID | Dihasilkan oleh database itu sendiri |

| AzureID | ID objek Microsoft Entra |

| textID | Nama panggilan email ID Microsoft Entra |

Menentukan bagaimana microsoft Entra SQL Koneksi or akan berinteraksi dengan database Anda

Anda harus memiliki akun pengguna di instans SQL dengan hak untuk membuat pembaruan data dalam tabel database. Jika database SQL Anda dikelola oleh orang lain, hubungi mereka untuk mendapatkan nama akun, dan kata sandi untuk ID Microsoft Entra yang akan digunakan untuk mengautentikasi ke database. Jika instans SQL diinstal di komputer yang berbeda, Anda juga harus memastikan bahwa database SQL memungkinkan koneksi masuk dari driver ODBC di komputer agen.

Jika Anda memiliki database yang sudah ada untuk aplikasi Anda, maka Anda harus menentukan bagaimana MICROSOFT Entra ID harus berinteraksi dengan database tersebut: interaksi langsung dengan tabel dan tampilan, melalui prosedur tersimpan yang sudah ada di database, atau melalui pernyataan SQL yang Anda berikan untuk kueri dan pembaruan. Pengaturan ini karena aplikasi yang lebih kompleks mungkin memiliki dalam database tabel tambahan lainnya, memerlukan penomoran untuk tabel dengan ribuan pengguna, atau mungkin memerlukan ID Microsoft Entra untuk memanggil prosedur tersimpan yang melakukan pemrosesan data tambahan, seperti enkripsi, hashing, atau pemeriksaan validitas.

Saat Anda membuat konfigurasi untuk konektor untuk berinteraksi dengan database aplikasi, Anda akan mengonfigurasi pendekatan terlebih dahulu tentang bagaimana host konektor membaca skema database Anda, lalu mengonfigurasi pendekatan yang harus digunakan konektor secara berkelanjutan, melalui profil eksekusi. Setiap profil eksekusi menentukan bagaimana konektor harus menghasilkan pernyataan SQL. Pilihan profil eksekusi, dan metode di dalam profil eksekusi, bergantung pada apa yang didukung oleh mesin database Anda dan diperlukan oleh aplikasi.

Setelah konfigurasi, ketika layanan provisi dimulai, layanan ini akan secara otomatis melakukan interaksi yang dikonfigurasi dalam profil eksekusi Impor Penuh. Dalam profil eksekusi ini, konektor akan membaca semua rekaman untuk pengguna dari database aplikasi, biasanya menggunakan pernyataan SELECT. Profil eksekusi ini diperlukan agar nantinya, jika MICROSOFT Entra ID perlu membuat perubahan untuk pengguna, ID Microsoft Entra akan tahu untuk memperbarui rekaman yang ada untuk pengguna tersebut dalam database, daripada membuat rekaman baru untuk pengguna tersebut.

Setiap kali perubahan dilakukan di ID Microsoft Entra, seperti untuk menetapkan pengguna baru ke aplikasi atau memperbarui pengguna yang sudah ada, layanan provisi akan melakukan interaksi database SQL yang dikonfigurasi Ekspor menjalankan profil. Di profil Ekspor eksekusi, ID Microsoft Entra akan mengeluarkan pernyataan SQL untuk menyisipkan, memperbarui, dan menghapus rekaman dalam database, untuk membawa konten database sinkron dengan ID Microsoft Entra.

Jika database Anda mendukungnya, Anda juga dapat mengonfigurasi profil eksekusi Impor Delta secara opsional. Dalam profil eksekusi ini, ID Microsoft Entra akan membaca perubahan yang dibuat dalam database, selain oleh ID Microsoft Entra, sejak impor penuh atau delta terakhir. Profil eksekusi ini bersifat opsional karena mengharuskan database disusun untuk memungkinkan perubahan dibaca.

Dalam konfigurasi setiap profil eksekusi konektor, Anda akan menentukan apakah konektor Microsoft Entra harus menghasilkan pernyataan SQL sendiri untuk tabel atau tampilan, memanggil prosedur tersimpan, atau menggunakan kueri SQL kustom yang Anda sediakan. Biasanya Anda akan menggunakan metode yang sama untuk semua profil yang dijalankan dalam konektor.

- Jika Anda memilih metode Tabel atau Tampilan untuk profil eksekusi, konektor Microsoft Entra akan menghasilkan pernyataan SQL yang diperlukan, SELECT, INSERT, UPDATE, dan DELETE, untuk berinteraksi dengan tabel atau tampilan dalam database. Metode ini adalah pendekatan paling sederhana, jika database Anda memiliki satu tabel atau tampilan yang dapat diperbarui dengan beberapa baris yang ada.

- Jika Anda memilih metode Prosedur Tersimpan, maka database Anda harus memiliki empat prosedur tersimpan: membaca halaman pengguna, menambahkan pengguna, memperbarui pengguna, dan menghapus pengguna, Anda akan mengonfigurasi konektor Microsoft Entra dengan nama dan parameter prosedur tersimpan tersebut untuk dipanggil. Pendekatan ini memerlukan lebih banyak konfigurasi dalam database SQL Anda dan biasanya hanya akan diperlukan jika aplikasi Anda memerlukan lebih banyak pemrosesan untuk setiap perubahan kepada pengguna, dari untuk penomor melalui tataan hasil besar.

- Jika Anda memilih metode Kueri SQL, maka Anda akan mengetikkan pernyataan SQL tertentu yang Anda inginkan agar masalah konektor selama profil eksekusi. Anda akan mengonfigurasi konektor menggunakan parameter yang harus diisi oleh konektor dalam pernyataan SQL Anda, seperti menelusuri hasil selama impor, atau untuk mengatur atribut pengguna baru yang dibuat selama ekspor.

Artikel ini mengilustrasikan cara menggunakan metode tabel untuk berinteraksi dengan tabel sampel database Employees, di profil eksekusi Ekspordan Impor Penuh. Untuk mempelajari selengkapnya tentang konfigurasi metode Prosedur Tersimpan atau Kueri SQL, lihat Panduan konfigurasi SQL Generik yang menyajikan detail lebih lanjut dan persyaratan khusus.

Memilih pengidentifikasi unik dalam skema database aplikasi Anda

Sebagian besar aplikasi akan memiliki pengidentifikasi unik untuk setiap pengguna aplikasi. Jika Anda menyediakan ke dalam tabel database yang sudah ada, Anda harus mengidentifikasi kolom tabel yang memiliki nilai untuk setiap pengguna, di mana nilai tersebut unik dan tidak berubah. Kolom ini akan menjadi Jangkar, yang digunakan MICROSOFT Entra ID untuk mengidentifikasi baris yang ada agar dapat memperbarui atau menghapusnya. Untuk informasi selengkapnya tentang jangkar, lihat Tentang atribut jangkar dan nama khusus.

Jika database aplikasi Anda sudah ada, memiliki pengguna di dalamnya, dan Anda ingin agar ID Microsoft Entra selalu memperbarui pengguna tersebut, maka Anda harus memiliki pengidentifikasi untuk setiap pengguna yang sama antara database aplikasi dan skema Microsoft Entra. Misalnya, jika Anda menetapkan pengguna ke aplikasi di ID Microsoft Entra, dan pengguna tersebut sudah ada di database tersebut, maka perubahan pada pengguna tersebut di ID Microsoft Entra harus memperbarui baris yang sudah ada untuk pengguna tersebut, daripada menambahkan baris baru. Karena ID Microsoft Entra kemungkinan tidak menyimpan pengidentifikasi internal aplikasi untuk pengguna tersebut, Anda mungkin ingin memilih kolom lain untuk mengkueri database. Nilai kolom ini bisa berupa nama utama pengguna, atau alamat email, ID karyawan, atau pengidentifikasi lain yang ada di ID Microsoft Entra pada setiap pengguna yang berada dalam cakupan aplikasi. Jika pengidentifikasi pengguna yang digunakan aplikasi bukan atribut yang disimpan dalam representasi Microsoft Entra pengguna, maka Anda tidak perlu memperluas skema pengguna Microsoft Entra dengan atribut ekstensi, dan mengisi atribut tersebut dari database Anda. Anda dapat memperluas skema Microsoft Entra dan mengatur nilai ekstensi menggunakan PowerShell.

Atribut peta di ID Microsoft Entra ke skema database

Ketika MICROSOFT Entra ID telah membuat tautan antara pengguna di ID Microsoft Entra dan rekaman dalam database, baik untuk pengguna yang sudah ada di database atau pengguna baru, maka ID Microsoft Entra dapat menyediakan perubahan atribut dari pengguna Microsoft Entra ke dalam database. Selain pengidentifikasi unik, periksa database Anda untuk mengidentifikasi apakah ada properti lain yang diperlukan. Jika ada, pastikan pengguna yang akan diprovisikan ke dalam database memiliki atribut yang dapat dipetakan ke properti yang diperlukan.

Anda juga dapat mengonfigurasi perilaku pembatalan provisi. Jika pengguna yang ditetapkan ke aplikasi dihapus di ID Microsoft Entra, MAKA ID Microsoft Entra akan mengirim operasi penghapusan ke database. Anda mungkin juga ingin AGAR ID Microsoft Entra memperbarui database ketika pengguna keluar dari cakupan untuk dapat menggunakan aplikasi. Jika pengguna tidak ditetapkan dari aplikasi, dihapus sementara di ID Microsoft Entra, atau diblokir dari masuk, maka Anda dapat mengonfigurasi ID Microsoft Entra untuk mengirim perubahan atribut. Jika Anda menyediakan ke dalam tabel database yang sudah ada, maka Anda mungkin ingin memiliki kolom tabel tersebut untuk dipetakan ke isSoftDeleted. Ketika pengguna keluar dari cakupan, ID Microsoft Entra akan mengatur nilai untuk pengguna tersebut ke True.

1. Instal driver ODBC

Server Windows di mana Anda akan memasang agen provisi memerlukan pengandar ODBC untuk database target Anda. Jika Anda berencana untuk terhubung ke database SQL Server atau Azure SQL, maka Anda harus mengunduh pengandar ODBC untuk Microsoft SQL Server (x64) dan memasangnya di Server Windows. Untuk database SQL lainnya, silakan lihat panduan oleh vendor perangkat lunak independen tentang cara menginstal driver ODBC.

2. Buat file koneksi DSN

Konektor SQL generik memerlukan file Nama Sumber Data (DSN) untuk terhubung ke titik akhir SQL. Pertama, Anda perlu membuat file dengan informasi koneksi ODBC.

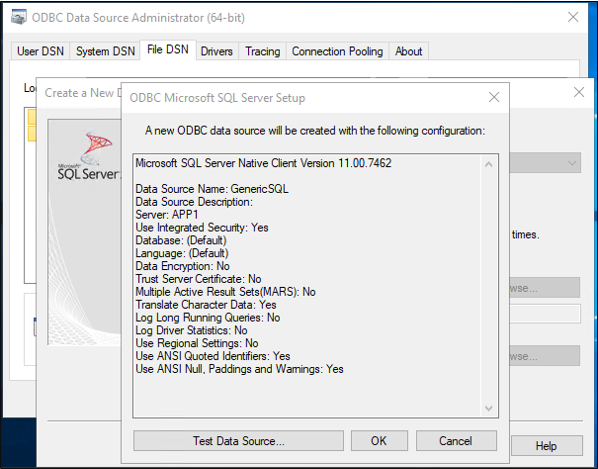

Mulai utilitas manajemen ODBC di server Anda. Gunakan versi 64-bit.

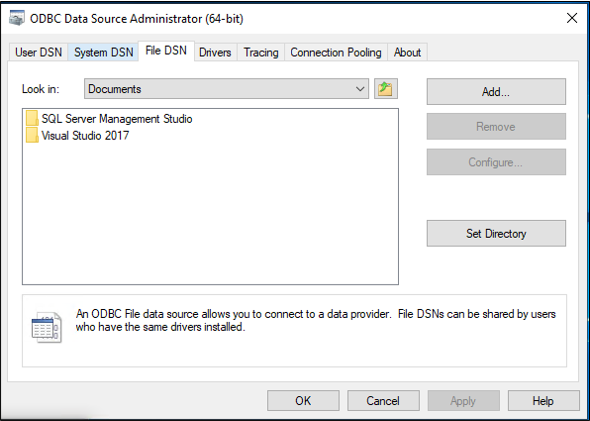

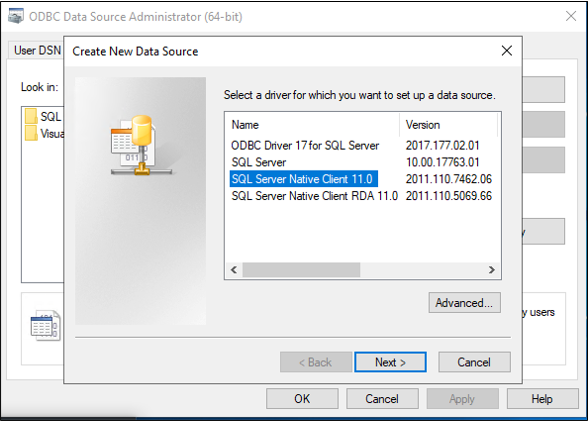

Pilih tab DSN File, dan pilih Tambahkan.

Jika Anda menggunakan Microsoft SQL Server atau Azure SQL, pilih SQL Server Native Client 11.0 dan pilih Berikutnya. Jika Anda menggunakan database lain, pilih pengandar ODBC-nya.

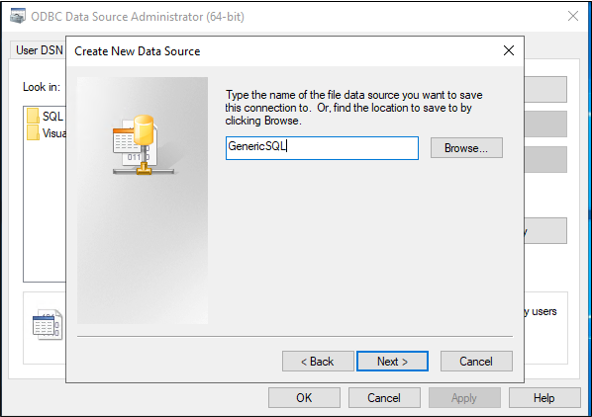

Beri nama file, seperti GenericSQL, lalu pilih Berikutnya.

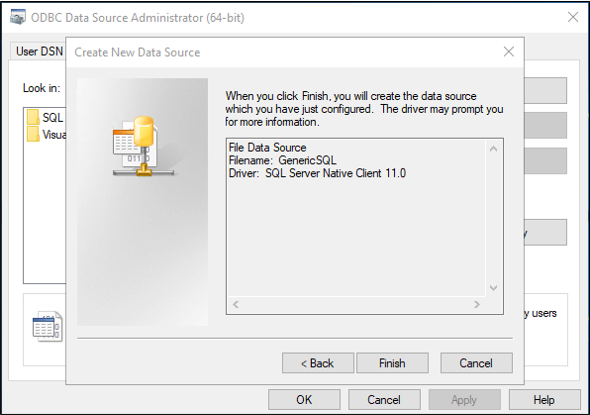

Pilih Selesai.

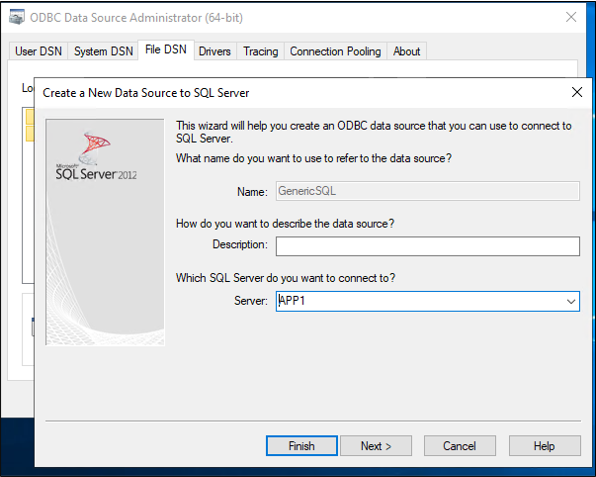

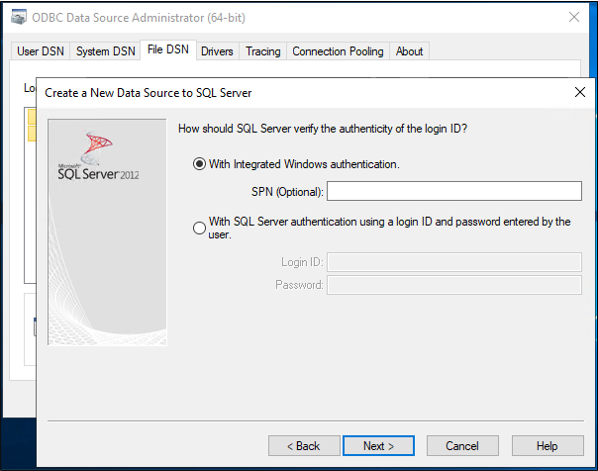

Kini konfigurasi koneksi. Langkah-langkah berikut akan berbeda tergantung driver ODBC mana yang Anda gunakan. Ilustrasi ini mengasumsikan Anda menggunakan driver untuk menyambungkan ke SQL Server. Jika SQL Server berada di komputer server yang berbeda, masukkan nama server. Kemudian, pilih Berikutnya.

Jika pengguna yang Anda jalankan langkah ini memiliki izin untuk menyambungkan ke database, maka tetap pilih autentikasi Windows. Jika administrator SQL Server memerlukan akun lokal SQL, berikan info masuk tersebut. Kemudian pilih Berikutnya.

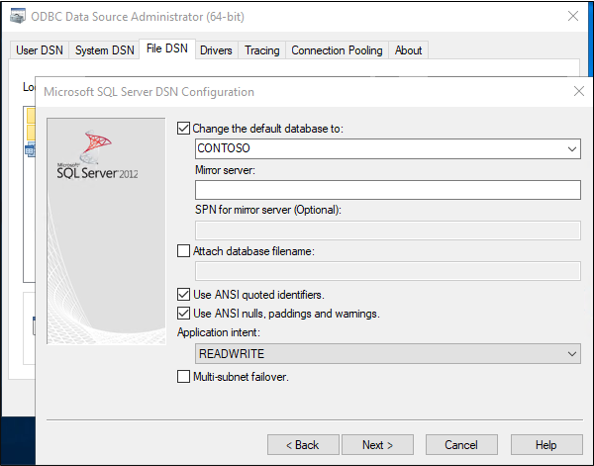

Masukkan nama database, yang dalam sampel ini adalah CONTOSO.

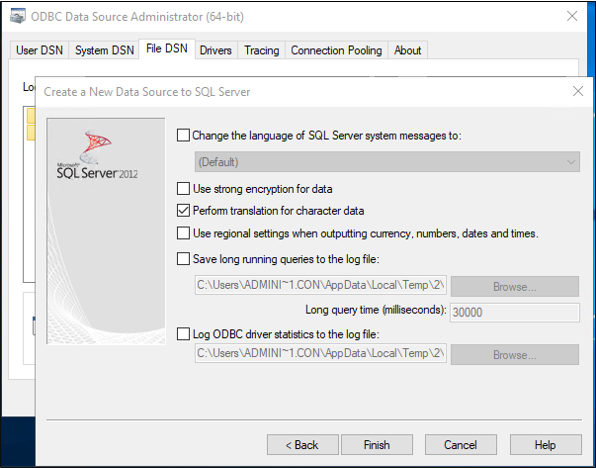

Biarkan semuanya tetap default pada layar ini, lalu pilih Selesai.

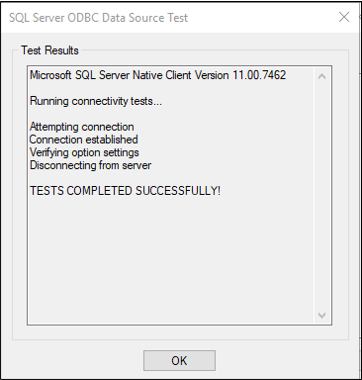

Untuk memastikan semuanya berfungsi seperti yang diharapkan, pilih Uji Sumber Data.

Pastikan pengujian berhasil.

Pilih OK dua kali. Tutup Administrator Sumber Data ODBC. File koneksi DSN disimpan secara default ke folder Dokumen Anda.

3. Menginstal dan mengonfigurasi Microsoft Entra Koneksi Provisioning Agent

Jika Anda telah mengunduh agen provisi dan mengonfigurasinya untuk aplikasi lokal lain, lanjutkan membaca di bagian berikutnya.

- Masuk ke portal Azure.

- Buka Aplikasi perusahaan dan pilih Aplikasi baru.

- Cari aplikasi aplikasi ECMA lokal, beri nama aplikasi, dan pilih Buat untuk menambahkannya ke penyewa Anda.

- Dari menu, buka halaman Provisi aplikasi Anda.

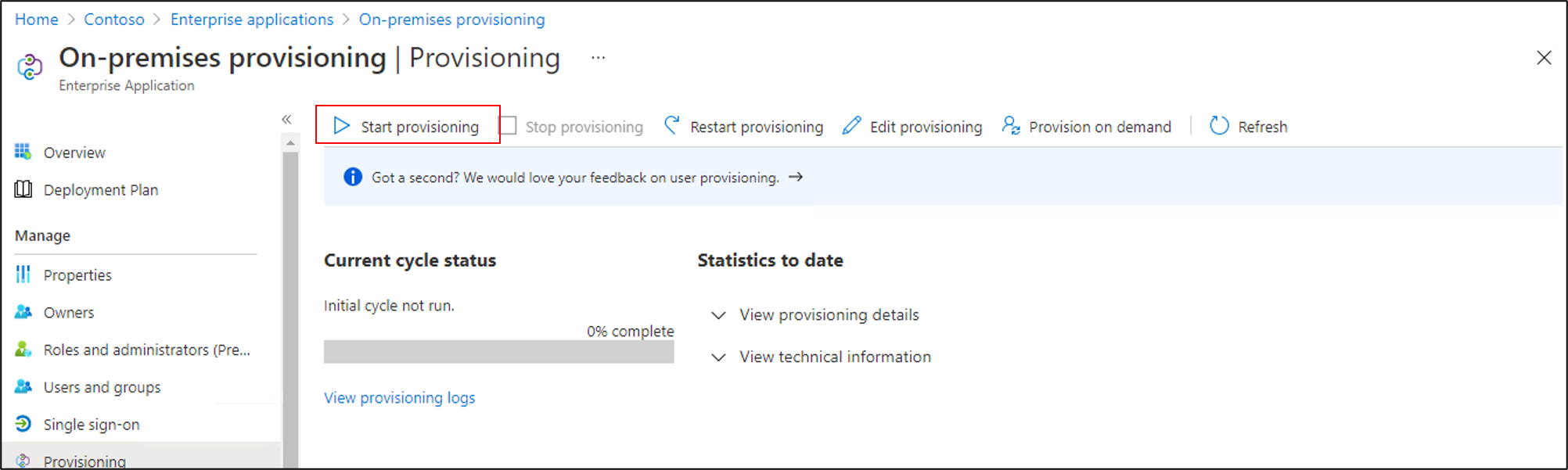

- Pilih Mulai.

- Di halaman Provisi, ubah mode menjadi Otomatis.

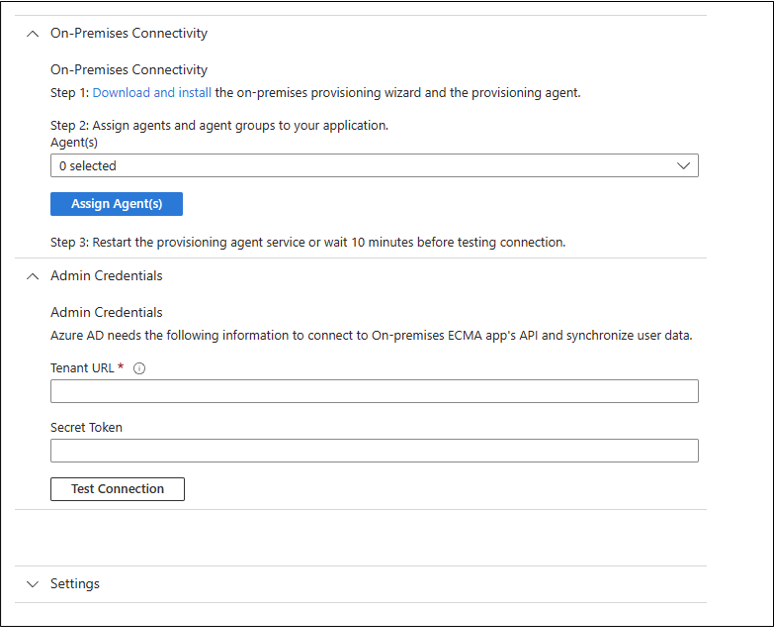

- Di bawah Koneksi ivity lokal, pilih Unduh dan instal, dan pilih Terima istilah &unduh.

- Tinggalkan portal dan jalankan alat penginstal agen provisi, setujui ketentuan layanan, dan pilih Instal.

- Tunggu wizard konfigurasi agen provisi Microsoft Entra lalu pilih Berikutnya.

- Di langkah Pilih Ekstensi, pilih Provisi aplikasi lokal lalu pilih Berikutnya.

- Agen provisi akan menggunakan browser web sistem operasi untuk menampilkan jendela popup bagi Anda untuk mengautentikasi ke ID Microsoft Entra, dan berpotensi juga penyedia identitas organisasi Anda. Jika Anda menggunakan Internet Explorer sebagai browser di Windows Server, maka Anda mungkin perlu menambahkan situs web Microsoft ke daftar situs tepercaya browser Anda untuk memperbolehkan JavaScript berjalan dengan benar.

- Berikan kredensial untuk administrator Microsoft Entra saat Anda diminta untuk mengotorisasi. Pengguna diharuskan memiliki peran Administrator Identitas Hibrid atau Administrator Global.

- Pilih Konfirmasi untuk mengonfirmasi pengaturan. Setelah penginstalan berhasil, Anda dapat memilih Keluar, dan juga menutup alat penginstal Paket Agen Provisi.

4. Mengonfigurasi aplikasi ECMA lokal

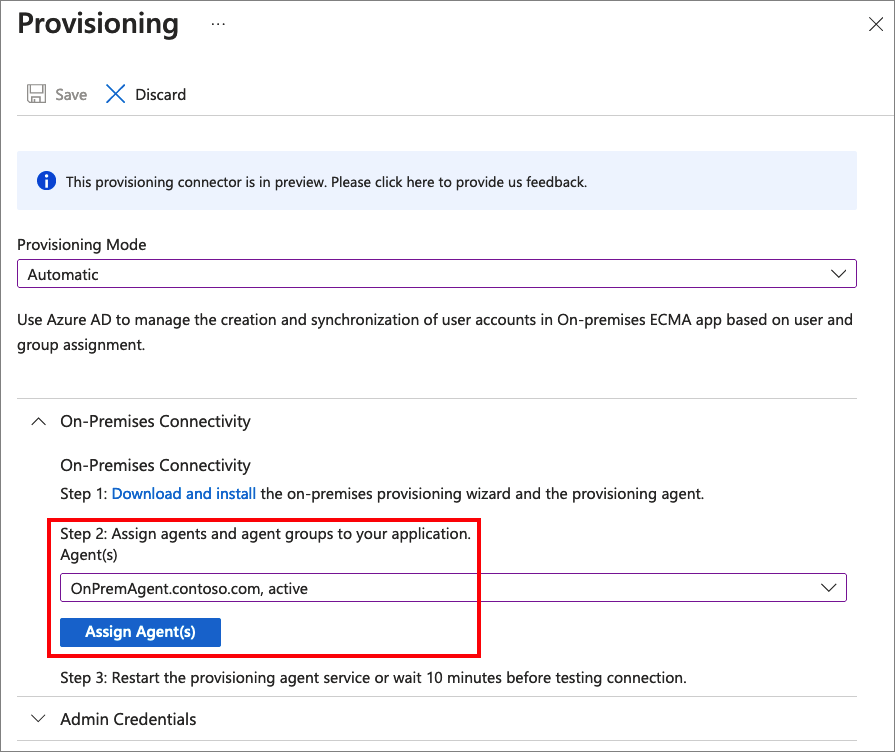

Kembali ke portal, di bagian Koneksi ivitas Lokal, pilih agen yang Anda sebarkan dan pilih Tetapkan Agen.

Biarkan jendela browser ini tetap terbuka, saat Anda menyelesaikan langkah konfigurasi berikutnya menggunakan wizard konfigurasi.

5. Mengonfigurasi sertifikat Host Koneksi or Microsoft Entra ECMA

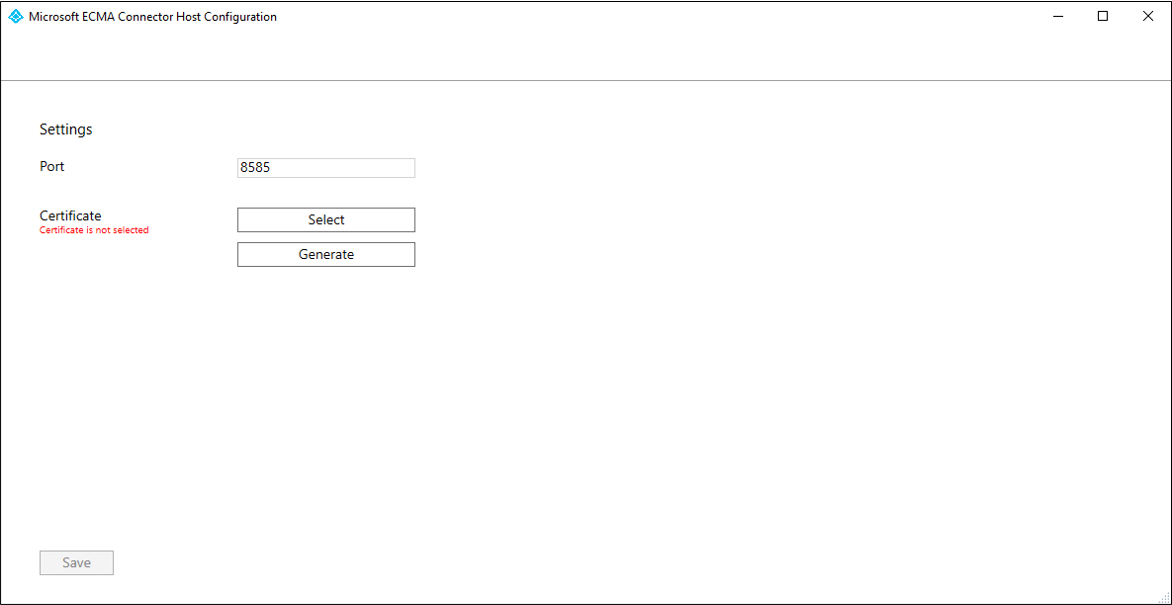

Pada Windows Server tempat agen provisi diinstal, klik kanan Wizard Konfigurasi Microsoft ECMA2Host dari menu mulai, dan jalankan sebagai administrator. Berjalan sebagai administrator Windows diperlukan agar wizard membuat log peristiwa Windows yang diperlukan.

Setelah Konfigurasi Host ecma Koneksi atau dimulai, jika ini pertama kalinya Anda menjalankan wizard, itu akan meminta Anda untuk membuat sertifikat. Biarkan port default 8585 dan pilih Buat sertifikat untuk membuat sertifikat. Sertifikat yang dibuat otomatis akan ditandatangani sendiri sebagai bagian dari akar tepercaya. SAN sertifikat cocok dengan nama host.

Pilih Simpan.

Catatan

Jika Anda telah memilih untuk membuat sertifikat baru, harap catat tanggal kedaluwarsa sertifikat, untuk memastikan bahwa Anda menjadwalkan untuk kembali ke wizard konfigurasi dan membuat ulang sertifikat sebelum kedaluwarsa.

6. Buat konektor SQL generik

Di bagian ini, Anda membuat konfigurasi konektor untuk database Anda.

6.1 Mengonfigurasi koneksi SQL

Untuk membuat konektor SQL generik, ikuti langkah-langkah berikut:

Buat token rahasia yang akan digunakan untuk mengautentikasi ID Microsoft Entra ke konektor. Harus minimal 12 karakter dan unik untuk setiap aplikasi.

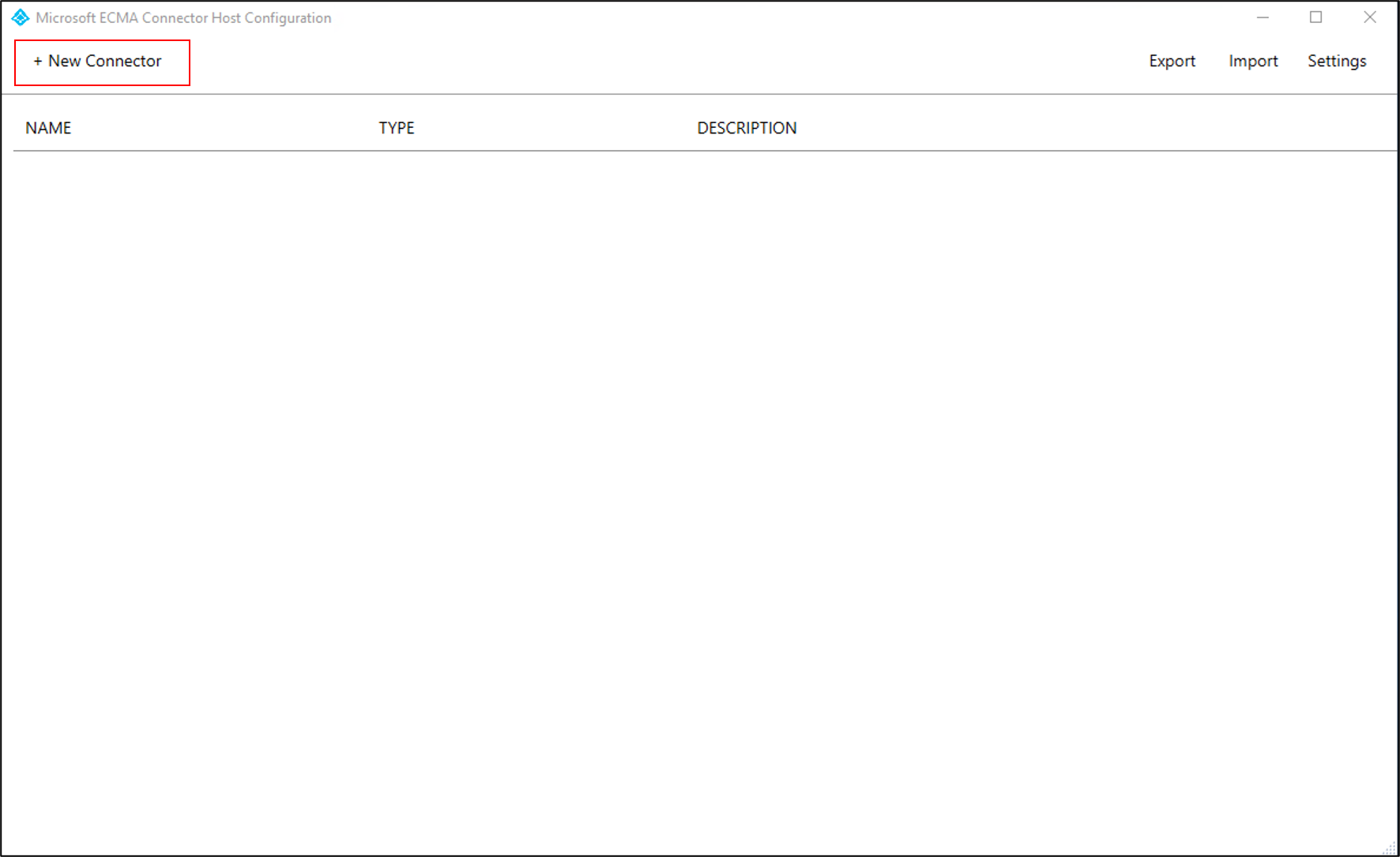

Jika Anda belum melakukannya, luncurkan Wizard Konfigurasi Microsoft ECMA2Host dari Windows menu Mulai.

Select Konektor Baru.

Di halaman Properti, isi kotak dengan nilai yang ditentukan di tabel yang mengikuti gambar dan pilih Berikutnya.

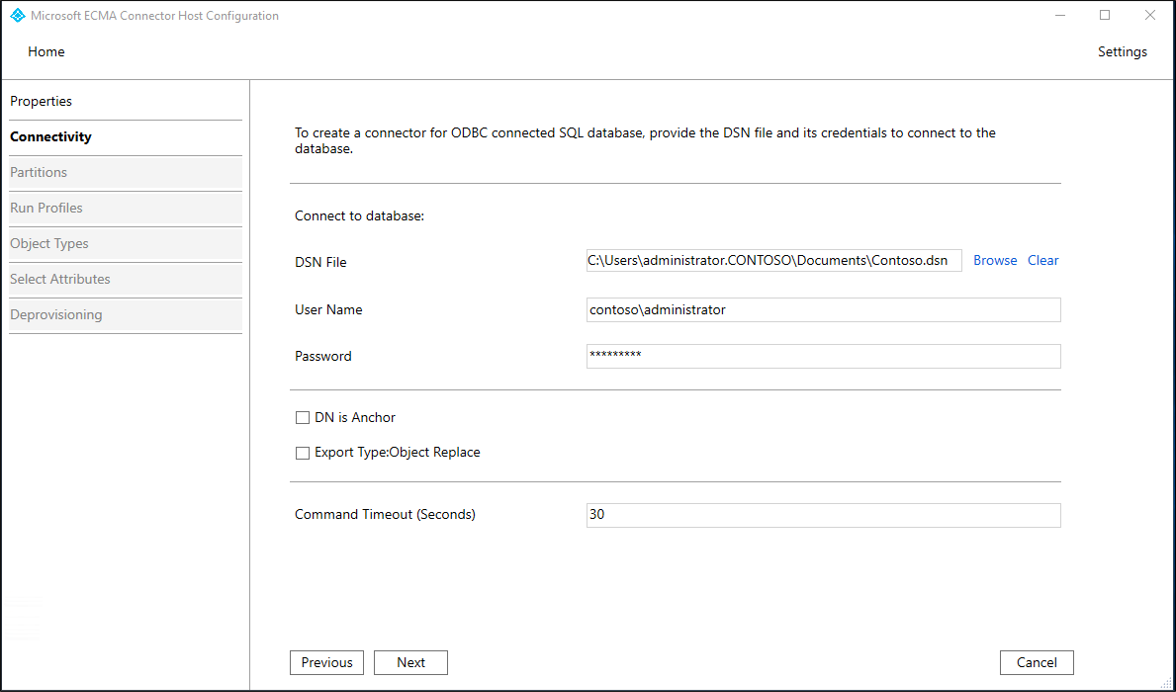

Properti Nilai Nama Nama yang Anda pilih untuk konektor, yang harus unik di semua konektor di lingkungan Anda. Misalnya, jika Anda hanya memiliki satu database SQL, SQL.Timer sinkronisasi otomatis (menit) 120 Token Rahasia Masukkan token rahasia yang Anda buat untuk konektor ini. Kunci harus minimal 12 karakter. DLL Ekstensi Untuk konektor SQL generik, pilih Microsoft.IAM.Connector.GenericSql.dll. Di halaman Konektivitas, isi kotak dengan nilai yang ditentukan di tabel yang mengikuti gambar dan pilih Berikutnya.

Properti Deskripsi File DSN File Nama Sumber Data yang Anda buat di langkah sebelumnya, yang digunakan untuk menyambungkan ke instans SQL Server. Nama Pengguna Nama pengguna akun dengan hak untuk melakukan pembaruan pada tabel dalam instans SQL Server. Jika database target adalah SQL Server dan Anda menggunakan autentikasi Windows, nama pengguna harus dalam bentuk hostname\sqladminaccount untuk server mandiri atau domain\sqladminaccount untuk server anggota domain. Untuk database lain, nama pengguna akan menjadi akun lokal dalam database. Kata sandi Kata sandi nama pengguna yang disediakan. DN adalah Jangkar Kecuali lingkungan Anda diketahui memerlukan pengaturan ini, jangan pilih kotak centang DN adalah Jangkar dan Tipe Ekspor:Ganti Objek.

6.2 Mengambil skema dari database

Setelah memberikan informasi masuk, Host Konektor ECMA siap untuk mengambil skema database Anda. Lanjutkan dengan konfigurasi koneksi SQL:

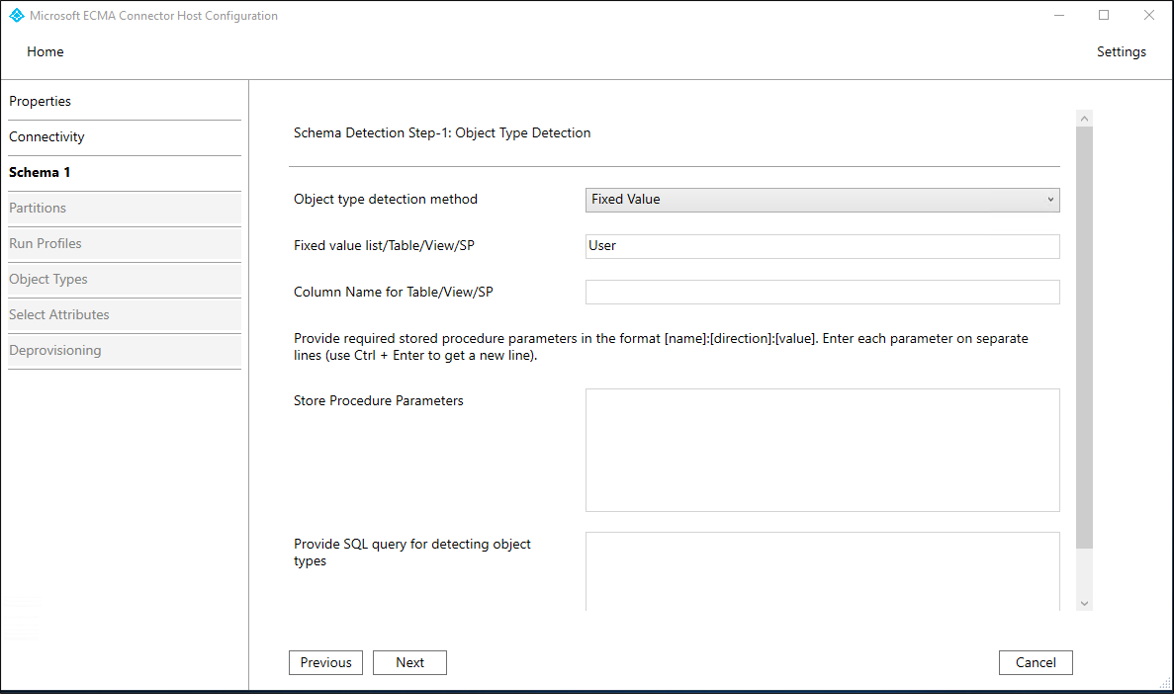

Pada halaman Skema 1, Anda akan menentukan daftar jenis objek. Dalam sampel ini, ada satu jenis objek,

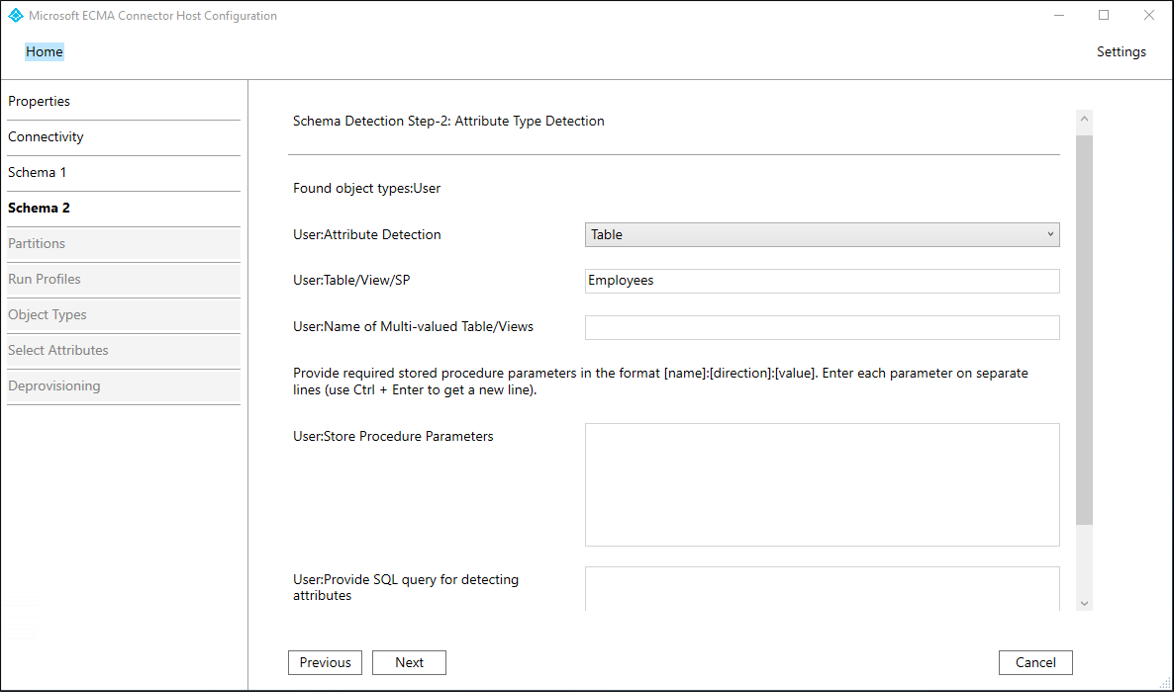

User. Isi kotak dengan nilai yang ditentukan dalam tabel yang mengikuti gambar dan pilih Berikutnya.Properti Nilai Metode deteksi jenis objek Nilai Tetap Daftar nilai tetap/Tabel/Tampilan/SP Pengguna Setelah Anda memilih Berikutnya, halaman berikutnya akan muncul secara otomatis, untuk konfigurasi

Userjenis objek. Pada halaman Skema 2, Anda akan menunjukkan bagaimana pengguna diwakili dalam database Anda. Dalam sampel ini, ini adalah tabel SQL tunggal, bernamaEmployees. Isi kotak dengan nilai yang ditentukan dalam tabel yang mengikuti gambar dan pilih Berikutnya.Properti Nilai Pengguna:Deteksi Atribut Tabel Pengguna:Tabel/Tampilan/SP Nama tabel dalam database Anda, seperti EmployeesCatatan

Jika terjadi kesalahan, periksa konfigurasi database Anda untuk memastikan bahwa pengguna yang Anda tentukan di halaman Konektivitas telah membaca akses ke skema database.

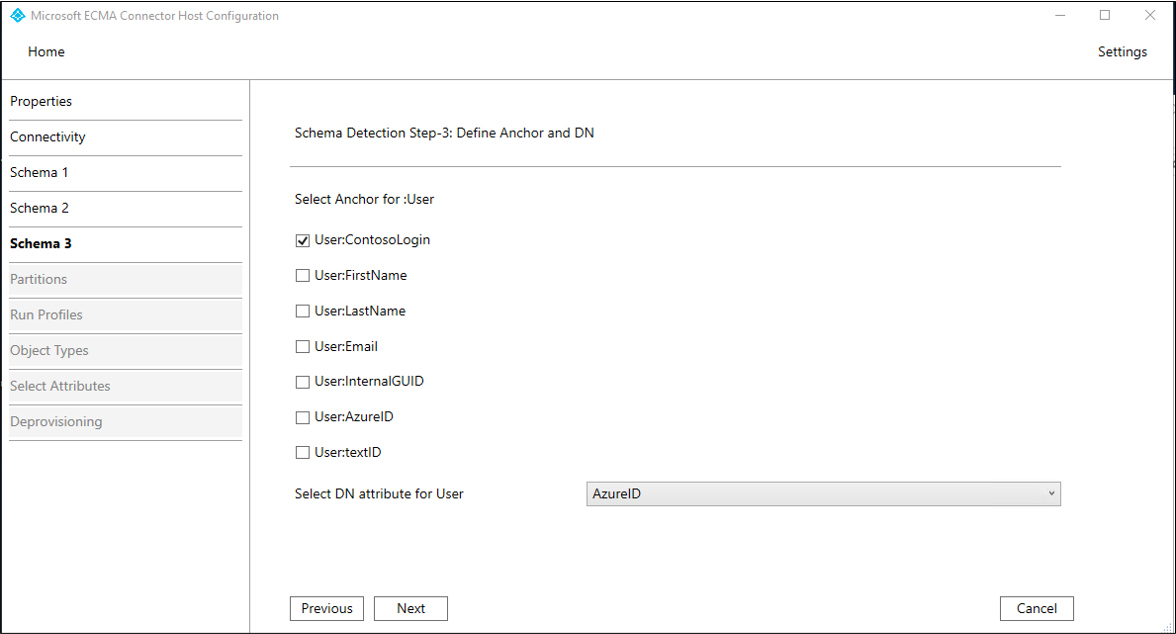

Setelah Anda memilih Berikutnya, halaman berikutnya akan muncul secara otomatis, bagi Anda untuk memilih kolom tabel yang Anda tentukan sebelumnya, seperti

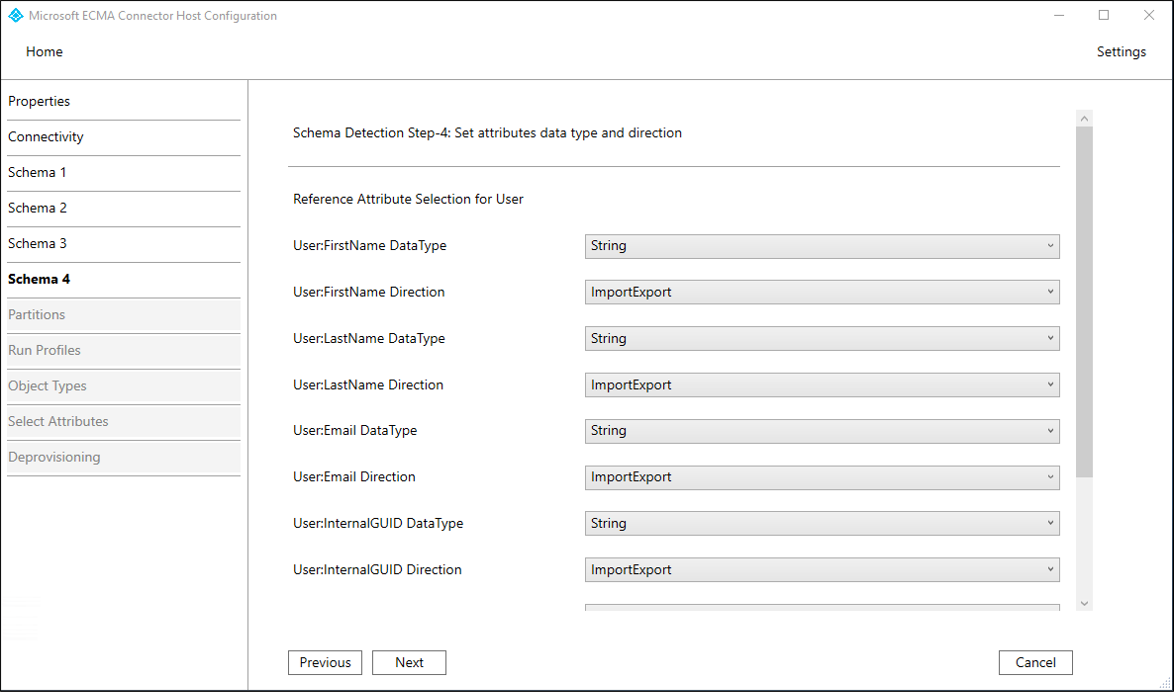

Employeestabel dalam sampel ini, yang akan digunakan sebagaiAnchordanDNpengguna. Kolom ini berisi pengidentifikasi unik dalam database Anda. Anda bisa menggunakan kolom yang sama atau berbeda, tetapi pastikan bahwa baris apa pun yang sudah ada dalam database ini memiliki nilai unik dalam kolom ini. Di halaman Skema 3, isi kotak dengan nilai yang ditentukan di tabel yang mengikuti gambar dan pilih Berikutnya.Properti Deskripsi Pilih Jangkar untuk: Pengguna Kolom tabel database yang akan digunakan untuk jangkar, seperti User:ContosoLoginPilih atribut DN untuk Pengguna Kolom database yang akan digunakan untuk atribut DN, seperti AzureIDSetelah Anda memilih Berikutnya, halaman berikutnya akan muncul secara otomatis, bagi Anda untuk mengonfirmasi jenis data setiap kolom

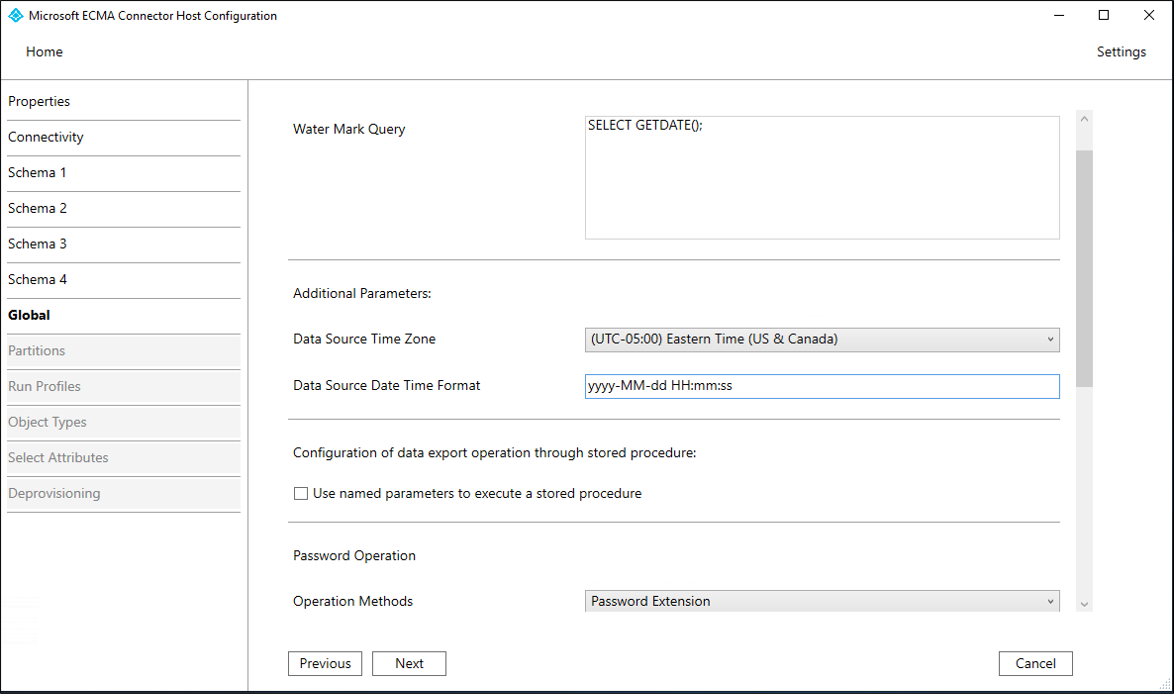

Employeetabel, dan apakah konektor harus mengimpor atau mengekspornya. Di halaman Skema 4, biarkan tetap default dan pilih Berikutnya.Pada halaman Global, isi kotak dan klik Berikutnya. Gunakan tabel yang mengikuti gambar untuk panduan pada kotak individual.

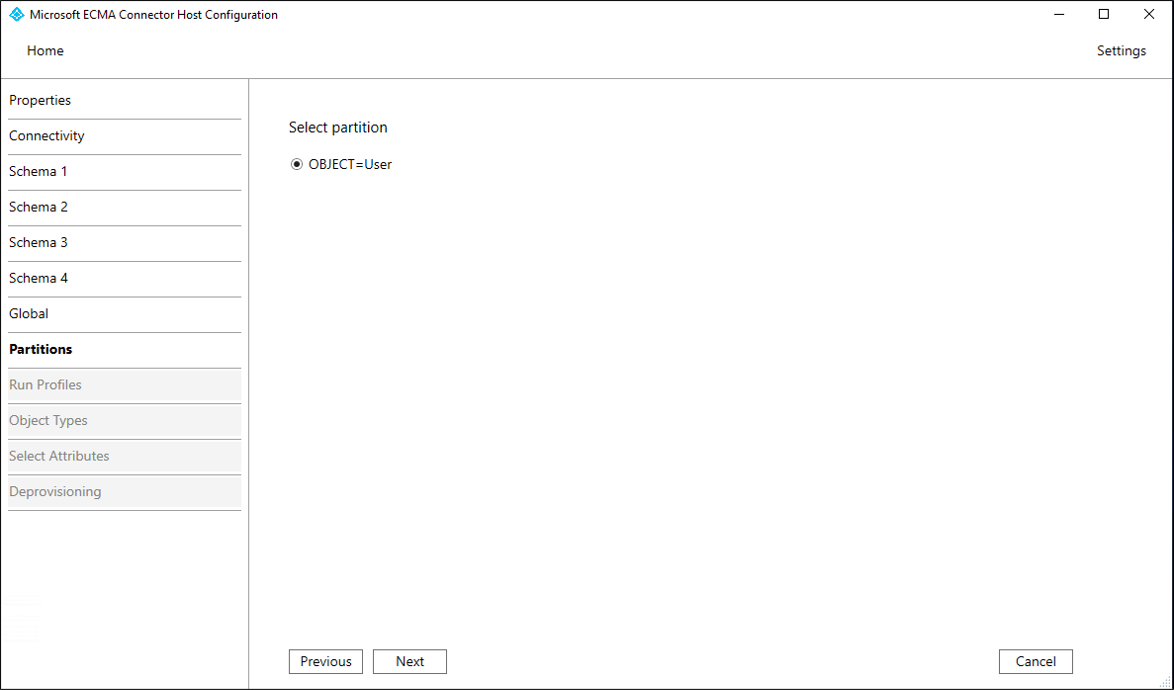

Properti Deskripsi Strategi Delta Untuk IBM DB2, pilih NoneKueri Tanda Air Untuk IBM DB2, ketik SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Format Waktu Tanggal Sumber Data Untuk SQL Server, yyyy-MM-dd HH:mm:ssdan untuk IBM DB2,YYYY-MM-DDDi halaman Partisi, pilih Berikutnya.

6.3 Mengonfigurasi profil eksekusi

Selanjutnya, Anda akan melakukan konfigurasi profil eksekusi Ekspor danImpor Penuh. Profil Ekspor eksekusi akan digunakan ketika host ECMA Koneksi or perlu mengirim perubahan dari ID Microsoft Entra ke database, untuk menyisipkan, memperbarui, dan menghapus rekaman. Profil eksekusi Impor Penuh akan digunakan saat layanan host Konektor ECMA dimulai, untuk dibaca dalam konten database saat ini. Dalam sampel ini, Anda akan menggunakan metode Tabel di kedua profil yang dijalankan, sehingga Host Konektor ECMA akan menghasilkan pernyataan SQL yang diperlukan.

Lanjutkan dengan konfigurasi koneksi SQL:

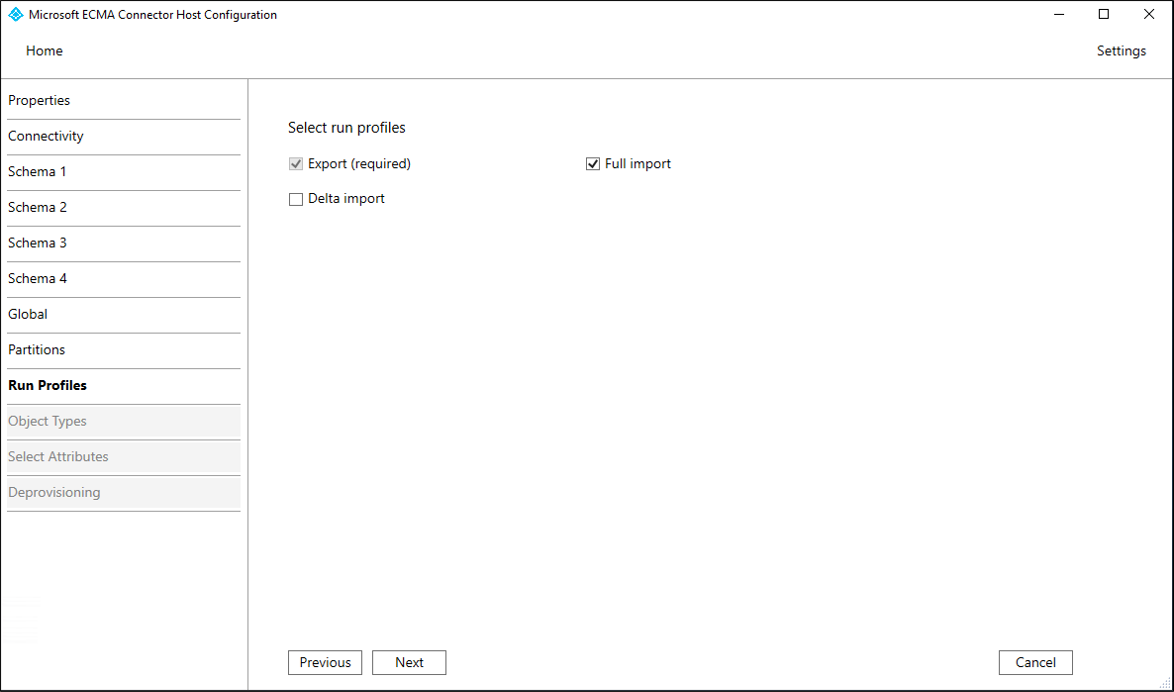

Di halaman Jalankan Profil, biarkan kotak Ekspor tetap dipilih. Pilih kotak centang Impor lengkap, lalu pilih Berikutnya.

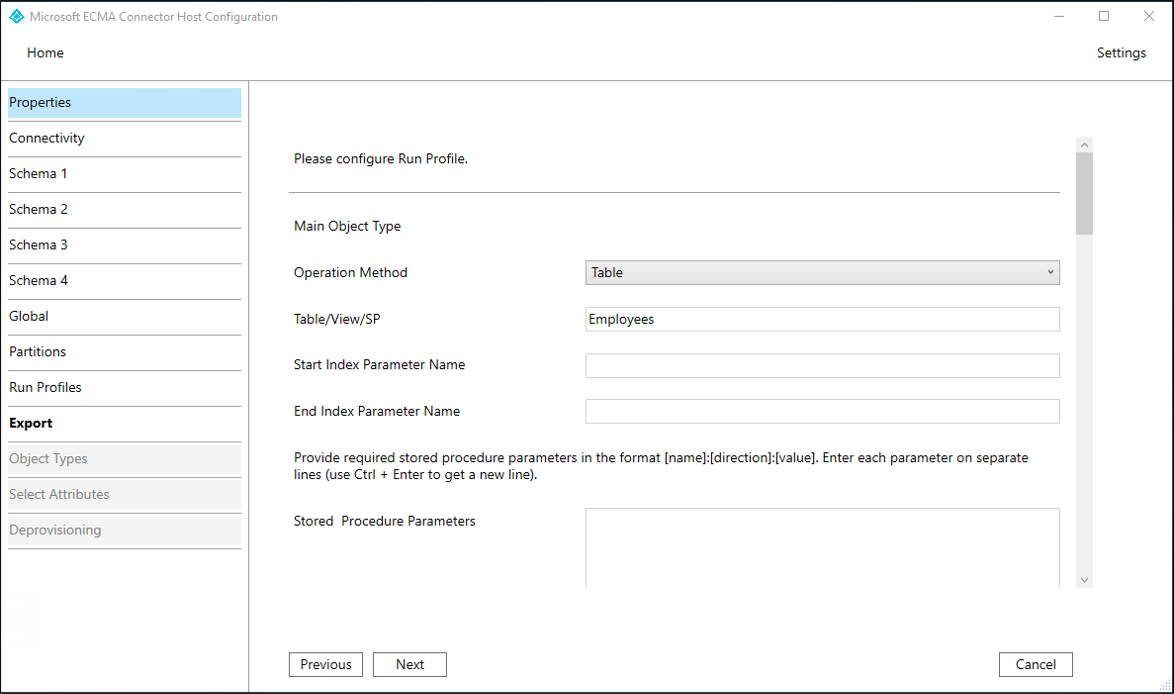

Properti Deskripsi Ekspor Profil jalankan yang akan mengekspor data ke SQL. Jalankan profil ini diperlukan. Impor penuh Profil jalankan yang akan mengimpor semua data dari sumber SQL yang ditentukan sebelumnya. Impor delta Profil jalankan yang hanya akan mengimpor perubahan dari SQL sejak impor penuh atau delta terakhir. Setelah Anda memilih Berikutnya, halaman berikutnya akan muncul secara otomatis, bagi Anda untuk mengonfigurasi metode untuk ekspor profil eksekusi. Di halaman Ekspor, isi kotak lalu klik Berikutnya. Gunakan tabel yang mengikuti gambar untuk panduan pada kotak individual.

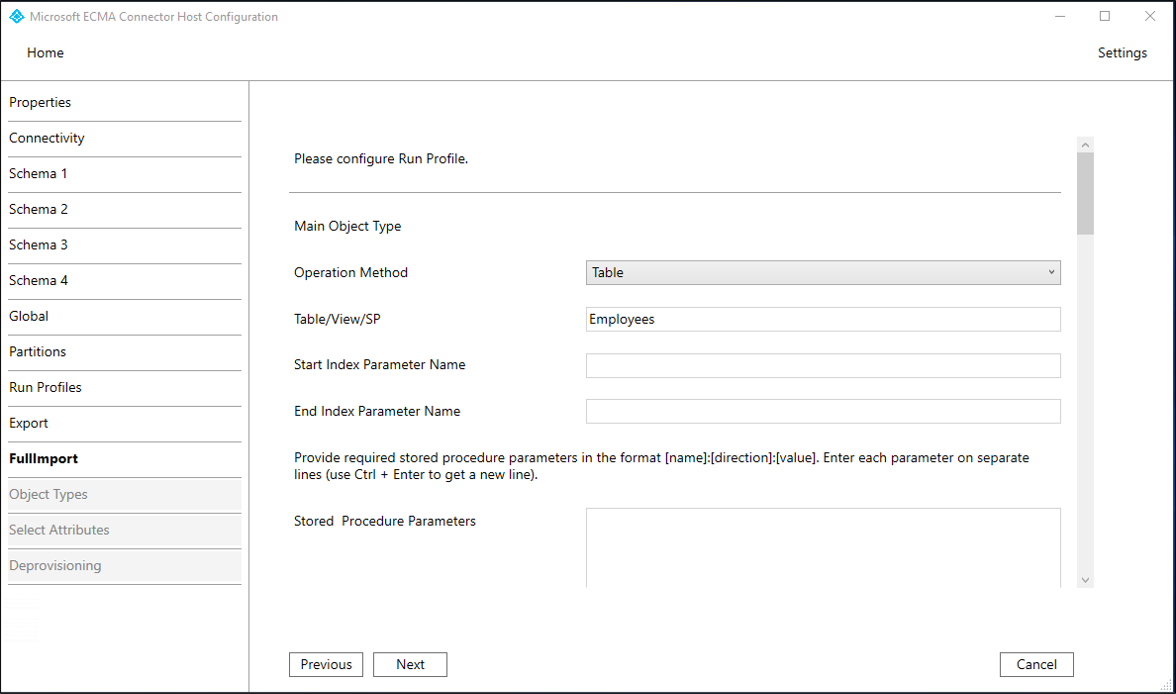

Properti Deskripsi Metode Operasi Tabel Tabel/Tampilan/SP Tabel yang sama seperti yang dikonfigurasi pada tab Skema 2, seperti EmployeesDi halaman Impor Penuh page, isi kotak lalu pilih Berikutnya. Gunakan tabel yang mengikuti gambar untuk panduan pada kotak individual.

Properti Deskripsi Metode Operasi Tabel Tabel/Tampilan/SP Tabel yang sama seperti yang dikonfigurasi pada tab Skema 2, seperti Employees

6.4 Mengonfigurasi bagaimana atribut muncul di ID Microsoft Entra

Pada langkah terakhir pengaturan koneksi SQL, konfigurasikan bagaimana atribut muncul di ID Microsoft Entra:

Di halaman Jenis Objek, isi kotak lalu klik Berikutnya. Gunakan tabel yang mengikuti gambar untuk panduan pada kotak individual.

- Jangkar: Nilai atribut ini harus unik untuk setiap objek dalam database target. Layanan provisi Microsoft Entra akan mengkueri host konektor ECMA dengan menggunakan atribut ini setelah siklus awal. Nilai jangkar ini harus sama dengan kolom jangkar yang Anda konfigurasi sebelumnya di halaman Skema 3 .

- Atribut Kueri: Atribut ini harus sama dengan jangkar.

- DN: Opsi Pembuatan otomatis harus dipilih dalam kebanyakan kasus. Jika tidak dipilih, pastikan bahwa atribut DN dipetakan ke atribut di ID Microsoft Entra yang menyimpan DN dalam format ini:

CN = anchorValue, Object = objectType. Untuk informasi selengkapnya tentang jangkar dan DN lihat Tentang atribut jangkar dan nama khusus.

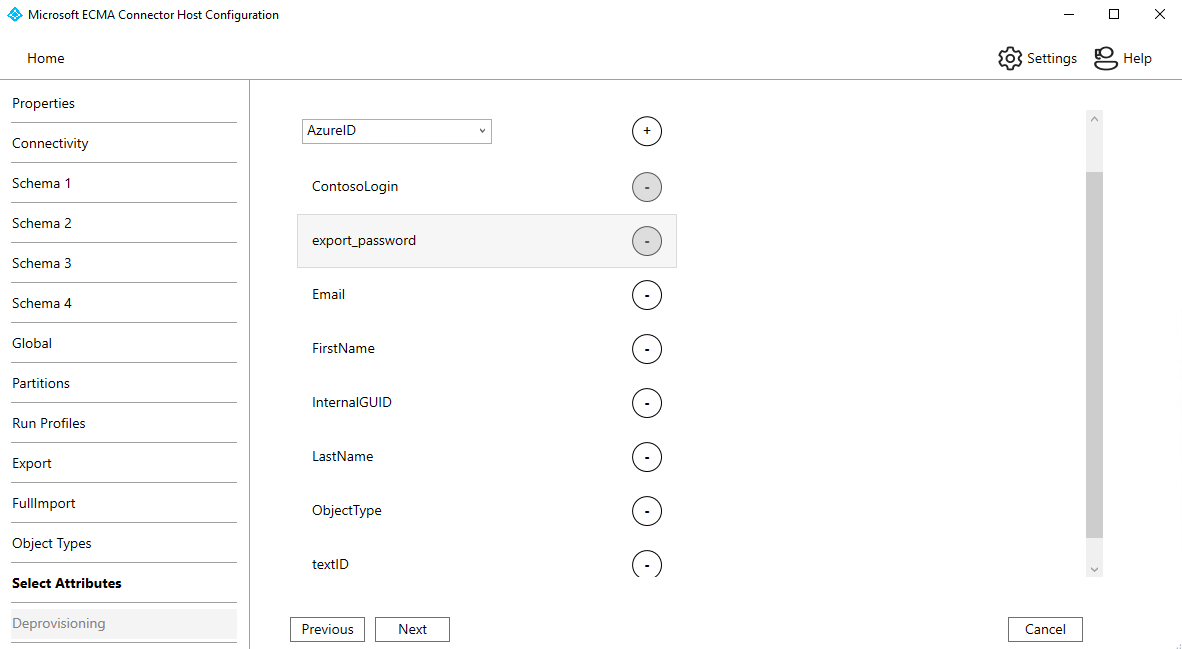

Properti Deskripsi Objek target Pengguna Jangkar Kolom yang dikonfigurasi di tab Skema 3, seperti ContosoLoginAtribut Kueri Kolom yang sama dengan Jangkar, seperti ContosoLoginDN Kolom yang sama seperti yang dikonfigurasi di tab Skema 3, seperti ContosoLoginBeregenerasi otomatis Dicentang Host konektor ECMA menemukan atribut yang didukung oleh target database. Anda dapat memilih atribut mana yang ingin Anda ekspos ke ID Microsoft Entra. Atribut ini kemudian dapat dikonfigurasi di portal Microsoft Azure untuk penyediaan. Di halaman Pilih Atribut, tambahkan semua atribut di menu drop-down satu per satu.

Daftar dropdown Atribut menunjukkan atribut apa pun yang ditemukan di database target dan tidak dipilih di halaman Pilih Atribut sebelumnya. Setelah semua atribut yang relevan ditambahkan, pilih Berikutnya.

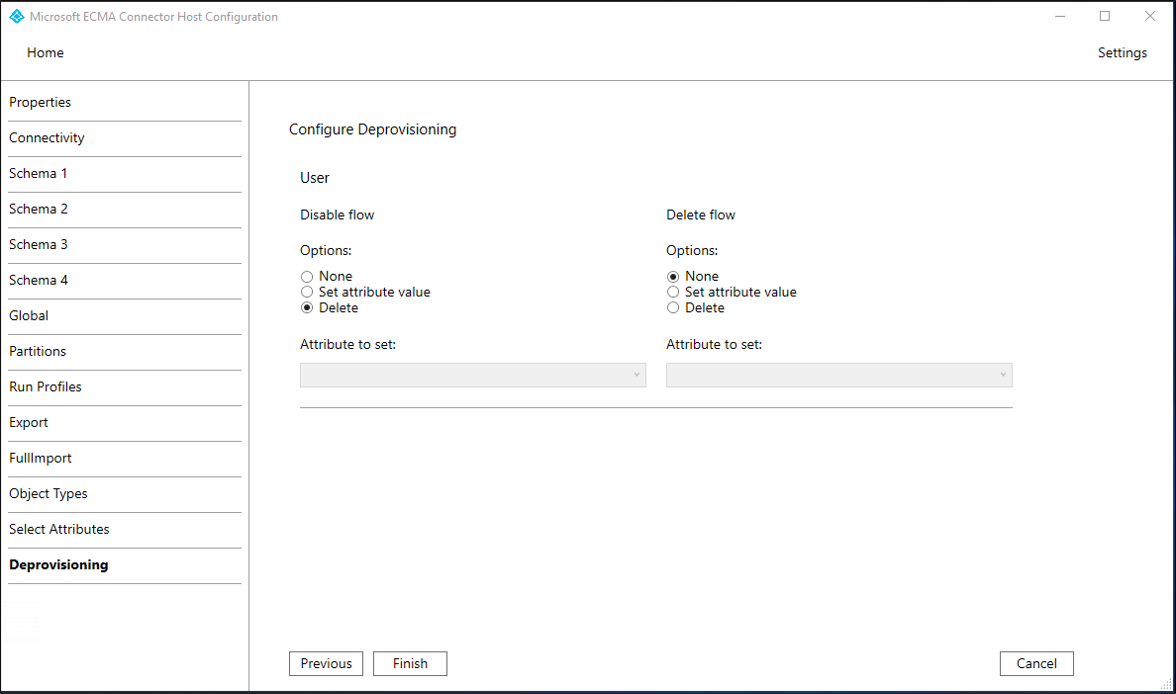

- Di halaman Membatalkan penyediaan, di bawah Nonaktifkan alur, pilih Hapus. Atribut yang dipilih pada halaman sebelumnya tidak akan tersedia untuk dipilih pada halaman Pembatalan provisi. Pilih Selesai.

Catatan

Jika Anda menggunakan nilai Set atribut perlu diketahui bahwa hanya nilai boolean yang diizinkan.

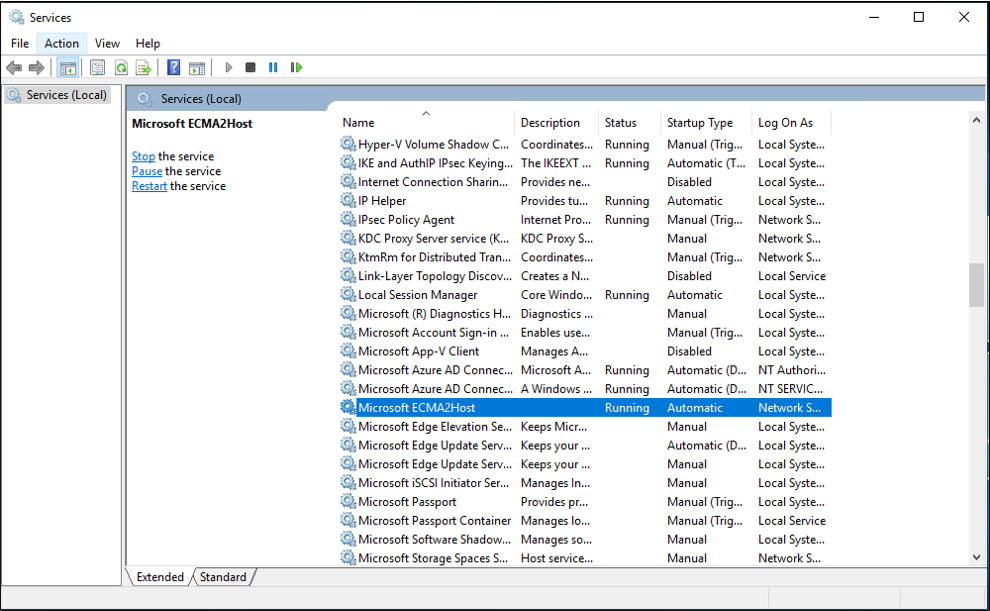

7. Pastikan layanan ECMA2Host berjalan

Di server yang menjalankan Host Koneksi or Microsoft Entra ECMA, pilih Mulai.

Masukkan run dan masukkan services.msc di kotak.

Dalam daftar Layanan, pastikan bahwa Microsoft ECMA2Host ada dan berjalan. Jika tidak, pilih Mulai.

Jika Anda menyambungkan ke database baru atau database yang kosong dan tidak memiliki pengguna, lanjutkan di bagian berikutnya. Jika tidak, ikuti langkah-langkah ini untuk mengonfirmasi bahwa konektor telah mengidentifikasi pengguna yang ada dari database.

- Jika Anda baru saja memulai layanan, dan memiliki banyak objek pengguna dalam database, maka tunggu beberapa menit agar konektor membuat koneksi dengan database.

8. Konfigurasikan koneksi aplikasi di portal Azure

Kembali ke jendela browser web tempat Anda mengonfigurasi provisi aplikasi.

Catatan

Jika waktu jendela telah habis, Anda harus memilih ulang agen.

- Masuk ke portal Azure.

- Buka Aplikasi perusahaan, lalu pilih aplikasi aplikasi ECMA lokal.

- Pilih Provisi.

- Jika Mulai muncul, ubah mode menjadi Otomatis, pada bagian Koneksi ivitas Lokal, pilih agen yang Anda sebarkan dan pilih Tetapkan Agen. Atau buka Edit Provisi.

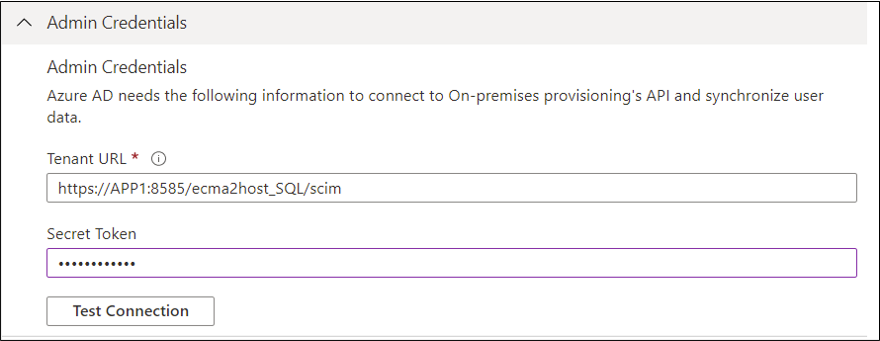

Di bagian Informasi masuk Admin, masukkan URL berikut.

{connectorName}Ganti bagian dengan nama konektor pada host konektor ECMA, seperti SQL. Nama konektor peka huruf besar/kecil dan harus sama seperti yang dikonfigurasi dalam wizard. Anda juga dapat menggantilocalhostdengan nama host komputer Anda.Properti Nilai URL Penyewa https://localhost:8585/ecma2host_{connectorName}/scimMasukkan nilai Token Rahasia yang Anda tentukan saat membuat konektor.

Catatan

Jika Anda baru saja menetapkan agen ke aplikasi, harap tunggu 10 menit hingga pendaftaran selesai. Pengujian konektivitas tidak akan dapat dilakukan sampai pendaftaran selesai. Memaksa pendaftaran agen selesai dengan menghidupkan ulang agen provisi di server Anda dapat mempercepat proses pendaftaran. Buka server Anda, cari layanan di bilah pencarian Windows, identifikasi Microsoft Entra Koneksi Provisioning Agent Service, klik kanan layanan, dan mulai ulang.

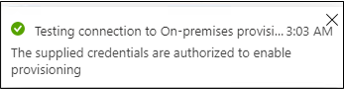

Pilih Uji Koneksi, lalu tunggu satu menit.

Setelah pengujian koneksi berhasil dan menunjukkan bahwa kredensial yang disediakan diizinkan untuk mengaktifkan provisi, pilih Simpan.

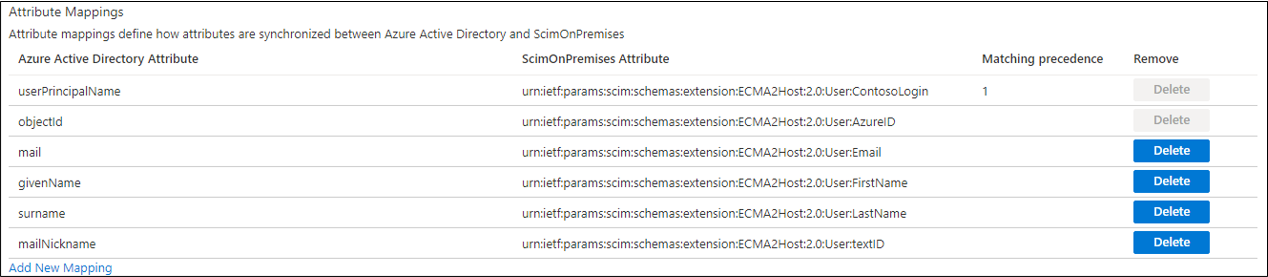

9. Mengonfigurasi pemetaan atribut

Sekarang Anda perlu memetakan atribut antara representasi pengguna di ID Microsoft Entra dan representasi pengguna dalam database SQL aplikasi lokal.

Anda akan menggunakan portal Azure untuk mengonfigurasi pemetaan antara atribut pengguna Microsoft Entra dan atribut yang sebelumnya Anda pilih di wizard konfigurasi Host ECMA.

Pastikan bahwa skema Microsoft Entra menyertakan atribut yang diperlukan oleh database. Jika database mengharuskan pengguna memiliki atribut, seperti

uidNumber, dan atribut tersebut belum menjadi bagian dari skema Microsoft Entra Anda untuk pengguna, maka Anda harus menggunakan fitur ekstensi direktori untuk menambahkan atribut tersebut sebagai ekstensi.Di pusat admin Microsoft Entra, di bawah Aplikasi perusahaan, pilih aplikasi aplikasi ECMA lokal, lalu halaman Provisi .

Pilih Edit provisi, dan tunggu 10 detik.

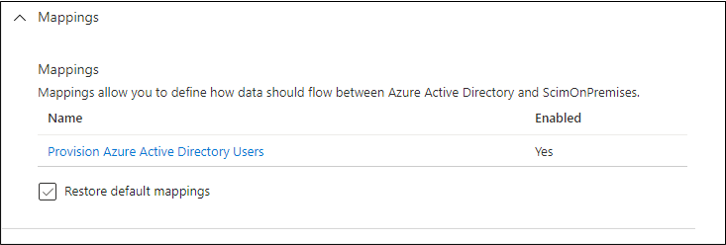

Perluas Pemetaan dan pilih pemetaan Provisi Pengguna ID Microsoft Entra. Jika ini pertama kalinya Anda mengonfigurasi pemetaan atribut untuk aplikasi ini, ini akan menjadi satu-satunya pemetaan yang ada, untuk tempat penampung.

Untuk mengonfirmasi bahwa skema database tersedia di ID Microsoft Entra, pilih kotak centang Perlihatkan opsi tingkat lanjut dan pilih Edit daftar atribut untuk ScimOnPremises. Pastikan bahwa semua atribut yang dipilih dalam wizard konfigurasi dicantumkan. Jika tidak, tunggu beberapa menit hingga skema di-refresh, lalu muat ulang halaman. Setelah Anda melihat atribut yang tercantum, tutup halaman untuk kembali ke daftar pemetaan.

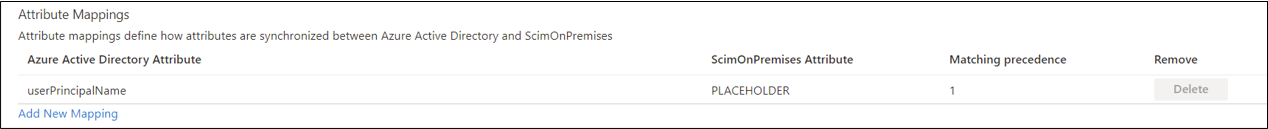

Sekarang, klik pemetaan userPrincipalName PLACEHOLDER. Pemetaan ini ditambahkan secara default saat Anda pertama kali mengonfigurasi provisi lokal.

Ubah nilai atribut agar sesuai dengan yang berikut ini:

Ubah nilai atribut agar sesuai dengan yang berikut ini:

| Jenis Pemetaan | Atribut sumber | Atribut Target |

|---|---|---|

| Langsung | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

Sekarang pilih Tambahkan Pemetaan Baru, dan ulangi langkah berikutnya untuk setiap pemetaan.

Tentukan atribut sumber dan target untuk setiap pemetaan dalam tabel berikut.

Jenis Pemetaan Atribut sumber Atribut Target Langsung userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Langsung objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Langsung mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Langsung givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Langsung surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Langsung mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Setelah semua pemetaan ditambahkan, pilih Simpan.

10. Menetapkan pengguna ke aplikasi

Sekarang setelah Anda memiliki Microsoft Entra ECMA Koneksi or Host yang berbicara dengan MICROSOFT Entra ID, dan pemetaan atribut dikonfigurasi, Anda dapat melanjutkan untuk mengonfigurasi siapa yang berada dalam cakupan provisi.

Penting

Untuk bagian ini, Anda harus keluar dan masuk menggunakan akun yang memiliki peran Administrator Aplikasi, Administrator Aplikasi Cloud, atau Administrator Global jika sebelumnya Anda masuk sebagai Administrator Identitas Hibrid. Pengguna tidak dapat ditetapkan ke aplikasi melalui peran Administrator Identitas Hibrid.

Jika ada pengguna yang ada di database SQL, maka Anda harus membuat penetapan peran aplikasi untuk pengguna yang ada. Untuk mempelajari selengkapnya tentang cara membuat penetapan peran aplikasi secara massal, lihat mengatur pengguna aplikasi yang sudah ada di ID Microsoft Entra.

Jika tidak, jika tidak ada pengguna aplikasi saat ini, pilih pengguna uji dari Microsoft Entra yang akan diprovisikan ke aplikasi.

Pastikan bahwa pengguna memiliki semua properti yang akan dipetakan ke atribut skema database yang diperlukan.

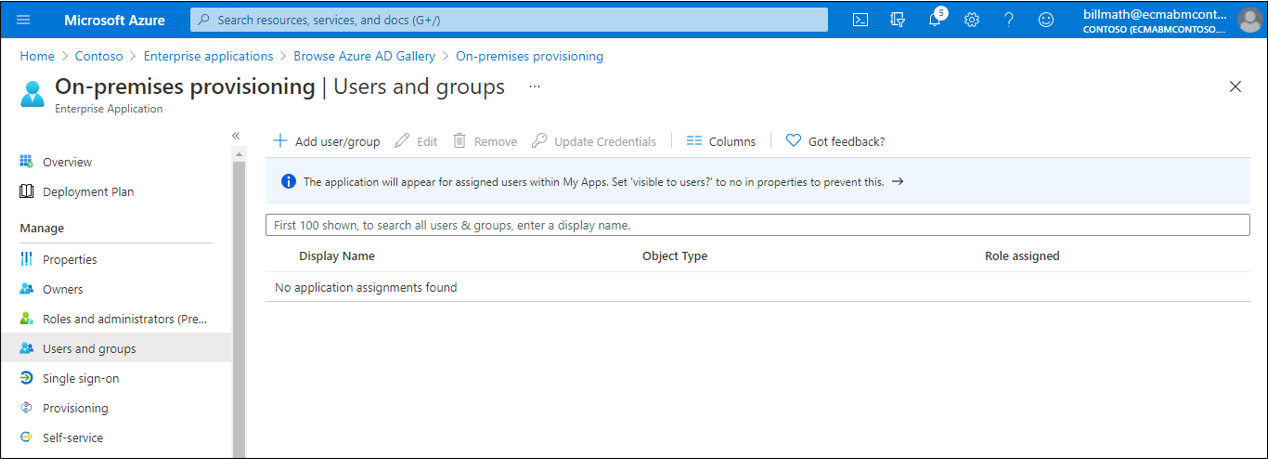

Di portal Microsoft Azure, pilih Aplikasi Enterprise.

Pilih aplikasi apl ECMA lokal.

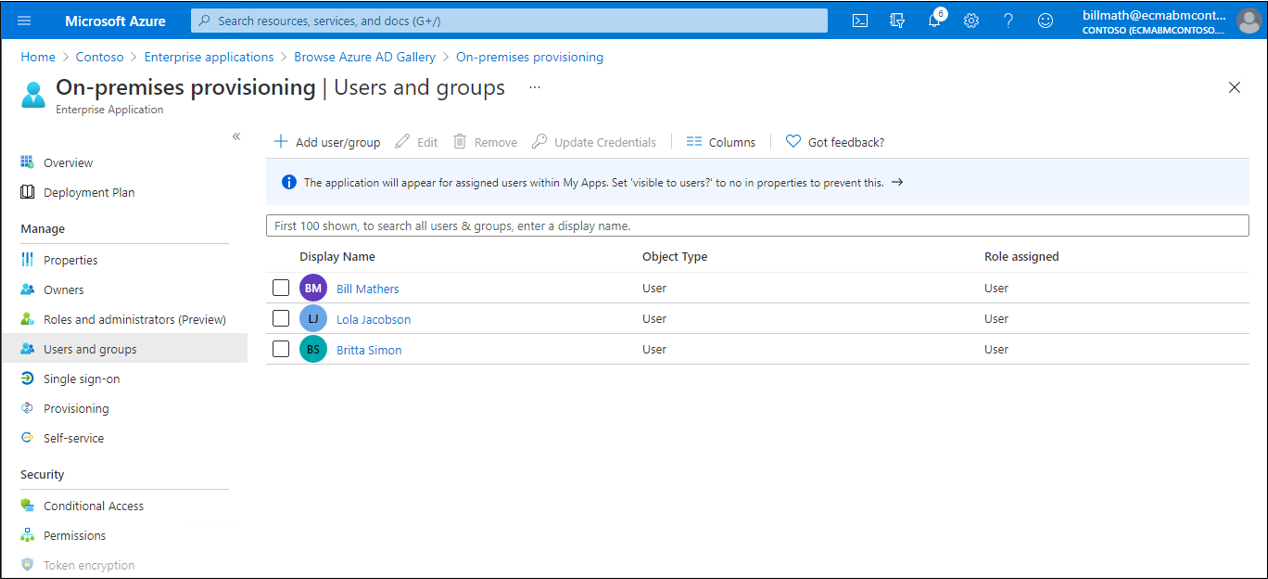

Di sebelah kiri, di bawah Kelola, pilih Pengguna dan grup.

Pilih Tambahkan pengguna/grup.

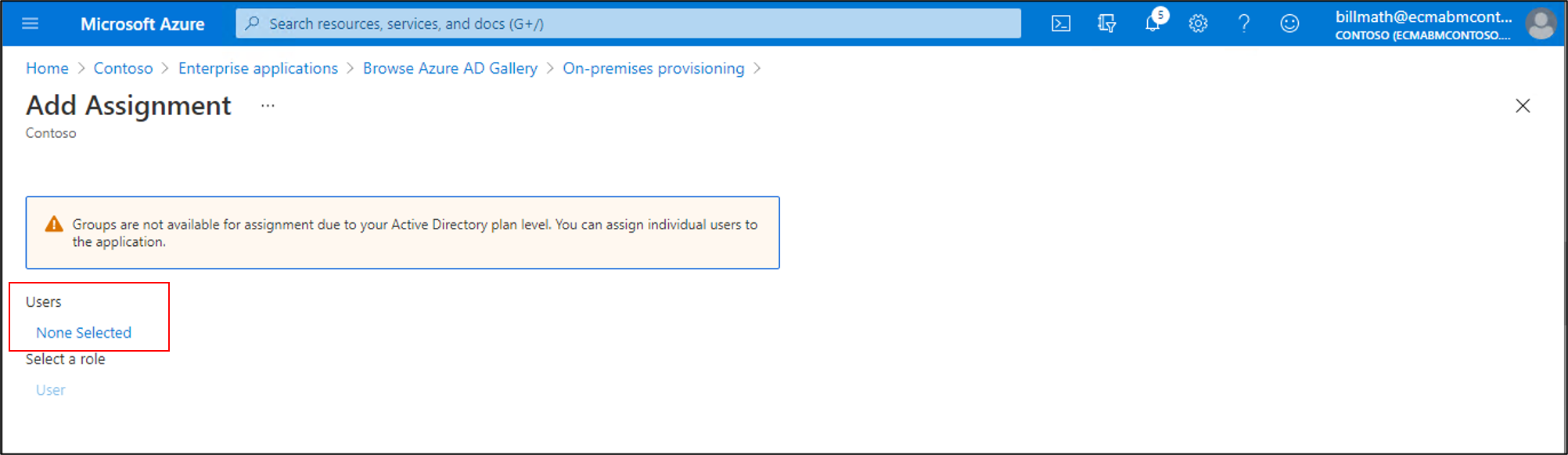

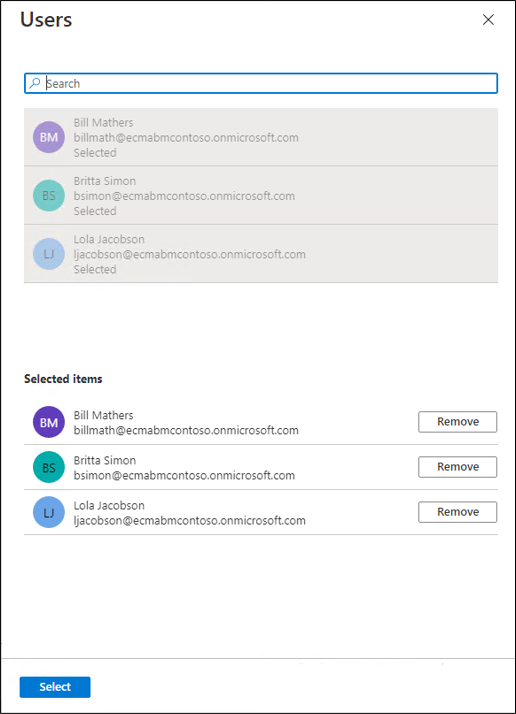

Di bawah Pengguna, pilih Didak Ada yang Dipilih.

Pilih pengguna dari kanan dan pilih tombol Pilih.

Kini pili Tetapkan.

11. Provisi pengujian

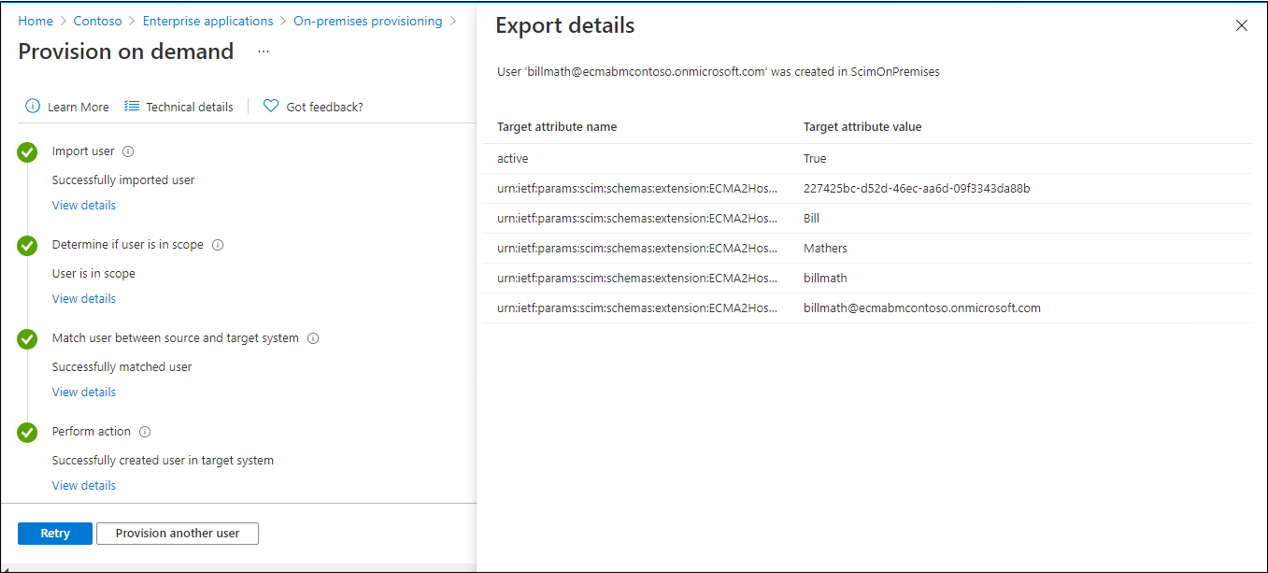

Setelah atribut Anda dipetakan dan pengguna ditetapkan, Anda dapat menguji provisi sesuai permintaan dengan salah satu pengguna Anda.

Di portal Microsoft Azure, pilih Aplikasi Enterprise.

Pilih aplikasi apl ECMA lokal.

Di sebelah kiri, pilih Provisi.

Pilih Provisikan sesuai permintaan.

Cari salah satu pengguna uji Anda, lalu pilih Provisi.

Setelah beberapa detik, pesan Pengguna berhasil dibuat dalam sistem target akan muncul, disertai daftar atribut pengguna.

12. Mulai provisi pengguna

Setelah provisi sesuai permintaan berhasil, ubah kembali ke halaman konfigurasi provisi. Pastikan cakupan diatur ke hanya pengguna dan grup yang ditetapkan, aktifkan provisi, lalu pilih Simpan.

Tunggu beberapa menit hingga provisi dimulai. Mungkin perlu waktu hingga 40 menit. Setelah pekerjaan provisi selesai, seperti yang dijelaskan di bagian berikutnya, jika Anda selesai menguji, Anda dapat mengubah status provisi menjadi Nonaktif, dan pilih Simpan. Tindakan ini membuat layanan provisi tidak berjalan di masa yang akan datang.

Memecahkan masalah kesalahan provisi

Jika kesalahan muncul, pilih Lihat log provisi. Cari di log untuk baris di mana Status adalah Kegagalan, dan pilih pada baris tersebut.

Jika pesan kesalahannya Gagal membuat Pengguna, kemudian periksa atribut yang ditampilkan pada persyaratan skema database.

Untuk informasi selengkapnya, ubah ke tab Pemecahan Masalah &Rekomendasi. Jika driver ODBC mengembalikan pesan, itu bisa ditampilkan di sini. Misalnya, pesan ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. adalah kesalahan dari pengandar ODBC. Dalam hal ini, column does not allow nulls mungkin menunjukkan bahwa FirstName kolom dalam database wajib tetapi pengguna yang disediakan tidak memiliki givenName atribut, sehingga pengguna tidak dapat disediakan.

Cek apakah pengguna berhasil disediakan

Setelah menunggu, cek database SQL untuk memastikan pengguna sedang disediakan.

Lampiran A

Jika menggunakan Microsoft SQL Server, Anda dapat menggunakan skrip SQL berikut untuk membuat database sampel.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO