Akses Bersyar: Filter untuk aplikasi

Saat ini kebijakan Akses Bersyar dapat diterapkan ke semua aplikasi atau ke aplikasi individual. Organisasi dengan sejumlah besar aplikasi mungkin merasa proses ini sulit dikelola di beberapa kebijakan Akses Bersyar.

Filter aplikasi untuk Akses Bersyar memungkinkan organisasi untuk menandai perwakilan layanan dengan atribut kustom. Atribut kustom ini kemudian ditambahkan ke kebijakan Akses Bersyar mereka. Filter untuk aplikasi dievaluasi pada runtime penerbitan token, pertanyaan umum adalah apakah aplikasi ditetapkan pada waktu proses atau waktu konfigurasi.

Dalam dokumen ini, Anda membuat set atribut kustom, menetapkan atribut keamanan kustom ke aplikasi Anda, dan membuat kebijakan Akses Bersyar untuk mengamankan aplikasi.

Menetapkan peran

Atribut keamanan kustom sensitif terhadap keamanan dan hanya dapat dikelola oleh pengguna yang didelegasikan. Bahkan Administrator Global tidak memiliki izin default untuk atribut keamanan kustom. Satu atau beberapa peran berikut harus ditetapkan kepada pengguna yang mengelola atau melaporkan atribut ini.

| Nama peran | Deskripsi |

|---|---|

| Administrator Tugas Atribut | Tetapkan kunci dan nilai atribut keamanan kustom ke objek Microsoft Entra yang didukung. |

| Pembaca Tugas Atribut | Baca kunci dan nilai atribut keamanan kustom untuk objek Microsoft Entra yang didukung. |

| Administrator Definisi Atribut | Menentukan dan mengelola definisi atribut keamanan kustom. |

| Pembaca Definisi Atribut | Baca definisi atribut keamanan kustom. |

Tetapkan peran yang sesuai untuk pengguna yang mengelola atau melaporkan atribut ini di cakupan direktori. Untuk langkah-langkah mendetail, lihat Menetapkan peran.

Membuat atribut keamanan kustom

Ikuti instruksi dalam artikel, Tambahkan atau nonaktifkan atribut keamanan kustom di ID Microsoft Entra untuk menambahkan set Atribut dan Atribut baru berikut.

- Buat set Atribut bernama ConditionalAccessTest.

- Buat atribut Baru bernama policyRequirement yang Memungkinkan beberapa nilai ditetapkan dan Hanya izinkan nilai yang telah ditentukan sebelumnya untuk ditetapkan. Kami menambahkan nilai yang telah ditentukan sebelumnya berikut:

- legacyAuthAllowed

- blockGuestUsers

- requireMFA

- requireCompliantDevice

- requireHybridJoinedDevice

- requireCompliantApp

Catatan

Filter Akses Bersyarkat untuk perangkat hanya berfungsi dengan atribut keamanan kustom jenis "string". Atribut Keamanan Kustom mendukung pembuatan jenis data Boolean tetapi Kebijakan Akses Bersyarat hanya mendukung "string".

Membuat kebijakan Akses Bersyarat

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat dan Pembaca Definisi Atribut.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Di bawah Sumber daya target, pilih opsi berikut:

- Pilih apa kebijakan ini berlaku untuk aplikasi Cloud.

- Sertakan Pilih aplikasi.

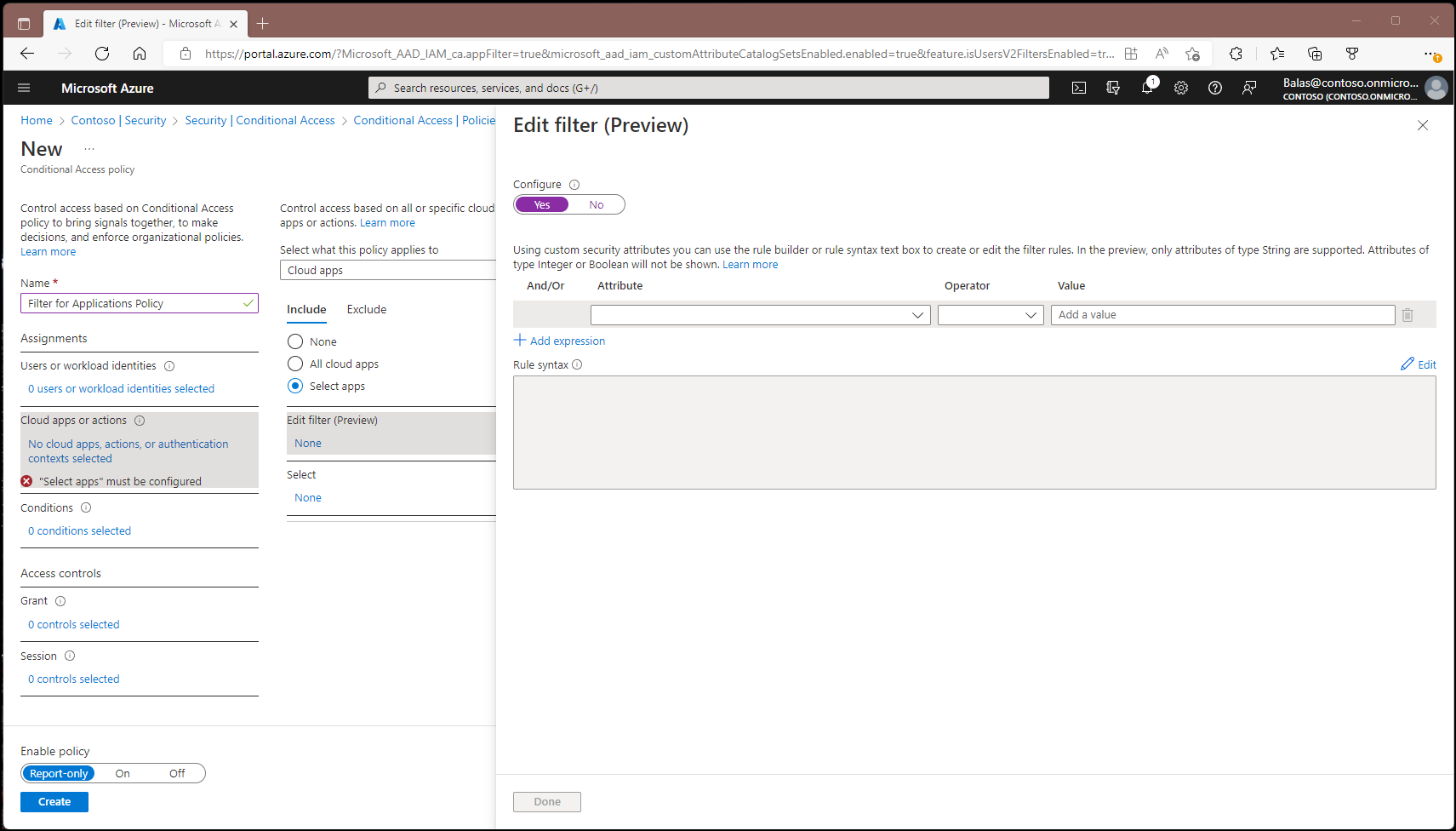

- Pilih Edit filter.

- Atur Konfigurasikan ke Ya.

- Pilih Atribut yang kami buat sebelumnya yang disebut policyRequirement.

- Atur Operator ke Berisi.

- Atur Nilai ke requireMFA.

- Pilih Selesai.

- Pada Kontrol akses>Berikan, pilih Berikan akses, Memerlukan autentikasi multifaktor, lalu pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah administrator mengonfirmasi pengaturan menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Mengonfigurasi atribut kustom

Langkah 1: Menyiapkan aplikasi contoh

Jika Anda sudah memiliki aplikasi pengujian yang menggunakan perwakilan layanan, Anda dapat melewati langkah ini.

Siapkan aplikasi contoh yang menunjukkan bagaimana pekerjaan atau layanan Windows dapat berjalan dengan identitas aplikasi, bukan identitas pengguna. Ikuti petunjuk dalam artikel Mulai Cepat: Dapatkan token dan panggil Microsoft Graph API menggunakan identitas aplikasi konsol untuk membuat aplikasi ini.

Langkah 2: Menetapkan atribut keamanan kustom ke aplikasi

Saat Anda tidak memiliki perwakilan layanan yang tercantum di penyewa Anda, perwakilan layanan tersebut tidak dapat ditargetkan. Rangkaian Office 365 adalah contoh dari salah satu perwakilan layanan tersebut.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat dan Administrator Penugasan Atribut.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih perwakilan layanan yang ingin Anda terapkan atribut keamanan kustomnya.

- Di bawah Kelola>Atribut keamanan kustom, pilih Tambahkan penugasan.

- Di bawah Set atribut, pilih ConditionalAccessTest.

- Di bawah Nama atribut, pilih policyRequirement.

- Di bawah Nilai yang ditetapkan, pilih Tambahkan nilai, pilih requireMFA dari daftar, lalu pilih Selesai.

- Pilih Simpan.

Langkah 3: Uji kebijakan

Masuk sebagai pengguna yang kebijakannya akan berlaku untuk dan uji untuk melihat bahwa MFA diperlukan saat mengakses aplikasi.

Skenario lain

- Memblokir autentikasi lama

- Memblokir akses eksternal ke aplikasi

- Mengharuskan perangkat yang sesuai atau kebijakan perlindungan aplikasi Intune

- Memberlakukan kontrol frekuensi masuk untuk aplikasi tertentu

- Memerlukan stasiun kerja akses istimewa untuk aplikasi tertentu

- Memerlukan kontrol sesi untuk pengguna berisiko tinggi dan aplikasi tertentu

Konten terkait

Menentukan efek menggunakan mode khusus laporan Akses Bersyar