Dengan pengaturan masuk, Anda memilih pengguna dan grup eksternal mana yang dapat mengakses aplikasi internal yang Anda pilih. Baik Anda mengonfigurasi setelan default atau setelan khusus organisasi, langkah-langkah untuk mengubah setelan akses lintas penyewa masuk adalah sama. Seperti yang dijelaskan di bagian ini, Anda menavigasi ke tab Default atau organisasi pada tab Pengaturan organisasi, lalu membuat perubahan Anda.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

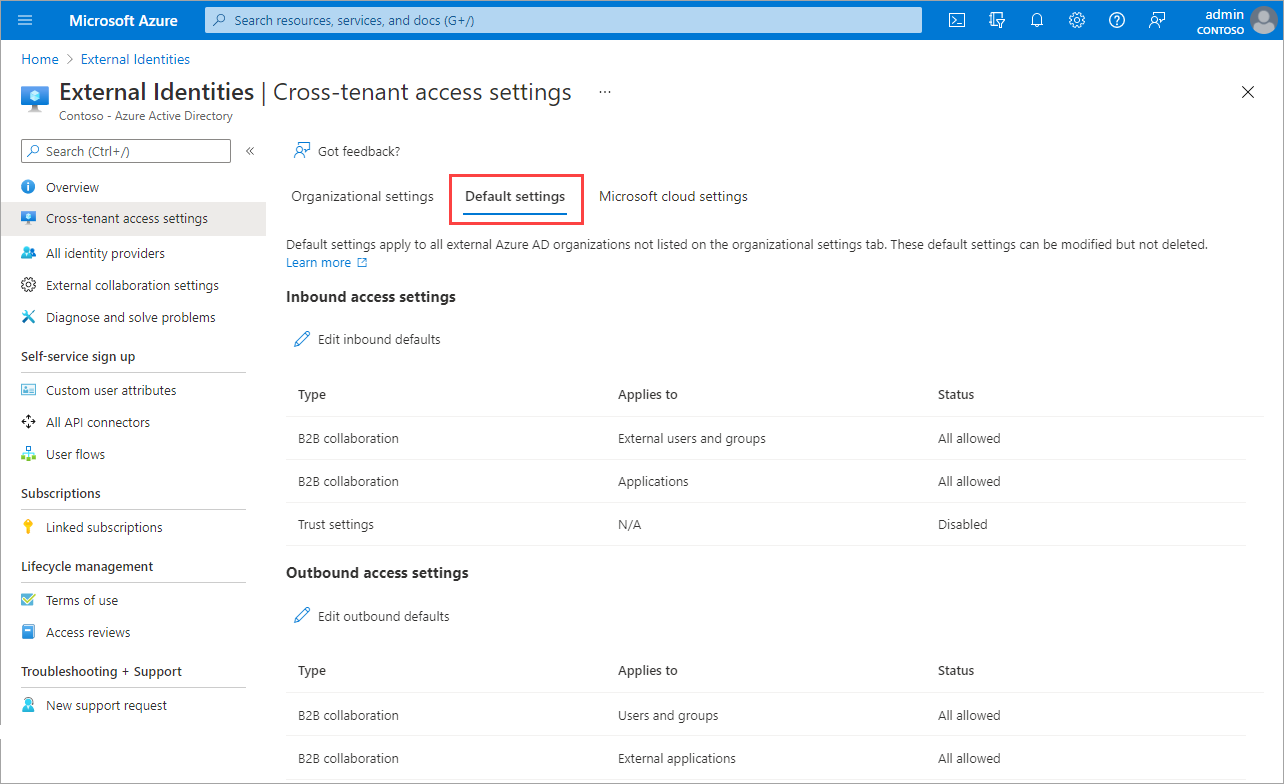

Telusuri ke Pengaturan akses lintas penyewa Identitas Eksternal Identitas>Eksternal.>

Navigasikan ke pengaturan yang ingin Anda ubah:

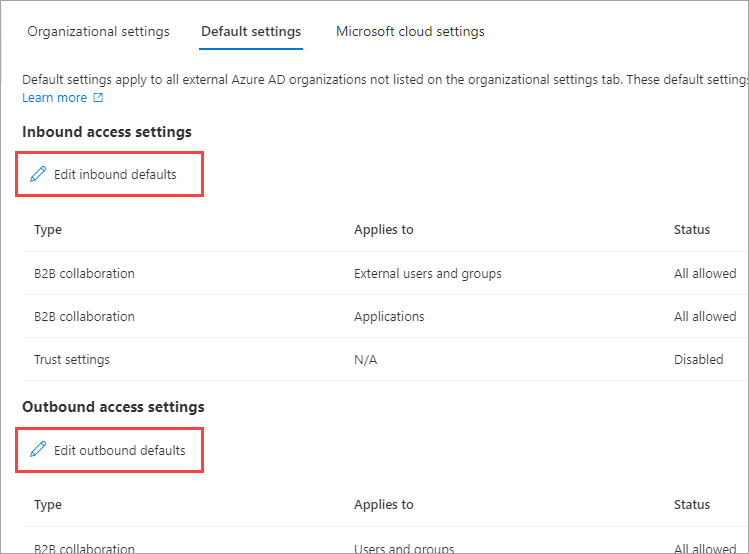

- Pengaturan default: Untuk mengubah pengaturan masuk default, pilih tab Pengaturan default, lalu di bawah Pengaturan akses masuk, pilih Edit default masuk.

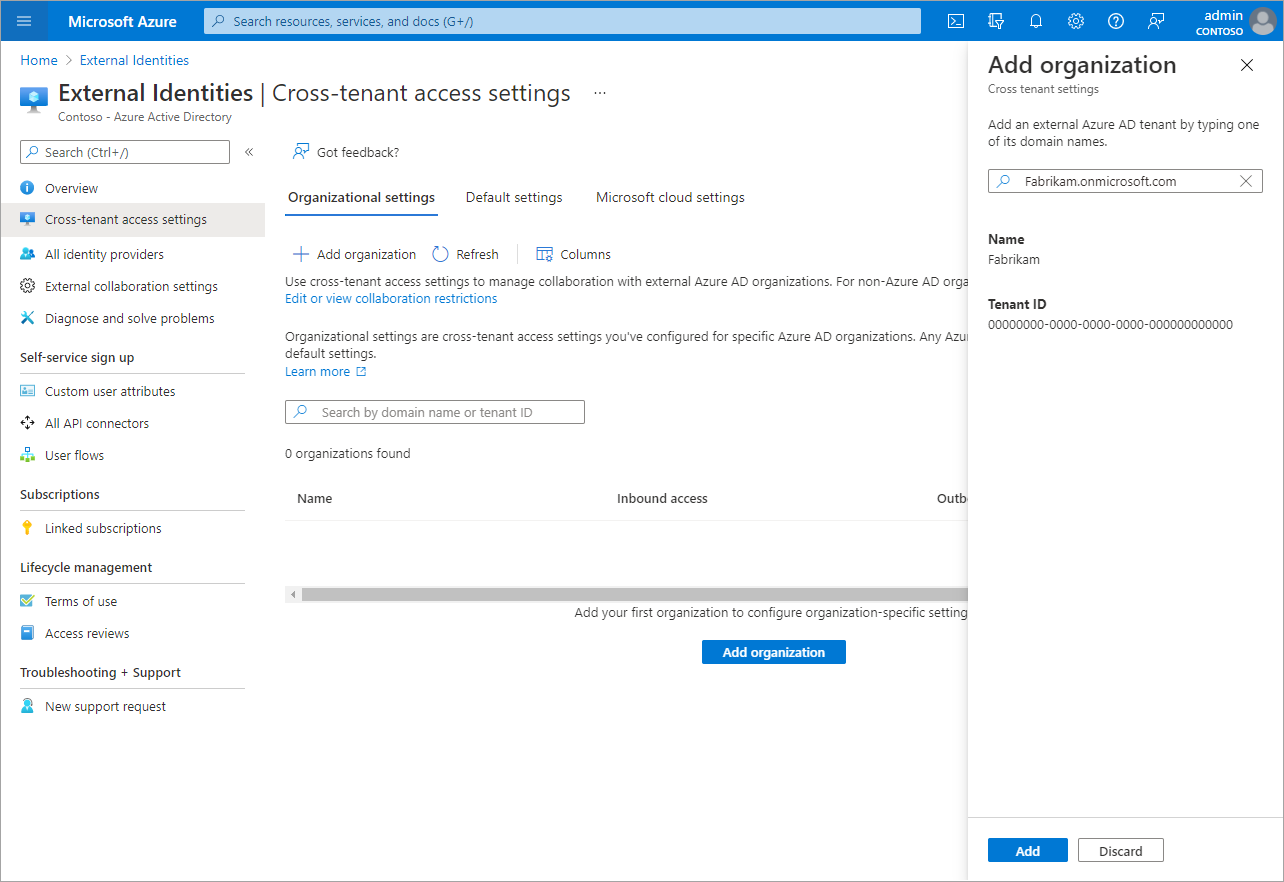

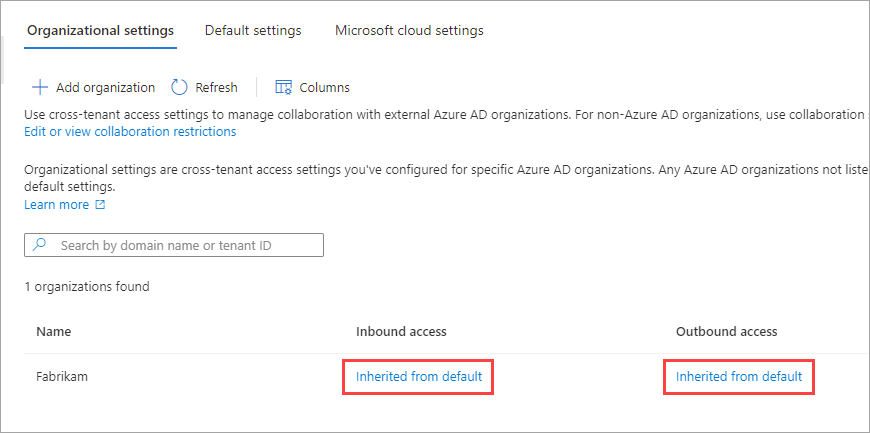

- Pengaturan organisasi: Untuk mengubah pengaturan untuk organisasi tertentu, pilih tab Pengaturan organisasi, temukan organisasi dalam daftar (atau tambahkan), lalu pilih tautan di kolom akses masuk.

Ikuti langkah-langkah terperinci untuk pengaturan masuk yang ingin Anda ubah:

Untuk mengubah setelan kolaborasi B2B masuk

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

Telusuri ke Pengaturan akses lintas penyewa Identitas Eksternal Identitas>Identitas Eksternal>, lalu pilih Pengaturan organisasi

Pilih tautan di kolom Akses masuk dan tab kolaborasi B2B.

Jika Anda mengonfigurasi pengaturan akses masuk untuk organisasi tertentu, pilih opsi:

Pengaturan default: Pilih opsi ini jika Anda ingin organisasi menggunakan pengaturan masuk default (seperti yang dikonfigurasi pada tab Pengaturan default). Jika pengaturan yang dikustomisasi sudah dikonfigurasi untuk organisasi ini, Anda perlu memilih Ya untuk mengonfirmasi bahwa Anda ingin semua pengaturan digantikan oleh pengaturan default. Kemudian pilih Simpan, dan lewati sisa langkah dalam prosedur ini.

Kustomisasi pengaturan: Pilih opsi ini jika Anda ingin menyesuaikan pengaturan yang akan diterapkan untuk organisasi ini alih-alih pengaturan default. Lanjutkan dengan sisa langkah dalam prosedur ini.

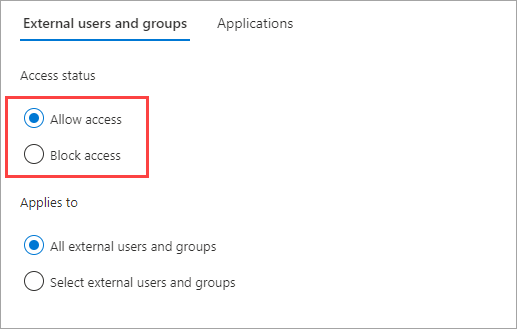

Pilih Pengguna dan grup eksternal.

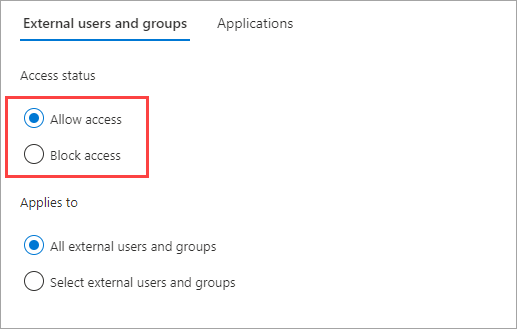

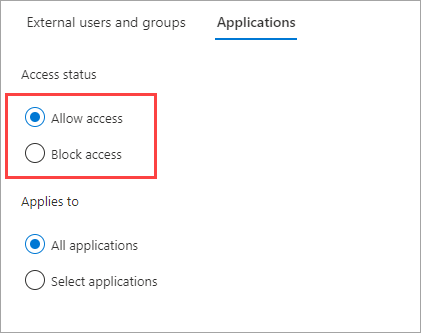

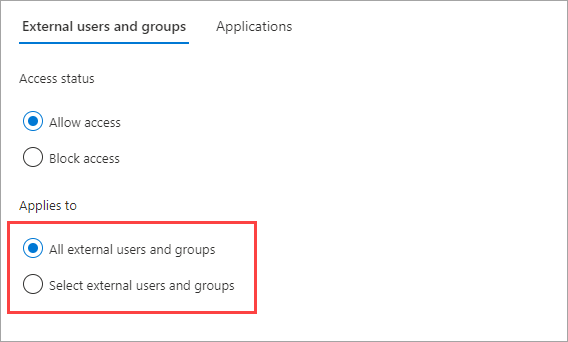

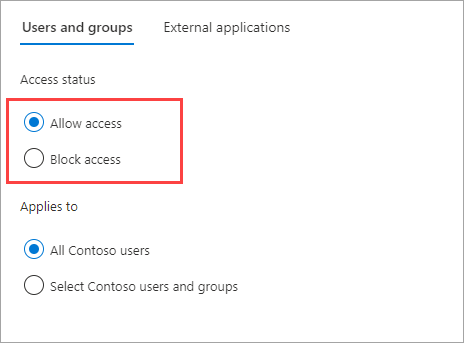

Di bawah Status akses, pilih salah satu dari berikut ini:

- Izinkan akses: Memungkinkan pengguna dan grup yang ditentukan pada Berlaku untuk diundang untuk kolaborasi B2B.

- Blokir akses: Memblokir pengguna dan grup yang ditentukan pada Berlaku untuk agar tidak diundang ke kolaborasi B2B.

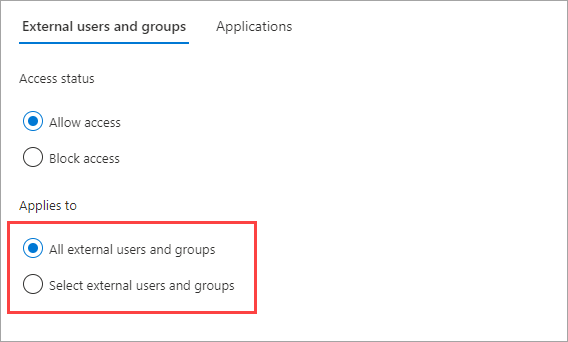

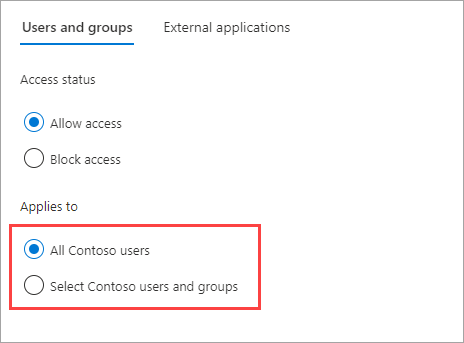

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua pengguna dan grup eksternal: Menerapkan tindakan yang Anda pilih di bawah Status akses ke semua pengguna dan grup dari organisasi Microsoft Entra eksternal.

- Pilih pengguna dan grup eksternal (memerlukan langganan Microsoft Entra ID P1 atau P2): Memungkinkan Anda menerapkan tindakan yang Anda pilih di bawah Status akses ke pengguna dan grup tertentu dalam organisasi eksternal.

Catatan

Jika memblokir akses untuk semua pengguna dan grup eksternal, Anda juga perlu memblokir akses ke semua aplikasi internal Anda (pada tab Aplikasi).

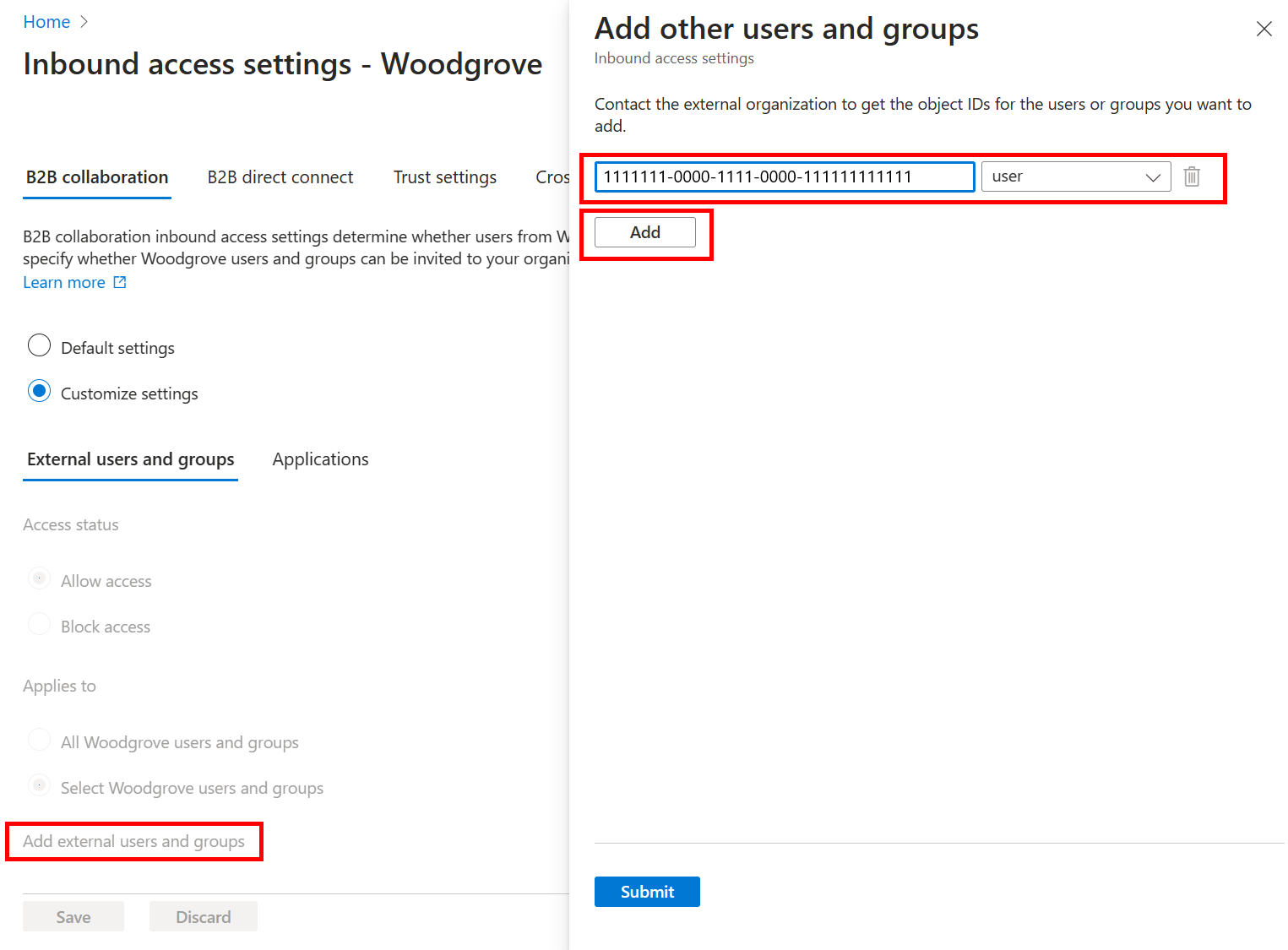

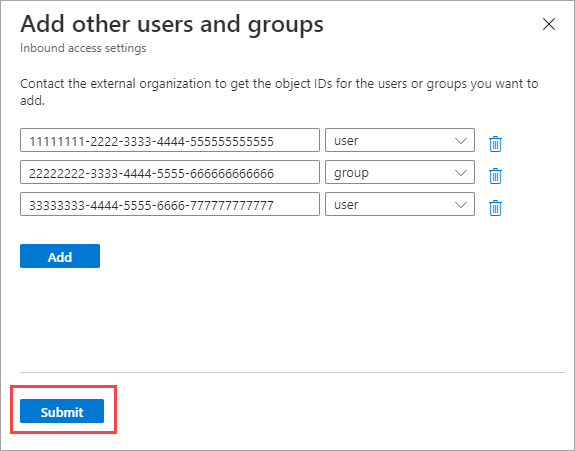

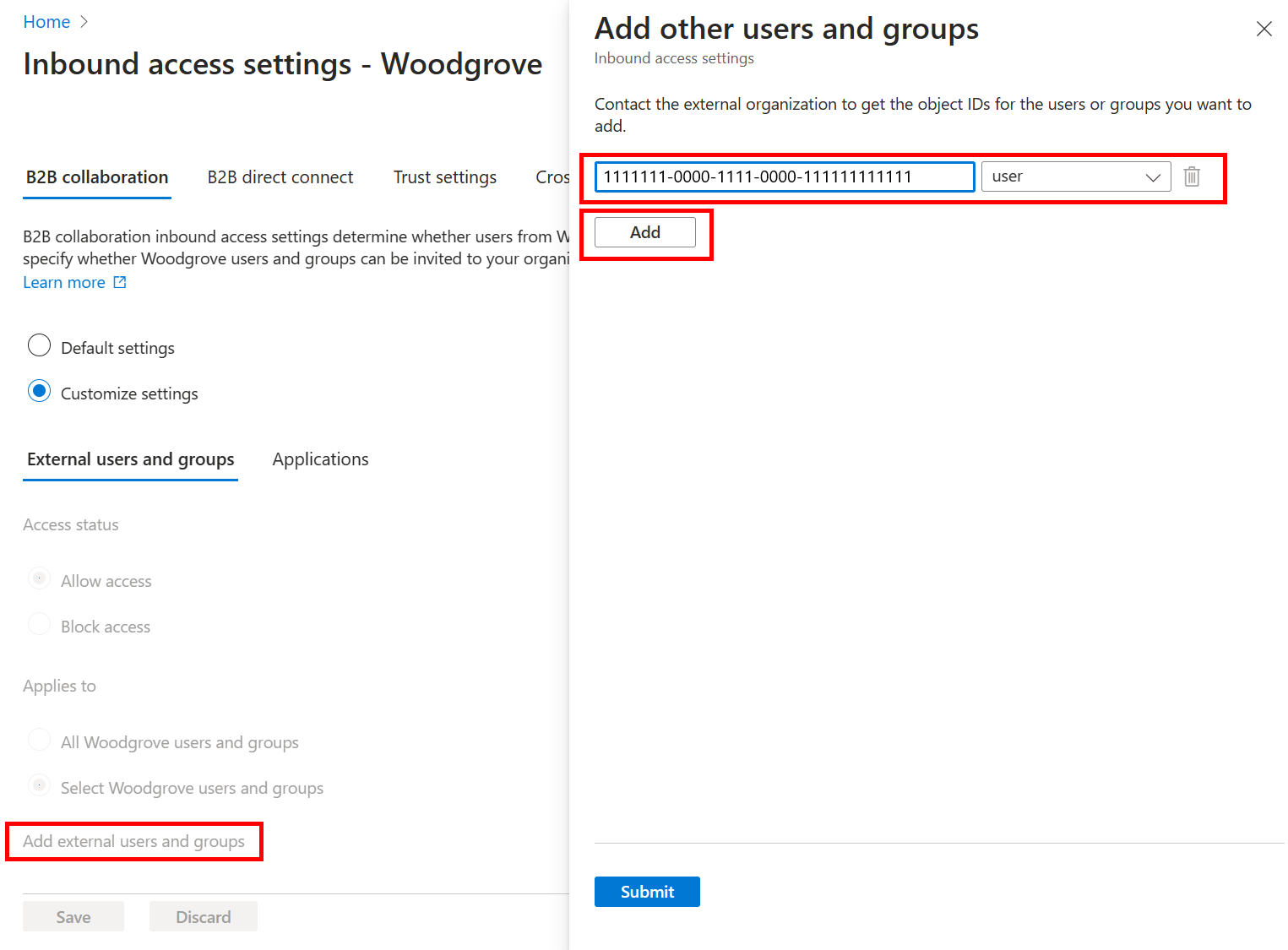

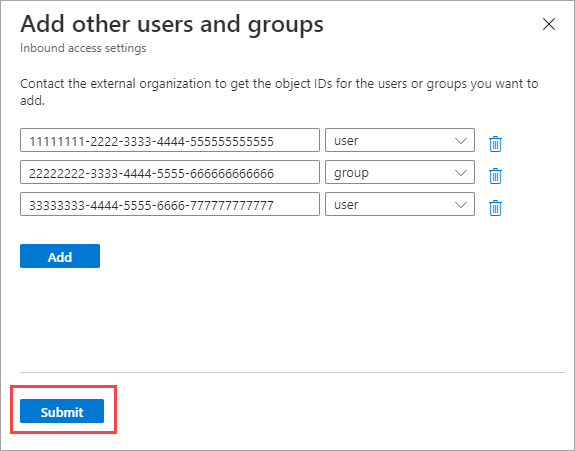

Jika memilih Pilih pengguna dan grup eksternal, lakukan hal berikut untuk setiap pengguna atau grup yang ingin Anda tambahkan:

- Pilih Tambahkan pengguna dan grup eksternal.

- Di panel Tambahkan pengguna dan grup lain, dalam kotak pencarian, ketik ID objek pengguna atau grup yang Anda peroleh dari organisasi mitra.

- Pada menu di samping kotak pencarian, pilih pengguna atau grup.

- Pilih Tambahkan.

Catatan

Anda tidak dapat menargetkan pengguna atau grup dalam pengaturan default masuk.

Setelah selesai menambahkan pengguna dan grup, pilih Kirim.

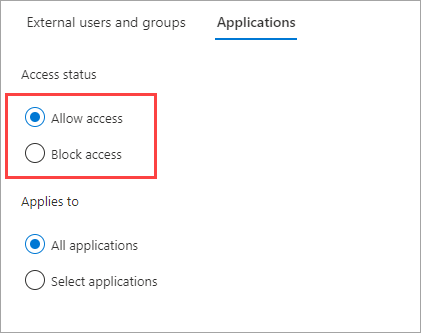

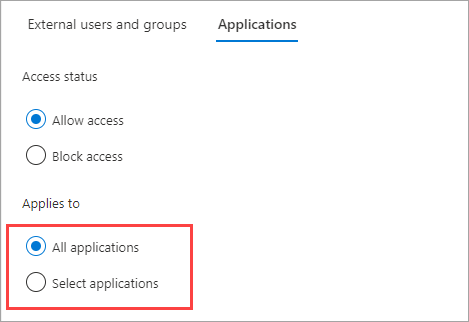

Pilih tab Aplikasi.

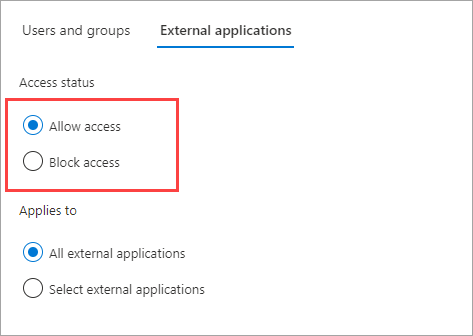

Di bawah Status akses, pilih salah satu dari berikut ini:

- Izinkan akses: Memungkinkan aplikasi yang ditentukan pada Berlaku untuk diakses oleh pengguna kolaborasi B2B.

- Blokir akses: Memblokir aplikasi yang ditentukan pada Berlaku untuk diakses oleh pengguna kolaborasi B2B.

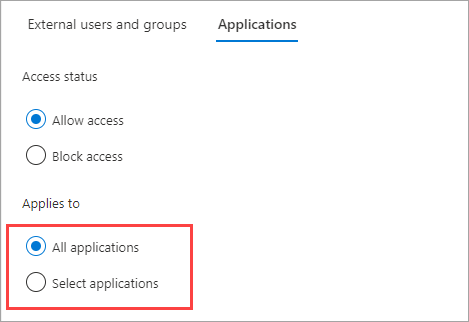

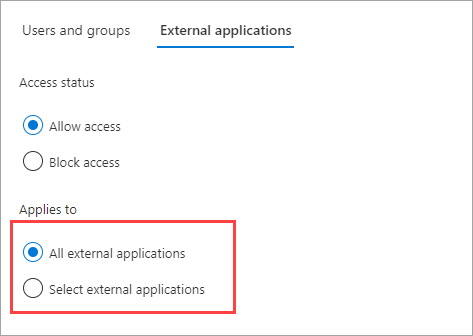

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua aplikasi: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi Anda.

- Pilih aplikasi (memerlukan langganan Microsoft Entra ID P1 atau P2): Memungkinkan Anda menerapkan tindakan yang Anda pilih di bawah Status akses ke aplikasi tertentu di organisasi Anda.

Catatan

Jika memblokir akses untuk semua aplikasi, Anda juga perlu memblokir akses ke semua pengguna dan grup eksternal (pada tab Pengguna dan grup eksternal).

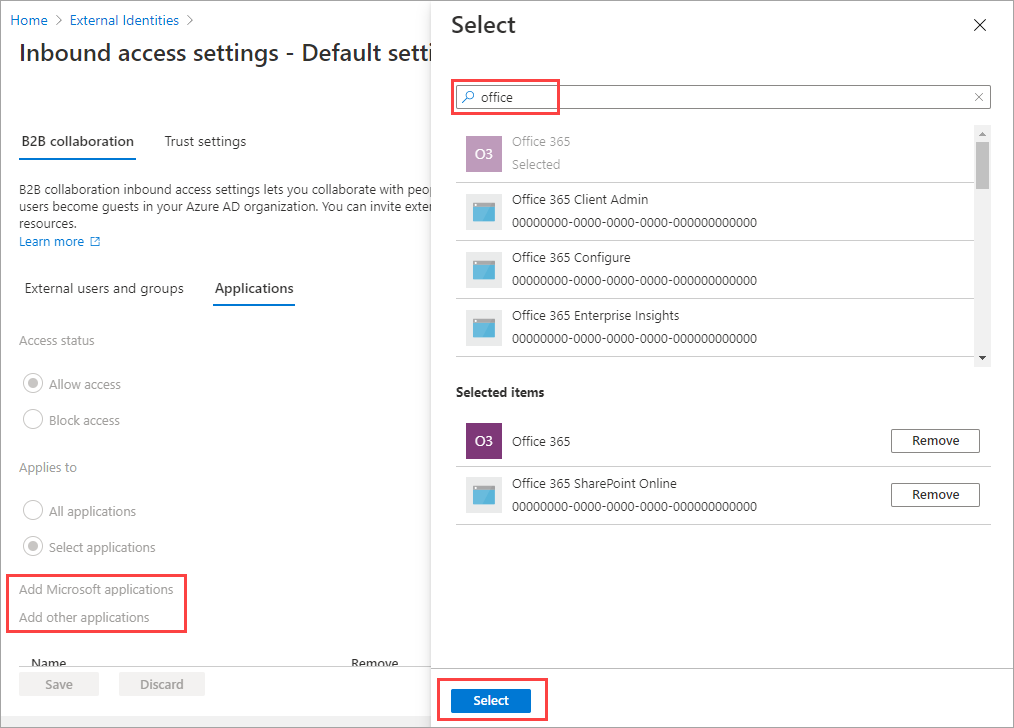

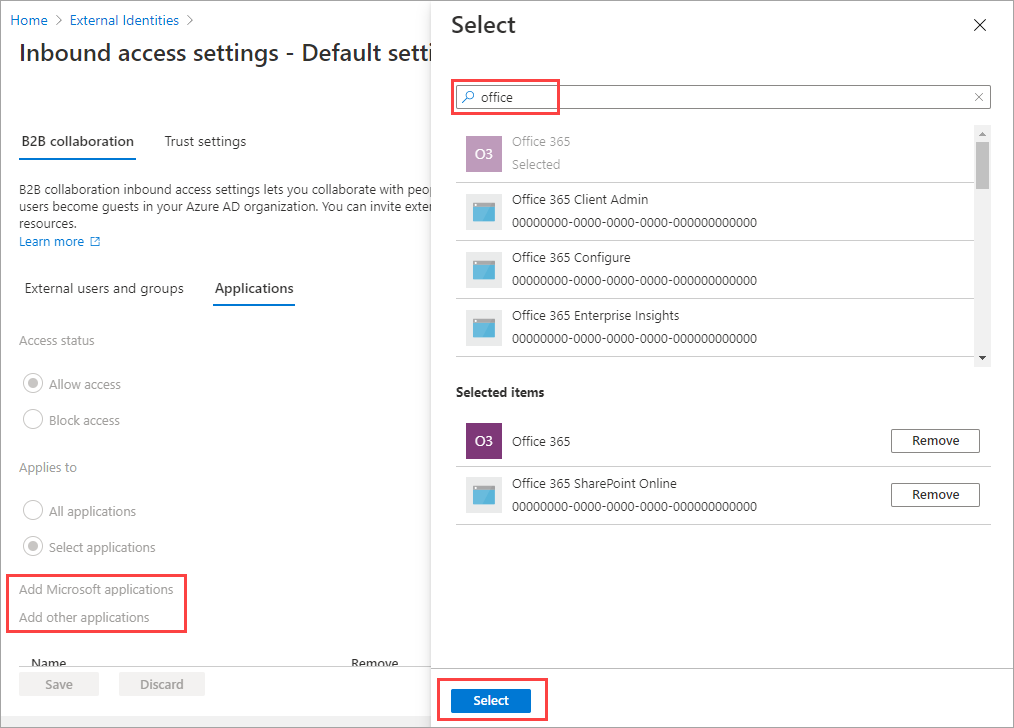

Jika Anda memilih Pilih aplikasi, lakukan hal berikut untuk setiap aplikasi yang ingin Anda tambahkan:

- Pilih Tambahkan aplikasi Microsoft atau Tambahkan aplikasi lain.

- Di panel Pilih, ketik nama aplikasi atau ID aplikasi (baik ID aplikasi klien atau ID aplikasi sumber daya) di kotak pencarian. Kemudian pilih aplikasi dalam hasil pencarian. Ulangi untuk setiap aplikasi yang ingin Anda tambahkan.

- Setelah selesai memilih aplikasi, pilih Pilih.

Pilih Simpan.

Menambahkan aplikasi Portal Admin Microsoft ke kolaborasi B2B

Anda tidak dapat langsung menambahkan aplikasi Portal Admin Microsoft ke pengaturan akses lintas penyewa masuk dan keluar di pusat admin Microsoft Entra. Namun, Anda dapat menambahkan aplikasi yang tercantum di bawah ini satu per satu dengan menggunakan Microsoft Graph API.

Aplikasi berikut adalah bagian dari grup aplikasi Portal Admin Microsoft:

- Portal Microsoft Azure (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Pusat Admin Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portal Pertahanan Microsoft 365 (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Pusat Admin Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Portal Kepatuhan Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Untuk menyesuaikan urutan penyedia identitas yang dapat digunakan pengguna tamu Anda untuk masuk saat mereka menerima undangan Anda, ikuti langkah-langkah berikut.

Masuk ke pusat admin Microsoft Entra menggunakan akun Administrator Global atau Administrator Keamanan. Kemudian buka layanan Identitas di sisi kiri.

Pilih External Identities>Pengaturan akses lintas penyewa.

Di bawah Pengaturan organisasi pilih tautan di kolom Akses masuk dan tab kolaborasi B2B.

Pilih tab Urutan penukaran.

Pindahkan penyedia identitas ke atas atau ke bawah untuk mengubah urutan pengguna tamu Anda dapat masuk saat mereka menerima undangan Anda. Anda juga dapat mengatur ulang urutan penukaran ke pengaturan default di sini.

Pilih Simpan.

Anda juga dapat menyesuaikan urutan penukaran melalui Microsoft Graph API.

Buka Microsoft Graph Explorer.

Masuk dengan akun Administrator Global atau Administrator Keamanan ke penyewa sumber daya Anda.

Jalankan kueri berikut untuk mendapatkan urutan penukaran saat ini:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- Dalam contoh ini, kita akan memindahkan federasi IdP SAML/WS-Fed ke bagian atas urutan penukaran di atas IdP Microsoft Entra. Patch URI yang sama dengan isi permintaan ini:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Untuk memverifikasi perubahan, jalankan kueri GET lagi.

Untuk mengatur ulang urutan penukaran ke pengaturan default, jalankan kueri berikut:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Federasi SAML/WS-Fed (Federasi langsung) untuk domain terverifikasi ID Microsoft Entra

Sekarang Anda dapat menambahkan domain terverifikasi ID Microsoft Entra yang terdaftar untuk menyiapkan hubungan federasi langsung. Pertama, Anda perlu menyiapkan konfigurasi federasi Langsung di pusat admin atau melalui API. Pastikan bahwa domain tidak diverifikasi di penyewa yang sama.

Setelah konfigurasi disiapkan, Anda dapat menyesuaikan urutan penukaran. IdP SAML/WS-Fed ditambahkan ke urutan penukaran sebagai entri terakhir. Anda dapat memindahkannya ke atas dalam urutan penukaran untuk mengaturnya di atas IdP Microsoft Entra.

Mencegah pengguna B2B Anda menukarkan undangan menggunakan akun Microsoft

Untuk mencegah pengguna tamu B2B Anda menukarkan undangan mereka menggunakan akun Microsoft yang sudah ada atau membuat yang baru untuk menerima undangan, ikuti langkah-langkah di bawah ini.

Masuk ke pusat admin Microsoft Entra menggunakan akun Administrator Global atau Administrator Keamanan. Kemudian buka layanan Identitas di sisi kiri.

Pilih External Identities>Pengaturan akses lintas penyewa.

Di bawah Pengaturan organisasi pilih tautan di kolom Akses masuk dan tab kolaborasi B2B.

Pilih tab Urutan penukaran.

Di bawah Penyedia identitas fallback menonaktifkan akun layanan Microsoft (MSA).

Pilih Simpan.

Anda harus mengaktifkan setidaknya satu penyedia identitas fallback pada waktu tertentu. Jika Anda ingin menonaktifkan akun Microsoft, Anda harus mengaktifkan kode akses satu kali email. Anda tidak dapat menonaktifkan kedua penyedia identitas fallback. Setiap pengguna tamu yang sudah ada yang masuk dengan akun Microsoft terus menggunakannya selama masuk berikutnya. Anda perlu mengatur ulang status penukarannya agar pengaturan ini diterapkan.

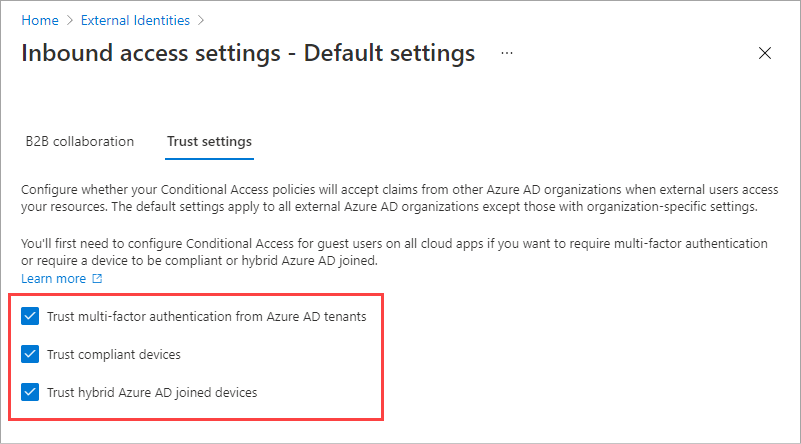

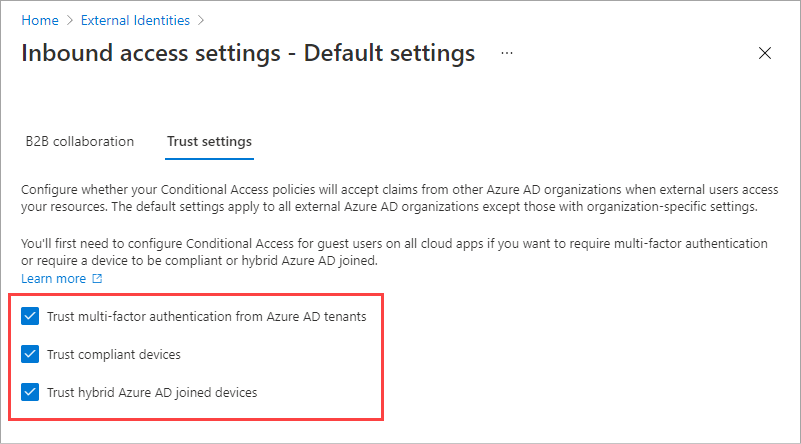

Untuk mengubah pengaturan kepercayaan masuk untuk klaim MFA dan perangkat

Pilih tab Pengaturan kepercayaan.

(Langkah ini hanya berlaku untuk Pengaturan organisasi.) Jika Anda mengonfigurasi pengaturan bagi organisasi tertentu, pilih salah satu hal berikut ini:

Pengaturan default: Organisasi menggunakan pengaturan yang dikonfigurasi pada tab Pengaturan default . Jika pengaturan yang dikustomisasi sudah dikonfigurasi untuk organisasi ini, pilih Ya untuk mengonfirmasi bahwa Anda ingin semua pengaturan digantikan oleh pengaturan default. Kemudian pilih Simpan, dan lewati sisa langkah dalam prosedur ini.

Kustomisasi pengaturan: Anda dapat menyesuaikan pengaturan yang akan diterapkan untuk organisasi ini alih-alih pengaturan default. Lanjutkan dengan sisa langkah dalam prosedur ini.

Pilih satu atau beberapa opsi berikut:

Percayai autentikasi multifaktor dari penyewa Microsoft Entra: Pilih kotak centang ini untuk memungkinkan kebijakan Akses Bersyar Anda mempercayai klaim MFA dari organisasi eksternal. Selama autentikasi, MICROSOFT Entra ID memeriksa kredensial pengguna untuk klaim bahwa pengguna menyelesaikan MFA. Jika tidak, tantangan MFA dimulai di penyewa rumah pengguna.

Memercayai perangkat yang mematuhi: Memungkinkan kebijakan Akses Bersyar Anda mempercayai klaim perangkat yang sesuai dari organisasi eksternal saat pengguna mereka mengakses sumber daya Anda.

Percayai perangkat gabungan hibrid Microsoft Entra: Memungkinkan kebijakan Akses Bersyar Anda mempercayai klaim perangkat gabungan hibrid Microsoft Entra dari organisasi eksternal saat pengguna mereka mengakses sumber daya Anda.

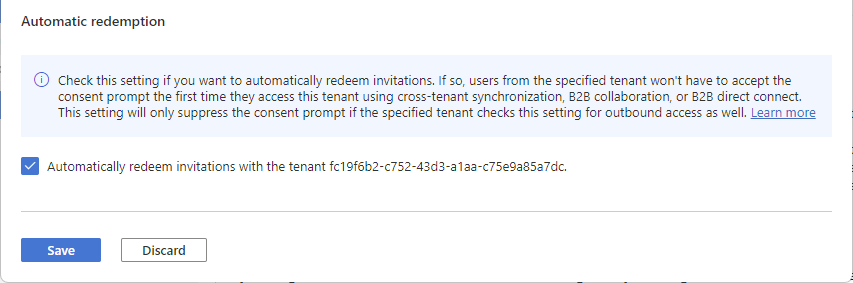

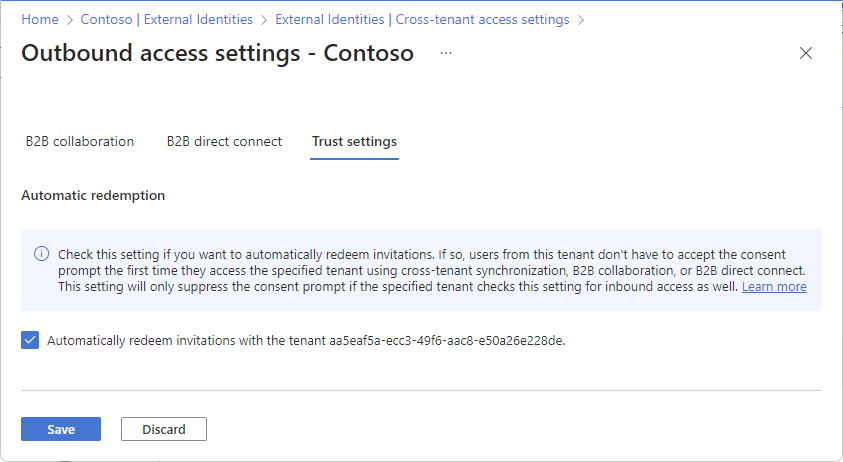

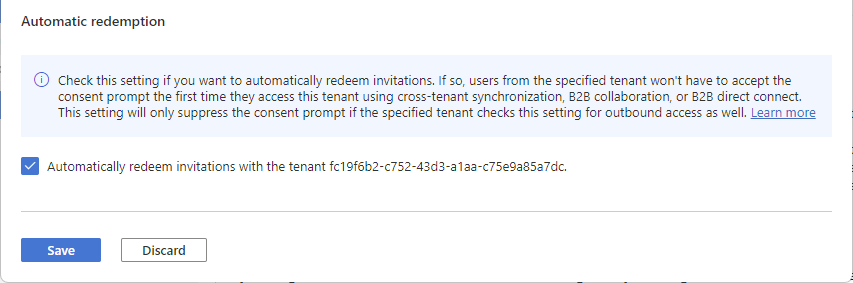

(Langkah ini berlaku untuk Pengaturan organisasi saja.) Tinjau opsi Penukaran otomatis:

- Menukarkan undangan secara otomatis dengan penyewa penyewa<>: Periksa pengaturan ini jika Anda ingin menukarkan undangan secara otomatis. Jika demikian, pengguna dari penyewa yang ditentukan tidak perlu menerima permintaan persetujuan saat pertama kali mereka mengakses penyewa ini menggunakan sinkronisasi lintas penyewa, kolaborasi B2B, atau koneksi langsung B2B. Pengaturan ini hanya menekan prompt persetujuan jika penyewa yang ditentukan juga memeriksa pengaturan ini untuk akses keluar.

Pilih Simpan.

Perbolehkan pengguna untuk menyinkronkan ke penyewa ini

Jika Anda memilih Akses masuk organisasi yang ditambahkan, Anda akan melihat tab Sinkronisasi lintas penyewa dan kotak centang Perbolehkan pengguna menyinkronkan ke penyewa ini. Sinkronisasi lintas penyewa adalah layanan sinkronisasi satu arah di MICROSOFT Entra ID yang mengotomatiskan pembuatan, pembaruan, dan penghapusan pengguna kolaborasi B2B di seluruh penyewa dalam organisasi. Untuk informasi selengkapnya, lihat Mengonfigurasi sinkronisasi lintas penyewa dan dokumentasi Organisasi multipenyewa.

Memodifikasi setelan akses keluar

Dengan pengaturan keluar, Anda memilih pengguna dan grup mana yang dapat mengakses aplikasi eksternal yang Anda pilih. Baik Anda mengonfigurasi pengaturan default atau pengaturan khusus organisasi, langkah-langkah untuk mengubah pengaturan akses lintas penyewa keluar adalah sama. Seperti yang dijelaskan di bagian ini, Anda menavigasi ke tab Default atau organisasi pada tab Pengaturan organisasi, lalu membuat perubahan Anda.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

Telusuri ke Pengaturan akses lintas penyewa Identitas Eksternal Identitas>Eksternal.>

Navigasikan ke pengaturan yang ingin Anda ubah:

Untuk mengubah setelan keluar default, pilih tab Pengaturan default, lalu di bawah Setelan akses keluar, pilih Edit default keluar.

Untuk mengubah pengaturan organisasi tertentu, pilih tab Pengaturan organisasi, temukan organisasi dalam daftar (atau tambahkan satu), lalu pilih tautan di kolom Akses keluar.

Pilih tab kolaborasi B2B.

(Langkah ini berlaku untuk Pengaturan organisasi saja.) Jika Anda mengonfigurasi pengaturan untuk organisasi, pilih opsi:

Pengaturan default: Organisasi menggunakan pengaturan yang dikonfigurasi pada tab Pengaturan default . Jika pengaturan yang dikustomisasi sudah dikonfigurasi untuk organisasi ini, Anda perlu memilih Ya untuk mengonfirmasi bahwa Anda ingin semua pengaturan digantikan oleh pengaturan default. Kemudian pilih Simpan, dan lewati sisa langkah dalam prosedur ini.

Kustomisasi pengaturan: Anda dapat menyesuaikan pengaturan yang akan diterapkan untuk organisasi ini alih-alih pengaturan default. Lanjutkan dengan sisa langkah dalam prosedur ini.

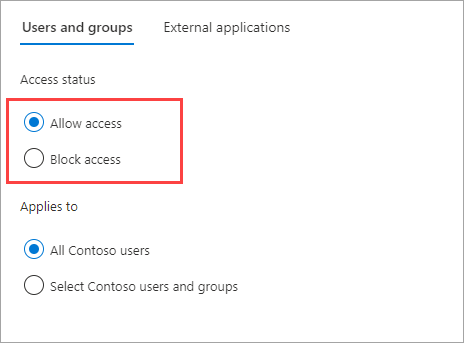

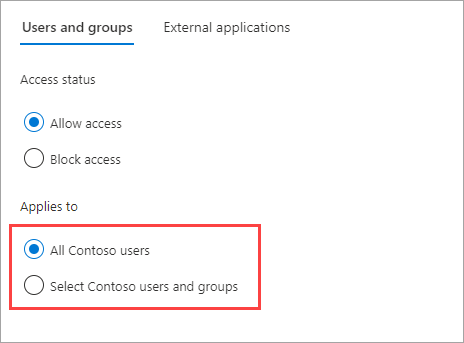

Pilih Pengguna dan grup.

Di bawah Status akses, pilih salah satu dari berikut ini:

- Izinkan akses: Memungkinkan pengguna dan grup Anda yang ditentukan pada Berlaku untuk diundang ke organisasi eksternal untuk kolaborasi B2B.

- Blokir akses: Memblokir pengguna dan grup Anda yang ditentukan pada Berlaku untuk agar tidak diundang ke kolaborasi B2B. Jika Anda memblokir akses untuk semua pengguna dan grup, ini juga memblokir semua aplikasi eksternal agar tidak diakses melalui kolaborasi B2B.

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua <pengguna organisasi> Anda: Menerapkan tindakan yang Anda pilih di bawah Status akses ke semua pengguna dan grup Anda.

- Pilih <pengguna dan grup organisasi> Anda (memerlukan langganan Microsoft Entra ID P1 atau P2): Memungkinkan Anda menerapkan tindakan yang Anda pilih di bawah Status akses untuk pengguna dan grup tertentu.

Catatan

Jika memblokir akses untuk semua pengguna dan grup, Anda juga perlu memblokir akses ke semua aplikasi eksternal Anda (pada tab Aplikasi).

Jika memilih Pilih <pengguna dan grup> organisasi Anda, lakukan hal berikut untuk setiap pengguna atau grup yang ingin Anda tambahkan:

- Pilih Tambahkan <pengguna dan grup> organisasi Anda.

- Di panel Pilih, ketik nama pengguna atau grup dalam kotak pencarian.

- Pilih pengguna atau grup dalam hasil pencarian.

- Setelah selesai memilih pengguna dan grup yang ingin Anda tambahkan, pilih Pilih.

Catatan

Saat menargetkan pengguna dan grup, Anda tidak akan dapat memilih pengguna yang telah mengonfigurasi autentikasi berbasis SMS. Ini karena pengguna yang memiliki "kredensial federasi" pada objek pengguna mereka diblokir untuk mencegah pengguna eksternal ditambahkan ke pengaturan akses keluar. Sebagai solusinya, Anda dapat menggunakan Microsoft Graph API untuk menambahkan ID objek pengguna secara langsung atau menargetkan grup tempat pengguna berada.

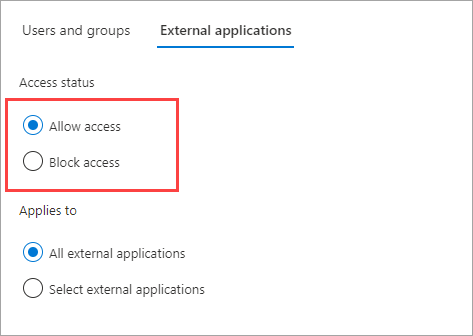

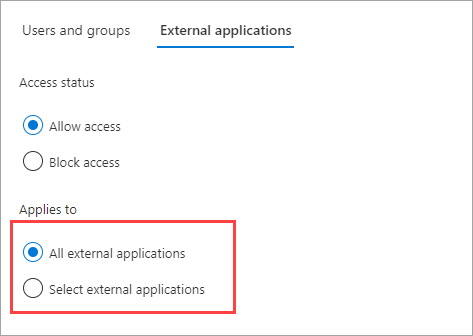

Pilih tab Aplikasi eksternal.

Di bawah Status akses, pilih salah satu dari berikut ini:

- Izinkan akses: Memungkinkan aplikasi eksternal yang ditentukan pada Berlaku untuk diakses oleh pengguna Anda melalui kolaborasi B2B.

- Blokir akses: Memblokir aplikasi eksternal yang ditentukan pada Berlaku untuk agar tidak diakses oleh pengguna Anda melalui kolaborasi B2B.

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua aplikasi eksternal: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi eksternal.

- Pilih aplikasi eksternal: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi eksternal.

Catatan

Jika memblokir akses untuk semua aplikasi eksternal, Anda juga perlu memblokir akses ke semua pengguna dan grup (pada tab Pengguna dan grup).

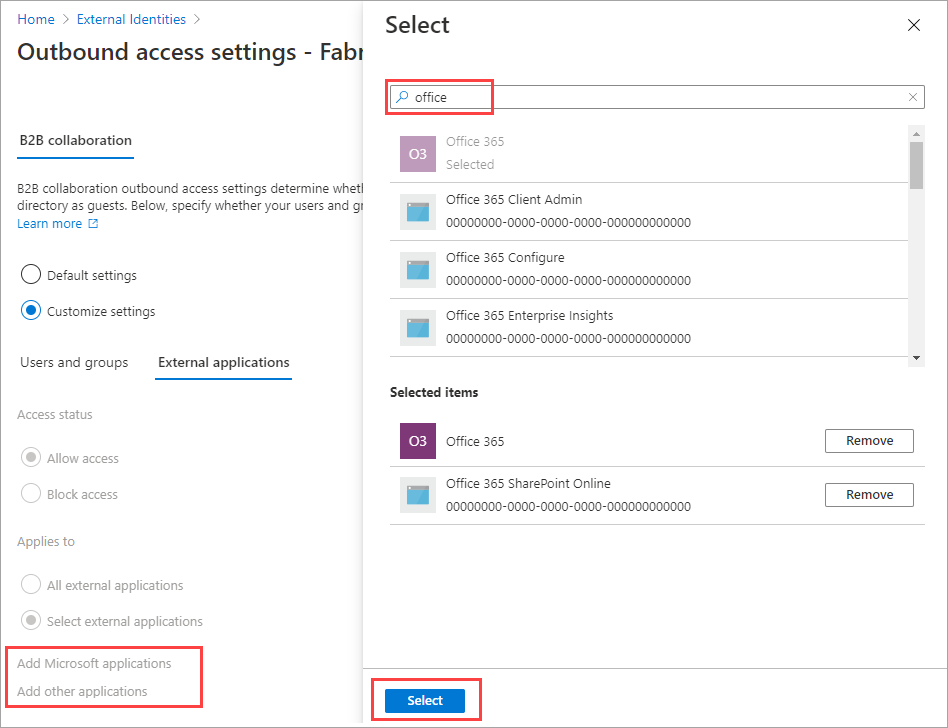

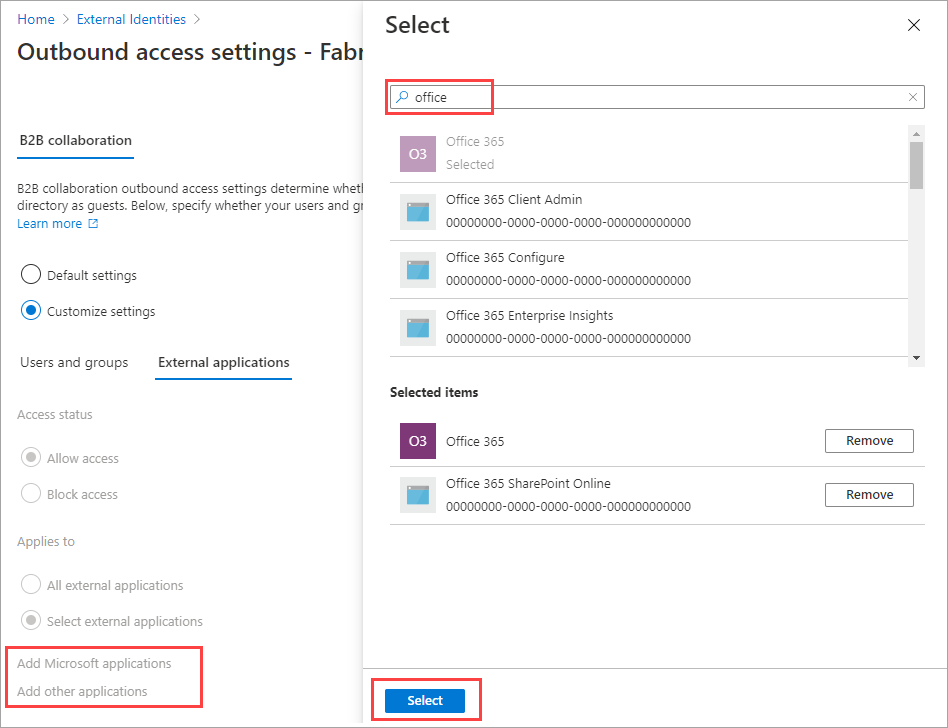

Jika Anda memilih Pilih aplikasi eksternal, lakukan hal berikut untuk setiap aplikasi yang ingin Anda tambahkan:

- Pilih Tambahkan aplikasi Microsoft atau Tambahkan aplikasi lain.

- Di kotak pencarian, ketik nama atau ID aplikasi (baik ID aplikasi klien atau ID aplikasi sumber daya). Kemudian pilih aplikasi dalam hasil pencarian. Ulangi untuk setiap aplikasi yang ingin Anda tambahkan.

- Setelah selesai memilih aplikasi, pilih Pilih.

Pilih Simpan.

Untuk mengubah pengaturan kepercayaan keluar

(Bagian ini berlaku untuk Pengaturan organisasi saja.)