Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Sumber daya target (sebelumnya aplikasi cloud, tindakan, dan konteks autentikasi) adalah sinyal utama dalam kebijakan Akses Bersyarat. Kebijakan Akses Bersyarat memungkinkan admin menetapkan kontrol ke aplikasi, layanan, tindakan, atau konteks autentikasi tertentu.

- Admin dapat memilih dari daftar aplikasi atau layanan yang menyertakan aplikasi Microsoft bawaan dan aplikasi terintegrasi Microsoft Entra apa pun, termasuk galeri, non-galeri, dan aplikasi yang diterbitkan melalui Proksi Aplikasi.

- Admin dapat menentukan kebijakan berdasarkan tindakan pengguna seperti Mendaftarkan informasi keamanan atau Mendaftarkan atau menggabungkan perangkat, memungkinkan Akses Bersyarat menerapkan kontrol di sekitar tindakan tersebut.

- Admin dapat menargetkan profil penerusan lalu lintas dari Akses Aman Global untuk fungsionalitas yang ditingkatkan.

- Admin dapat menggunakan konteks autentikasi untuk memberikan lapisan keamanan tambahan dalam aplikasi.

Aplikasi cloud Microsoft

Para Admin dapat menetapkan kebijakan Akses Bersyarat ke aplikasi cloud Microsoft jika perwakilan layanan muncul di penyewa mereka, kecuali untuk Microsoft Graph. Microsoft Graph berfungsi sebagai sumber daya payung. Gunakan Pelaporan Audiens untuk melihat layanan yang mendasar dan menargetkan layanan tersebut dalam kebijakan Anda. Beberapa aplikasi seperti Office 365 dan Windows Azure Service Management API menyertakan beberapa aplikasi atau layanan anak terkait. Saat aplikasi cloud baru Microsoft dibuat, aplikasi tersebut akan muncul di daftar pilihan aplikasi segera setelah service principal dibuat di penyewa.

Office 365

Microsoft 365 menawarkan layanan produktivitas dan kolaborasi berbasis cloud seperti Exchange, SharePoint, dan Microsoft Teams. Layanan cloud Microsoft 365 sangat terintegrasi untuk memastikan pengalaman yang lancar dan kolaboratif. Integrasi ini dapat menyebabkan kebingungan saat membuat kebijakan karena beberapa aplikasi, seperti Microsoft Teams, bergantung pada yang lain, seperti SharePoint atau Exchange.

Pengelompokan aplikasi Office 365 memungkinkan untuk menargetkan semua layanan ini sekaligus. Sebaiknya gunakan pengelompokan Office 365, alih-alih menargetkan aplikasi cloud individual untuk menghindari masalah dengan dependensi layanan.

Menargetkan grup aplikasi ini membantu menghindari masalah yang mungkin muncul karena kebijakan dan dependensi yang tidak konsisten. Misalnya: Aplikasi Exchange Online terikat dengan data Exchange Online tradisional seperti email, kalender, dan informasi kontak. Metadata terkait mungkin diekspos melalui sumber daya yang berbeda seperti pencarian. Untuk memastikan bahwa semua metadata dilindungi sesuai dengan yang dimaksudkan, admin harus menetapkan kebijakan pada aplikasi Office 365.

Admin dapat mengecualikan seluruh rangkaian Office 365 atau aplikasi cloud Office 365 tertentu dari kebijakan Akses Bersyarat.

Daftar lengkap semua layanan yang disertakan dapat ditemukan dalam artikel Aplikasi yang disertakan dalam rangkaian aplikasi Office 365 Akses Bersyarat.

API Manajemen Layanan Azure Windows

Ketika Anda menargetkan aplikasi API Windows Azure Service Management, kebijakan diberlakukan untuk token yang dikeluarkan untuk seperangkat layanan yang terikat erat ke portal. Pengelompokan ini mencakup ID aplikasi dari:

- Azure Resource Manager

- Portal Microsoft Azure, yang juga mencakup pusat admin Microsoft Entra dan Pusat Keterlibatan Microsoft

- Azure Data Lake

- Application Insights API

- API Analitik Log

Karena kebijakan diterapkan ke portal manajemen Azure dan API, layanan atau klien apa pun yang bergantung pada Azure API dapat terpengaruh secara tidak langsung. Contohnya:

- Azure CLI

- Portal Azure Data Factory

- Azure Event Hubs

- Azure PowerShell

- Azure Service Bus

- Azure SQL Database

- Azure Synapse

- Model penyebaran klasik API

- Pusat admin Microsoft 365

- Microsoft IoT Central

- Manajemen Multitenant Microsoft Defender

- SQL Managed Instance

- Portal administrator untuk langganan Visual Studio

Perhatian

Kebijakan Akses Bersyarat yang terkait dengan API Pengelolaan Layanan Microsoft Azure tidak lagi mencakup Azure DevOps.

Note

Aplikasi Windows Azure Service Management API berlaku untuk Azure PowerShell, yang memanggil API Azure Resource Manager. Ini tidak berlaku untuk Microsoft Graph PowerShell, yang memanggil Microsoft Graph API.

Tip

Untuk Azure Government, Anda harus menargetkan aplikasi Azure Government Cloud Management API.

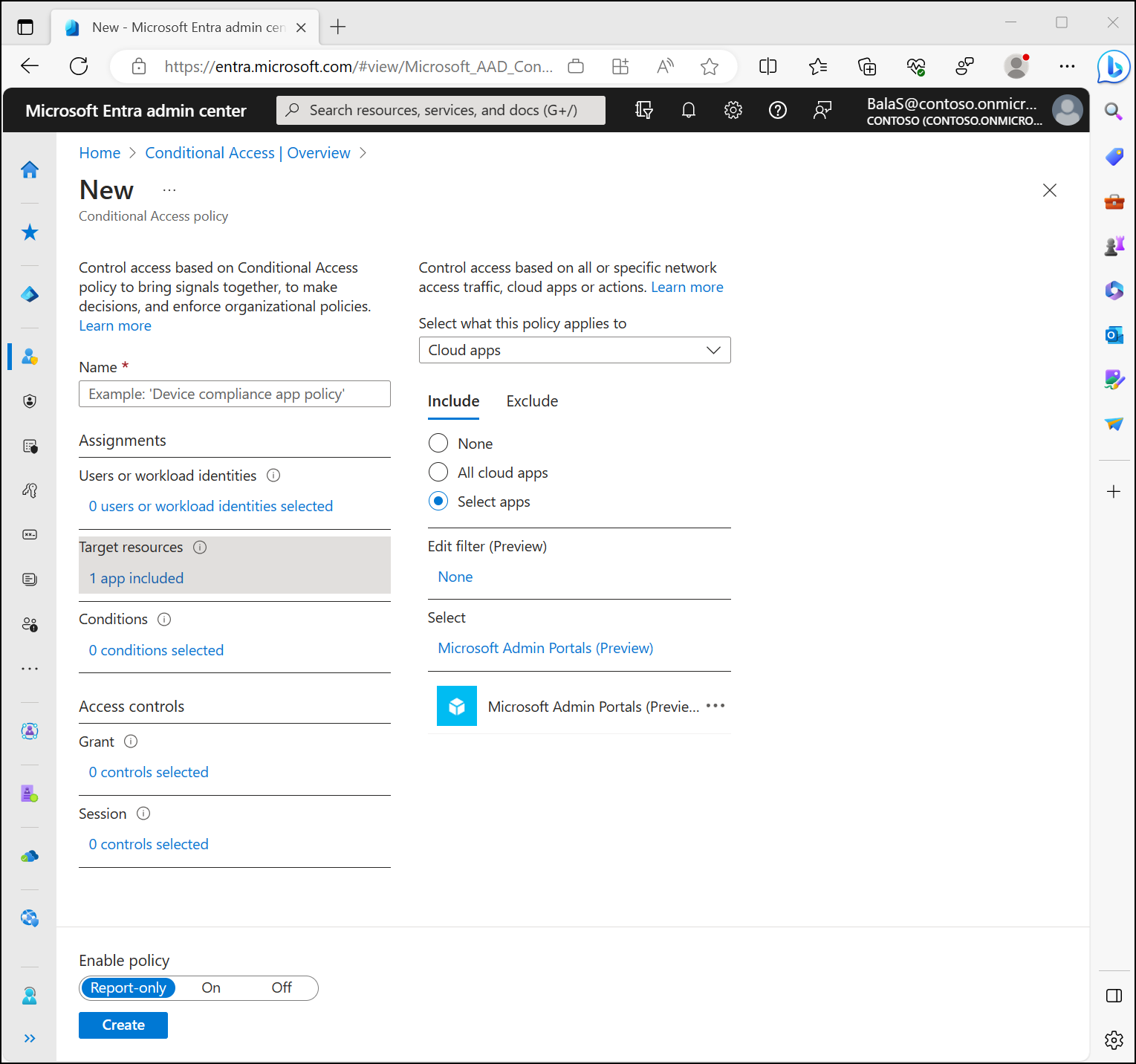

Portal Admin Microsoft

Jika kebijakan Akses Bersyarat menargetkan aplikasi cloud Portal Admin Microsoft, kebijakan diberlakukan untuk token yang dikeluarkan untuk ID aplikasi portal administratif Microsoft berikut:

- portal Azure

- Pusat admin Exchange

- Pusat admin Microsoft 365

- Portal Pertahanan Microsoft 365

- pusat admin Microsoft Entra

- Pusat admin Microsoft Intune

- Portal kepatuhan Microsoft Purview

- Pusat admin Microsoft Teams

Kami terus menambahkan banyak lagi portal administratif ke daftar.

Aplikasi lain

Para admin dapat menambahkan aplikasi terdaftar Microsoft Entra ke dalam kebijakan Akses Bersyarat apa pun. Aplikasi ini bisa meliputi:

- Aplikasi yang diterbitkan melalui proksi aplikasi Microsoft Entra

- Aplikasi ditambahkan dari galeri

- Aplikasi kustom tidak ada di galeri

- Aplikasi warisan yang diterbitkan melalui pengontrol dan jaringan pengiriman aplikasi

- Aplikasi yang menggunakan akses menyeluruh berbasis kata sandi

Note

Karena kebijakan Akses Bersyar menetapkan persyaratan untuk mengakses layanan, Anda tidak dapat menerapkannya ke aplikasi klien (publik/asli). Dengan kata lain, kebijakan tidak diatur langsung pada aplikasi klien (publik/asli), tetapi diterapkan saat klien memanggil layanan. Misalnya, kebijakan yang ditetapkan pada layanan SharePoint berlaku untuk semua klien yang memanggil SharePoint. Kebijakan yang ditetapkan di Exchange berlaku untuk upaya mengakses email menggunakan klien Outlook. Itulah sebabnya aplikasi klien (publik/asli) tidak tersedia untuk dipilih di pemilih aplikasi dan opsi Akses Bersyarah tidak tersedia di pengaturan aplikasi untuk aplikasi klien (publik/asli) yang terdaftar di penyewa Anda.

Beberapa aplikasi tidak muncul di menu pilihan sama sekali. Satu-satunya cara untuk menyertakan aplikasi ini dalam kebijakan Akses Bersyarat adalah dengan menyertakan Semua sumber daya (sebelumnya 'Semua aplikasi cloud') atau menambahkan service principal yang hilang menggunakan cmdlet New-MgServicePrincipal PowerShell atau dengan menggunakan Microsoft Graph API.

Memahami Akses Bersyarat untuk berbagai jenis pelanggan

Akses Bersyarah berlaku untuk sumber daya bukan klien, kecuali ketika klien adalah klien rahasia yang meminta token ID.

- Klien publik

- Klien publik adalah klien yang berjalan secara lokal di perangkat seperti Microsoft Outlook di desktop atau aplikasi seluler seperti Microsoft Teams.

- Kebijakan Akses Bersyarkat tidak berlaku untuk klien publik itu sendiri tetapi didasarkan pada sumber daya yang mereka minta.

- Klien rahasia

- Akses Bersyarat berlaku untuk sumber daya yang diminta oleh klien dan klien rahasia itu sendiri jika meminta token ID.

- Misalnya: Jika Outlook Web meminta token untuk cakupan

Mail.ReaddanFiles.Read, Akses Bersyarah menerapkan kebijakan untuk Exchange dan SharePoint. Selain itu, jika Outlook Web meminta token ID, Akses Bersyarat juga menerapkan kebijakan untuk Outlook Web.

Untuk melihat log masuk untuk jenis klien ini dari pusat admin Microsoft Entra:

- Masuk ke pusat admin Microsoft Entra setidaknya sebagai Pembaca Laporan.

- Akses Id Entra> pemantauan & kesehatan>.

- Tambahkan filter untuk jenis kredensial Klien .

- Sesuaikan filter untuk melihat log tertentu berdasarkan kredensial klien yang digunakan dalam masuk.

Untuk informasi selengkapnya, lihat artikel Klien publik dan aplikasi klien rahasia.

Semua sumber daya

Menerapkan kebijakan Akses Bersyarat ke Semua sumber daya (sebelumnya 'Semua aplikasi cloud') tanpa pengecualian aplikasi memberlakukan kebijakan untuk semua permintaan token dari situs web dan layanan, termasuk profil penerusan lalu lintas Akses Aman Global. Opsi ini mencakup aplikasi yang tidak dapat ditargetkan secara individual dalam kebijakan Akses Bersyarat, seperti Windows Azure Active Directory (00000002-0000-0000-c000-000000000000).

Important

Microsoft merekomendasikan untuk membuat kebijakan autentikasi multifaktor garis besar yang menargetkan semua pengguna dan semua sumber daya (tanpa pengecualian aplikasi apa pun), seperti yang dijelaskan dalam Memerlukan autentikasi multifaktor untuk semua pengguna.

Perilaku Akses Bersyarat ketika kebijakan untuk semua sumber daya memiliki pengecualian aplikasi

Jika ada aplikasi yang dikecualikan dari kebijakan, untuk tidak memblokir akses pengguna secara tidak sengaja, cakupan hak istimewa rendah tertentu dikecualikan dari penegakan kebijakan. Cakupan ini memungkinkan panggilan ke API Grafik yang mendasar, seperti Windows Azure Active Directory (00000002-0000-0000-c000-0000000000000) dan Microsoft Graph (00000003-0000-0000-c000-00000000000000), untuk mengakses profil pengguna dan informasi keanggotaan grup yang umum digunakan oleh aplikasi sebagai bagian dari autentikasi. Misalnya: ketika Outlook meminta token untuk Exchange, Outlook juga meminta cakupan User.Read untuk dapat menampilkan informasi akun dasar pengguna saat ini.

Sebagian besar aplikasi memiliki dependensi serupa, itulah sebabnya cakupan hak istimewa rendah ini secara otomatis dikecualikan setiap kali ada pengecualian aplikasi dalam kebijakan Semua sumber daya . Pengecualian cakupan hak istimewa rendah ini tidak mengizinkan akses data di luar profil pengguna dasar dan informasi grup. Cakupan yang dikecualikan tercantum sebagai berikut, persetujuan masih diperlukan bagi aplikasi untuk menggunakan izin ini.

- Klien asli dan aplikasi halaman tunggal (SPAs) memiliki akses ke cakupan hak istimewa rendah berikut:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read - Microsoft Graph:

email, ,offline_accessopenid,profile, ,User.ReadPeople.Read

- Azure AD Graph:

- Klien rahasia memiliki akses ke cakupan hak istimewa rendah berikut, jika dikecualikan dari kebijakan Semua sumber daya :

- Azure AD Graph:

email, ,offline_accessopenid,profile,User.Read, ,User.Read.AllUser.ReadBasic.All - Microsoft Graph:

email, ,offline_access,openidprofile, ,User.ReadUser.Read.All,User.ReadBasic.All,People.Read,People.Read.All, ,GroupMember.Read.All,Member.Read.Hidden

- Azure AD Graph:

Untuk informasi selengkapnya tentang cakupan yang disebutkan, lihat Referensi izin Microsoft Graph dan Cakupan dan izin di platform identitas Microsoft.

Melindungi informasi direktori

Jika kebijakan MFA dasar yang disarankan tanpa pengecualian aplikasi tidak dapat dikonfigurasi karena alasan bisnis, dan kebijakan keamanan organisasi Anda harus menyertakan cakupan hak istimewa rendah terkait direktori (User.ReadUser.Read.AllUser.ReadBasic.AllPeople.ReadPeople.Read.AllGroupMember.Read.AllMember.Read.Hidden), buat kebijakan Akses Bersyarat terpisah yang menargetkan Windows Azure Active Directory (00000002-0000-0000-c000-000000000000). Windows Azure Active Directory (juga disebut Azure AD Graph) adalah sumber daya yang mewakili data yang disimpan di direktori seperti pengguna, grup, dan aplikasi. Sumber daya Windows Azure Active Directory disertakan dalam Semua sumber daya, tetapi dapat ditargetkan secara individual dalam kebijakan Akses Bersyarat dengan menggunakan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Definisi Atribut dan Administrator Penugasan Atribut.

- Telusuri ke Entra ID>atribut keamanan kustom.

- Buat set atribut baru dan definisi atribut. Untuk informasi selengkapnya, lihat Menambahkan atau menonaktifkan definisi atribut keamanan kustom di ID Microsoft Entra.

- Telusuri ke aplikasi Entra ID>Enterprise.

- Hapus filter jenis Aplikasi dan cari ID Aplikasi yang dimulai dengan 00000002-0000-0000-c000-000000000000.

- Pilih Windows Azure Active Directory>Atribut keamanan Kustom>Tambahkan penugasan.

- Pilih set atribut dan nilai atribut yang Anda rencanakan untuk digunakan dalam kebijakan.

- Telusuri

Entra ID Kebijakan Akses Bersyarat . - Membuat atau mengubah kebijakan yang sudah ada.

- Di bawah Sumber Daya Sasaran>(sebelumnya aplikasi cloud)>Termasuk, pilih >Pilih sumber daya>Edit filter.

- Sesuaikan filter untuk menyertakan set atribut dan definisi Anda dari sebelumnya.

- Simpan kebijakan

Note

Konfigurasikan kebijakan ini seperti yang dijelaskan dalam panduan di atas. Setiap penyimpangan dalam membuat kebijakan seperti yang dijelaskan (seperti menentukan pengecualian aplikasi) dapat mengakibatkan cakupan hak istimewa yang rendah dikecualikan dan kebijakan tidak berlaku seperti yang dimaksudkan.

Semua sumber daya internet dengan Akses Aman Global

Opsi Semua sumber daya internet dengan Akses Aman Global memungkinkan admin menargetkan profil penerusan lalu lintas akses internet dari Microsoft Entra Internet Access.

Profil di Akses Aman Global ini memungkinkan admin menentukan dan mengontrol bagaimana lalu lintas dirutekan melalui Microsoft Entra Internet Access dan Microsoft Entra Private Access. Profil penerusan lalu lintas dapat ditetapkan ke perangkat dan jaringan jarak jauh. Untuk contoh cara menerapkan kebijakan Akses Bersyar ke profil lalu lintas ini, lihat artikel Cara menerapkan kebijakan Akses Bersyar ke profil lalu lintas Microsoft 365.

Untuk informasi selengkapnya tentang profil ini, lihat artikel Profil penerusan lalu lintas Akses Aman Global.

Semua sumber daya agen (Pratinjau)

Menerapkan Kebijakan Akses Bersyarat pada Semua sumber daya agen memastikan kebijakan ini diterapkan untuk semua permintaan token pada prinsipal cetak biru identitas agen dan identitas agen.

Tindakan pengguna

Tindakan pengguna adalah tugas yang dilakukan pengguna. Akses Kondisional mendukung dua tindakan pengguna:

- Daftarkan informasi keamanan: Tindakan pengguna ini memungkinkan kebijakan Akses Bersyar memberlakukan aturan saat pengguna mencoba mendaftarkan informasi keamanan mereka. Untuk informasi selengkapnya, lihat Pendaftaran informasi keamanan gabungan.

Note

Jika admin menerapkan kebijakan yang menargetkan tindakan pengguna untuk mendaftarkan informasi keamanan dan akun pengguna adalah tamu dari akun pribadi Microsoft (MSA), kontrol 'Memerlukan autentikasi multifaktor' mengharuskan pengguna MSA mendaftarkan informasi keamanan dengan organisasi. Jika pengguna tamu berasal dari penyedia lain seperti Google, akses akan diblokir.

-

Mendaftarkan atau menggabungkan perangkat: Tindakan pengguna ini memungkinkan admin menerapkan kebijakan Akses Bersyarat ketika pengguna mendaftarkan atau menggabungkan perangkat ke ID Microsoft Entra. Ini memungkinkan admin melakukan konfigurasi autentikasi multi-faktor untuk mendaftarkan atau menggabungkan perangkat dengan tingkat granularitas yang lebih tinggi daripada kebijakan di seluruh penyewa. Ada tiga pertimbangan utama dengan tindakan pengguna ini:

-

Require multifactor authenticationdanRequire auth strengthadalah satu-satunya kontrol akses yang tersedia dengan tindakan pengguna ini dan semua lainnya dinonaktifkan. Pembatasan ini mencegah konflik dengan kontrol akses yang bergantung pada pendaftaran perangkat Microsoft Entra atau tidak berlaku untuk pendaftaran perangkat Microsoft Entra.- Kode akses terikat perangkat dan Windows Hello untuk Bisnis tidak didukung karena skenario tersebut mengharuskan perangkat sudah terdaftar.

-

Client apps,Filters for devices, danDevice statetidak dapat diterapkan pada tindakan pengguna ini karena bergantung pada pendaftaran perangkat Microsoft Entra untuk menerapkan kebijakan Akses Bersyarat.

-

Warning

Jika kebijakan Akses Bersyar dikonfigurasi dengan tindakan Mendaftarkan atau menggabungkan perangkat, atur Id Entra>Gambaran Umum>Perangkat>Pengaturan Perangkat - Require Multifactor Authentication to register or join devices with Microsoft Entra ke Tidak. Jika tidak, kebijakan Akses Bersyarat dengan tindakan pengguna ini tidak diterapkan dengan benar. Pelajari selengkapnya tentang pengaturan perangkat ini di Mengonfigurasi pengaturan perangkat.

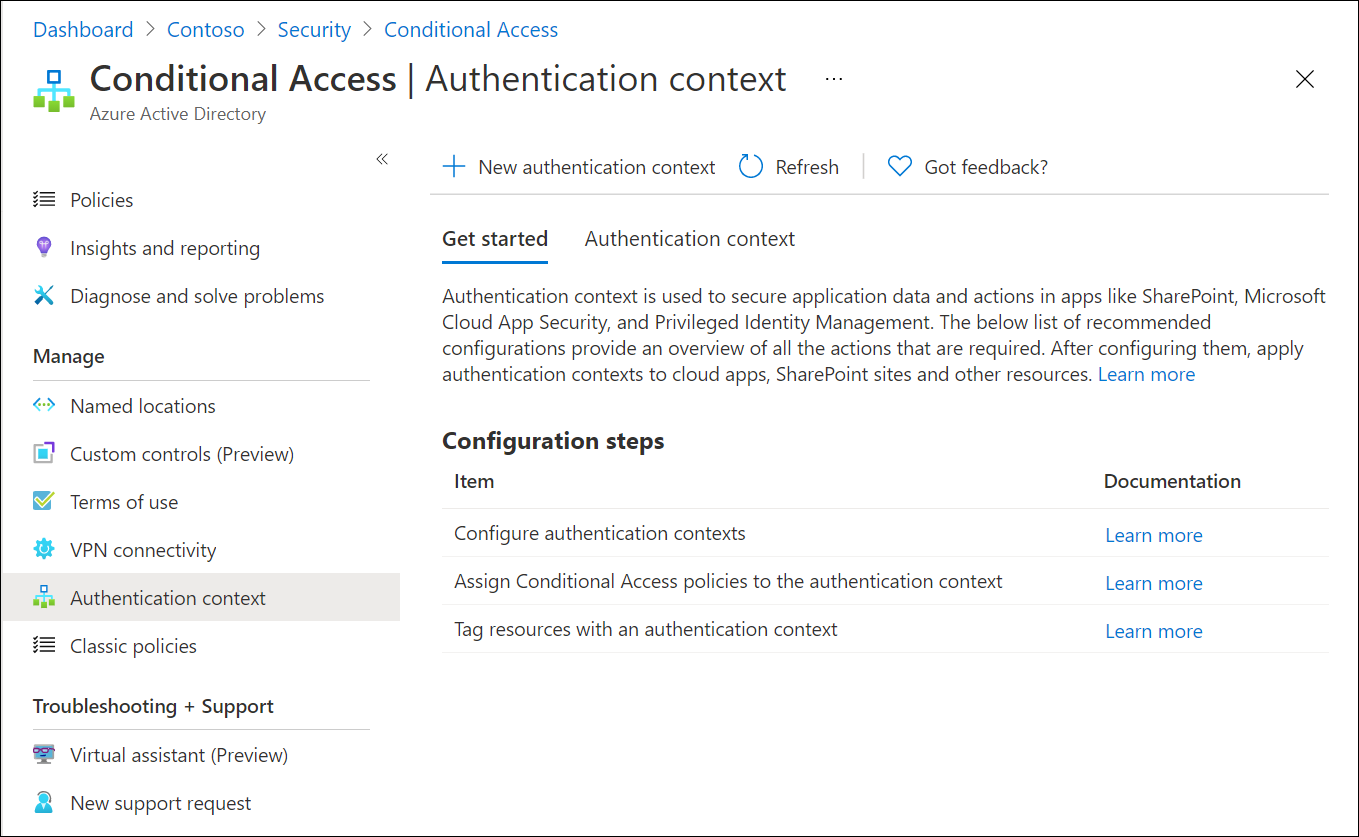

Konteks autentikasi

Konteks autentikasi mengamankan data dan tindakan dalam aplikasi. Aplikasi ini mencakup aplikasi kustom, aplikasi lini bisnis (LOB), SharePoint, atau aplikasi yang dilindungi oleh Pertahanan Microsoft untuk Aplikasi Cloud. Ini juga dapat digunakan dengan Microsoft Entra Privileged Identity Management (PIM) untuk memberlakukan kebijakan Akses Bersyarat selama aktivasi peran.

Misalnya, organisasi mungkin menyimpan file di situs SharePoint seperti menu makan siang atau resep saus BBQ rahasia. Semua orang mungkin mengakses situs menu makan siang, tetapi pengguna yang mengakses situs resep saus BBQ rahasia mungkin perlu menggunakan perangkat terkelola dan menyetujui ketentuan penggunaan tertentu. Demikian pula, administrator yang mengaktifkan peran istimewa melalui PIM mungkin diperlukan untuk melakukan autentikasi multifaktor atau menggunakan perangkat yang sesuai.

Konteks autentikasi berfungsi dengan pengguna atau identitas beban kerja, tetapi tidak dalam kebijakan Akses Bersyarat yang sama.

Mengonfigurasi konteks autentikasi

Kelola konteks autentikasi dengan masuk ke Entra ID>Akses Bersyarat>Konteks Autentikasi.

Pilih Konteks autentikasi baru untuk membuat definisi konteks autentikasi. Organisasi dapat membuat hingga 99 definisi konteks autentikasi (c1-c99). Konfigurasikan atribut ini:

- Nama tampilan adalah nama yang digunakan untuk mengidentifikasi konteks autentikasi dalam Microsoft Entra ID dan di seluruh aplikasi yang menggunakan konteks tersebut. Kami merekomendasikan nama yang dapat digunakan di seluruh sumber daya, seperti perangkat tepercaya, untuk mengurangi jumlah konteks autentikasi yang diperlukan. Memiliki set yang lebih kecil membatasi jumlah pengalihan dan memberikan pengalaman pengguna yang lebih baik.

- Deskripsi menyediakan informasi selengkapnya tentang kebijakan. Informasi ini digunakan oleh admin dan yang menerapkan konteks autentikasi ke sumber daya.

- Kotak centang Terbitkan ke aplikasi , saat dipilih, mengiklankan konteks autentikasi ke aplikasi dan membuatnya tersedia untuk ditetapkan. Jika tidak dipilih, konteks autentikasi tidak tersedia untuk sumber daya hilir.

- ID bersifat baca-saja dan digunakan dalam token dan aplikasi untuk definisi konteks autentikasi khusus permintaan. Tercantum di sini untuk pemecahan masalah dan kasus penggunaan pengembangan.

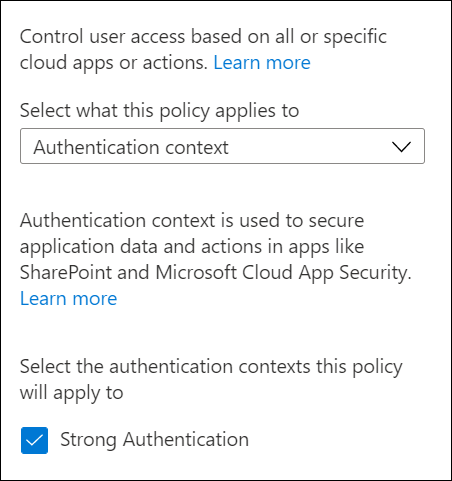

Menambahkan ke kebijakan Akses Bersyarat

Admin-admin dapat memilih konteks autentikasi yang diterbitkan dalam kebijakan Akses Bersyarat dengan masuk ke Penugasan>Aplikasi atau tindakan Cloud dan memilih Konteks autentikasi dari menu Pilih penerapan kebijakan ini .

Menghapus konteks autentikasi

Sebelum menghapus konteks autentikasi, pastikan tidak ada aplikasi yang menggunakannya. Jika tidak, akses ke data aplikasi tidak dilindungi. Konfirmasikan ini dengan memeriksa log masuk untuk kasus di mana konteks autentikasi Kebijakan Akses Bersyarat diterapkan.

Untuk menghapus konteks autentikasi, pastikan tidak memiliki kebijakan Akses Bersyarat yang ditetapkan dan tidak diterbitkan ke aplikasi. Ini mencegah penghapusan konteks autentikasi yang tidak disengaja yang masih digunakan.

Beri tag sumber daya dengan konteks autentikasi

Untuk mempelajari selengkapnya tentang menggunakan konteks autentikasi, lihat artikel berikut ini.

- Menggunakan label sensitivitas untuk melindungi konten di Microsoft Teams, grup Microsoft 365, dan situs SharePoint

- Microsoft Defender untuk Aplikasi Cloud

- Aplikasi kustom

- Privileged Identity Management - Saat aktivasi, memerlukan konteks autentikasi Akses Bersyarat Microsoft Entra

Konten terkait

- Akses Kondisional: Kondisi – Pelajari cara mengonfigurasi kondisi untuk menyempurnakan kebijakan Anda.

- Kebijakan umum Akses Bersyarat – Jelajahi templat kebijakan umum yang sering digunakan untuk memulai dengan cepat.

- Ketergantungan aplikasi klien – Pahami bagaimana ketergantungan memengaruhi kebijakan Akses Bersyarat.