Mengelola autentikasi pada Azure Maps

Saat Anda membuat akun Azure Peta, ID klien dan kunci bersama Anda dibuat secara otomatis. Nilai-nilai ini diperlukan untuk autentikasi saat menggunakan ID Microsoft Entra atau autentikasi Kunci Bersama.

Prasyarat

Masuk ke portal Azure. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

- Pengenalan dengan identitas terkelola untuk sumber daya Azure. Pastikan untuk memahami dua jenis Identitas terkelola dan perbedaannya.

- Sebuah akun Azure Maps.

- Pengenalan dengan Autentikasi Azure Maps.

Lihat detail autentikasi

Penting

Kami menyarankan agar Anda menggunakan kunci primer sebagai kunci langganan saat Anda menggunakan autentikasi Kunci Bersama untuk memanggil Azure Maps. Sebaiknya gunakan kunci sekunder dalam skenario seperti perubahan kunci gulir.

Untuk melihat detail autentikasi Azure Maps:

Masuk ke portal Azure.

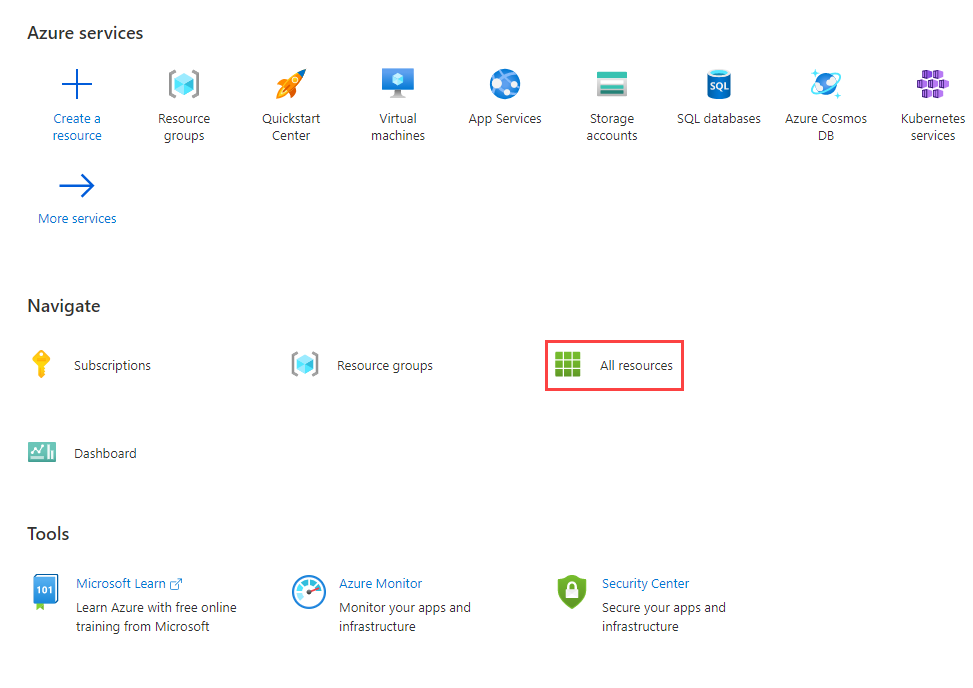

Pilih Semua sumber daya di bagian layanan Azure, lalu pilih akun Azure Maps Anda.

Pilih Autentikasi di bagian pengaturan panel kiri.

Memilih kategori autentikasi

Tergantung pada kebutuhan aplikasi, tersedia jalur khusus untuk keamanan aplikasi. MICROSOFT Entra ID menentukan kategori autentikasi tertentu untuk mendukung berbagai alur autentikasi. Untuk memilih kategori terbaik untuk aplikasi Anda, lihat kategori aplikasi.

Catatan

Memahami kategori dan skenario akan membantu Anda mengamankan aplikasi Azure Peta, baik Anda menggunakan ID Microsoft Entra atau autentikasi kunci bersama.

Cara menambahkan dan menghapus identitas terkelola

Untuk mengaktifkan autentikasi token Tanda tangan akses bersama (SAS) dengan Azure Peta REST API, Anda perlu menambahkan identitas terkelola yang ditetapkan pengguna ke akun Azure Peta Anda.

Buat identitas terkelola

Anda dapat membuat identitas terkelola yang ditetapkan pengguna sebelum atau setelah membuat akun peta. Anda dapat menambahkan identitas terkelola melalui portal, SDK manajemen Azure, atau templat Azure Resource Manager (ARM). Untuk menambahkan identitas terkelola yang ditetapkan pengguna melalui templat ARM, tentukan pengenal sumber daya identitas terkelola yang ditetapkan pengguna.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Menghapus identitas terkelola

Anda dapat menghapus identitas yang ditetapkan sistem dengan menonaktifkan fitur melalui portal atau templat Azure Resource Manager dengan cara yang sama seperti yang dibuat. Identitas yang ditetapkan pengguna dapat dihapus satu per satu. Untuk menghapus semua identitas, atur jenis identitas ke "None".

Menghapus identitas yang ditetapkan sistem dengan cara ini juga menghapusnya dari ID Microsoft Entra. Identitas yang ditetapkan sistem juga secara otomatis dihapus dari ID Microsoft Entra saat akun Azure Peta dihapus.

Untuk menghapus semua identitas dengan menggunakan templat Azure Resource Manager, perbarui bagian ini:

"identity": {

"type": "None"

}

Memilih skenario autentikasi dan otorisasi

Tabel berikut menguraikan skenario autentikasi dan otorisasi umum pada Azure Maps. Setiap skenario menjelaskan jenis aplikasi yang dapat digunakan untuk mengakses Azure Peta REST API. Gunakan tautan untuk mempelajari informasi konfigurasi terperinci untuk setiap skenario.

Penting

Untuk aplikasi produksi, sebaiknya terapkan ID Microsoft Entra dengan kontrol akses berbasis peran Azure (Azure RBAC).

| Skenario | Autentikasi | Authorization | Upaya pengembangan | Upaya operasional |

|---|---|---|---|---|

| Aplikasi klien daemon/non-interaktif tepercaya | Kunci Bersama | T/A | Medium | Sangat Penting |

| Aplikasi klien daemon/non-interaktif tepercaya | Microsoft Entra ID | Sangat Penting | Kurang Penting | Medium |

| Aplikasi halaman tunggal web dengan akses menyeluruh interaktif | Microsoft Entra ID | Sangat Penting | Medium | Medium |

| Aplikasi halaman tunggal web dengan proses masuk non-interaktif | Microsoft Entra ID | Sangat Penting | Medium | Medium |

| Aplikasi web, aplikasi daemon, atau aplikasi masuk non-interaktif | Token SAS | Sangat Penting | Medium | Kurang Penting |

| Aplikasi web dengan akses masuk tunggal interaktif | Microsoft Entra ID | Sangat Penting | Sangat Penting | Medium |

| Perangkat IoT atau aplikasi terbatas input | Microsoft Entra ID | Sangat Penting | Medium | Medium |

Melihat definisi peran Azure Maps bawaan

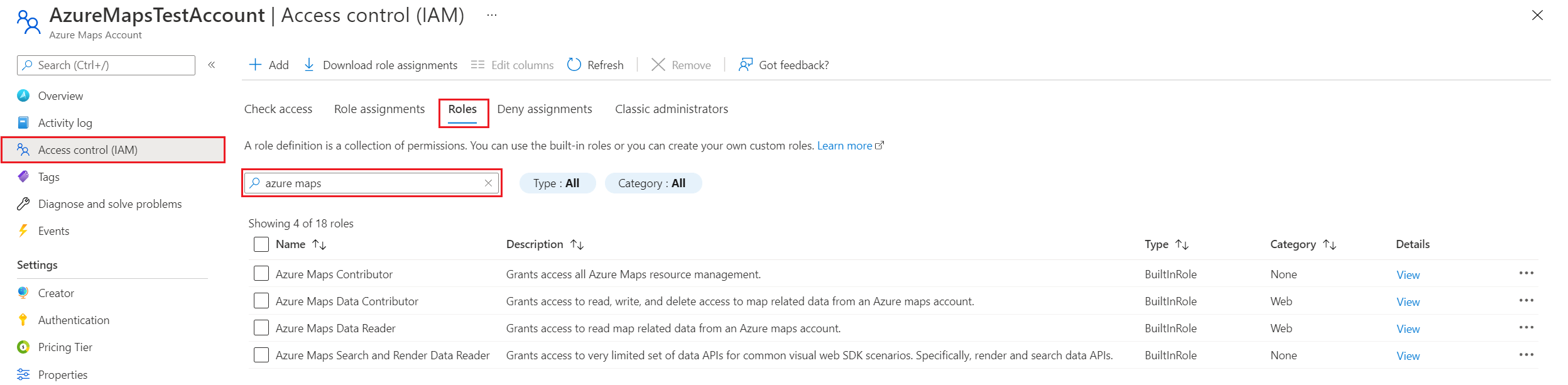

Untuk melihat definisi peran Azure Maps bawaan:

Di panel kiri, pilih Kontrol akses (IAM).

Pilih tab Peran.

Di kotak pencarian, masukkan Azure Maps.

Hasilnya menampilkan definisi peran bawaan yang tersedia untuk Azure Maps.

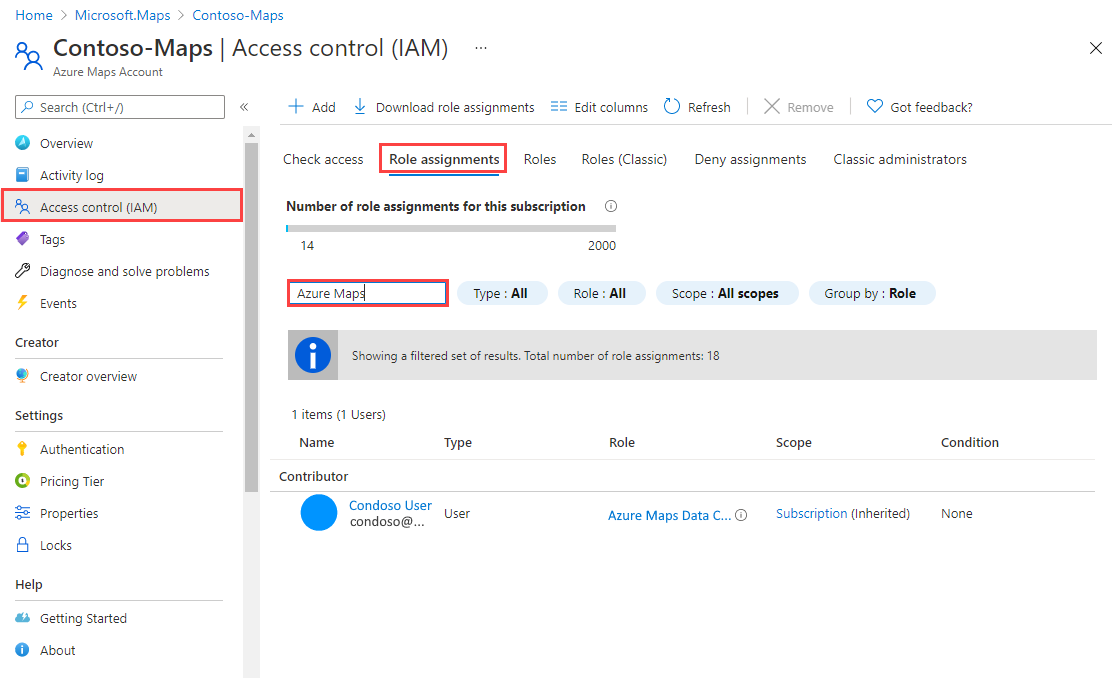

Lihat penetapan peran

Cara melihat pengguna dan aplikasi yang telah diberi akses untuk Azure Maps, buka Access Control (IAM). Pada pengaturan tersebut, pilih Penetapan peran, kemudian filter menurut Azure Maps.

Di panel kiri, pilih Kontrol akses (IAM).

Pilih tab Penetapan peran.

Di kotak pencarian, masukkan Azure Maps.

Hasilnya menampilkan penetapan peran Azure Maps saat ini.

Meminta token untuk Azure Maps

Minta token dari titik akhir token Microsoft Entra. Dalam permintaan ID Microsoft Entra Anda, gunakan detail berikut:

| Lingkungan Azure | Titik akhir token Microsoft Entra | ID sumber daya Azure |

|---|---|---|

| Cloud publik Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Cloud Azure Government | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Untuk informasi selengkapnya tentang meminta token akses dari ID Microsoft Entra untuk pengguna dan perwakilan layanan, lihat Skenario autentikasi untuk ID Microsoft Entra. Untuk melihat skenario spesifik, lihat tabel skenario.

Mengelola dan memutar kunci bersama

Kunci langganan Azure Maps Anda mirip dengan kata sandi akar untuk akun Azure Maps Anda. Selalu berhati-hatilah untuk melindungi kunci langganan Anda. Gunakan Azure Key Vault untuk mengelola dan memutar kunci Anda dengan aman. Hindari mendistribusikan kunci akses ke pengguna lain, melakukan hard-coding, atau menyimpannya di mana saja dalam bentuk teks biasa yang dapat diakses orang lain. Jika Anda yakin bahwa kunci Anda mungkin telah dikompromikan, putar kunci.

Catatan

Jika memungkinkan, sebaiknya gunakan ID Microsoft Entra alih-alih Kunci Bersama untuk mengotorisasi permintaan. MICROSOFT Entra ID memiliki keamanan yang lebih baik daripada Kunci Bersama, dan lebih mudah digunakan.

Memutar tombol langganan secara manual

Untuk membantu menjaga keamanan akun Azure Maps Anda, kami sarankan untuk memutar kunci langganan Anda secara berkala. Jika memungkinkan, gunakan Azure Key Vault untuk mengelola kunci akses Anda. Jika Anda tidak menggunakan Key Vault, Anda perlu memutar kunci secara manual.

Dua kunci langganan telah ditetapkan sehingga Anda dapat memutar kunci. Memiliki dua kunci memastikan bahwa aplikasi Anda dapat mempertahankan akses ke Azure Maps selama keseluruhan proses.

Cara memutar kunci langganan Azure Maps Anda di portal Microsoft Azure:

- Perbarui kode aplikasi Anda untuk mereferensikan kunci sekunder untuk akun Azure Maps dan sebarkan.

- Navigasi ke akun Azure Maps Anda pada portal Microsoft Azure.

- Di bawah Pengaturan, pilih Autentikasi.

- Cara meregenerasi kunci primer untuk akun Azure Maps Anda, pilih tombol Regenerasi di samping kunci utama.

- Perbarui kode aplikasi Anda untuk mereferensikan kunci primer baru dan sebarkan.

- Regenerasi kunci sekunder dengan cara yang sama.

Peringatan

Sebaiknya gunakan kunci yang sama di semua aplikasi Anda. Jika Anda menggunakan kunci utama di beberapa tempat dan kunci sekunder di tempat lain, Anda tidak akan dapat memutar kunci tanpa beberapa aplikasi kehilangan akses.

Langkah berikutnya

Temukan metrik penggunaan API untuk akun Azure Maps Anda:

Jelajahi sampel yang menunjukkan cara mengintegrasikan MICROSOFT Entra ID dengan Azure Peta: