Praktik terbaik keamanan dan kepatuhan Batch

Artikel ini menyediakan panduan dan praktik terbaik untuk meningkatkan keamanan saat menggunakan Azure Batch.

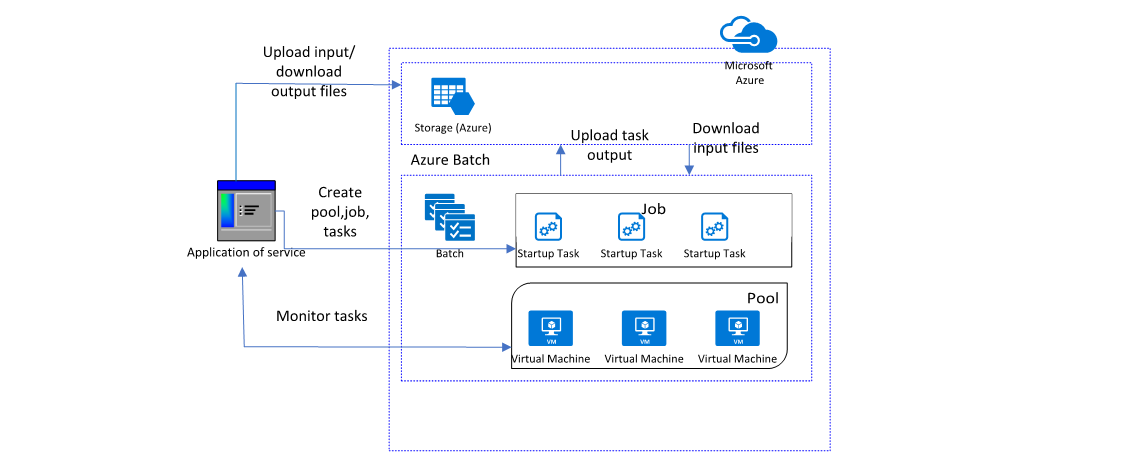

Secara default, akun Azure Batch memiliki titik akhir publik dan dapat diakses oleh publik. Saat kumpulan Azure Batch dibuat, kumpulan disediakan dalam subnet tertentu dari jaringan virtual Azure. Komputer virtual di kumpulan Batch diakses melalui alamat IP publik yang dibuat oleh Batch. Simpul komputasi dalam kumpulan dapat berkomunikasi satu sama lain ketika diperlukan, seperti menjalankan tugas multiinstans, tetapi simpul dalam kumpulan tidak dapat berkomunikasi dengan komputer virtual di luar kumpulan.

Banyak fitur tersedia untuk membantu Anda membuat penyebaran Azure Batch yang lebih aman. Anda dapat membatasi akses ke simpul dan mengurangi penemuan simpul dari internet dengan menyediakan pool tanpa alamat IP publik. Simpul komputasi kumpulan secara aman berkomunikasi dengan komputer virtual lainnya atau dengan jaringan lokal dengan menyediakan kumpulan dalam subnet jaringan virtual Azure. Dan Anda dapat mengaktifkan akses pribadi dari jaringan virtual dari layanan yang didukung oleh Azure Private Link.

Praktik terbaik terkait keamanan umum

Konfigurasi kumpulan

Banyak fitur keamanan hanya tersedia untuk kumpulan yang dikonfigurasi menggunakan Konfigurasi Komputer Virtual,dan bukan untuk kumpulan dengan Konfigurasi Azure Cloud Services. Sebaiknya gunakan kumpulan Konfigurasi Komputer Virtual, yang menggunakan Virtual Machine Scale Sets, jika memungkinkan.

Kumpulan juga dapat dikonfigurasi dalam salah satu dari dua mode komunikasi simpul, klasik atau disederhanakan. Dalam model komunikasi simpul klasik, layanan Batch memulai komunikasi ke simpul komputasi, dan simpul komputasi juga memerlukan komunikasi ke Azure Storage. Dalam model komunikasi simpul yang disederhanakan, simpul komputasi memulai komunikasi dengan layanan Batch. Karena berkurangnya cakupan koneksi masuk/keluar yang diperlukan, dan tidak memerlukan akses keluar Azure Storage untuk operasi garis besar, rekomendasinya adalah menggunakan model komunikasi simpul yang disederhanakan. Model komunikasi node klasik akan dihentikan pada 31 Maret 2026.

Autentikasi akun Batch

Akses akun batch mendukung dua metode autentikasi: Kunci Bersama dan ID Microsoft Entra.

Sebaiknya gunakan ID Microsoft Entra untuk autentikasi akun Batch. Beberapa kemampuan Batch memerlukan metode autentikasi ini, termasuk banyak fitur terkait keamanan yang dibahas di sini. Mekanisme autentikasi API layanan untuk akun Batch hanya dapat dibatasi untuk ID Microsoft Entra menggunakan properti allowedAuthenticationModes . Jika properti ini diatur, panggilan API menggunakan autentikasi Kunci Bersama akan ditolak.

Mode alokasi kumpulan akun Batch

Saat membuat akun Batch, Anda dapat memilih antara dua mode alokasi kumpulan:

- Layanan batch: Opsi default, di mana sumber daya Cloud Service atau Virtual Machine Scale Set yang mendasar yang digunakan untuk mengalokasikan dan mengelola simpul kumpulan dibuat pada langganan milik Batch, dan tidak langsung terlihat di portal Azure. Hanya kumpulan Batch dan simpul yang terlihat.

- Langganan pengguna: Sumber daya Cloud Service atau Virtual Machine Scale Set yang mendasar dibuat dalam langganan yang sama dengan akun Batch. Oleh karena itu, sumber daya ini terlihat dalam langganan, selain sumber daya Batch yang terkait.

Dengan mode langganan pengguna, Batch Komputer Virtual dan sumber daya lain dibuat langsung di langganan Anda saat kumpulan dibuat. Mode langganan pengguna diperlukan jika Anda ingin membuat kumpulan Batch menggunakan Azure Reserved VM Instances, menggunakan Azure Policy pada sumber daya Virtual Machine Scale Set, dan/atau mengelola kuota inti pada langganan (dibagikan di semua akun Batch dalam langganan). Untuk membuat akun Batch dalam mode langganan pengguna, Anda juga harus mendaftarkan langganan Anda dengan Azure Batch dan mengaitkan akun dengan Azure Key Vault.

Membatasi akses titik akhir jaringan

Titik akhir jaringan Batch

Secara default, titik akhir dengan alamat IP publik digunakan untuk berkomunikasi dengan akun Batch, kumpulan Batch, dan node kumpulan.

API akun Batch

Saat akun Batch dibuat, titik akhir publik dibuat yang digunakan untuk memanggil sebagian besar operasi untuk akun menggunakan REST API. Titik akhir akun memiliki URL dasar menggunakan format https://{account-name}.{region-id}.batch.azure.com. Akses ke akun Batch diamankan, dengan komunikasi ke titik akhir akun dienkripsi menggunakan HTTPS, dan setiap permintaan diautentikasi menggunakan kunci bersama atau autentikasi Microsoft Entra.

Manajer Sumber Daya Azure

Selain operasi khusus untuk akun Batch, operasi manajemen berlaku untuk satu dan beberapa akun Batch. Operasi manajemen ini diakses melalui Azure Resource Manager.

Operasi manajemen batch melalui Azure Resource Manager dienkripsi menggunakan HTTPS, dan setiap permintaan diautentikasi menggunakan autentikasi Microsoft Entra.

Simpul komputasi kumpulan batch

Layanan Batch berkomunikasi dengan agen simpul Batch yang berjalan pada setiap simpul di pool. Contohnya, layanan menginstruksikan agen node untuk menjalankan tugas, menghentikan tugas, atau mendapatkan file untuk tugas. Komunikasi dengan agen simpul diaktifkan oleh satu atau lebih penyeimbang beban, jumlahnya tergantung pada jumlah simpul dalam kumpulan. Load balancer meneruskan komunikasi ke simpul yang diinginkan dengan setiap simpul ditangani oleh nomor port yang unik. Secara default, penyeimbang beban memiliki alamat IP publik yang terkait dengan mereka. Anda juga dapat mengakses simpul kumpulan dari jarak jauh melalui RDP atau SSH (akses ini diaktifkan secara default dengan komunikasi melalui penyeimbang beban).

OS simpul komputasi batch

Batch mendukung sistem operasi Linux dan Windows. Batch mendukung Linux dengan agen simpul yang selaras untuk subset distribusi OS Linux. Disarankan agar sistem operasi tetap diperbarui dengan patch terbaru yang disediakan oleh penerbit OS.

Dukungan batch untuk gambar dan agen node keluar dari waktu ke waktu, biasanya diselaraskan dengan garis waktu dukungan penerbit. Disarankan untuk menghindari penggunaan gambar dengan tanggal atau gambar akhir masa pakai (EOL) yang akan datang yang melewati tanggal EOL mereka.

Anda bertanggung jawab untuk secara berkala me-refresh tampilan Tanggal EOL yang berkaitan dengan kumpulan Anda dan memigrasikan beban kerja Anda sebelum tanggal EOL terjadi. Jika Anda menggunakan gambar kustom dengan agen simpul tertentu, pastikan bahwa Anda mengikuti tanggal akhir masa pakai dukungan Batch untuk gambar dari mana gambar kustom Anda berasal atau disejajarkan. Gambar tanpa tanggal yang ditentukan batchSupportEndOfLife menunjukkan bahwa tanggal seperti itu belum ditentukan oleh layanan Batch. Tidak adanya tanggal tidak menunjukkan bahwa gambar masing-masing akan didukung tanpa batas waktu. Tanggal EOL dapat ditambahkan atau diperbarui di masa mendatang kapan saja. Tanggal EOL dapat ditemukan melalui API, PowerShell, atau Azure CLI. ListSupportedImages

Keamanan Lapisan Transportasi OS Windows (TLS)

Agen simpul Batch tidak memodifikasi default tingkat sistem operasi untuk versi SSL/TLS atau urutan rangkaian sandi. Di Windows, versi SSL/TLS dan urutan cipher suite dikontrol pada tingkat sistem operasi, dan oleh karena itu agen simpul Batch mengadopsi pengaturan yang ditetapkan oleh gambar yang digunakan oleh setiap simpul komputasi. Meskipun agen simpul Batch mencoba untuk menggunakan pengaturan yang paling aman yang tersedia jika memungkinkan, itu masih dapat dibatasi oleh pengaturan tingkat sistem operasi. Kami menyarankan agar Anda meninjau default tingkat OS dan mengaturnya dengan tepat untuk mode paling aman yang sesuai untuk alur kerja dan persyaratan organisasi Anda. Untuk informasi selengkapnya, silakan kunjungi Kelola TLS untuk penerapan pesanan cipher suite dan pengaturan registri TLS untuk kontrol versi SSL/TLS untuk Schannel SSP. Perhatikan bahwa beberapa perubahan pengaturan mengharuskan boot ulang diterapkan. Menggunakan sistem operasi yang lebih baru dengan default keamanan modern atau gambar kustom dengan pengaturan yang dimodifikasi direkomendasikan alih-alih menerapkan pengaturan tersebut dengan tugas mulai Batch.

Membatasi akses ke titik akhir Batch

Beberapa kemampuan tersedia untuk membatasi akses ke berbagai titik akhir Batch, terutama ketika solusi menggunakan jaringan virtual.

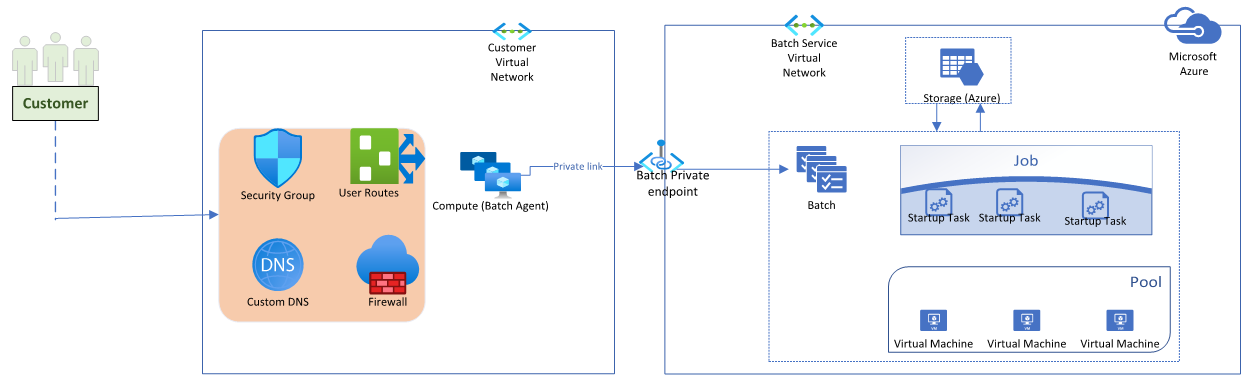

Menggunakan titik akhir privat

Azure Private Link memungkinkan Anda mengakses Layanan Azure PaaS dan layananmitra/dimiliki pelanggan yang di-hosting Azure melalui titik akhir privat di jaringan virtual Anda. Anda dapat menggunakan Private Link untuk membatasi akses ke akun Batch dari dalam jaringan virtual atau dari jaringan virtual komunikasi dua arah. Sumber daya yang dipetakan ke Private Link juga dapat diakses di tempat melalui peering privat melalui VPN atau Azure ExpressRoute.

Untuk menggunakan titik akhir pribadi, akun Batch harus dikonfigurasi dengan tepat ketika dibuat; konfigurasi akses jaringan publik harus dinonaktifkan. Setelah dibuat, titik akhir pribadi dapat dibuat dan dikaitkan dengan akun Batch. Untuk informasi selengkapnya, lihat Menggunakan titik akhir privat dengan akun Azure Batch.

Membuat kumpulan di jaringan virtual

Simpul komputasi dalam kumpulan Batch dapat berkomunikasi satu sama lain, seperti menjalankan tugas multiinstans tanpa memerlukan jaringan virtual (VNET). Namun, secara default, simpul dalam kumpulan tidak dapat berkomunikasi dengan komputer virtual yang berada di luar pool di jaringan virtual dan memiliki alamat IP pribadi, seperti server lisensi atau server file.

Guna memungkinkan simpul komputasi secara aman berkomunikasi dengan komputer virtual lainnya atau dengan jaringan lokal, Anda dapat mengonfigurasi kumpulan dalam subnet jaringan virtual Azure.

Ketika kumpulan memiliki titik akhir IP publik, subnet harus mengizinkan komunikasi masuk dari layanan Batch untuk dapat menjadwalkan tugas dan melakukan operasi lain pada simpul komputasi dan komunikasi keluar untuk berkomunikasi dengan Azure Storage atau sumber daya lain sesuai kebutuhan beban kerja Anda. Untuk kumpulan dalam konfigurasi Komputer Virtual, Batch menambahkan kelompok keamanan jaringan (NSG) pada tingkat antarmuka jaringan yang terlampir pada simpul komputasi. NSG ini memiliki aturan untuk mengaktifkan:

- Lalu lintas TCP masuk dari alamat IP layanan Batch

- Lalu lintas TCP masuk untuk akses jarak jauh

- Lalu lintas keluar pada port apa pun ke jaringan virtual (dapat diubah per aturan NSG tingkat subnet)

- Lalu lintas keluar pada port apa pun ke internet (dapat diubah per aturan NSG tingkat subnet)

Anda tidak perlu menentukan NSG di tingkat subnet jaringan virtual karena Batch mengonfigurasi NSG sendiri. Jika Anda memiliki NSG yang terhubung dengan subnet tempat simpul komputasi Batch diterapkan, atau jika Anda ingin menerapkan aturan NSG kustom untuk mengambil alih pengaturan default yang diterapkan, Anda harus mengonfigurasi NSG ini dengan setidaknya aturan keamanan masuk dan keluar untuk memungkinkan komunikasi layanan Batch ke simpul kumpulan dan komunikasi simpul kumpulan ke Azure Storage.

Untuk informasi selengkapnya, lihat Membuat kumpulan Azure Batch di jaringan virtual.

Membuat kumpulan dengan alamat IP publik statis

Secara default, alamat IP publik yang terkait dengan kumpulan bersifat dinamis; mereka dibuat saat kumpulan dibuat dan alamat IP dapat ditambahkan atau dihapus saat kumpulan diubah ukurannya. Ketika aplikasi tugas yang berjalan pada simpul kumpulan perlu mengakses layanan eksternal, akses ke layanan tersebut mungkin perlu dibatasi untuk IP tertentu. Dalam hal ini, memiliki alamat IP dinamis tidak akan dapat dikelola.

Anda dapat membuat sumber daya alamat IP publik statis dalam langganan yang sama dengan akun Batch sebelum pembuatan kumpulan. Anda kemudian dapat menentukan alamat ini saat membuat kumpulan Anda.

Untuk informasi selengkapnya, lihat Membuat kumpulan Azure Batch dengan alamat IP publik tertentu.

Membuat kumpulan tanpa alamat IP publik

Secara default, semua simpul komputasi dalam kumpulan konfigurasi komputer virtual Azure Batch ditetapkan satu atau beberapa alamat IP publik. Titik akhir ini digunakan oleh layanan Batch untuk menjadwalkan tugas dan untuk komunikasi dengan simpul komputasi, termasuk akses keluar ke internet.

Untuk membatasi akses ke node ini dan mengurangi tingkat penemuan node ini dari internet, Anda dapat menyediakan kumpulan tanpa alamat IP publik.

Untuk informasi lebih lanjut, lihat Membuat kumpulan tanpa alamat IP publik.

Batasi akses jarak jauh ke simpul kumpulan

Secara default, Batch memungkinkan pengguna simpul dengan konektivitas jaringan untuk terhubung secara eksternal ke simpul komputasi dalam kumpulan Batch dengan menggunakan RDP atau SSH.

Untuk membatasi akses jarak jauh ke simpul, gunakan salah satu metode berikut:

- Konfigurasikan PoolEndpointConfiguration untuk menolak akses. Kelompok keamanan jaringan yang sesuai (NSG) akan dihubungkan dengan kumpulan.

- Membuat kumpulan Anda tanpa alamat IP publik. Secara default, kumpulan ini tidak dapat diakses di luar VNet.

- Hubungkan NSG dengan VNet untuk menolak akses ke port RDP atau SSH.

- Jangan membuat pengguna pada simpul. Tanpa pengguna simpul, akses jarak jauh tidak akan mungkin.

Mengenkripsi data

Mengenkripsi data dalam transit

Semua komunikasi ke titik akhir akun Batch (atau melalui Azure Resource Manager) harus menggunakan HTTPS. Anda harus menggunakan https:// URL akun Batch yang ditentukan dalam API saat menyambungkan ke layanan Batch.

Klien yang berkomunikasi dengan layanan Batch harus dikonfigurasi untuk menggunakan Keamanan Lapisan Transportasi (TLS) 1.2.

Mengenkripsi data Batch saat data tidak aktif

Beberapa informasi yang ditentukan dalam API Batch, seperti sertifikat akun, metadata pekerjaan dan tugas, dan baris perintah tugas secara otomatis dienkripsi ketika disimpan oleh layanan Batch. Secara default, data ini dienkripsi menggunakan kunci unik yang dikelola platform Azure Batch untuk setiap akun Batch.

Anda juga dapat mengenkripsi data ini menggunakan kunci yang dikelola pelanggan. Azure Key Vault digunakan untuk menghasilkan dan menyimpan kunci dengan pengidentifikasi utama yang terdaftar di akun Batch Anda.

Mengenkripsi cakram simpul komputasi

Simpul komputasi Batch memiliki dua cakram secara default: cakram OS dan SSD lokal sementara. File dan direktori yang dikelola oleh Batch terletak di SSD sementara yang merupakan lokasi default untuk file seperti file keluaran tugas. Aplikasi tugas Batch dapat menggunakan lokasi default pada cakram SSD atau OS.

Untuk keamanan ekstra, enkripsi cakram ini menggunakan salah satu kemampuan enkripsi cakram Azure berikut:

- Enkripsi cakram tidak aktif terkelola dengan kunci yang dikelola platform

- Enkripsi dipandu menggunakan kunci yang dikelola platform

- Azure Disk Encryption

Mengakses layanan dengan aman dari simpul komputasi

Gunakan Identitas terkelola Kumpulan dengan izin akses yang sesuai yang dikonfigurasi untuk identitas terkelola yang ditetapkan pengguna untuk mengakses layanan Azure yang mendukung identitas terkelola, termasuk Azure Key Vault. Jika Anda perlu menyediakan sertifikat pada simpul Batch, gunakan ekstensi VM Azure Key Vault yang tersedia dengan kumpulan Identitas Terkelola untuk menginstal dan mengelola sertifikat pada kumpulan Batch Anda. Untuk informasi selengkapnya tentang menyebarkan sertifikat dari Azure Key Vault dengan Identitas Terkelola pada kumpulan Batch, lihat Mengaktifkan rotasi sertifikat otomatis di kumpulan Batch.

Tata kelola dan kepatuhan

Kepatuhan

Untuk membantu pelanggan memenuhi kewajiban kepatuhan di seluruh industri dan pasar yang diatur di seluruh dunia, Azure menjaga portofolio besar tentang penawaran kepatuhan.

Penawaran tersebut didasarkan pada berbagai jenis jaminan, termasuk sertifikasi resmi, pengesahan, validasi, otorisasi, dan hasil penilaian oleh perusahaan audit pihak ketiga independen, serta amandemen kontrak, penilaian mandiri, dan dokumen panduan pelanggan yang diproduksi oleh Microsoft. Tinjau ikhtisar komprehensif penawaran kepatuhan untuk menentukan pilihan yang mungkin relevan dengan solusi Batch Anda.

Kebijakan Azure

Azure Policy membantu memberlakukan standar organisasi dan menilai kepatuhan dalam skala besar. Penggunaan umum Azure Policy meliputi menerapkan tata kelola untuk konsistensi sumber daya, kepatuhan terhadap peraturan, keamanan, biaya, dan manajemen.

Bergantung pada mode alokasi kumpulan dan sumber daya yang harus diterapkan oleh kebijakan, gunakan Azure Policy dengan Batch dengan salah satu cara berikut:

- Secara langsung, menggunakan sumber daya Microsoft.Batch/batchAccounts. Subset properti untuk akun Batch dapat digunakan. Misalnya, kebijakan Anda dapat mencakup wilayah akun Batch yang valid, mode alokasi kumpulan yang diizinkan, dan apakah jaringan publik diaktifkan untuk akun.

- Secara tidak langsung, menggunakan sumber daya Microsoft.Compute/virtualMachineScaleSets. Akun batch dengan mode alokasi kumpulan langganan pengguna dapat memiliki kebijakan yang ditetapkan pada sumber daya Set Skala Komputer Virtual yang dibuat di langganan akun Batch. Misalnya, ukuran Komputer Virtual yang diizinkan dan memastikan ekstensi tertentu dijalankan pada setiap simpul kumpulan.

Langkah berikutnya

- Tinjau garis besar keamanan Azure untuk Batch.

- Baca lebih lanjut praktik terbaik lainnya untuk Azure Batch.