Panduan keputusan identitas

Di lingkungan apa pun, baik lokal, hibrida, atau cloud saja, TI perlu mengontrol administrator, pengguna, dan grup mana yang memiliki akses ke sumber daya. Pelajari bagaimana layanan manajemen identitas dan akses (IAM) memungkinkan Anda mengelola kontrol akses di cloud.

Lompat ke: Menentukan persyaratan integrasi identitas | Garis besar cloud | Sinkronisasi direktori | Layanan domain yang di-hosting cloud | Active Directory Federation Services | Pelajari lebih lanjut

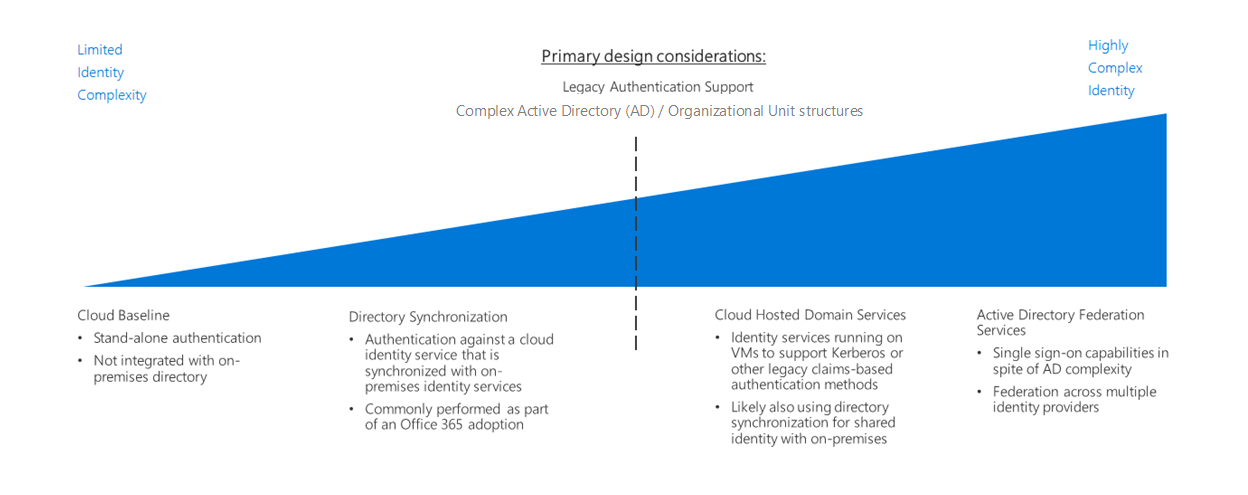

Beberapa opsi tersedia untuk mengelola identitas di lingkungan cloud. Opsi ini bervariasi dalam biaya dan kompleksitas. Faktor penting dalam penataan layanan identitas berbasis cloud Anda adalah tingkat integrasi yang diperlukan dengan infrastruktur identitas lokal Anda yang ada.

ID Microsoft Entra menyediakan tingkat dasar kontrol akses dan manajemen identitas untuk sumber daya Azure. Jika infrastruktur Active Directory lokal organisasi Anda memiliki struktur forest yang kompleks atau unit organisasi (OU) yang disesuaikan, beban kerja berbasis cloud Anda mungkin memerlukan sinkronisasi direktori dengan ID Microsoft Entra untuk sekumpulan identitas, grup, dan peran yang konsisten antara lingkungan lokal dan cloud Anda. Selain itu, dukungan untuk aplikasi yang bergantung pada mekanisme autentikasi warisan mungkin memerlukan penyebaran Active Directory Domain Services (AD DS) di cloud.

Manajemen identitas berbasis cloud adalah proses berulang. Anda bisa mulai dengan solusi cloud-asli dengan sekelompok kecil pengguna dan peran yang sesuai untuk penyebaran awal. Saat migrasi Anda matang, Anda mungkin perlu mengintegrasikan solusi identitas menggunakan sinkronisasi direktori atau menambahkan layanan domain sebagai bagian dari penyebaran cloud. Tinjau kembali strategi identitas Anda di setiap perulangan proses migrasi Anda.

Tentukan persyaratan integrasi identitas

| Pertanyaan | Garis besar cloud | Sinkronisasi direktori | Layanan domain yang di-hosting cloud | Active Directory Federation Services |

|---|---|---|---|---|

| Apakah Anda saat ini tidak memiliki layanan direktori lokal? | Ya | No | No | Tidak |

| Apakah beban kerja Anda perlu menggunakan sekumpulan pengguna dan grup umum antara cloud dan lingkungan lokal? | Tidak | Ya | No | Tidak |

| Apakah beban kerja Anda bergantung pada mekanisme autentikasi warisan, seperti Kerberos atau NTLM? | Tidak | No | Ya | Ya |

| Apakah Anda memerlukan akses menyeluruh di beberapa penyedia identitas? | Tidak | No | No | Ya |

Sebagai bagian dari perencanaan migrasi Anda ke Azure, Anda perlu menentukan cara terbaik untuk mengintegrasikan manajemen identitas dan layanan identitas cloud Anda yang ada. Berikut ini adalah skenario integrasi umum.

Garis besar cloud

MICROSOFT Entra ID adalah sistem manajemen identitas dan akses asli (IAM) untuk memberikan pengguna dan grup akses ke fitur manajemen di platform Azure. Jika organisasi Anda tidak memiliki solusi identitas lokal yang signifikan, dan Anda berencana untuk memigrasikan beban kerja agar kompatibel dengan mekanisme autentikasi berbasis cloud, Anda harus mulai mengembangkan infrastruktur identitas Anda menggunakan MICROSOFT Entra ID sebagai basis.

Asumsi garis besar cloud: Menggunakan infrastruktur identitas cloud-asli murni mengasumsikan hal-hal berikut:

- Sumber daya berbasis cloud Anda tidak akan memiliki ketergantungan pada layanan direktori lokal atau server Active Directory, atau beban kerja dapat dimodifikasi untuk menghapus ketergantungan tersebut.

- Beban kerja aplikasi atau layanan yang dimigrasikan mendukung mekanisme autentikasi yang kompatibel dengan ID Microsoft Entra atau dapat dimodifikasi dengan mudah untuk mendukungnya. MICROSOFT Entra ID bergantung pada mekanisme autentikasi siap internet seperti SAML, OAuth, dan OpenID Koneksi. Beban kerja yang ada yang bergantung pada metode autentikasi warisan menggunakan protokol seperti Kerberos atau NTLM mungkin perlu direfaktor sebelum bermigrasi ke cloud menggunakan pola garis besar cloud.

Tip

Memigrasikan layanan identitas Anda sepenuhnya ke MICROSOFT Entra ID menghilangkan kebutuhan untuk mempertahankan infrastruktur identitas Anda sendiri, secara signifikan menyederhanakan manajemen TI Anda.

Tetapi ID Microsoft Entra bukan pengganti penuh untuk infrastruktur Active Directory lokal tradisional. Fitur direktori seperti metode autentikasi warisan, manajemen komputer, atau kebijakan grup mungkin tidak tersedia tanpa menyebarkan alat atau layanan tambahan ke cloud.

Untuk skenario di mana Anda perlu mengintegrasikan identitas lokal atau layanan domain Anda dengan penyebaran cloud Anda, lihat sinkronisasi direktori dan pola layanan domain yang di-hosting cloud yang dibahas di bawah ini.

Sinkronisasi direktori

Untuk organisasi dengan infrastruktur Active Directory lokal yang ada, sinkronisasi direktori sering kali merupakan solusi terbaik untuk mempertahankan pengguna yang ada dan manajemen akses sambil menyediakan kemampuan IAM yang diperlukan untuk mengelola sumber daya cloud. Proses ini terus mereplikasi informasi direktori antara ID Microsoft Entra dan layanan direktori lokal, memungkinkan kredensial umum untuk pengguna dan identitas, peran, dan sistem izin yang konsisten di seluruh organisasi Anda.

Catatan

Organisasi yang telah mengadopsi Microsoft 365 mungkin telah menerapkan sinkronisasi direktori antara infrastruktur Active Directory lokal dan ID Microsoft Entra mereka.

Asumsi sinkronisasi direktori: Menggunakan solusi identitas yang disinkronkan mengasumsikan hal-hal berikut:

- Anda perlu mempertahankan satu set akun dan grup pengguna umum di seluruh infrastruktur cloud dan TI lokal Anda.

- Layanan identitas lokal Anda mendukung replikasi dengan ID Microsoft Entra.

Tip

Beban kerja berbasis cloud apa pun yang bergantung pada mekanisme autentikasi warisan yang disediakan oleh server Active Directory lokal dan yang tidak didukung oleh ID Microsoft Entra masih akan memerlukan konektivitas ke layanan domain lokal atau server virtual di lingkungan cloud yang menyediakan layanan ini. Menggunakan layanan identitas lokal juga memperkenalkan ketergantungan pada konektivitas antara cloud dan jaringan lokal.

Layanan domain yang di-hosting cloud

Jika Anda memiliki beban kerja yang bergantung pada autentikasi berbasis klaim menggunakan protokol warisan seperti Kerberos atau NTLM, dan beban kerja tersebut tidak dapat difaktorkan ulang untuk menerima protokol autentikasi modern seperti SAML atau OAuth dan OpenID Koneksi, Anda mungkin perlu memigrasikan beberapa layanan domain Anda ke cloud sebagai bagian dari penyebaran cloud Anda.

Pola ini melibatkan penyebaran mesin virtual yang menjalankan Active Directory ke jaringan virtual berbasis cloud Anda untuk menyediakan Active Directory Domain Services (AD DS) untuk sumber daya di cloud. Setiap aplikasi dan layanan yang ada yang bermigrasi ke jaringan cloud Anda harus dapat menggunakan server direktori yang di-hosting cloud ini dengan modifikasi kecil.

Kemungkinan direktori dan layanan domain Anda yang ada akan terus digunakan di lingkungan lokal Anda. Dalam skenario ini, Anda juga harus menggunakan sinkronisasi direktori untuk menyediakan satu set pengguna dan peran yang sama di lingkungan cloud dan lokal.

Asumsi layanan domain yang di-hosting cloud: Melakukan migrasi direktori mengasumsikan hal-hal berikut:

- Beban kerja Anda bergantung pada autentikasi berbasis klaim menggunakan protokol seperti Kerberos atau NTLM.

- Mesin virtual beban kerja Anda harus bergabung dengan domain untuk manajemen atau aplikasi tujuan kebijakan grup Active Directory.

Tip

Sementara migrasi direktori ditambah dengan layanan domain yang di-hosting cloud memberikan fleksibilitas besar ketika memigrasikan beban kerja yang ada, meng-hosting mesin virtual dalam jaringan virtual cloud Anda untuk menyediakan layanan ini memang meningkatkan kompleksitas tugas manajemen TI Anda. Saat pengalaman migrasi cloud Anda matang, periksa persyaratan pemeliharaan jangka panjang untuk meng-hosting server ini. Pertimbangkan apakah merefaktor beban kerja yang ada untuk kompatibilitas dengan penyedia identitas cloud seperti ID Microsoft Entra dapat mengurangi kebutuhan akan server yang dihosting cloud ini.

Active Directory Federation Services

Federasi identitas menetapkan hubungan kepercayaan di beberapa sistem manajemen identitas untuk memungkinkan kemampuan autentikasi dan otorisasi umum. Anda kemudian dapat mendukung kemampuan akses menyeluruh di beberapa domain dalam organisasi atau sistem identitas yang dikelola oleh pelanggan atau mitra bisnis Anda.

MICROSOFT Entra ID mendukung federasi domain Active Directory lokal menggunakan Layanan Federasi Direktori Aktif (AD FS). Untuk informasi selengkapnya tentang bagaimana hal ini dapat diimplementasikan di Azure, lihat Memperluas AD FS ke Azure.

Pelajari lebih lanjut

Untuk informasi selengkapnya tentang layanan identitas di Azure, lihat:

- ID Microsoft Entra. MICROSOFT Entra ID menyediakan layanan identitas berbasis cloud. Ini memungkinkan Anda untuk mengelola akses ke sumber daya Azure anda dan mengontrol manajemen identitas, pendaftaran perangkat, penyediaan pengguna, kontrol akses aplikasi, dan perlindungan data.

- Microsoft Entra Koneksi. Alat Microsoft Entra Koneksi memungkinkan Anda menghubungkan instans Microsoft Entra dengan solusi manajemen identitas yang ada, memungkinkan sinkronisasi direktori yang ada di cloud.

- Kontrol akses berbasis peran Azure (RBAC Azure). Azure RBAC secara efisien dan aman mengelola akses ke sumber daya di bidang manajemen. Pekerjaan dan tanggung jawab diatur ke dalam peran, dan pengguna ditetapkan untuk peran ini. Azure RBAC memungkinkan Anda mengontrol siapa yang memiliki akses ke sumber daya bersama dengan tindakan apa yang dapat dilakukan pengguna pada sumber daya tersebut.

- Microsoft Entra Privileged Identity Management (PIM). PIM menurunkan waktu pemaparan izin akses sumber daya dan meningkatkan visibilitas Anda ke dalam penggunaannya melalui laporan dan peringatan. Ini membatasi pengguna untuk izin tepat waktu, menetapkan izin mereka untuk durasi terbatas kemudian mencabut izin tersebut secara otomatis.

- Integrasikan domain Active Directory lokal dengan MICROSOFT Entra ID. Arsitektur referensi ini menyediakan contoh sinkronisasi direktori antara domain Active Directory lokal dan ID Microsoft Entra.

- Memperluas Active Directory Domain Services (AD DS) ke Azure. Arsitektur referensi ini memberikan contoh penyebaran server AD DS untuk memperluas layanan domain ke sumber daya berbasis cloud.

- Perluas Active Directory Federation Services (AD FS) ke Azure. Arsitektur referensi ini mengonfigurasi Layanan Federasi Direktori Aktif (AD FS) untuk melakukan autentikasi dan otorisasi gabungan dengan direktori Microsoft Entra Anda.

Langkah berikutnya

Identitas hanyalah salah satu komponen infrastruktur inti yang memerlukan keputusan arsitektural selama proses adopsi cloud. Untuk mempelajari tentang pola atau model alternatif yang digunakan saat membuat keputusan desain untuk jenis infrastruktur lain, lihat gambaran umum panduan keputusan arsitektur.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk