Memperluas AD FS lokal ke Azure

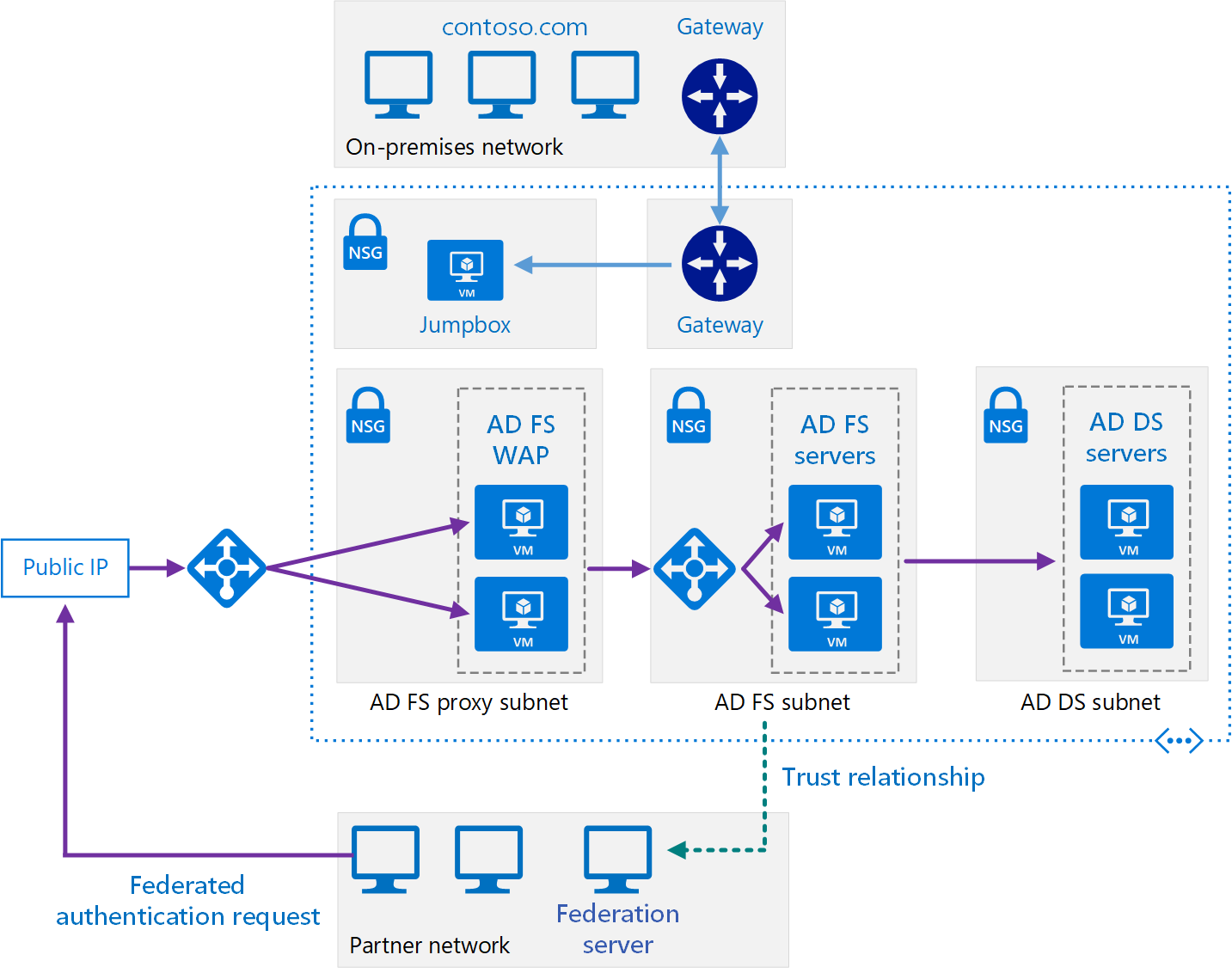

Arsitektur referensi ini mengimplementasikan jaringan hibrid aman yang memperluas jaringan lokal Anda ke Azure dan menggunakan Active Directory Federation Services (AD FS) untuk melakukan autentikasi dan otorisasi terfederasi untuk komponen yang berjalan di Azure.

Sistem

Unduh file Visio arsitektur ini.

Catatan

File Visio menyertakan 4 tab diagram. Pilih tab Layanan Federasi Direktori Aktif untuk melihat diagram arsitektur yang relevan untuk artikel ini.

Alur kerja

Subnet AD DS. Server AD DS ditempatkan dalam subnet mereka sendiri dengan aturan kelompok keamanan jaringan (NSG) yang bertindak sebagai firewall.

Server AD DS. Pengendali domain yang dijalankan sebagai VM di Azure. Server ini menyediakan autentikasi identitas lokal dalam domain.

Subnet AD FS. Server AD FS terletak di dalam subnet mereka sendiri dengan aturan NSG yang bertindak sebagai firewall.

Server AD FS. Server AD FS menyediakan otorisasi dan autentikasi terfederasi. Dalam arsitektur ini, mereka melakukan tugas-tugas berikut ini:

Menerima token berisi klaim yang dibuat oleh server federasi mitra atas nama pengguna mitra. AD FS memverifikasi bahwa token valid sebelum meneruskan klaim ke aplikasi web yang dijalankan di Azure untuk mengotorisasi permintaan.

Aplikasi yang dijalankan di Azure adalah pihak yang mengandalkan. Server federasi mitra harus mengeluarkan klaim yang dipahami oleh aplikasi web. Server federasi mitra disebut sebagai mitra akun, karena mereka mengirimkan permintaan akses atas nama akun yang diautentikasi di organisasi mitra. Server AD FS disebut mitra sumber daya karena menyediakan akses ke sumber daya (aplikasi web).

Mengautentikasi dan mengotorisasi permintaan masuk dari pengguna eksternal yang menjalankan browser web atau perangkat yang memerlukan akses ke aplikasi web, dengan menggunakan AD DS dan Active Directory Device Registration Service.

Server AD FS dikonfigurasi sebagai farm yang diakses melalui penyeimbang muatan Azure. Implementasi ini meningkatkan ketersediaan dan skalabilitas. Server Layanan Federasi Direktori Aktif tidak diekspos langsung ke Internet. Semua lalu lintas Internet difilter melalui server proksi aplikasi web AD FS dan DMZ (juga disebut sebagai jaringan sekitar).

Untuk informasi selengkapnya tentang cara kerja AD FS, lihat Ringkasan Active Directory Federation Services. Selain itu, artikel penerapan AD FS di Azure berisi pengenalan langkah demi langkah terperinci untuk implementasi.

Subnet proksi AD FS. Server proksi AD FS dapat dimuat dalam subnet mereka sendiri, dengan aturan NSG yang memberikan perlindungan. Server di subnet ini diekspos ke Internet melalui satu set appliance jaringan virtual yang menyediakan firewall antara jaringan virtual Azure Anda dan Internet.

Server proksi aplikasi web AD FS (WAP). VM ini bertindak sebagai server AD FS untuk permintaan masuk dari organisasi mitra dan perangkat eksternal. Server WAP bertindak sebagai filter, melindungi server AD FS dari akses langsung ke Internet. Seperti halnya server AD FS, menyebarkan server WAP di farm dengan penyeimbangan muatan memberi Anda ketersediaan dan skalabilitas yang lebih besar daripada menyebarkan kumpulan server mandiri.

Catatan

Untuk informasi terperinci tentang menginstal server WAP, lihat Menginstal dan Mengonfigurasi Server Proksi Aplikasi Web

Organisasi mitra. Organisasi mitra yang menjalankan aplikasi web yang meminta akses ke aplikasi web yang dijalankan di Azure. Server federasi di organisasi mitra mengautentikasi permintaan secara lokal, dan mengirimkan token yang berisi klaim ke AD FS yang dijalankan di Azure. AD FS di Azure memvalidasi token, dan jika valid dapat meneruskan klaim ke aplikasi web yang dijalankan di Azure untuk mengotorisasinya.

Catatan

Anda juga dapat mengonfigurasi terowongan VPN menggunakan gateway Azure untuk menyediakan akses langsung ke AD FS untuk mitra tepercaya. Permintaan yang diterima dari mitra ini tidak melewati server WAP.

Komponen

Arsitektur ini memperluas implementasi yang dijelaskan dalam Memperluas AD DS ke Azure. Arsitektur ini berisi komponen berikut.

- Subnet AD DS

- Server AD DS

- Subnet Layanan Federasi Direktori Aktif

- Server Layanan Federasi Direktori Aktif

- Subnet proksi Layanan Federasi Direktori Aktif

- Server proksi aplikasi web (WAP) LAYANAN Federasi Direktori Aktif

Detail skenario

Layanan Federasi Direktori Aktif dapat dihosting secara lokal, tetapi jika aplikasi Anda adalah hibrid di mana beberapa bagian diterapkan di Azure, mungkin lebih efisien untuk mereplikasi LAYANAN Federasi Direktori Aktif di cloud.

Diagram sebelumnya memperlihatkan skenario berikut:

- Kode aplikasi dari organisasi mitra mengakses aplikasi web yang dihosting di dalam Azure VNet Anda.

- Pengguna eksternal yang terdaftar dengan info masuk yang disimpan di dalam Active Directory Domain Services (DS) mengakses aplikasi web yang dihosting di dalam Azure VNet Anda.

- Pengguna yang terhubung ke VNet Anda menggunakan perangkat yang diototrisasi menjalankan aplikasi web yang dihosting di dalam Azure VNet Anda.

Arsitektur referensi ini berfokus pada federasi pasif, di mana server federasi memutuskan bagaimana dan kapan harus mengautentikasi pengguna. Pengguna memberikan informasi masuk saat aplikasi dimulai. Mekanisme ini paling sering digunakan oleh browser web dan melibatkan protokol yang mengarahkan browser ke situs di mana pengguna mengautentikasi. AD FS juga mendukung federasi aktif, di mana aplikasi bertanggung jawab untuk menyediakan info masuk tanpa interaksi pengguna lebih lanjut, tetapi skenario itu berada di luar lingkup arsitektur ini.

Untuk pertimbangan lain, lihat Memilih solusi untuk mengintegrasikan Active Directory lokal dengan Azure.

Kemungkinan kasus penggunaan

Penggunaan umum untuk arsitektur ini meliputi:

- Aplikasi hibrid tempat beban kerja dijalankan sebagian di lokal dan sebagian di Azure.

- Solusi yang menggunakan otorisasi terfederasi untuk mengekspos aplikasi web ke organisasi mitra.

- Sistem yang mendukung akses dari browser web yang dijalankan di luar firewall organisasi.

- Sistem yang memungkinkan pengguna untuk mengakses aplikasi web dengan menghubungkan dari perangkat eksternal yang diotorisasi seperti komputer jarak jauh, notebook, dan perangkat mobile lainnya.

Rekomendasi

Rekomendasi berikut berlaku untuk sebagian besar skenario. Ikuti rekomendasi ini kecuali Anda memiliki persyaratan khusus yang menimpanya.

Rekomendasi jaringan

Konfigurasikan antarmuka jaringan untuk masing-masing VM yang menghosting server AD FS dan WAP dengan alamat IP privat statik.

Jangan berikan alamat IP publik VM Layanan Federasi Direktori Aktif. Untuk informasi selengkapnya, lihat Pertimbangan keamanan.

Atur alamat IP dari server layanan nama domain (DNS) preferensi dan sekunder untuk antarmuka jaringan untuk setiap VM AD FS dan WAP untuk mereferensikan VM Active Directory DS. VM Active Directory DS harus menjalankan DNS. Langkah ini diperlukan untuk memungkinkan setiap VM bergabung dengan domain.

Penginstalan AD FS

Artikel Menyebarkan Farm Server Federasi memberikan instruksi terperinci untuk menginstal dan mengonfigurasi AD FS. Lakukan tugas-tugas berikut sebelum mengonfigurasi server AD FS pertama di farm:

Dapatkan sertifikat tepercaya publik untuk melakukan autentikasi server. Nama subjek harus berisi nama yang digunakan klien untuk mengakses layanan federasi. Ini bisa menjadi nama DNS yang terdaftar untuk load balancer, misalnya,

adfs.contoso.com(hindari menggunakan nama kartubebas seperti*.contoso.com, karena alasan keamanan). Gunakan sertifikat yang sama di semua VM server AD FS. Anda dapat membeli sertifikat dari otoritas sertifikasi tepercaya, tetapi jika organisasi Anda menggunakan Active Directory Certificate Services, Anda dapat membuatnya sendiri.Nama alternatif subjek digunakan oleh layanan pendaftaran perangkat (DRS) untuk memungkinkan akses dari perangkat eksternal. Ini harus dalam bentuk

enterpriseregistration.contoso.com.Untuk informasi selengkapnya, lihat Mendapatkan dan Mengonfigurasi Sertifikat Secure Sockets Layer (SSL) untuk AD FS.

Pada pengendali domain, buat kunci akar baru untuk Layanan Distribusi Utama. Atur waktu efektif ke waktu saat ini dikurangi 10 jam (konfigurasi ini mengurangi penundaan yang dapat terjadi saat mendistribusikan dan menyinkronkan kunci di seluruh domain). Langkah ini diperlukan untuk mendukung pembuatan akun layanan grup yang digunakan untuk menjalankan layanan AD FS. Perintah PowerShell berikut menunjukkan contoh cara melakukan ini:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Tambahkan setiap VM server AD FS ke domain.

Catatan

Untuk menginstal AD FS, pengendali domain yang menjalankan peran operasi master tunggal fleksibel (FSMO) emulator pengendali domain utama (PDC) untuk domain harus dijalankan dan dapat diakses dari VM AD FS.

Kepercayaan AD FS

Tetapkan kepercayaan federasi antara penginstalan AD FS Anda, dan server federasi dari organisasi mitra mana pun. Konfigurasikan setiap pemfilteran klaim dan pemetaan yang diperlukan.

- Staf DevOps di setiap organisasi mitra harus menambahkan kepercayaan pihak yang mengandalkan untuk aplikasi web yang dapat diakses melalui server AD FS Anda.

- Staf DevOps di organisasi Anda harus mengonfigurasi kepercayaan penyedia klaim untuk memungkinkan server AD FS Anda mempercayai klaim yang diberikan organisasi mitra.

- Staf DevOps di organisasi Anda juga harus mengonfigurasi AD FS untuk meneruskan klaim ke aplikasi web organisasi Anda.

Untuk informasi selengkapnya, lihat Membangun Kepercayaan Federasi.

Publikasikan aplikasi web organisasi Anda dan buat aplikasi tersedia untuk mitra eksternal dengan menggunakan pra-autentikasi melalui server WAP. Untuk informasi selengkapnya, lihat Menerbitkan Aplikasi menggunakan Praautentikasi AD FS

AD FS mendukung transformasi dan augmentasi token. ID Microsoft Entra tidak menyediakan fitur ini. Dengan AD FS, ketika mengatur hubungan kepercayaan, Anda dapat:

- Mengonfigurasi transformasi klaim untuk aturan otorisasi. Misalnya, Anda dapat memetakan keamanan grup dari representasi yang digunakan oleh organisasi mitra non-Microsoft ke sesuatu yang dapat diotorisasi Active Directory DS di organisasi Anda.

- Mengubah klaim dari satu format ke format lainnya. Misalnya, Anda dapat memetakan dari SAML 2.0 ke SAML 1.1 jika aplikasi Anda hanya mendukung klaim SAML 1.1.

Pemantauan AD FS

Paket Manajemen Pusat Sistem Microsoft untuk Active Directory Federation Services 2012 R2 menyediakan pemantauan proaktif dan reaktif terhadap penyebaran AD FS Anda untuk server federasi. Paket manajemen ini memantau:

- Peristiwa yang dicatat oleh layanan AD FS dalam log peristiwanya.

- Data performa yang dikumpulkan oleh penghitung kinerja AD FS.

- Kesehatan keseluruhan sistem AD FS dan aplikasi web (pihak yang mengandalkan), serta memberikan peringatan untuk masalah dan peringatan kritis.

Opsi lain adalah Memantau Layanan Federasi Direktori Aktif menggunakan Microsoft Entra Connect Health. Microsoft Entra Connect Health menyediakan pemantauan infrastruktur identitas lokal Anda yang kuat. Ini memungkinkan Anda mempertahankan koneksi yang andal ke Microsoft 365 dan Microsoft Online Services. Keandalan ini dicapai dengan menyediakan kemampuan pemantauan untuk komponen identitas utama Anda. Selain itu, ini membuat titik data utama terkait komponen-komponen ini mudah diakses.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat digunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Keandalan

Keandalan memastikan aplikasi Anda dapat mencapai komitmen yang Anda buat kepada pelanggan Anda. Untuk informasi selengkapnya, lihat daftar periksa tinjauan desain untukKeandalan .

Buat farm AD FS dengan setidaknya dua server untuk meningkatkan ketersediaan layanan. Gunakan akun penyimpanan yang berbeda untuk setiap VM AD FS di farm. Pendekatan ini membantu memastikan bahwa kegagalan dalam satu akun penyimpanan tidak membuat seluruh farm tidak dapat diakses.

Buat set ketersediaan Azure terpisah untuk VM AD FS dan WAP. Pastikan bahwa setidaknya ada dua VM di setiap set. Setiap set ketersediaan harus memiliki setidaknya dua domain pembaruan dan dua domain kesalahan.

Konfigurasikan penyeimbang muatan untuk VM AD FS dan VM WAP sebagai berikut:

Gunakan penyeimbang muatan Azure untuk menyediakan akses eksternal ke VM WAP, dan penyeimbang muatan internal untuk mendistribusikan muatan di seluruh server AD FS di farm.

Hanya lalu lintas lulus yang muncul di port 443 (HTTPS) ke server AD FS/WAP.

Berikan alamat IP statik untuk penyeimbang muatan.

Buat pemeriksaan kesehatan menggunakan HTTP terhadap

/adfs/probe. Untuk informasi selengkapnya, lihat Pemeriksaan Kesehatan Penyeimbang Muatan Perangkat Keras dan Proksi Aplikasi Web / AD FS 2012 R2.Catatan

Server AD FS menggunakan protokol Indikasi Nama Server (SNI), sehingga mencoba menyelidiki menggunakan titik akhir HTTPS dari penyeimbang muatan akan gagal.

Menambahkan rekaman DNS A ke domain untuk penyeimbang muatan AD FS. Tentukan alamat IP load balancer, dan beri nama di domain (seperti

adfs.contoso.com). Ini adalah nama klien dan server WAP yang digunakan untuk mengakses farm server AD FS.

Anda dapat menggunakan SQL Server atau Database Internal Windows untuk menyimpan informasi konfigurasi AD FS. Database Internal Windows memberikan redundansi dasar. Perubahan ditulis langsung ke hanya salah satu database AD FS di kluster AD FS, sementara server lain menggunakan replikasi penarikan untuk menjaga database mereka tetap terkini. Menggunakan SQL Server dapat memberikan redundansi database penuh dan ketersediaan tinggi menggunakan pengklusteran failover atau pencerminan.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disukai dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat daftar periksa tinjauan desain untuk Keamanan.

AD FS menggunakan HTTPS, jadi pastikan bahwa aturan NSG untuk subnet yang berisi VM tingkat web mengizinkan permintaan HTTPS. Permintaan ini dapat berasal dari jaringan lokal, subnet yang berisi tingkat web, tingkat bisnis, tingkat data, DMZ privat, DMZ publik, dan subnet yang berisi server AD FS.

Mencegah paparan langsung server AD FS ke Internet. Server AD FS adalah komputer yang tergabung dengan domain yang memiliki otorisasi penuh untuk memberikan token. Jika server disusupi, pengguna jahat dapat mengeluarkan token akses penuh ke semua aplikasi web dan ke semua server federasi yang dilindungi oleh AD FS. Jika sistem Anda harus menangani permintaan dari pengguna eksternal yang tidak terhubung dari situs mitra tepercaya, gunakan server WAP untuk menangani permintaan ini. Untuk informasi selengkapnya, lihat Tempat Menempatkan Proksi Server Federasi.

Tempatkan server AD FS dan server WAP di subnet terpisah dengan firewall mereka sendiri. Anda dapat menggunakan aturan NSG untuk menentukan aturan firewall. Semua firewall harus memungkinkan lalu lintas di port 443 (HTTPS).

Batasi akses masuk langsung ke server AD FS dan WAP. Hanya staf DevOps yang dapat terhubung. Jangan bergabung dengan server WAP ke domain.

Pertimbangkan untuk menggunakan satu set appliance virtual jaringan yang mencatat informasi terperinci tentang lalu lintas yang melintasi tepi jaringan virtual Anda untuk tujuan audit.

Pengoptimalan Biaya

Pengoptimalan Biaya adalah tentang melihat cara untuk mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat daftar periksa Design review untuk Pengoptimalan Biaya.

Berikut adalah pertimbangan biaya untuk layanan yang digunakan dalam arsitektur ini.

AD Domain Services

Pertimbangkan untuk memiliki Active Directory Domain Services sebagai layanan bersama yang digunakan oleh beberapa beban kerja untuk menurunkan biaya. Untuk informasi selengkapnya, lihat Harga Active Directory Domain Services.

Layanan Federasi Active Directory

Untuk informasi tentang edisi yang ditawarkan oleh ID Microsoft Entra, lihat Harga Microsoft Entra. Fitur AD Federation Services tersedia di semua edisi.

Keunggulan Operasional

Keunggulan Operasional mencakup proses operasi yang menyebarkan aplikasi dan membuatnya tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat daftar periksa tinjauan desain untukKeunggulan Operasional.

Staf DevOps harus siap untuk melakukan tugas-tugas berikut:

- Kelola server federasi, termasuk mengelola farm Layanan Federasi Direktori Aktif, mengelola kebijakan kepercayaan di server federasi, dan mengelola sertifikat yang digunakan oleh layanan federasi.

- Kelola server WAP termasuk mengelola farm DAN sertifikat WAP.

- Kelola aplikasi web termasuk mengonfigurasi pihak yang mengandalkan, metode autentikasi, dan pemetaan klaim.

- Mencadangkan komponen LAYANAN Federasi Direktori Aktif.

Untuk pertimbangan DevOps lainnya, lihat DevOps: Memperluas Active Directory Domain Services (AD DS) ke Azure.

Efisiensi Performa

Efisiensi Performa adalah kemampuan beban kerja Anda untuk memenuhi tuntutan yang ditempatkan di dalamnya oleh pengguna dengan cara yang efisien. Untuk informasi selengkapnya, lihat daftar periksa tinjauan Desain untukEfisiensi Performa .

Pertimbangan berikut, dirangkum dari artikel Merencanakan penerapan AD FS Anda, memberikan titik awal untuk mengukur farm AD FS:

- Jika Anda memiliki kurang dari 1000 pengguna, jangan membuat server khusus, tetapi sebagai gantinya menginstal Layanan Federasi Direktori Aktif di setiap server DS Direktori Aktif di cloud. Pastikan Anda memiliki setidaknya dua server Active Directory DS untuk menjaga ketersediaan. Buat satu server WAP.

- Jika Anda memiliki antara 1000 dan 15.000 pengguna, buat dua server AD FS khusus dan dua server WAP khusus.

- Jika Anda memiliki antara 15.000 dan 60.000 pengguna, buat antara tiga dan lima server AD FS khusus dan setidaknya dua server WAP khusus.

Pertimbangan ini mengasumsikan bahwa Anda menggunakan ukuran VM quad-core ganda (D4_v2 Standar, atau lebih baik) di Azure.

Jika Anda menggunakan Database Internal Windows untuk menyimpan data konfigurasi Layanan Federasi Direktori Aktif, Anda dibatasi hingga delapan server Layanan Federasi Direktori Aktif di farm. Jika Anda mengantisipasi bahwa Anda membutuhkan lebih banyak di masa mendatang, gunakan SQL Server. Untuk informasi selengkapnya, lihat Peran Database Konfigurasi AD FS.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Taman Sarah | Arsitek Solusi Cloud Senior

Untuk melihat profil LinkedIn non-publik, masuk ke LinkedIn.

Langkah berikutnya

- Dokumentasi ID Microsoft Entra

- Mengelola identitas di aplikasi multipenyewa

- Keamanan Manajemen Identitas

- Azure Firewall