Pertimbangan jaringan untuk penyebaran wilayah ganda Azure VMware Solution

Artikel ini menjelaskan cara mengonfigurasi konektivitas jaringan saat Azure VMware Solution cloud privat disebarkan di dua wilayah Azure untuk tujuan ketahanan bencana. Jika ada pemadaman regional parsial atau lengkap, topologi jaringan dalam artikel ini memungkinkan komponen yang bertahan (cloud privat, sumber daya asli Azure, dan situs lokal) untuk menjaga konektivitas satu sama lain dan dengan internet.

Skenario wilayah ganda

Artikel ini berfokus pada skenario dual-region yang khas, yang diperlihatkan dalam Gambar 1 berikut:

- Hub Azure dan jaringan spoke ada di setiap wilayah.

- Konfigurasi tangguh bencana untuk ExpressRoute (dua sirkuit di dua lokasi peering yang berbeda, dengan setiap sirkuit yang terhubung ke jaringan virtual hub di kedua wilayah) telah disebarkan. Panduan yang diberikan di bagian berikut tetap sama jika konektivitas VPN fall-back dikonfigurasi.

- Cloud privat Azure VMware Solution telah disebarkan di setiap wilayah.

Catatan

Dalam skenario referensi Gambar 1, dua jaringan virtual hub regional terhubung melalui peering VNet global. Meskipun tidak benar-benar diperlukan, karena lalu lintas antara jaringan virtual Azure di dua wilayah dapat dirutekan melalui koneksi ExpressRoute, kami sangat merekomendasikan konfigurasi ini. VNet Peering meminimalkan latensi dan memaksimalkan throughput, karena menghilangkan kebutuhan untuk menyambungkan lalu lintas melalui router edge meet-me ExpressRoute.

Pola komunikasi wilayah ganda

Bagian berikutnya menjelaskan konfigurasi jaringan Azure VMware Solution yang perlu diaktifkan, dalam skenario dua wilayah referensi, pola komunikasi berikut:

- Azure VMware Solution ke Azure VMware Solution (tercakup dalam bagian Azure VMware Solution konektivitas lintas wilayah);

- Azure VMware Solution ke situs lokal yang terhubung melalui ExpressRoute (tercakup dalam bagian Konektivitas hibrid);

- Azure VMware Solution ke azure Virtual Network (tercakup dalam bagian konektivitas Azure Virtual Network);

- Azure VMware Solution ke internet (tercakup dalam bagian Konektivitas internet).

Azure VMware Solution konektivitas lintas wilayah

Ketika beberapa Azure VMware Solution cloud privat ada, konektivitas Layer 3 di antaranya sering menjadi persyaratan untuk tugas-tugas seperti mendukung replikasi data.

Azure VMware Solution secara asli mendukung konektivitas langsung antara dua cloud privat yang disebarkan di wilayah Azure yang berbeda. Cloud privat terhubung ke jaringan Azure di wilayah mereka sendiri melalui sirkuit ExpressRoute, yang dikelola oleh platform dan dihentikan pada lokasi meet-me ExpressRoute khusus. Sepanjang artikel ini, sirkuit ini disebut sebagai sirkuit terkelola Azure VMware Solution. Azure VMware Solution sirkuit terkelola tidak boleh dikacaukan dengan sirkuit normal yang disebarkan pelanggan untuk menghubungkan situs lokal mereka ke Azure. Sirkuit normal yang disebarkan pelanggan adalah sirkuit yang dikelola pelanggan (lihat Gambar 2).

Konektivitas langsung antara cloud privat didasarkan pada koneksi ExpressRoute Global Reach antara sirkuit terkelola Azure VMware Solution, seperti yang ditunjukkan oleh garis hijau dalam diagram berikut. Untuk informasi selengkapnya, lihat Tutorial: Peering lingkungan lokal untuk Azure VMware Solution. Artikel ini menjelaskan prosedur untuk menyambungkan sirkuit terkelola Azure VMware Solution dengan sirkuit yang dikelola pelanggan. Prosedur yang sama berlaku untuk menghubungkan dua sirkuit terkelola Azure VMware Solution.

Konektivitas hibrid

Opsi yang direkomendasikan untuk menyambungkan Azure VMware Solution cloud privat ke situs lokal adalah Jangkauan Global ExpressRoute. Koneksi Jangkauan Global dapat dibuat antara sirkuit ExpressRoute yang dikelola pelanggan dan sirkuit ExpressRoute terkelola Azure VMware Solution. Koneksi Jangkauan Global tidak transitif, oleh karena itu jala penuh (setiap sirkuit terkelola Azure VMware Solution yang terhubung ke setiap sirkuit yang dikelola pelanggan) diperlukan untuk ketahanan bencana, seperti yang ditunjukkan pada Gambar 3 berikut (diwakili oleh garis oranye).

Konektivitas Azure Virtual Network

Azure Virtual Network dapat dihubungkan ke Azure VMware Solution cloud privat melalui koneksi antara Gateway ExpressRoute dan sirkuit terkelola Azure VMware Solution. Koneksi ini persis sama seperti azure Virtual Network dapat dihubungkan ke situs lokal melalui sirkuit ExpressRoute yang dikelola pelanggan. Lihat Menyambungkan ke cloud privat secara manual untuk instruksi konfigurasi.

Dalam skenario wilayah ganda, kami merekomendasikan jala penuh untuk koneksi ExpressRoute antara dua hub regional Virtual Network dan cloud privat, seperti yang ditunjukkan pada Gambar 4 (diwakili oleh garis kuning).

Konektivitas internet

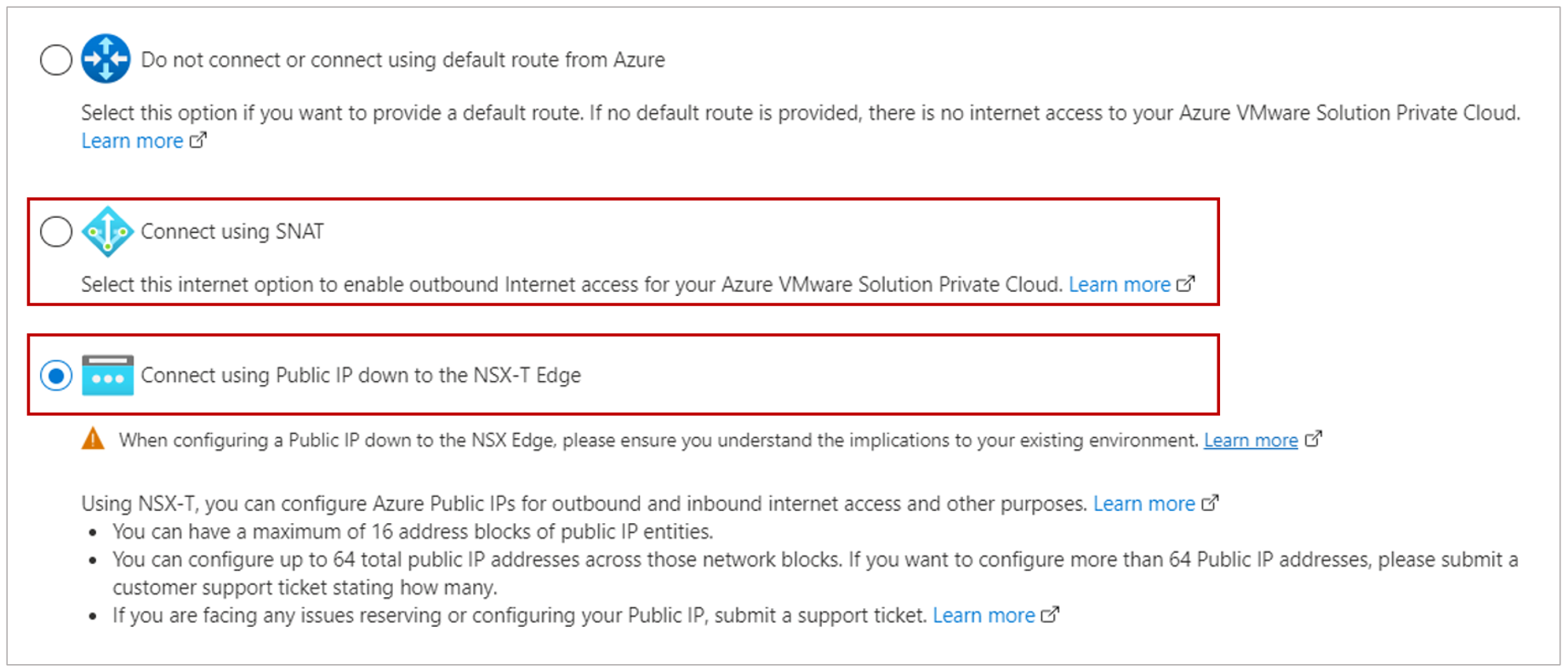

Saat menyebarkan Azure VMware Solution cloud privat di beberapa wilayah, kami merekomendasikan opsi asli untuk konektivitas internet (terjemahan alamat jaringan sumber terkelola (SNAT) atau IP publik hingga NSX-T). Salah satu opsi dapat dikonfigurasi melalui portal Azure (atau melalui templat PowerShell, CLI, atau ARM/Bicep) pada waktu penyebaran, seperti yang ditunjukkan pada Gambar 5 berikut.

Kedua opsi yang disorot pada Gambar 5 menyediakan setiap cloud privat dengan breakout internet langsung di wilayahnya sendiri. Pertimbangan berikut harus menginformasikan keputusan tentang opsi konektivitas internet asli mana yang akan digunakan:

- SNAT terkelola harus digunakan dalam skenario dengan persyaratan dasar dan hanya keluar (volume koneksi keluar yang rendah dan tidak perlu kontrol terperinci atas kumpulan SNAT).

- IP publik ke tepi NSX-T harus lebih disukai dalam skenario dengan koneksi keluar dalam volume besar atau ketika Anda memerlukan kontrol terperinci atas alamat IP NAT. Misalnya, VM Azure VMware Solution mana yang menggunakan SNAT di belakang alamat IP mana. IP publik ke tepi NSX-T juga mendukung konektivitas masuk melalui DNAT. Konektivitas internet masuk tidak tercakup dalam artikel ini.

Mengubah konfigurasi konektivitas internet cloud privat setelah penyebaran awal dimungkinkan. Tetapi cloud privat kehilangan konektivitas ke internet, Azure Virtual Network, dan situs lokal saat konfigurasi sedang diperbarui. Ketika salah satu opsi konektivitas internet asli di Gambar 5 sebelumnya digunakan, tidak ada konfigurasi tambahan yang diperlukan dalam skenario wilayah ganda (topologi tetap sama dengan yang ditunjukkan pada Gambar 4). Untuk informasi selengkapnya tentang konektivitas internet untuk Azure VMware Solution, lihat Pertimbangan desain konektivitas Internet.

Terobosan internet asli Azure

Jika tepi internet yang aman dibangun di Azure Virtual Network sebelum adopsi Azure VMware Solution, mungkin perlu menggunakannya untuk akses internet untuk cloud privat Azure VMware Solution. Menggunakan tepi internet yang aman dengan cara ini diperlukan untuk manajemen terpusat kebijakan keamanan jaringan, pengoptimalan biaya, dan banyak lagi. Tepi keamanan internet di Azure Virtual Network dapat diimplementasikan menggunakan Azure Firewall atau firewall pihak ketiga dan appliance virtual jaringan proksi (NVA) yang tersedia di Marketplace Azure.

Lalu lintas yang terikat internet yang dipancarkan oleh Azure VMware Solution komputer virtual dapat tertarik ke Azure VNet dengan memulai rute default dan mengumumkannya, melalui protokol gateway perbatasan (BGP), ke sirkuit ExpressRoute yang dikelola cloud privat. Opsi konektivitas internet ini dapat dikonfigurasi melalui portal Azure (atau melalui templat PowerShell, CLI, atau ARM/Bicep) pada waktu penyebaran, seperti yang ditunjukkan pada Gambar 6 berikut. Untuk informasi selengkapnya, lihat Menonaktifkan akses internet atau mengaktifkan rute default.

NVA tepi internet dapat berasal dari rute default jika mendukung BGP. Jika tidak, Anda harus menyebarkan NVA berkemampukan BGP lainnya. Untuk informasi selengkapnya tentang cara menerapkan konektivitas keluar internet untuk Azure VMware Solution dalam satu wilayah, lihat Menerapkan konektivitas internet untuk Azure VMware Solution dengan Azure NVA. Dalam skenario wilayah ganda yang dibahas dalam artikel ini, konfigurasi yang sama harus diterapkan ke kedua wilayah.

Pertimbangan utama dalam skenario wilayah ganda adalah bahwa rute default yang berasal dari setiap wilayah harus disebarluaskan melalui ExpressRoute hanya ke cloud privat Azure VMware Solution di wilayah yang sama. Penyebaran ini memungkinkan Azure VMware Solution beban kerja untuk mengakses internet melalui breakout lokal (dalam wilayah). Namun, jika Anda menggunakan topologi yang ditunjukkan pada Gambar 4, setiap cloud privat Azure VMware Solution juga menerima rute default dengan biaya yang sama dari wilayah terpencil melalui koneksi ExpressRoute lintas wilayah. Garis putus-putus merah mewakili penyebaran rute default lintas wilayah yang tidak diinginkan ini di Gambar 7.

Menghapus koneksi ExpressRoute lintas wilayah Azure VMware Solution mencapai tujuan menyuntikkan, di setiap cloud privat, rute default untuk meneruskan koneksi terikat internet ke tepi internet Azure di wilayah lokal.

Perlu dicatat bahwa jika koneksi ExpressRoute lintas wilayah (garis putus-putus merah di Gambar 7) dihapus, penyebaran lintas wilayah dari rute default masih terjadi melalui Jangkauan Global. Namun, rute yang disebarkan melalui Jangkauan Global memiliki Jalur AS yang lebih panjang daripada yang berasal dari lokal dan dibuang oleh proses pemilihan rute BGP.

Penyebaran lintas wilayah melalui Jangkauan Global dari rute default yang kurang disukai memberikan ketahanan terhadap kesalahan tepi internet lokal. Jika tepi internet wilayah offline, tepi internet berhenti berasal dari rute default. Dalam hal ini, rute default yang kurang disukai yang dipelajari dari penginstalan wilayah jarak jauh di cloud privat Azure VMware Solution, sehingga lalu lintas yang terikat internet dirutekan melalui breakout wilayah terpencil.

Topologi yang direkomendasikan untuk penyebaran wilayah ganda dengan breakout internet di Azure VNets ditampilkan pada Gambar 8 berikut.

Ketika Anda memulai rute default di Azure, perawatan khusus harus dilakukan untuk menghindari penyebaran ke situs lokal, kecuali ada persyaratan untuk menyediakan akses internet ke situs lokal melalui tepi internet di Azure. Perangkat yang dioperasikan pelanggan yang mengakhiri sirkuit ExpressRoute yang dikelola pelanggan harus dikonfigurasi untuk memfilter rute default yang diterima dari Azure, seperti yang ditunjukkan pada Gambar 9. Konfigurasi ini diperlukan untuk menghindari gangguan akses internet untuk situs lokal.

Langkah berikutnya

Untuk informasi selengkapnya tentang fitur jaringan Azure VMware Solution, lihat Azure VMware Solution konsep jaringan dan interkonektivitas.

Untuk informasi selengkapnya tentang konektivitas internet untuk Azure VMware Solution, lihat Pertimbangan desain konektivitas Internet.