Garis besar tata kelola, keamanan, dan kepatuhan untuk Kubernetes dengan dukungan Azure Arc

Artikel ini menyediakan pertimbangan desain utama dan praktik terbaik untuk keamanan, tata kelola, dan kepatuhan yang harus Anda gunakan saat membangun penyebaran Kubernetes dengan dukungan Azure Arc. Meskipun dokumentasi zona pendaratan skala perusahaan mencakup Tata Kelola dan Keamanan sebagai topik terpisah, area desain penting ini dikonsolidasikan ke dalam satu topik untuk Kubernetes dengan dukungan Azure Arc.

Azure Policy dan Microsoft Defender untuk Cloud adalah alat cloud-native yang memungkinkan Anda menerapkan implementasi pagar pembatas, kontrol, laporan, pemberitahuan, dan tugas remediasi secara otomatis dalam skala besar. Dengan menggabungkannya dengan Kubernetes dengan dukungan Azure Arc, Anda dapat memperluas kebijakan tata kelola dan pemeriksaan keamanan ke kluster Kubernetes apa pun di lingkungan lokal dan/atau multicloud Anda.

Arsitektur

Diagram berikut menunjukkan arsitektur referensi konseptual yang menggambarkan area desain keamanan, kepatuhan, dan tata kelola untuk Kube dengan dukungan Azure Arc:

Pertimbangan Desain

Saat sumber daya hibrid dan multicloud Anda menjadi bagian dari Azure Resource Manager, Anda dapat mengelola dan mengaturnya dari Azure. Bagian ini berisi pertimbangan desain yang harus Anda ingat saat merencanakan keamanan dan tata kelola sumber daya kluster Kubernetes dengan dukungan Azure Arc.

Tinjau area desain keamanan dan tata kelola zona pendaratan Azure untuk menilai efek Kubernetes dengan dukungan Azure Arc pada keseluruhan model tata kelola dan keamanan Anda.

Provisi agen

Tentukan strategi untuk menyediakan agen Kubernetes dengan dukungan Azure Arc dan gunakan prinsip hak istimewa paling sedikit saat membuat perwakilan layanan onboarding. Pertimbangkan untuk menggunakan otomatisasi untuk pendaftaran massal.

Manajemen agen

Agen Kubernetes dengan dukungan Azure Arc memainkan peran penting dalam operasi hibrid kluster Kubernetes dengan dukungan Azure Arc, karena memungkinkan Anda mengelola kluster dari Azure. Terapkan solusi yang melacak status konektivitas agen. Pastikan Anda menentukan proses untuk meningkatkan agen Kubernetes dengan dukungan Azure Arc.

Kontrol akses berbasis peran (RBAC)

Tentukan peran administratif, operasi, dan pengembang dalam organisasi Anda yang bertanggung jawab atas operasi sehari-hari di kluster hibrid Anda. Memetakan setiap tim ke tindakan dan tanggung jawab menentukan peran kontrol akses berbasis peran (RBAC) Azure dan Kubernetes ClusterRoleBinding dan RoleBinding.

Pertimbangkan untuk menggunakan matriks RACI untuk mendukung upaya ini dan membangun kontrol ke dalam hierarki cakupan manajemen yang Anda tentukan berdasarkan konsistensi sumber daya dan panduan manajemen inventori.

Untuk informasi selengkapnya, lihat Manajemen identitas dan akses untuk Kubernetes dengan dukungan Azure Arc.

Manajemen rahasia dan sertifikat

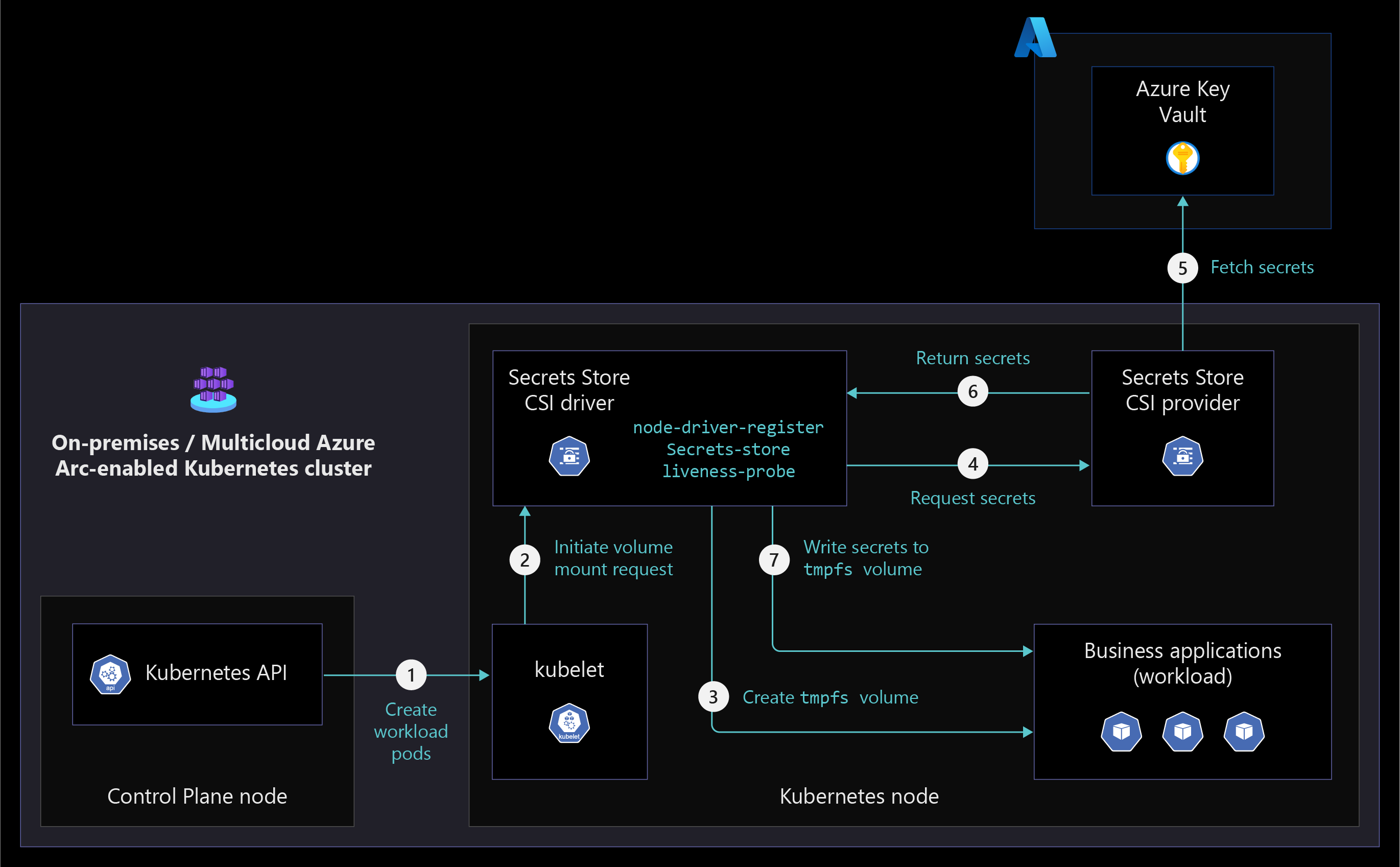

Amankan rahasia dan sertifikat dengan menggunakan Azure Key Vault dan sebarkan ekstensinya di kluster kubernetes dengan dukungan Azure Arc melalui Antarmuka Penyimpanan Kontainer (CSI).

Residensi data

Pertimbangkan wilayah Azure mana yang Anda rencanakan untuk memprovisikan kluster Kubernetes dengan dukungan Azure Arc. Pahami data apa yang dikumpulkan dari sumber daya Anda dan rencanakan berdasarkan persyaratan residensi data untuk organisasi Anda.

Mengaktifkan dan mengamankan konfigurasi GitOps

Konfigurasi GitOps memberlakukan status sistem yang diinginkan dan merupakan alat penting untuk melacak kepatuhan kluster Kubernetes dengan dukungan Arc. Saat bekerja dengan konfigurasi GitOps, pertimbangkan untuk mengamankan akses ke sistem kontrol sumber Anda melalui kontrol jaringan dan akses yang sesuai.

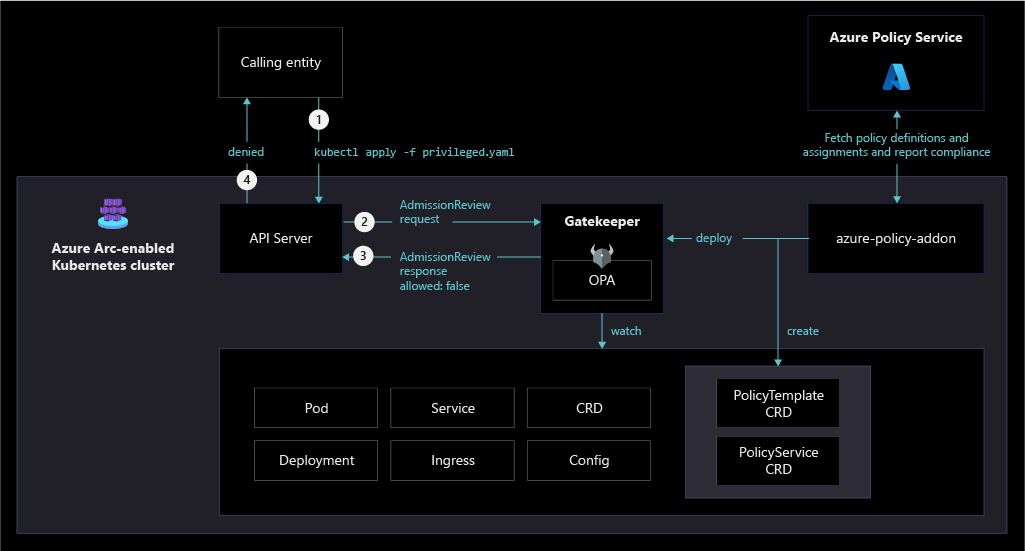

Manajemen dan pelaporan kebijakan

Tentukan rencana tata kelola untuk kluster Kubernetes hibrid yang diterjemahkan ke dalam kebijakan Azure yang mengaudit dan menerapkan standar organisasi dalam skala besar. Misalnya, Anda dapat menerapkan kebijakan sourceControlConfiguration ke kluster Kubernetes untuk memastikan kluster mendapatkan sumber kebenarannya untuk beban kerja dan konfigurasi dari repositori git yang ditentukan dan melacak kepatuhan menggunakan Azure Policy.

Strategi manajemen log

Tinjau disiplin manajemen pertimbangan dan rekomendasi desain area desain penting dan rencanakan untuk mengumpulkan metrik dan log dari sumber daya hibrid Anda ke ruang kerja Log Analytics untuk analisis dan audit lebih lanjut.

Perlindungan ancaman dan manajemen postur keamanan cloud

Terapkan perlindungan ancaman dan perkenalkan kontrol untuk mendeteksi kesalahan konfigurasi keamanan dan melacak kepatuhan. Gunakan kecerdasan Azure untuk melindungi beban kerja hibrid Anda dari ancaman. Aktifkan pemantauan garis besar keamanan, manajemen postur keamanan, dan perlindungan ancaman untuk semua langganan yang berisi Kubernetes dengan dukungan Azure Arc dengan mengaktifkan Pertahanan Microsoft untuk Kontainer.

Akses kluster aman

Rencanakan untuk mengamankan akses ke API Kubernetes Anda. Fitur koneksi kluster Kubernetes dengan dukungan Azure Arc menyediakan konektivitas ke server API tanpa memerlukan port masuk apa pun yang diaktifkan.

Meningkatkan pengamatan dan keamanan layanan mikro

Implementasi jala layanan dapat membantu autentikasi, otorisasi, keamanan, dan visibilitas aplikasi berbasis layanan mikro. Kubernetes dengan dukungan Azure Arc menyederhanakan penyebaran Open Service Mesh (OSM) sebagai ekstensi.

Rekomendasi desain

Bagian ini berisi rekomendasi desain yang harus Anda ikuti saat merencanakan keamanan dan tata kelola sumber daya kluster Kubernetes dengan dukungan Azure Arc.

Provisi agen

Tentukan strategi untuk onboarding kluster Anda ke Azure Arc, termasuk metode otomatisasi untuk pendaftaran massal. Tetapkan rencana formal yang memperhitungkan cakupan penyebaran Anda dan mencakup tujuan, kriteria pemilihan, kriteria keberhasilan, rencana pelatihan, putar kembali, dan risiko.

Anda dapat menggunakan perwakilan layanan untuk mengintegrasikan provisi agen sebagai bagian dari alur integrasi berkelanjutan dan penyebaran berkelanjutan (CI/CD). Anda harus membatasi hak istimewa perwakilan layanan ini dan hanya menetapkan peran yang diperlukan untuk onboard Kubernetes ke Azure (peran "Kluster Kubernetes - Azure Arc Onboarding"), karena hanya dapat digunakan untuk onboard Kubernetes, tidak membatalkan proses atau menghapus sumber daya.

Manajemen agen

Agen Azure Arc adalah komponen utama Kubernetes dengan dukungan Azure Arc, yang berisi beberapa komponen logis yang berperan dalam operasi keamanan, tata kelola, dan manajemen.

Jika agen berhenti mengirim heartbeat ke Azure, offline, atau kehilangan konektivitas ke Azure, Anda tidak dapat melakukan tugas operasional di dalamnya. Kembangkan rencana tentang bagaimana Anda akan diberi tahu jika skenario ini terjadi dan bagaimana organisasi Anda harus merespons.

Anda dapat menggunakan Log Aktivitas Azure untuk menyiapkan pemberitahuan kesehatan sumber daya dan tetap mendapatkan informasi tentang status kesehatan saat ini dan historis pod agen Anda. Untuk memahami cara mengelola agen Anda dengan benar, tinjau area desain penting manajemen.

Jika layanan belum menerima heartbeat agen selama 15 menit, kluster Kubernetes dengan dukungan Azure Arc ditampilkan sebagai offline. Untuk memastikan agen Anda dapat terhubung dengan aman ke titik akhir Azure Arc, tinjau area desain penting konektivitas Kubernetes dengan dukungan Azure Arc.

Kontrol akses berbasis peran (RBAC)

Setelah melakukan onboarding kluster Kubernetes, Anda dapat menetapkan Azure RBAC ke sumber daya kluster Kubernetes dengan dukungan Azure Arc.

Ikuti prinsip hak istimewa paling sedikit saat menetapkan peran seperti "Kontributor" atau "Pemilik" yang dapat melakukan operasi seperti menyebarkan ekstensi yang melakukan tindakan sebagai "ClusterAdmin" dan memiliki efek di seluruh kluster. Peran ini harus digunakan dengan hati-hati untuk membatasi kemungkinan "radius ledakan" atau akhirnya digantikan oleh peran kustom.

Anda harus menerapkan prinsip RBAC yang sama ke data sensitif yang dikirim ke ruang kerja Analitik Log Azure Monitor. Kubernetes dengan dukungan Azure Arc menyediakan akses RBAC ke data log yang dikumpulkan oleh agen Analitik Log Anda, yang disimpan di ruang kerja Analitik Log tempat kluster Anda didaftarkan. Untuk mempelajari cara menerapkan akses Ruang Kerja Analitik Log terperinci, tinjau Merancang penyebaran Log Azure Monitor Anda.

Mengintegrasikan kluster Kubernetes dengan dukungan Azure Arc dengan MICROSOFT Entra ID memungkinkan Anda menggunakan penetapan peran Azure untuk kontrol yang lebih terperinci atas siapa yang memiliki akses ke dan izin untuk sumber daya kluster Kubernetes dengan dukungan Azure Arc.

Catatan

Integrasi ini bekerja secara asli dengan jenis objek Kubernetes ClusterRoleBinding dan RoleBinding dan secara efektif mengonsolidasikan otorisasi ke kluster Kubernetes Anda dengan ID Microsoft Entra sebagai layanan manajemen identitas dan akses pusat. Dengan menggunakan ID Microsoft Entra, Anda mendapatkan audit penuh dan pelacakan perubahan yang dilakukan di kluster Anda serta peristiwa otorisasi apa pun.

Mengintegrasikan dengan MICROSOFT Entra ID juga memungkinkan Anda mengakses kemampuan keamanan tingkat lanjut, yang harus Anda gunakan untuk mengonfigurasi:

- Akses Bersyarah dengan ID Microsoft Entra. Anda dapat menemukan informasi selengkapnya tentang Akses Bersyar bisa ditemukan di gambaran umum Akses Bersyar.

- Aturan akses Just-In-Time (JIT) untuk tugas yang memerlukan izin yang ditingkatkan. Memiliki akses berdiri bagi beberapa pengguna ke informasi sensitif atau pengaturan konfigurasi jaringan penting di Kubernetes membuat jalur potensial ke akun yang disusupi atau aktivitas ancaman internal. Manajemen akses istimewa dapat membantu Anda melindungi organisasi dari pelanggaran dan membantu Anda memenuhi praktik terbaik kepatuhan dengan membatasi akses berdiri ke data sensitif atau akses ke pengaturan konfigurasi penting.

Manajemen rahasia dan sertifikat

Jangan simpan rahasia atau sertifikat dalam kode aplikasi atau sistem file. Rahasia harus disimpan di penyimpanan utama dan disediakan untuk kontainer pada {i>runtime Pertimbangkan untuk menggunakan ekstensi Azure Key Vault untuk mengelola rahasia dan sertifikat pada kluster Kubernetes dengan dukungan Azure Arc. Ekstensi Key Vault memungkinkan Anda mengelola siklus hidup sertifikat pada penyebaran Kubernetes seperti yang ditunjukkan pada diagram berikut. GitOps adalah komponen penting dari strategi TI apa pun yang mengambil pendekatan operasi yang sepenuhnya otomatis. GitOps menyediakan kemampuan skala, konsistensi, pelacakan, dan audit untuk penyebaran apa pun. Menggunakan GitOps dapat menyederhanakan penyebaran beberapa aplikasi di seluruh kluster dan lingkungan sambil melacak dan memberlakukan status sistem yang diinginkan secara deklaratif dengan Git. Ketika Anda menggunakan Git sebagai sumber kebenaran tunggal Anda dan sebagai alat pusat untuk semua penyebaran, itu menjadi cara terbaik untuk melacak status kluster, memperhitungkan perubahan dan persetujuan dari waktu ke waktu, memfasilitasi penyelidikan kesalahan, dan mengaktifkan otomatisasi di seluruh lingkungan terdistribusi. Saat Anda menambahkan konfigurasi GitOps, pastikan Anda mengamankan akses ke repositori dan kuncinya dan mengatur izin cabang. Untuk informasi selengkapnya, tinjau area desain penting untuk GitOps. Tata kelola berbasis kebijakan adalah prinsip dasar operasi cloud-native dan Microsoft Cloud Adoption Framework untuk Azure. Azure Policy menyediakan mekanisme untuk menegakkan standar perusahaan dan menilai kepatuhan dalam skala besar. Melalui Azure Policy, Anda dapat menerapkan tata kelola untuk konsistensi penyebaran, kepatuhan, biaya kontrol, postur keamanan. Di dasbor kepatuhannya, Anda dapat melihat tampilan agregat dari status keseluruhan lingkungan Anda dalam skala besar dan menemukan kemampuan remediasi tingkat kluster. Kubernetes dengan dukungan Azure Arc mendukung Azure Policy di lapisan Azure Resource Management, dan juga penegakan kebijakan dalam kluster dengan memperluas Gatekeeper untuk Open Policy Agent. Anda dapat menerapkan salah satu kebijakan bawaan untuk dengan cepat mencapai kepatuhan dan penerapan dalam skala besar. Diagram berikut menggambarkan bagaimana Azure Policy menerapkan penegakan dan perlindungan dalam skala besar ke kluster Kubernetes dengan dukungan Azure Arc. Pahami cakupan kebijakan Azure dan tempat Anda dapat menerapkannya (grup manajemen, langganan, grup sumber daya, atau tingkat sumber daya individual). Gunakan pustaka bawaan Azure Policy untuk Kubernetes dengan dukungan Azure Arc. Buat desain grup manajemen sesuai dengan praktik yang direkomendasikan yang diuraikan dalam panduan skala perusahaan Cloud Adoption Framework. Desain dan rencanakan penyebaran Ruang Kerja Analitik Log Anda, yang merupakan penyimpanan tempat data dikumpulkan, dikumpulkan, dan kemudian dianalisis. Karena ruang kerja Analitik Log mewakili lokasi geografis data Anda, untuk mendukung tingkat isolasi dan cakupan untuk konfigurasi seperti retensi data, Anda harus menentukan jumlah ruang kerja yang diperlukan dan bagaimana mereka memetakan ke struktur organisasi Anda. Gunakan satu ruang kerja Azure Monitor Log Analytics untuk mengelola RBAC, visibilitas, dan pelaporan terpusat, seperti yang dijelaskan dalam Manajemen dan memantau praktik terbaik Cloud Adoption Framework. Untuk informasi selengkapnya, tinjau praktik terbaik untuk merancang penyebaran Log Azure Monitor Anda. Diagram berikut mengilustrasikan arsitektur referensi konseptual untuk Microsoft Defender untuk Cloud pada sumber daya kluster Kubernetes dengan dukungan Azure Arc. Jika Anda menggunakan Microsoft Container Registry sebagai registri Docker privat pusat untuk menyimpan dan mengelola gambar kontainer, Anda harus Menggunakan Pertahanan Microsoft untuk Kontainer untuk memindai gambar kerentanan. Pastikan Anda meninjau topologi jaringan dan area desain penting konektivitas. API Kubernetes menerima permintaan untuk melakukan tindakan di kluster. Karena ini adalah cara terpusat untuk berinteraksi dan mengelola kluster, API Kubernetes adalah bagian kunci yang harus Anda lindungi. Dengan menggunakan koneksi kluster Kubernetes dengan dukungan Azure Arc, Anda dapat terhubung dengan aman ke kluster Kubernetes dengan dukungan Azure Arc di mana saja tanpa perlu mengaktifkan port masuk apa pun pada firewall. Akses ke server API Kubernetes yang didukung Azure Arc memberikan manfaat berikut: Menerapkan jala layanan memungkinkan Anda memperkenalkan autentikasi dan otorisasi ke koneksi layanan Anda, yang memberlakukan prinsip hak istimewa paling sedikit dan menciptakan lingkungan yang lebih aman. Secara default, pod berada di jaringan tepercaya datar. Dalam implementasi jala layanan, sekumpulan sespan disebarkan yang bertindak sebagai proksi jaringan. Sespan ini mengelola komunikasi timur-barat, mengenkripsi lalu lintas, dan meningkatkan pengamatan lalu lintas secara keseluruhan. Implementasi jala layanan dapat melindungi dari: Untuk informasi selengkapnya, tinjau area desain penting implementasi Open Service Mesh. Untuk informasi selengkapnya tentang perjalanan cloud hibrid dan multicloud Anda, lihat artikel berikut ini.Mengaktifkan dan mengamankan konfigurasi GitOps

Manajemen dan pelaporan kebijakan

Strategi manajemen log

Perlindungan ancaman dan manajemen postur keamanan cloud

Akses kluster aman

Pengamatan dan keamanan layanan mikro

Langkah berikutnya