Apa itu Microsoft Sentinel?

Microsoft Sentinel adalah manajemen informasi dan peristiwa keamanan cloud-native (SIEM) yang dapat diskalakan yang memberikan solusi cerdas dan komprehensif untuk SIEM dan orkestrasi keamanan, otomatisasi, dan respons (SOAR). Microsoft Sentinel menyediakan deteksi ancaman cyber, investigasi, respons, dan perburuan proaktif, dengan pandangan mata burung di seluruh perusahaan Anda.

Microsoft Sentinel juga secara asli menggabungkan layanan Azure yang terbukti, seperti Log Analytics dan Logic Apps, dan memperkaya penyelidikan dan deteksi Anda dengan AI. Ini menggunakan aliran inteligensi ancaman Microsoft dan juga memungkinkan Anda membawa inteligensi ancaman Anda sendiri.

Gunakan Microsoft Azure Sentinel untuk meringankan stres serangan yang semakin canggih, meningkatkan volume pemberitahuan, dan jangka waktu resolusi yang panjang. Artikel ini menyoroti kemampuan utama di Microsoft Azure Sentinel.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Microsoft Sentinel mewarisi praktik pemeriksaan perubahan dan kekekalan Azure Monitor. Meskipun Azure Monitor adalah platform data khusus tambahan, azure Monitor menyertakan ketentuan untuk menghapus data untuk tujuan kepatuhan

Layanan ini mendukung Azure Lighthouse, yang memungkinkan penyedia layanan masuk ke penyewa mereka sendiri untuk mengelola langganan dan grup sumber daya yang telah didelegasikan pelanggan.

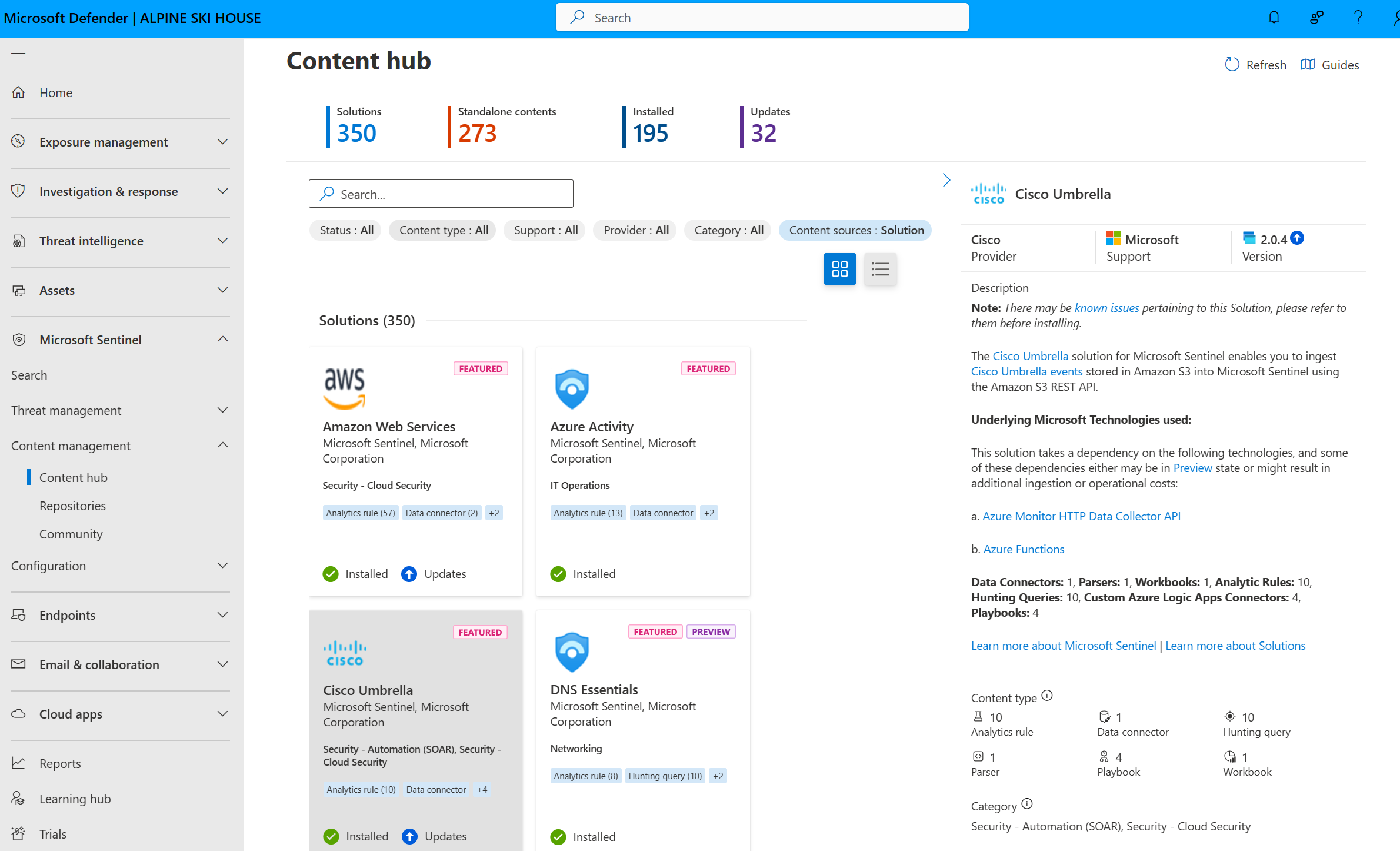

Aktifkan konten keamanan out of the box

Microsoft Sentinel menyediakan konten keamanan yang dikemas dalam solusi SIEM yang memungkinkan Anda menyerap data, memantau, memperingatkan, berburu, menyelidiki, merespons, dan terhubung dengan berbagai produk, platform, dan layanan.

Untuk informasi selengkapnya, lihat Tentang konten dan solusi Microsoft Azure Sentinel.

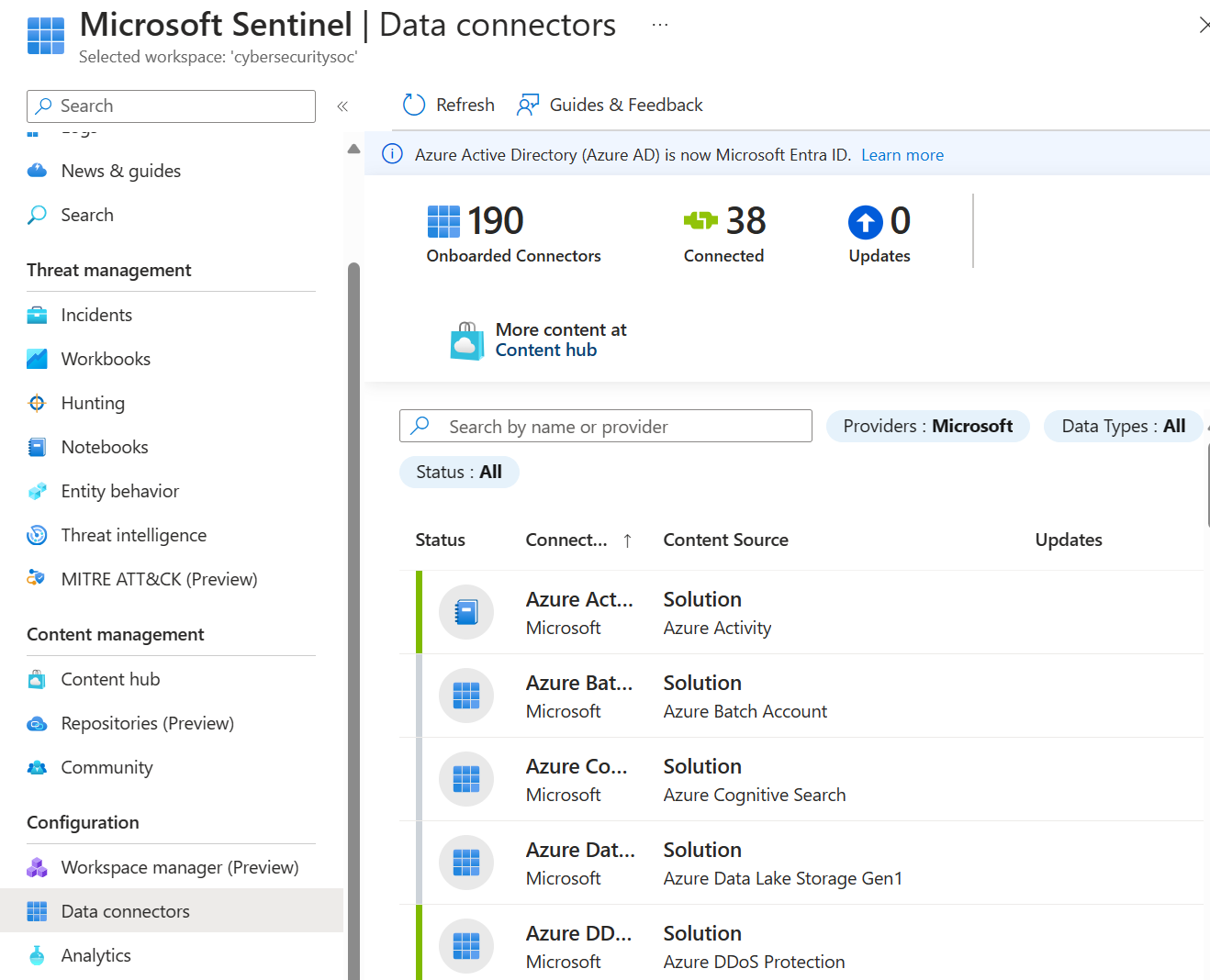

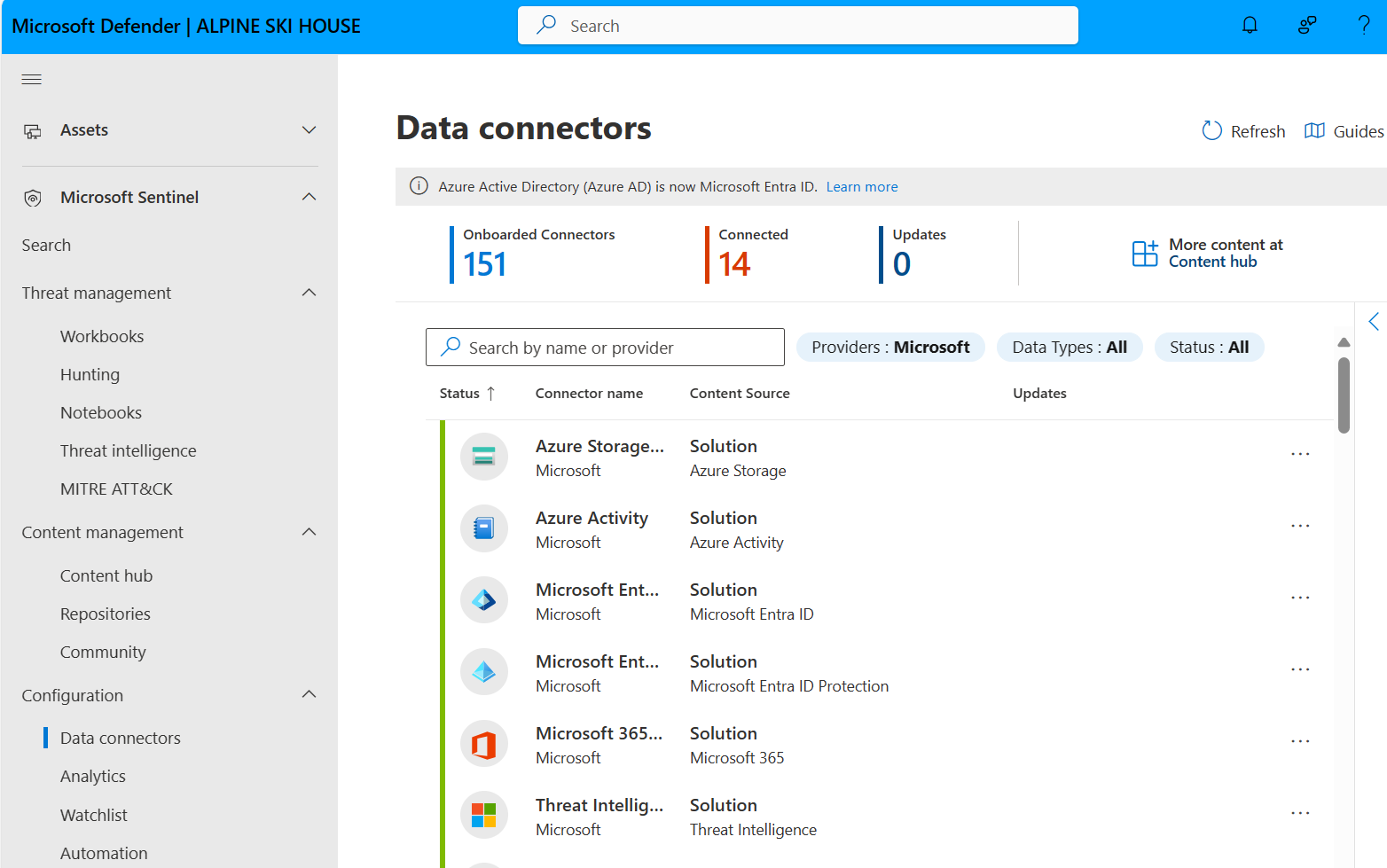

Mengumpulkan data dalam skala besar

Kumpulkan data di semua pengguna, perangkat, aplikasi, dan infrastruktur, baik lokal maupun di beberapa cloud.

Tabel berikut menyoroti kemampuan utama di Microsoft Azure Sentinel untuk pengumpulan data.

| Kemampuan | Deskripsi | Memulai |

|---|---|---|

| Konektor data di luar kotak | Banyak konektor dibungkus dengan solusi SIEM untuk Microsoft Azure Sentinel dan menyediakan integrasi real time. Konektor ini mencakup sumber Microsoft dan sumber Azure seperti ID Microsoft Entra, Aktivitas Azure, Azure Storage, dan banyak lagi. Konektor out of the box juga tersedia untuk ekosistem keamanan dan aplikasi yang lebih luas untuk solusi non-Microsoft. Anda juga dapat menggunakan format peristiwa umum, Syslog, atau REST-API untuk menghubungkan sumber data Anda dengan Microsoft Sentinel juga. |

Konektor data Microsoft Azure Sentinel |

| Konektor kustom | Microsoft Sentinel mendukung penyerapan data dari beberapa sumber tanpa konektor khusus. Jika Anda tidak dapat menyambungkan sumber data ke Microsoft Azure Sentinel menggunakan solusi yang sudah ada, buat konektor sumber data Anda sendiri. | Sumber daya untuk membuat konektor kustom Microsoft Sentinel. |

| Normalisasi data | Microsoft Azure Sentinel menggunakan normalisasi waktu kueri dan waktu penyerapan untuk menerjemahkan berbagai sumber ke dalam tampilan yang seragam dan dinormalisasi. | Normalisasi dan Model Informasi Keamanan Tingkat Lanjut (ASIM) |

Mendeteksi ancaman

Deteksi ancaman yang sebelumnya tidak terdeteksi, dan minimalkan positif palsu menggunakan analitik Microsoft dan kecerdasan ancaman yang tak tertandingi.

Tabel berikut menyoroti kemampuan utama di Microsoft Azure Sentinel untuk deteksi ancaman.

| Kapasitas | Deskripsi | Memulai |

|---|---|---|

| Analitik | Membantu Anda mengurangi kebisingan dan meminimalkan jumlah pemberitahuan yang harus Anda tinjau dan selidiki. Microsoft Azure Sentinel menggunakan analitik untuk mengelompokkan pemberitahuan ke dalam insiden. Gunakan aturan analitik di luar kotak apa adanya, atau sebagai titik awal untuk membangun aturan Anda sendiri. Microsoft Sentinel juga menyediakan aturan untuk memetakan perilaku jaringan Anda lalu mencari anomali di seluruh sumber daya Anda. Analitik ini menghubungkan titik-titik, dengan menggabungkan peringatan keakuratan rendah tentang entitas yang berbeda ke dalam potensi insiden keamanan dengan fidelitas tinggi. | Mendeteksi ancaman secara siap pakai |

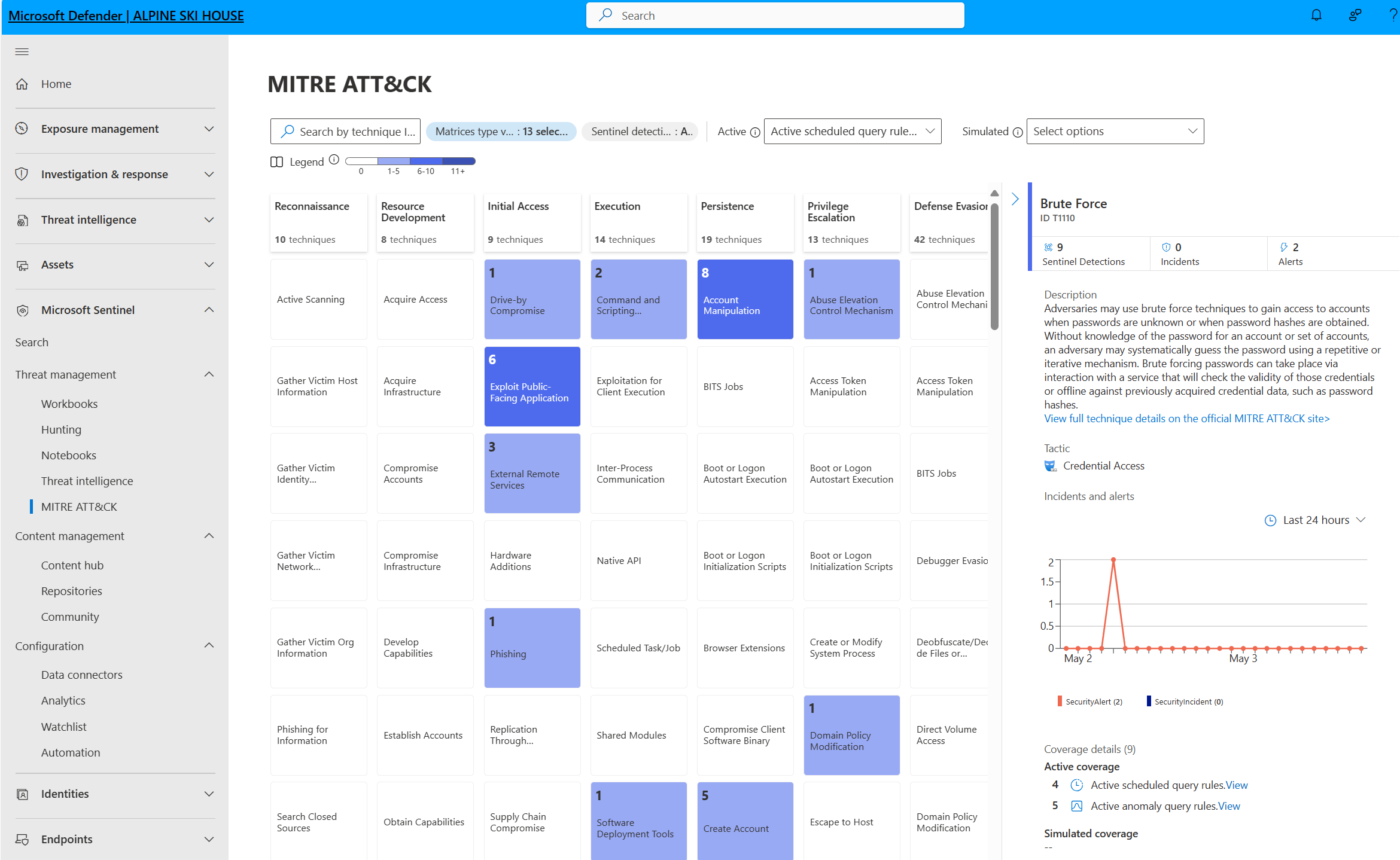

| Jangkauan MITRE ATT&CK | Microsoft Sentinel menganalisis data yang diserap, tidak hanya untuk mendeteksi ancaman dan membantu Anda menyelidiki, tetapi juga untuk memvisualisasikan sifat dan cakupan status keamanan organisasi Anda berdasarkan taktik dan teknik dari kerangka kerja MITRE ATT&CK®. | Memahami cakupan keamanan oleh kerangka kerja MITRE ATT&CK® |

| Inteligensi ancaman | Integrasikan banyak sumber inteligensi ancaman ke Microsoft Azure Sentinel untuk mendeteksi aktivitas berbahaya di lingkungan Anda dan memberikan konteks kepada penyelidik keamanan untuk keputusan respons berdasarkan informasi. | Inteligensi ancaman di Microsoft Azure Sentinel |

| Daftar Pantau | Menghubungkan data dari sumber data yang Anda berikan, daftar pengawasan, dengan peristiwa di lingkungan Microsoft Azure Sentinel Anda. Misalnya, Anda dapat membuat daftar tonton dengan daftar aset bernilai tinggi, karyawan yang diberhentikan, atau akun layanan di lingkungan Anda. Gunakan daftar tonton dalam playbook pencarian, aturan deteksi, perburuan ancaman, dan respons Anda. | Daftar tonton di Microsoft Azure Sentinel |

| Buku kerja | Buat laporan visual interaktif dengan menggunakan buku kerja. Microsoft Sentinel dilengkapi dengan templat buku kerja bawaan yang memungkinkan Anda mendapatkan wawasan di seluruh data dengan cepat segera setelah Anda menyambungkan sumber data. Atau, buat buku kerja kustom Anda sendiri. | Visualisasikan data yang dikumpulkan. |

Menyelidiki ancaman

Selidiki ancaman dengan kecerdasan buatan, dan buru aktivitas mencurigakan secara berskala, memanfaatkan pekerjaan keamanan siber bertahun-tahun di Microsoft.

Tabel berikut menyoroti kemampuan utama di Microsoft Azure Sentinel untuk penyelidikan ancaman.

| Fitur | Deskripsi | Memulai |

|---|---|---|

| Insiden | Alat investigasi mendalam Microsoft Sentinel membantu Anda memahami cakupan dan menemukan akar penyebab potensi ancaman keamanan. Anda dapat memilih entitas pada grafik interaktif untuk mengajukan pertanyaan menarik bagi entitas tertentu, dan menelusuri ke entitas tersebut dan koneksinya untuk sampai ke akar penyebab ancaman. | Menavigasi dan menyelidiki insiden di Microsoft Azure Sentinel |

| Perburuan | Alat pencarian dan kueri berburu Microsoft Sentinel yang kuat, berdasarkan kerangka kerja MITRE, memungkinkan Anda untuk secara proaktif berburu ancaman keamanan di seluruh sumber data organisasi Anda, sebelum pemberitahuan dipicu. Buat aturan deteksi kustom berdasarkan kueri berburu Anda. Lalu, munculkan wawasan tersebut sebagai pemberitahuan kepada responden insiden keamanan Anda. | Perburuan ancaman di Microsoft Azure Sentinel |

| Notebook | Microsoft Sentinel mendukung Jupyter notebook di ruang kerja Azure Machine Learning, termasuk perpustakaan lengkap untuk pembelajaran mesin, visualisasi, dan analisis data. Gunakan notebook di Microsoft Sentinel untuk memperluas cakupan apa yang dapat Anda lakukan dengan data Microsoft Azure Sentinel. Contohnya: - Lakukan analitik yang tidak dibangun di Microsoft Azure Sentinel, seperti beberapa fitur pembelajaran mesin Python. - Membuat visualisasi data yang tidak dibangun ke Microsoft Azure Sentinel, seperti garis waktu kustom dan pohon proses. - Mengintegrasikan sumber data di luar Microsoft Azure Sentinel, seperti himpunan data lokal. |

Notebook Jupyter dengan kemampuan berburu Microsoft Azure Sentinel |

Menanggapi insiden dengan cepat

Otomatiskan tugas umum Anda dan sederhanakan orkestrasi keamanan dengan playbook yang terintegrasi dengan layanan Azure dan alat yang ada. Otomatisasi dan orkestrasi Microsoft Sentinel menyediakan arsitektur yang sangat dapat diperluas yang memungkinkan otomatisasi yang dapat diskalakan saat teknologi dan ancaman baru muncul.

Playbook di Microsoft Azure Sentinel didasarkan pada alur kerja yang dibangun di Azure Logic Apps. Misalnya, jika Anda menggunakan sistem tiket ServiceNow, gunakan Azure Logic Apps untuk mengotomatiskan alur kerja Anda dan membuka tiket di ServiceNow setiap kali peringatan atau insiden tertentu dibuat.

Tabel berikut menyoroti kemampuan utama di Microsoft Azure Sentinel untuk respons ancaman.

| Fitur | Deskripsi | Memulai |

|---|---|---|

| Aturan automasi | Kelola otomatisasi penanganan insiden secara terpusat di Microsoft Azure Sentinel dengan menentukan dan mengoordinasikan seperangkat aturan kecil yang mencakup skenario yang berbeda. | Mengotomatiskan respons ancaman di Microsoft Azure Sentinel dengan aturan otomatisasi |

| Pedoman | Mengotomatiskan dan mengatur respons ancaman Anda dengan menggunakan playbook, yang merupakan kumpulan tindakan remediasi. Jalankan playbook sesuai permintaan atau secara otomatis sebagai respons terhadap pemberitahuan atau insiden tertentu, saat dipicu oleh aturan otomatisasi. Untuk membangun playbook dengan Azure Logic Apps, pilih dari galeri konektor yang terus berkembang untuk berbagai layanan dan sistem seperti ServiceNow, Jira, dan banyak lagi. Konektor ini memungkinkan Anda menerapkan logika kustom apa pun di alur kerja Anda. |

Mengotomatiskan respons ancaman dengan playbook di Microsoft Sentinel Daftar semua Konektor aplikasi Logika |

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk