Garis besar tata kelola, keamanan, dan kepatuhan untuk server dengan dukungan Azure Arc

Artikel ini membahas pertimbangan desain utama dan praktik terbaik saat menerapkan keamanan, tata kelola, dan kepatuhan untuk penyebaran server dengan dukungan Azure Arc. Meskipun dokumentasi zona pendaratan skala perusahaan mencakup "Tata Kelola" dan "Keamanan" sebagai topik terpisah, untuk server berkemampuan Azure Arc, area desain penting ini dikonsolidasikan sebagai satu topik.

Menentukan dan menerapkan mekanisme kontrol yang tepat adalah kunci dalam implementasi cloud apa pun, karena ini adalah elemen dasar untuk tetap aman dan patuh. Dalam lingkungan tradisional, mekanisme ini biasanya melibatkan proses ulasan dan kontrol manual. Namun, cloud telah memperkenalkan pendekatan baru untuk tata kelola TI dengan pagar pembatas dan pemeriksaan otomatis. Azure Policy dan Microsoft Defender untuk Cloud adalah alat cloud-native yang memungkinkan implementasi kontrol, laporan, dan tugas remediasi ini secara otomatis. Dengan menggabungkannya dengan Azure Arc, Anda dapat memperluas kebijakan dan keamanan tata kelola Anda ke sumber daya apa pun di cloud publik atau privat.

Pada akhir artikel ini, Anda akan memahami area desain penting untuk keamanan, tata kelola, dan kepatuhan dengan panduan Microsoft yang jelas.

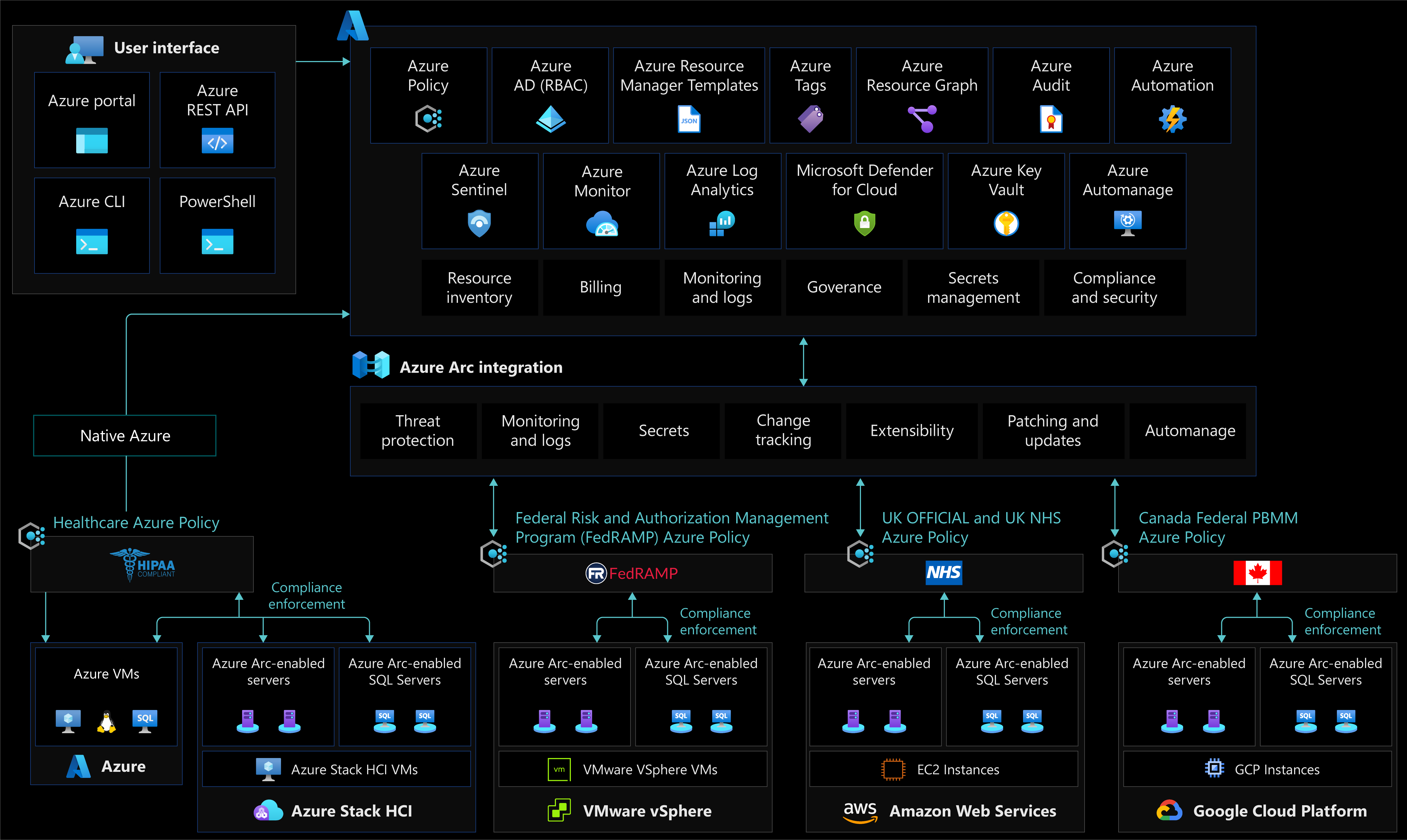

Arsitektur

Gambar berikut menampilkan arsitektur referensi konseptual yang menunjukkan area desain keamanan, kepatuhan, dan tata kelola untuk server dengan dukungan Azure Arc:

Pertimbangan Desain

Saat sumber daya hibrid dan multicloud Anda menjadi bagian dari Azure Resource Manager, sumber daya tersebut dapat dikelola dan diatur dengan alat Azure, seperti VM asli Azure.

Pengelolaan identitas dan akses

- Izin keamanan agen: Mengamankan akses ke agen mesin yang terhubung dengan Azure dengan meninjau pengguna dengan hak istimewa administrator lokal di server.

- Identitas terkelola: Gunakan identitas terkelola dengan server dengan dukungan Azure Arc. Tentukan strategi untuk mengidentifikasi aplikasi mana yang berjalan di server dengan dukungan Azure Arc dapat menggunakan token Microsoft Entra.

- Kontrol akses berbasis peran Azure (RBAC): Tentukan peran administratif, operasi, dan teknik dalam organisasi. Ini akan membantu mengalokasikan operasi sehari-hari di lingkungan hibrid. Memetakan setiap tim ke tindakan dan tanggung jawab akan menentukan peran dan konfigurasi Azure RBAC. Pertimbangkan untuk menggunakan matriks RACI , untuk mendukung upaya ini dan membangun kontrol ke dalam hierarki cakupan manajemen yang Anda tentukan, sambil mengikuti konsistensi sumber daya dan panduan manajemen inventori. Untuk informasi selengkapnya, tinjau manajemen identitas dan akses untuk server dengan dukungan Azure Arc.

Organisasi sumber daya

- Pelacakan Perubahan dan Inventori:Lacak perubahan pada sistem operasi, file aplikasi, dan registri untuk mengidentifikasi masalah operasional dan keamanan di lingkungan lokal dan cloud lainnya.

Disiplin tata kelola

- Perlindungan ancaman dan manajemen postur keamanan cloud: Memperkenalkan kontrol untuk mendeteksi kesalahan konfigurasi keamanan dan melacak kepatuhan. Selain itu, gunakan kecerdasan Azure untuk melindungi beban kerja hibrid Anda dari ancaman. Aktifkan Pertahanan Microsoft untuk server untuk semua langganan yang berisi server dengan dukungan Azure Arc untuk pemantauan garis besar keamanan, manajemen postur keamanan, dan perlindungan ancaman.

- Manajemen rahasia dan sertifikat: Aktifkan Azure Key Vault untuk melindungi kredensial perwakilan layanan. Pertimbangkan untuk menggunakan Azure Key Vault untuk manajemen sertifikat di server dengan dukungan Azure Arc Anda.

- Manajemen dan pelaporan kebijakan: Tentukan rencana tata kelola untuk server dan mesin hibrid Anda yang diterjemahkan ke dalam kebijakan Azure dan tugas remediasi.

- Residensi data: Pertimbangkan wilayah Azure mana yang Anda inginkan untuk diprovisikan oleh server berkemampuan Azure Arc Anda, dan pahami metadata yang dikumpulkan dari komputer ini.

- Kunci publik yang aman: Amankan autentikasi kunci publik agen mesin yang terhubung Azure untuk berkomunikasi dengan layanan Azure.

- Kelangsungan bisnis dan pemulihan bencana: Tinjau kelangsungan bisnis dan panduan pemulihan bencana untuk zona pendaratan skala perusahaan untuk menentukan apakah persyaratan perusahaan Anda terpenuhi.

- Tinjau area desain keamanan, tata kelola, dan kepatuhan skala perusahaan zona pendaratan Azure, untuk menilai dampak server berkemampuan Azure Arc pada model keamanan dan tata kelola Anda secara keseluruhan.

Disiplin manajemen

- Manajemen agen:Agen mesin yang terhubung dengan Azure memainkan peran penting dalam operasi hibrid Anda. Ini memungkinkan Anda mengelola komputer Windows dan Linux Anda, yang dihosting di luar Azure, dan menerapkan kebijakan tata kelola. Penting untuk menerapkan solusi yang melacak agen yang tidak responsif.

- Strategi manajemen log: Rencanakan metrik dan pengumpulan log sumber daya hibrid Anda ke ruang kerja Analitik Log untuk analisis dan audit lebih lanjut.

Otomatisasi platform

- Provisi agen: Tentukan strategi untuk menyediakan server dengan dukungan Azure Arc dan melindungi akses ke kredensial onboarding. Pertimbangkan tingkat dan metode otomatisasi untuk pendaftaran massal. Pertimbangkan cara menyusun penyebaran pilot dan produksi dan membuat rencana formal. Cakupan dan rencana penyebaran harus memperhitungkan tujuan, kriteria pemilihan, kriteria keberhasilan, rencana pelatihan, putar kembali, dan risiko.

- Pembaruan perangkat lunak:

- Tentukan strategi untuk menilai status pembaruan yang tersedia untuk menjaga kepatuhan keamanan, dengan pembaruan penting dan keamanan sistem operasi Anda.

- Tentukan strategi untuk menginventarasikan versi sistem operasi Windows dan memantau akhir tenggat waktu dukungan. Untuk server yang tidak dapat dimigrasikan ke Azure atau ditingkatkan, rencanakan untuk Pembaruan Keamanan Diperpanjang (ESUs) melalui Azure Arc.

Rekomendasi desain

Provisi agen

Jika menggunakan perwakilan layanan untuk memprovisikan server dengan dukungan Azure Arc, pertimbangkan cara menyimpan dan mendistribusikan kata sandi perwakilan layanan dengan aman.

Manajemen agen

Agen mesin yang terhubung dengan Azure adalah bagian kunci untuk server dengan dukungan Azure Arc. Ini berisi beberapa komponen logis yang berperan dalam operasi keamanan, tata kelola, dan manajemen. Jika agen mesin yang terhubung dengan Azure berhenti mengirim heartbeat ke Azure, atau offline, Anda tidak akan dapat melakukan tugas operasional di atasnya. Oleh karena itu, perlu untuk mengembangkan rencana untuk pemberitahuan dan respons.

Log aktivitas Azure dapat digunakan untuk menyiapkan pemberitahuan kesehatan sumber daya. Tetap mendapat informasi tentang status kesehatan saat ini dan historis agen komputer yang terhubung dengan Azure dengan menerapkan kueri.

Izin keamanan agen

Mengontrol siapa yang memiliki akses ke agen komputer yang terhubung dengan Azure di server dengan dukungan Azure Arc. Layanan yang menyusun agen ini mengontrol semua komunikasi dan interaksi untuk server berkemampuan Azure Arc ke Azure. Anggota grup administrator lokal di Windows dan pengguna dengan hak istimewa root di Linux memiliki izin untuk mengelola agen.

Mengevaluasi pembatasan ekstensi dan kemampuan konfigurasi komputer dengan kontrol keamanan agen lokal untuk hanya mengizinkan tindakan manajemen yang diperlukan, terutama untuk komputer yang terkunci atau sensitif.

Identitas Terkelola

Saat pembuatan, identitas yang ditetapkan sistem Microsoft Entra hanya dapat digunakan untuk memperbarui status server yang diaktifkan Azure Arc (misalnya, heartbeat 'terakhir dilihat'). Dalam memberikan identitas yang ditetapkan sistem ini akses tambahan ke sumber daya Azure, menjadi mungkin untuk mengizinkan aplikasi di server Anda menggunakan identitas yang ditetapkan sistem untuk mengakses sumber daya Azure (misalnya, untuk meminta rahasia dari Key Vault). Anda harus:

- Pertimbangkan kasus penggunaan sah mana yang ada untuk aplikasi server untuk mendapatkan token akses dan mengakses sumber daya Azure, sekaligus merencanakan kontrol akses sumber daya ini.

- Mengontrol peran pengguna istimewa di server dengan dukungan Azure Arc (anggota administrator lokal atau grup Aplikasi Ekstensi Agen Hibrid di Windows dan anggota grup himds di Linux) untuk menghindari identitas yang dikelola sistem yang disalahgunakan untuk mendapatkan akses tidak sah ke sumber daya Azure.

- Gunakan Azure RBAC untuk mengontrol dan mengelola izin untuk identitas terkelola server yang didukung Azure Arc dan melakukan tinjauan akses berkala untuk identitas ini.

Manajemen rahasia dan sertifikat

Pertimbangkan untuk menggunakan Azure Key Vault untuk mengelola sertifikat di server dengan dukungan Azure Arc Anda. Server dengan dukungan Azure Arc memiliki identitas terkelola, yang digunakan oleh komputer yang terhubung dan agen Azure lainnya untuk mengautentikasi kembali ke layanan masing-masing. Ekstensi VM brankas kunci memungkinkan Anda mengelola siklus hidup sertifikat pada komputer Windows dan Linux .

Gambar berikut menampilkan arsitektur referensi konseptual yang menunjukkan integrasi Azure Key Vault untuk server dengan dukungan Azure Arc:

Tip

Pelajari cara menggunakan sertifikat terkelola Key Vault dengan server Linux dengan dukungan Azure Arc di proyek Jumpstart Azure Arc.

Manajemen dan pelaporan kebijakan

Tata kelola berbasis kebijakan adalah prinsip dasar operasi cloud-native dan Cloud Adoption Framework. Azure Policy menyediakan mekanisme untuk menegakkan standar perusahaan dan menilai kepatuhan dalam skala besar. Anda dapat menerapkan tata kelola untuk konsistensi penyebaran, kepatuhan, biaya kontrol, dan meningkatkan postur keamanan Anda. Dengan dasbor kepatuhannya, Anda akan mendapatkan tampilan agregat dari status keseluruhan, dan kemampuan remediasi.

Server dengan dukungan Azure Arc mendukung Azure Policy di lapisan manajemen sumber daya Azure, dan juga dalam sistem operasi mesin menggunakan kebijakan konfigurasi komputer.

Pahami cakupan Azure Policy dan tempat penerapannya (grup manajemen, langganan, grup sumber daya, atau tingkat sumber daya individual). Membuat desain grup manajemen sesuai dengan praktik yang direkomendasikan yang diuraikan dalam skala perusahaan Cloud Adoption Framework

- Tentukan kebijakan Azure apa yang diperlukan dengan menentukan persyaratan bisnis, peraturan, dan keamanan untuk server dengan dukungan Azure Arc.

- Terapkan penandaan dan terapkan tugas remediasi.

- Pahami dan evaluasi definisi bawaan Azure Policy untuk server dengan dukungan Azure Arc.

- Pahami dan evaluasi kebijakan dan inisiatif konfigurasi komputer bawaan.

- Mengevaluasi kebutuhan untuk membuat kebijakan konfigurasi komputer kustom.

- Tentukan kebijakan pemantauan dan pemberitahuan yang mengidentifikasi server dengan dukungan Azure Arc yang tidak sehat.

- Aktifkan pemberitahuan Azure Advisor untuk mengidentifikasi server berkemampuan Azure Arc dengan agen kedaluarsa yang terinstal.

- Menerapkan standar organisasi dan menilai kepatuhan dalam skala besar.

- Gunakan Azure Policy dan tugas remediasi untuk onboarding agen layanan manajemen melalui fitur manajemen ekstensi.

- Aktifkan Azure Monitor untuk kepatuhan dan pemantauan operasional server dengan dukungan Azure Arc.

Gambar berikut menampilkan arsitektur referensi konseptual yang menunjukkan area desain pelaporan kebijakan dan kepatuhan untuk server dengan dukungan Azure Arc:

Strategi manajemen log

Desain dan rencanakan penyebaran ruang kerja Analitik Log Anda. Ini akan menjadi kontainer tempat data dikumpulkan, diagregasi, dan kemudian dianalisis. Ruang kerja Analitik Log mewakili lokasi geografis data, isolasi data, dan cakupan untuk konfigurasi seperti retensi data. Anda harus mengidentifikasi jumlah ruang kerja yang diperlukan dan cara memetakannya ke struktur organisasi Anda. Disarankan agar Anda menggunakan satu ruang kerja Azure Monitor Log Analytics untuk mengelola RBAC secara terpusat, untuk visibilitas, dan pelaporan, seperti yang dijelaskan dalam manajemen dan memantau praktik terbaik Cloud Adoption Framework.

Tinjau praktik terbaik dalam Merancang penyebaran Log Azure Monitor Anda.

Perlindungan ancaman dan manajemen postur keamanan cloud

Microsoft Defender untuk Cloud menyediakan platform manajemen keamanan terpadu yang disegmentasi sebagai manajemen postur keamanan cloud (CSPM) dan platform perlindungan beban kerja cloud (CWPP). Untuk meningkatkan keamanan pada zona pendaratan hibrid Anda, penting untuk melindungi data dan aset yang dihosting di Azure dan di tempat lain. Pertahanan Microsoft untuk server memperluas kemampuan ini ke server dengan dukungan Azure Arc dan Microsoft Defender untuk Titik Akhir menyediakan deteksi dan respons titik akhir (EDR). Untuk memperkuat keamanan zona pendaratan hibrid Anda, pertimbangkan hal berikut:

- Gunakan server dengan dukungan Azure Arc untuk onboarding sumber daya hibrid di Microsoft Defender untuk Cloud.

- Terapkan konfigurasi komputer Azure Policy untuk memastikan semua sumber daya sesuai dan data keamanannya dikumpulkan ke ruang kerja Analitik Log.

- Aktifkan Microsoft Defender untuk semua langganan dan gunakan Azure Policy untuk memastikan kepatuhan.

- Gunakan informasi keamanan dan integrasi manajemen peristiwa dengan Microsoft Defender untuk Cloud dan Microsoft Sentinel.

- Lindungi titik akhir Anda dengan integrasi Microsoft Defender untuk Cloud dengan Microsoft Defender untuk Titik Akhir.

- Untuk mengamankan konektivitas antara server dengan dukungan Azure Arc dan Azure, tinjau bagian Konektivitas jaringan untuk server dengan dukungan Azure Arc dari panduan ini.

Mengubah Penelusuran dan Inventaris

Memusatkan log mendorong laporan yang dapat digunakan sebagai lapisan keamanan tambahan dan mengurangi kemungkinan kesenjangan dalam pengamatan. Pelacakan Perubahan dan Inventarisasi di Azure Automation meneruskan dan mengumpulkan data di ruang kerja Analitik Log. Saat menggunakan Pertahanan Microsoft untuk server, Anda mendapatkan Pemantauan Integritas File (FIM) untuk memeriksa dan melacak perubahan perangkat lunak, untuk layanan Windows dan daemon Linux di server yang didukung Azure Arc Anda.

Pembaruan perangkat lunak

Dengan server berkemampuan Azure Arc, Anda dapat mengelola properti perusahaan Anda dengan manajemen terpusat dan pemantauan dalam skala besar. Lebih khusus lagi, ini memberikan pemberitahuan dan rekomendasi kepada tim TI, dengan visibilitas operasional penuh yang mencakup pengelolaan pembaruan VM Windows dan Linux Anda.

Menilai dan memperbarui sistem operasi Anda harus menjadi bagian dari strategi manajemen Anda secara keseluruhan, untuk menjaga kepatuhan keamanan terhadap pembaruan penting dan keamanan saat dirilis. Gunakan Azure Update Manager sebagai mekanisme patching jangka panjang untuk sumber daya Azure dan hibrid. Gunakan Azure Policy untuk memastikan dan memberlakukan konfigurasi pemeliharaan semua VM, termasuk server berkemampuan Azure Arc dan penyebaran Extended Security Updates (ESUs) Anda ke server berkemampuan Azure Arc yang memiliki versi Windows yang telah mencapai akhir dukungan. Untuk informasi selengkapnya, lihat Gambaran umum Azure Update Manager.

Kontrol akses berbasis peran (RBAC)

Mengikuti prinsip hak istimewa paling sedikit, pengguna, grup, atau aplikasi yang ditetapkan dengan peran seperti "kontributor" atau "pemilik" atau "Administrator Sumber Daya Mesin Koneksi Azure" dapat menjalankan operasi seperti menyebarkan ekstensi, yang pada dasarnya memiliki akses root di server dengan dukungan Azure Arc. Peran ini harus digunakan dengan hati-hati, untuk membatasi kemungkinan radius ledakan atau akhirnya digantikan oleh peran kustom.

Untuk membatasi hak istimewa pengguna dan hanya memungkinkan mereka untuk onboarding server ke Azure, peran Azure Koneksi ed Machine Onboarding cocok. Peran ini hanya dapat digunakan untuk onboarding server dan tidak dapat onboard ulang atau menghapus sumber daya server. Pastikan untuk meninjau gambaran umum keamanan server dengan dukungan Azure Arc untuk informasi selengkapnya tentang kontrol akses.

Tinjau bagian Manajemen identitas dan akses untuk server dengan dukungan Azure Arc dari panduan ini untuk lebih banyak identitas dan akses konten terkait.

Pertimbangkan juga data sensitif yang dikirim ke ruang kerja Analitik Log Azure Monitor, prinsip RBAC yang sama harus diterapkan ke data itu sendiri. Server dengan dukungan Azure Arc menyediakan akses RBAC ke data log yang dikumpulkan oleh agen Log Analytics, yang disimpan di ruang kerja Analitik Log tempat komputer didaftarkan. Tinjau cara menerapkan akses ruang kerja Log Analytics terperinci dalam mendesain dokumentasi penyebaran Log Azure Monitor Anda.

Kunci publik aman

Agen mesin yang terhubung dengan Azure menggunakan autentikasi kunci publik untuk berkomunikasi dengan layanan Azure. Setelah Anda melakukan onboarding server ke Azure Arc, kunci privat disimpan ke disk dan digunakan setiap kali agen berkomunikasi dengan Azure.

Jika dicuri, kunci privat dapat digunakan di server lain untuk berkomunikasi dengan layanan dan bertindak seolah-olah server tersebut adalah yang asli. Ini termasuk mendapatkan akses ke identitas yang ditetapkan sistem dan sumber daya apa pun yang dapat diakses identitas.

File kunci privat dilindungi untuk hanya mengizinkan akses akun Hybrid Instance Metadata Service (himds) untuk membacanya. Untuk mencegah serangan offline, kami sangat menyarankan penggunaan enkripsi disk penuh (misalnya, BitLocker, dm-crypt, dan sebagainya). Pada volume sistem operasi server Anda. Sebaiknya gunakan konfigurasi komputer Azure Policy untuk mengaudit komputer Windows atau Linux yang telah menginstal aplikasi yang ditentukan, seperti yang disebutkan.

Langkah berikutnya

Untuk panduan selengkapnya tentang perjalanan adopsi cloud hibrid Anda, tinjau hal berikut:

- Meninjau skenario Jumpstart Azure Arc

- Tinjau prasyarat untuk server dengan dukungan Azure Arc

- Merencanakan penyebaran server berkemampuan Azure Arc dalam skala besar

- Memahami cara mengelola lingkungan hibrid dan multicloud

- Pelajari selengkapnya tentang Azure Arc melalui jalur pembelajaran Azure Arc.